The easy-to-use getaway to historical maps in libraries around the world.

L'utopie déchue : une contre-histoire d'internet XVe-XXIe siècle

@Félix_Tréguer

@Fayard

2019

.bib => https://bib.vincent-bonnefille.fr/book/278

transcript de l' interview_conférence de @lundiam ( 2024 )

L'histoire d'Internet est connue et largement documentée, de la création du réseau par l'armée américaine jusqu'à Tiktok en passant par le minitel et les modems 56K qui font « ding dong ». Ce que propose @Félix_Tréguer ( #<3 ), membre fondateur de @La_Quadrature_du_Net et chercheur au CNRS, c'est peut-être tout l'inverse : une "Contre-histoire d'internet, du XVe siècle à nos jours" ( Éditions @Agone ), soit une archéologie du réseau, de la logique algorithmique et de l'exploitation des métadonnées en tant que dispositifs de pouvoir et de contrôle, incorporés en nous, malgré nous.

Une recherche historico-politique à contre-temps ou à contre-jour qui révèle les stratégies de pouvoir et de capture de l'espace public et cherche un chemin pour sortir de cette dichotomie qui nous enferme dès que nous tentons de penser la technique : le fantasme néo- luddites ou la croyance béate en un capitalisme cognitif.

Entre une fuite en arrière et un enfoncement virtuel dans le présent, tracer une fuite en avant, comme on échappe à un piège.

Contre histoire

Entant que dispositif tech

de ctrl et de gouv

Hit des luttes de l'intérieur

Questionnant la mise en place d'Internet

Internet comme dispositif de pouvoir ( sur 500p )

Comment a-til émergé depuis le XVe sc

Les lecteurs de @lundiam connaissent déjà cette hist

Se demander ce qui résiste encore

? Utopies des débuts d'Internet

[2'30]

Longue Hist

Un espace de pwr

peut censurer / surveiller

sur ces espaces publics

de "conduite des conduites"

mais aussi

un espace ou naissent des résistances

[3'00]

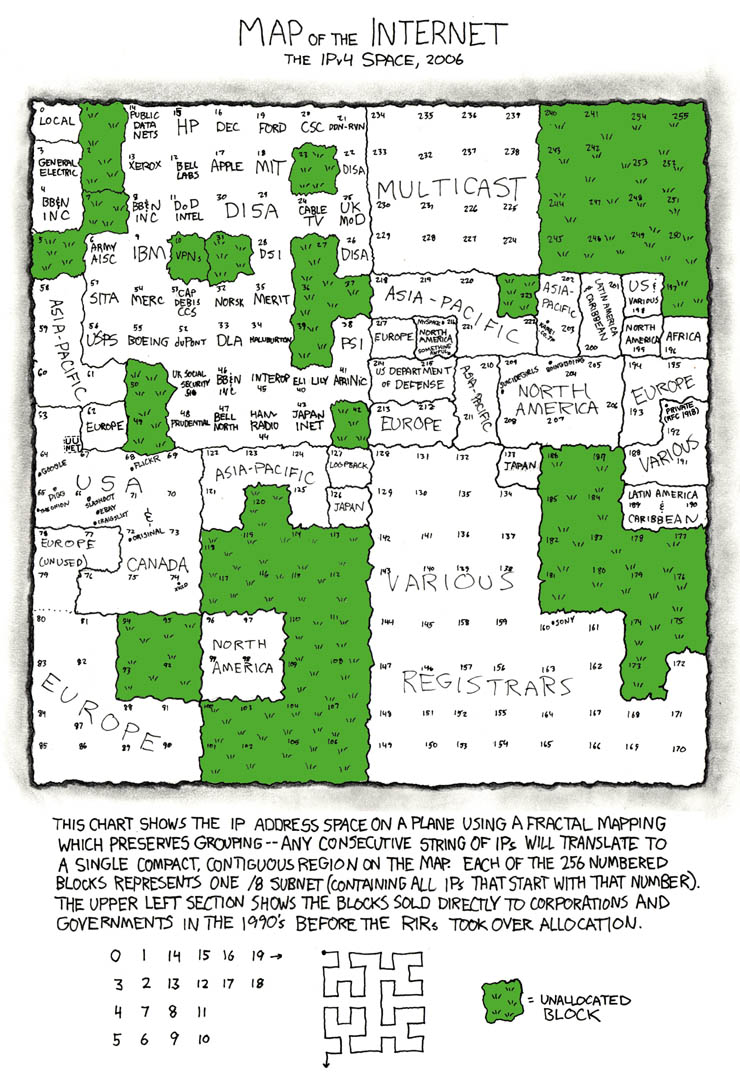

tcp_ip 1983

Experimentation ARPA 60 comutations par packets

@William_Gibson en parle dans son livre

[3'30]

Panique des services de Renseignement

! Transnational

? Quel droit s'y applique,

"La police de l'espace médiatique"

... modes de contrôle des médias

... installés / subvertis

... se retrouvent destabilisés

Effets / moyens du pwr

[3'53]

Analyse des espaces médiatiques

à partir de 5 techniques de pouvoir

1) La Censure des communications ;

2) La Surveillance des communications ;

3) Le Secret d'Etat par laquelle l'Etat s'abrite de l'examen critique ;

4) Propagande — La mise en scene du pouvoir dans l'espace public ;

5) Centralisation politique des médias – limiter ne nbr d'intermédiaires de circu, limiter les couts.

[4'30]

Internet fait voler en éclat ces structures de pouvoir

Premiers réseaux dans les années 1980 ( Minitel, centralisé )

=/= Internet... mais apropriations subversives

EX/ porno pratiques auxquelles les Technocrates s'attendaient pas

[5'00]

EX/ UseNet +plus décentralisé , forums centralisés

=> aboutie à de la modo/censure ... détournée, dépassée, "subvertie"

La Cryptographie

comme science se pop.

non exclue militaire

Préfiguration de ce que sera @WikiLeaks fin 1980

-> "permet de s'émanciper de la surveillance des États"

... un gros pbl identifié déjà depuis les années 1970

... par des inforamticien.nes militant.es

Anti atuoritarisme tech

[6'00]

Toutes ces Contres Cultures dans les années 1970

Luttes contre l'ordinateur et la technocratisation du monde

// 1980 "remise en scelle d'un consensus des logiques dominantes"

[6'30]

mais ces contestations

trouvent leur manifestation dans cet espace !

..

Hackeur

Avant-garde des Hackers politisés

Capables de pénétrer les nouvelles infrastructures

d'un capitalisme qui s'informatise massivement

(états/institutions militaires, etc)

=> Peur des Pwr du monde ("flippent")

( peut-être poursuivre cette liste des subv. durant l'interview ... 1990 )

[7'00]

LM: Repose la Question

Ambivalence d'Internet

Idée pré-internet

qu'Internet va permettre

d'en finir avec la hiérarchie // le syst capitaliste, ordonné

... Internet apparait

comme possibilité d'une horizontalité

...

... aspirations SiliconV == hippies

"partagent la même idée de révolutionner le monde"

sauf que... la silliconV se porte bien

( a gagné, pas les Hippies )

Donc,

réfléchir comme ces idéaux

- La décentralité

- autres...

se sont fait absorbé par les entreprises capitalistes

( cf. +plus bas PAUSE @Catherine_Malabou )

( @Luc_Boltanski @Ève_Chiapello )

( décentralité => Uber )

.

Conspiration des États /vs/ WL_Transparency

[9'00]

@Julian_Assange en 2006

à la fondation de @WikiLeaks

écrit

- La Conspiration comme mode de Gouvernance

↳ https://lundi.am/La-Conspiration-comme-mode-de-Gouvernance

↳ https://cryptome.org/0002/ja-conspiracies.pdf

↳ http://web.archive.org/web/20070129125831/http://iq.org/conspiracies.pdf

Dans le quel il dit...

- les gouv sont des conspirations : on sait pas cequi se passe

- il faudrait, grace à internet :

1) Rendre Transparent le Gouv = Leaks,

leur piquer des infos, perturber liens de confiance, etc

2) Une opacité pour les citoyens

...

on avait

[10'00]

à la lecture de ce texte,.. pas une gêne mais un pressenti de désaccord sur l'idée..

d'après l'idée d'Assange à ce moment là..

d'un effondrement des gouv parcequ'on allait dire ce qu'il cachent

=> qu'on allait produire de la démocratie parce qu'on va acculer les gouv à révéler leurs secrets

[10'30]

? Est-ce que cette idée de la transparence

pour le gouvernement et l'opacité pour le peuple

est toujours opérante ?

Privacy for the weak, transparency for the powerful

Felix :

des difficultés de trouver des applications

" depuis que WL s'est pris la raison d'Etat en pleine face "

... et que malgré la non-condamnation WL/Assange est arrêté (des suites de l'affaire)

. . .

[11'00]

<- une Opération de dissuasion

Dans le txt d'Assange.

Créer des frictions au sein de ces acteurs dans l'ombre

-> va diminuer leurs capacités d'organisation

.. pour gouv de manière autoritaire

En révélant :

permet de les empêcher d'agir

<- cette Idée / moyen reste viable

[12'00]

. .. . mais critique

autour de ces penseurs

. . . idée que le Hack va suffire

. . . sans besoin d'un travail culturel ( contre hégémonique )

. Même si cela change

. . en 2010 avec les premières confrontations

.

( .... )

2 Histoires d'Internet

envie de répondre sur ce point

... /ou/ re sur 1980

et généalogie d'internet

: Contre culture, etc.

[13'00]

... les hippies ont gagné

... si on fait la fusion de 2 Histoires d'Internet

Sortir de l'Hist. dominante

.. déjà un peu le cas apres @Edward_Snowden 2010

.. ( début de travail de thèse )

... idée d'un projet humaniste,

... création d'un réseau horizontal

[13'30]

Perspective démocratique

: étendre les capacités de lien mondial

Raison avec projet Hippie

@Stewart_Brand / @Fred_Turner ; 1960 @USA

Versant ambigu plt

[14'00]

( ~kenkizy )( ~drop_acid )

: se changer soi-même plutôt que de changer la société

et ... l'ordi une machine pour se transformer (soi)

auto_self_perso

Humaniste

a.) ... va influencer généalogie d'Internet

... les scientifiques humanistes

... malgré leur position vont être influencés

... (financés par le pentagone)

..... le projet d'une informatique aux mains du peuple

Mainframe

[14'40]

/VS/ Centralité des Mainframe d'IBM

... informatique à échelle humaine

... on sort l'informatique et machine

..... "du clergé technocratique qui les avaient mises en œuvre"

...

[15'00]

ca donne les appropriations / utopies d'internet

et en mm temps

// cette autre histoire humaniste

Anti_Tech

b.) un récit contre les machines

.. aux mains du pouvoir nécessairement

: il faut la dénoncer / s'y opposer

EX/ Mvt étudiants sur les campus..

vont pickets des centres informatiques

dénoncer la colaboration des sc à la guerre au Vietenam

et volonté de faire du data_mining déjà pour prédir la radicalisation des pop à travers le monde

: histoires opposées

Mainstream

[16'00]

c.) 1980 fin de la critique antihégémonique

Tout le monde arrive sur Internet

" cest censé être un grand soir... "

et cest le cas pour une partie de la gauche Radicale

et penseurs de l'idéologie dominante

...

Utopies déchues

[16:30]

Arrivée à la @La_Quadrature_du_Net

Habité par les utopies d'internet

idée de défendre ce projet là

face aux volontés...

Lieu de partage

contre les MSM

etc.

XVe sciecle // Log. libres

et pourquoi c'est important de revenir sur le XVe sciecle

et de se rendre compte...

c'est un mvt plt qui vient du logiciel libre

un manque de culture et recule historique

dans la facon d'aborder cet outil de cette manière

faire un peu le bilan de ça

[17'30]

Re sur Assange

Une Répression hyper forte

LM - utopie Hacker - chute par divulgation

.. la question à l'époque

de protéger le peuple de la capacité des gouv à sur/traquer

paraissait bonne (se protéger, protéger les pop)

ok ... ce qui fait que tu remonte au XVe

[18:00]

Ce qui me rendait dubitatif

idée que le pwr s'effondrerait

mis face à ses stratagèmes

// @Michel_Foucault en France => regard très structuraliste /idem pr marxists

... la domination elle est évidente

[18:30]

On la voit ..

la machine économique qui met tout le monde au pas

( hors des conspirations )

Pas tant comment s'en défendre,

( réussite de WL )

mais l'idée que le gouv; tienne sur le secret

[19'00]

Pas d'accord avec l'hypothèse politique de libération en dévoilant...

[19:30]

réactivé la Raison d'Etat on va montrer à la terre entière qui a le pwr

C'est pas WL qui a fait arrêter la guerre en Irak

c'est la défaire massive...

Hubris hacker

@Félix

Probleme d'Hubris hacker

- Maitrise technique

- Langue Panflétaire

: ca va suffir

.. une langue plt mobilisatrise

[20'00]

.. fait espérer, pousse à l"action

... mais avec toutes ses limites

1ere ED.

ss titre : " utopie déchue "

Bravade plt /VS/ pwr

.. Revenir au XVe

... cest aussi comme cette rationalité du pwr/etat est partout

... dans tout un tas de dispositifs

..... sans dire que le pwr est fragile malgré tout

..... WL entant que tel n'était pas suffisant entant que tel...

@LM

Plutot l'idée de transparence que WL entant que tel qui pose pbl

....

[21'00]

Fin du livre... ( no spoile )

Ni l'hist ni la plt

encore moins l'émencipation

n'ont fondammentalement besoin de la technologie pour advenir

apres l'hist..

à la fin tu dis on a perdu cette bataille là

mais ne croit pas trop qu'on a perdu

Livre - Technophile / Technophobe

[21'30]

Ce qui est précieux dans ton livre...

en France on est pris entre 2 lubies

1) Technophile partagée => emencipateur

2) Technophobe : la sc n'est jamais neutre

.... tout ce qui se passe technologiquement dans le monde joue contre nous

.... parce que cest aux mains des capitalistes

....

On s'en fou et tu le fait bien dans le livre

=> la question c'est

? Comment est-ce qu'on Hack ces dispositifs là

.. c'est pas quel jugement moral on a en étant 1) ou 2)

... mais on fait quoi de cette matière

Se réinventer /VS/ tactiques intégrées

[23'00]

@Félix

Comment tu te saisis d'internet pr faire qqch

- le hakeur 1999

EX/ serveur de Davos => out les participants - (x) exemples, indimedia

- les rsx wifi auto-gérées

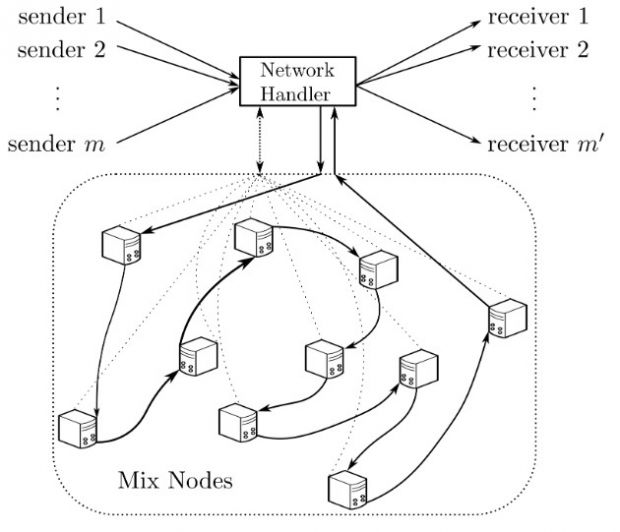

( adhoc_piratebox dead_drops dn_adhoc_mesh )

... plein de pistes exp passionnantes / inspirations

Guerre de mouvement

trouver une tactique dans un moment historique donné est pertinente

[24'00]

" Toutes ces utopies deviennent pbl quand elles deviennent une certitude, routinier "

... facile à ctrl pr le pwr

( nécessaire renouvellement / invention )

Limites des tech pour faire plt

[24:20]

La fin du livre...

Prendre acte des impensés

du mvt plt auquel j'ai pris partie...

... peut sonner défétiste

mais

c'est aller au bout de la reflexioninconséquent, planté

.. foi dans l'idée de la tech entant que tel permet parcequ'elle est décentralisée

.. incorpore ces belles idées des origines : humanistes des années 1960

.. ! c'est bon, ca va suffir pour transformer durablement les rapports de force.

[25'10]

Cette fin...

cest une manière d'inviter

poser la question des stratégies et conséquences

(observe si les activités militantes sont conséquentes)

... relie des communiqués de l'époque

: oui, une évolution dans le discours / stratégies

: on apprend et evo.

(mais ne suffit pas ?!)

EX/ Quadra / Justice

[26'00]

EX/ Lobbies citoyen ca a pu marcher un temps - Fax

durée de vie Stratégies

EX/ Recours en justice FR

Conseil d'État auj s'en ... fout n'importe quoi

malgré bons arguments ;)

[26:30]

--> Nvlle stratégie(s) !

Bétise plt ?!

LM

? lié au fait que

les parlementaires ne comprennent rien

Souvenir

Zimmerman à l'assemblée, brillant

.... pigeaient rien en face ....

Non, les plt agissent contre

[27'20]

Félix

R) les gouv appliquent des lois liberticides parce qu'ils ne comprennent pas bien

c'est plus le cas

... et puis non

... La @NSA sait ce qu'elle fait quand elle fait évo ses alliances avec GAFAM

Ici aussi un Hubris de la bêtise en face

Procès en incompétence.

. . . .

Drone, recours, justice : demies vicroires

[28:30]

EX/ Drones, bananés.. ... ..

Confinement

Manifs, droit des drones, failles juridiques

Vidéo_surv

[29:00]

Felix

EX/

// Vidéosurv auto

// Campagne /Technopolice/

L'illegalité systématique

depuis révoltes 2007 puis loi Travail

depuis aucun interdit / lois

Apres 2 recours 2021 réussit

à reconnaitre l'usag"e illégale de la Police / drones

Interdit le ministere jusqu'au vote d'une loi

1an avant adoption

2023 décrés d'autorisation

.. entre temps police formée aux drones

Victoire d'avoir cloué les drones au sol 2 années ?

:(

[30:30]

--> Ajuster les stratégies

Crypto for all

[31:00]

Réussite dans le fait de faire exister la lutte (/ Recours)

C) modes d'action :

EX/ use crypto

continue à défendre, important...

se màj, continuer à analyser, etc

mais l'idée c'est pas...

par des //patchs// techniques qu'on gagne !

La mach. informatique..est au service du pwr

TH) Le moment d'une brèche pré-internet s'est refermée

[32:00]

changé d'époque

les stratégies vont resté marginales

" Il faut les articuler avec la critique +radicale de l'informatisation comme processus "

Hackers + 3 mvt

[32:15]

LM +général

mvt hackeur de façon générale

sans trop savoir comment

on en parle moins

mvt hackeur pas seulement des intellos geek

de sites ... mais plusieurs dicipines/pratiques

des communautés de recherche et activisme distincts

Un hacker c'est :

- 1 les log. libres

( GNU /VS/ Bill Gattes

Microsoft =/=> possede tous les espaces de travil

=> partager le code, pour que les prog. soient ouverts, horisontaliement )

- 2 Anon / Crypto

( comment on parvient à touver des espaces cyber qui soient pas "percables"

par la police / publicité.. dans le fond un peu la mm ch

: travaillait à rendre in déchiffrable les communicaitons hu.par le pwr )

- 3 actions +plus offensives sur des instances enemies (plus commun)

( vision d'ya 10ans )

[34:30]

Toi ?? qu'en dis tu ? ces "items" : ces utopies

- travail libre en commun

- crypto l'utop. opac. du pwr

- hack offensif: idée de nuire / abattre le pwr

[35:00]

? 2023

Quescequi est encore hackable ?

Libertaires / Libertariens (ambiguité)

FT :;)

mauvaise connaissance de ces milieux

_> sentiment général :

- Mvt libre

important qu'il soit

essoufflement des asso

de ce bien commun qui sert à toute l'industrie (90%des serveurs)

: perdu de sa puissance plt originelle

[36:00]

- Crypto aspiré...

... Réunissait à la fois des libertaires de gauche

: si on prend les cypherpunks dont @WL/Assange se revendiquera

, une communauté d'informaticiens plt

qui conçoivent des usages subversifs de la cryptographie

fin des années 1980

: Conçoivent ce que seront tor / Cryptomonnaies, etc

et ft les 1ers serveurs, anonymisation, etc.

[36:30]

( Mais aussi )

Mailing list

- Libertaires engagés anti nucléaire @USA

( @Philip_R_Zimmermann )

( inventeur du proto PGP ) - des gens @NRA pro port d'arme, bien à droite

( libertarien (s) )

=> apôtres des crypto

[37:00]

-> Ambivalence

ligne plt pas du tout claire

qui fait la force de ce mvt

mais .. aujrdui avec evo plt

une ambiguïté qui ne peut pas survivre

. on peut moins être dans des groupes ambigus . ; ....

. . .

[37:30]

- Frange action directe Hackeur

assez peu de docu. d'action => dommages importants

Exemples ? Hackeurs destructeurs

@LM

? ! Lolseq

Spectaculaire / Symbolique

WL effets ?

[38:00]

@FT

@Anonymous en Fr

DDOS contre l' @Andra

=> prison avec surçit ( répression //WL)

... ces groupes stupéfaits, se sont arrêté ( 2010 )

[39:00]

Invisibilisation de cette avant-garde

Résultat de cette confrontation à la "raison d'État"

. . . Opération Stanford - millions$ client corp. USA redistribués via WL

. . . autre exemple

. . . WL Cable gates //USA 2010 - colossal docu du pwr

. . . .. mais ca va pas changer les ch

Cryptowar

[40:00]

LM2

Plusieurs phases dans l'Hist internet

- moment de la crypto

-- cryptowar - états pas chauds.. pr qu'on crée cette opacité

s'oppose à une transparence là pour le coup : "pwr d'état sur ses administrés"

ce qui m'a marqué.. Bizarrement..

Si elle se généralise

ce n'est pas parceque des activistes plt anar/liberta

mais parceque les indus et éco ..

contre le fait qu'on mette le nez dans leurs affaires

trafique de leurs échanges

..

? > avancée de pwr cryper => protège tt le monde

Extrêmement tech

mais en mm temps

Extrêmement plt

( si elle est généralisée , pr tous )...

... mais donc , ce n'est pas les efforts politisés anarchiste

... c'est des capitaliste en fait

[42:00]

?> Mauvaise lecture des choses ?

de dire

le rapport de force

vàv d'internet

c'est quand mm un rapport de force économique / matériel

.. hackeurs et tout ils ont fait des trucs impressionnants

.. mais souvent individualistes, ponctuels

( A. )

?> des mvt de généralisation d'un (tel) geste qui a tenu (de la sorte)

qui a imposé un internet +plus égalitaire ?

( B. )

?> Une des illusions par rapport à la technique ;

cest l'illusion de certains capitalistes /vàv/ de l'écologie

: d'être solutionnismes au sens technique

, peut etre le défaut.. de trop compter sur l'idée...

d'un ensemble d'inventions techniques

permettent l'horizontalité

la démocratie / égalité...

ca change pas grand chose (hor, alt tech ??)

[44:00]

Quelles sont nos "machinations" avec nos machines ?

Now quoi ?

meme sans casser les codes/crypto

déja les moyens de surv. avec les métadonnées

[44:30]

Inventivité du ctrl

Bref

( C. )

Nouvelles théories du pwr (sillicon V)

Réactionnaires technophiles

Crypto_War

FT

[45:00]

Libéralisation du chiffrement

dépénalisation de son usage de la part des États

.. permis par les acteurs de marché

Mobilisations USA / FR lutte

1993 - 1994, outils PGP mails pub.

Agences flippent

Tribune dans @Libération

" danger tech militaires aux mans des pop "

Panique morale

NSA tente de libéraliser mais garder ctrl

[46:00]

// Brussel (now)

Les commerciaux => RSA Public

Répression sur ceux qui dev et distribuent les soft

battue en brèche parce que les acteurs de marché / banques/telecoms

ont besoin de confiance pr leurs clients -> payer en ligne => BIZ

(à dev) pareil partout : international

[46:30]

mondialisation

ces intérêts éco

[47:00]

- Renseignements trouvent des moyens d'analyse

--> OK libéralisation

Paiement CB 2000 ok

En clair -> mess. généralisation

FuiteWL 2013 on s'aperçoit

de l'hyper facile de voir passer le trafic en clair

Les GAFAM peu sécurisés (honte)

[48:00]

GAFAM s'offusquent puis se gargarise de méga moyens crypto Fuck NSA

.. .

WL échec juridique

( .. n'a pratiquement servi qu'à..

.. légaliser des pratiques de surv à grd échelle (en les révélant) ,

.. Loi Renseignement en Fr )

Mais prise de conscience

Augmentation traffic chiffré

+ /Whatzap/ / /Signal/

// parallèle à d'autres event Hist

... Les acteurs économiques à l'origine -> libertés/avancées

En clair... dis.continuité des pwr

[49:00]

LM

Prolongement..

Monopole avec Internet

Mais alliances entre États/Services de Renseignements

.. Facile pour la NSA de se mettre sur le Réseau

.. On le sait, . ..

[50:00]

FT #<3

L'Etat cest pas l'admin publique : c'est l'Etat comme rationalité

qui circule dans le champ du pwr / admin pubLes techniques mises au point par les GAFAM..

sont en train d'etre incorporées aux pratiques d'Etat

forme de fusion entre

ces acteurs qui gèrent l'infrastructureet les gouvernements

qui produit les formes actuelles de pwret qui font entrer l'espace public médiatique

dans un régime de pouvoir sécuriraire

.. très bien perçu par @Michel_Foucault et Deleuze 1970

[51:00]

Du coup oui..

ya cette synthèse (fusion)

( Etats / pwr surveillants )

@Edward_Snowden

tu peux créer une pression sur ces acteurs économiques

qui va les obliger à se dissocier du pwr

et devoir dev des protos qui vont gêner la police..

dans sa tache de Surv d'Internet

Corp help pwr ?

ML

EX/ ca à Londres

quand il y a vait eu les grosses émeutes 2013

Blackberry avait dit donner la clé à la police (très pop à l'époque)

.. clients critiques/inquiets ==> renoncement de BB (?!)

( BB = /BlackBerry/ )

( pop inquiète "si on balance tous les jeuns blacks..." )

[52:00]

Oui mais de brèches qui ne vont marcher que sur une courte durée !

Le Pwr des Etats reste hyper conséquent

Stratagèmes plt/juridiques qui leur permettent d'introduire des failles...

de sécurité / intrusion_vulnérabilité

forcer des entreprises (comme Whatzapp)

En clair, Hash / Pédo

[52:30]

2023

Brussel - réglement "Chat_Control"

en train d'être adopté au nom de la lutte

.. contre la pédo-pornographie .. comme souvent

.. on légitime des mesures hyper problématiques

... du point de vu des libértés publiques en pronant l'argument de la lutte contre

. plutôt ici que d'affaiblir les proto

on va mettre des mouchards

. qui vont capter les messages avant qu'ils soient chiffrés

. et envoyés sur le rsx à leurs destinataires

[53:00]

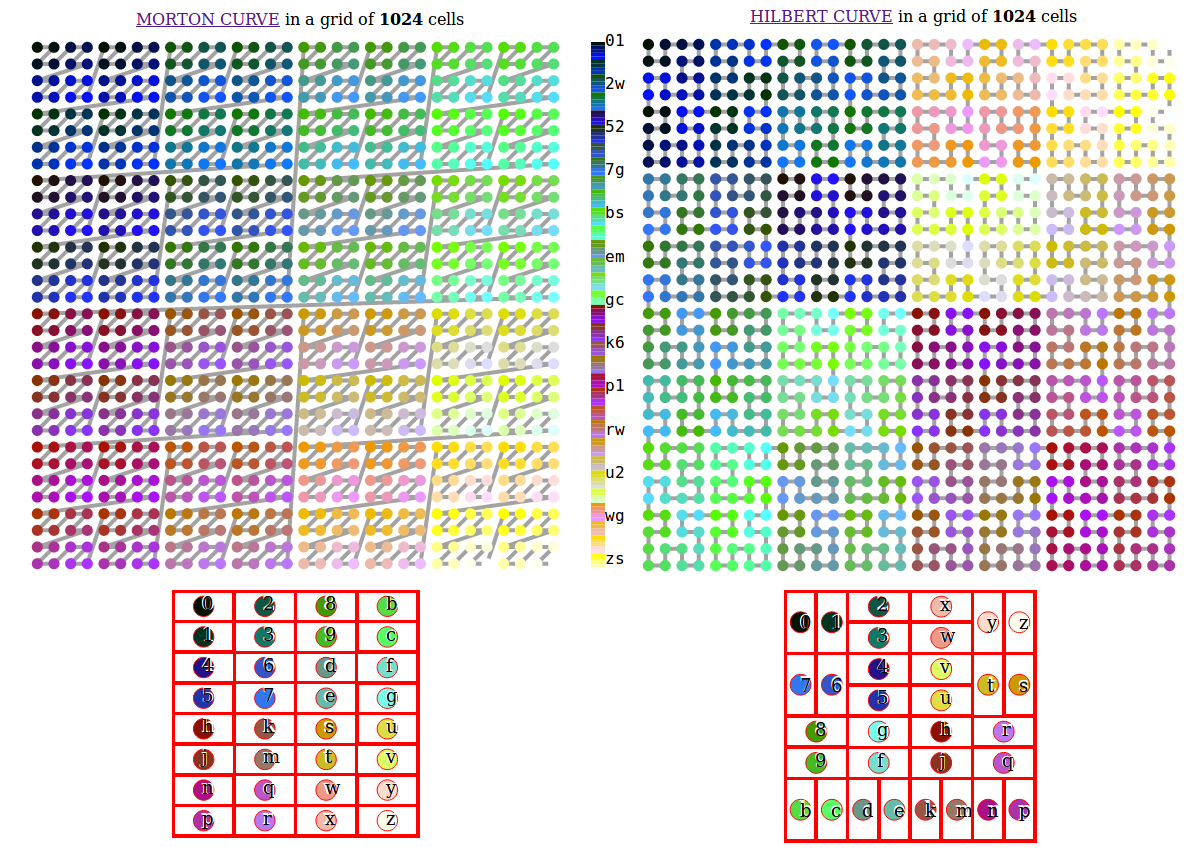

Pour voir si le hash technique du message en question,

une fois qu'il est comparé à une base de données

. comportant les hash des contenus problématiques et prohibés

empếchera cette communication d'avoir lieu

Risque de Précédent généralisable

Pas tous les flux qui sont scrutés

revient un peu au meme

deriere les forces de police d'Europe

–> Ok pour la pédo ?! et puis ensuite prq pas les discours radicaux...

[53:30]

' un pied dans la porte ' ouvre à des dérives / tolérence

.. tout ca pour dire

Face à la crypto (qui empêche la police)

il ya des ajustements tactiques

EntroChat ( faillibilité technique )

Au sujet de /EncroChat/ / /SkyECC/ 2022

-

Europe -- Démantèlement d'EncroChat - Conférence de Presse 02/07/20 FR | Eurojust

https://www.youtube.com/watch?v=VX05hY7GI5U -

Europe1 -- Pourquoi le démantèlement du réseau Sky ECC est "une mine d'or" pour la police

https://www.youtube.com/watch?v=j25n-CTWzKI -

Opération Encrochat : 200 projets d’assassinats déjoués en Europe

https://www.radiofrance.fr/franceinter/operation-encrochat-200-projets-d-assassinats-dejoues-en-europe-7294025 -

Qu'est-ce que SKY ECC, le réseau de communications infiltré par la police ? - rtbf.be

https://www.rtbf.be/article/qu-est-ce-que-sky-ecc-le-reseau-de-communications-infiltre-par-la-police-10715015 -

EncroChat, Sky ECC : à Bruxelles, ouverture d’un méga procès de trafiquants de drogue

https://www.lemonde.fr/international/article/2023/06/30/encrochat-sky-ecc-a-bruxelles-ouverture-d-un-mega-proces-de-trafiquants-de-drogue_6180005_3210.html -

Sky ECC, l’application prisée des trafiquants, mine d’or des enquêtes sur le crime organisé

https://www.lemonde.fr/societe/article/2022/11/18/sky-ecc-l-application-prisee-des-traficants-mine-d-or-des-enquetes-sur-le-crime-organise_6150398_3224.html -

Après Sky ECC et EncroChat, un nouveau logiciel crypté prisé des trafiquants de drogues

https://www.lemonde.fr/societe/article/2021/04/26/apres-sky-ecc-et-encrochat-un-nouveau-logiciel-crypte-utilise-par-les-trafiquants-de-drogues_6078107_3224.html -

EncroChat, cette mystérieuse société technologique prisée par le crime organisé

https://www.lemonde.fr/pixels/article/2020/07/03/encrochat-une-societe-technologique-mysterieuse-prisee-par-le-crime-organise_6045126_4408996.html

réseau de messageries cryptées

utilisée en partie par des hommes d'affaires/journalistes

des rsx criminels aussi

ont fait l'objet de hacks massifs

[54:00]

Dont Gendarmerie FR

<. . ce que je disais

La solution de lg terme, si on veut se réapproprier nos techno num

et en faire un usage conséquent

et s'abriter de cette activité de pwr

( par ex/ de la surv. num. )ca suppose de se passer de ces acteurs

( ces acteurs == whatzapp , tous ? )

Plt hors écran : IRL

LM

Difficulté quand on parle inf/hack

dans l'hist d'internet

on voudrait soit :

que les ordi

1) nous sauvent

2) nous mangent

... tout se pense "dans l'espace de l'ordinateur"

Printemps arabes

[55:15]

Agacé au déb. des révoltes arabes

Ex/ Tunisie

où discours

" c'est la révolution @Facebook "

[55:30]

Pt de vu décalé..

élément déclancheur

( =/= Internet )

!? ce qui se communique a ce mmt là.. Agression policière sur un marchand

.. et il s'immole

Peut paraitre excessive

mais exprime l'impossibilité de vivre dans ces conditions

avec ce type d'humiliations

[56:00]

Impression que ce qui motive le soulèvement

comme il yen a sûrement jamais eu en @Tunisie

.. ce n'est pas l'intensité du flux

.. mais l'intensité du geste

.... humiliation qui résonne sur toute la pop (autres gens)

= confusion entre le chemin de l'info (que ca prend) : internet/MSM

= . et la puissance du geste (IRL/AFK)

[56:50]

PAUSE

Idée dev par LM (dans une interview passée)

@Catherine_Malabou - Anarchisme et philosophie

cf. --> [36:20]

Quelques notes :

[30:35]

// Le nouvel esprit du capitalisme

@Luc_Boltanski & @Ève_Chiapello

@Gallimard

1999

https://bib.vincent-bonnefille.fr/book/31

( intégration de la critique )

( Voir aussi https://liens.vincent-bonnefille.fr/?7UtdTw#goto_ENTRACTE )

///

ANarchie intégré par le capitalisme

Horizontalité == Uberisation

Aparente liberté, manager de lui mm

Capitalisme de pltforme présenté comme une logique anti-gouv

--> comment retrouver cet esprit premier

EX/ Taiwan / Révolte des tournesols

=> démocratie via les plateformes

EX/ ambigu

Esprit anarchiste /et/ +plus capitaliste au monde

. . .

Ambiguïté de notre monde

?> poser une diff. entre anarchie de fait

et celui de plateforme

///

[33:53]

Idéologie des Blockchains

. . metoo j'avoue

on va accéder à la démocratie totale et absolue

grace à un myen technique

sans responsable/gouv

ok mais ne prend pas en compte le fait du tous connectés

( renverssement cause/conséquence : )

: la tech rend possible la démocratie

ce n'est plus- les rapports ...

+ désastre écolo

. . j'avoue y avoir cru = ca yest on a la solution

? Escequ'un dispositif technique -> produit du communisme

ou retournée

? Escequ'il peut y avoir un communisme sans cette instrumentalité( sans la cybernétique )

[36:00]

Peut on croire à une recentralité ==> + de local / autarcie

, un refus de la technique

--> [36:20]

https://youtu.be/QMl-8usyBLc?si=KJDAuFzQ4SaF0-Qy&t=2178

Printemps arabes

Effet rebond / mimétique // incendie de commissariats

Il ne s'agit pas de faire de la techno-politique

. Internet ce n'est pas seulement une hist d'ordI/plateformes

mais aussi

. comme cette hist d'incendie de montagne en montagne

. par contamination : un mod de connexion

. Internet joue un rôle mais les gens veulent se retrouver

. EX/ Occupy / JG

. . . force dans la présence : IRL / AFK

. . .

FIN PAUSE

todo : reprendre !

solutionnisme technique

. . .

[58:00]

R) Piège d'un solutionnisme technique

Croyant qu'

Internet amplifiera le mouvement réel

FB Joue un rôle mais ce n'est pas ca le moteur

mais dans l'existence ( ? celleux qui utilisent la tech !! ) obvious

[58:30]

FT

R) Émancipation pas besoin de la techno

on peut médiatiser des gestes plt

sans avoir besoin de ces tech extrêmement puissantes

.

Question

Qu-est ce qu'on fait de celles qu'on a

et maintenant dominantes

pour disséminer

de l'information

et communiquer

.

2 dev

[59:00]

aussi 2 aspects de cette remarque (de LM)

m'évoque

@Zeynep_Tüfekçi

https://fr.wikipedia.org/wiki/Zeynep_Tüfekçi

( aux @USA )

// 2014 @Istanbul

qui montre

cette communication

permet de se réunir très vite

pour s'opposer + créer un mvtmais avec aucun projet plt préparatoire

qui permet ensuite à cette pluralité de pt de vu / cult.plt / interets divers (foule)

de se mettre d'accord sur un plan d'action pltet d'incarner une force durable

=> ne tient pas face à la violence du pwr

( R) Limites des émergences spontanées )

[59:50]

Autre sociologue

Démonté que les réseaux (Twitter)

+plus facile à s'approprier (et spred/propagation)

pour les mascu/droitos

..

// Utopies

Tout misé sur ces Utopies

En glorifiant Internet

On (la gauche) a centré les efforts sur Internet

on a oublié d'autres médias, éprouvés

encore +plus après 2000

[1h 0:30]

quand on milite via le web 2.0

aka réseaux sociaux

. . .

Doit nous amener à nous re poser la question

Manque de discernement

Écologique

[1h 00:50]

1)) L'impact écologique énorme

( des infrastructures, impensé énorme )

( dont activisme numérique )

Inféodés + MSM centralistes

que la question des usages médiatiques

nous échappe complétement

depuis qu'on est inféodés

( .bib ? https://bib.vincent-bonnefille.fr/book/136 )

Technoféodalisme: Critique de l'économie numérique

[1h 01:30]

à ces infrastructures hyper centralisées GAFAM

-> qui permet une concentration de financement

-> qui permet l'IA...

-> un prcess d'automatisation

-> pwr, etc

Escape

? Comment on en sort

des utopies déchues

Dans les EX/ Hist

EX/ Indie.media / Flux RSS / Hacks 1990

[1h 02:00]

qd l'informatique faite de machines +plus rudimentaires

? Qu-est ce qu'on a à garder d'Internet

" S'il s'agit de politiser le renoncement "

et de choisir quelles infra.struc. on conserve

[1h 02:30]

Ce qu'on veut garder

Sans doute cette capacité à communiquer mondiamlement

com. d'hu à hu? Est ce qu'on a besoin de tel et tel services (MSM)

( faire le tri : repenser les usages )

1,1b) Open Internet ne suffit pas

[1h 03:00]

1) Internet libre, décentralisé = la " dé-intermédiation "

( recentralisé aujourd'hui ; incroyable leur sur-usage EX/ Twitter )

( Malgré le pire @Elon_Musk )

: on est apatyques

1b) Alt.

OK c'est bien /Mastodon/

promouvoir 1), Fédéré

( ex: Fédivers )

=> " caser les effets réseau "

( qui nous maintiennent sur ces plateformes hyper centralisées (MSM) )

bonne direction

...

Mais au dela de ca 1,1b)

aller +plus loin

? Est ce que cest ca qu'on veut (MSM / Microblogging)

.. pour créer une communication riche

Méchants GAFAM (ok)

[1h 04:00]

@LM

Ravi, vers là qu'on voulait arriver...

C'est Entendu que...

( TH) Majoritaire )

- que les GAFAM + Centralisation nous font les poches OK

- on peut imaginer l'inverse, décentralisé, toussatoussa

MSM en vrai / sur le terrain

[1h 04:30]

sauf que...

le pbl ca serait pas qu'on a imaginé un jour..

" que l'espace public pourrait être derrière son écran "

Indymedia

j'dis ca...

parce FT évoque /Indymedia/

Site militant 1999

pour orga les manifestions @OMC

[1h 05:00]

Plutôt que de haïr les médias...

on va en devenir un !

( anar libertaire )

on va couper la communication

on est capable nous meme de faire notre info-> Pas de hierarchie

: juste une modérationmédia live surveillance de la police

( dans quelle rue, etc. )

[1h 05:30]

Même origine de /Twitter/ 2001

Comment on s'informe en temps réel

/Indymedia/ super sur le papier

chacun devient journaliste

ya plus de spécialisations / médiatisation

tout est horizontal

tt le monde peut venir améliorer l'info

( objet parfait de d'Internet ! )

Mais....

[1h 06:00]

/IndymediaS/ dans le monde ont périclité

commentaires ouverts, tt le monde pouvait com.

( libertaire - lib. totale d'expression )

devenu des espaces de vengeance inter-personnelles / embrouilles, etc

Modération impossible

[1h 07:00]

/Indymedia/ ==> No censure

Si modo considère qu'un article ne correspond pas à certaines règles de la charte ( CGU )

-> Pub. dans une catégorie "Refusé" (mais pub.)

/Indymedia/ Nantes a survécu

( autre EX/ Lille )

Invectives entre gens

[1h 07:30]

dont des infos compromettantes (récupérables par la police) non modérés (coms)

Durant la tentative

de dissolution des @SDT

( affaire du 8 décembre )

[1h 08:00]

Mémoire écrit pour l'enquête..

Pour prouver...

en quoi les représentants des SDT sont bien leurs représentants

200p , 50p venant d'/Indymedia/ ( refusés/discussion )

[1h 08:30]

/Indymedia/

Belles utopies, principes

mais récupéré

( a permis de refaire le réseau par les bavardages publics )

=> Anecdote éloquente... gravissime

Nuisances en réseau

[1h 09:00]

... Des utopies d'autres médiations

on avait pas imaginé (le pire/pbl)

de ces rapports humains détestables (mais rendus possibles par l'anonymat)

: balancer les gens aux flics (ce qu'on ne ferait pas si on les avait en face)

... On a pensé les infrastructures d'Interent

à partir de certain item

- liberté d'expression

- etc.

[1h 09:30]

Mais pas pensé ce que les usages des écrans allait altérer chez nous

Re EX/ Twitter

Pas pensé ces tech

entantque ce qu'elles allaient changer dans nos formes meme de vie

@FT

Oui ou dêtre sur Insta (à doomscroll)

alternant chatons et bonbardements

( oui, des effets sociologiques sur nos conso média )

. . . oui la question . que faire ?

Sur l'EX/ @SDT

[1h 10:00]

Ok mais ca existe sans internet

des gens qui crachent sur un tel

les flics font parler, (baver verbose)

[1h 11:00]

@LM

( La différence c'est le support d'enregistrement archivistique )

( + l'accès à distance à l'autre pouvant être offensées ou confrontées )

. . . .

[1h 11:30]

On a l'impression que c'est +plus criant de rendre public sur /IM/

Mais c'est généralisé, les Renseignements doivent pouvoir filtrer

: facilement produire ces infos

Autre EX/

/Clearview/

( https://www.cnil.fr/fr/reconnaissance-faciale-la-cnil-liquide-lastreinte-prononcee-lencontre-de-clearview-ai )

[1h 12:00]

@LM

/Indymedia/

Autres journaux avec coms ouverts

finalement re-fermés

cout élevé de la modération

.. : l'utopie <3 d'internet.. d'un vivre ensemble de partage

... est +plus compliqué que ca !

[1h 12:30]

produit un dégout / abandon de l'utopie ?!

@FT

Les "réseaux sociaux"

connectés les uns aux autres

créer nos sphères publiques

mondiales et éclairées

.. pas passé comme prévu qd tu regarde /TikTok/

AFK

R) Des angles morts de l'utopie

( écologie, fichage, etc )

Utopies heurtées de plein fouet avec le réel

la généralisation d'internet et cooptation par le Capitalisme numérique? comment réajuster les strat

. encore ambrionaireremettre le numérique à sa place

EX goupe Singal (pour TechnoPolice)

outil de niche , public visé moins grand (bonne strat ?)critique / remarque de qqun sans smartphone

Ok, oui : Re réunions physiques régulières

alt : /Mastodon/

[1h 14:00]

web Fédéré...

( re ex: Fédivers )

Instances, soft diff médiatisés

: revenir à des communautés (selectives)

( échelle humaine ), non ouverte aux 4 vents

Internet une idée de diversité d'Echelle (mondiale)

Cool, mais également cultiver l'affinitaire

[1h 14:00]

Instances / services médiatiques

Attention aux règles qqu'on se donne ( CGU )

Sans accepter tous les types de discours

" remettre de la granularité, de ce controle "

tout en permettant les relations entre comus

[1h 15:30]

@LM

Jeunes générations

Internet => espace pub.

re coréller le social au terrain / sensible

. Internet, cloche (fermée sur soi) rend fous

[1h 16:30]

=> il faut en sortir

/ réserver à certaines communications

@FT

Pas besoin de tout y mettre

SALLE

[1h 17:00]

Ne pas négliger les usages artisanaux (dev/hacker) #<3

limite quand récupérer qd devient une norme / standard

ouvert / fermé

limite de ces démarches créatives

on le fait pas vraiment pour la tech

mais comment on va la produire

quelle orientation intellectuelle

. log. libre

. . ok non libéré d'un tas de choses

. . mais un hack de la propriété intellectuelle

[1h 18:30]

Pbl pas tant les usages... ( /Indymedia/ / autres )

mais comment on va produire des "interfaces"

On sait que ca va être récupéré..

et alors on fonce ?!

Comment produire avec cet artisanat une résistance (tmp) ( TAZ ? )

[1h 20:00]

Loi 1881

Bon EX/

où qq soi le mvt soc

une fermeture après coup

. donc pas . ? comment on gagne un coup d'avance

. mais . on fait quoi une fois récupérés ?

[1h 20:30]

! C'est pas les technos ; cest pas Internet

. et pourtant

. cest quand meme du rsx

Les humains sont décentralisés

manière organique

Rxx de terrain / autres protos / éco(nomies)

[1h 21:00]

@FT Oui full d'accord

: ré investir la plt des corps

+ parcimonieux dans nos usages de l'informatique

+ insoutenabilité écologique ( 2015 une horreur . pire avec l'IA )

. . gigantisme exponentiel, etc

Chantiers à la @La_Quadrature_du_Net

revenir à ces questionsRéseaux locaux

( adhoc_piratebox dead_drops dn_adhoc_mesh )

avec des agriculteurs installent leur propre fibre

[1h 22:30]

2003 ; @Aaron_Swartz ; veille_RSS

Se tenir au courant ; pas besoin d'un serveur centralisé / ilots

s'envoyer des txt ( /VS/ vidéos, autres )

Artisanat / héritage / hacks/ bricolages( low_tech.ismore )

[1h 23:00]

Re prjet Fibre

Gros travail Politique

Pas juste un delir de Geek

2024 voir comment redocumenter la question tech//écologie ( éco_climat )

Regarder les alt. universitaire (EX/ proto intermittents)

( ?

-

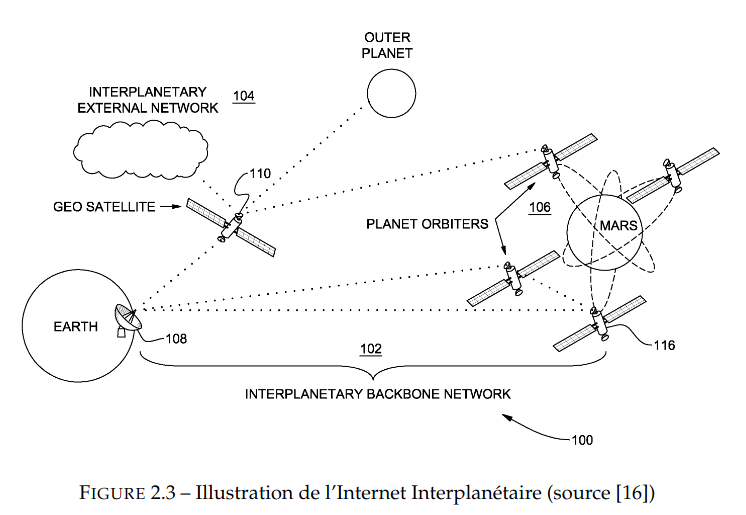

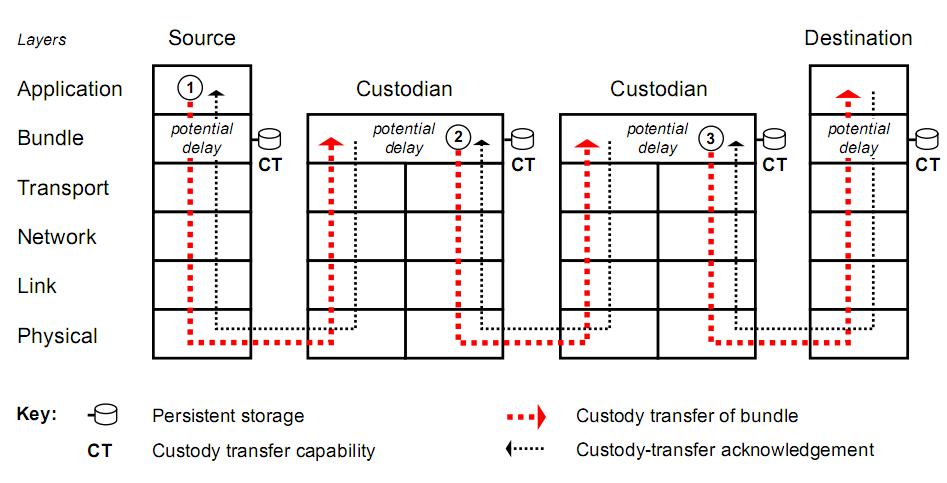

HAL Le routage intermittent dans les réseaux Tolérant aux délais - DTN

-

HAL -- Vers l’Internet interplanétaire : mise en œuvre d’un réseau DTN dans un contexte de simulation d’une liaison spatial

Interplanetary ?

Alt. proto + Plt locales

[1h 24:00]

Post abondance électrique

En théorie passionant + permet de créer des alt. - Doc les .alt

Voir comment

2020 Elections, mairies de Gauche

Polémique 5G

new paradigme télécom

( cout éco + machine 2 machine (non h2h) + etc )

[1h 25:00]

+ Mieux préparer ce qu'on a à proposer (aux mairies)

Alliances de circonstance

. . .

Internet Communiste

[1h 25:30]

@LM

Utopie lointaine

mais crutiale

? escequ'on peut img un Internet Communiste

Invitée...

REF @Fanny_Lopez

https://liens.vincent-bonnefille.fr/?searchtags=@Fanny_LopezBIB https://bib.vincent-bonnefille.fr/book/276

Question rsx electrique

On pourrait dé.centraliser

Travail (forcé) pour produire la tech

. . Mais avec INternet

. . se pose la question de la division du travail

. ? Est-ce que dans une société libérée (pr ne pas dire communiste)

. Est-ce qu"il y aurait des gens pour faire des micro-processeurs

. + extractivisme

. la critique post-industrielle

. tape souvent à coté .. par moralisme

. Argument : de la division cruelle du travail

. Colonialisme

[1h 27:00]

Dans le meilleur des mondes

R) Est-ce qu"on continuerait à faire des ordi ?

[1h 27:30]

@FT

Pas dit du tout (dans cet horizon lointain)

Déjà tellement de produit, peut etre pas besoin de nvx (faire avec)

Sur-production

(X) Questions :

1. AFK / Manifs corps

[1h 28:00]

@LM2

FR Gouv sans peuple

-> interiorisation tech de l'espace public

=> sans corps (//manifs)

[1h 29:20]

@FT

@Dominique_Reynié wikiavt de devenir technocrate se pensait Foucadien

Livre -- Le triomphe de l'opinion publique

raconte comment l'espace politique médiaitque est pensé pour fermer l'espace plt de la rue...

(scene fondamentale de l'affrontement et du conflit plt)

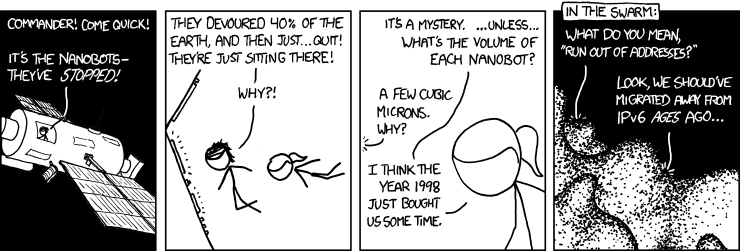

2. Nvlle phase d'Internet ? — IA

[1h 30:20]

Comment t'intègre l'IA dans cette contre Hist d'interent ?

Capacité de calcule /ou/ concept de gouv. algo

une simple continuité de la cybernétique 1950 ..

ou se passe qqch qui pourrait faire rupture

[1h 31:00]

@FT

La rupture

est dans le fait que ca marche enfin

Si on regarde

ce que génèrent les robots conversationnels

c'est le prototype fonctionnel

de projets qui existaient au début de l'informatisation 1950 1960

C'est avt tout l'accumulation de données / ressources

qui leur donnent corps ( rendent possibles )

[1h 31:28]

R) La rupture

L'iA c'est :

la poursuite d'un processus d'automatisation

de tout un tas de processus par l'informatique

prolonge un mvt ....

mais ya une rupture (aussi)

dans les proto

ce qu'ils produisent

..

ChatGTP

Tout ce que les classes créatives réalisent

cencé être épargné jusqu'à aujourd'hui par l'automatisation

est finalement touchée

[1h 32:00]

@LM2

/Midjourney/

impressionnant

@FT

la vision sens premier / fort

marquant . . .

Questionne rapport à la vérité

.

la critique de l'IA en FR

elle est pauvre

travail à venir de la Quadra

[1h 33:00]

. prendre des opportunités plt

. pr créer des Alliances

@LM

On peut pas interdire

@FT

Mais il faut aussi lui opposer un refus (de ce paradigme)

Hyper pratique ChatGTP

mais hyper consommatrice d'énergie

OK cest pratique

// crise éco

c'est pas possible

@LM

Argu moral, limites

Autre Argu : cognitif d'un effort pas fait

Aplatissement par le numérique de l'effort Humain pour chercher-trouver

( mise à disposition de tout )

-> Question Anthropologique

[1h 35:00]

@FT

L'enjeu cest de docu. ces pans critiques entre eux

@LM

C'est une perte de l'Exp . . ..

Rapport au monde

@LM2

Peut etre moins dans les coop de jeux vidéos

( => ? ARG_Alternate_reality_game )

débrouille, chercher solutions... etc

on peut aussi le déployer en ligne

.. sans défendre cette intériorisait-on technique de toutes choses (dans nos activités)

. . .

Editeur ( Divergences ):

Le numérique a un double : l’infrastructure électrique. Le rapport immédiat aux objets connectés (smartphone, ordinateur) invisibilise le continuum infernal d’infrastructures qui se cachent derrière : data centers, câbles sous-marins, réseaux de transmission et de distribution d’électricité. Alors que le numérique accompagne une électrification massive des usages, le système électrique dépend lui-même de plus en plus du numérique pour fonctionner. Pour comprendre ce grand système et imaginer comment le transformer, il nous faut aller au bout des flux, là où se révèle la matérialité des machines et des câbles.

https://www.editionsdivergences.com/livre/a-bout-de-flux

https://bib.vincent-bonnefille.fr/book/276

https://lundi.am/A-bout-de-flux

https://invidious.fdn.fr/watch?v=6Z2LRgJ3iq4

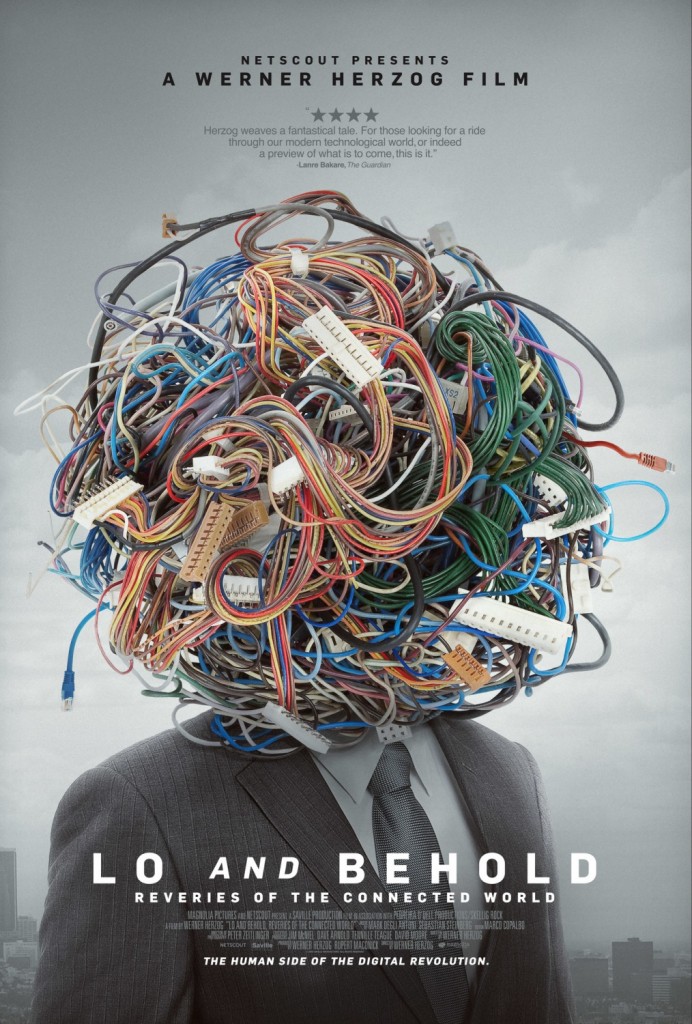

Oscar®-nominated documentarian @Werner_Herzog (Grizzly Man, Cave of Forgotten Dreams) chronicles the virtual world from its origins to its outermost...

Immersion dans la matrice parmi les circuits imprimés, les microprocesseurs et les lignes de codes, à la suite d'une génération d'informaticiens défricheurs...

Nous reviendrons ici à l’époque où l’ordinateur – le terme est apparu en français vingt ans plus tôt - ambitionne de ne plus s’adresser seulement aux étudiants du MIT, de Harvard ou de Berkeley, pour enfin se diffuser auprès du grand public. Depuis l'après-guerre, les calculateurs réduisent progressivement en taille, tandis que programmeurs et développeurs inventent de nouvelles applications à ces drôles de machines. Ce mouvement aboutira au tout début des années 1980 à la création des premiers personal computers, les fameux PC.

On y cite par exemple la très bonne série

Halt and Catch Fire

@Chelsea_Manning est probablement la « lanceuse d’alerte » la plus connue au monde. Analyste pour l’armée américaine, elle est arrêtée en 2010 pour avoir transmis 750 000 documents classés secret défense à Wikileaks, l’organisation de @Julian_Assange . Ces révélations quant aux exactions commises par l’armée américaine en Irak et en Afghanistan feront la Une de tous les journaux mais lui vaudront aussi une condamnation à 35 ans de prison.

Cette biographie Readme.txt retrace son parcours ( 2023 )

https://bib.vincent-bonnefille.fr/book/215

todo : fiche/notes

évoque un New écosystème en surcouche de chiffrement...

pour augmenter sécurité des données via les réseaux...

pallier aux failles.vulnérabilités de Tor

PDF :

- https://dspace.mit.edu/bitstream/handle/1721.1/6353/AIM-628.pdf

- https://www-formal.stanford.edu/jmc/recursive.pdf

The HS class is reserved for use by a system called Hesiod that stores and distributes simple textual data using the Domain Name System. It is typically used in local environments as a stand-in for LDAP. The CH class is reserved for something called Chaosnet.

When a user logs in, he is assigned a processor, and he has exclusive use of it for the duration of the session. When he logs out, the processor is returned to the pool, for the next person to use. This way, there is no competition from other users for memory;

The processors would share access to a file system and to devices like printers via a high-speed local network “with completely distributed control.”4 That network was Chaosnet.

A Chaosnet address is only 16 bits, half the size of an IPv4 address, which makes sense given that Chaosnet was only ever meant to work on a local network. Chaosnet also doesn’t use port numbers; instead, a process that wants to connect to another process on a different machine

first makes a connection request that specifies a target “contact name.”

Inside links :

Sémantique human-machine interaction ( chat_conversation )

See also :

Cover de {cette} bulle :

https://darknetdiaries.com/episode/129/

-

@Darknet_Diaries

tech.hack combats, interviews

https://darknetdiaries.com

https://youtube.com/@JackRhysider -

@DoingFedTime

https://www.youtube.com/@DoingFedTime

Darknets actualités -

@SomeOrdinaryGamers

--> Deep Web Exploration

https://www.youtube.com/playlist?list=PL_NnG4jzzKohor2G8liXfgfRboMRGtO-f -

@Infernet ( @Blast )

faits divers, emprises du web

https://www.blast-info.fr/tags/infernet-iXZG83XHRPmMXKes6V_i7A

https://youtube.com/playlist?list=PLv1KZC6gJTFnOvSLchy-SHfp5UD-zrISt -

@Feldup (bien sûr)

https://www.youtube.com/@Feldup

Mes séries sur le web

pseudo-science réalités alternatives, récits du web, enquêtes , faits divers connectés…

-

@G-Milgram

Enquêtes sur le new âge online

( spam_scam sectes new_age , QAnnon )

https://youtube.com/playlist?list=PLuOtmNs-1yfNOKEVJEObESL26LvoTWmAW -

@LExtracteur

Porté sur une critique du charlatanisme bien être

( spam_scam sectes new_age santé_vivant )

https://youtube.com/@LExtracteur

Neural Networks and Weather Satellites.

Neurals Netwark, predicting human machines vote ?

ArtFriction, cloud reality

Bigdata paradigm

http://cloudindx.com/history/

relate des éléments historiques que l'on retrouve dans le livre de l'auteur : https://bib.vincent-bonnefille.fr/book/141

via @Globnet https://www.globenet.org/L-Internet-neo-colonial.html

https://walla.vincent-bonnefille.fr/share/62c879f7c048b8.44366820

Autour du text de référence de @John_Perry_Barlow sur l'indépendance rêvée d'un monde hors des frontières (qui n'a jamais existé, le cloud cette illusion)

J'aime bien le rappelle que Fb applique l'idéologie Hacker, sans chercher la vérité (libertarien, libre marché des idées)

Le néo-colonialisme ou l'externalisation des activités néfastes dans les pays tennus comme sous dévellopés

...

bref interessant comme article

- Liens internes qui m'intéressent ::

https://en.wikipedia.org/wiki/Final_Frontier

https://en.wikipedia.org/wiki/Frontier_myth

Pub. le 14/06/ 2019 par @Félix_Tréguer

Que l'on retrouve ici https://www.monde-diplomatique.fr/2020/01/TREGUER/61229 ( 2020 ) commentant la liberté dans le comas ... actuellement épuisé.

https://bib.vincent-bonnefille.fr/book/311

Datant de 2013 ... édité par...

@La_Lenteur ( radicalités anti.tech garanties )

-> https://bib.vincent-bonnefille.fr/publisher/stored/22

--> https://librairie-quilombo.org/La-liberte-dans-le-coma

.... que j'ai découvert via le tres bon podcast militant @Floraisons

Compter, gérer, exploiter (avec @Matthieu_Amiech )

https://floraisons.blog/compter-gerer-exploiter/

( repostée ici https://liens.vincent-bonnefille.fr/?qw80EA )

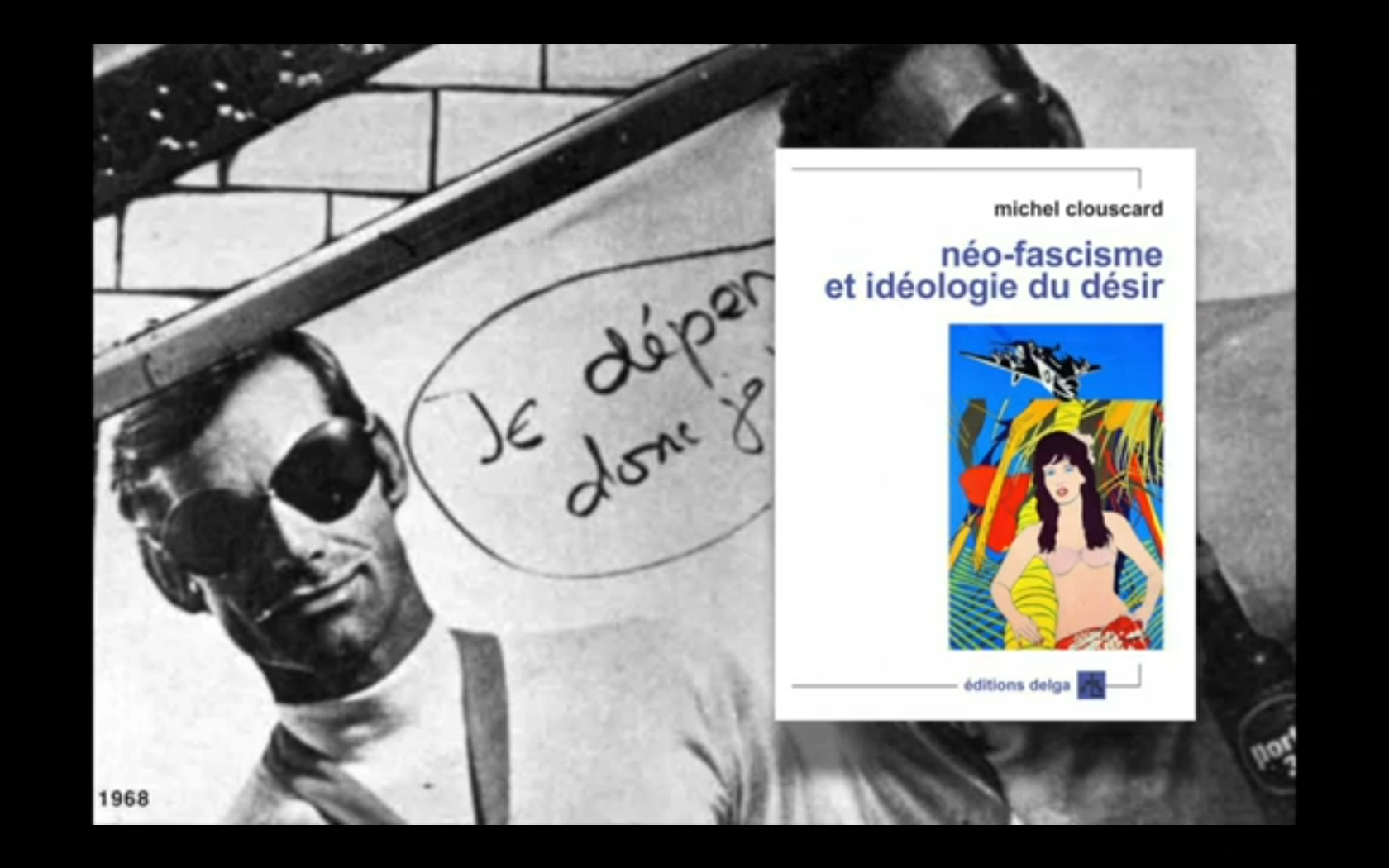

@Félix_Tréguer est aussi l'auteur de

" L'utopie déchue :

une contre-histoire d'internet XVe-XXIe siècle "

--> https://bib.vincent-bonnefille.fr/book/278

Voilà comment commence l'article de Félix :

" Dans la généalogie politique de l’informatique et plus encore dans l’historiographie dominante d’Internet, les oppositions néo-luddites sont largement négligées.

Parmi les acteurs ayant contribué d’une manière ou d’une autre à façonner ces technologies et les discours à leur endroit avant les années 1990 , on évoque souvent les scientifiques humanistes de l’après-guerre et les hippies technophiles des années 1960 (voir par exemple les travaux de @Fred_Turner ). Ensemble, ils ont contribué à extirper l’ordinateur des grandes bureaucraties en promouvant des machines plus petites, conçues comme des outils de libération individuelle, avec toutes les impensées qui furent les leurs (et les nôtres devrait-on dire, puisque leurs espoirs et utopies ont aussi largement influencé les discours dominants à l’endroit d’Internet…). Dans l’histoire du droit à la protection des données personnelles, on aborde aussi parfois les informaticiens, chercheurs ou juristes qui, dès les années 1960 , ont alerté l’opinion et les législateurs quant aux risques de ces technologies pour la vie privée.

Dans cette littérature, les oppositions plus fondamentalement technocritiques qui agitent la Nouvelle Gauche à partir des années 1960 , et pour lesquelles l’ordinateur constitue une machine par essence technocratique et guerrière, apparaissent souvent comme une simple toile de fond. On s’intéresse en réalité assez peu à ces acteurs, à leurs discours ou à leurs pratiques d’opposition à l’informatique.

Des travaux récents ont commencé à corriger ces lacunes historiographiques, principalement aux États-Unis. L’anthropologue @Gabriella_Coleman a par exemple rappelé (pdf titre: Coleman-Phreaks-Hackers-Trolls <- The Social Reader part8 (bib) ) la filiation entre les hackers des années 1980 aux États-Unis et des groupes radicaux inspirés par l’action directe non-violente, comme les Yippies. Plus récemment encore, dans Surveillance Valley (2018), le journaliste @Yasha_Levine a mis la main sur des archives oubliées documentant l’opposition d’organisations militantes comme les Students for Democratic Society (SDS) à l’ ARPANET , au tournant des années 1960 . L’auteur raconte comment l’ARPANET, qui fut le premier réseau à commutation par paquets et est généralement présenté comme l’ancêtre d’Internet, fut dénoncé lors de manifestations étudiantes pour ses liens avec le complexe militaro-industriel, tout en étant également impliqué dans des scandales liés à la surveillance des mouvements sociaux par les services secrets américains.

@Yasha_Levine Surveillance Valley : The Secret Military History of the Internet

Une histoire oubliée… "

. . .

Un texte qui rappelle comment raconter l'ambiguïté hippie vàv des tech ( @Fred_Turner pour ne citer que lui ) participe au récit émancipateur qu'on leur acolle ... mais surtout les mises sous silences des mouvements contestataires .

Via : ( de nombreuses ressources, pistes luddites )

Machines in Flames ( 2022 , 50min) finds a secret history of self-destruction by following the footsteps of a clandestine group of French computer... @CLODO

.

Machins in Flames is the debut film of the Destructionist International, and the first in a series on the appetite for abolition in ultra-leftism.

.

Writing & production: Andrew Culp & Thomas Dekeyser

Music & VO: Dana Papachristou

More info at machinesinflames.com

Entre desktop_movie et documentaire ce roman filmique retrace le cerle de flammes entre l'/arché/ et les hommes, leur désir ubrique de rester imortels, de survivre au présent. Un collectif luddite Toulousin, militant 'avant l'heure' contre le pro.gramme de l'État français à la recherche d'un pouvoir surveillant, informationel, pour ne pas dire surveillant (de ses sujets proto.dissidents).

Et si les flammes de Clodo n'étaient le fait de ces entreprises d'État appuyant sur la gâchette (du clavier) ?

Et si, Clodo dont les molotofs n'ont jamais été démantelés, vivait encore,..? dans les flammes du datacenter d'OVH dont l'histoire récente a vu périr sites web et bases de donnés (des clients de ce leader Européen)

MAJ

tient, une conf : todo

https://www.youtube.com/watch?v=Dfe4up9flfQ

Je l'avais d'abord croisé sur un site en cherchant autour de @Christophe_Masutti

Un livre conséquent, sorti chez @Zones en 2020

Cédric_Durand (l'auteur) a donné une intéressante interview à @Hors-Série

https://www.hors-serie.net/Aux-Ressources/2020-09-05/Techno-feodalisme-id411

. . .

J'ai retenu un point de vu technocritique complémentaire à ce que j'avais pu lire

Une originalité dans la mise en relation des régimes de création de sur-valeur / sur-travail monopolisé par une classe dominante . .. . différentiés.comparés entre féodalisme.esclavagisme.capitalisme . .. . où l'exercice de la peur.insécurité pour limiter les libertés des travailleurs et travailleuses.

Une lecture marxiste, avec un bon glossaire_notion autour de la finance.

On saisit globalement l'emprise monopolistique qu'exercent les GAFAM_NATU

Leur emprise monopolistique sur le droit intellectuel, sur cette production commune qu'ils captent.

J'ai pris des notes et n'aurai pas le temps de tout retranscrire ici...

. . .

TOC

cf. sommaire

((indique les pages)) $Page_en_Photo

1. MISÈRE DE L’IDÉOLOGIE CALIFORNIENNE

Le consensus de la Silicon Valley

- L’idéologie californienne

- Une cristallisation conservatrice

- Projection internationale

- Les causes de la croissance économique

Cinq paradoxes du nouveau capitalisme

- Le retour des monopoles : le paradoxe de la start-up

- La préférence pour le contrôle : le paradoxe du nouvel esprit du capitalisme

- Une polarisation spatiale accrue : le paradoxe des intangibles

- L’innovation sans la croissance : le paradoxe schumpetérien

- La résilience de l’État entrepreneur : le paradoxe européen

Reféodalisation de la sphère publique

2. DE LA DOMINATION NUMÉRIQUE

((notes, pages))

La cybernétique Comme territoire ((94))

// Conquête de l'Ouest

@#Esther_Dyson Cyber Espace and Americn Dream

((95)) // Sous sol (underground)

:: ressources à extraire, "captage des sources"

. . Rapport MIT Review 2016

((97)) Rareté des données "originales"

((98)) Le contexte est roi - www 90's

. . .

((103)) BDonnées : 3 caractéristiques

- datas généres en continu

- visent simultanément l'exaustivité et la granularité

- produites avec flexibilité pour être indexées

le caractère héterogène des données

et traitement agnostique (fait apparaitre des relations)

sans chercher à les expliquer

((104)) Datas produites par induction

Th/idéologie des pro-data :

... sans passer par la théorie : un acces direct à "la" vérité

antiTh/Auteur :

les datas produisent un POV situé, partiel

peuvent re.produir des biais vis à vis d'un prétendu pragmatisme

EX : prénoms déclassés + Couleur peau noir.sombre

((105)) Renvoit à @Antoinette_Rouvroy et l'idée de Gouvernementalité algorythmique

. une certaine rationalité, unet certaine politique

. dans le but de modéliser ' d'anticiper et affecter les comportements possibles

. . par avance . et contourne le sujet humain

. . dans le but de produire un passage à l'act sans formulation

. . . tout comme dans /Alphaville/ où l'humain est l'esclave de la probabilité

/

"Big Other" ((106))

@Shoshana_Zuboff

Passage d'un totalitarisme ...

violent ( fil_barbelé ) -> "instrumentaliste" ( datas, nudge )

((107)) Hayek =/= Kenz (économie = infos)

. . .

Incertitude -//- méconaissable

=> prédominance du prédictible

=> Augmentation du degré de certitude

/

Amazone, logique de recommandation

Perso - recomandations / liste de proximité

-> Algo. de notation + évaluation par les users

-> (puis) redirections (produisent 30% des clics d'achat)

-- syst. circulaire de recomandations

((109))

Ciblage -> Guidage

-> valide le ciblage, agent feedback => futurs ciblages (...)

/

Google et la hierarchisation contextuelle

... publicitaire, Alphabet, historique, fondateurs....

algo. referencement (recherche)

. basé sur les hyperliens, relations entre etc (...)

((110)) Publicitaire ((111)) FB ((112)) EX Flo+Breethe ((...))

((115)) SDK -> ciblage FB .... "unscaling"

((. . .))

((128)) Microsoft Office - users captifs

GG map dit "efficace" car...

" C'est la force de nos complémentarités qui nous reviennent " ((129))

Des architectures (BD? Internet?) semblables aux infrastructures férovières

- Composants centraux ( faible variabilité )

- Composants complémentairaires ( forte variabilité)

- Interfaces qui gèrent la modularité

: infrastructures critiques

=> Robustesse // Souplesse

= users captifs ( données produites dans un environment clos )

-/-> conception org. du www

($22mai) Explication du web :

http + URL + API

((132)) $ coûts élevés, pertes à la sortie / dépendances / quotidien / ...

/

Une autonomie en trompe l'oeuil

-> Uber

((...))

/

Automatiser la vie sociale ((138))

G. Axerlof (?)

--> incertitude sur les marchés, vendeurs véreux // Véhicules USA ( "lemons" )

--> danger stbilité sur les marchés

((...)) Réputation, algo

((140)) ... ebay, Airbnb, uber

((142-143 $)) Black Mirror ep 2016 Nodive (Chutte libre)

((144 $))

-> (Crédit social , Chine) // (Crédit Score , USA)

Travail à augmenter cette confiance, ce crédit

Constat d'une augmentation des inégalités // à celle du libéralisme 80's + Privatistaion

Citation @Henrik_Jordahl Inequality of trust

" Or, plus les sociétés sont inégales moins les individus peuvent espérer un comportement coopératif des autres, et moins la confiance est répendue "

Chine -> Surveiler et Punir (pour appliquer les directives politiques)

((145)) de façon "décentralisée" :

les gouverneurs des cantons ont liberté à faire appliquer à leur façon les ordres...

((...))

((150 $)) Fig.2 - organisation du système de crédit chinois

(... entre récolte, traitement, décisions)

((151)) @Shoshana_Zuboff // Black Mirror =/= Chine

ambition politique d'un pilotage social semi-automatique

((152 $)) => Etat cybernétique

-> acès à l'info. + automatisation admin => diminution bureaucratie

=> augmentation satisfaction des administrés.citoyens ... augm. controle social

Collecte -> agrégation -> intrumentalisation

((...))

3. Les rentiers de l'integible ((157))

propriété intellectuelle, CopyRight

((161 $)) Fig Courbes...

((163)) @Ugo_pagno :

Capitalisme monopolite intelectuel

-- pwr. des marchés dûe à la concentration des compétences

=> Devient également monopole legal des connaissances

" Comme la connaissance n'est pas un objet circonscrit dans les limites d'un espace physique borné (...) la privatisation de la connaissance a pour conséquence un monopole global qui limite la liberté d'une foule d'individus dans une multitude de lieux "

The Crisis of intelectual monopoly capitalism p 1413

((...)) ((170)) Wallmart (cf. Flux... chez ed.Zones + How Artifacts Afford .bib)

4 - L'hypothèse techno-féodale ((179))

((180 $ source.origine thèse $ cit. ))

Dominium / Servalit» / Vassalit»

((184)) Guerres pour le pwr.

=> aug. Pillages -> famines, mort... => aug. besoin sécurité des paysans

--> Justice (service)

((185)) Travail -> (conditionne) aces au biens publics = Justice + sécurité

((186)) ((Points principaux 187 $))

((...))

/

Approche combinatoire des modes de production ((197))

Captation du surplus par la classe non productive (Marx)

((198)) Servage - au service de,, l'homme obligé, contraint

/

Propriété, travail, infinie appropriation du surplus

(F)éodalisme // (E)sclavage // (C)apitalisme

Ont en commun :::

- Monopole des moyens de

production

(F) Les terres pour les seigneurs

(E/C) tout les myens de prod. aux classes cominantes

. - Travail

"Monopole juridique" ==> appropriation duSur-Travail

(E/F) Travailleurs non libres + ??

(C) Réputés libres, vendent leur force de travail => pour Survivre- dépendance générale au capitalisme

- pas de dép. inter.personelle directe

ces proléraires " peuvent choisir leur capitaliste particulier " <3

-

Processus de Travail

Les propriétaires décident du rythme de travail, ses modalités.... -

Appropriation du capital...

(E/C) Coincidence Espace et Temps . du travail et du sur-travail (même)

( appropriaiton par les classes capitalistes )

(F) pas dans ce cas

((201)) Dynamiques des forces productives

(E/F) non aug. des technologies (permettant une augmentant de la qualité des conditions de travail) => ce qui entraine dim. travail

... vient du fait que le coût du travail est null (celui du travailleur, de la travailleuse)

=> pas besoin d'optimisation !

- Exploitants ne peuvent pas se séparer de la main d'oeuvre, l'usent au max. ...

.

((...))

.

((203)) (C)apitalistes intéret à l'auto-production

((205 Fig. Tableau des Régimes Résumé $))

((206)) Reinventing Capitalism in age of Big Data (cf. articles {en bas, Lectures})

@Viktor_Mayer-Schönberger

Les Datas == BD, algo, DLearning.

changent le fonctionnement des marchés

, les datas accompagnent les transactions (surcouche)

+ riches que les marchés traditionels ==> Prise de décision

subtil, dans le ciblage perso (ex. BlaBlaCar)

, optimisation dans les transactions

((...))

((208)) @Evgeny_Morozov

Sur.estimation du risque digital // Critique du capitalisme (risque)

... @Quintane ((???))

-

...> Marx Rapport de production

Rapports humains produits par la productionrapports de production

=> prod. les Rapports sociaux (conditionés par la production)

" Nécessaires et indépendants de leur volonté " -

" Forces productives "

== ( connaissances et ressources

... nécessaires à reproduire cette existance sociale )

((...))

@McKenzie_Wark [ Autrice ]

? Ce qui en + de la prod. capitaliste

=> Autre qualité (diférent)

-> Nouvelle domination de classes

**+ Extractivisme** / plue value

== Classe Hackers VS vectorialistes ((209))

// anti.Th (Auteur) :

ne pense pas qu'il y est une économie infinie des données.datas

... préfère l'idée d'une rente numérique ("répendue")

(( ENTRACTE )) ` ("répendue" ?)

Cite, évoque ::

"Contre l'alternumérisme :

Pourquoi nous ne proposerons pas d'"écogestes numériques" ni de solutions pour une "démocratie numérique" de @Julia_Lainae & @Nicolas_Alep

https://bib.vincent-bonnefille.fr/book/57

"A Hacker Manifesto"

@McKenzie_Wark

https://bib.vincent-bonnefille.fr/book/12

-- Vis à vis d'une rente numérique

. . .

Lectures

((206)) https://script-ed.org/article/reinventing-capitalism-in-the-age-of-big-data/

https://walla.vincent-bonnefille.fr/share/62924bfba9a231.64684859

https://www.mediapart.fr/journal/economie/041020/le-capitalisme-numerique-un-feodalisme-des-temps-modernes

https://walla.vincent-bonnefille.fr/share/62924c37820cc5.79166671

https://www.lemonde.fr/idees/article/2016/04/21/revenu-universel-la-faute-a-uber_4906421_3232.html

https://walla.vincent-bonnefille.fr/share/62924c2db41237.42885546

https://france.attac.org/nos-publications/les-possibles/numero-27-printemps-2021/dossier-numerisation-et-transformation-des-rapports-sociaux/article/capitalisme-numerique-et-fiscalite

https://walla.vincent-bonnefille.fr/share/62924c24e79360.47089166

https://www.agirparlaculture.be/repolitiser-le-debat-sur-la-technique-plutot-que-sadapter/

https://walla.vincent-bonnefille.fr/share/62924c1d0f16d6.34344282

https://www.terrestres.org/2021/05/17/economie-numerique-la-mue-du-capitalisme-contemporain/

https://walla.vincent-bonnefille.fr/share/62924c131e50e8.51811629

((suite))

-- Vis à vis d'une rente numérique ... ((208))

Classe vetorialiste`la class Hacker produit l'info

"tandis que la classe vecto possède les vecteurs d l'information et concentre de ce fait les capacités de valorisation"

anti.Th Auteur se démarque

en ne considérant pas que "l'information soit n passe de deenir le principal mod de production"

L'économie politique du digitale 'relève principalement de la problématiqu d ela rente"

L'économiste néo-libéral @Jan_Tirole (néolibéral) parle de "manne numérique"

...

((210))

concurence, invetissements, capture prédomine

"L'investssement n'est pas orienté le de des forces de prod mais des forces de prédation"

\

Structur des coûts numériques

Stratégies de conquete CyberEspace par ctrl des flux

// Extractivisme / pétrole ((revient sur propos intro)) en nombre limité

idem Captation attention

rareté des données originales

((212))

Faible coût énergie

Forte reproductibilité

@Anwar_Shaikh sur ces questions ....

Couts pétrole, nouvelles extrdctions moins rentble... rendement.....

((213))

Nouveaux puits de données couts plus élevés

Mais par sa nouveauté a plus à être exploitée

Ex Siri

((...))

((214 $29mai Fig rendements // rareté :: terre / industrie / Digital ))

Digital diff des autres my de prod

" Sa Singularité est d'associer les la rareté des sites stratégiques de capture des données avec des rendements croissants infinis "

"Une nvll config qui perturbe la compétition réelle qui constitue le moteur du capitalisme "

\

Un rapport de dépendance

Revient sur BigOther de Zuboff...

les dépendances users (interoperabilités...)

l'habitude dans nos usages aux algo (qui marchent bien) avec boucles/feedback efficaces

rendu.e.s captif.ves ...

((215)) on parle de hyperscale

... Gg -- dynamiques de synergies entre services ...

Importance de nouveaux acteurs... soutenus, subventionnés...

((2016))

Gratuité (ex Gg/Marmiton) "gratuit" mais payé par annonceurs

((revient sur la Chine)) Avantage politique et démographique

politique Etat_Entreprises main dans la main sans restriction d'acces

" L'ethos bourgeois de protection de la vie privée n'y est pas enraciné socialement, et le syst. juridique qui l'implémente reste des plus rudimentaires "

((217)) ....

Logique Hyperscale .

moins horizontalité de l'échange marchand entre agents

Les app. noue le lien entre humain et Cyber territoires

" Le socle de production numérique est désormé formé par la dépendance des individus et des organisations vàv de structures exerçant un contrôle monopolistique sur les données et les algo. " ((218))

Dépendances, "coûts d'exit" de sortie des users

, isolement social (vàv de leur "fief")

alternatives mais autres coûts...

fiefs = géants.services

\

La possiblité d'une régulation prédatrice

" Marx rapelle que "la bataille de la concurrence se mène par l'abaissement du prix des marchandises" "

(...)

((220))

" La problématique de la rente est directement liée à cette logique d'appropriation de valeur déconnectée d'un engagement productif "

((source)) Marx :: "féodalisme industriel"

((221))

dans un but purement capitaliste : investissement productif

"bénéfices par le biais d'actions"

rentier :: non productif

Rediriger vers l'appropriation plutôt que la valeur ??

((...)) Sabotage @Thorstein_Veblen ...

https://www.sciencedirect.com/science/article/abs/pii/S0007681313001079

Conclusion(s)

((227))

Recul vàv du techno-capitaliste SValley

Essor numrique boulverse rapports de concurrence --> dépendances

tend à faire pré.valoir la prédation sur la prod ==> techno.féodalisme

Limites du Captalisme, son depassement...

Sabotage Veben, qui redirige des "puissances de l'information en fav. des dispositifs de capture"

hackers 1980

((228))

Quels ébranchements" avec la finance ?

Nourris par la Gig Economy

(...)

((230))

" Par la négation de l'activité autonome et créatrice, les subjectivités indiciduelles et collectives sont disloquées. Le travail est prix dans cette mustificaiton, les indicidus ne sont plus rien, le capital est tout. Les épidémies contemporaines de souffrance professionnelle procèdent en partie d'une telle dynamique de désaffection, qui diminue les sujets et les déréalise."

Dans touts les activités nous sommes exproprié.e.s de nos propres existances

" Le philosophe @Étienne_Balibar appelle la popossiblité de cette défaite définitive "subsomption totale". Elle implique "une perte totale d'individualité, dans le sens d'une (...) identité et d'une autonomie peronnelles" "

((233)) SF Etoile rouge... main invisible, machine totale $

EXTRA @Thorstein_Veblen

wiki =

https://en.wikipedia.org/wiki/Thorstein_Veblen

After graduation from Yale in 1884, Veblen was essentially unemployed for seven years. Despite having strong letters of recommendation, he was unable to obtain a university position. It is possible that his dissertation research on "Ethical Grounds of a Doctrine of Retribution" (1884) was considered undesirable. However, this possibility can no longer be researched because Veblen's dissertation has been missing from Yale since 1935

https://fr.wikipedia.org/wiki/Thorstein_Veblen

Esprit extrêmement caustique, il s'intéressa à la partie cachée de l'iceberg économique : les motivations des acheteurs. Considérant la classe (qu'il nomme la classe de loisir) à l'abri des besoins matériels immédiats et de la contrainte du travail autre que souhaité, il y trouva essentiellement la vanité et le désir de se démarquer de son voisin. Il note que par sa consommation l'élite gaspille du temps et des biens. Elle fait du gaspillage du temps, soit le loisir, et du gaspillage des biens, soit la consommation ostentatoire, ses priorités

Mais « pour s'attirer et conserver l'estime des hommes, il ne suffit pas de posséder simplement richesse ou pouvoir ; il faut encore les mettre en évidence4 » : Veblen montre que la « vie de loisir » est ainsi le témoignage de la puissance, comme capacité qu'ont certains individus à s'affranchir de tout travail productif.

Une « classe oisive » se développe autour des fonctions de la religion, de la politique, de la chasse, de la guerre ou du sport.

Le loisir n'a donc pas la signification de la paresse ou du repos, comme on pourrait le croire naïvement : « il exprime la consommation improductive du temps, qui 1° tient à un sentiment de l'indignité du travail productif ; 2° témoigne de la possibilité pécuniaire de s'offrir une vie d'oisiveté5.

@lundiam toujours là sur les bons coups...

re.Cite/Poste de antiopees 2021 ( de nombreuses ressources )

Merci pour cette [Note de lecture] que je lirai bientôt : todo_done

https://walla.vincent-bonnefille.fr/share/626b0af30c44a9.45982915

J'ai eu l'occasion de croiser le bonhomme durant une rencontre organisée par un Master2

... à l'Université de Strasbourg : "arts-et-nouveaux-medias"

.... content d'avoir un contenu critique vàv de la très sage @Shoshana_Zuboff

.... content d'entendre parler d'utopie par les technologies et protocoles différents, de Fédivers ... de cybernétique et de congruence idéologique ( plutôt que de nudge )

.... d'une pré-histoire sur le capitalisme là avant les méchants GAFAM_NATU

.... une critique plus "radicale"... moins réformiste (dans le patch, l'ajustement)

Un livre cité de ci de là...