"Le deepfake a pour la première fois son propre show sur Youtube : Sassy Justice. Derrière ce projet révolutionnaire, Trey Parker et Matt Stone, les fondateurs de South Park. Ils ont investi des millions dans cette technologie et ce premier pilote de deepfake où Fred, le présentateur a les traits exacts de Donald Trump. Popularisé par les vidéos de The Fakening de Paul Shale, le deepfake est devenu un élément comique incontournable sur Internet. Si bien qu’il est aujourd’hui dur, même pour eux, de discerner les vrais vidéos des fausses."

Lien d'origine (Arte.tv) https://www.arte.tv/fr/videos/101708-000-A/les-createurs-de-south-park-rencontrent-le-deepfake-tracks-arte/ 2021

Exemple d'articles ::

-- Cyberattaque à l’encontre du métro de Vancouver

-- Nouveaux groupes pirates opérateurs de ransomware

-- Plusieurs centaines de milliers de clients Videotron dans les mains d’un pirate

-- Un important assureur infiltrés par des pirates informatiques

-- Un pirate meurt, un autre revient

-- Nouvelle commune française infiltrée par des pirates informatiques

-- Le piratage de Dassault Falcon

-- Importance d’un logiciel SIRH au sein d’une entreprise

-- Winter is coming : des rançonneurs s’attaquent aux entreprises israéliennes

-- Gagner des Playstation avec La Cyber Emission

-- Arnaque: « Bonjour, ici Microsoft »

ZaTAZ en référence à TAZ ?

"We want to help operators of hidden services find and fix operational security issues with their

services. [...]

We want to help researchers and investigators monitor and track Dark Web sites."

HIdden service

Plus de publications : https://mascherari.press/author/sarah/

YT

vidéo : Practical Deanonymization of Hidden Services

2017 : https://www.youtube.com/watch?v=r8hr0nlfJRc

par @Sarah_Jamie_Lewis ... voir aussi

[ 17:10 ] Presentation

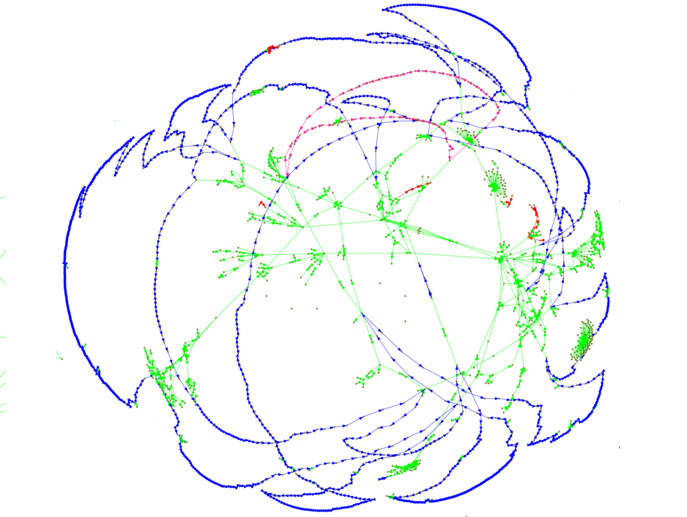

[ 20:50 ] Map, explication

[ 29:30 ] Bitcoin !

Git

- https://github.com/s-rah/onionscan

Audit tool to fin vulnerabilities, brèches, etc

Map intro

-

Drugs Markets

https://mascherari.press/onionscan-report-forensic-finances-dark-markets/ -

Un article de @ZaTaz

https://www.zataz.com/onionscan-tor/

@ZaTAZ en reference à TAZ ?

"LES RÉSEAUX CONSTITUENT LA STRUCTURE DE NOTRE SOCIÉTÉ ET LEUR NATURE DISSIMULÉE EN FONT DES SUJETS DE RECHERCHE RICHES ET FASCINANTS. NOUS NOUS CONSIDÉRONS COMME DES PORTRAITISTES DE CES OBJETS CONTEMPORAINS, RÉVÉLANT LEURS CARACTÉRISTIQUES POUR TENTER DE MIEUX LES COMPRENDRE".

Lire l'interview de Raphaël Bastide et Louise Drulhe par Daniela Baldelli de la galerie @Rinomina .

https://legacy.imal.org/fr/expo/waysofconnecting/renamingtheweb/interview

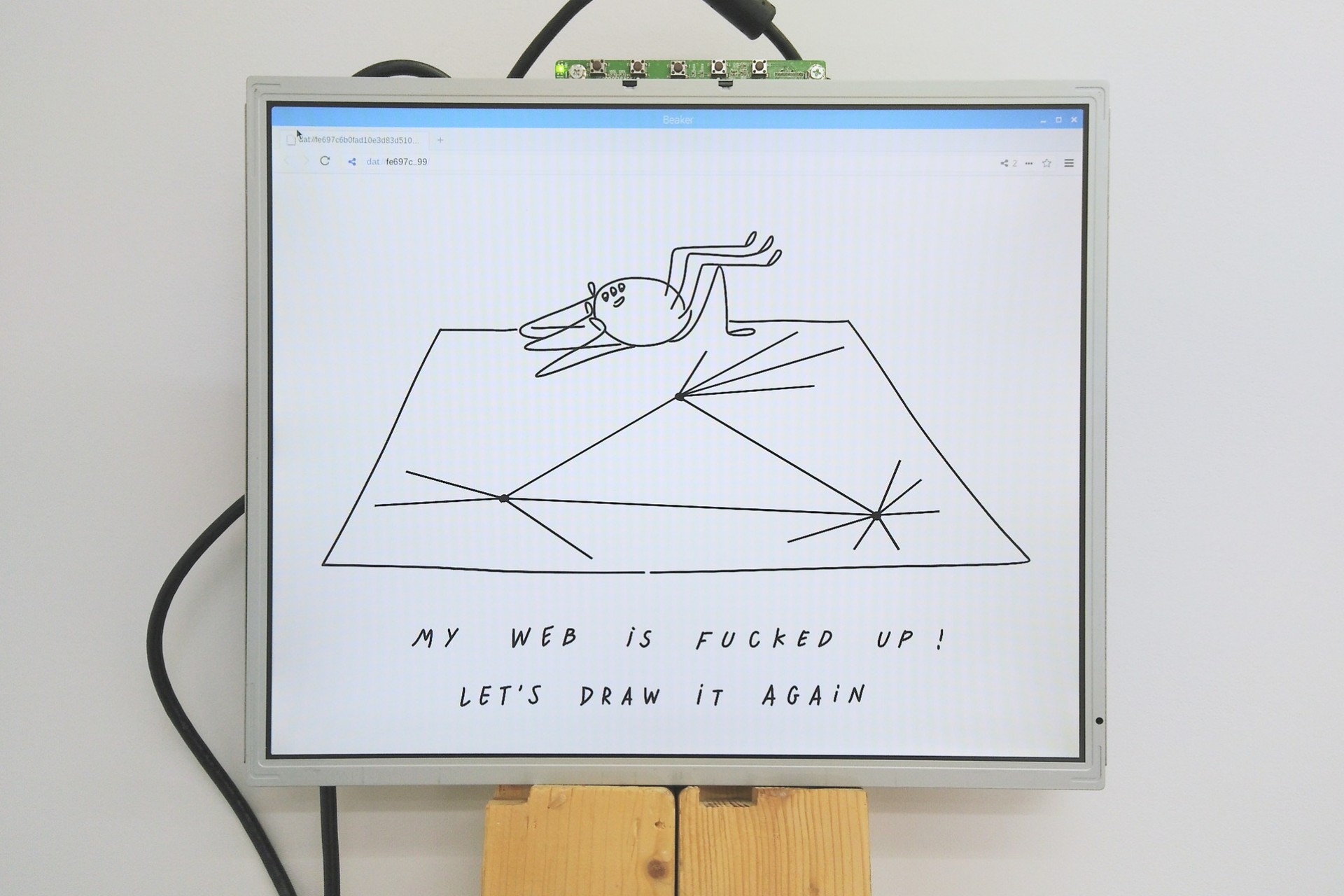

la seconde où tu sais que t'as merdé

et que ctrl+Z n'est pas possible .

-

By : @Tom_Scott

2.9M views

Jun 01 2020

"When 'undo' won't do."

= <3 "Source Code Control System (SCCS) is a version control system"

< https://en.wikipedia.org/wiki/Source_Code_Control_System

https://www.urbandictionary.com/define.php?term=onosecond ( contenu_explicite )

des réseaux de réseaux ( pré-internet ),

les moteurs de recherche ...

le tout entre référence et fiction.

---

Selon Wikipédia :

"Le titre est une inside joke utilisée dans le domaine de l'informatique : il fait référence à la ligne de code « Halt and Catch Fire »*, une instruction en langage machine légendaire prétendument en développement chez IBM qui ferait surchauffer les composants jusqu'à ce qu'ils prennent feu."

Bande annonce vo-stfr

https://www.youtube.com/watch?v=rkrJQ1E1Xic

2014 2015 2016 2017

__

IBM Halt Catch Fire glossaire_notion

https://fr.wikipedia.org/wiki/Halt_and_Catch_Fire français

https://en.wikipedia.org/wiki/Halt_and_Catch_Fire_(computing)

blague ou pas blague, cette histoire fait mythologie

documentation norme_atypique

--> https://fr.wikipedia.org/wiki/HLT_(instruction)

== Une commande destructive qui s'oppose à celles inoffensives-passives

== (dans le récit, en vrai ça arrête l'usage du processeur, use moins d'énérgie)

pormenade entre wiki_article

--> https://fr.wikipedia.org/wiki/Instruction_non_document%C3%A9e

--> { https://fr.wikipedia.org/wiki/Instruction_nulle

eng https://en.wikipedia.org/wiki/NOP_(code) js_css_html useless_inutile }

--> https://hobbesworld.com/ftp/commandescontroles.php

pour ftp : NOOP = "Pas d'action, mais une réponse du serveur qui permet de garder la connexion ouverte sans faire de transfert" error_échec

ou aux boucles_loop infinies...

"Marco_Deseriis is an Assistant Professor of Media and Screen Studies at Northeastern University. In his introductory talk, the researcher gave us a crash course in “improper names”, defining its mechanisms and listing some of the key figures of the phenomenon.

...

The journey into pseudonyms shared by collectives, affinity groups, and individual authors kicked off with the iconic I’m Spartacus moment and then looked at the cases of Ned Ludd, Alan Smithee (an official pseudonym used by Hollywood film directors who wish to distance themselves from a movie), Monty Cantsin used by mail artists, the very Italian phenomenon of Luther Blisset and of course 4chan and Anonymous. I’d really recommend you sit down and listen to the amazing stories that emerge from the use and abuse of shared pseudonyms."

2017

vidéo @Aksioma

https://vimeo.com/240680413

"Obfuscation. A User’s Guide for Privacy and Protest, by Assistant Professor of Media, Culture, and Communication at New York University @Finn_Brunton and Professor of Media, Culture, and Communication and Computer Science at NYU and developer of TrackMeNot Helen Nissenbaum."

cite Spartacus : ou la stratégie du bruit comme anonymat

https://youtu.be/u93bhAimFFU

film_cinéma

Vidéo explosion nucléaire ( hoax_scam-arnaque )

https://www.youtube.com/watch?v=MzaN2x8qXcM

"On the 17.06.2007 art group Ztohoven-secretly altered Czech TV broadcast. They inserted footage into the Panorama program of ČT2 channel showing illusionary nuke explosion in picturesque setting of Krkonoše Mountains."

---

Conférence @aksioma

https://vimeo.com/162366703

Ztohoven - The Media Reality / Citizen K / The Moral Reform ::

"Ztohoven is a Czech artist collective known for its artistically motivated pranks. The group consists of a core of around 20 regularly active artists, rising to around 100 when additional participants are called upon for a particular task. The group aims to use familiar tools and methods to challenge public perceptions of society."

2016 Kafka

http://aksioma.org/ztohoven/

"Le Golem (Der Golem : Wie er in die Welt kam) est un film allemand réalisé par Paul Wegener et Carl Boese en 1920. Il raconte l'histoire d'un rabbin qui fabrique un monstre dans l'espoir d'en faire son serviteur mais aussi le sauveur de la communauté juive. Celui-ci finit par se retourner contre son créateur, manquant de le détruire"

@Evgeny Morozov, 2015

( par Culture Mobile )

Centralisé par un groupe d'acteurs

Internet est pensé comme l'intermédiaire de tout

Tous les maux lui incombent

Le solutionnisme induit des solutions techniques par elle-même

Une possible correction des problèmes par et pour la technique fork

@Louise_Drulhe ..., 2015

"ADM XI se présente avant tout comme une plateforme indépendante de recherche et d'expression en ingénierie algorithmique de trading expérimental. L'originalité et la singularité de son approche reposent sur l'exploitation de la vision et du savoir-faire des artistes afin d'imaginer des stratégies automatisées d'investissement et de spéculation contre-intuitives et avant-gardistes, qui défient le dogme économique néo-classique."

2015

"Programmes Python, Ordinateur, Installation en réseau 2017

« Dataghost 2 » est une machine computationnelle introspective, kabbalistique et récursive. Elle étudie inlassablement les traces écrites de son activité interne, les logs, dont l'exégèse donne forme à des séries de commandes compulsives qu'elle exécute frénétiquement. La machine forge des fragments de code en s'inspirant de l'herméneutique de la Kabbale, et plus particulièrement des techniques de la Gematria. Elle opère par associations alpha-numériques, par corrélations et substitutions de signes, pour interpréter ses logs (des daemons, du kernel, du système, du réseau, des autorisations, etc), générant ainsi des milliers de commandes bash qui seront pour la plupart incohérentes et inopérantes.

De temps en temps au hasard et malgré une syntaxe pour le moins hérétique, certaines tâches parviendront à s'exécuter. C'est alors que la dimension performative du langage computationnel prend vie dans cette exécution. La machine réalise alors une sorte de rituel d'invocation d'un Golem numérique. Et le risque est réel pour la machine, car ces différentes actions peuvent à force de cumul, saturer ses capacités de calcul, provoquer un arrêt partiel ou total des fonctions primaires de son architecture logicielle ou encore dépasser le seuil critique de ses limites physiques conduisant à la surchauffe de ses différents composants électroniques, voire à la destruction des couches physiques de l'ordinateur.

Cette activité computationnelle auto-destructrice sera perceptible, les commandes invoquées par la machine sont imprimées continuellement, jusqu'à l'inéluctable arrêt du fonctionnement."

http://www.rybn.org/dataghost/

Autre source d'information ( quelques images d'exposition ) 2016

http://archive.artefact-festival.be/2017/en/program/dataghost-2-2016.html

https://we-make-money-not-art.com/dataghost-2-the-kabbalistic-computational-machine/ <3

@WeMakeArtNotMoney

"Leave Me Alone is an email unsubscription service, with a focus on privacy.

Simply connect your email account, see all of your subscription emails in one place, and unsubscribe from them with a single click."

alternatives ::

https://www.producthunt.com/posts/unspam-email

""A useless machine, sometimes known as a "useless box", is a device which has a function but no direct purpose. It may be intended to make a philosophical point, as an amusing engineering "hack", or as an intellectual joke. Devices which have no function or which malfunction are not considered to be "useless machines".

The most well-known "useless machines" are those inspired by Marvin_Minsky's design, in which the device's sole function is to switch itself off by operating its own "off" switch.""

Cité dans :

Images des mathématiques

http://images.math.cnrs.fr/La-machine-a-demanteler-les-impossibles.html

Article au sujet de :: "Relations aux dérivées partielles" de Mikhaïl Gromov .

" « Le livre est un fantastique trésor d’idées ». Un trésor vraiment ? Sans aucun doute. Un immense trésor qui a enrichi les mathématiques et l’imagination de centaines de savants. Un trésor que nous allons dévoiler aujourd’hui. "

Dans "Le Trésor des paradoxes (Éditions Belin, 2007) : " @Claude_Shannon voulut élaborer une " machine gratuite ", sans finalité : on la met en marche en appuyant, comme sur tout dispositif électromécanique, sur une touche " on " ; mais les choses prennent alors une tournure surprenante, car cette mise sous tension déclenche un mécanisme provoquant aussitôt l’arrêt du gadget en mettant l’interrupteur sur " off ! " Ce type de comportement insolite caractérise les situations ubiquitaires où la communication réside paradoxalement dans l'absence de communication, l'utilité dans l'absence d'utilité

[[ Exemples : "La mode, c'est ce qui se démode" (Jean Cocteau); "Créer cette École (L’École Freudienne) afin de la dissoudre" (Jacques Lacan); "On se rend compte que l'on dort en se réveillant" (John Lennon); "Le bon fonctionnement de tout le système de l’épargne-logement suppose, paradoxalement, que certains ayants droit (les " bons frères ") renoncent précisément à faire valoir leur droit à un prêt au terme d’une période d’épargne" (Pierre Chaillol); "L'idéal révolutionnaire n’a pu que se troubler au moment de s’accomplir : la nécessité dont il se réclamait le condamnait à se perdre pour se réaliser, trahi et déformé moins par ses ennemis que par ceux-là mêmes qui ont voulu en assurer l’application" (Jean Starobinsky); "La virginité se perd en se prouvant" (Fernand Crommelynck). Un avatar géostratégique de cet automate paradoxal de Shannon consiste dans le concept de dissuasion nucléaire: les puissances nucléaires amassent des armes atomiques dans le but... d'interdire toute velléité d'emploi de ce type d'armes, en se neutralisant mutuellement: ça sert à ne pas servir ! ]]

[...]

Son œuvre

Pendant la Seconde Guerre mondiale, Shannon travaille pour les services secrets de l'armée, en cryptographie, chargé de localiser de manière automatique dans le code ennemi les parties signifiantes cachées au milieu du brouillage. Son travail est exposé dans un rapport secret (déclassifié dans les années 1980 seulement), qui donne naissance après-guerre à un article, A Mathematical Theory of Communications ( 1948 ), qui fut repris en 1949 sous forme de livre avec un ajout de Warren Weaver, son supérieur dans les services secrets. Cet ouvrage est centré autour de la problématique de la transmission du signal.

[...]

Pour décrire la communication entre machines, l'article de 1948 et le livre de 1949 commencent tous deux par un " schéma " qui connut dès lors une postérité étonnante en Sciences de l'information et de la communication, au point que Shannon s'en étonna et s'en dissocia. Le schéma modélise la communication entre machines en 5 éléments :

[ source --> émetteur --> message --> récepteur --> destinataire, dans un contexte de bruit. ]

Ce schéma est la traduction " civile " d'un schéma préalable, utilisé dans le contexte militaire:

[ source --> encodeur --> signal --> décodeur --> destinataire, dans un contexte de brouillage. ]

Livre-oeuvre de E. M. Forster en 1909

Dans ma bibliothèque ::

https://bib.vincent-bonnefille.fr/book/152

"La machine s'arrête montre une société dans laquelle la technique est arrivée à son paroxysme. La nature a été exploitée jusqu'à son épuisement total par la succession des sociétés humaines du passé, rendant la surface de la Terre morne et dépeuplée de vivant. Ainsi, les humains vivent désormais sous terre, au coeur d'alvéoles individuelles, dans lesquelles tous les besoins sont comblés par la Machine."

.

Un bon article au sujet sur le dernier Blog <<33

http://hyperbate.fr/dernier/?p=29208 ( merci )

.

Wiki https://en.wikipedia.org/wiki/The_Machine_Stops

Article 2020 lockdown covid

https://www.bbc.com/news/entertainment-arts-52821993

.

Lecture ( anglais )

https://www.youtube.com/watch?v=IJeMO9eR0Tw

https://www.youtube.com/watch?v=To4Kr_A9HRw

@Aram_Bartholl 2010

blog :

https://arambartholl.com/blog/dead-drops-preview/

map :

https://deaddrops.com/db/

"I am pleased to preview ‘Dead Drops’ a new project which I started off as part of my ongoing EYEBEAM residency in NYC the last couple weeks. ‘Dead Drops’ is an anonymous, offline, peer to peer file-sharing network in public space. I am ‘injecting’ USB flash drives into walls, buildings and curbs accessable to anybody in public space. You are invited to go to these places (so far 5 in NYC) to drop or find files on a dead drop. Plug your laptop to a wall, house or pole to share your favorite files and data. Each dead drop contains a readme.txt file explaining the project. ‘Dead Drops’ is still in progress, to be continued here and in more cities. Full documentation, movie, map and ‘How to make your own dead drop’ manual coming soon! Stay tuned."