+ https://blog.madrzejewski.com/offloader-ssl-nginx-reverse-proxy-apache/

How to create a onion site mirror of your clearnet website and host it on the same web server that is currently hosting your clearnet website.

The Tor Browser will display a “.onion available” button ( purple button ) in the address field for encrypted websites (HTTPS) that includes the new header. Clicking it will redirect the user to the same webpage on the Onion site

+ https://community.torproject.org/onion-services/advanced/onion-location/

+ https://github.com/alecmuffett/real-world-onion-sites/blob/master/README.md (cool list of UK+US onions)

List security tools

VPN TOR DNS alt.net

... with examples

Un navigateur ultra léger -- lightweight -- ( LUAkit )

{ ici lien } vers une documetnation pour installer plugin Adblock et autres

Un navigateur VIM-like ( interactions au clavier cli_bash )

: git du projet https://luakit.github.io

// ! \\

NB : ya ///qutebrowser qui est bien ( mieux ) aussi

PS = "Warning: The original luakit is based on a WebKit port that is today considered insecure and outdated. It's recommended to use the up-to-date fork or another browser instead."

...avec Deadalus https://github.com/iTXTech/Daedalus .

Configurez android (sans Root) pour accéder à vos site web hébergés localement (LAN)... modification du fichier Hosts (temporaire entant que VPN) permettant de modifier la façon dont une requête web est dirigée vers un serveur. Utile pour bloquer des publicités (comme Adblock) en pointant le contenu de ces sites (pub hébergées sur un serveur) vers un trou noir, dans le vide (par exemple).

J'ai aussi testé la solution payante et moins complète HostsGo qui n'avait pas autant d'options. Ce tuto explique comment utiliser Pastebin comme serveur de vos règles DNS (permet de synchroniser plusieurs machines).

Permet l'utilisation d'un service DNS alternatif et l'usage de règles DNSmasq

Pré processor installation ( sur vsc )

https://youtu.be/MOstrhqpIsI

https://sass-lang.com

http://www.encerclement.info/synopsis.html

"À travers les réflexions et les analyses de plusieurs intellectuels de renom, ce documentaire trace un portrait de l’idéologie néolibérale et examine les différents mécanismes mis à l’oeuvre pour en imposer mondialement les diktats.

Déréglementer, réduire la taille de l’État, privatiser, limiter l’inflation plutôt que le chômage, bref, financiariser et dépolitiser l’économie : les différents dogmes de cette pensée prêt-à-porter sont bien connus. Et s’ils s’immiscent lentement dans nos consciences c’est qu’ils sont diffusés à travers un vaste et inextricable réseau de propagande.

De fait, depuis la fondation de la Société du Mont Pèlerin, en 1947 , les instituts de recherche néolibéraux, ces think tanks financés par des transnationales et des grandes fortunes, propagent inlassablement la pensée néolibérale au sein des universités, dans les médias, auprès des parlementaires, etc."

---

1 // Introduction

2 : Origines

3 : Au coeur du réseau néolibéral, les think tanks

4 : Petit florilège libéral - Libertarianisme et théorie des choix publics

5 : Critiques

.

6 // Propagande et endoctrinement

– l’éducation

7 : – les médias

8 // Néolibéralisme ou néocolonialisme

– la force d’imposition des marchés financiers

9 : – la force d’imposition des institutions de Bretton Woods

ou le consensus de Washington

10 : – la force d’imposition de l’humanisme militaire

ou « la guerre c’est la paix »

System Information Commands

File Commands

ls Options

Process Management Commands

Networking Commands

Help Commands

User Information Commands

File Permissions

Search Commands

File Transfer Commands

Disk Usage Commands

Compress and Decompress Commands

Install Commands

Hardware Information Commands

What is Linux?

"There are many ways you can go about picking up the skills you need to become a developer.

There are linear curriculums that teach you a bit of everything - like freeCodeCamp's full stack development curriculum."

Par où commencer pour apprendre à coder ?

full_stack https://fr.wikipedia.org/wiki/D%C3%A9veloppeur_full_stack

2019 2020

https://www.chrisharrison.net/index.php/Visualizations/InternetMap

https://www.opte.org/the-internet/ ( timelapse vidéo 1997 - 2021 )

https://www.submarinecablemap.com ( câbles sous-marins )

https://liens.vincent-bonnefille.fr/?fuNIdg ( illegal map of internet Carnabot 2012 )

---

Des cartes d'internet (par contenus-communautés) chez XKCD

https://www.explainxkcd.com/wiki/index.php/256:_Online_Communities#Ocean_of_Subculture_and_Sea_of_Memes_.28East.29

https://www.explainxkcd.com/wiki/index.php/802:_Online_Communities_2

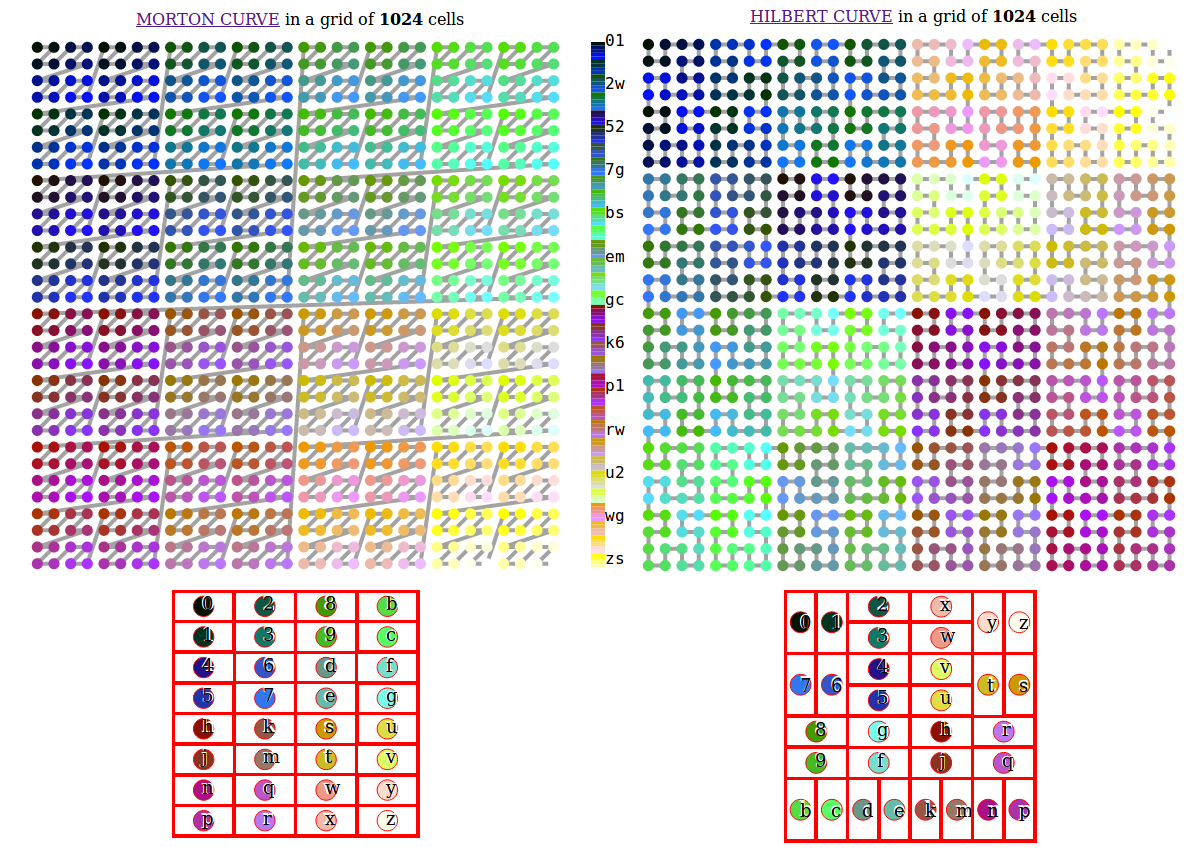

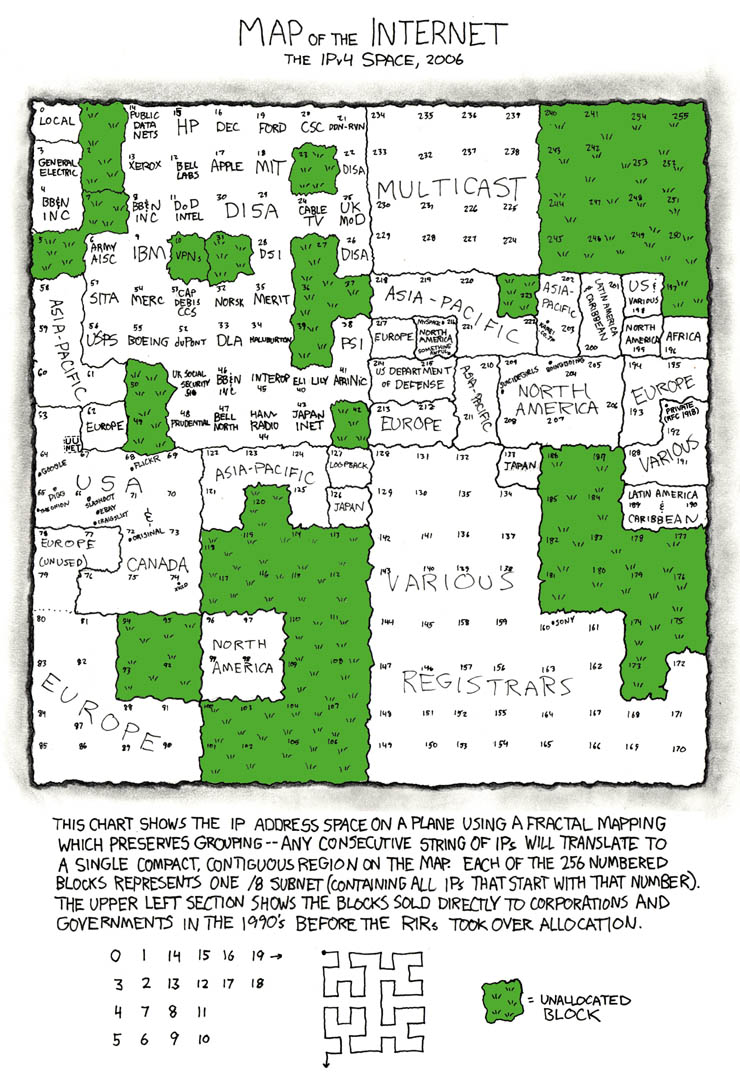

Cartes par plages IPv4 IPv6

https://www.explainxkcd.com/wiki/index.php/195:_Map_of_the_Internet

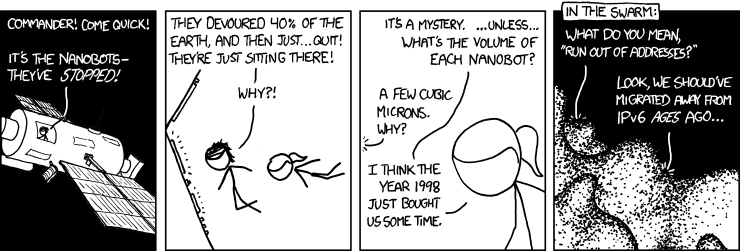

https://www.explainxkcd.com/wiki/index.php/865:_Nanobots (limite ipv6)

@Darknet_Diaries ( podcast )

https://darknetdiaries.com/episode/13/

https://darknetdiaries.com/transcript/13/ hypothesis

https://liens.vincent-bonnefille.fr/?cVx5Bw

"While playing around with the Nmap Scripting Engine_ (NSE) we discovered an amazing number of open embedded devices on the Internet. Many of them are based on Linux and allow login to standard BusyBox with empty or default credentials. We used these devices to build a distributed port scanner to scan all IPv4 addresses. These scans include service probes for the most common ports, ICMP ping, reverse DNS and SYN scans. We analyzed some of the data to get an estimation of the IP address usage.

All data gathered during our research is released into the public domain for further study. "

2012

-

Carte interactive

http://census2012.sourceforge.net/hilbert/index.html -

Paper (intro)

https://census2012.sourceforge.net/paper.html -

paper (étude)

https://citeseerx.ist.psu.edu/document?repid=rep1&type=pdf&doi=ccc3f8ae7e9bdfadc98d17b731e3a85f2c4834bb -

archive :

https://web.archive.org/web/20180216031145/http://census2012.sourceforge.net/paper.html

Adresses IP

( et masques de sous-réseau )

-

https://www.frameip.com/masques-de-sous-reseau/ hypothesis

Une adresse IP divisée en 2 parties

cest le masque de sous réseau qui rend distinct les 2)

la première (avec des bit 1 => contient le réseau)

la seconde (avec des bit 0 => id unique d'une machine sur ce réseau)l’adresse IP est une suite de 4 octets, soit 32 bits. Chacun des ces bits peut prendre la valeur 1 ou 0. Et bien il nous suffit de dire que les bits à 1 représenteront la partie réseau de l’adresse, et les bits à 0 la partie machine

-

https://fr.wikipedia.org/wiki/Octet hypothesis

En informatique, un octet est un multiplet de 8 bits codant une information1. Dans ce système de codage s'appuyant sur le système binaire, un octet permet de représenter 2^8 (2puissance8) nombres, soit 256 valeurs différentes.

IP 0.0.0.0 -> 255.255.255.255

-

htps://www.frameip.com/masques-de-sous-reseau/

Calcul nombre total :

En y regardant d’un peu plus près, on peut calculer le nombre de machines que l’on peut identifier à l’aide de cet adressage. Ainsi, on utilise 4 octets, soit 32 bits, soit encore 2^32 adresses (2 exposant 32 adresses) Or 2^32 = 4 294 967 296, on peut donc définir un peu plus de 4 milliards d’adresses !!!

-

CAIRN (leur attribution)

https://fr.wikipedia.org/wiki/Internet_Corporation_for_Assigned_Names_and_Numbers

Story

(1) Chercheurs en sécurité trouvent qu'un grand nombre de machines ont le port Telnet ouvert

(1a) Nmap : https://www.kali.org/tools/nmap/

(1b) qu'ils sont peu sécurésés avec un pwd par défaut

(2) Ils décident de répliquer à grande échelle l'experience ( illégale )

=> Augmenter le nombre de ces machines

( = les hacker ==> pouvoir y installer d'autres logiciels que ceux du constructeur )

(3) Ils se rendent compte du grand nombre de machines = 40000+

( 420,000 systems )

(3b) Ils auraient pu en faire une armée de bot => attaque DDOS

(4) Ils décident d'utiliser ce super pouvoir pour :

(4a) - faire une photographie du réseau

càd - de toutes les connexions IP qui répondent au pings

//// un projet a grande échelle avec une lourde logistique + adaptabilité

///// + éthique , ils décident de ne pas s'attaquer à certaines infra

///// + d'user un minimum d'énergie

==> de sauvegarder ces données

==> ( 3.6 billion==milliard IPs )

(4b) de débusquer un virus ( Aidra ) présent sur "leurs" machines

== Aidra 30,000 /sur les/ 420,000 Cara

+ prévenir les usagers des routeurs mal sécurisés

(4c) d'en faire la spatialité / map / visualisation

. . .

ÉTUDE COMPLETE 2018

? pourquoi Hilbert Curve

-

https://blog.benjojo.co.uk/post/scan-ping-the-internet-hilbert-curve

? passer entre toutes les plages d'IP ( masques de sous-réseaux )

: Courbe de remplissage

fr : https://fr.wikipedia.org/wiki/Courbe_remplissante

eng : https://en.wikipedia.org/wiki/Space-filling_curve

-

https://blog.benjojo.co.uk/asset/OHMMBrt565

-> git tool https://github.com/measurement-factory/ipv4-heatmap

( APNIC : https://fr.wikipedia.org/wiki/Asia-Pacific_Network_Information_Center )

TLD

- git Carabot TLDs

https://github.com/decal/werdlists/blob/master/dns-toplevel/carna-botnet-tlds.txt - .apple

https://icannwiki.org/.apple

Articles ( hypothesis )

- DarknetDiaries ( podcast )

https://darknetdiaries.com/transcript/13/ hypothesis - Researcher sets up illegal 420,000 node botnet for IPv4 internet map • The Register

https://www.theregister.com/2013/03/19/carna_botnet_ipv4_internet_map/ - Hacker Measures the Internet Illegally with Carna Botnet - DER SPIEGEL

https://www.spiegel.de/international/world/hacker-measures-the-internet-illegally-with-carna-botnet-a-890413.html

WHOIS MAPS

- Internet Identifier Consumption (IIC) - CAIDA

https://www.caida.org/archive/id-consumption/ - IPv4 Census Map - CAIDA

https://www.caida.org/archive/id-consumption/census-map/

COMICS

-

https://xkcd.com/195/ (map and grass not used parts)

-

https://xkcd.com/865/ ( nano bots en manque d'IP(v4) )

- 865: Nanobots - explain xkcd

https://www.explainxkcd.com/wiki/index.php/865:_Nanobots - 802: Online Communities 2 - explain xkcd

https://www.explainxkcd.com/wiki/index.php/802:_Online_Communities_2 - 195: Map of the Internet - explain xkcd map_carte GAFAM

https://www.explainxkcd.com/wiki/index.php/195:_Map_of_the_Internet

Breaches / Vulnerabilities

- https://www.shodan.io

- https://informationisbeautiful.net/visualizations/worlds-biggest-data-breaches-hacks/

@Nicolas_Maigret avait produit une carte de la distance entre les points/villes du monde

"Early computer e-commerce was mostly business-to-business: price quotes, order entry, and money transfers. E-commerce came to the average consumer in the 1980s on France’s Minitel, and in the 1990 's on the Web."

[ site dé référence sur l'histoire de l'informatique dont Internet ]

Premier Spam : Brad Templeton, « Reaction to the DEC Spam of 1978 », https://www.templetons.com/brad/spamreact.html

Aussi cité par Ritimo https://liens.vincent-bonnefille.fr/?D4EdLg

...

https://cacm.acm.org/magazines/2019/8/238347-the-history-of-digital-spam/fulltext

Par @Finn_Brunton

ed. The MIT Press, 2013

"What spam is, how it works, and how it has shaped online communities and the Internet itself.

The vast majority of all email sent every day is spam, a variety of idiosyncratically spelled requests to provide account information, invitations to spend money on dubious products, and pleas to send cash overseas. Most of it is caught by filters before ever reaching an in-box. Where does it come from? As @Finn_Brunton explains in Spam, it is produced and shaped by many different populations around the world: programmers, con artists, bots and their botmasters, pharmaceutical merchants, marketers, identity thieves, crooked bankers and their victims, cops, lawyers, network security professionals, vigilantes, and hackers. Every time we go online, we participate in the system of spam, with choices, refusals, and purchases the consequences of which we may not understand."

"Les technologies de l’information et de la communication ont haussé la quantité globale d’information qui nous arrivent ( Shapiro et Varian, 1999 ), nous insérant dans des écologies informationnelles denses ( Licoppe, 2009 ) et générant une saturation cognitive. On notera qu’elles ont développé une situation d’incertitude ou d’insécurité cognitive du fait de l’ignorance sur leur source d’information. À côté des témoignages venus de proches, où l’information est enchâssée dans une structure d’interconnaissance interpersonnelle permettant d’en garantir la crédibilité, à côté également des médias de masse qui offrent une information vérifiée ou certifiée, voire officielle, émergent des canaux de communication transversaux ou horizontaux par lesquelles arrivent des informations non garanties, surprenantes mais officieuses ( Gensollen, 2006 ) et susceptibles de poser des problèmes de confiance."

© Presses des Mines, 2017

---

Dans la revue //Réseaux 2012 (n° 171)

//Le travail ordinaire de la sécurité

https://www.cairn.info/revue-reseaux-2012-1.htm

https://www.cairn.info/revue-reseaux-2012-1-page-103.htm

---

Éditions La Découverte 2012 :

https://www.editionsladecouverte.fr/le_travail_ordinaire_de_la_securite-9782707171405

http://pdfs.semanticscholar.org/3195/8260c15c99333cd39fa14964e6edfb11b7ed.pdf (pdf)

------

Autres livres de l'auteur (sur le site de @Antonio_Casilli ) :

https://www.casilli.fr/2015/10/02/un-souvenir-de-nicolas-auray-sociologue-du-numerique-1969-2015/

dont :

//Pirates en réseau. Prédation, détournement et exigence de justice 2009 (comment la politique hacker ne vise pas à créer des lois abstraites, mais s’appuie sur l’auto-modération et sur la redistribution du surplus) piratage

http://ses-perso.telecom-paristech.fr/auray/2009AurayEsprit.pdf

+

//L’invisible et le clandestin 2015

//Une ethnographie du virus informatique Storm

>The invisible and the clandestine. Ethnography of the computer virus Storm

https://journals.openedition.org/terrain/15660

Par @PafLeGeek en français

Description assez poussée du ffonctionnementde Tor et de ses limites en matière de corruption et ou censure.

@Tom_Scott ( The Two Generals’ Problem )

3,54 M d’abonnés 2019

Problème essentiel en science de l'informatique et des réseaux : comment vérifier la synchronicité d'un ordre, d'une commande (de façon à ce qu'ielle ne soit pas pas envoyé.e de multiple fois). Tom prend ici l'exemple d'une commande sur un site et de la latence entre différents agents humains_ordinateurs pouvant mener à de faux positifs ( feedback ) .

Un problème résolu par la plupart des blockchains qui vérifient qu'une transaction ne peut être réalisée de multiples fois ( ce qui pourrait mener à une fraude ).

Le but est de trouver dans un environnement de confiance moindre (absente sinon hostile, comme c'est le cas dans un réseau d'anonymes_inconnus : dans tout espace public ouvert) un consensus autour d'une situation (sur l'état d'un compte par exemple). La "preuve par le travail" (ou //proof of work//) est employée à cet effet sur un réseau de type blockchain (par le calcul d'un bloc, la vérification de son état dans la chaîne).

La page wikipedia :

https://fr.wikipedia.org/wiki/Problème_des_généraux_byzantins

« Pour comprendre le fascisme allemand, nous devons revenir à l’Angleterre de Ricardo. » Par cette phrase, @Karl_Polanyi résume l’enjeu de son livre La Grande Transformation paru en 1944 :

Entrons dans la satanic mill, la fabrique du diable, pour comprendre comment l’idéal libéral d’un marché autorégulateur a conduit au fascisme.

Sommaire

L'utopie du marché autorégulateur • 2:27

Les marchandises fictives • 13:47

L'autoprotection de la société - Le double mouvement • 17:23

L'avènement du fascisme • 26:47

Vers un socialisme démocratique • 29:20

Par @Philoxime en 2018

"Selon le libertarisme, la justice consiste à garantir l'exercice de la liberté individuelle par un système cohérent de droits de propriété. Si la variante "de droite", la plus influente politiquement, permet de justifier une version radicale de capitalisme de laissez-faire, nous verrons également qu'il existe un libertarisme de gauche, plus influent dans le débat académique, qui soutient des conclusions égalitaristes en se fondant sur l'idée d'un droit égal de chaque être humain aux ressources de la Terre.

Nous discuterons principalement de la tentative la plus aboutie d'articuler une théorie éthique libertarienne par l'auteur étatsunien @Robert_Nozick , dans son livre //Anarchy, State & Utopia// . Nous verrons en quoi les libertariens présentent leur théorie comme une réponse à la fois à l'utilitarisme et au libéral-égalitarisme, qui ne respecteraient pas suffisamment la dignité fondamentale de chaque être humain.

Nous finirons par discuter l'attractivité du libertarisme comme théorie de la justice, en se posant en particulier la question de savoir si la liberté de choix défendue par les libertariens correspond à nos intuitions sur ce que devrait être une société libre."

0:55 : Critique de l'utilitarisme (et de l'égalitarisme) par Nozick

3:37 : 1. Propriété de soi et anti-paternalisme

7:13 : 2. Juste transfert et opposition aux impôts

12:14 : 3. Appropriation originelle et clause Lockéenne

14:37 : Objection 1) : Un droit à discriminer ?

18:59 : Objection 2) : Une liberté purement formelle ?

.

Même sujet par @Politikon

https://youtu.be/DofuoNzjBsI

Néolibéralisme

https://youtu.be/u0kIfuqWCKg