@Mental_Outlaw 2023

Un nouveau navigateur_browser web

par l'un des meilleurs services vpn = mullvad

: https://mullvad.net/fr/browser

( génère des clefs utilisateur sans mail/id/phone )

( et utilise vpn_WireGuard )

Un navigateur qui propose une belle alternativeto tor !

( ou /Librewolf/ en empêchant moulte ads_tracking )

Le tout avec une navigation/usage +simple

( moins de Captcha pour vérifier si cette adresse IP sert un bot )

et une forte communauté, prête pour l'avenir

Un comparatif

(ressource dans {cette vidéo}) :

More videos de @Mental_Outlaw

( au sujet de tor et autres dn_darknet )

I2P Could Save the Dark Web From DDOS Attacks

Z-Library Has Been Shut Down (but still lives on Tor)

Now THIS is What a Private VPN Looks Like

Updates on My Tor Relay - 1 Month of Anonymizing Traffic

How I Run Darknets From My Home Internet (Feds are SEETHING)

How To Run Your Own Tor Node

VPNs You Can Buy on The Darknet

Introduction To I2P

Malicious TOR Exit Nodes Spying on Users and Stealing Bitcoin From Them.

Massive DDOS Takes Out All TOR's V3 Onion Addresses

How TOR Works

/Wireguard/ permet de créer très facilement des tunnels VPN !

Permet à des "clients" de se connecter via un ordi distant : "host/serveur"

... et ainsi, le client utilise une nouvelle adresse IP de sortie : de changer d'identité

... dit à l'envers : le serveur.host sert de point de sortie à une connexion distante

Pour un web_master ça sert aussi à accéder à un environnement local !

/Wireguard/ est dit plus souple et rapide que /OpenVPN/

ce proto est utilisé par /Mozilla VPN/

/Wireguard/, basé comme i2p /ou/ WhatsApp sur :

Explications / ressources

Image (illu. {cette bulle})

- https://pimylifeup.com/raspberry-pi-wireguard/

( tuto d'installation auto. sur raspberrypi )

Une petite vidéo (récente en français) pour le détail :

WireGuard est donc la nouvelle coqueluche des enthousiastes du VPN. Ce protocole tout récent a pris le monde du VPN par surprise. On relève notamment un développement éclair, des performances surprenantes, sans oublier son intégration au très select Kernel Linux. Avec autant d'arguments en sa faveur, il a vite trouvé preneur chez de nombreux éditeurs de VPN qui n'ont pas manqué d'intégrer le protocole dans leurs services.

MAJ

J'ai fini par utiliser un Web UI :

https://wg.bonnebulle.xyz

Très utile pour générer des cléfs / profiles / qrcode pour mes "clients"/ami.es

-> https://github.com/WeeJeWel/wg-easy

Cela permet de les échanger sans échanger les .conf via /WormHole/ ou autre...

/WormHole/ = <3 = https://liens.vincent-bonnefille.fr/?27Q_IQ

MAJ 2

todo : split-tunnel & kill-switch

: faire passer certaines applications via WG !

- https://github.com/dadevel/wg-netns

- https://github.com/chrisbouchard/namespaced-wireguard-vpn

- https://volatilesystems.org/wireguard-in-a-separate-linux-network-namespace.html

( namespaces )

MAJ 3 todo

Utiliser WG avec /Deluge/, web-client bittorent_p2p ;)

- https://yarmo.eu/blog/wireguard-docker/

- https://shkspr.mobi/blog/2023/03/a-quick-guide-to-getting-mozilla-vpn-working-on-a-headless-linux-server/

--> TUNNELING some apps - https://github.com/jamesmcm/vopono/

Recherches, liens préalables

Doc.mans / Tools

Aur man (dyndns possible)

(full + update endpoint serverside)

LAN access

- https://unix.stackexchange.com/a/639011

- https://www.mickaelwalter.fr/extend-your-lan-with-wireguard/

- https://emersonveenstra.net/blog/access-local-network-with-wireguard/

- https://www.laroberto.com/remote-lan-access-with-wireguard/

- https://davidshomelab.com/access-your-home-network-from-anywhere-with-wireguard-vpn/

Allowed IP and exculde rang calculator

(and detailled explaination)

Très complet

Tools

- https://github.com/WeeJeWel/wg-easy

- https://github.com/complexorganizations/wireguard-manager

https://github.com/EmbarkStudios/wg-ui

Monitoring

Update EndPoint

! à utiliser côté serveur

( perso je remplace l'IP manuellement )

( dommage que WG ne vérifie pas tout seul si le dyn.host.xyz a changé d'IP )

Bash Auto create clients ( try fails /etc/wireguard/autogen )

alt bundle

Encore, un site, bien fait, qui recense des outils et conseils pour se défendre contre les surveillances numériques à notre inssu..

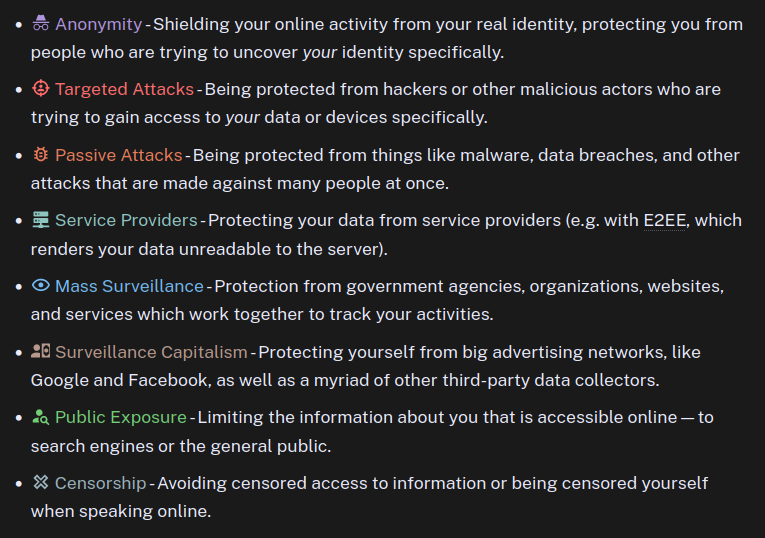

OK, voici le programme, les thématiques générales

( dont j'ai trouvé le descriptif pertinent )

En francais aussi / explique bien la diff entre vie privée / sécurité . privacy / anonymity

- Anonymat - Séparer votre activité en ligne de votre identité réelle, vous vous protégez des personnes qui tentent de découvrir explicitement votre identité

- Attaques Ciblées - Se protéger contre les pirates informatiques dévoués ou d'autres agents malintentionnés essayant d'accéder spécifiquement à vos données ou appareils

- Attaques Passives - Se protéger des logiciels malveillants, des fuites de données, et autres attaques qui sont faites contre des groupes de personnes

- Fournisseurs de Services - Protéger vos données des fournisseurs de services, en utilisant par exemple un chiffrement de bout en bout rendant vos données illisibles par le serveur

- Surveillance de Masse - Protection contre les agences gouvernementales, organisations, sites web et services qui collaborent pour suivre vos activités en ligne

- Capitalisme de Surveillance - Se protéger des grands réseaux publicitaires comme Google et Facebook, ainsi que d'une myriade d'autres collecteurs de données tiers

- Exposition Publique - Limiter les informations en ligne vous concernant, accessibles par les moteurs de recherche ou par le grand public

- Censure - Éviter les accès censurés à l'information et d'être soi-même censuré lorsqu'on discute en ligne

full capt

Un site ressource (wiki/doc) comment intaller / maintenir un site_service sur Tor

- c'est quoi

- pourquoi

- comment

( en anglais )

Assez complet à première vue...

- pour comprendre les différentes IP

- utiliser Unbound et DNS resolvers

- installer / configurer un router OpenWrt

- renforcer la sécurité des applications bureautiques, mail, etc

- usage de VPN . WireGuard

- PGP key serveur / certif

( plein plein de sujets_topics )

... Dans la même vène, un peut moins verbeux (et donc plus accessible) on avait...

" An open-source ecosystem of protocols, tools and infrastructure to liberate the web. Our node network empowers both builders and users to access free information. "

à tester...

re.découvert via :

https://medium.com/feed/mysterium-network

Un dVPN qui intégrerait / WireGuard /

not-free : avec des /token fees/

( "coûts en token" dont btc et myst, le token de Mysterium )

https://www.mysterium.network/token

How I learned to start worrying and love privacy anonymity

ressources en masse sur les questions de sécurité (en anglais)

https://web.archive.org/web/*/https://anonymousplanet.org/guide.html

- Some low-tech old-school tricks:

-

Understanding some basics of how some information can lead back to you and how to mitigate some:

- Your Network:

Your IP address:

Your DNS and IP requests:

Your RFID enabled devices:

The Wi-Fi and Bluetooth devices around you:

Malicious/Rogue Wi-Fi Access Points:

Your Anonymized Tor/VPN traffic:

- Your Network:

Your Cryptocurrencies transactions:

Your Cloud backups/sync services:

Your Browser and Device Fingerprints:

-

The Tails route:

Tor Browser settings on Tails:

Persistent Plausible Deniability using Whonix within Tails: -

The Qubes Route:

Pick your connectivity method:

Getting an anonymous VPN/Proxy: -

Creating your anonymous online identities:

- Understanding the methods used to prevent anonymity and verify identity:

Captchas:

Phone verification:

E-Mail verification:

User details checking:

Proof of ID verification:

IP Filters:

- Understanding the methods used to prevent anonymity and verify identity:

-

Getting Online:

Creating new identities:

Checking if your Tor Exit Node is terrible:

The Real-Name System:

.png)