Durée : 01:35:13 - Réalisation : 7 septembre 2015

Première initiative, motivée par l'expression des attentes et besoins concrets des doctorants, l'école d'été doctorale EED Unistra 2015 a pour objectif de donner, en une semaine, aux doctorants en sciences humaines et sociales de fin de 1ère année (et au-delà), un ensemble construit d?outils transversaux, théoriques, méthodologiques et techniques, destinés à faciliter leur parcours doctoral.

Intervenant : @G_Belleville

On en parle aussi par ici https://www.radiofrance.fr/franceculture/assieds-toi-et-ecris-ta-these-trucs-pratiques-pour-la-redaction-scientifique-3368978

My story

Je me projette dans l'écriture d'une thèse ...

Aussi, l'on m'a très judicieusement conseillé l'écoute de :

https://www.canal-u.tv/chaines/unistra/assieds-toi-et-ecris-ta-these-trucs-pratiques-pour-la-redaction-scientifique .... ou comment se mettre au travail sans finir en burnout.

: Organiser et prendre RDV avec soi-même ( et s'y tenir )

: Lire / Écrire + Faire autre chose que sa thèse : vivre

Notes pistes en vrac

L'on me dit souvent...

que l'on ne sait pas où nous mènera la recherche.

: la destination ne peut être ou ne doit être connue

Sur @Arte Campus ( réservé aux universitaires chanceux.ses )

Je tombe sur @Geoffroy_de_Lagasnerie au sujet de @Foucault

et de l'écriture comme activité de transformation de soi ( dev_perso ? )

- https://www.arte-campus.fr/program/foucault-contre-lui-meme

-> https://www.arte-campus.fr/sequence/47284

. . . todo : résumé, points essentiels, idées

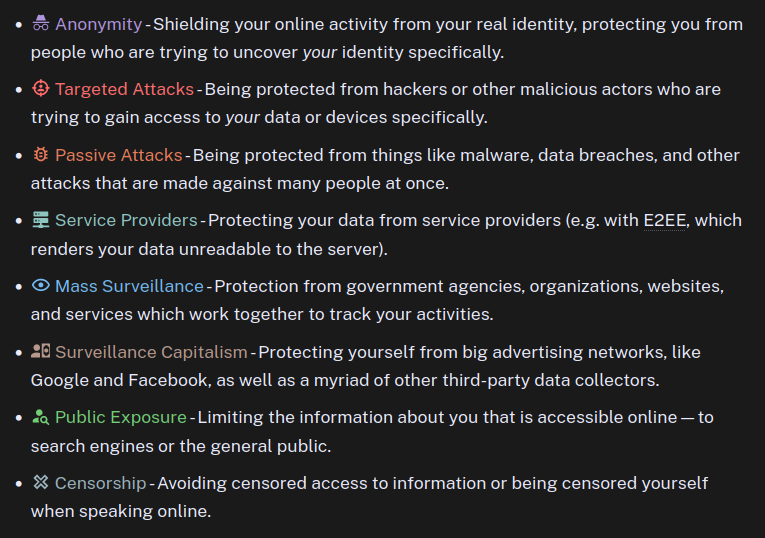

Encore, un site, bien fait, qui recense des outils et conseils pour se défendre contre les surveillances numériques à notre inssu..

OK, voici le programme, les thématiques générales

( dont j'ai trouvé le descriptif pertinent )

En francais aussi / explique bien la diff entre vie privée / sécurité . privacy / anonymity

- Anonymat - Séparer votre activité en ligne de votre identité réelle, vous vous protégez des personnes qui tentent de découvrir explicitement votre identité

- Attaques Ciblées - Se protéger contre les pirates informatiques dévoués ou d'autres agents malintentionnés essayant d'accéder spécifiquement à vos données ou appareils

- Attaques Passives - Se protéger des logiciels malveillants, des fuites de données, et autres attaques qui sont faites contre des groupes de personnes

- Fournisseurs de Services - Protéger vos données des fournisseurs de services, en utilisant par exemple un chiffrement de bout en bout rendant vos données illisibles par le serveur

- Surveillance de Masse - Protection contre les agences gouvernementales, organisations, sites web et services qui collaborent pour suivre vos activités en ligne

- Capitalisme de Surveillance - Se protéger des grands réseaux publicitaires comme Google et Facebook, ainsi que d'une myriade d'autres collecteurs de données tiers

- Exposition Publique - Limiter les informations en ligne vous concernant, accessibles par les moteurs de recherche ou par le grand public

- Censure - Éviter les accès censurés à l'information et d'être soi-même censuré lorsqu'on discute en ligne

full capt

" As an app developer, Alexander knows better than most the dangers of giving away our personal data in the name of convenience and has a challenge for you to take back control. Alexander is the co-founder, and Chief Technical Officer at ClimateClever, a startup helping schools, communities and businesses reduce their carbon footprint. A full-stack developer with over ten years of experience, he previously ran an app development agency managing various teams from design and marketing to web and native mobile app developers, both in Australia and abroad. "

Mes usages actuels

https://vincent-bonnefille.fr/index/torcheck/index.php

< utilisé là, pour mon "tor_easter_egg" > dn_tor_onion

https://vincent-bonnefille.fr/#tor

Je passe en fait par un service tiers...

qui récupère votre adresse IP de client distant

Surtout qu'il est restrictif et limites les accès avec CORS

Bon, c'est bof...

Par moi même j'y arrive pas

Quand j'utilise nodejs avec des modules pensés pour récupérer les adresses ip,... ce que j'ai en /output/... c'est ma propre IP loopback

= error_échec

L'adresse IP du client reste insaisissable...

L'état de ma recherche

Il me semble que cela vient avant tout du reverse-proxy Nginx

( qui sert.envoie.affiche les pages produites par nodejs (et Express) )

( Nginx gêre les transactions entre ma machine et la votre (client) )

Si j'ai bien compris je dois configurer X-Forwarded-For

Du coup Nginx doit être installé avec un module spécifique :

[ ngx_http_realip_module ] todo

PS : sur mon site principale hébergé chez OVH (pour le moment) les contenus sont distribués par Apache

fake deepfake

en voir d'autres, chats, machines...

via https://thephotographersgallery.org.uk/flash-fictions-open-call

"Les technologies de l’information et de la communication ont haussé la quantité globale d’information qui nous arrivent ( Shapiro et Varian, 1999 ), nous insérant dans des écologies informationnelles denses ( Licoppe, 2009 ) et générant une saturation cognitive. On notera qu’elles ont développé une situation d’incertitude ou d’insécurité cognitive du fait de l’ignorance sur leur source d’information. À côté des témoignages venus de proches, où l’information est enchâssée dans une structure d’interconnaissance interpersonnelle permettant d’en garantir la crédibilité, à côté également des médias de masse qui offrent une information vérifiée ou certifiée, voire officielle, émergent des canaux de communication transversaux ou horizontaux par lesquelles arrivent des informations non garanties, surprenantes mais officieuses ( Gensollen, 2006 ) et susceptibles de poser des problèmes de confiance."

© Presses des Mines, 2017

---

Dans la revue //Réseaux 2012 (n° 171)

//Le travail ordinaire de la sécurité

https://www.cairn.info/revue-reseaux-2012-1.htm

https://www.cairn.info/revue-reseaux-2012-1-page-103.htm

---

Éditions La Découverte 2012 :

https://www.editionsladecouverte.fr/le_travail_ordinaire_de_la_securite-9782707171405

http://pdfs.semanticscholar.org/3195/8260c15c99333cd39fa14964e6edfb11b7ed.pdf (pdf)

------

Autres livres de l'auteur (sur le site de @Antonio_Casilli ) :

https://www.casilli.fr/2015/10/02/un-souvenir-de-nicolas-auray-sociologue-du-numerique-1969-2015/

dont :

//Pirates en réseau. Prédation, détournement et exigence de justice 2009 (comment la politique hacker ne vise pas à créer des lois abstraites, mais s’appuie sur l’auto-modération et sur la redistribution du surplus) piratage

http://ses-perso.telecom-paristech.fr/auray/2009AurayEsprit.pdf

+

//L’invisible et le clandestin 2015

//Une ethnographie du virus informatique Storm

>The invisible and the clandestine. Ethnography of the computer virus Storm

https://journals.openedition.org/terrain/15660

"Ajoutée le 3 août 2016

http://tracks.arte.tv/fr/

Les Pussy Riots !? Vous voulez rire ! S'il y a bien quelqu'un qui, en Russie, a jeté un pavé dans la mare du marché de l'art et de la politique, c'est Voina, collectif dnartistes qui ne reculent devant rien !"

//Punycode makes it possible to register domains with foreign characters. It works by converting individual domain label to an alternative format using only ASCII characters. For example, the domain "xn–s7y.co" is equivalent to "短.co".

Pour aller plus loin :

https://arstechnica.com/information-technology/2017/04/chrome-firefox-and-opera-users-beware-this-isnt-the-apple-com-you-want/

...

Voir aussi ZeroFont Pishing : https://www.avanan.com/blog/zerofont-phishing-attack

...

Visual Spoofing* :

http://websec.github.io/unicode-security-guide/visual-spoofing/

Similaire aux "homograph attack" :

https://en.wikipedia.org/wiki/IDN_homograph_attack

...

La page Wikipédia sur le web spoofing

https://en.wikipedia.org/wiki/Website_spoofing

---

*"spoofing" ça veut dire parodie

"Obfuscation. A User’s Guide for Privacy and Protest, by Assistant Professor of Media, Culture, and Communication at New York University @Finn_Brunton and Professor of Media, Culture, and Communication and Computer Science at NYU and developer of TrackMeNot Helen Nissenbaum."

cite Spartacus : ou la stratégie du bruit comme anonymat

https://youtu.be/u93bhAimFFU

film_cinéma

Vidéo explosion nucléaire ( hoax_scam-arnaque )

https://www.youtube.com/watch?v=MzaN2x8qXcM

"On the 17.06.2007 art group Ztohoven-secretly altered Czech TV broadcast. They inserted footage into the Panorama program of ČT2 channel showing illusionary nuke explosion in picturesque setting of Krkonoše Mountains."

---

Conférence @aksioma

https://vimeo.com/162366703

Ztohoven - The Media Reality / Citizen K / The Moral Reform ::

"Ztohoven is a Czech artist collective known for its artistically motivated pranks. The group consists of a core of around 20 regularly active artists, rising to around 100 when additional participants are called upon for a particular task. The group aims to use familiar tools and methods to challenge public perceptions of society."

2016 Kafka

http://aksioma.org/ztohoven/

http://www.janezjansa.si/about-jj/

"In 2007, three artists joined the conservative Slovenian Democratic Party (SDS) and officially changed their names to that of the leader of the party, the Prime Minister of Slovenia, Janez Janša. While they renamed themselves for personal reasons, the boundaries between their lives and their art began to merge in numerous and unforeseen ways."

Vidéos conférences, références

aussi-avec //The_Black_Chamber

En deux parties :

https://vimeo.com/147721813

https://vimeo.com/148334338

voir aussi : https://liens.vincent-bonnefille.fr/?xZQeYg

et ( article Arte.tv avec des bouts de vidéo ) :

https://info.arte.tv/fr/le-retour-des-yes-men

Version P2P ( film )

https://vimeo.com/130013994

2000 2005 2010

@ÉmilIe_Brout_Maxime_Marion

2014 - 2018 ... 2021

"Scan de passeport, fichier numérique .jpg, 2506 x 3430 px

Avec le soutien de la DRAC Île-de-France et du Pavillon Blanc, Colomiers, FR

Cette image scannée est la seule trace existante du passeport de Satoshi Nakamoto.

Nakamoto est le créateur du Bitcoin, système de paiement révolutionnaire permettant d’effectuer des transactions en ligne de manière anonyme et infalsifiable. Cette monnaie virtuelle est largement employée sur les darknets, réseaux garantissant l’anonymat à la réputation sulfureuse, notamment du fait des activités cybercriminelles qu’ils facilitent (commerce de stupéfiants, faux-papiers, etc.). Dès son premier message public et jusqu’à sa disparition le 12 décembre 2010 ,"

Interview ( exposition @The_Black_Chamber )

http://www.mastersandservers.org/projects/the-black-chamber-2/

.dead / error

//Session 2: Voluntary prisoners of the cloud 2016

https://vimeo.com/160609444

mais aussi à la @Gaîté_Lyrique NKOTB

( New Kids on the Blockchain 2019 )

https://www.gaite-lyrique.net/evenement/saint-satoshi-priez-pour-nous

https://www.youtube.com/watch?v=H9EzCFleus ( #<3 )

Infos / intro

: https://datadating.tacticaltech.org

Bases de données / Contextes

: https://datadating.tacticaltech.org/viz

"In May 2017 Tactical Tech and artist @Joana_Moll purchased 1 million online dating profiles for 136€ from USDate, a supposedly US-based company that trades in dating profiles from all over the globe. The batch of dating profiles we purchased included pictures (almost 5 million of them), usernames, e-mail addresses, nationality, gender, age and detailed personal information about all of the people who had created the profiles, such as their sexual orientation, interests, profession, thorough physical characteristics and personality traits. Purchasing this data exposed a vast network of companies that are capitalising on this information without the conscious consent of the users, whom ultimately are the ones being exploited."

Me fait penser à https://liens.vincent-bonnefille.fr/?bWkaUg

No Home Like Place - ce côté intrusif et esthétique du glitch_shading

J'aime beaucoup ce que nous raconte les artistes dans cette vidéo

Elle révelle surtout la géométrie variable avec laquelle les "Darknets" sont traité... ou plutôt le principe de l' obfu_secret fondamental aux banques et super-marchés connectés.

De tous ces espaces fermés, heureusement secrtes-privés...

ces réseaux réservés qui appartienet au DeepWeb parcequ'effectivement on ne peut les indexer, en tirer des données (au moins de la part de la concurence et certains bot_scraper ( on omet un peu vite les traitements de données internes aux entreprises qui voudraient faire fructifier les données dormantes ou darkdatas... ). Mais oui, en effet le bot de Gogle ne va pas où il veut et c'est bien comme ça.

Bon bin des fois l'errreurrr est humaine et les portes s'ouvrent...

Que se passe t il quand on laisse les clefs de son compte banquaire à Internet ?

Quand on fait de cet espace symboliquement le plus privé et sécurisé, un espace de intrusion_vulnérabilité volontaire ? Un espace_public dans le cyber_espace ? C'est ce que nous racontent ces deux artistes.

@Ferenc_Gróf and @Jean-Baptiste_Naudy

installation pour les RIAM 06 à Marseille en 2009

http://www.riam.info/06/indexb379.html

alt.vidéo : https://www.youtube.com/watch?v=qF1qPgM-WUo

( leur site est .dead http://www.societerealiste.net )

Voici une liste des articles de presse concernant la campagne /TellTheTruthBelgium/. Voilà un bon début avec le lancement du faux discours de la première ministre Wilmès.

XR victime à son tour de contrefaçon :

https://fullfact.org/online/Extinction-Rebellion-Sticker/

- Museum of fake Websites

https://theyesmen.org/fake-websites

"These are some of the websites in the course of Yes Lab and Yes Men projects, since 1999 , in reverse chronological order."

- En outre des sites parodiques militant les Yes Men se font connaitre par leur activités comiques mais politiques ( 2001 ~ 2004 + )

Ils usurpent l'identité numérique de sites respectables (au design vernis) comme cheval de trois des organisations méta gouvernementales tel l'OMC. Ils usent d'une légitimité d'apparence.

···

Cette attaque qualifiable de "pot de miel" ( honeypot ) leur donne accès à l'espace attentionel d'organisations ciblées. Ils abusent en fait du billai cognitif faisant qu'on attribut plus facilement du crédit aux représentants de pouvoir (portant une blouse, professeurs, etc), nous nous laissons prendre par leur aura brillante (Effet Barnum).

...

Leur but final est d'exposer des partisans-alliés de la doctrine libérale à sa caricature. Ils tendent par la même occasion ( le temps limité de leur infiltration ) à éprouver l'élasticité éthique des entreprises : jusqu'où ces organisations sont prêtes à aller pour le profit.

Les Yes Men sont à l'origine de fausses nouvelles, rumeurs (dont la parution d'un journal de nouvelles utopistes reprenant le design du New York Times).

Ils profitent d'une usurpation d'identité de l'entreprise DOW**** pour annoncer sur un plateau télé américain la reconnaissance de cette entreprise pour les dégâts sanitaires, humains et écologiques durant un grave accident. Ils réactivent ainsi cette mémoire et le devoir de réparation : ils re-politisent et réactivent le fait historique trop vite oublié.

The times we live in have made it necessary to disrupt mainstream social networks. In this talk, Andre will present Scuttlebutt, a decentralized social netwo...

https://scuttlebutt.nz/

https://ssbc.github.io/scuttlebutt-protocol-guide/#follow-graph ::

"One implementation, Patchwork, shows messages up to 2 hops out by default. Messages from feeds 3 hops out are replicated to help keep them available for others, but not directly shown in the user interface. A benefit of replicating at a greater range is that for discussion threads with lots of participants it’s more likely that the client will be able to fill in gaps where someone posted who was further than 2 hops out."

Find°me Follow°me projet_perso

dht:g47mrOB60p7zYq3TeHgmN+8sjkZ0nSolQucBftAJTsg=:@38LmdGMXsPvrQZ9TJlCqXGWgXfN5HzNIH9LO+4w2GqQ=.ed25519

maj : https://bulle.vincent-bonnefille.fr (nope, mais des news)

++

A Broadcast-Only Communication Model - Based on Replicated Append-Only Logs

via :: https://no-internet.net/

doc :: https://ccronline.sigcomm.org/2019/a-broadcast-only-communication-model-based-on-replicated-append-only-logs/

BLOB

NEW link cette {bulle} :

https://informationisbeautiful.net/visualizations/worlds-biggest-data-breaches-hacks/

OLD

.dead = https://zhenjess.github.io/Breach/

Trends and Patterns

Through the years 2014-2019, there is an upward trend in the number of reported data records breached.

As the amount of data produced around the world increases, the amount of data breach incidents also fluctuates.