Revue @Possibles vous connaissez ?

Publié 15 juin 2021 - @Benjamin_Cadon

https://walla.vincent-bonnefille.fr/share/62939581e88cd4.57151359

PDF de la revue complète :

https://revuepossibles.ojs.umontreal.ca/index.php/revuepossibles/issue/view/19/16

Dans ma bib :

https://bib.vincent-bonnefille.fr/book/163

( Résumé )

Luddisme > néo-luddisme

" Plus de deux siècles se sont désormais écoulés depuis la destruction de deux métiers à tisser par le légendaire Capitaine Ludd en 1780 en Angleterre. Leader imaginaire du mouvement luddite, Ned Ludd incarna la colère des tondeurs et tricoteurs anglais, premières victimes d'une paupérisation et d'un libéralisme économique naissant. Sentant leur mode de travail artisanal menacé par l'arrivée des métiers à tisser industriels, ils s'attachèrent à les détruire pour ne pas se voir dépossédés de leurs savoir-faire et de leurs conditions de vie. Ce mouvement connut des échos en France et dans d'autres pays, des groupes se sont ensuite opposés à l'arrivée du train (Jarrige 2010) ou à l'électrification. "

La suite du résumé.article est un florillège de hack hacking hacktivism ...

Des câbles sectionés, du @UnaBomber et autres actes de techno-terroristes...

de l'accident à l'act délibéré, un voyage en eaux troubles

//// Morceaux choisis

Comité pour la liquidation ou le détournement des ordinateurs ( @CLODO ) »

En France, Jacques Ellul a certainement contribué à la constitution d'un terreau fertile pour l'éclosion de collectifs technocritiques comme « Pièces et Mains d'Œuvre » ou « Technologos », de maisons d'édition comme La lenteur ou L'échappée. D'autre part, les écrits du Comité invisible (« Fuck Google ») ou d'auteurs comme Bernard Stiegler ou Eric Sadin connaissent une plus grande diffusion sans pour autant galvaniser les masses laborieuses.

Le numérique comme facteur constitutif de la réalité, comme moteur de la « gouvernementalité algorithmique » (Rouvroy et Berns 2013), comme agent de surveillance ubiquitaire, entre crainte, fascination et désarroi.

À distance, le virus Stuxnet, un ver informatique découvert en 2010, a pu s'attaquer aux centrifugeuses iraniennes d'enrichissement d'uranium et provoquer leur autodestruction sans alerter les opérateurs sur place.

On la soupçonne également d'avoir provoqué deux black-out en Ukraine en 2015 et 2016, avec deux virus, Black Energy et Industroyer, qui ont plongé 230 000 résidents dans le noir pendant une à six heures (Sautreuil et Deprez 2017). En Allemagne fin 2014, des pirates informatiques prenaient le contrôle d'un haut-fourneau allemand et détruisaient une partie des infrastructures lourdes. En 2016, la centrale nucléaire de Gundremmingen, située à 120 kilomètres au nord-ouest de Munich, a été visée par plusieurs attaques informatiques d'ampleur.

Le 16 avril 2013, une attaque sophistiquée a été menée contre la sous-station de transmission Metcalf de la Pacific Gas and Electric Company à Coyote, en Californie, près de la frontière de San Jose. L'attaque, au cours de laquelle des hommes armés ont tiré sur 17 transformateurs électriques, a entraîné des dommages matériels d'une valeur de plus de 15 millions de dollars et a miraculeusement eu peu d'impact sur l'alimentation en électricité de la région mais restera comme « the most significant incident of domestic terrorism involving the grid that has ever occurred » (Wikipédia 2020).

[[...]]

PAGE 5.

En septembre 2009, plus de 500 salariés d’Alcatel ont creusé le sable de la plage de Beg-Léguerà Lannion (Côtes-d’Armor), afin de déterrer le câble transatlantique Apollo, qui relie les États-Unis àl’Europe. L’objectif était de faire apparaître le câble, mais pas de le couper. « Aucune dégradation n’estenvisagée », avaient prévenu les syndicats qui inventent ici un mode de lutte inédit (Ouest-France 2009).

En mars 2016, Hayastan Shakarian, retraitée géorgienne, aurait sectionné un câble d’un coup de pellepour revendre le métal, mettant ainsi en panne plusieurs heures une bonne partie des réseaux Internetde l’Arménie, de la Géorgie et de l’Azerbaïdjan. La « hackeuse à la pelle » n’avait jamais entendu parlerd’Internet.

Depuis, de multiples actes de vandalisme ont été constatés sur des fibres optiques aux États-Unis,notamment sur des lignes dédiées au trading à haute fréquence. De même, en France on assisteà une multiplication des actes de sabotage, une proposition de loi visant à lutter contre les actes devandalisme commis sur les réseaux de fibre optique en France a été déposée en juin 2020 (Reda 2020).

L’infrastructure du réseau a en effet de nombreux points de fragilité, le récent incendie d’un data centerOVH à Strasbourg a démontré le nombre de sites et services contenu dans petit parallélépipède partien fumé. Fort heureusement, les multinationales du numérique investissent massivement pour avoirleurs propres tuyaux transocéaniques, pour bien sur consolider le réseau de façon altruiste, neutre etdécentralisée

(( à ajouter en #.bib todo ))

@Darknet_Diaries ( podcast )

https://darknetdiaries.com/episode/13/

https://darknetdiaries.com/transcript/13/ hypothesis

https://liens.vincent-bonnefille.fr/?cVx5Bw

"While playing around with the Nmap Scripting Engine_ (NSE) we discovered an amazing number of open embedded devices on the Internet. Many of them are based on Linux and allow login to standard BusyBox with empty or default credentials. We used these devices to build a distributed port scanner to scan all IPv4 addresses. These scans include service probes for the most common ports, ICMP ping, reverse DNS and SYN scans. We analyzed some of the data to get an estimation of the IP address usage.

All data gathered during our research is released into the public domain for further study. "

2012

-

Carte interactive

http://census2012.sourceforge.net/hilbert/index.html -

Paper (intro)

https://census2012.sourceforge.net/paper.html -

paper (étude)

https://citeseerx.ist.psu.edu/document?repid=rep1&type=pdf&doi=ccc3f8ae7e9bdfadc98d17b731e3a85f2c4834bb -

archive :

https://web.archive.org/web/20180216031145/http://census2012.sourceforge.net/paper.html

Adresses IP

( et masques de sous-réseau )

-

https://www.frameip.com/masques-de-sous-reseau/ hypothesis

Une adresse IP divisée en 2 parties

cest le masque de sous réseau qui rend distinct les 2)

la première (avec des bit 1 => contient le réseau)

la seconde (avec des bit 0 => id unique d'une machine sur ce réseau)l’adresse IP est une suite de 4 octets, soit 32 bits. Chacun des ces bits peut prendre la valeur 1 ou 0. Et bien il nous suffit de dire que les bits à 1 représenteront la partie réseau de l’adresse, et les bits à 0 la partie machine

-

https://fr.wikipedia.org/wiki/Octet hypothesis

En informatique, un octet est un multiplet de 8 bits codant une information1. Dans ce système de codage s'appuyant sur le système binaire, un octet permet de représenter 2^8 (2puissance8) nombres, soit 256 valeurs différentes.

IP 0.0.0.0 -> 255.255.255.255

-

htps://www.frameip.com/masques-de-sous-reseau/

Calcul nombre total :

En y regardant d’un peu plus près, on peut calculer le nombre de machines que l’on peut identifier à l’aide de cet adressage. Ainsi, on utilise 4 octets, soit 32 bits, soit encore 2^32 adresses (2 exposant 32 adresses) Or 2^32 = 4 294 967 296, on peut donc définir un peu plus de 4 milliards d’adresses !!!

-

CAIRN (leur attribution)

https://fr.wikipedia.org/wiki/Internet_Corporation_for_Assigned_Names_and_Numbers

Story

(1) Chercheurs en sécurité trouvent qu'un grand nombre de machines ont le port Telnet ouvert

(1a) Nmap : https://www.kali.org/tools/nmap/

(1b) qu'ils sont peu sécurésés avec un pwd par défaut

(2) Ils décident de répliquer à grande échelle l'experience ( illégale )

=> Augmenter le nombre de ces machines

( = les hacker ==> pouvoir y installer d'autres logiciels que ceux du constructeur )

(3) Ils se rendent compte du grand nombre de machines = 40000+

( 420,000 systems )

(3b) Ils auraient pu en faire une armée de bot => attaque DDOS

(4) Ils décident d'utiliser ce super pouvoir pour :

(4a) - faire une photographie du réseau

càd - de toutes les connexions IP qui répondent au pings

//// un projet a grande échelle avec une lourde logistique + adaptabilité

///// + éthique , ils décident de ne pas s'attaquer à certaines infra

///// + d'user un minimum d'énergie

==> de sauvegarder ces données

==> ( 3.6 billion==milliard IPs )

(4b) de débusquer un virus ( Aidra ) présent sur "leurs" machines

== Aidra 30,000 /sur les/ 420,000 Cara

+ prévenir les usagers des routeurs mal sécurisés

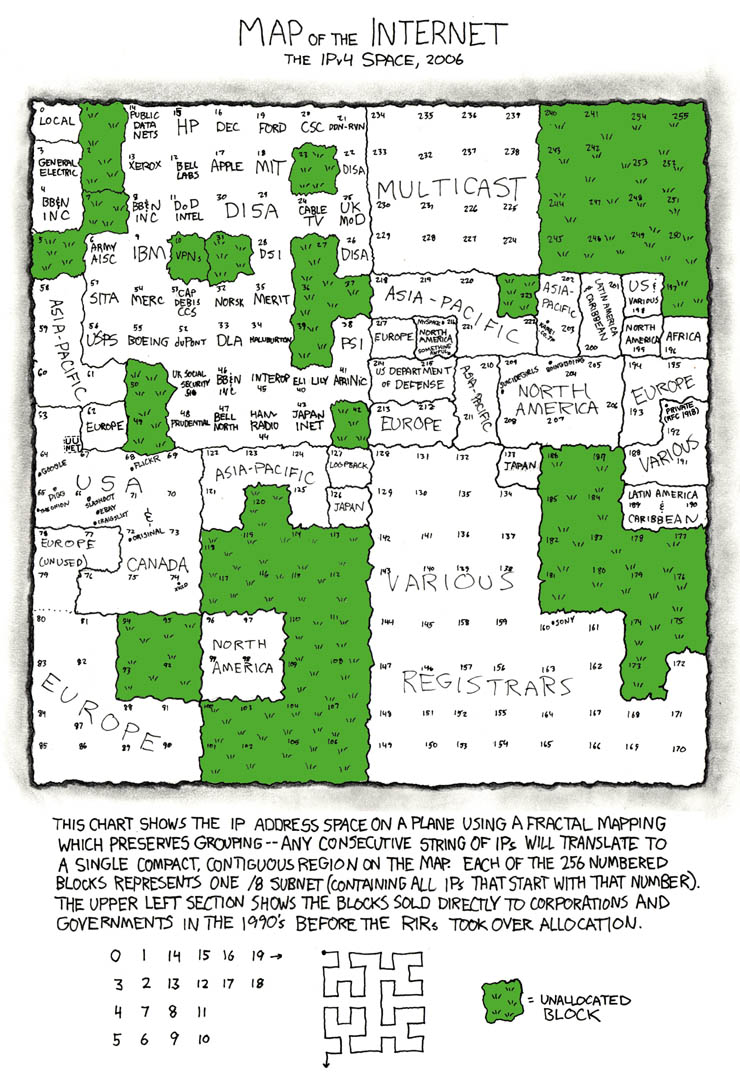

(4c) d'en faire la spatialité / map / visualisation

. . .

ÉTUDE COMPLETE 2018

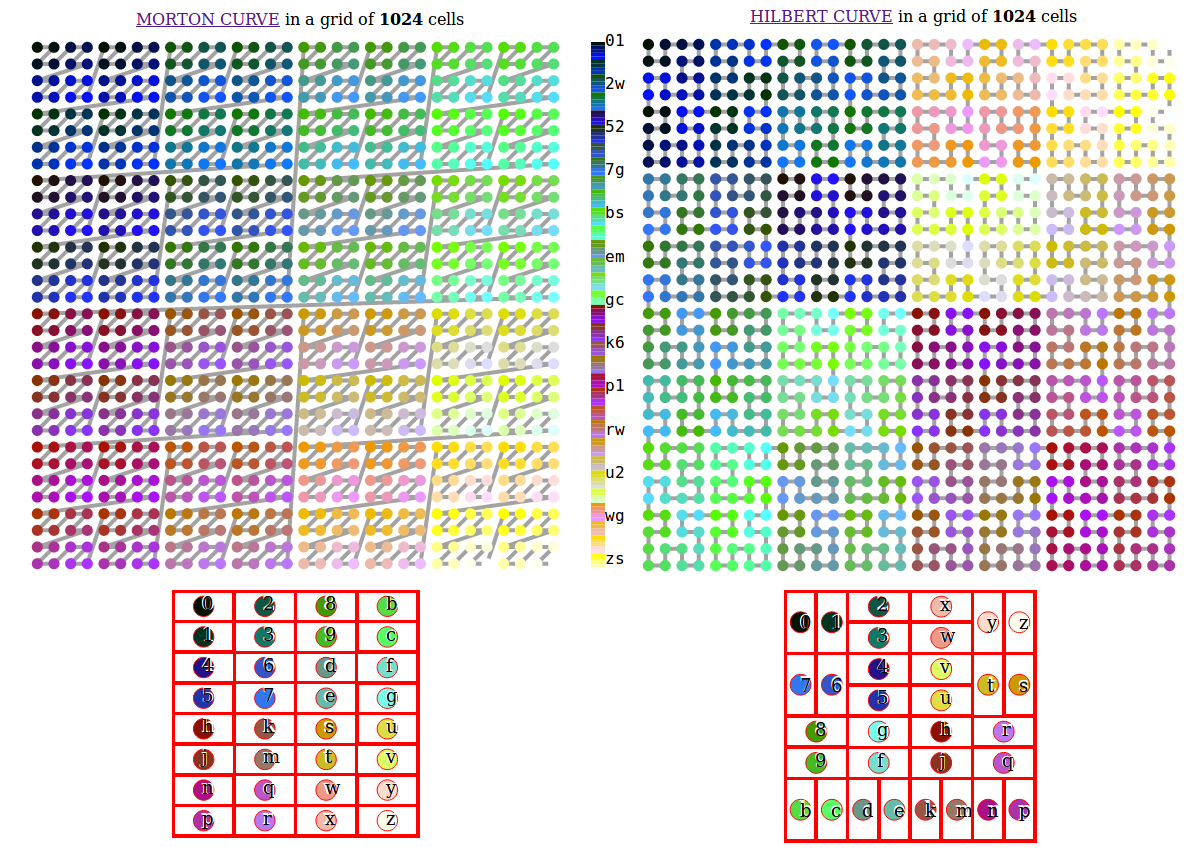

? pourquoi Hilbert Curve

-

https://blog.benjojo.co.uk/post/scan-ping-the-internet-hilbert-curve

? passer entre toutes les plages d'IP ( masques de sous-réseaux )

: Courbe de remplissage

fr : https://fr.wikipedia.org/wiki/Courbe_remplissante

eng : https://en.wikipedia.org/wiki/Space-filling_curve

-

https://blog.benjojo.co.uk/asset/OHMMBrt565

-> git tool https://github.com/measurement-factory/ipv4-heatmap

( APNIC : https://fr.wikipedia.org/wiki/Asia-Pacific_Network_Information_Center )

TLD

- git Carabot TLDs

https://github.com/decal/werdlists/blob/master/dns-toplevel/carna-botnet-tlds.txt - .apple

https://icannwiki.org/.apple

Articles ( hypothesis )

- DarknetDiaries ( podcast )

https://darknetdiaries.com/transcript/13/ hypothesis - Researcher sets up illegal 420,000 node botnet for IPv4 internet map • The Register

https://www.theregister.com/2013/03/19/carna_botnet_ipv4_internet_map/ - Hacker Measures the Internet Illegally with Carna Botnet - DER SPIEGEL

https://www.spiegel.de/international/world/hacker-measures-the-internet-illegally-with-carna-botnet-a-890413.html

WHOIS MAPS

- Internet Identifier Consumption (IIC) - CAIDA

https://www.caida.org/archive/id-consumption/ - IPv4 Census Map - CAIDA

https://www.caida.org/archive/id-consumption/census-map/

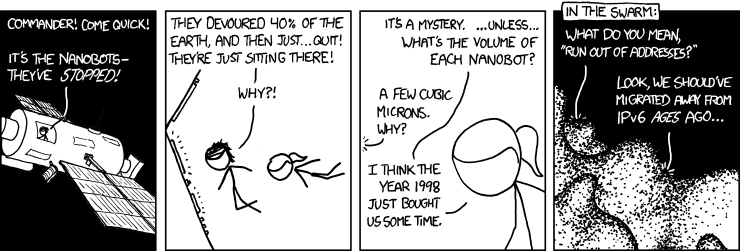

COMICS

-

https://xkcd.com/195/ (map and grass not used parts)

-

https://xkcd.com/865/ ( nano bots en manque d'IP(v4) )

- 865: Nanobots - explain xkcd

https://www.explainxkcd.com/wiki/index.php/865:_Nanobots - 802: Online Communities 2 - explain xkcd

https://www.explainxkcd.com/wiki/index.php/802:_Online_Communities_2 - 195: Map of the Internet - explain xkcd map_carte GAFAM

https://www.explainxkcd.com/wiki/index.php/195:_Map_of_the_Internet

Breaches / Vulnerabilities

- https://www.shodan.io

- https://informationisbeautiful.net/visualizations/worlds-biggest-data-breaches-hacks/

@Nicolas_Maigret avait produit une carte de la distance entre les points/villes du monde

"Les technologies de l’information et de la communication ont haussé la quantité globale d’information qui nous arrivent ( Shapiro et Varian, 1999 ), nous insérant dans des écologies informationnelles denses ( Licoppe, 2009 ) et générant une saturation cognitive. On notera qu’elles ont développé une situation d’incertitude ou d’insécurité cognitive du fait de l’ignorance sur leur source d’information. À côté des témoignages venus de proches, où l’information est enchâssée dans une structure d’interconnaissance interpersonnelle permettant d’en garantir la crédibilité, à côté également des médias de masse qui offrent une information vérifiée ou certifiée, voire officielle, émergent des canaux de communication transversaux ou horizontaux par lesquelles arrivent des informations non garanties, surprenantes mais officieuses ( Gensollen, 2006 ) et susceptibles de poser des problèmes de confiance."

© Presses des Mines, 2017

---

Dans la revue //Réseaux 2012 (n° 171)

//Le travail ordinaire de la sécurité

https://www.cairn.info/revue-reseaux-2012-1.htm

https://www.cairn.info/revue-reseaux-2012-1-page-103.htm

---

Éditions La Découverte 2012 :

https://www.editionsladecouverte.fr/le_travail_ordinaire_de_la_securite-9782707171405

http://pdfs.semanticscholar.org/3195/8260c15c99333cd39fa14964e6edfb11b7ed.pdf (pdf)

------

Autres livres de l'auteur (sur le site de @Antonio_Casilli ) :

https://www.casilli.fr/2015/10/02/un-souvenir-de-nicolas-auray-sociologue-du-numerique-1969-2015/

dont :

//Pirates en réseau. Prédation, détournement et exigence de justice 2009 (comment la politique hacker ne vise pas à créer des lois abstraites, mais s’appuie sur l’auto-modération et sur la redistribution du surplus) piratage

http://ses-perso.telecom-paristech.fr/auray/2009AurayEsprit.pdf

+

//L’invisible et le clandestin 2015

//Une ethnographie du virus informatique Storm

>The invisible and the clandestine. Ethnography of the computer virus Storm

https://journals.openedition.org/terrain/15660

Confinement : plus la leçon est dure, plus elle est durable... C'est l'une des leçons de Bruno Latour, pour qui le confinement nous invite à redevenir "terrestres". Il est notre invité aujourd'hui.

Il publie Où suis-je?" — Leçons du confinement à l'usage des terrestres (La Découverte, les empêcheurs de penser en rond, 21/01/2021)*, un livre qu'il place dans le prolongement de la réflexion développée dans des ouvrages comme Face à Gaïa et Où atterrir ? et qu'il ancre dans l'actualité du Covid-19. 2021

"Les autorités Néerlandaises vont détruire le code malveillant //Emotet le 25 Mars 2021. Pendant ce temps une dizaine de groupes pirates disparaissent de la scène malveillante.

Après l’action spectaculaire des autorités à l’encontre des instigateurs du réseau de codes malveillants Emotet, la mission des autorités (d’Europol au FBI , en passant pour les différentes juridictions impliquées) est de faire taire à jamais ce code malveillant. [...] Les autorités laissent donc quelques semaines aux entreprises pour finaliser leurs audits de cybersécurité. Le 25 mars, Emotet repartira dans les oubliettes du numérique." ZaTAZ

Suite ( https://www.zataz.com/netwalker-stoppe-par-le-fbi/ )

2021

Le jeu de la vie est un jeu de simulation au sens mathématique plutôt que ludique. Bien que n'étant pas décrit par la théorie_des_jeux , certains le décrivent comme un «jeu à zéro joueur»."

Jouer en ligne sur https://copy.sh/life/ BLOB

Sinon, la chaîne Youtube "Sciences étonnantes" propose des vidéos sur cette thématique :

Le Jeu de la Vie :: https://youtu.be/S-W0NX97DB0 Turing

La fourmi de Langton :: https://youtu.be/qZRYGxF6D3w

Version longue en anglais :: https://youtu.be/Kk2MH9O4pXY

Théorie des Jeux :: https://youtu.be/StRqGx9ri2I

---

Il est donc question de conditions restrictives mais encapacitantes.

Des règles simples qui produisent une émergence ...

https://fr.wikipedia.org/wiki/Émergence

"L’émergence est un concept philosophique formalisé au xixe siècle et qui peut être grossièrement résumé par l'adage : « le tout est plus que la somme de ses parties »." [...]

"l'émergence est aussi souvent associée aux concepts de « causalité descendante », de « survenance », de « rétroaction », d’« auto-organisation » ou de « complexité »."

---

Il y est aussi question de boucles infinies :

https://fr.wikipedia.org/wiki/Boucle_infinie

de programmes qui n'ont pas de condition de fin et s’exécutent en boucle (ou "en avant")

---

Le générateur_poïétique d' @Olivier_Auber est associé au jeux_de_la_vie (cf. Anoptikon)

https://fr.wikipedia.org/wiki/Le_Générateur_poïétique

@Aram_Bartholl 2010

blog :

https://arambartholl.com/blog/dead-drops-preview/

map :

https://deaddrops.com/db/

"I am pleased to preview ‘Dead Drops’ a new project which I started off as part of my ongoing EYEBEAM residency in NYC the last couple weeks. ‘Dead Drops’ is an anonymous, offline, peer to peer file-sharing network in public space. I am ‘injecting’ USB flash drives into walls, buildings and curbs accessable to anybody in public space. You are invited to go to these places (so far 5 in NYC) to drop or find files on a dead drop. Plug your laptop to a wall, house or pole to share your favorite files and data. Each dead drop contains a readme.txt file explaining the project. ‘Dead Drops’ is still in progress, to be continued here and in more cities. Full documentation, movie, map and ‘How to make your own dead drop’ manual coming soon! Stay tuned."

"Biennale.py is a computer virus we created – with hackers group Epidemic – for the 49th Venice Biennale. Released on the night of the opening, it quickly spread around the world.

Immaterial and self-replicating, when the virus enters a computer it stays there, hidden, trying to survive for as long as possible."

2001

10 épisodes / France / 2012

Production : Lardux Films, Les Films du Nord, CRRAV et Arte

http://www.lardux.net/article671

---

série animée apocalyptique autour des personnages-objets-textures du jeux Counter Strike .

un récit tout en lenteurs, montés en puissance, étrangeté

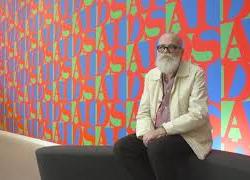

by artist collective General Idea

[FR] "Pionner de l’art conceptuel, General Idea a été fondé en 1969 par AA Bronson, Felix Partz etJorge Zontal et a laissé une empreinte majeure sur la scène artistique du XXème siècle.

En 1986 , le collectif dessine le logo « AIDS » et imite le logo de style pop-art « LOVE » imaginé par Robert Indiana. Le trio tente d'alerter l’opinion publique sur les ravages du sida et de lever le tabou sur ce sujet qui suscite la peur à l’époque.

Actuellement présenté sous forme de papier peint dans les couloirs de nos galeries, ce logo a été décliné sous 65 formes différentes dans le cadre de la campagne de sensibilisation Imagevirus, initiée par le collectif."

https://150ans150oeuvres.uqam.ca/en/artwork/1988-aids-by-general-idea/#description

https://monoskop.org/images/3/30/General_Idea_Life_and_Work_2016.pdf

Images(virus) http://artsdocuments.blogspot.com/2010/02/general-idea.html

"The Free Haven Project aims to deploy a system for distributed, anonymous, persistent data storage which is robust against attempts by powerful adversaries to find and destroy any stored data. This model of decentralized system has been classified as peer-to-peer by recent popular media."

Site de référence, recherche en sécurité informatique

@WeMakeArtNotMoney

" Malware: What if we looked at computer viruses as works of design?

Het Nieuwe Instituut, a museum in Rotterdam dedicated to architecture, design and digital culture, has recently opened an exhibition that challenges visitors to look at the inventive and creative side of cybercrime. What if malware were not just damaging pieces of software but also anonymous works of design? "

...

CryptoLocker, Bitcoin, DDOS

MSCHF X GUO O DONG

---

This page was livestreaming The Persistence of Chaos, a laptop running 6 pieces of malware that have caused financial damages totaling $95B. The piece is isolated and airgapped to prevent against spread of the malware.

--

( Bidding for a laptop infected with six of the world’s most famous computer viruses—WannaCry, BlackEnergy, ILOVEYOU, MyDoom, SoBig and DarkTequila—has topped more than $1.1 million at auction.

https://www.vice.com/en/article/vb93jx/a-computer-afflicted-with-6-infamous-viruses-has-passed-dollar1-million-at-auction )

__

Un article en français

https://news.artnet.com/market/malware-artwork-goes-to-auction-1554505

Scammers have taken an old browser scam and invigorated it using a clever and new tactic that takes advantage of your web browser's full-screen mode to show a fake Windows 10 desktop stating your computer is locked.

This type of scam is called a police browser locker. which pretends to be law enforcement locking your browser because due to illegal activity. These scams then state that if you pay a fine via a credit card, it will unlock your computer so you can use it again.

The "Reveton team" has diversified its locking activity. The advert is old (2014-02-18) but i decided to write about it today as I found a TDS using almost all features proposed by this affiliate including the android locker.

Plusieurs variantes différentes ont vu le jour, les procédures de désinfection sont différentes selon la variante.

Il y a actuellement deux grosses infections discincts :

Une famille qui bloque le PC entièrement (Reveton etc).

Une famille qui bloque simplement le navigateur WEB (Browlock), aucun virus n'est installé sur l'ordinateur, c'est simplement une page WEB qui bloque le navigateur. Il suffit de relancer le navigateur sans réouvrir la page.