La liste des services qui tournent sur {ce} petit serveur était [mise à jour manuellement

J'ai voulu mieux gérer / monitorer la maintenance et le suivi de ces activités

J'ai donc installé Homarr ( dashboard public )

et Uptime Kuma ( privé, mais ping fructueux + Signal API <3 )

( notification )

Kuma : https://github.com/louislam/uptime-kuma/

Homarr : https://github.com/ajnart/homarr/

des tuto du très populaire Kuma :

illu. de cette {bulle} -->

- Installing Uptime Kuma: Easily Monitor Your Home Lab Services

↳ https://harish2k01.in/installing-uptime-kuma-easily-monitor-your-home-lab-services/

Bien connu @noted.lol

- Uptime Kuma: Your Self-Hosted Uptime Monitoring Solution

↳ https://noted.lol/self-host-uptime-kuma/

J'en parlais dans une bulle passée...

https://liens.vincent-bonnefille.fr/?OMKCTA

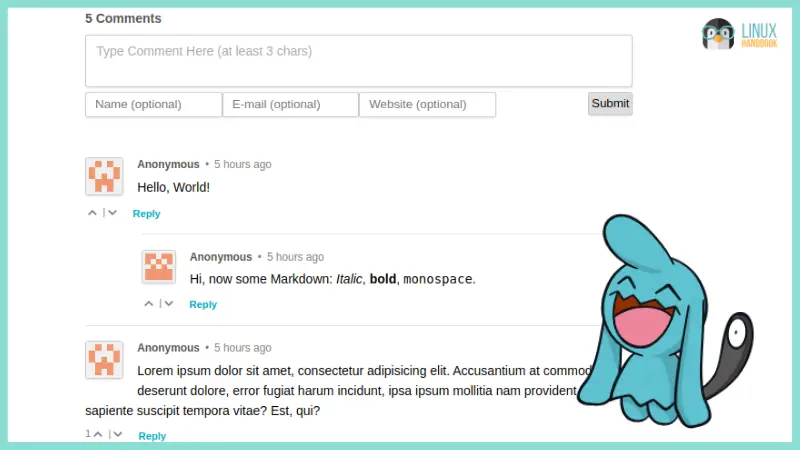

Isso génère un espace de commentaire

Testez Isso, en bas de page, dans {cette} bulle :

https://liens.vincent-bonnefille.fr/?vbm_vg#comments

Page du projet/app

https://github.com/posativ/isso/

https://isso-comments.de {cette bulle}

. . .

Je voulais rendre cet espace 2.0

: qu'on puisse commenter, surligner.

... sans être surveillé.e/tracké.e

Je cherchais...

une alternative à /Disqus/

-> https://alternativeto.net/software/disqus/

J'ai des clients / amix...

qui me demandent ce genre d'outil, essentiel pour avoir un feedback !

. . .

J'ai finalement opté pour isso

crédit image : https://linuxhandbook.com/deploy-isso-comment/

Limitation

Marche uniquement avec des URL (permaliens) avec un /sous-chemin/

{ici}, avec des parameters (.. .fr/?...) chaque page est considérée comme aillant le même thread (sujet/fil de conversation)

-> https://isso-comments.de/docs/reference/client-config/

-> data-isso-id="https://votre_url_ou_permalien"

Source complète

https://omicx.cc/posts/2021-04-16-create-a-hugo-blog/

Tuto résumé

- on crée un user restreint isso

- quelques dep. dont

virtualenv

ensuite

- on passe en user isso

sudo su isso - on installe

pip3 install isso - on passe en virt.

virtualenv ~/venv/isso

source ~/venv/isso/bin/activate - on crée une config

( avec un autre port que 8080 + password + CORS / hosts(*) + etc )

nano ~/etc/comments.cfgcf.tuto d'omicx.cc - on démarre isso

isso -c ~/etc/comments.cfg run

. . .

Pour le service je me suis inspiré de :

[Unit]

Description=Isso

After=network-online.target

[Service]

Type=simple

User=isso

Group=isso

UMask=007

ExecStart=/var/www/pip/venv/bin/isso -c /home/isso/etc/comments.cfg

Restart=on-failure

# Configures the time to wait before service is stopped forcefully.

TimeoutStopSec=300

[Install]

WantedBy=multi-user.targetLe tuto nous explique ensuite comment gérer un Reverse_proxy Nginx

et créer un service qui démarrera avec le serveur...

(*) CORS test

https://cors-test.codehappy.dev/?url=https%3A%2F%2Fisso.bonnebulle.xyz&origin=https%3A%2F%2Fcors-test.codehappy.dev&method=get NOT

https://cors-test.codehappy.dev/?url=https%3A%2F%2Fisso.bonnebulle.xyz&origin=https%3A%2F%2Fliens.vincent-bonnefille.fr&method=get OK

todo FIX: SMTP mail notifications !

Autres pistes

https://isso-comments.de/docs/guides/quickstart/

https://stanislas.blog/2018/02/add-comments-to-your-blog-with-isso/

https://www.hallada.net/2017/11/15/isso-comments.html

https://confluence.jaytaala.com/display/TKB/Installing%2C+configuring%2C+and+integrating+isso+(commenting+web+app)+into+Confluence

"Onionbalance is the best way to load balance onion services across multiple backend Tor instances. This way the load of introduction and rendezvous requests get distributed across multiple hosts. Onionbalance provides load-balancing while also making onion services more resilient and reliable by eliminating single points-of-failure."

https://onionbalance-v3.readthedocs.io/en/latest/v2/design.html :

"This tool is designed to allow requests to Tor onion service to be directed to multiple back-end Tor instances, thereby increasing availability and reliability. The design involves collating the set of introduction points created by one or more independent Tor onion service instances into a single ‘master’ descriptor."

/Wetty/ sert à accéder à un terminal de commandes ( cli_bash ) via le protocole SSH ...

mais en passant par le wwweb (via n'importe quel navigateur ) !

Normalement on se connect avec le protocole SSH via un terminal (application)

ssh user@adresse_du_serveur_ou_son_IP<

Sur un wifi public (ou protégé) certain admin empêchent l'accès au port :22 (SSH)

Aussi, en passant par le web ( port :80 ) on peut contourner cette limitation...

Pratique quand on veut accéder sans délais à son serveur distant !

- https://computingforgeeks.com/run-linux-terminal-on-web-browser-using-wetty/

Full tuto - https://distroid.net/linux-terminal-using-wetty/

. . .

En remplaçant de /Shell in a box/ ( discontinued )

2025

( pas facile à installer wetty )

TRY ttyd

GIT

- https://github.com/tsl0922/ttyd

-

HELP

- https://fr.linux-console.net/?p=20489

- https://github.com/tsl0922/ttyd/wiki/Example-Usage

INSTALL

- https://github.com/tsl0922/ttyd/releases

-> ARCHITECTURE (attention cpu) - `cp /dwl/path/ttyd... /usr/bin/‘

COMMANDE

sudo ttyd -W -p 9000 login

( NB : -W make it interactive, can type, carfulle in prod )

( SOURCE : https://github.com/tsl0922/ttyd/issues/1217#issuecomment-1755851524 )

NGINX

PASSWORD protect NGINX

sudo htpasswd -c /etc/nginx/.htpassttyd USERNAME

Config

server {

server_name shell.host.com;

root /var/www/html/; # Random

charset utf-8;

listen 80;

listen [::]:80;

location / {

# PASSWORD

auth_basic "Administrator’s Area";

auth_basic_user_file /etc/nginx/.htpassttyd;

# PROXY PORT

proxy_pass http://127.0.0.1:9000;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_read_timeout 43200000;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header Host $http_host;

proxy_set_header X-NginX-Proxy true;

}

}( restart Nginx )

ADD Cert (ssl)

sudo certbot --nginx -d shell.host.com

EXTRA_SCRIPT.sh ( tmux + login )

#!/bin/bash

tmux new -s session_name -c sudo /usr/bin/loginTmux conf

~/.tmux.conf

Service

sudo nano /etc/systemd/system/ttyd.service

[Unit]

Description=ttyd_login

After=network-online.target

[Service]

Type=simple

ExecStart=COMMANDE EXTRA_SCRIPT.sh

Restart=always

RestartSec=2

TimeoutStopSec=5

SyslogIdentifier=ttyd

[Install]

WantedBy=multi-user.targetAutostart

sudo systemctl enable ttyd

LIVEBOX -- ajouter des règles NAT

-

devgiants/livebox: Command line tool to control/read from Livebox internet box

(from Orange french ISP)

https://github.com/devgiants/livebox -

rene-d/sysbus: Contrôle par script d'une Livebox 2, 3 et 4

https://github.com/rene-d/sysbus

sysbus -hosts

sysbus -export_natpat

sysbus -import_natpat

sysbus -calls

sysbus -wifi (password wifi)

sysbus -devices .... c'est sysbus -calls qui m'a fait rebondir ce qui suit...

ANTI SPAM PHONE-CALL

-

Un antispam téléphonique avec un Raspberry Pi | Le journal du lapin

https://www.journaldulapin.com/2016/11/08/antispam-physique/ français -

Telemarketing (Junk) Call Blocker download | SourceForge.net

https://sourceforge.net/projects/jcblock/ -

??

Amazon.com: USB 56K Voice Fax Data External V.90 V.92 Modem With Dual Ports, Compatible With Windows 98SE/2000/ME/XP/Vista/Win 7 and Support Auto-Dial, Tone and Pulse Dialing, Auto Answer, Auto Retrain (Black Color) : Electronics

https://www.amazon.com/dp/B008RZTJC0/ref=sspa_dk_detail_1?psc=1&pd_rd_i=B008RZTJC0

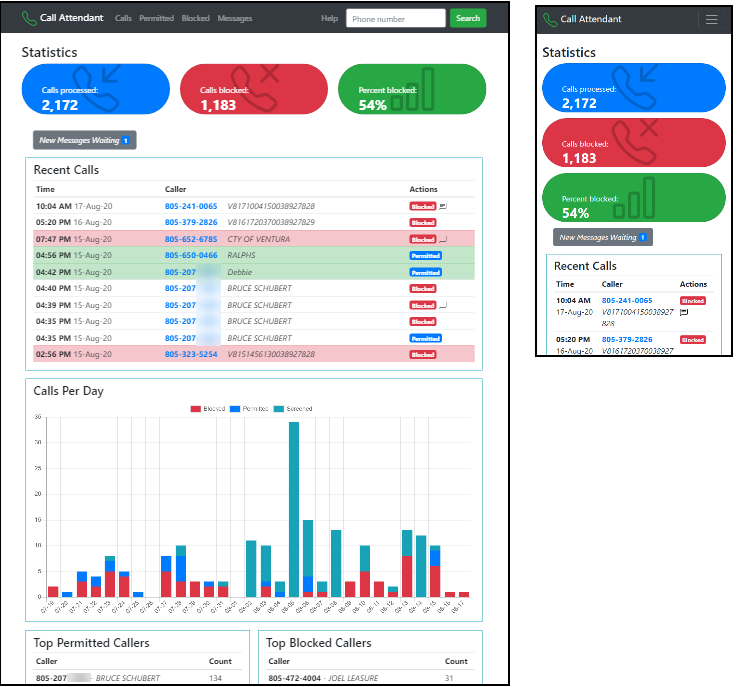

Call Attendant

Cool interface

-

Call Attendant - call blocker and voice messages - Raspberry Pi Forums

https://forums.raspberrypi.com/viewtopic.php?t=284631 -

callattendant · PyPI

https://pypi.org/project/callattendant/ -

Call Attendant · Emxsys

https://emxsys.github.io/callattendant/ -

emxsys/callattendant: A python-based automated call attendant, call blocker, and voice messaging system running on a Raspberry Pi. Screens callers and block robocalls and scams with a low-cost Raspberry Pi and modem.

https://github.com/emxsys/callattendant -

Deployment_View.png (Image PNG, 686 × 482 pixels)

https://raw.githubusercontent.com/emxsys/callattendant/master/docs/design/images/DeploymenIt_View.png

AUTRES SOLUTIONS

-

pamapa/callblocker: Linux call blocker, blocks unwanted calls from your home phone

https://github.com/pamapa/callblocker -

L33thium/callblocker: block unwanted calls with usb voice modem and Raspberry pi or other Linux machine.

https://github.com/L33thium/callblocker

PLUG N PLAY ( CPR Call Blocker )

-

How to add a CPR Call Blocker to a French Orange Live Box (Router)

https://desk.zoho.com/portal/cprcallblocker/en/kb/articles/how-to-add-a-cpr-call-blocker-to-a-french-orange-live-box-router -

Telpal Call Blocker écran pour téléphone fixe avec 1500 Nombre Capacité Block Robocalls, Télémarketing appels, Télécopies et Inutiles du Spam de tous les appels : Amazon.fr: High-Tech

https://www.amazon.fr/t%C3%A9l%C3%A9phone-1500-Nombre-Robocalls-T%C3%A9l%C3%A9marketing-T%C3%A9l%C3%A9copies/dp/B06W5FTDNH/ref=sr_1_8_sspa?__mk_fr_FR

AUTRES CHOSES

Le Comptoir Sécu : Le Comptoir Sécu

https://www.comptoirsecu.fr/

VPN sur Raspberry Pi 4 avec DuckDns et Livebox – Ubuntu pour tous

http://www.indigenecreations.fr/index.php/2021/01/11/vpn-sur-raspberry-pi-4-avec-duckdns-et-livebox/

Ça donnait ça ( sans la moindre /obfuscation/ )

https://vincent-bonnefille.fr/index_hacked.html

Un message s'affiche alors sur la page d'accueil de mon site principale

(non encore auto-hébergé) ::

Dont un script est chargé sur le disque dur de :

http://mxian.wapgem.com

Un fichier .htaccess intégré au dossier contenant le logiciel intrusif indique :

#Coded By Sole Sad & Invisible

lescgi-scriptsont en .alfa

le tout profite d'une failleeval()

et à vrai dire je pige pas tout.

La page hackée avec un index.html de remplacement indiquait d'aller voir les logs...

Check The Security Of Your System Please

Ce que j'ai fais, l'activité accrue sur un dossier spécifique (et son formulaire) m'ont permis de trouver la faille facilement...

Formulaires : portes ouvertes

Un formulaire, ces petites boites blanches qui attendent du texte de la part du visiteur.visiteuse (bot/humain.e) permet d'envoyer et d’fexécuter du code sur le serveur directement (qui est un ordinateur capable de lancer.activer.exécuter des programmes et donc d'ajouter/supprimer/éditer des fichiers en fonctions des droits/permissions qui sont accordées).

C'est par là que le code a été exécuté.

Hack : usage détourné

Au lieu d'envoyer une image via cette page dédiée, du code non "escapé" a été exécuté. ( "escape", ça veut dire "faire sortir, échapper". Échapper du code ça consiste à convertir les caractères spéciaux qui servent à écrire du code, en autre chose : des caractères inoffensifs : à faire qu'ils s'affichent seulement, comme {ces} caractères, des lettres, des signes non interprétés comme "faisant quelque chose".

( -\:\?()\/... sont {là} escaped . \<> aussi, sinon ils seraient "lus"interprétés par le navigateur comme contenant du code à exécuter ) langage_progra

: Des caractères qui servent à écrire du code exécutable { c'est à dire qui par son langage produit des effets } en caractères qui ne contiennent pas d'ordres de commandement sur la machine.

Là le langage final interprété dans le code ajouté à mon site semble écrit du Python ...

Se faire cambrioler

Le sentiment est toujours le même suite à un "viol de propriété" ou de domaine... on fouille les dossiers, on cherche les traces de la présence et on se sent pas très bien... mais on apprend.

Et le fait que tout soit explicite, transparent, invitant à regarder le log sonne comme un avertissement. L'acte d'un.d'une White_hat ?En vrai je les remercie. Ca m'a mis la faille sous le nez et j'ai fais un peu de ménage.

Une faille de débutant

En cause de cette faille, une mauvaise gestion des permissions de fichiers (en 777)

oui ... j'avoue... et un formulaire mal sécurisé permettant l'envoi du code malveillant, son installation (avant une possible activité.usage malfaisant)

L'intrusion, le point d'entrée, à été trouvé (et exploité) à l'intérieur d'une page web accessible. Elle faisait parti d'un projet que je n'ai pas maintenu (et sécurisé comme il faut à l'époque).

Un bout de code, des pages obsolètes pour moi, oubliées sur un coin de serveur... Or, même inactif.inutilisé, un espace reste un espace : l'automatisation de recherche de failles se soucis peu des affectes et volontés : les moyens sont les moyens.

C'est moi dans ma tête qui y cherche du sens, une conspiration, un geste personnel. Un contexte explicatif... ( et j'en ai trouvé un : )

Sys.admin, un métier (pas le mien)

FunFact ... qui ne peut être tout à fait une coïncidence... je passais aujourd'hui un entretient pour des formations de Sys Admin... c'était tout à fait de circonstance.

Le Quiz que j'ai passé m'a donné une note honorable mais j'ai bien compris que je n'avais pas les qualifications d'informaticien BAC+2.

On y parlait adresses IP, Masques de sous-réseau, machines virtuelles...

en citant beaucoup Windows (8.1) comme référence/environnement...

Les termes du Quiz que j'ai recherché :

Hyperviseur 2012 / VHDX / VHD

SCVMM

GPO Starter

DCPROMO

Fôret Active Directory

Serveur AD DS

NTFS / SATA 3

Base SAM

FTP / TFTP

Couches OSI

...

Tient tient tient...

/Piwik/ devient .pro et /Matomo/...

L'outil open.source, alternativeto /Google Analytics/ se chercherait une modalité d'existence et rétribution en tant que service /Freenium/ ( gratuit en grande partie - avec des options /Prenium/).

Sans doute une volonté de survivance et déploiement de l'entreprise salutaire.

Car avoir un outil libre, alternatif au géant des GAFAM_NATU est une très très bonne chose.

Son service de ads_tracking est aujourd'hui embarqué-installé sur des milliards de sites web par des web_master esclaves-dépendants de cet outil.

Il leur permet une veille sur leur admin (administration), de "voir"."suivre". . . comment on clique ou pas sur tel lien. . . si on est un bot ou nouvellæ visiteur.euse . . . d'où on se connecte . . . combien de temps on reste sur une page : : plein d'infos super importantes pour ajuster un /marketing/ et augmenter ses points en matière de SEO .

Pour beaucoup de sites, cette vision des usages et consommations des contenus qu'ils produisent est CAPITAL .

/Piwik/ ce sont les yeux et les oreilles de la chasseresse du web à l'affût d'un feedback lui indiquant le chemin à prendre ( quel politique.stratégie la plus adaptée ) pour atteindre sa proie au plus vite.

Gérer son espace publicitaire est au centre de l'économie du web formé autour des données. La création d'un siteweb est pensée pour et par cet impératif ( parfois au détriment du contenu qui devient secondaire.accessoire )

Cet espace public est pensé pour influencer / produire des comportements consommateurs ( nudge ) : pour augmenter le temps d' attention porté.capté ...

Se doter d'un outil alternatif de suivi veille est donc important dans l'écosystème du web .

Aussi, aujourd'hui je me demande se que valent ces offres.produits émergeants-nouveaux_venus .

Quels alternatives sur ce marché ?

https://alternativeto.net/software/piwik/about/

https://alternativeto.net/software/piwik-pro/about/

https://alternativeto.net/software/ackee/about/ nodejs

https://alternativeto.net/software/shynet/about/ privacy_vie_privée

( les deux derniers me tentent bien en auto-hébergement todo self_host_hébergement )