Haven's Gate / Fake .clos/.loky / Real VPN / alt.DNS

TW : + Suicide (Haven's Gate) + Nudité partielle (DNS Turquie)

CONTEXTE

{ Cette } bulle est une digression alors que j'écrivai > cette Bulle <.

J'y observais l’engouement ( dans les années 2015 2017 ) pour les "Onion Routing Networks" (des "Réseaux de Routage en Onion" : des logiciels.protocoles variants du routage en oignon proposé par /Tor) ... et leur obsolescence / survivance aujourd'hui 2022 ... Il s'agissait d'une généalogie des protocoles, une "médialogie".

Je me faisais la remarque qu'ils avaient bien pu exister (ou existeront un jour).

Et que certains n'avaient pas "trouvé leur public" ou "achevé leur développement". abandonware

J'arrivais à me demander quelles sont les limites d'un solutionnisme technique dont l'utopie semble infinie (principe de l'utopie), tirant l'innovation vers "l'avant" (qui se trouverait devant). Et qui, dans le cas particulier des protocoles sécurisants (dont le dn_darknet est la figure), sont d'autant plus soumis aux avancées techniques (d'analyse technique, de contre-contre-espionnage...). Encore et toujours, le monde mauvais-prédateur.concurrentiel qui nous vit nécessite des outils palliatifs, des solutions ad-hoc à son emprise.

Parmi ces nouveaux-nouveaux protocoles il y avait /Hornet qui a aujourd’hui muté...

Je me rappelais d'autres "protocoles atypiques" qui pour certains étaient selon moi des arnaques/Hoax ( spam_scam ).

Et pareillement aux images interdites/censurée, je me dis {ici} qu'il y a une aversion à la perte qui rentre en jeux, l'envie sceptique ( de croire par la réfutation, la vérification éprouvée ) ..de croire qu'un objet existe "vraiment", d'en définir les contours pour mieux l'atteindre ou se résigner (s'il n'était que chimère au moins je suis mieux fixé).

Une affaire technique : faire c'est éprouver

Je venais aussi avec l'idée qu'en définitive bien des protocoles échappent à la nomenclature des réseaux dits "Darknets"... je voulais mettre sur la table les VPN, HTTPS, les F2F voire P2P... comme répondant à leur endroit à un impératif spécifique de sécurité (fermeture) ou d'ouverture : pas des "darknets" ou "dark.proto" mais des agentivités autres.

Dans ce prolongement je voulais { ici } expliquer cette activité (passe temps) de recherche : La "chasse aux protocoles atypiques" (ou herbier). Une pratique qui demande souvent une longue enquête : des essais, de la documentation, puis une vérification empirique et pratique de la "chose" étudiée. C'est une approche épistémologique qui me plaît bien, me met en chemin et en création de formes.

Je la qualifierais (peut-être à tord) de "pragmatique".

Il s'agit d’acquérir un certain savoir-faire / une certaine technicité qui se rapproche de l'artisanat. Un savoir faire autonome.iste que je retrouve dans l'esprit DIY / self_host_hébergement

Une pratique qui vient confirmer la théorie. Car, tant que je ne suis pas connecté.e je ne suis pas pleinement sûr.e que la dite "espèce" de protocole existe (surtout si je braconne tout.e seul.e, sans guide.sachant.e)... Le sentiment satisfaisant de la découverte, de l'accès à face à la résistance du savoir qui semble retenu...

Il s'agit (dans cette exploration) d'éprouver la véracité d'une hypothèse par l'expérience (en me disant : avant de croire son inventeur.ice que "ça marche" je veux essayer par moi-même, tâtonner)... et la confusion générale autour des différents types de protocoles, leur nature ou fonction... c'est vrai c'est un sac de nœuds.

DÉVELOPPEMENT

Entre soi : pairs amiEs

Il y a donc les "Darknets" mais certains sont d'autre nature.

Dans leur collection et vérification de faisabilité (herbier) il arrive de tomber sur des licornes.

Par exemple, dans la famille des réseaux f2f (https://fr.wikipedia.org/wiki/Ami_à_ami) je n'ai jamais su installer puis échanger avec les éventuels pairs d'un réseau comme /anonet. Pourtant il y a bien des sites qui en font mention comme étant un genre de VPN puissance VPN... Un hoax/arnaque ( spam_scam ) ? Même la page wiki des proto "F2F"="Friend 2 Friend"="Ami à Ami" pointe vers une page /Anonet manquante.

L'hypothèse forte que j'ai envie de garder c'est que ce réseau ne fonctionne pas, n'est qu'une documentation fantôme ou une arnaque... Mais je peux me tromper...

Sceptique mais pas con

Je veux voir pour le croireL’absence de preuve n'est pas la preuve de l’absence

Entant que tel { une capture écran / la page d'un site web promotionnel } sont, dans le régime de la preuve, assez peu fiables..., du même degré de fiabilité qu'un témoignage ( méthodologie scientifique sceptique )

Or, de souvenir, la documentation de ce prétendu protocole F2F (/Anonet) ne donnait pas de marche à suivre précise : pas de protocole d'expérimentation reproductible (qui aurait permis d'en discuter publiquement les conclusions). Une telle recette.procédure aurait permis de vérifier l'hypothèse de façon empirique, par la pratique... voire de conclure à sa fiabilité : par l'expérience de son iréfutabilité.Si l'hypothèse selon laquelle { "la mise en réseau de machines via /Anonet est possible" } était remise en cause { "/Anonet n'existe pas" }, alors on aurait pu tenté de reproduir la ou les expérience.s pour éprouver à nouveau la solidité de l'hypothèse.

La charge de la preuve reviendrait sans doute plus à la personne défendant l'existence d'/Anonet (son hypothèse étant remise en cause : se serait à elle de fournir enfin la marche à suivre sous l'observation-vérification de ses pairs.semblables).

. . .

NB : Les F2F existent bien, ceux ne sont pas des Darknets comme les autres.

~ /Freenet en fait partie, /Anonet se présente plus comme un "VPN de VPN" (hum, confus ce slogan) . Dur de le classer sans avoir pu le tester et lu au sujet de son fonctionnement.

~ Or, si l'on veut bien les utiliser, en fonction des attaques.intrusions constatées, des ennemis à contourner ... il est essentiel de bien nommer/tirer cet herbier .

Dans toute (?) ontologie_taxonomie il y a un soucis de (re)semblable, de sous-ensemble.

Les F2F ne sont pas du même acabit que /Tor et variants cités {ici}. Ils ont un "obscurcissement" variable. Et c'est justement ce glissement qui m’intéresse entre catégorisations.

Iceberg starifier le réseau

La mythologie iceberg nous dit que :

{ { { un dn_darknet } est une sous-catégorie du grand ensemble deepweb_dw } contenu dans l'ensemble internet }

Certes si on confond données non agrégées, construites (#darkdata) ou/et accessibles deepweb_dw et leur accès protocolaire.

Elles sont produites dans différents environnements / réseaux / sociétés / plateformes qui, si elles sont accessibles, non verrouillées-privatisées, peuvent être exploitées...

Mais pour qu'elles le soient elles doivent déjà être accédées par les réseaux de machines qui parlent le même langage... le même proto . C'est un préalable primordial à l'existentiel des données.

Ontologie séparante (le re.pli)

Mon dedans est ton en dehors

Chaque intéréieur-extérieur produit comme des plis, des frontières administrées qui sont éprouvées par des attaques, des intrusions, de la surveillance, etc.

Une entreprise responsable se protège des entrées dans son royaume de données et de pouvoirs d’exécution.

Cette ontologie séparante est ce qu'on appelle la 'vie privée' ou la 'défense numérique'. Un dedans inviolable sans autorisations requises expressément.

Sécurité informatique (seul.es contre tous.tes)

Réduire l'accès : censure ou auto.défense

La défense.sécurité informatique est un prérequis dans un monde aussi ouvert que celui du tout en réseau. Les canaux d'accès (les ports par exemple) sont ouverts avec parcimonie, selon les usages, pas tous à tout le monde. Cette obscurité choisie, ce privé, cet intime, est nécessaire aux entreprises humaines connectées (non naïves des prédations dans un monde mauvais, prédateur, concurrentiel).

VPN / DNS / HTTP sécurisés : d'autres outils

À proprement parler un VPN n'est pas un Darknet mais rempli quelques fonctions de sécurisation des données. Pareillement un accès HTTPS encapsule les données chiffrées sur nos navigateurs (par exemple). Mais ces deux moyens ajoutent une couche de sécurité, de mise à distance de certains publics.acteurs.ennemis potentiels. Ces moyens ne dissimulent pas les origines de connexion entre A et B comme peuvent le faire les réseaux amnésiques comme /Tor.

Alt.DNS contre la censure (dont printemps arabes/Hadopi)

Pareillement, un DNS chiffré (DoH/DoT) rempli ce rôle vis-à-vis de nos FAI fouineurs (main dans la main avec les États).

DN : outils.moyens combinés dans un monde hostile (par défaut)

Un Darknet répond à un ensemble des problématiques techniques pour être "dark". C'est un paquet d'outils mis ensemble : dont par exemple, un DNS qui lui est propre

Il doit répondre à un ensemble de moments critiques pour le maintient de l'anonymat recherché. Des conditions sécurisantes sur l'ensemble du transport de l'information : sur les couches successives du protocole de communication...

Couper l'accès au DNS pour empêcher l'accès aux site (par leur URL qu'il contient)

Pour contourner la censure exercée par mon pays (qui veut par exemple censurer Facebook ou mon application de Chat sécurisée) je peux essayer un autre DNS, décentralisé, autonome.Dans cet exemple de censure (d'intervention sur le DNS) et de l'utilisation pour y remédier d'un alt.DNS qui permet d'avoir de nouveau accès à certaines parties du web...

C'est l'un des moyens utilisés durant les @printemps_arabes (il est simple à mettre en place : aussi bien pour l'utilisateur.ice que pour l'attaque.censure)

Je n'utilise pas un "darknet" mais j'ai d'un coup accès à des contenus qui sinon seraient inaccessibles.

Déconnecté j'étais réciproquement hors-ligne / hors-de-portée de ces sites qui pour moi deviennent des Darknets...

. . .

J'avais bien aimé cette définition assez triviale d'un Darknet aux débuts d'ARPANET... où, donc, un darknet était cette machine (ou ces machines) qui d'un coup, pour une raison X ou Y n'étaient plus répertoriées.accessibles.joignables mais qui, sans doute, devaient encore exister...

- On pourrait la raccourcir ainsi :

: Est un darknet un réseau de machines-habitantes

: ... qui échappent à l'accessibilité d'autrui.

- Doute, supputation, fiction, imaginaire pouvaient prendre le pas.

L'autonomie de l'objet, son indépendance prise, on ne saurait dire à sa place s'il existe encore et ce qu'il fait sur les réseaux.

. . .

Reprenons notre exemple de censure au DNS...

( la censure est ici une intervention qui contrevient au principe de neutralité_du_net )Une telle expérience côté utilisateur.utilisatrice, celle d'un dysfonctionnement / d'une coupure... rend visible et sensible une "rejoignabilité" d'habitude sans frottement, indolore, imatérielle, inconsciente, banalisée. Cette coupure rend visible un temps les modalités d'accès.

Je pense ici au "friction less" ( cf. article walla )... @Antoinette_Rouvroy parlait, elle, de "processus indolore" (à l'endroit de la surveillance algorithmique)...

Comme la perte des données nous avons une affection pour les contenus et leurs UX, une satiété dans l'accès et leur consommation . Et on peut en vouloir toujours plus...

Il y a aussi quelque chose ici de la phobie du dys.fonctionnel qui m’intéresse beaucoup...

Reconnexion

Fake/alt.DNS

Je peux contourner la censure de mon FAI avec un DNS alternatif. J'ai du coup de nouveau accès à des adresses URL qui ne répondaient plus (car retirées du registre DNS "normal", commun)

: Le bon outil, la bonne configuration "(ré)ouvre les portes" du savoir, le portail/gate, l'accès aux données, au contenu. Je n'en suis plus coupé.

Accéder au vide qui comblera le manque, l’absence... et que le secret retient

Je pense aux emprises sectaires dans lesquelles l’apprenant est soumis à la verticalité du sachant...

Où le sujet.individu est disciple et dans lequel le savoir retenu par la représentation du pouvoir central (la figure du gouru et de ses nœuds intermédiaires)

: Le manque d'accès au savoir (volontairement retenu) rend addicts.

Je pense ici à la secte /Heavensgate et leur magnifique site :

https://web.archive.org/web/20220124210825/https://www.heavensgate.com/

très pop ou iconique d'un cyberespace accessible par un état modifié de conscience...

Titre du "site hanté" ( liéé à la secte meurtrière des années 90+ ) :

Heaven's Gate - How and When It May Be Entered

qui avait mené à des suicides autour de la croyance en des OVNIsUn article complet sur cette histoire et alt.under_sub culture

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner / 2020

are.na connex. mysticism-myth-religion ( todo bullle )

Un site qui perdure et semble hanté.

Je note sur @The_Internet_Archive qu'il trouve un regain...

peut-être suite à la sortie d'une série TV produite par @HBO ...

Voici les premières lignes du texte de la secte...

https://vimeo.com/209116769 (source)

Last Chance to Evacuate Earth Before It's Recycled

Edited Transcript of Videotape:

This is the 29th of September, 1996 . I'm "Do." "Do"

probably doesn't mean anything to many of you. To those who

have heard of "Do," I might relate "Do" to "Ti and Do," of the

"UFO Two," or of what the media dubbed the "UFO cult"** that

made some splash in the news in 1975 [...] Now, today we have quite a

different urgency. It's urgent to me, and it's urgent to the students

that sit before me. Our reason for speaking to you is because we

feel to warn you of what is just around the corner.

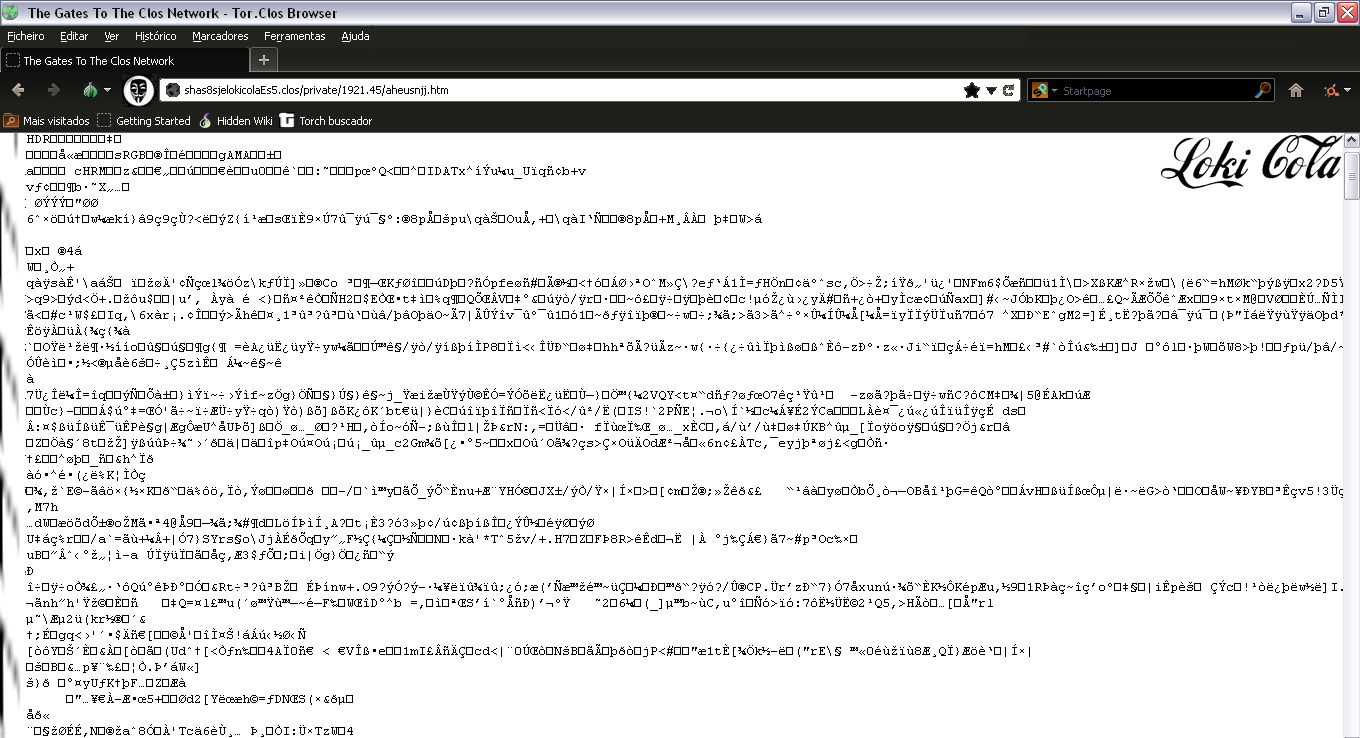

Un dernier DNS pour la route

Parmi les DNS exotiques ouvrant d'autres portes j'ai pu tomber sur le mystérieux .clos ou .loky (TLD) ( not .loki dn_lokinet ) Je crois qu'il y a là une certaine aversion à la perte qui rendre psychologiquement en jeux.

Le désir insatiable d'accéder à quelque chose d'autant plus grand que fantasmé.

... un sujet de RA ( réalité alternative / fake / un divertissement IRL ) dont on trouve de nombreux sujets sur le web tel : https://www.quora.com/What-are-clos-and-loky-links-How-do-you-access-them

Entre crédulité et jeux d'enquête : le plaisir de creuser, de chercher :

une pratique de recherche exploratoire qui aiguise curiosité et intelligence.

... et qui fait parfois oublier le réel sujet et importance de ces protocoles différents-atypiques norme_atypique

Avant d'accéder à des #.onion d'un dn_darknet c'est à des sites censurés que j'ai voulu me connecter. D'une certaine façon, mon premier sentiment d'accéder à un au-delà (que j'espérais encore exister derrière la censure technique) je le dois à l'un de ceux-là : un alt.DNS autonome/alternatif...

La pratique explorative et de collection ne m'a pas quitté.

Liens retenus

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner

Nouveau

vidéo sur une autre secte ....

https://skeptikon.fr/w/gYS1Kgoh8n58kkZXFjVFNU

donne cette source wiki intéressante sur les pseudo-sciences, etc.

https://www.psiram.com/fr/index.php/Pseudo-science

" Shared December 9, 2021

A journey through the uncomputable remains of computer history, narrated by the author.

https://www.versobooks.com/books/3885-uncomputable

Interview with @Alexander_Galloway : https://youtu.be/cldpGDt-Jw8 "

Édité chez Verso ( 2021 ) on peut y lire :

" A journey through the uncomputable remains of computer history

Narrating some lesser known episodes from the deep history of digital machines, Alexander Galloway explains the technology that drives the world today, and the fascinating people who brought these machines to life. With an eye to both the computable and the uncomputable, Galloway shows how computation emerges or fails to emerge, how the digital thrives but also atrophies, how networks interconnect while also fray and fall apart. By re-building obsolete technology using today’s software, the past comes to light in new ways, from intricate algebraic patterns woven on a hand loom, to striking artificial-life simulations, to war games and back boxes. A description of the past, this book is also an assessment of all that remains uncomputable as we continue to live in the aftermath of the long digital age. "

Voir-écouter aussi

https://invidious.fdn.fr/watch?v=cldpGDt-Jw8&listen=1

Le (b)log.site de l'auteur

http://cultureandcommunication.org/galloway/uncomputer

Dans ma bibliothèque :

https://bib.vincent-bonnefille.fr/book/15

Je suis retombé sur l'envie de lire du @Alexander_Galloway

J'avais juste adoré Protocol sorti en ( 2004 ) j'en parlais ici

L'extrait de {cette vidéo} me donne encore plus envie de m'y plonger. C'est agréable d'ancrer la voix d'un humain dans son écrit...

J'entends une mise à plat des problématiques sur le computationnel, ce qui y échappe (et inversement, ce qui est colonisé par le computationnel). La lutte entropique ( chaos_trouble ) étudiée par @Claude_Shannon : de théorie en informatique tintée de cybernétique ... ça me parle.

J'ai noté des ref. dont :

Contagious Architecture :

Computation, Aesthetics, and Space,

de @Luciana_Parisi 2013 . À propos du MIT (édition) :

" A proposal that algorithms are not simply instructions to be performed but thinking entities that construct digital spatio-temporalities.

" A proposal that algorithms are not simply instructions to be performed but thinking entities that construct digital spatio-temporalities.

In Contagious Architecture, @Luciana_Parisi offers a philosophical inquiry into the status of the algorithm in architectural and interaction design. Her thesis is that algorithmic computation is not simply an abstract mathematical tool but constitutes a mode of thought in its own right, in that its operation extends into forms of abstraction that lie beyond direct human cognition and control. These include modes of infinity, contingency, and indeterminacy, as well as incomputable quantities underlying the iterative process of algorithmic processing. . . . "

En cherchant plus loin (sur les internets) je suis tombé sur

QueerOS: A User’s Manual

https://dhdebates.gc.cuny.edu/read/untitled/section/e246e073-9e27-4bb2-88b2-af1676cb4a94

( j'aime le sujet LGBTQIA repensé par l'imaginaire informatique walla todo )