Haven's Gate / Fake .clos/.loky / Real VPN / alt.DNS

TW : + Suicide (Haven's Gate) + Nudité partielle (DNS Turquie)

CONTEXTE

{ Cette } bulle est une digression alors que j'écrivai > cette Bulle <.

J'y observais l’engouement ( dans les années 2015 2017 ) pour les "Onion Routing Networks" (des "Réseaux de Routage en Onion" : des logiciels.protocoles variants du routage en oignon proposé par /Tor) ... et leur obsolescence / survivance aujourd'hui 2022 ... Il s'agissait d'une généalogie des protocoles, une "médialogie".

Je me faisais la remarque qu'ils avaient bien pu exister (ou existeront un jour).

Et que certains n'avaient pas "trouvé leur public" ou "achevé leur développement". abandonware

J'arrivais à me demander quelles sont les limites d'un solutionnisme technique dont l'utopie semble infinie (principe de l'utopie), tirant l'innovation vers "l'avant" (qui se trouverait devant). Et qui, dans le cas particulier des protocoles sécurisants (dont le dn_darknet est la figure), sont d'autant plus soumis aux avancées techniques (d'analyse technique, de contre-contre-espionnage...). Encore et toujours, le monde mauvais-prédateur.concurrentiel qui nous vit nécessite des outils palliatifs, des solutions ad-hoc à son emprise.

Parmi ces nouveaux-nouveaux protocoles il y avait /Hornet qui a aujourd’hui muté...

Je me rappelais d'autres "protocoles atypiques" qui pour certains étaient selon moi des arnaques/Hoax ( spam_scam ).

Et pareillement aux images interdites/censurée, je me dis {ici} qu'il y a une aversion à la perte qui rentre en jeux, l'envie sceptique ( de croire par la réfutation, la vérification éprouvée ) ..de croire qu'un objet existe "vraiment", d'en définir les contours pour mieux l'atteindre ou se résigner (s'il n'était que chimère au moins je suis mieux fixé).

Une affaire technique : faire c'est éprouver

Je venais aussi avec l'idée qu'en définitive bien des protocoles échappent à la nomenclature des réseaux dits "Darknets"... je voulais mettre sur la table les VPN, HTTPS, les F2F voire P2P... comme répondant à leur endroit à un impératif spécifique de sécurité (fermeture) ou d'ouverture : pas des "darknets" ou "dark.proto" mais des agentivités autres.

Dans ce prolongement je voulais { ici } expliquer cette activité (passe temps) de recherche : La "chasse aux protocoles atypiques" (ou herbier). Une pratique qui demande souvent une longue enquête : des essais, de la documentation, puis une vérification empirique et pratique de la "chose" étudiée. C'est une approche épistémologique qui me plaît bien, me met en chemin et en création de formes.

Je la qualifierais (peut-être à tord) de "pragmatique".

Il s'agit d’acquérir un certain savoir-faire / une certaine technicité qui se rapproche de l'artisanat. Un savoir faire autonome.iste que je retrouve dans l'esprit DIY / self_host_hébergement

Une pratique qui vient confirmer la théorie. Car, tant que je ne suis pas connecté.e je ne suis pas pleinement sûr.e que la dite "espèce" de protocole existe (surtout si je braconne tout.e seul.e, sans guide.sachant.e)... Le sentiment satisfaisant de la découverte, de l'accès à face à la résistance du savoir qui semble retenu...

Il s'agit (dans cette exploration) d'éprouver la véracité d'une hypothèse par l'expérience (en me disant : avant de croire son inventeur.ice que "ça marche" je veux essayer par moi-même, tâtonner)... et la confusion générale autour des différents types de protocoles, leur nature ou fonction... c'est vrai c'est un sac de nœuds.

DÉVELOPPEMENT

Entre soi : pairs amiEs

Il y a donc les "Darknets" mais certains sont d'autre nature.

Dans leur collection et vérification de faisabilité (herbier) il arrive de tomber sur des licornes.

Par exemple, dans la famille des réseaux f2f (https://fr.wikipedia.org/wiki/Ami_à_ami) je n'ai jamais su installer puis échanger avec les éventuels pairs d'un réseau comme /anonet. Pourtant il y a bien des sites qui en font mention comme étant un genre de VPN puissance VPN... Un hoax/arnaque ( spam_scam ) ? Même la page wiki des proto "F2F"="Friend 2 Friend"="Ami à Ami" pointe vers une page /Anonet manquante.

L'hypothèse forte que j'ai envie de garder c'est que ce réseau ne fonctionne pas, n'est qu'une documentation fantôme ou une arnaque... Mais je peux me tromper...

Sceptique mais pas con

Je veux voir pour le croireL’absence de preuve n'est pas la preuve de l’absence

Entant que tel { une capture écran / la page d'un site web promotionnel } sont, dans le régime de la preuve, assez peu fiables..., du même degré de fiabilité qu'un témoignage ( méthodologie scientifique sceptique )

Or, de souvenir, la documentation de ce prétendu protocole F2F (/Anonet) ne donnait pas de marche à suivre précise : pas de protocole d'expérimentation reproductible (qui aurait permis d'en discuter publiquement les conclusions). Une telle recette.procédure aurait permis de vérifier l'hypothèse de façon empirique, par la pratique... voire de conclure à sa fiabilité : par l'expérience de son iréfutabilité.Si l'hypothèse selon laquelle { "la mise en réseau de machines via /Anonet est possible" } était remise en cause { "/Anonet n'existe pas" }, alors on aurait pu tenté de reproduir la ou les expérience.s pour éprouver à nouveau la solidité de l'hypothèse.

La charge de la preuve reviendrait sans doute plus à la personne défendant l'existence d'/Anonet (son hypothèse étant remise en cause : se serait à elle de fournir enfin la marche à suivre sous l'observation-vérification de ses pairs.semblables).

. . .

NB : Les F2F existent bien, ceux ne sont pas des Darknets comme les autres.

~ /Freenet en fait partie, /Anonet se présente plus comme un "VPN de VPN" (hum, confus ce slogan) . Dur de le classer sans avoir pu le tester et lu au sujet de son fonctionnement.

~ Or, si l'on veut bien les utiliser, en fonction des attaques.intrusions constatées, des ennemis à contourner ... il est essentiel de bien nommer/tirer cet herbier .

Dans toute (?) ontologie_taxonomie il y a un soucis de (re)semblable, de sous-ensemble.

Les F2F ne sont pas du même acabit que /Tor et variants cités {ici}. Ils ont un "obscurcissement" variable. Et c'est justement ce glissement qui m’intéresse entre catégorisations.

Iceberg starifier le réseau

La mythologie iceberg nous dit que :

{ { { un dn_darknet } est une sous-catégorie du grand ensemble deepweb_dw } contenu dans l'ensemble internet }

Certes si on confond données non agrégées, construites (#darkdata) ou/et accessibles deepweb_dw et leur accès protocolaire.

Elles sont produites dans différents environnements / réseaux / sociétés / plateformes qui, si elles sont accessibles, non verrouillées-privatisées, peuvent être exploitées...

Mais pour qu'elles le soient elles doivent déjà être accédées par les réseaux de machines qui parlent le même langage... le même proto . C'est un préalable primordial à l'existentiel des données.

Ontologie séparante (le re.pli)

Mon dedans est ton en dehors

Chaque intéréieur-extérieur produit comme des plis, des frontières administrées qui sont éprouvées par des attaques, des intrusions, de la surveillance, etc.

Une entreprise responsable se protège des entrées dans son royaume de données et de pouvoirs d’exécution.

Cette ontologie séparante est ce qu'on appelle la 'vie privée' ou la 'défense numérique'. Un dedans inviolable sans autorisations requises expressément.

Sécurité informatique (seul.es contre tous.tes)

Réduire l'accès : censure ou auto.défense

La défense.sécurité informatique est un prérequis dans un monde aussi ouvert que celui du tout en réseau. Les canaux d'accès (les ports par exemple) sont ouverts avec parcimonie, selon les usages, pas tous à tout le monde. Cette obscurité choisie, ce privé, cet intime, est nécessaire aux entreprises humaines connectées (non naïves des prédations dans un monde mauvais, prédateur, concurrentiel).

VPN / DNS / HTTP sécurisés : d'autres outils

À proprement parler un VPN n'est pas un Darknet mais rempli quelques fonctions de sécurisation des données. Pareillement un accès HTTPS encapsule les données chiffrées sur nos navigateurs (par exemple). Mais ces deux moyens ajoutent une couche de sécurité, de mise à distance de certains publics.acteurs.ennemis potentiels. Ces moyens ne dissimulent pas les origines de connexion entre A et B comme peuvent le faire les réseaux amnésiques comme /Tor.

Alt.DNS contre la censure (dont printemps arabes/Hadopi)

Pareillement, un DNS chiffré (DoH/DoT) rempli ce rôle vis-à-vis de nos FAI fouineurs (main dans la main avec les États).

DN : outils.moyens combinés dans un monde hostile (par défaut)

Un Darknet répond à un ensemble des problématiques techniques pour être "dark". C'est un paquet d'outils mis ensemble : dont par exemple, un DNS qui lui est propre

Il doit répondre à un ensemble de moments critiques pour le maintient de l'anonymat recherché. Des conditions sécurisantes sur l'ensemble du transport de l'information : sur les couches successives du protocole de communication...

Couper l'accès au DNS pour empêcher l'accès aux site (par leur URL qu'il contient)

Pour contourner la censure exercée par mon pays (qui veut par exemple censurer Facebook ou mon application de Chat sécurisée) je peux essayer un autre DNS, décentralisé, autonome.Dans cet exemple de censure (d'intervention sur le DNS) et de l'utilisation pour y remédier d'un alt.DNS qui permet d'avoir de nouveau accès à certaines parties du web...

C'est l'un des moyens utilisés durant les @printemps_arabes (il est simple à mettre en place : aussi bien pour l'utilisateur.ice que pour l'attaque.censure)

Je n'utilise pas un "darknet" mais j'ai d'un coup accès à des contenus qui sinon seraient inaccessibles.

Déconnecté j'étais réciproquement hors-ligne / hors-de-portée de ces sites qui pour moi deviennent des Darknets...

. . .

J'avais bien aimé cette définition assez triviale d'un Darknet aux débuts d'ARPANET... où, donc, un darknet était cette machine (ou ces machines) qui d'un coup, pour une raison X ou Y n'étaient plus répertoriées.accessibles.joignables mais qui, sans doute, devaient encore exister...

- On pourrait la raccourcir ainsi :

: Est un darknet un réseau de machines-habitantes

: ... qui échappent à l'accessibilité d'autrui.

- Doute, supputation, fiction, imaginaire pouvaient prendre le pas.

L'autonomie de l'objet, son indépendance prise, on ne saurait dire à sa place s'il existe encore et ce qu'il fait sur les réseaux.

. . .

Reprenons notre exemple de censure au DNS...

( la censure est ici une intervention qui contrevient au principe de neutralité_du_net )Une telle expérience côté utilisateur.utilisatrice, celle d'un dysfonctionnement / d'une coupure... rend visible et sensible une "rejoignabilité" d'habitude sans frottement, indolore, imatérielle, inconsciente, banalisée. Cette coupure rend visible un temps les modalités d'accès.

Je pense ici au "friction less" ( cf. article walla )... @Antoinette_Rouvroy parlait, elle, de "processus indolore" (à l'endroit de la surveillance algorithmique)...

Comme la perte des données nous avons une affection pour les contenus et leurs UX, une satiété dans l'accès et leur consommation . Et on peut en vouloir toujours plus...

Il y a aussi quelque chose ici de la phobie du dys.fonctionnel qui m’intéresse beaucoup...

Reconnexion

Fake/alt.DNS

Je peux contourner la censure de mon FAI avec un DNS alternatif. J'ai du coup de nouveau accès à des adresses URL qui ne répondaient plus (car retirées du registre DNS "normal", commun)

: Le bon outil, la bonne configuration "(ré)ouvre les portes" du savoir, le portail/gate, l'accès aux données, au contenu. Je n'en suis plus coupé.

Accéder au vide qui comblera le manque, l’absence... et que le secret retient

Je pense aux emprises sectaires dans lesquelles l’apprenant est soumis à la verticalité du sachant...

Où le sujet.individu est disciple et dans lequel le savoir retenu par la représentation du pouvoir central (la figure du gouru et de ses nœuds intermédiaires)

: Le manque d'accès au savoir (volontairement retenu) rend addicts.

Je pense ici à la secte /Heavensgate et leur magnifique site :

https://web.archive.org/web/20220124210825/https://www.heavensgate.com/

très pop ou iconique d'un cyberespace accessible par un état modifié de conscience...

Titre du "site hanté" ( liéé à la secte meurtrière des années 90+ ) :

Heaven's Gate - How and When It May Be Entered

qui avait mené à des suicides autour de la croyance en des OVNIsUn article complet sur cette histoire et alt.under_sub culture

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner / 2020

are.na connex. mysticism-myth-religion ( todo bullle )

Un site qui perdure et semble hanté.

Je note sur @The_Internet_Archive qu'il trouve un regain...

peut-être suite à la sortie d'une série TV produite par @HBO ...

Voici les premières lignes du texte de la secte...

https://vimeo.com/209116769 (source)

Last Chance to Evacuate Earth Before It's Recycled

Edited Transcript of Videotape:

This is the 29th of September, 1996 . I'm "Do." "Do"

probably doesn't mean anything to many of you. To those who

have heard of "Do," I might relate "Do" to "Ti and Do," of the

"UFO Two," or of what the media dubbed the "UFO cult"** that

made some splash in the news in 1975 [...] Now, today we have quite a

different urgency. It's urgent to me, and it's urgent to the students

that sit before me. Our reason for speaking to you is because we

feel to warn you of what is just around the corner.

Un dernier DNS pour la route

Parmi les DNS exotiques ouvrant d'autres portes j'ai pu tomber sur le mystérieux .clos ou .loky (TLD) ( not .loki dn_lokinet ) Je crois qu'il y a là une certaine aversion à la perte qui rendre psychologiquement en jeux.

Le désir insatiable d'accéder à quelque chose d'autant plus grand que fantasmé.

... un sujet de RA ( réalité alternative / fake / un divertissement IRL ) dont on trouve de nombreux sujets sur le web tel : https://www.quora.com/What-are-clos-and-loky-links-How-do-you-access-them

Entre crédulité et jeux d'enquête : le plaisir de creuser, de chercher :

une pratique de recherche exploratoire qui aiguise curiosité et intelligence.

... et qui fait parfois oublier le réel sujet et importance de ces protocoles différents-atypiques norme_atypique

Avant d'accéder à des #.onion d'un dn_darknet c'est à des sites censurés que j'ai voulu me connecter. D'une certaine façon, mon premier sentiment d'accéder à un au-delà (que j'espérais encore exister derrière la censure technique) je le dois à l'un de ceux-là : un alt.DNS autonome/alternatif...

La pratique explorative et de collection ne m'a pas quitté.

Liens retenus

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner

Nouveau

vidéo sur une autre secte ....

https://skeptikon.fr/w/gYS1Kgoh8n58kkZXFjVFNU

donne cette source wiki intéressante sur les pseudo-sciences, etc.

https://www.psiram.com/fr/index.php/Pseudo-science

" An atlas of maps and graphic representations of the geographies of the new electronic territories of the Internet, WWW and other emerging Cyberspaces. "

Se représenter Internet(s)

Ses continents, ses îlots

ses en dehors, ses bords

J'étais tombé sur cet atlas il y a quelques années.

Un objet qui raconte le besoin de repères, de limites,

d'image pour voir ces agentivités, ces "instants entre" A et C

L'Atlas du Cyberespace

" The work of @John_December (www) in charting cyberspace " :

.. qui contient cette topologie (ci après)

par @Rob_Kitchin en 2002

Une map_carte d'un cyber-morcellé,

avec ses bouts de logiciels-réseaux isolés,

voire pire, sans GUI / UX de cli_bash ..

- Conceptual Map of Net Spaces - Circa'94 1994 1995

- https://www.kitchin.org/wp-content/uploads/2019/04/BSoC-2002.pdf

- Au souvenir des /Cyclades et autres réseaux émergeants

C'est pour moi (1/2/3. topologie/vue du dessus) l'anti- iceberg .

L'époque où le "online" était un cas particulier...

Une {bulle} suivant https://liens.vincent-bonnefille.fr/?tRE0_g

( sur la durée de vie des protocoles aux petits oignons )

Vous pouvez aussi aller voir l'Atlas Critique (et contemporain, et magnifique) de @Louise_Drulhe

https://liens.vincent-bonnefille.fr/?Rv_BMw

" HORNET, a high-speed onion routing network, could be deployed on routers as part of the Internet. "

... Ou l'utopie inachevée du protocole sécurisé ultime : survivance et sélection logicielle

/Tor /Hornet /Astoria /Vuvuzela /PrivaTegrity /XX

En 2015 sort un vivace concurrent à /Tor :

Hornet, la fibre optique des proto / un dn_darknet haut-débit.

À l'époque j'en entend parler mais il disparaît : abandonware .

On peut en citer plein de ces continents perdus,

/Seconde-Life /Néo-City . /Gofer /e2k ...

et dire que non ils ne sont pas morts ...

qu'ils reposent en paix dans nos cœurs ...

La durée de vie des app_tools est le fait d'une "sélection naturelle".

On pourrait en faire l'herbier numérique, leur médialogie, saisir ce qui les rend résistants ou les pousse dans l'oubli. Quels malins génies les rendent populaires sur le marché du logiciel (libre ou non) ? Ce vaste marché concurrentiel des alternativeto ...

En référence je conseil cet historique des avancées en sécurité informatique hacking (overview)

https://liens.vincent-bonnefille.fr/?DuJryA

https://www.freehaven.net/anonbib/

-

Il y a eut (?) /Hornet {cette bulle} - 2015

https://www.01net.com/actualites/hornet-un-remplacant-de-tor-pour-surfer-anonymement-avec-des-debits-de-93-gbits-s-661110.html

. cite : HORNET: High-speed Onion Routing at the Network Layer (Arvix)

( comme /Tor un mixnet / overlay-network / onion routing network ) -

Il y devait y avoir /Astoria - 2015

https://www.01net.com/actualites/astoria-le-client-tor-alternatif-qui-veut-mater-la-surveillance-de-la-nsa-655511.html

cite : Measuring and mitigating AS-level adversaries

against Tor (Arvix)

Et {là} je faisais une petite digression devenue { Bulle }

... autour des couches.outils.moyens de sécurisation intermédiaires.stratifiées.conjointes

... DNS.DoH / HTTPS / VPN : ces "écosystèmes" d'une typologie de sécurité numérique...

... qui, sans être "Darknets" permettent d'accéder "à autre chose", des alt.DNS et indexes informels (qui, oui échappent aux yeux de tous.tes, les moteurs de recherche).

Une plongée dans l'imaginaire iceberg . . . en passant une secte et sa rétention d'informations.

-

Il y a eut /PrivaTegrity - 2016

Porté par @David_Chaum wiki :" Chaum est crédité comme étant l'inventeur du billet électronique à la suite de la publication de ses recherches en 198211. Il introduit dans ce même article la primitive cryptographique dite de signature aveugle.

Ses idées ont été décrites comme les racines techniques de la vision du mouvement Cypherpunk qui a commencé à la fin des années 1980. La proposition de Chaum était de permettre aux utilisateurs de retirer des billets électroniques auprès de leur banque et de dépenser cet argent d'une manière qui ne pourrait pas être tracée par la banque ou toute autre partie. "

-

via @Sillicon ( français ) màj 2020 ::

Un gourou du chiffrement lance /PrivaTegrity, une alternative à /Tor

https://www.silicon.fr/un-gourou-du-chiffrement-lance-privategrity-une-alternative-a-tor-135394.html

. cite /Hornet https://www.silicon.fr/hornet-un-reseau-danonymisation-a-la-mode-tor-en-haut-debit-122583.html

. cite /Vuvuzela https://www.silicon.fr/vuvuzela-une-messagerie-qui-fait-du-bruit-pour-garantir-lanonymat-133962.html ( Git )

-

via @Wired - 2016

The Father of Online Anonymity Has a Plan to End the Crypto War

https://www.wired.com/2016/01/david-chaum-father-of-online-anonymity-plan-to-end-the-crypto-wars/

. cite https://fr.scribd.com/doc/294737065/cmix-anonymization-by-high-performance-scalable-mixing#download&from_embed" Cryptographer David Chaum's ideas helped spark the decades-long war between encryption and government. Now he's back with a new idea designed to end it. "

-

Note : mettre fin à la cryptowar c'est perdre la cryptowar...

Pas de demi mesure technique, pas de backdoor, pas de contre-partie avec les Renseignements !

https://www.sebsauvage.net/links/index.php?OhKXwg ( source, père de { shaarli } )

... dont le projet semble avoir maturé :

-

via @BusinessWire

( un écosystème d_app et crypto_bitcoin -altcoin )

https://www.businesswire.com/news/home/20220125005777/fr/" Lancement d'une application de messagerie privée sur xx network, le réseau décentralisé à résistance quantique "

" La solution xx messenger basée sur la blockchain protège le contenu des messages et les métadonnées avec une résistance quantique sans précédent " blockchaines_blc

-

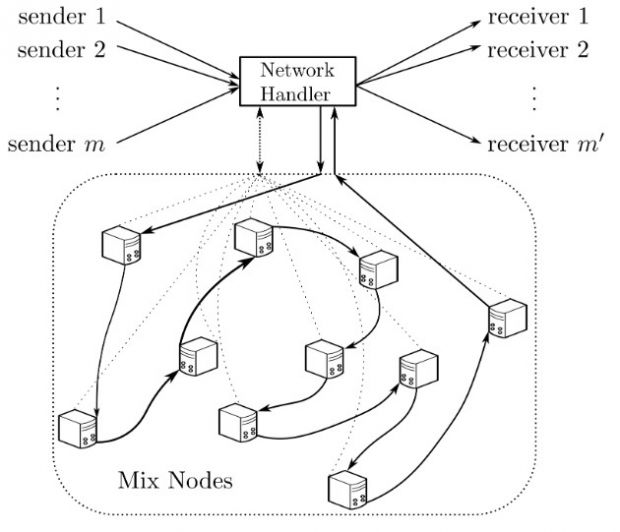

Est basé sur cMix ... Mix_network ( Onion_Routing )

un https://fr.wikipedia.org/wiki/Mix_network

Réflexions, ouvertures

Utopie de l'infini possible (#todo : bulle spécifique)

Se pose la question de l'infini développement ou de l'utopie numérique.

De cette idée d'un solutionnisme technique... oui, mais à quoi / comment / pour et par qui ?

Je suis dans cette lecture ( article critique ) :

Pourquoi ces imaginaires progressistes par la technologie ?

(au regard du rêve ubiquitaire et du travail libre et "Le prix du « friction less »")

https://walla.vincent-bonnefille.fr/share/1434 wallabag

https://maisouvaleweb.fr/a-quoi-bon-changer-les-technologies-si-on-ne-change-pas-les-rapports-sociaux/

Obsolescence, Abandonware :

Survivre sur le marché des idées et du réalisme technique

J'ai un peu l'impression ici d'avoir fait une médialogie entre sf_fiction_futuriste et archéologie_num du présent... dans laquelle je me demande pourquoi tel idée-média s'implante.survie.perdure. Quel est alors son héritage ? Que raconte cette survivance des besoins auxquels il répond ?

Une question ( obsolescence ) qu'on trouvait chez @Cheapkatesguide au sujet de Lokinet (un site de vulgarisation info autonomiste linux bulle) ... au regard de ces altweb sans vie, aux multiples cul-de-sacs et moteurs sans résultat...

@Philippe_Borrel de 2019 infos ( prod. @Arte dist. @Temps_Noir )

Le site du film https://www.labatailledulibre.org/le-film/

Documentaire au sujet d'initiatives Libristes

NEW 55min, version courte

https://skeptikon.fr/w/1i848Qvi7Q3ytW2uPY8AxG

( parlant de ...

- logiciel libre,

- création de main articulée,

- bio-hacking d'insuline

- ferme verticale,

- semences libres,

- tracteurs aux log. privateurs...

des USA à la @ZAD de NDDL ) autour de ce qui fait la force de ce mouvement politique.social.culturel.

On nous y répète la nécessité de garder les savoirs dans les mains des gens...

et aussi bien dans la bouche de l'/école 41/ de @Xavier_Niel que dans celle d'un ingénieur ou d'une bénévole de Mozilla firefox ... le logiciel libre favorise l'innovation. Courtement développé il est question des vaccins.médicaments, des brevets qui y sont accolés.

Un ensemble d'exemples autour des risques pour les libertés individuels avec des objets.savoirs.outils privateurs (et de fait souvent par la même, obsolescents).

En OFF le réalisateur fait mieux le point sur la différence entre Libristes et l'open_source absorbée par le capitalisme . Il élargie en parlant des mouvements pour la liberté_libertaire et/ou libertariens.

. J'aime bien la cuisine et cette métaphore explicite donnée à un moment :

. Le logiciel libre donne accès à la recette toute entière

. Le logiciel privative, encapsulé, c'est le plat tout préparé, industriel

. . Nous dit un acteur de @Framasoft dans l'un des FabLab visités.

On y parle bien sûre de Brevets, notamment sur le vivant

Des brevets préventifs, pour bloquer-interdire un usage jusqu'alors possible et commun à une population

Le sujet de la propriété intellectuelle avec un regard périphérique, pas seulement sur les logiciels, où l'on rappelle que libre n'est pas gratuit, que libre n'est pas Open_Source. On nous rappelle que les logiciels libres sont partout.

Ce que je retiens c'est cette idée d'échapper à la prédation privative des connaissances rendues ainsi exclusives...

. Le matin j'écoutais A-t-on besoin d'une carotte? de @Philoxime ... ca me donne envie de reprendre todo sur ces question de propriété intellectuelle, de privatif. La première parti parle de wiki et de son model qui a supplanté d'autres projets financés par le privé.

Le mot d'enclosure (intellectuelle, numérique) a été plusieurs fois utilisé (ici aussi).

Celui d'une encapsulation, d'un retrait de l'accès permettant de poursuivre un processus de création/innovation.

. On comprend bien l'intérêt d'empêcher la concurrence ou l'usager d'avancer librement (sans avoir à payer le produit ou abonnement ou service de réparation/maintenance)

. . La question posée alors est :

. . quelle motivation à innovation.investissement.recherche...

. . si aucun retour sur investissement / plus value ?

. Peut-être le fait de rendre plus libres et accomplis des semblables...

. Peut-être la notoriété, la reconnaissance, le sentiment de bien agir.faire.être ?...

/ Plusieurs films dans le film, un large panel d'activités humaines certaines du bien fondé des communs....

/ Un @Richard_Stallman et @Vandana_Shiva comme figures iconiques.

/ On retrouve aussi @Lionel_Maurel : https://peertube.fr/w/oyqRXf3E2cfPJVP8Dj8weF

Une vidéo qui a surgie je consommais ma dose de YT-invidious quotidienne et l'algo m'a lancé {ça}

Et c'est l'un des sujets de ce ARG_Alternate_reality_game . J'avais oublié combien j'aime les ARG .

/Alternate reality game/ qui hybrident des formes de récits entre jeu-narration-fiction .

Qui tentent de dédoubler l'activiter de jouer à jouer.

. Et opèrent comme une remise en jeu des mécaniques de jeu.

. . Le récit dans le récit

. . profitant du recul transmédia

Entracte

(réflexion qq jr plus tard avec un autre jeu)

Les jeux de réalité alternative, d'énigme, sont très rependus comme divertissement rependu (/spread/) sur les réseaux sociaux tel /Reddit/ ou /4Chan/. Ces puzzles font appel au pouvoir de mise en commun et partage de l'effort collectif crowd_sourcing

L'anonymat et perte des sources sur Internet participent à l'écriture de ces rumeurs organisées. Les Carnets et leur mythologie du refoulé, du caché, dun contre espionage peuvent alors servire ce type de récits (impliquant des organisations secrètes donnant à voir sans tout révéler).

Ces jeux font appel à la déduction, à l'intelligence et compréhension des participant.es mis au défit et travaillés par des crédulités variables, un désir de croire à la diégese du recit. Entre fiction et fake il n'y a qu'un pas !

https://invidious.fdn.fr/watch?v=TmoRowBRZvY&continue=0&local=true

Et Petscope alors ?

Le jeu-programme-récit est performé dans son exploration jouée

Le doute hypothético-déductif est essentiel,

: c'est un appel à l'intelligence face à l'énigme

confrontée au geste contraire de ne pas vouloir découvrir

Comment rentre t-on dans le récit ?

Quels mécaniques sont induites ou inconscientes ?

( dans le média emprunté, ici vidéoludique )

Que cachent les dev. du jeu, jusqu'où va le dupe ?

? Et s'il y avait des /backdoors/

? des jeux dans le jeu

? et si cela pouvait mal tourner

( comme tant d'histoires IRL )

Des récits cryptiques d'initiation

récompensés par la résistance face à l'étrange,

à l'incongru, le déconcertant

qui tord les mécaniques "normales" du game-design

En prolongeant le bug, le glitch

se joue ici la peur cathartique du jeu dégénéré

dégénératif, caché-dissimulé du grand public

et où, enfin, dans la sphère privée-intime,

derrière les coulisses du "vrai jeu"

pourrait se révéler la nature triste-angoissante de faits divers sordides.

C'est étrange .

Ça fait peur .

C'est narratif .

C'est bien-mal fait .

Tout est permis .

Les ARG donc

Je connaissait pas vraiment

c'est très étrange que cette vidéo ait "popé" comme ça

faudra que je vois ce que je regardait avant

( mais ce petit fait est une anecdote introductive de circonstance )

Les creepypasta_fiction sont légion sur les tréfonds du "Darknet"

qui en soit donnent le sentiment d'accéder à...

par l'intermédiaire de proto sous-jacents et malfamés

( qui induisent un sentiment d'initiation-résistance au doute )

Cette vidéo me fait penser à "The Stanley Parable" ou "TheBeginner guide"

. J'en parlais ici Bulle

. . Moi et les narrative "games" = #<3

. . "games" (entre guillemets) par ce que,

. . pour beaucoup de {vrais} joueur.euses ... ceux ne sont pas des {vrais} jeux

. . mais des réflexions méta sur l'activité du jeu...

. . . Un dedans-dehors, un en même ('étude et genre' ?)

. On est plus dans une réflexion sur les processus mêmes de la création entrain d'être jouée ou se créant en se jouant (le focus étant perdu-brouillé entre joueur et joué, et l'idée-sensation de "liberté" d'agir dans le cadre fermé d'un narratif de contraintes pré-établies.

J'avoue, j'y connais rien en théorie_des_jeux (s'en est ?)

Dans tous ces récits, l'idée d'un objet trouvé ( found_footage / abandonware ) d'un objet sorti de son atelier, existant mais n'ayant jamais dû l'être (comme le sont tous les tabous)

Petscop serait sorti en 2004 2017

Ressources Fanfiction : https://petscop.fandom.com/wiki/Petscop_10

( je cherchais "panicsv" faisant réf. dans {la vidéo} à un état de corruption de sauvegarde )

L'art, un divertissement immersif ? Comme dans /Petscop/ .

Le moment d'une suspension de crédulité accomplie (où l'on sort du jeu) ( rapport méta )

. Ou comment se tromper soi-même : être soi-même avec soi-même

. Cette sensation intime d'être soi auto_self_perso

- Les blogs qui veulent durer pour toujours

- Les notes qui veulent durer 100 ans

- Les smartphones qui veulent durer 10 ans

- Les pistes pour produire une technologie qui dure :

- La stabilité financière

- Le logiciel libre

- La décentralisation/la distribution

- Les protocoles

- La portabilité

- La cryogénisation

Les vidéos sur Youtube contenant IMG , MOV ... des vidéos à petit public : du jamais vu ....

Comme son nom l’indique, /This Website Will Self Destruct/ est un site internet susceptible de s'autodétruire. Enfin, si personne ne le nourrit durant 24 h.