/Wireguard/ permet de créer très facilement des tunnels VPN !

Permet à des "clients" de se connecter via un ordi distant : "host/serveur"

... et ainsi, le client utilise une nouvelle adresse IP de sortie : de changer d'identité

... dit à l'envers : le serveur.host sert de point de sortie à une connexion distante

Pour un web_master ça sert aussi à accéder à un environnement local !

/Wireguard/ est dit plus souple et rapide que /OpenVPN/

ce proto est utilisé par /Mozilla VPN/

/Wireguard/, basé comme i2p /ou/ WhatsApp sur :

Explications / ressources

Image (illu. {cette bulle})

- https://pimylifeup.com/raspberry-pi-wireguard/

( tuto d'installation auto. sur raspberrypi )

Une petite vidéo (récente en français) pour le détail :

WireGuard est donc la nouvelle coqueluche des enthousiastes du VPN. Ce protocole tout récent a pris le monde du VPN par surprise. On relève notamment un développement éclair, des performances surprenantes, sans oublier son intégration au très select Kernel Linux. Avec autant d'arguments en sa faveur, il a vite trouvé preneur chez de nombreux éditeurs de VPN qui n'ont pas manqué d'intégrer le protocole dans leurs services.

MAJ

J'ai fini par utiliser un Web UI :

https://wg.bonnebulle.xyz

Très utile pour générer des cléfs / profiles / qrcode pour mes "clients"/ami.es

-> https://github.com/WeeJeWel/wg-easy

Cela permet de les échanger sans échanger les .conf via /WormHole/ ou autre...

/WormHole/ = <3 = https://liens.vincent-bonnefille.fr/?27Q_IQ

MAJ 2

todo : split-tunnel & kill-switch

: faire passer certaines applications via WG !

- https://github.com/dadevel/wg-netns

- https://github.com/chrisbouchard/namespaced-wireguard-vpn

- https://volatilesystems.org/wireguard-in-a-separate-linux-network-namespace.html

( namespaces )

MAJ 3 todo

Utiliser WG avec /Deluge/, web-client bittorent_p2p ;)

- https://yarmo.eu/blog/wireguard-docker/

- https://shkspr.mobi/blog/2023/03/a-quick-guide-to-getting-mozilla-vpn-working-on-a-headless-linux-server/

--> TUNNELING some apps - https://github.com/jamesmcm/vopono/

Recherches, liens préalables

Doc.mans / Tools

Aur man (dyndns possible)

(full + update endpoint serverside)

LAN access

- https://unix.stackexchange.com/a/639011

- https://www.mickaelwalter.fr/extend-your-lan-with-wireguard/

- https://emersonveenstra.net/blog/access-local-network-with-wireguard/

- https://www.laroberto.com/remote-lan-access-with-wireguard/

- https://davidshomelab.com/access-your-home-network-from-anywhere-with-wireguard-vpn/

Allowed IP and exculde rang calculator

(and detailled explaination)

Très complet

Tools

- https://github.com/WeeJeWel/wg-easy

- https://github.com/complexorganizations/wireguard-manager

https://github.com/EmbarkStudios/wg-ui

Monitoring

Update EndPoint

! à utiliser côté serveur

( perso je remplace l'IP manuellement )

( dommage que WG ne vérifie pas tout seul si le dyn.host.xyz a changé d'IP )

Bash Auto create clients ( try fails /etc/wireguard/autogen )

alt bundle

Au début, pour cette {bulle} je voulais partager :

Deploy your website on IPFS: Why and How

https://tarunbatra.com/blog/decentralization/Deploy-your-website-on-IPFS-Why-and-How/

( dont la cover.illustration est ici utilisée, crédit : Photo by Clint Adair on Unsplash )

IPFS quels problèmes résout.pose ce protocole ?

Un dns avec une forte d_centralisation (comme l'explique IPFS.io)

Une distribution.diffusion interplanétaire, rien que ça !

Sur wiki on peut lire

"InterPlanetary File System, est un protocole pair à pair de distribution de contenu adressable par hypermédia, conçu à l'origine par @Juan_Benet . L'implémentation principale d'IPFS est un logiciel libre dirigée par l'Interplanetary Networks"

Un web distribué, résistant aux censures/pertes/coupures, p2p ...

Vidéo en anglais, promotionnée sur le site d'IPFS

IPFS: the future of data storage

( version en français, {le lien de cette bulle} )

autres captures écrans / slides tirées de la vidéo + bkp de la vidéo

. . .

- Une autre vidéo par @PafLeGeek

(web 3.0?) ( très complète en français )

( répond à pas mal de mes questions sur la persistance des fichiers (pin/épinglés) ) https://invidious.fdn.fr/watch?v=wvIKUEo6REY

https://invidious.fdn.fr/watch?v=wvIKUEo6REY

Des fichiers distribués à vie : la censure.droitàloubli sont KO

Démo

Ma landingpage de test_demo (v 0.2)

https://ipfs.io/ipfs/QmX4GZ9Z2FDxBrYRr8cMNoVXpoPVPEjr9y4bdEAGU64a3p

Une image

https://ipfs.io/ipfs/QmeMgMtf4oZWKB97prfVDop4FUS6sKnYHMJZJQeziUPRSE?filename=00.png

- Pour ajouter un fichier (là un fichier statique) on utilise une commande

add(ou l'UI.web à l'ergonomique plutôt soignée), un peu comme git !? - Le tout est plutôt soigné...

on peut assez facillement uploader des fichiers et les partager...

(pour les fichiers modifiés -nouveau hash.ID- c'est un poil plus compliqué, mais guère) - on trouve quelques goodies pour nos navigateurs :

https://addons.mozilla.org/fr/firefox/addon/ipfs-companion/

https://chrome.google.com/webstore/detail/ipfs-companion/nibjojkomfdiaoajekhjakgkdhaomnch/

InterPlanetaryWiki : la porte des étoiles

Le miroir de wiki est un exemple de ce que peut ce réseau P2P contre la censure

https://github.com/ipfs/distributed-wikipedia-mirror

https://blog.ipfs.io/24-uncensorable-wikipedia/

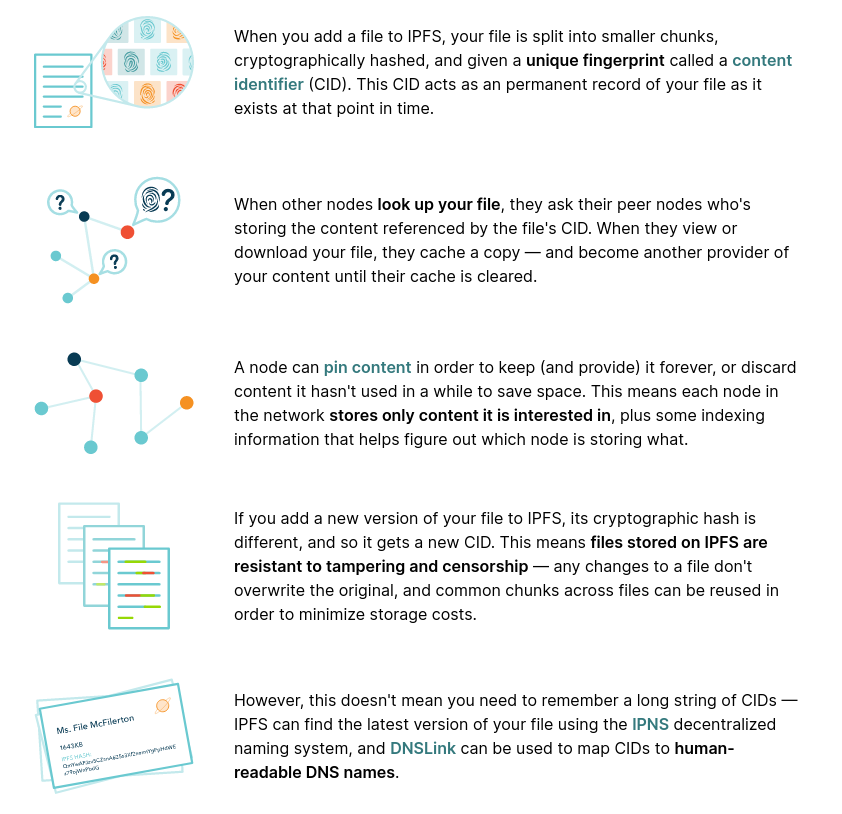

Par ce cas pratique on comprend aussi que les gateways sont cruciaux comme intermédiaires vers les contenus... ces "ponts"."portes d'entrées" servent de mandataires.proxy vers le contenu qui, à son ajout (add) reçoit un CID, un identifiant unique produit par hash (comme souvent) : une adresse, un permalien unique.

Les gateways sont des instances par lesquelles on accède aux contenus IPFS.

Il y en a 'plein' et moi je peux facilement en faire tourner un en fond sur mon ordi !

https://ipfs.github.io/public-gateway-checker/

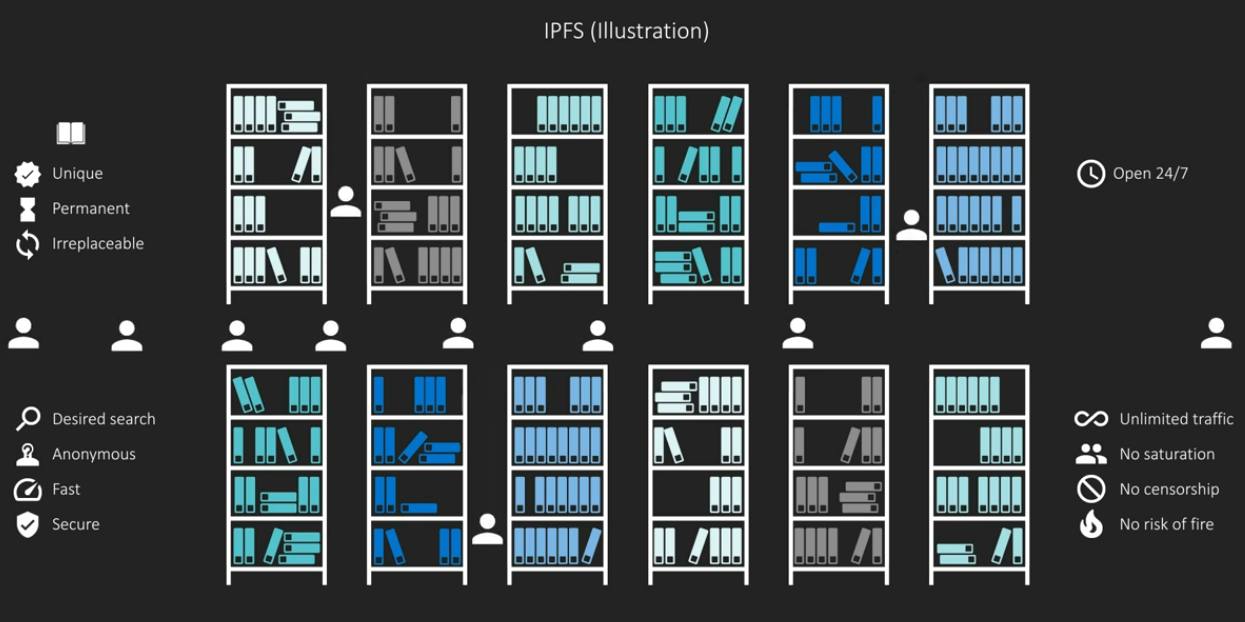

Le cloud est mort, vive les rois ( ode 3.0 )

... je vois pas mal de points communs avec FileCoin

... d'ailleurs IPFS en fait mention dans son programme de cours https://proto.school

... Le haut niveau d'ingouvernabilité d'IPFS repose sur la décentralité.distribuée

... comment faire dès lors que la source est perdue dans le bruit de la foule ?

... qu'elle est une hydre un swarm bien plutôt qu'un point unique sur la carte ?

... on retrouve ici le volontariat participatif du bittorent_p2p une masse-critique de seeder

... cette foule qui ensemble décide de la survivance des données qu'elle produit

. IPFS répond vraisemblablement à un désir de survivance des savoirs

. un projet qui atteint avec radicalité les promesses d'un Internet libre et partagé

. Le projet d'un index bilatéral d'une bibliothèque d'un cloud domestique P3P

Si l’intérêt pour un objet est partagée...

chaque pair décide ce qu'il sauve.garde / maintient sur son bout de disque dur cloud .

Et il y a fort à parier qu'un document top.secret utile au plus grand nombre soit majoritairement re.copié comme c'est le cas avec l'économie du seeding en Bittorent.

Enfin un CID (lien vers un objet peut être partagé de personne à personne, garder sa confidentialité (à vérifier en pratique).

Hydre noire ?

Ce n'est pas à proprement parlé un "darknet" dans la bouche de ceux.celles qui usent de cette formule.mot magique... mais bien plus une autre façon de communément faire cloud. À l'instar des réseaux f2f (entre soi, entre ami.e.s), il manque à IPFS une couche supérieure d'anonymisation (pour être "dark").

Ce qu'il a de "dark" c'est la complexité technique qu'il ajoute pour rendre difficile la censure. Il est disruptif dans la façon qu'il automatise à grande échelle la distribution par le multiple de fichiers dont on cherche à protéger l'origine unique autant que l'authenticité.

Sur ce tout dernier point sécuritaire (falsifiabilité), j'évoquais FileCoin et les blockchaines_blc soutenue par la création d'objets uniques, identifiés par hashing ... IPFS promet bien d'une certaine façon un Internet solide, résistant à la perte, aux coupures et censures. Il protège moins les sources qui transmettent que le contenu distribué par l'essaim ( swarm ).

Censure : clore des formes, finir des objets

( ça vaut mieux non ? )

Oui, la durée de vie moyenne d'un site est de 3ans(!)

et l'on voudrait que le 404 soit un souvenir oublié.

Les données ont leur finitude (se sont des corps corruptibles, que le temps délit...)

... mais est es trop ou bien assez ?

Que fait on des déchets enfouis pour toujours ?

N'y a t-il pas un certain bienfait à l'oubli ?

Oui mais pour qui ?

Certains savoirs dérangent

mais doivent pouvoir survivre à la mémoire

( pour le bien collectif )

On peut se dire que si "l'information veut être libre" alors c'est une bonne chose...

Qu'un tel réseau va servir aux journalistes chercheur.euses de vérités "transparentistes"

Mais on peut aussi se demander...

: comment mettre à jour / défaire / arrêter un feu de forêt ?

: comment empêcher que la rumeur ne s’étende ? Le fichier d'exister ?

. . comme je le comprenais en faisant mes premiers essais ici

. . et ce que @PafLeGeek confirme ici l'on ne peut vraiment être sûr que ce qui est alors distribué sera un un jour tout à fait disparu du maillage interplanétaire...

Cela dit si je comprend bien, avec un identifiant et et le dns d'IPNF :

ipns y a moyen de mettre à jour un contenu, d'en changer les métas :

https://docs.ipfs.io/concepts/ipns/#example-ipns-setup-with-cli

Un CID désigne un objet en non plus sa localisation

Le dns est inversé . il pointe vers un objet plutôt qu'une localisation unique

On part du principe que le fichier demandé existe(peut-être d'avantage qu'avec les hyperliens.URI traditionnels)

On ne se demande plus "où est l'objet" mais quel objet .

C'est une autre symétrie.perspective.

D'un seul coup je repense à l'abstraction informatique, la perte d'une spatialité commune...

Au concept d'Anoptikon de @Olivier_Auber (https://bib.vincent-bonnefille.fr/book/61), la dissolution ou renversement de l'idée même d'espace...

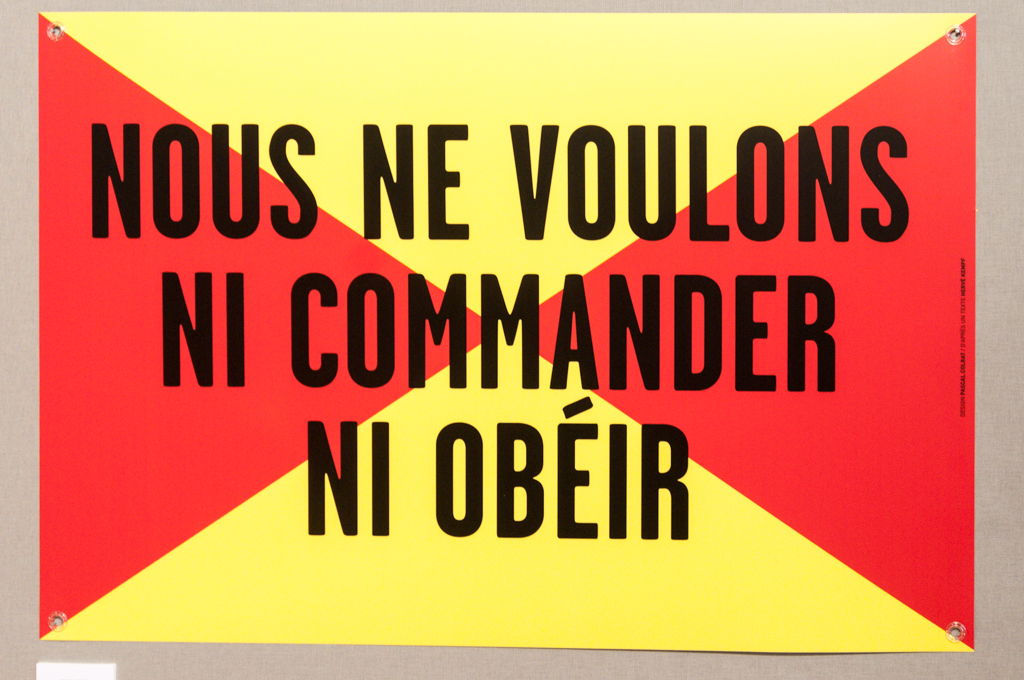

La liberté a besoin d'une justice, d'un chef

La perte de l'adresse située, unique, déroute nos modalités d'interpellation politique (éminemment dialogique, conflictuelle).

Qu’à devient-il avec la perte de responsabilité des sources ?

Leur délocalisation, leur incommunicabilité ou mutisme ?

Quand d'une façon ou d'une autre elles s'extraient.séparent du régime des justiciables ?

( qui nous rendent tous.toutes pairs, semblables face à la loi à priori équitable, dispensée avec légitimité et bon sens... sans intérêts privés ou de classe... )

Celui.celle.ce qui se sépare du régime social de la justice (qui vise à décrire et limiter les usages de la liberté qui n'est pas en soi une bonne chose),.. ce qui se met hors d'atteinte de cette délibération suscite la méfiance de ses pairs qui, eux, s'y soumettent (par naissance et obligation) .

On peut aussi, légitimement réclamer une auto-souveraineté qui ne reconnaît pas celle d'un État_gouvernement ou d'une Justice... et désobéir sciemment, hors de son régime...

. . .

En répondant si bien au besoin de survivance infalsifiable d'un contenu, les réseaux de la censure impossible posent celle de l'illimité ingouvernable.

L'on aspire à la liberté retrouvée que rien n'arrête mais l'on n'y jamais tout à fait préparé.e

à l’illimité d'un geste sans fin qui échappe à celui.celle qui l'a initiéCette idée d'une irréversibilité technique (sans backdoor ou interrupteur)

produit souvent un doute à l'endroit des "darknets"

chez moi ici, un certain vertige et angoissecelle de perdre le contrôle, le gouvernail...

.

D'une certaine façon il est aussi terrifiant de tout perdre.oublier

que de ne plus pouvoir se séparer d'un objet gluantune fois un encore un protocole dont les réponses techniques sont problématiques

car ils déjouent nos habitudes relationnelles de communication

à commencer par la distribution du pouvoir médiatique aujourd'hui centralisé

. Nous sommes tendu.e.s entre le désir de dire.exister et celui de se taire

. Celui d’obéir et celui de gouverner.commander

. Ne voulant, pour ma part, ni être maître ni être esclave

. Une ambivalence qui a un coup et qui reste idéologique

(1. à gauche/au-dessus) Fête de l'Humanité 2013 © Jean Paul Romani

(2.) méme d'auto-dérision tout droit venu du cyber 90's

Conclusion impossible

( sans cas concret.focale ) ( envie d'une résolution dans laquelle tout est possible )

( or la radicalité semble exiger des sacrifices )

( Et du coup mon cœur balance entre :

la fascination technique d'un protocole qui résout un large écueil informatique et les conséquences incertaines, problématiques que cette nouvelle gouvernementalité invente ... et que la pratique expérimentale pourra vérifier )

( Chaque outil.protocole vient avec ses spécificités, ses défauts, ses incomplétudes )

( Aucun n'est parfait et adapté à l'ensemble des situations )

( Chaque outil demande un enseignement à ses principes et sa philosophie )

( aussi les interrupteurs / backdoor sont tentant pour atténuer la radicalité technique )

( mais en réduise souvent le geste pertinent à néant )

Outro

Autre remarque, une fois que ces techniques sont mise à jour, que leurs effets sont vérifiés (et qu'elles se rependent par l'usage car répondant à un marché de l'information) : dès qu'elles font la preuve de leur efficacité et pertinence... l'on peut bien vouloir les interdire d'exister la plupart subsistent, confrontant le choix politique à des limites techniques.

Un choix politique qui, entre autres, est instrumentalisé en la Justice et autres codes, se confronte au pragmatisme technique (limite à l'utopie).

Un comportement / protocole / objet problématique on va vouloir l'interdire ou en limiter l'usage. On voudra le hacker, le restreindre ou le rendre impopulaire ... il n'en restera pas moins que l'outil est là, maintenu, renforcé.modifié en fonctions des attaques subies.

Un guerre technique entre des communautés humaines dont les projets divergent (autant que les inquiétudes).

En outre, une fois l'outil.moyen à portée de main, il y a une une certaine tentation à l'utiliser : l'Humain fait dès lors qu'il s'en sait capable, la technique parait toujours un endroit de dépassement de sa condition, un progrès "sans précédent". S'il peut aller sur la lune il ira sur la lune, faire l'expérience de sa capacité affirmée, dépassée par l'effort.

( J’amorce ici une critique du solutionnisme technique / alt.numérisme )

Résumé et résolution de ma question (par la technique)

( vàv du risque d'une censure impossible )

Avec l'in.censure et l'instantanée distribution.propagation du fichier morcelé... comment, à posteriori, comment le supprimer.retirer ? Quelle marche à suivre pour le mettre à jour (ce qui peut s’apparenter à de la corruption) ? Quel consensus ?

La robustesse et étendue d'un réseau est indispensable pour sa résilience...

Mais que faire des organismes persistant métastatiques ?

Sur le site.doc de IPFS on nous dit bien de ne pas partager d'info. confidentielle.

La démarche est éminemment publique !

Il y a une différence entre fichiers "épinglés"="pin"==prioritaires.persistants (et les autres)

On peut retirer des fichiers épinglés :

ipfs pin ls --type recursive | cut -d' ' -f1 | xargs -n1 ipfs pin rm source, sur sa propre machine... reste à savoir comment l'information se propage (et est acceptée comme contre.ordre)

: sans tête ("capitole"/headless) qui décide.arrête une décision légitime ?

. . .

Docs : un.pin :

https://docs.ipfs.io/how-to/pin-files/

" You will notice it still returns the correct response, this is because while <foo hash> was removed from your local storage, the data still exists over IPFS. "

Sources : comment mettre fin à la cascade ?

- Delegated content erasure in IPFS 2020

- HN : One of the biggest challenges with IPFS in my mind is the lack of a story around how to delete content

- Sur l'illégalité l'intégration d'une

whitelist/ DRM (== backdoor ?) : Reddit. . . - UE : responsabilité de l'hôte et impossibilité tech. post

Tiavor ::

IPFS is also affected by the new Article 13 of the EU Copyright Directive, means that everyone has to filter everything they host.

NoSpaX ::

Article 13 is impossible to realise. How would that work? What program will they use? As soon a "filter server" is online, it will get shot down by DDoS. IPFS is nigh uncensorable. There is always that one node, where nothing is blocked. And there is also the swarm.key. Just get one of the many warez sites, bootstrap to them, happy downloading. Add a public gateway on top: Nothing changed. Just the way it's distributed. Also: VPN.

ISPs tried to suppress BitTorrent-Connections and they failed to a certain extend, as soon Torrents adapted.

Sources, installation, tutos

((( Linux.Rasp.deb le plus complet.aidant que j'ai trouvé, dont syst.auto-start )))

(( un tuto.détaillé (sur Linux.Rasp Github) / (sur Mac : Medium) ))

. . .

-

voir aussi : Why we need the distributed web 2018

( https://www.ctrl.blog/entry/the-dweb.html ) -

en français complet, des liens avec git / Bittorent...

( https://lucas.bourneuf.net/blog/ipfs.html ) -

un tuto pour héberger un site avec adresse (ipns) todo

( https://medium.com/coinmonks/how-to-add-site-to-ipfs-and-ipns-f121b4cfc8ee ) -

un article autre en français

https://cryptoast.fr/interplanetary-file-system-ipfs-reseau-partage-fichiers-web-3/ ) -

un article sur le fonctionnement :

https://medium.com/0xcode/using-ipfs-for-distributed-file-storage-systems-61226e07a6f -

des usages.apps.exemples :

https://docs.ipfs.io/concepts/usage-ideas-examples/ )

( dont : https://github.com/c-base/ipfs-deaddrop ; )

PS : Je note un certain engouement autour d'IPFS + NFT sur les internets... peut-être parce que les deux cherchent à créer une autre forme de propriété basées sur du hashing ? Sauf qu'NFT est un hoax, une arnaque.bulle... dans son usage artistique.

L'industrie culturelle de masse a, dans cette modalité de certification qui désigne un objet (identifié comme unique et auquel on peut accoler un acces restreint), l'espoir de créer une nouvelle esthétique de la valeur propriétaire sur des objets qu'elle ne pouvait tout à fait cerner (objectifier et donc vendre). Un nouveau DRM ou enclosure...

Or, il semble que l'achat et diffusion d'NFT se solde par l’autorisation d'accès à une URL méta-daté, situé. IPFS permettrait de renforcer la joignabilité et robustesse (durée de vie) de ces liens...

Par @PafLeGeek en français

Description assez poussée du ffonctionnementde Tor et de ses limites en matière de corruption et ou censure.

Le Tor Darknet de demain ! (?)

anonymisation sur la base de Monero

minage de rétribution

annuaire distribué décentralisé ( en p2p, DHT )

Services cachés .locki ( SNAapps )

Esaims sécuritaires + routage en oignon / oinion

Messagerie ( basée sur Signal )

--

[https://lokinet.org](https://lokinet.org)

--

Oxen - juin 2020

https://oxen.medium.com/lokinet-b8f738fefe7a

+

Meilleur Darknet ?

https://www.youtube.com/watch?v=wM_DNRZpBb8

Illu : site mort en 2021 : canarywatch*

C’est un peu l’idée du Warrant Canary (que l’on pourrait traduire par « garantie du canari »). Cette garantie est une publication régulière, voire automatique, où un prestataire de service indique qu’il n’a pas reçu de demande des agences de renseignements dont il ne pourrait pas parler. Dans le cadre des services en ligne américains, qu’ils n’ont pas reçu de demande de divulguer des informations sur leurs clients hors d’une procédure judiciaire. Si la société reçoit une demande secrète de la justice, elle s’engage à tuer le canari, c’est-à-dire à faire disparaître le fichier canari de son site, informant ainsi qu’elle est sous surveillance, mais sans préciser quoique ce soit, puisqu’elle n’en a pas le droit.

---

* https://web.archive.org/web/20200305080352/http://canarywatch.org/

à propos de la fermeture ::

Electronic Frontiere Fondation (EFF)

https://www.eff.org/deeplinks/2016/05/canary-watch-one-year-later

---

@PafLeGeek ( en français )

https://www.youtube.com/watch?v=p-Fpk3d-D9A