BGP fait partie des agentivités du réseau Internet

Une couche logicielle qui cherche_trouve le chemin le +plus court :

un élément essentiel dans le routage de l'information en ligne !

Ainsi les paquets sont transmis au sein du réseau pas toujours unifié !

EX/ avec facebook en 2021 ( error_échec )

https://fr.wikipedia.org/wiki/Panne_de_Facebook_(2021)

La panne a été causée par la perte de routes IP vers les serveurs DNS de Facebook, qui étaient tous hébergés chez Facebook eux-mêmes à l'époque7,4. Le routage BGP (Border Gateway Protocol) [...]

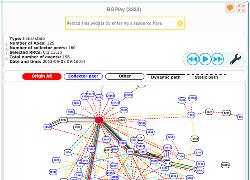

{cette bulle} ( https://labs.ripe.net/author/vastur/bgplay-integrated-in-ripestat/ )

permet de visualiser le chemin BGP parcouru

-

RIPEstat - BGPlay

( tester en ligne -- on peut faire une recherche via IP ou AS )

↳ https://stat.ripe.net/widget/bgplay -

Cortese.pdf ( doc / papier )

↳ https://www.labri.fr/perso/maylis/ACA/supports/sujets/cortese.pdf -

BGPlay Integrated in RIPEstat | RIPE Labs ( article )

↳ https://labs.ripe.net/author/vastur/bgplay-integrated-in-ripestat/

- The FBI Ran a "CP" Website...

↳ https://www.youtube.com/watch?v=Bj0ovoo2dMg

( où comment le FBI / Renseignements mettent en place des moyens de surveillance massifiée, non ciblée... ici sur l'ensemble des réseaux... via les FAI Américains interconnectés )

( une mise sous_surveillance généralisée sous pretexte d'une juste cause : la lutte contre les contenus Pedo_pornographiques, qu'on trouve effectivement sur le/les darknets )

à voir aussi : @Benjamin_Bayart

pour comprendre les intrications du réseau, les enjeux de la neutralité_du_net

- Comprendre un monde qui change : Internet et ses enjeux

↳ https://invidious.fdn.fr/watch?v=yBmz29_5ffA

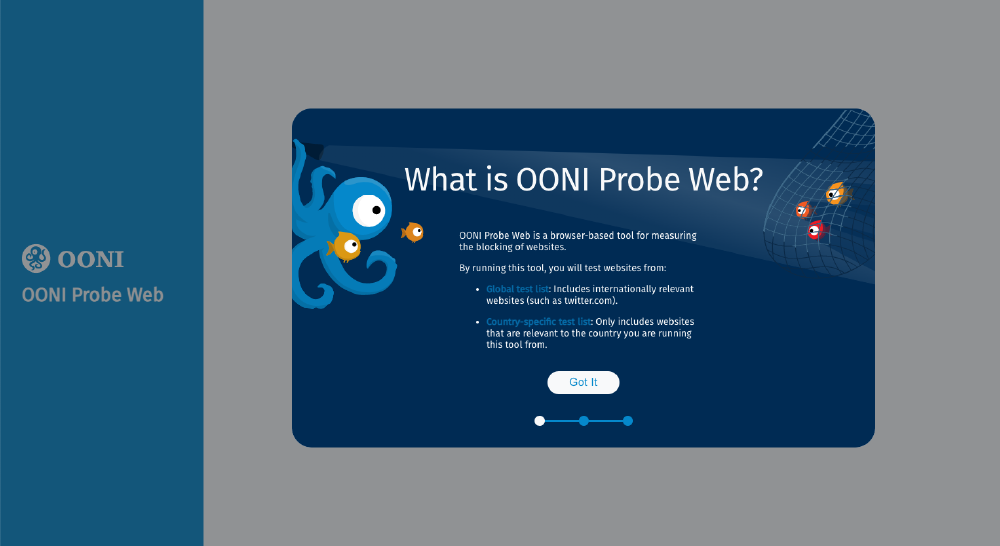

ici, j'ai déjà parlé d' OONI !

https://liens.vincent-bonnefille.fr/?XEcQxw

Cette app_tools qui nous permet, à travers le monde..

de faire un audit de la qualité d'accès au web depuis tous les pays

Des métriques ainsi produites par des volontaires..

peuvent ainsi être comparées.

Ainsi on pourra déterminer si le non accès à une URL (un site web)..

depuis un pays donné, à un moment donné,..

est dû à une panne / dysfonctionnement / censure !

OONI est maintenant accessible depuis le web,

! sans rien avoir à installer pour participer au sondage du web !

Toutes les infos :

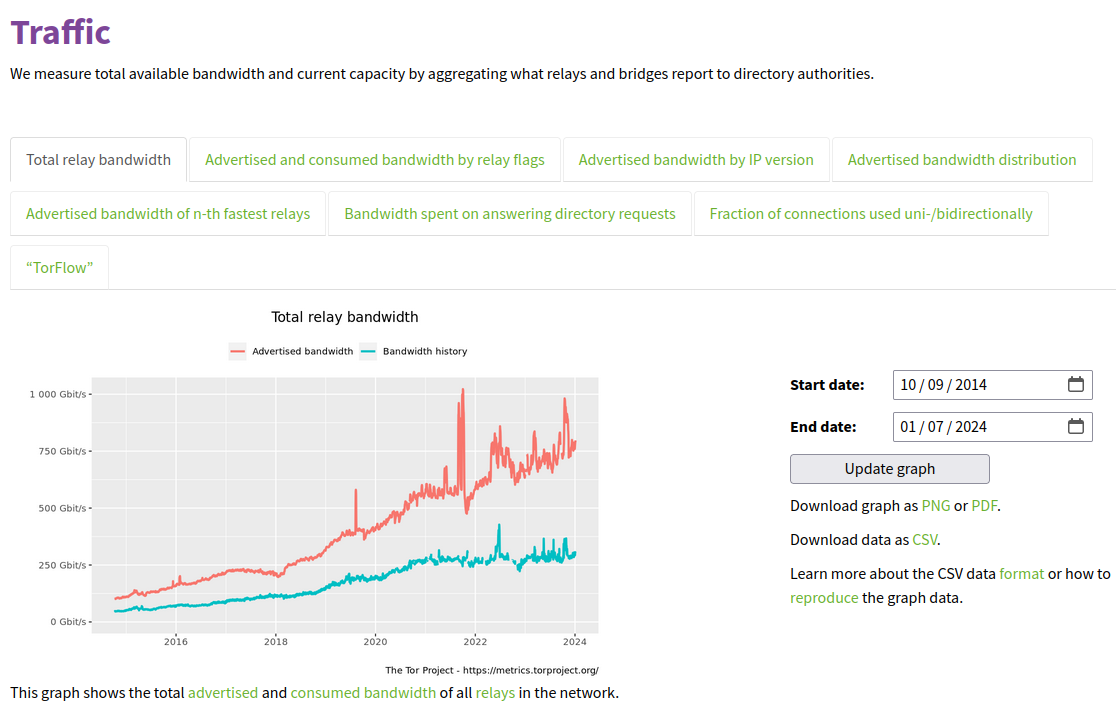

Metrics

De la même façon que les Metrics de Tor peuvent permettent d'évaluer les répercutions d'une censure politique (ou autre type d'intervention), celles d'OONI agissent comme un sismographe : une sonde : a probe !

↳ https://metrics.torproject.org/bandwidth.html?start=2014-10-09&end=2024-01-07

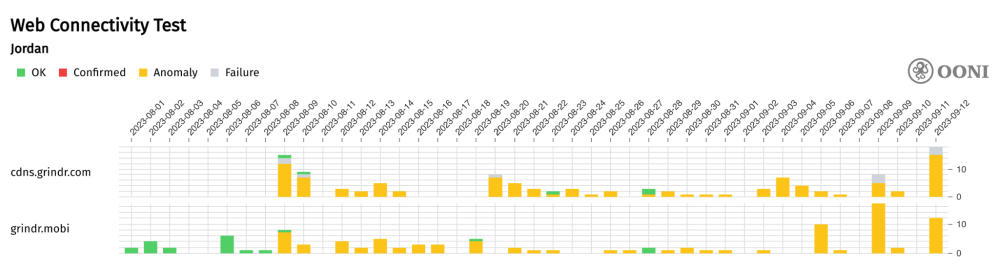

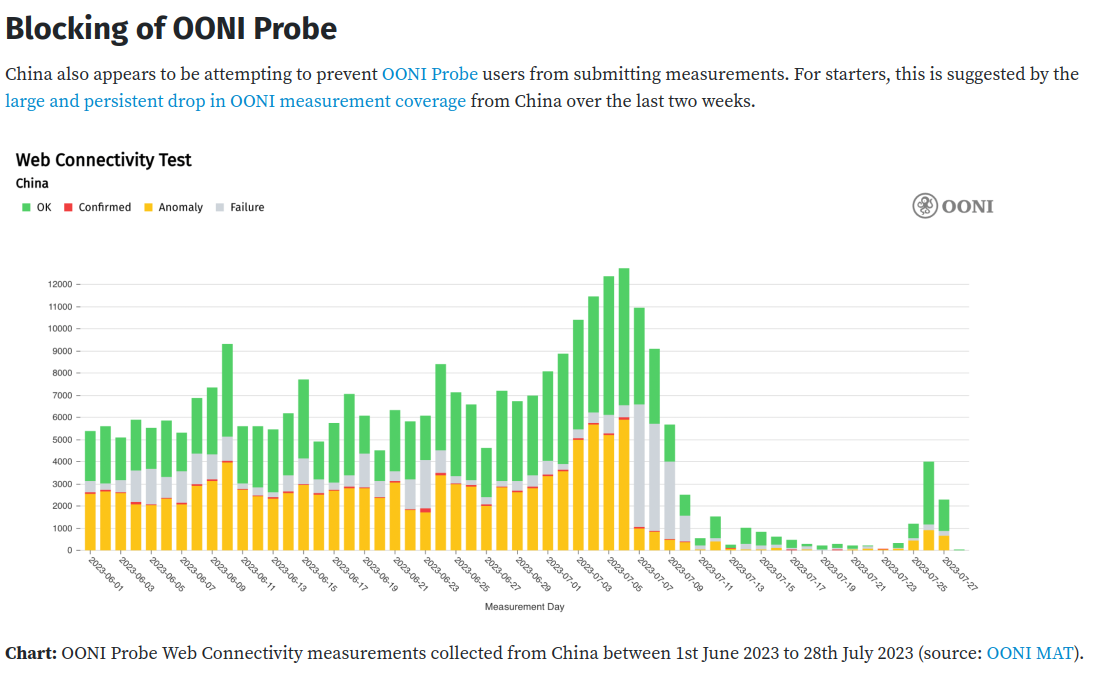

Le Blog d'OONI fait un rapport d' #.actu sur les événements politiques, donnent un contexte aux données que les sondes leur rapportent.

Par exemple :

Le blocage de /Grinder/ en 2023 ( en Jordanie )

https://ooni.org/post/2023-jordan-blocks-grindr/

( ciblant les populations LGBTQIA pour leur orientation de genre et/ou sexualité )

↳https://ooni.org/post/2023-jordan-blocks-grindr/

Ou encore, le blocage de /OONI/ en Chine...

↳ https://ooni.org/post/2023-china-blocks-ooni/

Des outils qui redonnent à Internet un visage morcelé : géopolitique , non unifié

Une nouvelle page permet de mieux trouver ces rapports...

Triés par pays

- https://explorer.ooni.org/countries

et #.actu : - https://explorer.ooni.org/findings (new)

On trouve la liste d'URL FR_fr :

https://github.com/citizenlab/test-lists/blob/master/lists/fr.csv

Encore un épisode dans le monde des ShadowLibraries

@AAAARG ( https://aaaaarg.fail )

est souvent down selon ce fil de discussion :

- https://www.reddit.com/r/AAAARG/

entrecoupé de "it's down ?" and "please invite"

Infos :

-

Aaaaarg.org | Memory of the World

↳ https://www.memoryoftheworld.org/blog/2015/05/27/repertorium_aaaaarg_org/ -

Aaaaarg - Monoskop

↳ https://monoskop.org/Aaaaarg

Un article de @noted.lol https://noted.lol/self-hosted-roundup-34/

fait récemment le tour des alternativeto :

/borg/ (souvent cité sur des sites.forums.blogs) me parait une bonne piste

: https://www.borgbackup.org/?ref=noted

Duplicati

Free backup software to store backups online with strong encryption. Works with FTP, SSH, WebDAV, OneDrive, Amazon S3, Google Drive and many others.

Faire des sauvegardes est mère de toutes les vertus !

Hacked ? Restore from last week Backup !

Est plutôt pensé pour de la sauvegarde de HDD en local, on peut faire monter le contenu d'un serveur (FTP) en local... et en copier le contenu.

installation ( docker )

MAIS ne prend en charge que les dossiers LOCAUX (pas FTP/SFTP/SSH)

(une honte !) Du coup, il faut monter son serveur distant en local(host)

...

DIRECT try...

FTP ( ncftp )

- https://www.filestash.app/ovh-ftp.html (*ndbp)

- https://nguoiquynhon.blogspot.com/2009/08/how-to-backup-to-ftp-with-ncftp.html

Monter le contenu d'un serveur ( curlftpfs + Fuse )

--> /!\ Buggy/Laggy error_échec <--

Final use ( service.systemd : root ready )

-

https://github.com/systemd/systemd/issues/1053#issuecomment-921456374

-

https://linuxconfig.org/mount-remote-ftp-directory-host-locally-into-linux-filesystem ( détailed )

Using Curl profiles

Rclone

( ma solution de cœur, avec un GUI/WebGUI )

( ... but, it's not working with my hoster, cant figure out why )

( mon IP était... blacklistée ! trop de requêtes avec curlftpfs )

fonctionne avec moult protocoles / plateformes !

Après configuration ( rclone config )

Lister

rclone lsd conf_name:

rclone lsd conf_name:Path/to/folder

Sync ( du serveur -> localhost ) :

TESTS

rclone sync --interactive conf_name:Path/folder /local/folder/

rclone sync conf_name:Path/folder /local/folder/ --dry-run --verbose

GO

rclone sync conf_name:Path/folder /local/folder/ --verbose

*) /Filestash/ est pas mal pour se connecter depuis le web à un serveur !

( bon remplaçant de web2ftp ) --- avec une offre gratuite en self_host !

Complémentaire d'un /Filebrowser/

qui, lui, affiche vos dossiers locaux dans votre Navigateur !

( avec une authentification "normale" : non s.FTP )

--> Supprimer/déplacer/renommer (bien sûr)

--> Possibilité de liens de partage (mdp/non)

--> Upload (même gros fichiers)

Tuto source :

.filebrowser.json

{

"port": 80,

"baseURL": "",

"address": "",

"log": "stdout",

"database": "/database.db",

"root": "/srv"

}Ma commande finale ( pour un user www-data )

docker run --name filebrowser -d \

-v /mon_dossier_racine/Fichiers/:/srv \

-v /mon_dossier_config/filebrowser.db:/database.db \

-v /mon_dossier_config/.filebrowser.json:/.filebrowser.json \

--user $(id -u www-data):$(id -g www-data) \

--restart=always \

-p PORTDISPO:80 \

filebrowser/filebrowserhttps://hub.docker.com/r/filebrowser/filebrowser

https://github.com/filebrowser/filebrowser

Ça donnait ça ( sans la moindre /obfuscation/ )

https://vincent-bonnefille.fr/index_hacked.html

Un message s'affiche alors sur la page d'accueil de mon site principale

(non encore auto-hébergé) ::

Dont un script est chargé sur le disque dur de :

http://mxian.wapgem.com

Un fichier .htaccess intégré au dossier contenant le logiciel intrusif indique :

#Coded By Sole Sad & Invisible

lescgi-scriptsont en .alfa

le tout profite d'une failleeval()

et à vrai dire je pige pas tout.

La page hackée avec un index.html de remplacement indiquait d'aller voir les logs...

Check The Security Of Your System Please

Ce que j'ai fais, l'activité accrue sur un dossier spécifique (et son formulaire) m'ont permis de trouver la faille facilement...

Formulaires : portes ouvertes

Un formulaire, ces petites boites blanches qui attendent du texte de la part du visiteur.visiteuse (bot/humain.e) permet d'envoyer et d’fexécuter du code sur le serveur directement (qui est un ordinateur capable de lancer.activer.exécuter des programmes et donc d'ajouter/supprimer/éditer des fichiers en fonctions des droits/permissions qui sont accordées).

C'est par là que le code a été exécuté.

Hack : usage détourné

Au lieu d'envoyer une image via cette page dédiée, du code non "escapé" a été exécuté. ( "escape", ça veut dire "faire sortir, échapper". Échapper du code ça consiste à convertir les caractères spéciaux qui servent à écrire du code, en autre chose : des caractères inoffensifs : à faire qu'ils s'affichent seulement, comme {ces} caractères, des lettres, des signes non interprétés comme "faisant quelque chose".

( -\:\?()\/... sont {là} escaped . \<> aussi, sinon ils seraient "lus"interprétés par le navigateur comme contenant du code à exécuter ) langage_progra

: Des caractères qui servent à écrire du code exécutable { c'est à dire qui par son langage produit des effets } en caractères qui ne contiennent pas d'ordres de commandement sur la machine.

Là le langage final interprété dans le code ajouté à mon site semble écrit du Python ...

Se faire cambrioler

Le sentiment est toujours le même suite à un "viol de propriété" ou de domaine... on fouille les dossiers, on cherche les traces de la présence et on se sent pas très bien... mais on apprend.

Et le fait que tout soit explicite, transparent, invitant à regarder le log sonne comme un avertissement. L'acte d'un.d'une White_hat ?En vrai je les remercie. Ca m'a mis la faille sous le nez et j'ai fais un peu de ménage.

Une faille de débutant

En cause de cette faille, une mauvaise gestion des permissions de fichiers (en 777)

oui ... j'avoue... et un formulaire mal sécurisé permettant l'envoi du code malveillant, son installation (avant une possible activité.usage malfaisant)

L'intrusion, le point d'entrée, à été trouvé (et exploité) à l'intérieur d'une page web accessible. Elle faisait parti d'un projet que je n'ai pas maintenu (et sécurisé comme il faut à l'époque).

Un bout de code, des pages obsolètes pour moi, oubliées sur un coin de serveur... Or, même inactif.inutilisé, un espace reste un espace : l'automatisation de recherche de failles se soucis peu des affectes et volontés : les moyens sont les moyens.

C'est moi dans ma tête qui y cherche du sens, une conspiration, un geste personnel. Un contexte explicatif... ( et j'en ai trouvé un : )

Sys.admin, un métier (pas le mien)

FunFact ... qui ne peut être tout à fait une coïncidence... je passais aujourd'hui un entretient pour des formations de Sys Admin... c'était tout à fait de circonstance.

Le Quiz que j'ai passé m'a donné une note honorable mais j'ai bien compris que je n'avais pas les qualifications d'informaticien BAC+2.

On y parlait adresses IP, Masques de sous-réseau, machines virtuelles...

en citant beaucoup Windows (8.1) comme référence/environnement...

Les termes du Quiz que j'ai recherché :

Hyperviseur 2012 / VHDX / VHD

SCVMM

GPO Starter

DCPROMO

Fôret Active Directory

Serveur AD DS

NTFS / SATA 3

Base SAM

FTP / TFTP

Couches OSI

...

Coucou

Après l'exposition avec le CAG+

j'ai trouvé un bug sur ma version web :)

sur le projet_perso chat_chouquette

Et ce bug : c'est moi

j'avais modifié une fonction de base

ca faisait que quand je modifiais mon code (page index.php) rien n'était pris en compte au chargement de la dite page ( par mon navigateur_browser et autres visiteurs )

J'ai d'abord crié au complot

Puis au cache de mon navigateur de se vider

À mon hébergeur et serveur FTP de réagir...

J'ai cherché.

...

Et puis j'ai trouvé.

En indiquant l'adresse complete du projet avec index.php dans l'URL (adresse web) ça marchait.

sans je retombais sur une chouquette malade, des bugs

ET cela peu importe le chouquette (le sous dossier de projet)

RSI / Solidaires / Darknets

Toutes ces pages me renvoyaient le même bug ...

...

C'est comme ca que j'ai compris...

Comme cela que je me suis rapellé que par soucis de gain de temps...

J'avais demandé au serveur d'agir tout autrement que comme il devrait par défaut

Que plutôt que de charger le fichier "index" il en charge un autre...

et cela pour tous les sous-dossiers...

...

cut, détail, explications

...

Bref

à faire simple on finit par tout compliquer...

surtout quand on ne documente pas son code.

Suite du log ::

J'ai fini ma journée à mettre à jour le system d'upload de fichiers

(de mes chouquettes) (j'ai pas fini) (maintenant si)

(j'ai décentralisé les pages d'upload/admin pour n'en avoir qu'une à modifier)

(j'ai par contre laissé les chouquettes.index charger leur index.par_défaut)

Ajouts

Restitution des dossiers (par défaut)

Appel des dossier par parameters (?folder=....)

( Finalement non ... pose problème pour une arborescence avec sous-dossiers )

( = choisi un mix' utilisant htaccess

/dossier/ > index du dossier ... normal

/up.php (fichier vide) > upload.php (centralisé.core) )

Ajout d'un "switch" entre les dossiers listés

Ajout d'une fonction de "lock" sur certains dossiers

MàJ des chemins (changés en centralisant le fichier.index.admin)

Demo

https://vincent-bonnefille.fr/chat-chouquette/RSI/fichiers/01_MOVE_others/up.php

BONUS

Sur ces questions de design/fonction par défaut...

je conseille ce super article (et super site) qui questionne l'usage et de création collective au sujet de l'interface ftp .. #<3 #! proto technique_article

@Etienne_Cliquet

http://003.directory/2001_Esthetique-par-Defaut/ walla @aR

<- #.dead --> https://web.archive.org/web/20220706050032/http://003.directory/2001_Esthetique-par-Defaut/

A motivé l'écriture de ce petit log/retour d'expérience perso...

la seconde où tu sais que t'as merdé

et que ctrl+Z n'est pas possible .

-

By : @Tom_Scott

2.9M views

Jun 01 2020

"When 'undo' won't do."

= <3 "Source Code Control System (SCCS) is a version control system"

< https://en.wikipedia.org/wiki/Source_Code_Control_System

https://www.urbandictionary.com/define.php?term=onosecond ( contenu_explicite )

des réseaux de réseaux ( pré-internet ),

les moteurs de recherche ...

le tout entre référence et fiction.

---

Selon Wikipédia :

"Le titre est une inside joke utilisée dans le domaine de l'informatique : il fait référence à la ligne de code « Halt and Catch Fire »*, une instruction en langage machine légendaire prétendument en développement chez IBM qui ferait surchauffer les composants jusqu'à ce qu'ils prennent feu."

Bande annonce vo-stfr

https://www.youtube.com/watch?v=rkrJQ1E1Xic

2014 2015 2016 2017

__

IBM Halt Catch Fire glossaire_notion

https://fr.wikipedia.org/wiki/Halt_and_Catch_Fire français

https://en.wikipedia.org/wiki/Halt_and_Catch_Fire_(computing)

blague ou pas blague, cette histoire fait mythologie

documentation norme_atypique

--> https://fr.wikipedia.org/wiki/HLT_(instruction)

== Une commande destructive qui s'oppose à celles inoffensives-passives

== (dans le récit, en vrai ça arrête l'usage du processeur, use moins d'énérgie)

pormenade entre wiki_article

--> https://fr.wikipedia.org/wiki/Instruction_non_document%C3%A9e

--> { https://fr.wikipedia.org/wiki/Instruction_nulle

eng https://en.wikipedia.org/wiki/NOP_(code) js_css_html useless_inutile }

--> https://hobbesworld.com/ftp/commandescontroles.php

pour ftp : NOOP = "Pas d'action, mais une réponse du serveur qui permet de garder la connexion ouverte sans faire de transfert" error_échec

ou aux boucles_loop infinies...

2016 by @Silvio_Lorusso

https://vimeo.com/148146455

[ Video + transcript of the talk I gave at the ‘Artistic Interventions in Finance’ panel during @MoneyLab : Economies of Dissent 2015 ]

"Today, I’m gonna talk about a project called //Kickended and the path that my research took from there. Made in 2014 , //Kickended is a Kickstarter clone that only includes campaigns nobody wanted to pledge for. Campaigns that raised exactly zero dollars.

[...]

Kickended itself is the result of a failure — if you want to call it like that — since I originally submitted the idea to Rhizome’s Net Art Microgrants competition. Kickended made it to the final round but, unfortunately, it didn’t go through."

Fake It Till You Make It :

https://youtu.be/0yKig9gGwko

https://liens.vincent-bonnefille.fr/?OXX4gg

ads_tracking

on retrouve ce projet dans cette compilation d’œuvres web.art @rhizome 2014

https://rhizome.org/editorial/2014/sep/11/announcing-microgrant-juror-finalists/

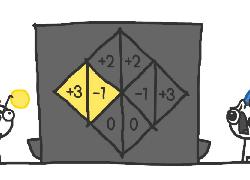

You have one choice. In front of you is a machine: if you put a coin in the machine, the other player gets three coins – and vice versa. You both can either choose to COOPERATE (put in coin), or CHEAT (don't put in coin)

-----

Économie de la confiance

théorie_des_jeux

/By Nick Case/