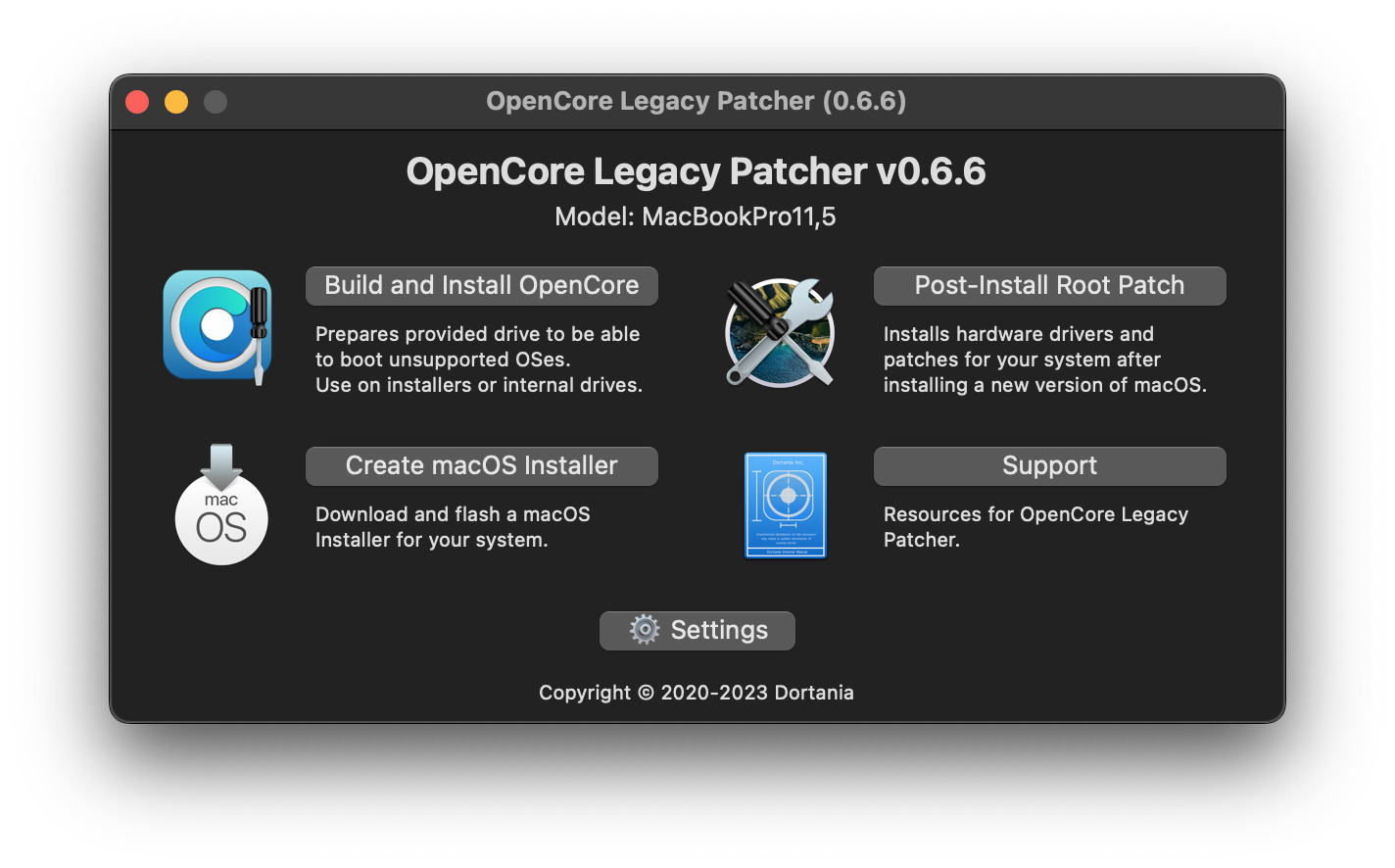

FULL tuto : https://www.youtube.com/watch?v=-huRykhjs6g

DETAIL : https://dortania.github.io/OpenCore-Install-Guide/

( + à la fin )

D'autres solutions, liste de compatibilité :

https://gist.github.com/wolfiediscord/d02d5d30898c8cacd6b5c1ab83af95b9

La liste des macs et leurs compatibilités / specs :

https://everymac.com/systems/apple/index-apple-specs-applespec.html

Trop vieux pour être à jour

@Apple bloque la mise-à-jour de son OS (Operating System) sur de vieilles machines.

On peut voir cette limitation de plusieurs façons :

Un but...

- marchand / commercial

: bloquer les mises à jour de l'OS oblige d'acheter un nouvel ordinateur - Ou technique

pour faire tourner parfaitement son système (OS)..

@Apple encourage l'achat d'un nouvel ordinateur +plus rapide...

: cela garantit une expérience de qualité supérieure...

: un vieil ordi serait incapable de répondre aux attentes de la marque

( en termes de stabilité ) ( réservée à une population plus+ aisée )

Les 2 sont vrais !

Mais on voit, avec {ce} hack (bidouille) que ce choix est logiciel

! un vieux Mac peut faire tourner /Ventura/ et autres versions !

! C'est Apple qui bloque artificiellement sa mise à jour

: C'est de l’obsolescence logicielle et non matérielle

@Apple est surplombant, autoritaire dans sa façon de développer

( du haut vers le bas , pas du bottom-up )

Si l'entreprise qu'on ne peut pas on est bloqué.es !

Contourner le blocage : ruser / hacker

( Installer un OS sur un Mac non reconnu )

On peut contourner l'obsolescence d'un vieux macOS...

Par le passé, j'avais essayé :

http://dosdude1.com/catalina/

http://dosdude1.com/software.html

Mais j'ai trouvé ce projet mieux maintenu <---

https://github.com/dortania/OpenCore-Legacy-Patcher

https://dortania.github.io/OpenCore-Legacy-Patcher/START.html

Attention, le BOOT loader autorise le mac non reconnu à démarrer...

Cela se fait en passant par une clé USB

On peut aussi installer un patch sur le system (OS)

Un autre PC est possible

+ Impact écologique

Apple n'est pas connu pour faire de l'OpenHardware ou OpenSoftware

Détourner leurs pratiques propriétaires est peut-être illégale au regard des CGU

Utiliseriez-vous ces outils malgré tout ?

Si vous cherchez un PC réparable / ouvert

vous pouvez penser aux ordinateurs @Framework

https://liens.vincent-bonnefille.fr/?EbwC_A

J'y relate également mes mésaventures avec Apple...

https://liens.vincent-bonnefille.fr/?EbwC_A#goto_MsaventureavecApple

Un smartphone ouvrable, facile à upgradé ?

/FairPhone/ s'attaque à cette part de marché !

Pour rappel, pourquoi l'open_hardware est importante :

Un smartphone est un concentré d’industries : minière, pétrolière, chimique, auxquelles s’ajoute l’industrie du data mining, de l’extraction de données. Comme je l’indique dans mon livre, selon les données de Fairphone, il faut des composants issus de plus de mille usines différentes pour permettre produire un seul « smartphone »

https://www.contretemps.eu/entretien-celia-izoard-ruee-miniere/

Bloquer artificiellement (par logiciel) l'évolution d'un ordinateur, encourage des achats matériels qui ne sont pas sans conséquences pour la planète !

Asahi - linux on New Mac

Si vous voulez vous pouvez aussi basculer sur Linux

Installez Asahi sur votre M1_M2 hors de prix :-)

https://asahilinux.org/about/

Infos ( article )

https://www.frandroid.com/marques/apple/1912403_linux-sadapte-de-mieux-en-mieux-aux-macbook-m1-et-m2-grace-aux-progres-du-projet-asahi

STORY : Xcode obsolescence programmée

( cas concret )

Pièce centrale du dev sur Mac (OSX),

Xcode doit être à jour pour installer d'autres logiciels

: faire des mises à jour, etc

! Sans cette pièce, on est bloqué.e

( EX/ quand on veut installer des composants ..

( ou/ des logiciels complets ou parties, tel /nodejs/ )

Or, pour installer la version ultime d'XCODE il faut...

un Mac à jour ( son OS : Operating System )

https://xcodereleases.com

R) Sans Mac OS à jour, pas de XCode à jour !

ISSUES

DISCORD : https://discord.com/invite/rqdPgH8xSN

https://discord.com/channels/417165963327176704/835336744710438913/1213568065443471441

POST

POST insta : https://youtu.be/-huRykhjs6g?si=i8UYeTvTWrql6UCp&t=1134

POST root : https://youtu.be/-huRykhjs6g?si=TlLhZH6YD8Ln57fl&t=1567

https://dortania.github.io/OpenCore-Legacy-Patcher/TROUBLESHOOTING.html#stuck-on-boot-after-root-patching

Stuck 1 ?

+ https://www.youtube.com/watch?v=mNcjmvzS0Vo <-- Good détails Fix

UPGRADE / Stuck

Stuck 2 (new) ?

+ https://www.youtube.com/watch?v=fhQ7SWhRakU <--- New OS update Fix

-

Reboot + NVRAM CMD+P+R (2shim) -> (Alt) -> opencore UEFI /ou/ USB

-

DONT WORKS !!!

-

System Safe MODE -- REBOOT

-

ALT -> (in open_boot_Chooser) -> select HD_MAC + PRESS Shift

-

-> Boot .... will continue INSTALL

-

Réinstall openpatcher after (sauf si installé depuis la cléf usb)

Notes

On peut avoir un soucis avec certains périphériques al pris en charge .... tel les ports USB qu'il faudra remaper !

- https://dortania.github.io/OpenCore-Post-Install/#how-to-follow-this-guide ( menu )

- https://dortania.github.io/OpenCore-Post-Install/usb/system-preparation.html#checking-what-renames-you-need ( usb )

- https://dortania.github.io/OpenCore-Post-Install/usb/intel-mapping/intel.html#Intel-usb-mapping ( intel, usb cli )

USB - yt

- https://www.youtube.com/watch?v=2hZPMHSfkS0 ( OCAuxiliaryTools + Hackintool )

- https://www.youtube.com/watch?v=hvpStozAfmE ( new 2024 )

--> https://www.technolli.com/downloads

Full tuto Mac 5.1

https://www.youtube.com/watch?v=-S0eN_hzMto

An extensive and up-to-date collection of beautifully formatted man pages.

Man : Manuel

( les instructions affichées pour aider à utiliser un log.app.cmd )

Voir aussi

Liste d'antisèches cheatsheet ( dont Commande not found)

Apprendre à utiliser un terminal

( via une petite histoire relationelle )

/Wireguard/ permet de créer très facilement des tunnels VPN !

Permet à des "clients" de se connecter via un ordi distant : "host/serveur"

... et ainsi, le client utilise une nouvelle adresse IP de sortie : de changer d'identité

... dit à l'envers : le serveur.host sert de point de sortie à une connexion distante

Pour un web_master ça sert aussi à accéder à un environnement local !

/Wireguard/ est dit plus souple et rapide que /OpenVPN/

ce proto est utilisé par /Mozilla VPN/

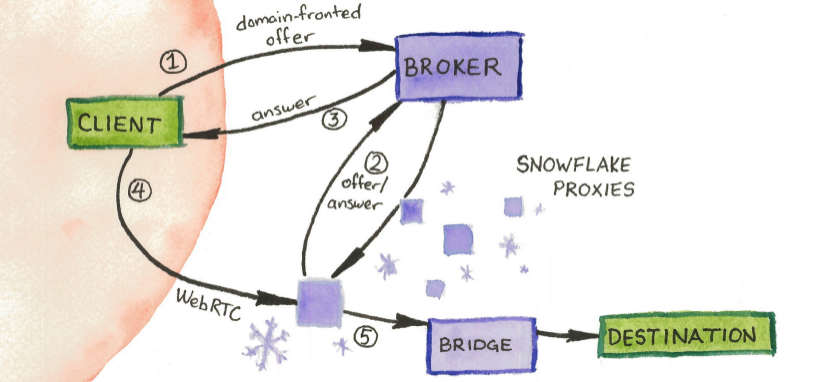

/Wireguard/, basé comme i2p /ou/ WhatsApp sur :

Explications / ressources

Image (illu. {cette bulle})

- https://pimylifeup.com/raspberry-pi-wireguard/

( tuto d'installation auto. sur raspberrypi )

Une petite vidéo (récente en français) pour le détail :

WireGuard est donc la nouvelle coqueluche des enthousiastes du VPN. Ce protocole tout récent a pris le monde du VPN par surprise. On relève notamment un développement éclair, des performances surprenantes, sans oublier son intégration au très select Kernel Linux. Avec autant d'arguments en sa faveur, il a vite trouvé preneur chez de nombreux éditeurs de VPN qui n'ont pas manqué d'intégrer le protocole dans leurs services.

MAJ

J'ai fini par utiliser un Web UI :

https://wg.bonnebulle.xyz

Très utile pour générer des cléfs / profiles / qrcode pour mes "clients"/ami.es

-> https://github.com/WeeJeWel/wg-easy

Cela permet de les échanger sans échanger les .conf via /WormHole/ ou autre...

/WormHole/ = <3 = https://liens.vincent-bonnefille.fr/?27Q_IQ

MAJ 2

todo : split-tunnel & kill-switch

: faire passer certaines applications via WG !

- https://github.com/dadevel/wg-netns

- https://github.com/chrisbouchard/namespaced-wireguard-vpn

- https://volatilesystems.org/wireguard-in-a-separate-linux-network-namespace.html

( namespaces )

MAJ 3 todo

Utiliser WG avec /Deluge/, web-client bittorent_p2p ;)

- https://yarmo.eu/blog/wireguard-docker/

- https://shkspr.mobi/blog/2023/03/a-quick-guide-to-getting-mozilla-vpn-working-on-a-headless-linux-server/

--> TUNNELING some apps - https://github.com/jamesmcm/vopono/

Recherches, liens préalables

Doc.mans / Tools

Aur man (dyndns possible)

(full + update endpoint serverside)

LAN access

- https://unix.stackexchange.com/a/639011

- https://www.mickaelwalter.fr/extend-your-lan-with-wireguard/

- https://emersonveenstra.net/blog/access-local-network-with-wireguard/

- https://www.laroberto.com/remote-lan-access-with-wireguard/

- https://davidshomelab.com/access-your-home-network-from-anywhere-with-wireguard-vpn/

Allowed IP and exculde rang calculator

(and detailled explaination)

Très complet

Tools

- https://github.com/WeeJeWel/wg-easy

- https://github.com/complexorganizations/wireguard-manager

https://github.com/EmbarkStudios/wg-ui

Monitoring

Update EndPoint

! à utiliser côté serveur

( perso je remplace l'IP manuellement )

( dommage que WG ne vérifie pas tout seul si le dyn.host.xyz a changé d'IP )

Bash Auto create clients ( try fails /etc/wireguard/autogen )

alt bundle

" A collection of introductory technology tutorials covering Linux, Web development, general problem solving and graphic design. "

Des Services web...

encore des CHATONS

" Aurore est une association à but non lucratif gérée par des bénévoles étudiants de l'université Paris-Saclay. Nous nous efforçons de fournir une couverture Internet filaire et Wi-Fi très haut débit aux étudiants pour 50€ par an, ainsi que l'accès à de nombreux services Web. "

Proposent une ma fois bonne documentation tuto

(par là que je les ai découvert.es)

" Documentation technique

Bienvenue sur la documentation technique d'Aurore.

Ce wiki est fait pour documenter tout ce qui fait partie de l'infrastructure technique (hardware et software) à Aurore. Il sert à s'autoformer et à avoir accès à toutes les informations concernant notre infrastructure rapidement et clairement "Au programme :

- Sites géographiques (Accès restreint) Sites où Aurore est implantée

- Serveurs Liste des serveurs d'Aurore et de leurs fonctions

- Services Liste des services d'Aurore

- Plan IP Les adresses IP d'Aurore et leurs répartitions

- VM Toutes les VM d'Aurore

- Monitoring Installation et utilisation Prometheus / Grafana

- Les VLAN Virtual Local Area Network

- VPN OVH Documentation du tunnel entre OVH et Saclay

- Les onduleurs Liste et documentation des onduleurs

- Bornes dans les chambres Bornes installées dans les chambres d'adhérents en résidence

- Reserve Proxy Nginx en tant que RP et un peu plus

- Ansible Système de configuration et de gestion de parc

- Liaisons optiques Les liaisons optiques utilisées par Aurore

Fait partie du réseau inter-universitaire :

https://federez.net

et aussi

https://viarezo.fr

https://www.rezel.net

J'ai un dongle USB <-> Ethernet

https://plugable.com/products/usb3-e1000

Quand on débranche/re.branche il n'est pas reconnu...

Comment faire pour que linux le reconnecte (sans redémarrer) ??

Après installation (Make) de https://github.com/jerome-pouiller/ioctl

Automating the reset {cf. lien_bulle} is working !!!!

( reconnu dès que re.branché )

....

Sinon on peut faire :

- On récupère le DBUS de l'adaptateur ( AX88179 )

- On le reconnecte

- On récupère le DBUS de l'adaptateur ( AX88179 )

À la main

lsusb | grep AX88179

# ==> GET ... 0XX ... 0YYPseudo-automatisation :

J'utilise une fonction "regex1" trouvée sur internet

https://stackoverflow.com/a/14229597

pour récupérer le...

AX88179_BUS et AX88179_DEV : 0XX ... 0YY

function regex1 { gawk 'match($0,/'$1'/, ary) {print ary['${2:-'1'}']}'; }#!/bin/bash

AX88179_BUS=$(lsusb | grep AX88179 | gawk 'match($0,/Bus (0(.*))\s/, ary) {print ary['${2:-'1'}']}' | cut -c -3)

AX88179_DEV=$(lsusb | grep AX88179 | gawk 'match($0,/Device (0(.*))\s/, ary) {print ary['${2:-'1'}']}' | cut -c -3)

# NEED Admin

pkexec $(python3 /usr/bin/ioctl /dev/bus/usb/$AX88179_BUS/$AX88179_DEV)

- On le reconnecte

Exécution Python

sudo python3 /usr/bin/ioctl.py /dev/bus/usb/$AX88179_BUS/$AX88179_DEVScript Python

\#!/usr/bin/python3

## SOURCE :: https://scarff.id.au/blog/2021/resetting-usb-ethernet-linux/

print("\n\nFIRST DO :: \nlsusb | grep AX88179")

print("==> GET ... 0XX ... 0YY")

print("\nEXEC :: \nsudo python3 ioctl.py /dev/bus/usb/0XX/0YY\n\n")

##

# in ioctl.py

import fcntl, sys

# defined in linux/usbdevice_fs.h

USBDEVFS_RESET = 21780

with open(sys.argv[1], "wb") as fd:

fcntl.ioctl(fd, USBDEVFS_RESET, 0)Aidons d'autres Internautes à accéder à un internet libre : non censuré / surveillé :

-

Créons des ponts (bridges) vers le réseau Tor

: soyons des Snowflakes par millions ! -

Installez l'addon Firefox

-

Lisez l'article du Projet Tor :

https://snowflake.torproject.org

Instructions ( installation Docker / service )

- https://gitlab.torproject.org/tpo/anti-censorship/pluggable-transports/snowflake/-/wikis/home ( + AUR )

: En 2022 un outil qui aide les populations persécutées par la guerre :

Iran, Ukraine, etc

" Display and control your Android device. Contribute to Genymobile "

Contrôler son téléphone Android depuis son ordinateur ! Un must-have !

Bonus : j'ai créé ce petit script de connexion en Wifi (Bash) : gist

Wiki : https://en.wikipedia.org/wiki/Scrcpy

Genymotion https://www.genymotion.com

est derrière un outil de virtualisation VM

Blog ressource en français : https://blog.rom1v.com

" Come on in and check out what's new in Self Hosted applications and stick around for the Homelab guides ! "

$ Des sites comme { ça }

$ d' alternativeto on en trouve plein...

$ mais le design et degrès d'édition est différent

> ex : https://thewhale.cc

Un n'ieme site dédié à la config/install d'app auto-hébergées

... trouvé durant ma remise sur pied de /HedgeDoc ( ici )

https://liens.vincent-bonnefille.fr/?N9aC7g

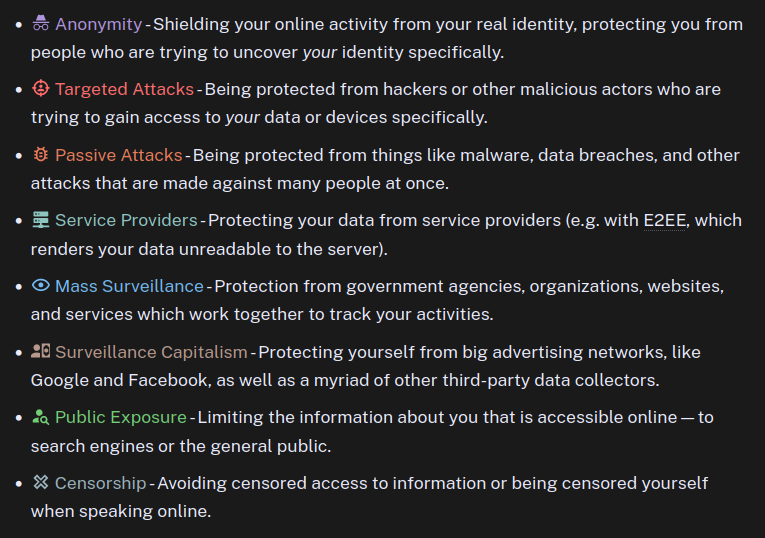

Encore, un site, bien fait, qui recense des outils et conseils pour se défendre contre les surveillances numériques à notre inssu..

OK, voici le programme, les thématiques générales

( dont j'ai trouvé le descriptif pertinent )

En francais aussi / explique bien la diff entre vie privée / sécurité . privacy / anonymity

- Anonymat - Séparer votre activité en ligne de votre identité réelle, vous vous protégez des personnes qui tentent de découvrir explicitement votre identité

- Attaques Ciblées - Se protéger contre les pirates informatiques dévoués ou d'autres agents malintentionnés essayant d'accéder spécifiquement à vos données ou appareils

- Attaques Passives - Se protéger des logiciels malveillants, des fuites de données, et autres attaques qui sont faites contre des groupes de personnes

- Fournisseurs de Services - Protéger vos données des fournisseurs de services, en utilisant par exemple un chiffrement de bout en bout rendant vos données illisibles par le serveur

- Surveillance de Masse - Protection contre les agences gouvernementales, organisations, sites web et services qui collaborent pour suivre vos activités en ligne

- Capitalisme de Surveillance - Se protéger des grands réseaux publicitaires comme Google et Facebook, ainsi que d'une myriade d'autres collecteurs de données tiers

- Exposition Publique - Limiter les informations en ligne vous concernant, accessibles par les moteurs de recherche ou par le grand public

- Censure - Éviter les accès censurés à l'information et d'être soi-même censuré lorsqu'on discute en ligne

full capt

Internet comment ça marche ?

Et si on le coupe en deux ça repousse ?

Et qui c'est qui décide ?

Longue conf'

une belle précision et débit

/Wetty/ sert à accéder à un terminal de commandes ( cli_bash ) via le protocole SSH ...

mais en passant par le wwweb (via n'importe quel navigateur ) !

Normalement on se connect avec le protocole SSH via un terminal (application)

ssh user@adresse_du_serveur_ou_son_IP<

Sur un wifi public (ou protégé) certain admin empêchent l'accès au port :22 (SSH)

Aussi, en passant par le web ( port :80 ) on peut contourner cette limitation...

Pratique quand on veut accéder sans délais à son serveur distant !

- https://computingforgeeks.com/run-linux-terminal-on-web-browser-using-wetty/

Full tuto - https://distroid.net/linux-terminal-using-wetty/

. . .

En remplaçant de /Shell in a box/ ( discontinued )

2025

( pas facile à installer wetty )

TRY ttyd

GIT

- https://github.com/tsl0922/ttyd

-

HELP

- https://fr.linux-console.net/?p=20489

- https://github.com/tsl0922/ttyd/wiki/Example-Usage

INSTALL

- https://github.com/tsl0922/ttyd/releases

-> ARCHITECTURE (attention cpu) - `cp /dwl/path/ttyd... /usr/bin/‘

COMMANDE

sudo ttyd -W -p 9000 login

( NB : -W make it interactive, can type, carfulle in prod )

( SOURCE : https://github.com/tsl0922/ttyd/issues/1217#issuecomment-1755851524 )

NGINX

PASSWORD protect NGINX

sudo htpasswd -c /etc/nginx/.htpassttyd USERNAME

Config

server {

server_name shell.host.com;

root /var/www/html/; # Random

charset utf-8;

listen 80;

listen [::]:80;

location / {

# PASSWORD

auth_basic "Administrator’s Area";

auth_basic_user_file /etc/nginx/.htpassttyd;

# PROXY PORT

proxy_pass http://127.0.0.1:9000;

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

proxy_read_timeout 43200000;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header Host $http_host;

proxy_set_header X-NginX-Proxy true;

}

}( restart Nginx )

ADD Cert (ssl)

sudo certbot --nginx -d shell.host.com

EXTRA_SCRIPT.sh ( tmux + login )

#!/bin/bash

tmux new -s session_name -c sudo /usr/bin/loginTmux conf

~/.tmux.conf

Service

sudo nano /etc/systemd/system/ttyd.service

[Unit]

Description=ttyd_login

After=network-online.target

[Service]

Type=simple

ExecStart=COMMANDE EXTRA_SCRIPT.sh

Restart=always

RestartSec=2

TimeoutStopSec=5

SyslogIdentifier=ttyd

[Install]

WantedBy=multi-user.targetAutostart

sudo systemctl enable ttyd

Neural Networks and Weather Satellites.

Neurals Netwark, predicting human machines vote ?

ArtFriction, cloud reality

Bigdata paradigm

http://cloudindx.com/history/

relate des éléments historiques que l'on retrouve dans le livre de l'auteur : https://bib.vincent-bonnefille.fr/book/141

Compter, gérer, exploiter, ainsi va la mégamachine bureaucratique. Pourquoi résister à l'informatisation du monde ?

J'en parlais ici https://liens.vincent-bonnefille.fr/?SjLa3w

Au delà de la critique des surveillances. L'informatisation du monde...

La gestion.organisation des flux.masses . . .

Une émission sur @France_Culture : https://www.radiofrance.fr/franceculture/podcasts/terre-a-terre/la-liberte-dans-le-coma-7077137

Pub. le 14/06/ 2019 par @Félix_Tréguer

Que l'on retrouve ici https://www.monde-diplomatique.fr/2020/01/TREGUER/61229 ( 2020 ) commentant la liberté dans le comas ... actuellement épuisé.

https://bib.vincent-bonnefille.fr/book/311

Datant de 2013 ... édité par...

@La_Lenteur ( radicalités anti.tech garanties )

-> https://bib.vincent-bonnefille.fr/publisher/stored/22

--> https://librairie-quilombo.org/La-liberte-dans-le-coma

.... que j'ai découvert via le tres bon podcast militant @Floraisons

Compter, gérer, exploiter (avec @Matthieu_Amiech )

https://floraisons.blog/compter-gerer-exploiter/

( repostée ici https://liens.vincent-bonnefille.fr/?qw80EA )

@Félix_Tréguer est aussi l'auteur de

" L'utopie déchue :

une contre-histoire d'internet XVe-XXIe siècle "

--> https://bib.vincent-bonnefille.fr/book/278

Voilà comment commence l'article de Félix :

" Dans la généalogie politique de l’informatique et plus encore dans l’historiographie dominante d’Internet, les oppositions néo-luddites sont largement négligées.

Parmi les acteurs ayant contribué d’une manière ou d’une autre à façonner ces technologies et les discours à leur endroit avant les années 1990 , on évoque souvent les scientifiques humanistes de l’après-guerre et les hippies technophiles des années 1960 (voir par exemple les travaux de @Fred_Turner ). Ensemble, ils ont contribué à extirper l’ordinateur des grandes bureaucraties en promouvant des machines plus petites, conçues comme des outils de libération individuelle, avec toutes les impensées qui furent les leurs (et les nôtres devrait-on dire, puisque leurs espoirs et utopies ont aussi largement influencé les discours dominants à l’endroit d’Internet…). Dans l’histoire du droit à la protection des données personnelles, on aborde aussi parfois les informaticiens, chercheurs ou juristes qui, dès les années 1960 , ont alerté l’opinion et les législateurs quant aux risques de ces technologies pour la vie privée.

Dans cette littérature, les oppositions plus fondamentalement technocritiques qui agitent la Nouvelle Gauche à partir des années 1960 , et pour lesquelles l’ordinateur constitue une machine par essence technocratique et guerrière, apparaissent souvent comme une simple toile de fond. On s’intéresse en réalité assez peu à ces acteurs, à leurs discours ou à leurs pratiques d’opposition à l’informatique.

Des travaux récents ont commencé à corriger ces lacunes historiographiques, principalement aux États-Unis. L’anthropologue @Gabriella_Coleman a par exemple rappelé (pdf titre: Coleman-Phreaks-Hackers-Trolls <- The Social Reader part8 (bib) ) la filiation entre les hackers des années 1980 aux États-Unis et des groupes radicaux inspirés par l’action directe non-violente, comme les Yippies. Plus récemment encore, dans Surveillance Valley (2018), le journaliste @Yasha_Levine a mis la main sur des archives oubliées documentant l’opposition d’organisations militantes comme les Students for Democratic Society (SDS) à l’ ARPANET , au tournant des années 1960 . L’auteur raconte comment l’ARPANET, qui fut le premier réseau à commutation par paquets et est généralement présenté comme l’ancêtre d’Internet, fut dénoncé lors de manifestations étudiantes pour ses liens avec le complexe militaro-industriel, tout en étant également impliqué dans des scandales liés à la surveillance des mouvements sociaux par les services secrets américains.

@Yasha_Levine Surveillance Valley : The Secret Military History of the Internet

Une histoire oubliée… "

. . .

Un texte qui rappelle comment raconter l'ambiguïté hippie vàv des tech ( @Fred_Turner pour ne citer que lui ) participe au récit émancipateur qu'on leur acolle ... mais surtout les mises sous silences des mouvements contestataires .

Via : ( de nombreuses ressources, pistes luddites )

Machines in Flames ( 2022 , 50min) finds a secret history of self-destruction by following the footsteps of a clandestine group of French computer... @CLODO

.

Machins in Flames is the debut film of the Destructionist International, and the first in a series on the appetite for abolition in ultra-leftism.

.

Writing & production: Andrew Culp & Thomas Dekeyser

Music & VO: Dana Papachristou

More info at machinesinflames.com

Entre desktop_movie et documentaire ce roman filmique retrace le cerle de flammes entre l'/arché/ et les hommes, leur désir ubrique de rester imortels, de survivre au présent. Un collectif luddite Toulousin, militant 'avant l'heure' contre le pro.gramme de l'État français à la recherche d'un pouvoir surveillant, informationel, pour ne pas dire surveillant (de ses sujets proto.dissidents).

Et si les flammes de Clodo n'étaient le fait de ces entreprises d'État appuyant sur la gâchette (du clavier) ?

Et si, Clodo dont les molotofs n'ont jamais été démantelés, vivait encore,..? dans les flammes du datacenter d'OVH dont l'histoire récente a vu périr sites web et bases de donnés (des clients de ce leader Européen)

Sur le même sujet :

BITCOIN : LA NOUVELLE RELIGION

( @Nastasia_Hadjadji 2023 )

- https://invidious.fdn.fr/watch?v=QhGB_CU3uz0

- https://youtube.com/watch?v=QhGB_CU3uz0

↳ https://www.blast-info.fr/emissions/2023/bitcoin-la-nouvelle-religion-EV91_dDHQg-Dhgc5BjCO7Q

↳ https://bib.vincent-bonnefille.fr/book/275

Leurs émissions éco =

https://www.blast-info.fr/tags/leconomie-salome-saque-1bw5MvF0T2uh2UL3X-3Wew/1

Ajoutée le December 21, 2021

" Le bitcoin est à l’image de ce système. C’est un actif qui est inégalitaire, qui est polluant, qui est spéculatif. Il est à l’image même des marchés financiers aujourd’hui. Ce n’est pas une monnaie anti système, c’est la quintessence de ce système."

Selon @Nicolas_Dufrêne , il y a urgence : le bitcoin est un danger pour le système monétaire et financier, mais aussi pour les citoyens. C’est pour cette raison qu’il appelle à l’interdire.

Pour mieux comprendre cette prise de position peu commune, Salomé Saqué interroge cet économiste anti-bitcoin, qui considère que la valeur ajoutée de cette cryptomonnaie par rapport aux moyens de paiement existants est nulle.

Journaliste : Salomé Saqué " ...

En rapport / lié à :

Le bitcoin devient un danger pour le système monétaire et financier et pour les citoyens

https://www.lemonde.fr/idees/article/2021/12/03/le-bitcoin-devient-un-danger-pour-le-systeme-monetaire-et-financier-et-pour-les-citoyens_6104588_3232.html ( Tribune )

- Nicolas Dufrêne - Economiste

- Jean-Michel Servet - Economiste

(le texte)

Prise de notes :

Point fort : Absence d'intermédiaire bancaire

- séparer Bitcoin (éco monétaire) vs Blockchains

: La plus grande invention (blc) pas seulement financier (votes, smart contrats...)

Q Faut il l'insérer dans le système monétaire ?

Q Ruée vers l'or ? Courts intéressants ?

La spéculation un problème, pas que dans le btc mais déjà dans la finance

R Explosion en 2013

Instable fluctuant (actif)

mais personnes qui en ont gagné d'autre beaucoup perdu

(perte : pas de filet de sécurité, assurance-intermédiaire)

(moins communiquée, non valorisée = le bilai du survivant ?)

Pas les garanties / recours

. Pas d'institution / tiers (vu comme point négatif)

Q Perte vs spéculation.investissement ?

"Effets de levier"

. Position plus importante que l'argent vraiment possédé (prise de risque)

. . eToro, benance... "stop lose", crédits épuisés. A cause des plateformes qui le permettent.

. Existe sur les marchés financiers

. effets artificiels sur les cours, accroît la volalité

Marché du Bitcoin est inégalitaire

certes décentralisé ( non contrôlé par 1 )

mais possession concentrée 2% contrôlerait la grande majorité

Waise = baleines

. modifient le court du bitcoin

= marché non libre ténu par des majoritairesQ Régulation // marchés financiers

R Oui mais dans le btc il y a aussi des manipulations de marché

Mais non sanctionnées ( comme sur les marchés régulés )

. Et constituent des marchés parallèles

. et reproduisent les pires défauts de la finance

Q Plus égalitaire, démocratique, rendre au peuple ?

R Non, opposé

Monnaie concentrée

non pilotable (rendue au peuple)

. Pas le cas avec la banque centrale...

. mais . leur indépendance les écarte du peuple

. . le btc encore plus, on parle à un algo, processus de minage nous ramène à :

. . . image au 19e siècle idée de la monnaie infalsifiable, quantité limité, déconectée de l'activité

. . . limitées comme l'or ... abandonnée au profit des crédits...

. . . Q // or : le bitcoin a une fin : Quantité limitée

Q Critique inflation création trop de monnaie (illimitée)

pas possible avec le bitcoin donc mieux ?

:::

R Btc et informationnel

La masse monétaire doit accompagner l'activité économique (constat historique)

Oui, un pbl avec la finance qui agit comme un trou noir et aspire la masse monétaire

mais pas une raison pour aller vers une monnaie inflationniste (comme le btc)

L'usage de bitcoin produirait un effondrement (si remplace monnaies officielles)

21million d'unités bitcoin (trop limité)

masse monétaire doit progresser en parallèle de l'économie "réelle"

21:14

R = À l'opposé d'un projet social / démocratique

1973 restriction monétaire

peur de l'inondation du marché par l'argent vs l'or

bannir les monnaies vs le btc ?

a mené à une dépression (piège)

. Beaucoup de crypto-actifs

. certains non prétention à des monnaies

. . mais "utility" tokens (dont smartcontrats)

. . peut aider au finance ment d'ICO pour innover

Pbl de la substitution

= Concurrence des monnaies s’entant crée des problèmes

Oui pour la spéculation-placement

non pour la création monétaire (comme Salvador)

Salvador pas de monnaies, soumis au dollars

. monnaie officielle, victoire pour le btc

Q Flat Taxe sur les bitcoins

R Usage non monétaire en Fr

mais Salvador et préssion de plusieurs pays

-> reconnu comme monnaie officielle, augmente le court

Incarnation de l'ultra libéralisme

- déconnecté de délibération (algo)

- souveraineté

- spéculative

- concentré dans les mains d'un groupe restrinct

- polluant

: à l'image des systèmes financiers

pollution du minage éco_animaux_nature

plus de mineurs -> plus de transactions

-> complexification des calcules

-> ordinateurs sur-puissants

Q Sujet non populaire politiquement (la critique)

R Pertes, témoignage étudiant

Non populaire de dire que c'est perdu

? Fantasme de la décentralisation

! Ripple à engendré la facilitation de transactions

Q Placement VS effondrement crise

R Risque mais pas assez grand... mais...

- Ne permet pas les paiements

- Ni lutte contre l'inflation (lien éco réelle)

- Et Risque (effet levier)

Contre Crise financière ou inflation

. Les banques ont injecté et sauvé (expansionniste)

. à augmenté la valeur du bitcoin

Doit aller vers un contrôle des banques centrales vers des projets politiques (éco, sociaux...)

Plutôt qu'un autre système dérégulé...

Q Illicite, dn_darknet ?

R 3% pour activités illégales

Cash sert au financement similaire

- Crypto actifs tel Monero

. devrait être interdit - garantie un anonymat

. en lien à la criminalité organisée, blanchiment - RansonWare 400millions de dollars