des réseaux de réseaux ( pré-internet ),

les moteurs de recherche ...

le tout entre référence et fiction.

---

Selon Wikipédia :

"Le titre est une inside joke utilisée dans le domaine de l'informatique : il fait référence à la ligne de code « Halt and Catch Fire »*, une instruction en langage machine légendaire prétendument en développement chez IBM qui ferait surchauffer les composants jusqu'à ce qu'ils prennent feu."

Bande annonce vo-stfr

https://www.youtube.com/watch?v=rkrJQ1E1Xic

2014 2015 2016 2017

__

IBM Halt Catch Fire glossaire_notion

https://fr.wikipedia.org/wiki/Halt_and_Catch_Fire français

https://en.wikipedia.org/wiki/Halt_and_Catch_Fire_(computing)

blague ou pas blague, cette histoire fait mythologie

documentation norme_atypique

--> https://fr.wikipedia.org/wiki/HLT_(instruction)

== Une commande destructive qui s'oppose à celles inoffensives-passives

== (dans le récit, en vrai ça arrête l'usage du processeur, use moins d'énérgie)

pormenade entre wiki_article

--> https://fr.wikipedia.org/wiki/Instruction_non_document%C3%A9e

--> { https://fr.wikipedia.org/wiki/Instruction_nulle

eng https://en.wikipedia.org/wiki/NOP_(code) js_css_html useless_inutile }

--> https://hobbesworld.com/ftp/commandescontroles.php

pour ftp : NOOP = "Pas d'action, mais une réponse du serveur qui permet de garder la connexion ouverte sans faire de transfert" error_échec

ou aux boucles_loop infinies...

"Obfuscation. A User’s Guide for Privacy and Protest, by Assistant Professor of Media, Culture, and Communication at New York University @Finn_Brunton and Professor of Media, Culture, and Communication and Computer Science at NYU and developer of TrackMeNot Helen Nissenbaum."

cite Spartacus : ou la stratégie du bruit comme anonymat

https://youtu.be/u93bhAimFFU

film_cinéma

""A useless machine, sometimes known as a "useless box", is a device which has a function but no direct purpose. It may be intended to make a philosophical point, as an amusing engineering "hack", or as an intellectual joke. Devices which have no function or which malfunction are not considered to be "useless machines".

The most well-known "useless machines" are those inspired by Marvin_Minsky's design, in which the device's sole function is to switch itself off by operating its own "off" switch.""

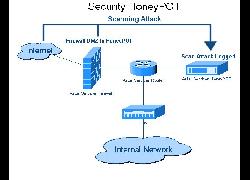

"Dans le jargon de la sécurité informatique, un honeypot est une méthode de défense active qui consiste à attirer, sur des ressources, des adversaires déclarés ou potentiels afin de les identifier et éventuellement de les neutraliser."

Projet de lutte contre le spam

https://www.projecthoneypot.org/

HP en français, leur fonctionnement, les stratégies, quelques tutos ressources

http://igm.univ-mlv.fr/~dr/XPOSE2009/botnets/honeypot.html

Liste d'HP en anglais

https://github.com/paralax/awesome-honeypots

https://www.smokescreen.io/practical-honeypots-a-list-of-open-source-deception-tools-that-detect-threats-for-free/

Que se passe-t-il quand le mouvement s’arrête ? Que se passe-t-il quand un corps, microbiologique ou humain, végétal ou minéral, animal ou stellaire, se met en travers du flux des choses et nous oblige à la suspension ? Ces questions ont été mises en état d’urgence par la dernière crise sanitaire du Capitalisme Mondial Intégré : la pandémie de Covid-19 et sa conséquence inédite sur les flux d’humains et de marchandises.

Atlas du geste

http://www.pourunatlasdesfigures.net/

Ce lundi c’est la journée internationale des podcasts, qui met en avant ce nouveau mode d’écoute et de connaissances que les auditeurs de France Culture connaissent bien. Nous avons saisi cette occasion pour réfléchir à tous ces supports Internet qui nous mobilisent et, de plate-forme vidéo ou portail audio, tentent d’attirer notre attention.

Notes ::

Mofo phobies

dormeurs sentinelles

···

3 utopies fondatrices du web_internet ::

-- Bibliothèque alexandrie

-- Pierre Teilhard de Chardin, la Noosphère - intelligence collective distribuée

-> déclaration d'indépendance cyberespace 1996

-- Marshall McLuhan - village mondiale : tout le monde communique avec tout le monde

... flâner

problème d'interface de ces offres

Les contenus rares sont devenus universellement disponibles

pouvoir dans ceux qui donnent accès, distribuent, ordonnancent

le temps devient une valeur

"trigerring", "captologie" + "polychronie" nudge

... perte de concentration

... mais un web qui n'accentue pas cet effet

. un autre web est possible .

responsabilité des UX

La fatigue de prendre une décision

dans le temps de l'urgence

ne favorise pas le temps de la lecture ou rencontre de soi

... d'autres rencontres, d'autres sensorialités

... une littérature qui tend à l'oralité... podcasts !

La civilisation du poisson rouge - Petit traité sur le marché de l'attention

Bruno Patino, Grasset, 2019

Le temps de l'urgence

Christophe Bouton, Le Bord de l'eau, 2013

Temps de la nature, nature du temps

Christophe Bouton et Philippe Huneman, CNRS Editions, 2018

+++

24/7 : Le capitalisme à l'assaut du sommeil

@Jonathan_Crary , éditions de La_Découverte, 2016

https://www.editionsladecouverte.fr/24_7-9782707191199

. . .

Dans ma bibliothèque :

https://bib.vincent-bonnefille.fr/book/4

Accélération : Une critique sociale du temps

Hartmut ROSA, éditions de la découverte, 2010

https://www.editionsladecouverte.fr/acceleration-9782707154828

+++

!!!! écouter aussi :

pourquoi votre cerveau a besoin de

silence

pour se régénérer ( Louie Média )

https://play.acast.com/s/travail-en-cours/pourquoivotrecerveauabesoindesilencepourseregenerer

( == https://liens.vincent-bonnefille.fr/?-1IgRg )

CSS

HTML

SVG

Sass

Flexbox

CSS-Grid

Design

Responsive Design

Typographie

...

<p>et bien plus</p>

...

Ressources

https://la-cascade.io/ressources/

Dico ( glossaire html_css )

https://la-cascade.io/dico-css/

Un canari de mandat est une méthode par laquelle un fournisseur de services de communication vise à informer ses utilisateurs que le fournisseur a reçu une assignation du gouvernement malgré les interdictions légales de révéler l'existence de l'assignation. Le canari de mandat informe généralement les utilisateurs qu'il n'y a pas eu d'assignation à comparaître émise par le tribunal à une date donnée. Si le Canary n'est pas mis à jour pendant la période spécifiée par l'hôte ou si l'avertissement est supprimé, les utilisateurs doivent supposer que l'hôte a reçu une telle assignation. L'intention est qu'un fournisseur avertisse passivement les utilisateurs de l'existence d'une assignation à comparaître sans violer «techniquement» une ordonnance du tribunal de ne pas le faire.

Illu : site mort en 2021 : canarywatch*

C’est un peu l’idée du Warrant Canary (que l’on pourrait traduire par « garantie du canari »). Cette garantie est une publication régulière, voire automatique, où un prestataire de service indique qu’il n’a pas reçu de demande des agences de renseignements dont il ne pourrait pas parler. Dans le cadre des services en ligne américains, qu’ils n’ont pas reçu de demande de divulguer des informations sur leurs clients hors d’une procédure judiciaire. Si la société reçoit une demande secrète de la justice, elle s’engage à tuer le canari, c’est-à-dire à faire disparaître le fichier canari de son site, informant ainsi qu’elle est sous surveillance, mais sans préciser quoique ce soit, puisqu’elle n’en a pas le droit.

---

* https://web.archive.org/web/20200305080352/http://canarywatch.org/

à propos de la fermeture ::

Electronic Frontiere Fondation (EFF)

https://www.eff.org/deeplinks/2016/05/canary-watch-one-year-later

---

@PafLeGeek ( en français )

https://www.youtube.com/watch?v=p-Fpk3d-D9A

- Museum of fake Websites

https://theyesmen.org/fake-websites

"These are some of the websites in the course of Yes Lab and Yes Men projects, since 1999 , in reverse chronological order."

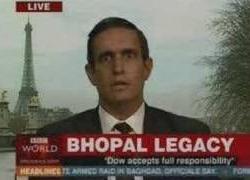

- En outre des sites parodiques militant les Yes Men se font connaitre par leur activités comiques mais politiques ( 2001 ~ 2004 + )

Ils usurpent l'identité numérique de sites respectables (au design vernis) comme cheval de trois des organisations méta gouvernementales tel l'OMC. Ils usent d'une légitimité d'apparence.

···

Cette attaque qualifiable de "pot de miel" ( honeypot ) leur donne accès à l'espace attentionel d'organisations ciblées. Ils abusent en fait du billai cognitif faisant qu'on attribut plus facilement du crédit aux représentants de pouvoir (portant une blouse, professeurs, etc), nous nous laissons prendre par leur aura brillante (Effet Barnum).

...

Leur but final est d'exposer des partisans-alliés de la doctrine libérale à sa caricature. Ils tendent par la même occasion ( le temps limité de leur infiltration ) à éprouver l'élasticité éthique des entreprises : jusqu'où ces organisations sont prêtes à aller pour le profit.

Les Yes Men sont à l'origine de fausses nouvelles, rumeurs (dont la parution d'un journal de nouvelles utopistes reprenant le design du New York Times).

Ils profitent d'une usurpation d'identité de l'entreprise DOW**** pour annoncer sur un plateau télé américain la reconnaissance de cette entreprise pour les dégâts sanitaires, humains et écologiques durant un grave accident. Ils réactivent ainsi cette mémoire et le devoir de réparation : ils re-politisent et réactivent le fait historique trop vite oublié.

JavaScript is dangerous! Why? How are websites vulnerable to it? Find out about bug-bounties from @Tom_Scott

(( via @Le_Média : 2021 , ANNÉE DE LA CENSURE ?

(( Trump censuré de twitter facebook

(( l’interopérabilité vers des services décentralisés

(( https://www.youtube.com/watch?v=3EofN9fnW6E

Article de la @La_Quadrature_du_Net, 2019

"Le protocole permet l’interopérabilité. L’interopérabilité est la capacité à communiquer de deux logiciels différents, issus d’équipes de développement différentes. Si une université bolivienne peut échanger avec une entreprise indienne, c’est parce que toutes les deux utilisent des protocoles communs.

L’Internet est un réseau à « permission facultative ». Contrairement aux anciennes tentatives de réseaux informatiques qui étaient contrôlés par les opérateurs téléphoniques, et qui décidaient de quels protocoles et quelles applications tourneraient sur leurs réseaux, sur l’Internet, vous pouvez inventer votre propre protocole [...]

Si chaque développeur ou développeuse d’applications invente son propre protocole, il n’y aura plus de communication ou, plus précisément, il n’y aura plus d’interopérabilité. Chaque utilisatrice et chaque utilisateur ne pourra plus communiquer qu’avec les gens ayant choisi le même logiciel.

[...]

Certains services sur l’Internet bénéficient d’une bonne interopérabilité, le courrier électronique, par exemple [#email]. D’autres sont au contraire composés d’un ensemble de silos fermés, ne communiquant pas entre eux. C’est par exemple le cas des messageries instantanées. [...] Alors que l’Internet était conçu pour faciliter la communication, ces silos enferment au contraire leurs utilisateurs et utilisatrices dans un espace clos.

Un exemple d’un succès récent en termes d’adoption d’un nouveau protocole est donné par le Fédivers . Ce terme, contraction de « fédération » et « univers » [...] regroupe tous les serveurs qui échangent entre eux par le protocole ActvityPub [qui] permet d’échanger des messages très divers.

[Les protocoles ne sont pas tous régis par des spécifications strictes]. Ainsi le protocole BitTorrent, très utilisé pour l’échange de fichiers, et pour lequel il existe une très bonne interopérabilité, avec de nombreux logiciels, n’a pas fait l’objet d’une spécification complète.

Parfois, la spécification est adoptée formellement par un organisme dont le rôle est de développer et d’approuver des spécifications. C’est ce qu’on nomme la normalisation. Une spécification ainsi approuvée est une norme. L’intérêt d’une norme par rapport à une spécification ordinaire est qu’elle reflète a priori un consensus assez large d’une partie des acteurs, ce n’est plus un acte unilatéral.

L’une des organisations de normalisation ouverte les plus connues est l’IETF (Internet Engineering Task Force, qui produit notamment la majorité des RFC). L’IETF a développé et gère la norme décrivant le protocole HTTP, le premier cité dans cet article. Mais d’autres organisations de normalisation existent comme le W3C (World-Wide Web Consortium) qui est notamment responsable de la norme ActivityPub .

Le courrier électronique repose, contrairement à la messagerie instantanée, sur des normes ouvertes, mais on peut respecter ces normes tout en ajoutant des règles. Ce bras de fer vise à empêcher les serveurs indépendants de communiquer avec Gmail .

Si on laisse beaucoup de choix aux programmeuses et programmeurs qui créeront les logiciels, il y a des risques de casser l’interopérabilité, suite à des choix trop différents. Mais si on contraint ces programmeuses et programmeurs, en imposant des règles très précises pour tous les détails, on empêche les logiciels d’évoluer en réponse aux changements de l’Internet ou des usages. La normalisation reste donc un art difficile, pour lequel on n’a pas de méthode parfaite."

---

Sous la forme d’une série d’hypothèses, l’atlas critique d’Internet développe 15 exercices conceptuels de spatialisation d'Internet. L’objectif de cet Atlas est d’utiliser l’analyse spatiale comme clé de compréhension des enjeux sociaux, politiques et économiques présents sur Internet. Tenter d’en cerner les contours nous permettra d’en comprendre les enjeux.Travail de recherche théorique et graphique initié et développé."

"Dans le but d’entreprendre la spatialisation d’Internet, j’ai organisé ma recherche sous la forme d’une suite d’hypothèses : une série de réflexions sur la représentation et la cartographie de l’espace d’Internet. Chacune de mes pistes est envisagée comme un exercice conceptuel de spatialisation qui est exposé par un ensemble d’éléments visuels (dessins, schémas, objets, modélisations 3D, animations vidéos). À la manière d’un processus scientifique, je justifie mes hypothèses par la présentation d’arguments tangibles et concrets de la structure d’Internet. "

Par @Louise_Drulhe

git pull [nom du remote] [master]

pull, c’est tirer, comme dans tirer vers soi. Mais j’aime bien l’idée d’un aspirateur qui va aspirer tous les fichiers depuis github vers mon ordinateur.

A la base, comme ton dossier, il est peut-être vide, faut récupérer les données du projet d’origine. Donc on va faire un