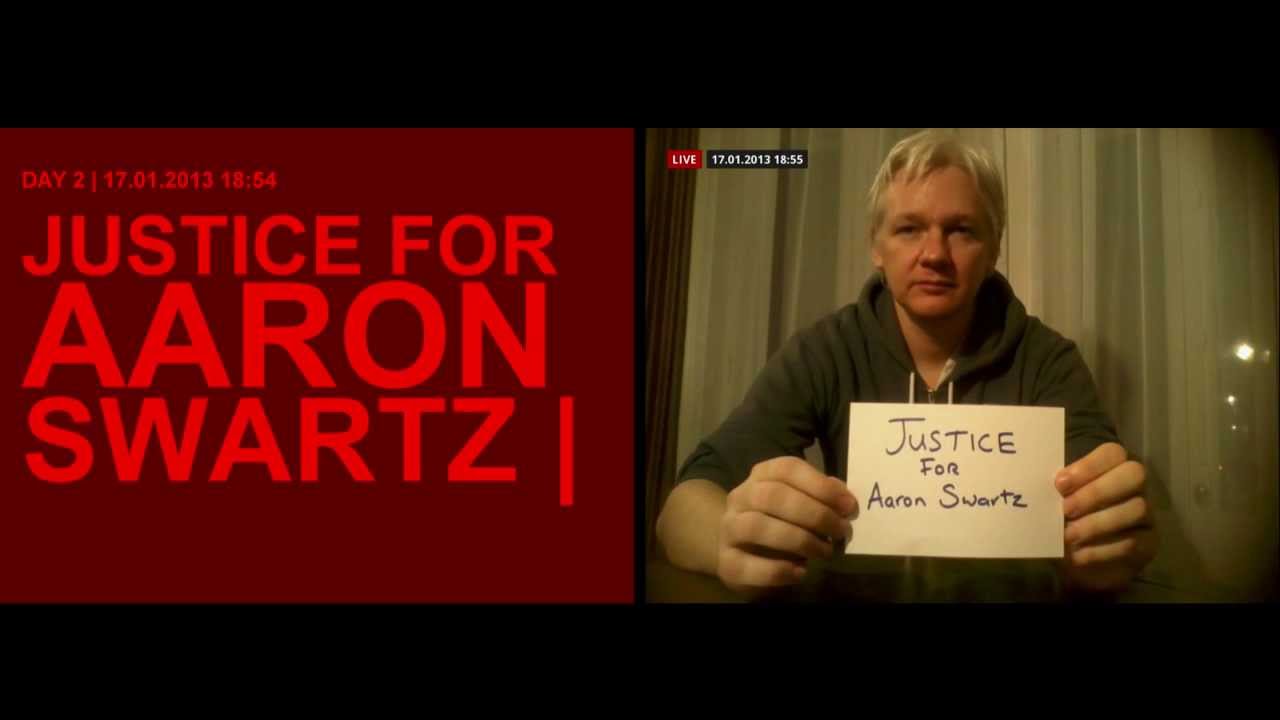

" A Live Mail Art Piece where a parcel containing a camera is sent to Julian Assange at the Ecuadorian through the Royal Mail. " 2013

' «Delivery for Mr. Assange» is a 32-hour live mail art piece performed on 16 and 17 January 2013. On 16 January 2013 !Mediengruppe Bitnik posted a parcel addressed to Julian Assange at the Ecuadorian embassy in London. The parcel contained a camera which documented its journey through the Royal Mail postal system through a hole in the parcel. The images captured by the camera were transferred to this website and the Bitnk Twitter account in realtime. So, as the parcel was slowly making its way towards the Ecuadorian embassy in London, anyone online could follow the parcel's status in realtime. '

Vidéos, interview_conférence ...

exposition Exposing_the_invisible thématique_revue

https://exposingtheinvisible.org/en/films/losing-control-delivery-for-mr/

exposition @The_Black_Chamber ::

https://vimeo.com/210417315

Opera Calling / Delivery for Mr. Assange / Random Darknet Shopper ...

https://vimeo.com/157831003 ( processus.créa.art #<3 )

[ 41:50 ] Black --> Equador

exposition @The_Influencers (exposé long, plusieurs pièces) :

https://vimeo.com/147480984 2015

Vidéo présentation @Aaron_Swartz #<3

[SOURCE] https://www.arte.tv/fr/videos/088464-000-A/tresors-sous-cle-le-systeme-des-ports-francs/

[ DEAD / not-free ] (mais j'ai peut-être une copie)

Fiche de lecture-recherche en cours todo

La valorisation des oeuvres d'art devient abstraite, sans limite dès qu'il y a spéculation. Cet aspect en fait un très bon placement pour qui veut sortir son argent des réseaux de répartition sociaux-politiques...

Des personnes fortunées mettent en place des moyens d'échapper à des contrôles financiers / impôts. Des "Ports-Francs" servent à dissimuler ces oeuvres dans des bunkers spécialisés. Par ces montages opaques, les oeuvres disparaissent. C'est l'irrigularisation du marché de l'art qui permet de telles activités. Le documentaire interroge ses dérives sans parvenir à aller au coeur du problème.

Parlant d'art et de technologies libertariennes d'obscurssicement, comme avec les paradis fiscaux, j'ai pensé à mon sujet de recherche, les darknets et autres proxy de proxy qui, de noeud en noeud font perdre l'origine d'une transaction entre deux paires : ici des achteurs fortunés.

Vidéo ( /PeerTube/ )

https://video.blast-info.fr/w/3y8oQTZakjrXypJJoyGT4f?start=0s

Avec @Bastien_Le_Querrec et @Martin_Drago , juristes et membres de @La_Quadrature_du_Net

. . . Suite fin quinquennat

https://invidious.fdn.fr/watch?v=HlsHhnfODK8

2022 Renseignements

Boites noirs, fichages politiques, SILT, dronnes et autre joyeusetés

. . . SILT Loi renforçant la sécurité intérieure et la lutte contre le terrorisme

bulle

1. Services de Renseignements

Pratique sur les Méta_données ( et leur efficacité )

( mais légitimé comme ne touchant pas au contenu )

> Argu : Non intrusif, n'inspecte pas le contenu (contextes)

> Argu : idée que l'humain ne verait pas les signaux faibles

Lois passée, intégration des Boîtes noires (légalement)

. Sondes placées sur le réseau sans ciblage : surveillance de masse

. . /SR au commandes, garde fou critiqué (CNCTR)

2. Espaces publics

Drones, manifestations, caméra piétons, mobiles

Perfectionnées, coûts moindres, accessibles

= Loi Sécurité Global

Tentatives désinscriptions dans la loi

= Beauvau de la sécurité

> Argu : trop de caméras, besoin d'assistance :

> robot_algo, surv.automatisée

> Exemple //Marseille ... //St_Etienne micros dans la rue (scies électriques, accidents)

Généralisation dans les marchés publics de logiciels inclus

> Exemple //Paris les Halles algo contre les maraudages dans les fluxs

TAJ : Surveillance faciale

. Exemple //Nice vers la fin de l'anonymat.. Caméras piétons

Comment se retirer d'un dossier ou actualiser statuts...

Dossiers interagis, questionnés en direct

Contrôle Défaillance des institutions sensées nous protéger dont @CNIL

( 1979 Informatique et Libertés ) très peu présente, sanctions.

3 Surveillance Privée, Internet, les GAFAM_NATU

D'une utopie vers la centralisation ( à but capitalistique )

celui des publicités ciblées...

Cookies

Technique dévoyée, à la base simple "témoin de connexion"

Identification unique transformée en moyen de traçage publicitaire

Déduction des préférences utilisateurs classésCambridge Analitica fuite_leak

Usage ?contrefait de l'API de facebook

Applications de ciblage via ses données agrégées

qui sert d'intermédiaire et de transport du message à la cible

et de lui délivrer un message politiqueFacebook se présente comme un service Social

Mais une extorsion du consentement à but d’analyse et de profilage ciblé

vers des suggestions ciblées

a permis une intrusion_vulnérabilité

> Ex : /Criteo/ sites de presse

- Analyse des comportements

- Historiques et autres sites

=> sans avoir l'identité civil ( malgré l'anonymat )

=> Reconstitution d'une identité par les traces numérique

. Identité numérique (et /footerprint/)

. https://duckduckgo.com/?q=EFF+cover+your+traces&ia=web

RGPD censé protéger 2016

Peur d'un affaiblissement (profite aux corp.)

Échelle Européenne, époque Snowden...

Finalement extrêmement protecteur ... si . bien appliqué

- Le consentement doit être libre

(et reste une exception dans le RGPD) - Si ce consentement est obligé alors il n'est pas vraiment... libre

.. sans alternative / interopérabilité ce consentement est limité - Si le RGPD appliqué facebook serait impossible (agence pub)

... action collective de la Quadrature 2018

... pour porter plainte contre Google

.... en 2021 bloquées (la plupart)

... à poussé à une exode en Irlande

( Plaintes collectives ... pour vérifier si la CNIL peut être saisie

( et mener à des sanctions/effets concrets

Autre exemple citoyenne de saisir juridiction avec les drones...

mène avec une impasse.

Conclusion

- Illégalité des GAFAM captant les données

-

- exposés mais plein d'autres champs ou fichages (PASP)

... fichage politique dont identité sexuelle... article

- exposés mais plein d'autres champs ou fichages (PASP)

- Réinventer la lutte

- Calendrier législative du gouvernement

.. Loi sur les drones

.. /Digital Service Act/ à l'échelle Européenne (buisness numérique privé)

.. Loi de Police 2022 // jeux Olympiques

Pour aller plus loin

-

@Félix_Tréguer ( éd. Fayard ) 2021 ::

... L'utopie déchue : Une contre-histoire d'Internet sur un siècle

... https://bib.vincent-bonnefille.fr/book/278 -

@Sylvain_Louvet ( @Arte Boutique ) 2020 ::

... Tous Surveillés : 7 milliards de suspects

... Remerciements puis live de questions

/Blast, Le souffle de l’info/ 2021

Site d’information français d’actualités et d’investigation indépendant

Cité par @Aksioma

https://aksioma.org/unfixed.infrastructures #<3

vàv de https://liens.vincent-bonnefille.fr/?nj0y3A

L'artiste organise des "Internet Tours" (en Bus) :

https://invidious.fdn.fr/watch?v=TB6cJSf1V5w

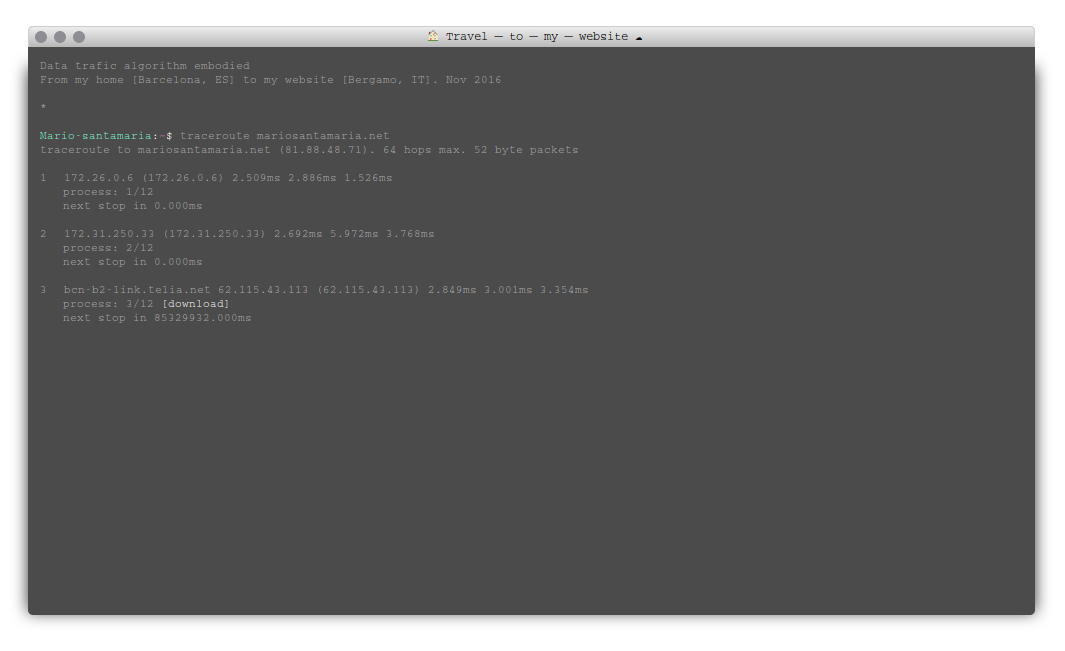

" Travel to my website, in the same way as a data packet 2016 "

( On arrive sur une page web qui représente un Terminal ( cli_bash )

La commande rentrée execute une traceroute entre l'ordinateur de @Mario_Santamaría et son site... avec un décompte de téléchargement en plusieures parties.

On peut ainsi télécharger son site compressé (.zip) avec un lot d'images sur la thématique des réseaux, de la transmission de pakets, leur suivi... beaucoup d'images. La première fait référence à @Tiqqun .

Il est surtout question du chemin et temps parcouru que le téléchargment rallllllllllonge.

Aperçu en image 9 septembre 2021

Data trafic algorithm embodied

From my home [Barcelona, ES] to my website [Bergamo, IT]. Nov 2016

Mario-santamaria:~$ traceroute mariosantamaria.net

traceroute to mariosantamaria.net (81.88.48.71).

64 hops max. 52 byte packets

via ( aller plus loin ? )

https://we-make-money-not-art.com/taking-data-packets-for-a-ride-an-interview-with-mario-santamaria/ #<3 dn_tor_onion corpus 2019 @WeMakeArtNotMoney

@Darknet_Diaries ( podcast )

https://darknetdiaries.com/episode/13/

https://darknetdiaries.com/transcript/13/ hypothesis

https://liens.vincent-bonnefille.fr/?cVx5Bw

"While playing around with the Nmap Scripting Engine_ (NSE) we discovered an amazing number of open embedded devices on the Internet. Many of them are based on Linux and allow login to standard BusyBox with empty or default credentials. We used these devices to build a distributed port scanner to scan all IPv4 addresses. These scans include service probes for the most common ports, ICMP ping, reverse DNS and SYN scans. We analyzed some of the data to get an estimation of the IP address usage.

All data gathered during our research is released into the public domain for further study. "

2012

-

Carte interactive

http://census2012.sourceforge.net/hilbert/index.html -

Paper (intro)

https://census2012.sourceforge.net/paper.html -

paper (étude)

https://citeseerx.ist.psu.edu/document?repid=rep1&type=pdf&doi=ccc3f8ae7e9bdfadc98d17b731e3a85f2c4834bb -

archive :

https://web.archive.org/web/20180216031145/http://census2012.sourceforge.net/paper.html

Adresses IP

( et masques de sous-réseau )

-

https://www.frameip.com/masques-de-sous-reseau/ hypothesis

Une adresse IP divisée en 2 parties

cest le masque de sous réseau qui rend distinct les 2)

la première (avec des bit 1 => contient le réseau)

la seconde (avec des bit 0 => id unique d'une machine sur ce réseau)l’adresse IP est une suite de 4 octets, soit 32 bits. Chacun des ces bits peut prendre la valeur 1 ou 0. Et bien il nous suffit de dire que les bits à 1 représenteront la partie réseau de l’adresse, et les bits à 0 la partie machine

-

https://fr.wikipedia.org/wiki/Octet hypothesis

En informatique, un octet est un multiplet de 8 bits codant une information1. Dans ce système de codage s'appuyant sur le système binaire, un octet permet de représenter 2^8 (2puissance8) nombres, soit 256 valeurs différentes.

IP 0.0.0.0 -> 255.255.255.255

-

htps://www.frameip.com/masques-de-sous-reseau/

Calcul nombre total :

En y regardant d’un peu plus près, on peut calculer le nombre de machines que l’on peut identifier à l’aide de cet adressage. Ainsi, on utilise 4 octets, soit 32 bits, soit encore 2^32 adresses (2 exposant 32 adresses) Or 2^32 = 4 294 967 296, on peut donc définir un peu plus de 4 milliards d’adresses !!!

-

CAIRN (leur attribution)

https://fr.wikipedia.org/wiki/Internet_Corporation_for_Assigned_Names_and_Numbers

Story

(1) Chercheurs en sécurité trouvent qu'un grand nombre de machines ont le port Telnet ouvert

(1a) Nmap : https://www.kali.org/tools/nmap/

(1b) qu'ils sont peu sécurésés avec un pwd par défaut

(2) Ils décident de répliquer à grande échelle l'experience ( illégale )

=> Augmenter le nombre de ces machines

( = les hacker ==> pouvoir y installer d'autres logiciels que ceux du constructeur )

(3) Ils se rendent compte du grand nombre de machines = 40000+

( 420,000 systems )

(3b) Ils auraient pu en faire une armée de bot => attaque DDOS

(4) Ils décident d'utiliser ce super pouvoir pour :

(4a) - faire une photographie du réseau

càd - de toutes les connexions IP qui répondent au pings

//// un projet a grande échelle avec une lourde logistique + adaptabilité

///// + éthique , ils décident de ne pas s'attaquer à certaines infra

///// + d'user un minimum d'énergie

==> de sauvegarder ces données

==> ( 3.6 billion==milliard IPs )

(4b) de débusquer un virus ( Aidra ) présent sur "leurs" machines

== Aidra 30,000 /sur les/ 420,000 Cara

+ prévenir les usagers des routeurs mal sécurisés

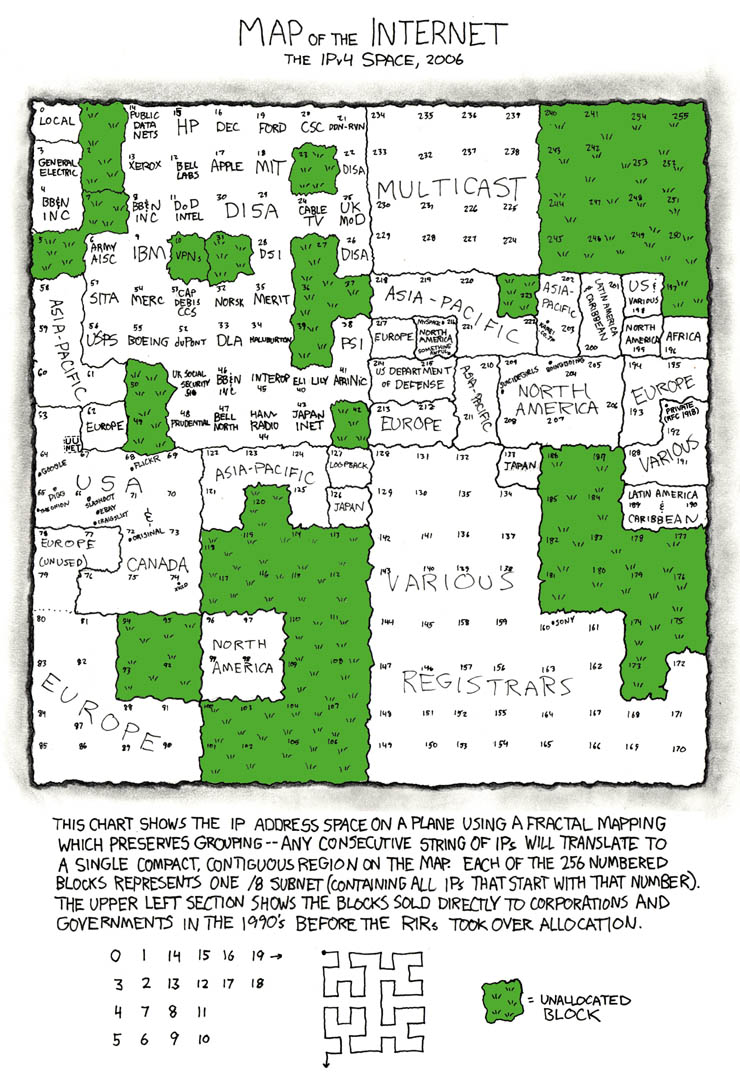

(4c) d'en faire la spatialité / map / visualisation

. . .

ÉTUDE COMPLETE 2018

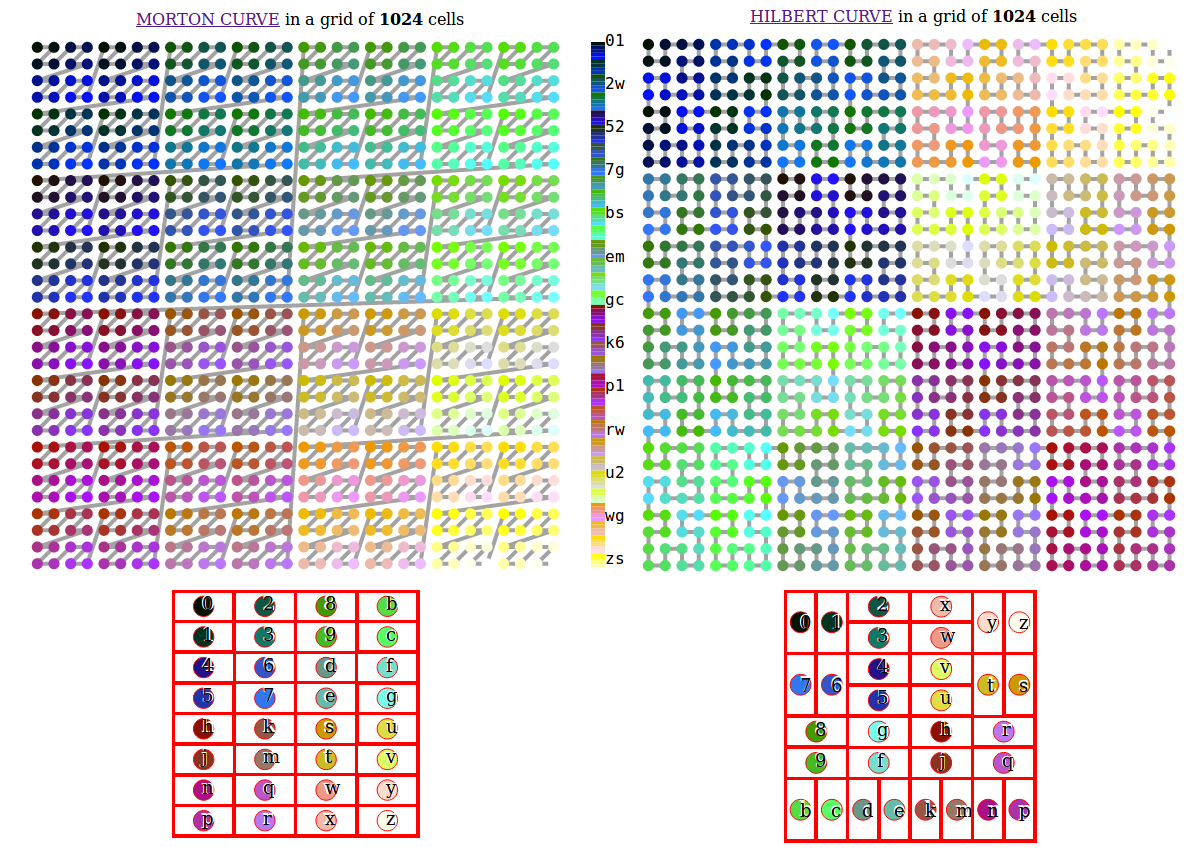

? pourquoi Hilbert Curve

-

https://blog.benjojo.co.uk/post/scan-ping-the-internet-hilbert-curve

? passer entre toutes les plages d'IP ( masques de sous-réseaux )

: Courbe de remplissage

fr : https://fr.wikipedia.org/wiki/Courbe_remplissante

eng : https://en.wikipedia.org/wiki/Space-filling_curve

-

https://blog.benjojo.co.uk/asset/OHMMBrt565

-> git tool https://github.com/measurement-factory/ipv4-heatmap

( APNIC : https://fr.wikipedia.org/wiki/Asia-Pacific_Network_Information_Center )

TLD

- git Carabot TLDs

https://github.com/decal/werdlists/blob/master/dns-toplevel/carna-botnet-tlds.txt - .apple

https://icannwiki.org/.apple

Articles ( hypothesis )

- DarknetDiaries ( podcast )

https://darknetdiaries.com/transcript/13/ hypothesis - Researcher sets up illegal 420,000 node botnet for IPv4 internet map • The Register

https://www.theregister.com/2013/03/19/carna_botnet_ipv4_internet_map/ - Hacker Measures the Internet Illegally with Carna Botnet - DER SPIEGEL

https://www.spiegel.de/international/world/hacker-measures-the-internet-illegally-with-carna-botnet-a-890413.html

WHOIS MAPS

- Internet Identifier Consumption (IIC) - CAIDA

https://www.caida.org/archive/id-consumption/ - IPv4 Census Map - CAIDA

https://www.caida.org/archive/id-consumption/census-map/

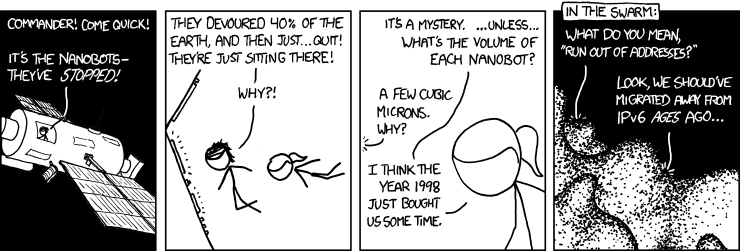

COMICS

-

https://xkcd.com/195/ (map and grass not used parts)

-

https://xkcd.com/865/ ( nano bots en manque d'IP(v4) )

- 865: Nanobots - explain xkcd

https://www.explainxkcd.com/wiki/index.php/865:_Nanobots - 802: Online Communities 2 - explain xkcd

https://www.explainxkcd.com/wiki/index.php/802:_Online_Communities_2 - 195: Map of the Internet - explain xkcd map_carte GAFAM

https://www.explainxkcd.com/wiki/index.php/195:_Map_of_the_Internet

Breaches / Vulnerabilities

- https://www.shodan.io

- https://informationisbeautiful.net/visualizations/worlds-biggest-data-breaches-hacks/

@Nicolas_Maigret avait produit une carte de la distance entre les points/villes du monde

Ce sont aussi des réseaux sociaux.

Des manifestations d’opposant Hong Kongais ou de gilets jaunes, des mariages, des défilés de mode pour Animal_Crossing .

[...]

Par exemple, le premier métavers à s’être fait connaître du grand public est Second_Life .

[...]

En septembre 2007 à cause de la crise des subprimes qui affectent également les banques du jeu, d’une lassitude parce que l’univers devient trop complexe et redondant, et la montée de Facebook jugé plus simple, Seconde_Life devient de plus en plus déserté, jusqu’à ne plus attirer grand monde.

[...]

- Nintendo détient Animal_Crossing

- Epic_Games détient Fortnite

- Microsoft détient Minecraft

- Facebook détient Horizon "

= GAFAM_NATU

par Computerphile, 29 janv. 2021

"Traceroute is a standard networking tool, but can it be used to recreate all those film scenes where a 'trace' is put on a signal? Dr Richard G Clegg, Queen Mary University of London shows us the neat hack that makes it work and has a go at that supervillain map!"

@Aram_Bartholl 2010

blog :

https://arambartholl.com/blog/dead-drops-preview/

map :

https://deaddrops.com/db/

"I am pleased to preview ‘Dead Drops’ a new project which I started off as part of my ongoing EYEBEAM residency in NYC the last couple weeks. ‘Dead Drops’ is an anonymous, offline, peer to peer file-sharing network in public space. I am ‘injecting’ USB flash drives into walls, buildings and curbs accessable to anybody in public space. You are invited to go to these places (so far 5 in NYC) to drop or find files on a dead drop. Plug your laptop to a wall, house or pole to share your favorite files and data. Each dead drop contains a readme.txt file explaining the project. ‘Dead Drops’ is still in progress, to be continued here and in more cities. Full documentation, movie, map and ‘How to make your own dead drop’ manual coming soon! Stay tuned."

Original website http://www.no-home-like-place.com [DEAD]

--> Git https://nonlinearnarrative.github.io/no-home-like-place/

Airbnb is a global hotel filled with the same recurring items. Bed, chair, potted plant, all catered to our cosmopolitan sensibilities. We end up in a place that's completely interchangeable; a room is a room is a room.

An algorithm finds these recurring items and replaces them with the same items from other listings. By clicking them, you can jump between rooms and explore the global hotel. There are many homelike places.

Open-source

You can find the source code for the various tools we created and used to make this website on Github.

Workshop

Outcome of a week-long web scraping workshop led by Jonathan Puckey at Non-Linear Narrative, a masters programme at the Royal Academy of Art The Hague. "

GIT : https://github.com/nonlinearnarrative/no-home-like-place

GIT : https://github.com/nonlinearnarrative/scrape-airbnb ( scrape-airbnb )

Cours : Master @Non_Linear_Narrative :

https://www.kabk.nl/en/programmes/master/non-linear-narrative

( @Royal_academy_of_art_the_hague )

" Led by @Jonathan_Puckey " :

https://puckey.studio UX

( où il relate des projets aussi fun que pointer-pointer [Bulle] )

Je l'ai aussi retrouvé ici https://work.bnjmnearl.eu/projects/no-home-like-place/

( un site d'artiste web.créatif ... avec plein de projets fun )

Étrange de redécouvrir cet appartement infini en cette ère du covid

"The IP.Spy.Sequencer is the first application made for the Antidatamining project. It visualizes the activity of a particular network, whose center has been defined as the RYBN main website. This application was made using the data-monitoring and digital surveillance tools - Traceroute, Whois and Lookup

The application recovers the website's homepage login related informations : IP addresses, previous site or entering links, login time and date, Operating System, browser, downloaded bytes, access paths... All these informations are recorded into a database. In a second time, the data are crossed with a GeoIP database, allowing to determine the visitors geographical location."

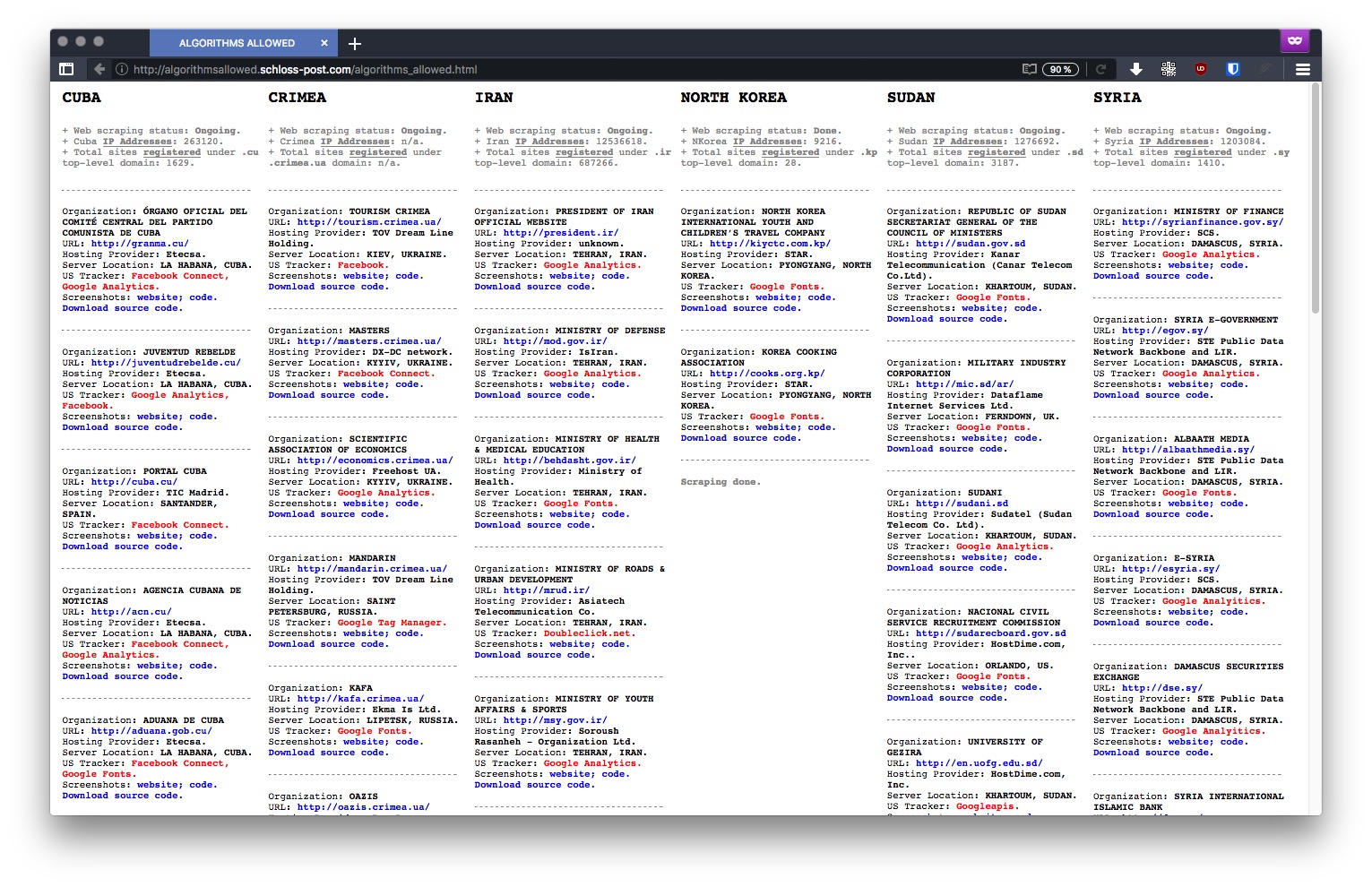

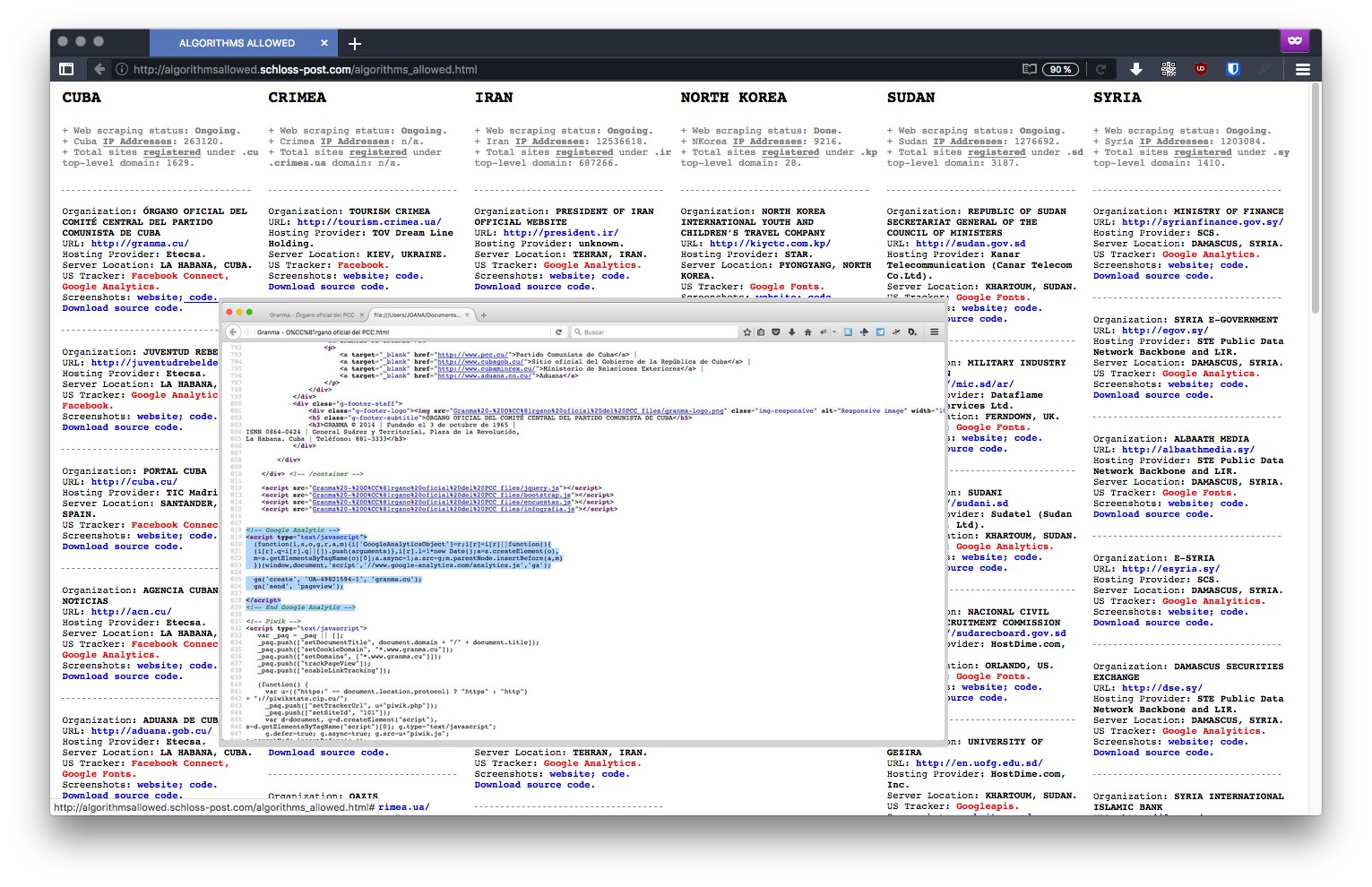

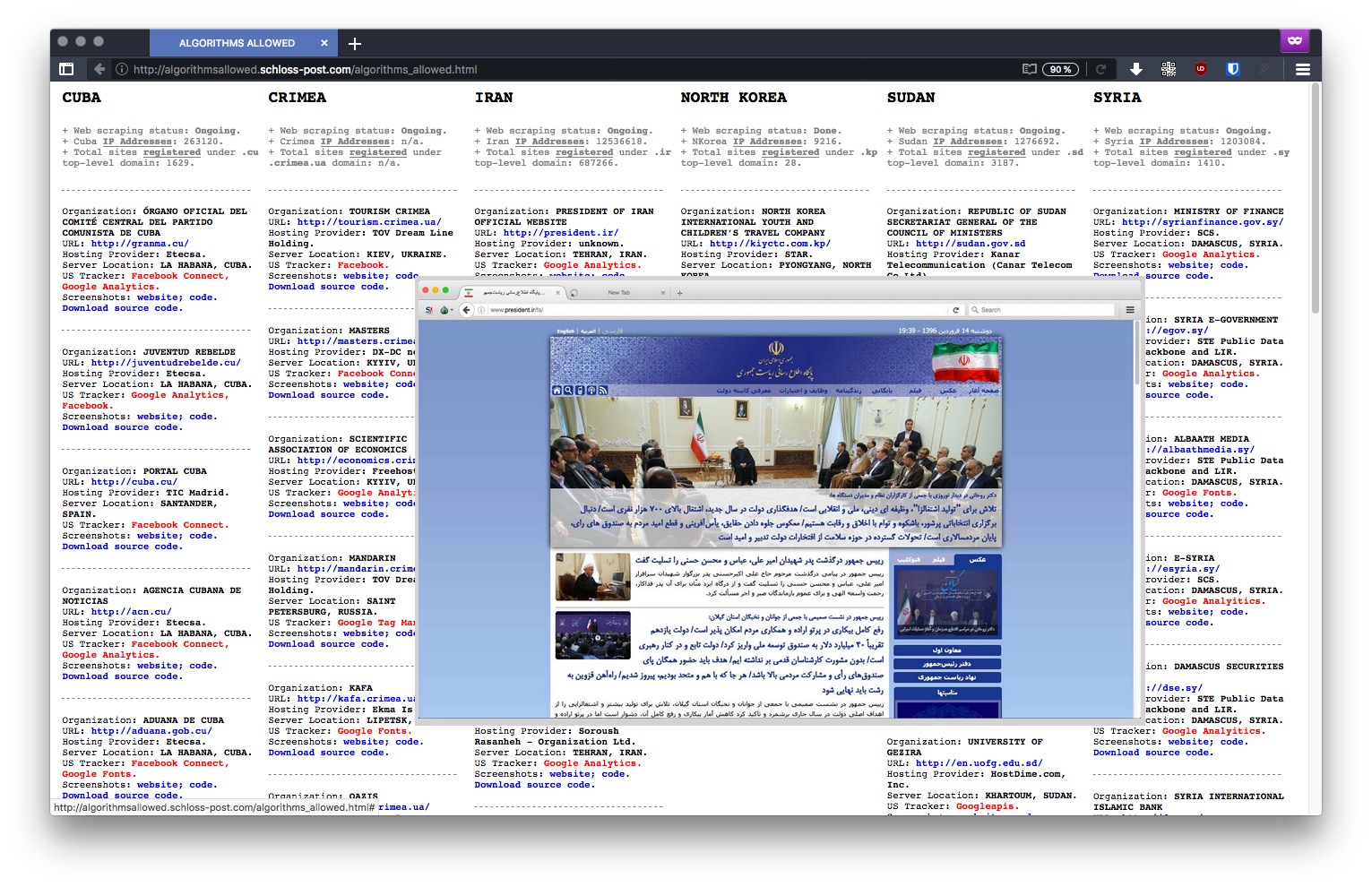

A project by @Joana_Moll

" Typically, a tracker is a piece of code placed within a particular website that allows to monitor and collect data on user behavior. For instance: a tracker can automatically know where a user is based, which computer they’re using, which sites have been visited before accessing a particular site, and which webpages will be accessed in the future – among other more detailed and personal information. The US is currently enforcing embargoes and sanctions against Cuba, Iran, North Korea, Sudan, Syria, and the Ukrainian region of Crimea. "

" This project has been developed as part of the web residency program — Blowing the Whistle, Questioning Evidence - curated by Tatiana Bazichelli for Solitude & ZKM. "

Web résidence du ZKM

J'aime beaucoup ce projet,

la mise en valeur des données, le scraping avec tor

- Crée de la confusion à l'endroit de la propriété des données et de l'information

à l'endroit des États représenté en ligne www - Ils ont en communs d'avoir leur code "occupé" par Google, en "sortant"

- Cela pose des questions de gouvernance #.p

quotes ( homepage project )

" a tracker can automatically know where a user is based, which computer they’re using, which sites have been visited before accessing a particular site "

" American IT giant, have been found within several websites owned by countries under US embargo "

" US is currently enforcing embargoes and sanctions against Cuba, Iran, North Korea, Sudan, Syria, and the Ukrainian region of Crimea "

" It is important to remember that these websites are stored inside hard disks placed in physical territories "

" "ALGORITHMS ALLOWED" unfolds as an ongoing investigation that reveals the many US tracking and online services embedded in websites representing US embargoed countries, thereby exposing the ambiguous relationship between code, public policy, geopolitics, economics, and power in the age of algorithmic governance. "

Vérifier tout un ensemble de failles-vulnérabilités-singularités de votre Navigateur préféré ! //WebRTC leak, //Fingerprint, //adresse IP...

"Can you hear me?"

Hello NSA , hello GCHQ. Berlin speaking here.

¥ Antennas on the Academy of Arts in Berlin

Messages can be sent to the intelligence agencies on the frequencies that are intercepted by the NSA and GCHQ. An independent mesh network in Berlin's Government District recaptured the virtual communication space. A collective conversation space in which all have equal rights has been taking the space of secret wiretapping.

http://www.statemachines.eu/projects/708/

http://www.statemachines.eu/projects/708/ =

AN ARCHEOLOGY OF SILENCE IN THE DIGITAL AGE

“I have not tried to write the history of that language (A/N the language of psychiatry) but, rather, the archeology of that silence.”

M. Foucault, Madness and Civilization, 1961

Artists @Christoph_Wachter and @Mathias_Jud have been paying special attention to the different forms of silence that prevail on the Internet. With their work, they aim to undermine power structures while also developing tools and systems of communication for those in need. They uncover network mechanisms, expose cases of censorship and surveillance, and embrace infrastructural literacy as a response to the dominance of today’s network ( 2017 )

Via https://www.wachter-jud.net/Can-you-hear-me.html?r9t_locale=en

Au programme de @State_Machines ( thématique_revue ) ...

0n retrouve : @The_Critical_Engineering_Working_Group et @Aksioma #<3

par Ben_Grosser 2015

computational surveillance system

Tracing You presents a website's best attempt to see the world from its visitors' viewpoints. By cross referencing visitor IP addresses with available online data sources, the system traces each visitor back through the network to its possible origin. The end of that trace is the closest available image that potentially shows the visitor's physical environment. Sometimes what this image shows is eerily accurate; other times it is wildly dislocated. What can a computational system know of our environment based on the traces we leave behind? Why might it want to see where we are?

PING MAP (#2011 ...)

A DYNAMIC MAPPING OF THE GLOBAL NETWORK BASED ON ECHO TIME

PING MAP is a world map that uses network access time as its unit of measure. Whereas internet giants are gradually dominating states’ powers, information superhighways and default web portals are in the process of conditioning a new hierarchy in information flows and mapping out a landscape that is specific to the Internet. PING MAP invites us to reconsider in a poetic and technical manner the very notion of world geography in the era of the Internet, //high_frequency_trading, submarine cables and other forms of automated routing.

Set against this //digital backdrop, the main measure of distance simply becomes the transmission time between servers and terminals. The new territorial and spatial structure formed by these digital transits reconfigures the positions of the countries of the world by projecting the better connected territories to the centre of an ever denser map and by forcing the slowest, most fragile and instable territories to the edges of the map, thereby forming a connectivity ghetto of sorts.

- Echo Protocol - Wikipedia

https://en.wikipedia.org/wiki/Echo_Protocol - Round-trip delay time — Wikipédia

https://fr.wikipedia.org/wiki/Round-trip_delay_time

↳https://criticalengineering.org/projects/vending-private-network/ ( site )

↳https://julianoliver.com/projects/vending-private-network/ ( JOliver )

à propos de Vending Private Network VPN

In this talk, @Danja_Vasiliev gives an overview of "dark internet topologies" in the context of the commissioned piece //Vending Private Network// he did together with @Julian_Oliver ( 2018 )

Conf

Cite cette carte des câbles sous-marins :

https://www.submarinecablemap.com

Are.na ( adhoc_mesh_ntwrk )

https://www.are.na/vincent-bonnefille/adhoc_mesh_ntwrk

Membre du https://criticalengineering.org

@The_Critical_Engineering_Working_Group

2022 EDIT

- Submarine Cable Map 2015

https://submarine-cable-map-2015.telegeography.com/ - Traceroute mapper ( tool git )

https://stefansundin.github.io/traceroute-mapper/?trace=traceroute%20to%2083.118.202.51%20(83.118.202.51)%2C%2030%20hops%20max%2C%2060%20byte%20packets%0A%201%20%20livebox.home%20(192.168.1.1)%20%204.040%20ms%0A%202%20%2080.10.253.25%20(80.10.253.25)%20%209.688%20ms%0A%203%20%20*%0A%204%20%20*%0A%205%20%20ae51-0.nridf101.rbci.orange.net%20(193.252.98.94)%20%2012.098%20ms%0A%206%20%20*%0A%207%20%20*%0A%208%20%20*%0A%209%20%20*%0A10%20%20*%0A11%20%20*%0A12%20%20*%0A13%20%20*%0A14%20%20*%0A15%20%20*%0A16%20%20*%0A17%20%20*%0A18%20%20*%0A19%20%20*%0A20%20%2051.202.118.83.in-addr.arpa.celeste.fr%20(83.118.202.51)%20%2010.492%20ms%0A - History souces