Les attaques informatiques via le web sont multiples, sur toutes les couches !

Pour s'en prémunir, se défendre, rien de mieux qu'un code sans faille....

sans intrusion_vulnérabilité possible...

En défense_numérique rien de mieux qu'une bonne attaque :

Avec un design simple et épuré /Secure-Cookie/ va nous apprendre quelques pratiques communément utilisées par un attaquant. Il s'agit d'une pédagogie par l'exemple !

Cover de {cette} bulle :

https://darknetdiaries.com/episode/129/

-

@Darknet_Diaries

tech.hack combats, interviews

https://darknetdiaries.com

https://youtube.com/@JackRhysider -

@DoingFedTime

https://www.youtube.com/@DoingFedTime

Darknets actualités -

@SomeOrdinaryGamers

--> Deep Web Exploration

https://www.youtube.com/playlist?list=PL_NnG4jzzKohor2G8liXfgfRboMRGtO-f -

@Infernet ( @Blast )

faits divers, emprises du web

https://www.blast-info.fr/tags/infernet-iXZG83XHRPmMXKes6V_i7A

https://youtube.com/playlist?list=PLv1KZC6gJTFnOvSLchy-SHfp5UD-zrISt -

@Feldup (bien sûr)

https://www.youtube.com/@Feldup

Mes séries sur le web

pseudo-science réalités alternatives, récits du web, enquêtes , faits divers connectés…

-

@G-Milgram

Enquêtes sur le new âge online

( spam_scam sectes new_age , QAnnon )

https://youtube.com/playlist?list=PLuOtmNs-1yfNOKEVJEObESL26LvoTWmAW -

@LExtracteur

Porté sur une critique du charlatanisme bien être

( spam_scam sectes new_age santé_vivant )

https://youtube.com/@LExtracteur

Revue @Possibles vous connaissez ?

Publié 15 juin 2021 - @Benjamin_Cadon

https://walla.vincent-bonnefille.fr/share/62939581e88cd4.57151359

PDF de la revue complète :

https://revuepossibles.ojs.umontreal.ca/index.php/revuepossibles/issue/view/19/16

Dans ma bib :

https://bib.vincent-bonnefille.fr/book/163

( Résumé )

Luddisme > néo-luddisme

" Plus de deux siècles se sont désormais écoulés depuis la destruction de deux métiers à tisser par le légendaire Capitaine Ludd en 1780 en Angleterre. Leader imaginaire du mouvement luddite, Ned Ludd incarna la colère des tondeurs et tricoteurs anglais, premières victimes d'une paupérisation et d'un libéralisme économique naissant. Sentant leur mode de travail artisanal menacé par l'arrivée des métiers à tisser industriels, ils s'attachèrent à les détruire pour ne pas se voir dépossédés de leurs savoir-faire et de leurs conditions de vie. Ce mouvement connut des échos en France et dans d'autres pays, des groupes se sont ensuite opposés à l'arrivée du train (Jarrige 2010) ou à l'électrification. "

La suite du résumé.article est un florillège de hack hacking hacktivism ...

Des câbles sectionés, du @UnaBomber et autres actes de techno-terroristes...

de l'accident à l'act délibéré, un voyage en eaux troubles

//// Morceaux choisis

Comité pour la liquidation ou le détournement des ordinateurs ( @CLODO ) »

En France, Jacques Ellul a certainement contribué à la constitution d'un terreau fertile pour l'éclosion de collectifs technocritiques comme « Pièces et Mains d'Œuvre » ou « Technologos », de maisons d'édition comme La lenteur ou L'échappée. D'autre part, les écrits du Comité invisible (« Fuck Google ») ou d'auteurs comme Bernard Stiegler ou Eric Sadin connaissent une plus grande diffusion sans pour autant galvaniser les masses laborieuses.

Le numérique comme facteur constitutif de la réalité, comme moteur de la « gouvernementalité algorithmique » (Rouvroy et Berns 2013), comme agent de surveillance ubiquitaire, entre crainte, fascination et désarroi.

À distance, le virus Stuxnet, un ver informatique découvert en 2010, a pu s'attaquer aux centrifugeuses iraniennes d'enrichissement d'uranium et provoquer leur autodestruction sans alerter les opérateurs sur place.

On la soupçonne également d'avoir provoqué deux black-out en Ukraine en 2015 et 2016, avec deux virus, Black Energy et Industroyer, qui ont plongé 230 000 résidents dans le noir pendant une à six heures (Sautreuil et Deprez 2017). En Allemagne fin 2014, des pirates informatiques prenaient le contrôle d'un haut-fourneau allemand et détruisaient une partie des infrastructures lourdes. En 2016, la centrale nucléaire de Gundremmingen, située à 120 kilomètres au nord-ouest de Munich, a été visée par plusieurs attaques informatiques d'ampleur.

Le 16 avril 2013, une attaque sophistiquée a été menée contre la sous-station de transmission Metcalf de la Pacific Gas and Electric Company à Coyote, en Californie, près de la frontière de San Jose. L'attaque, au cours de laquelle des hommes armés ont tiré sur 17 transformateurs électriques, a entraîné des dommages matériels d'une valeur de plus de 15 millions de dollars et a miraculeusement eu peu d'impact sur l'alimentation en électricité de la région mais restera comme « the most significant incident of domestic terrorism involving the grid that has ever occurred » (Wikipédia 2020).

[[...]]

PAGE 5.

En septembre 2009, plus de 500 salariés d’Alcatel ont creusé le sable de la plage de Beg-Léguerà Lannion (Côtes-d’Armor), afin de déterrer le câble transatlantique Apollo, qui relie les États-Unis àl’Europe. L’objectif était de faire apparaître le câble, mais pas de le couper. « Aucune dégradation n’estenvisagée », avaient prévenu les syndicats qui inventent ici un mode de lutte inédit (Ouest-France 2009).

En mars 2016, Hayastan Shakarian, retraitée géorgienne, aurait sectionné un câble d’un coup de pellepour revendre le métal, mettant ainsi en panne plusieurs heures une bonne partie des réseaux Internetde l’Arménie, de la Géorgie et de l’Azerbaïdjan. La « hackeuse à la pelle » n’avait jamais entendu parlerd’Internet.

Depuis, de multiples actes de vandalisme ont été constatés sur des fibres optiques aux États-Unis,notamment sur des lignes dédiées au trading à haute fréquence. De même, en France on assisteà une multiplication des actes de sabotage, une proposition de loi visant à lutter contre les actes devandalisme commis sur les réseaux de fibre optique en France a été déposée en juin 2020 (Reda 2020).

L’infrastructure du réseau a en effet de nombreux points de fragilité, le récent incendie d’un data centerOVH à Strasbourg a démontré le nombre de sites et services contenu dans petit parallélépipède partien fumé. Fort heureusement, les multinationales du numérique investissent massivement pour avoirleurs propres tuyaux transocéaniques, pour bien sur consolider le réseau de façon altruiste, neutre etdécentralisée

(( à ajouter en #.bib todo ))

" A timeline of some of the greatest hits in cryptocurrencies, NFTs, and other web3 projects since the beginning of 2021. "

. wiki déclare arrêter les dons en crypto

. firefox fait de même et met en pose les dons en crypto

. La principale critique qui est faite est souvent lié au virage à prendre pour l' éco_climat

. . relate aussi beaucoup de hacking (pertes de tokens)

Du même ordre on avait aussi CryptoArt.wtf

https://liens.vincent-bonnefille.fr/?Rh4GOw

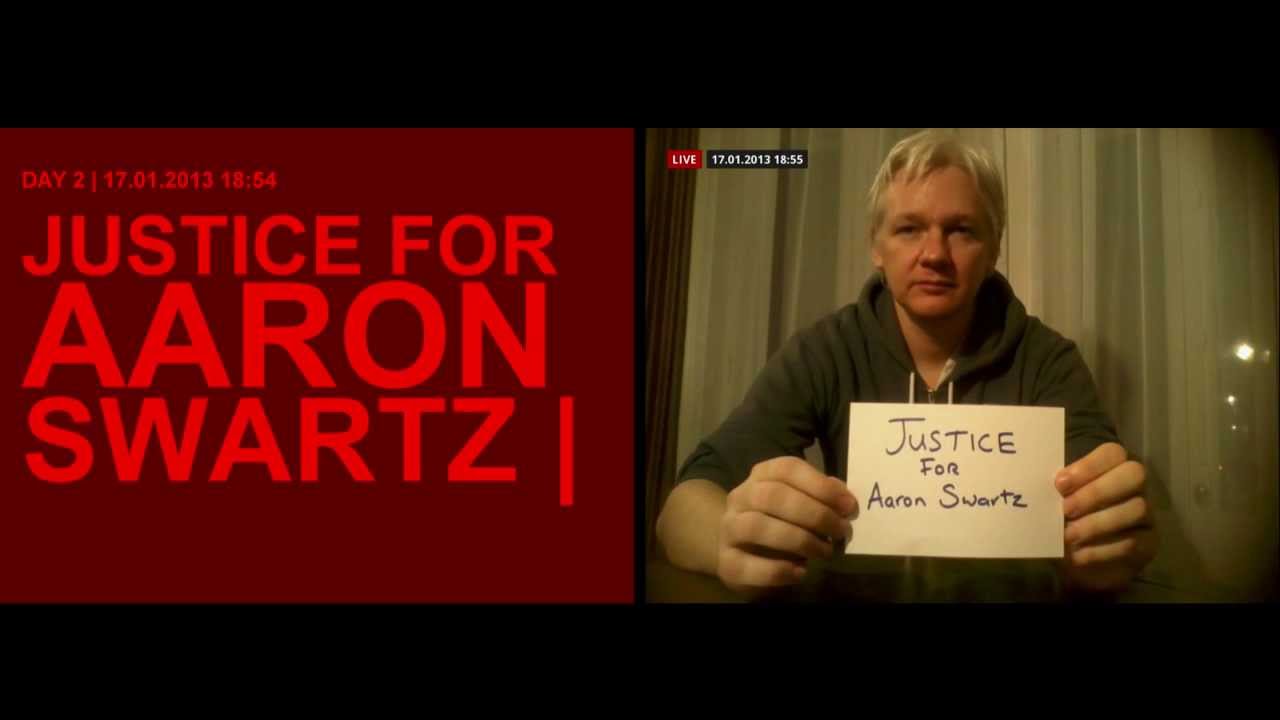

" A Live Mail Art Piece where a parcel containing a camera is sent to Julian Assange at the Ecuadorian through the Royal Mail. " 2013

' «Delivery for Mr. Assange» is a 32-hour live mail art piece performed on 16 and 17 January 2013. On 16 January 2013 !Mediengruppe Bitnik posted a parcel addressed to Julian Assange at the Ecuadorian embassy in London. The parcel contained a camera which documented its journey through the Royal Mail postal system through a hole in the parcel. The images captured by the camera were transferred to this website and the Bitnk Twitter account in realtime. So, as the parcel was slowly making its way towards the Ecuadorian embassy in London, anyone online could follow the parcel's status in realtime. '

Vidéos, interview_conférence ...

exposition Exposing_the_invisible thématique_revue

https://exposingtheinvisible.org/en/films/losing-control-delivery-for-mr/

exposition @The_Black_Chamber ::

https://vimeo.com/210417315

Opera Calling / Delivery for Mr. Assange / Random Darknet Shopper ...

https://vimeo.com/157831003 ( processus.créa.art #<3 )

[ 41:50 ] Black --> Equador

exposition @The_Influencers (exposé long, plusieurs pièces) :

https://vimeo.com/147480984 2015

Vidéo présentation @Aaron_Swartz #<3

Je me suis demandé si les ordinateurs qu'on peut réparer soi-même ça existe ( hein ? )

L'article ici fait la promo de https://system76.com/laptops

Une gamme de produits bien finis, une place importante sur le marché...

Au moins Windows n'est pas installé par défaut... mais linux sur demande.

Entre temps, après recherche je suis tombé sur Framwork, { lien de cette bulle }

{ bulle ... qui fait suite à mon visionnage de "la bataille du libre" }

NB : J'ai fini par en achter un, j'en suis plutôt satisfait, Manjaro est mon nouvel ami

Comment faire par soi-même ? Maker / Faber

En lecture je pense aux hacker_spaces, aux répar'cafés, aux fab-labs, et autres initiatives citoyennes et inclusives...

et au livre de @Camille_Bosqué ( 2022 )

Open Design: Fabrication numérique et mouvement maker

https://bib.vincent-bonnefille.fr/book/133

à L'Âge du Faire. Hacking, travail, anarchie de @Michel_Lallement ( 2015 )

https://bib.vincent-bonnefille.fr/book/114

Et bien sûr Le bluff technologique de @Jacques_Ellul ( 2012 )

https://bib.vincent-bonnefille.fr/book/134

Changer d'ordi, changer de vie ?

Dans ma situation où j'ai des carcasses d'ordinateurs, vieux mais pas morts ( wifi-bluethoth-écran fébriles, lenteurs ) ... mais aussi généralement on peut se demander ...

Es ce que j'en ai besoin ? D'un ordi ?

D'un neuf ? D'occasion ? du reconditionné ?

Ca me coûte combien ?

Et pour la planète ?

. . .

Car, sur ce point, un ordi est loin d'être neutre en bilan carbone et coûts cachés...

Les terres rares y en a beaucoup...

mais il semble qu'on en consomme de plus en plus...

après un site comme visuel (schémas, full-page, grand public) comme celui d’informations de l'Adem ici pointe plutôt l'éolien en rapport d'échelle d'extraction mais rappelle la tendance haussière de l'humanité, gourmande en ces ressources extraites dans le monde... créant par leur prix élevé des tentions, ouvrant des mines... La Chine en tête dans cette course (en possession sous son son sol).

: encore et toujours la question écologique et celle des conflits armés

: quels sont les coûts invisibles, les externalités

On peut parler d'autres effets..., les effets rebonds ou indirectes des technologies... ce qu’indirectement elles fondent comme nouveaux problèmes :

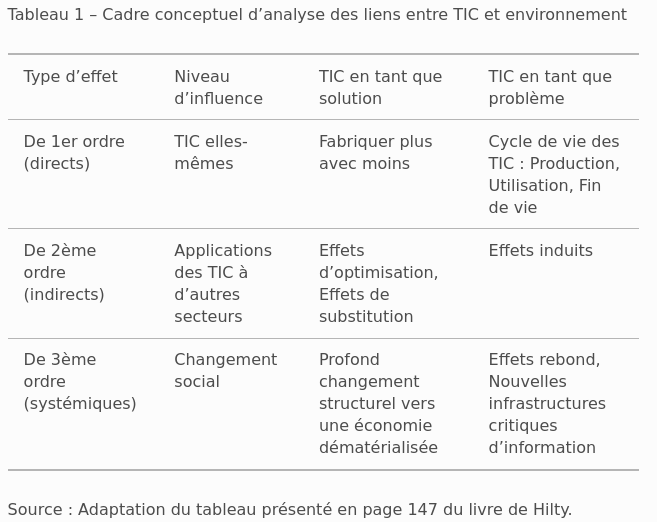

( tableau-effets-rebonds-des-tics 2015 - clic image pour source)

( légende du tableau fait référence à @Lorenz_Hilty )

( Sur HAL il est l'auteur en 2008 de :

Information technology and sustainability :

essays on the relationship between information technology and sustainable development )

. . .

Oui mais l'ordi c'est ma sociabilisation, mes divertissements, mon travail.

Nos vies sont liées. Es ce que dans la balance j'en sors gagnant.e ?

Quelles contraintes comporte cette (nouvelle) relation ?

( Les objets nous emploient

Notre temps leur est dû )

Enfin voilà je suis décidé, je veux un nouvel ordi' "responsable" à ma place, avec moins offuscation matérielle, obsolescence programmée...

et pour ça, donc, l'open-hardware est encourageante...

'Framwork', le PC portable démontable.modulaire

Un indice de réparabilité au Top  Je suis tombé sur cette vidéo J'ai un peu cherché, les avis divergent dans la comu. linux

Je suis tombé sur cette vidéo J'ai un peu cherché, les avis divergent dans la comu. linux

Mais l'idée est pas mal, ça me rappelle les téléphone Fairphone

Framwork propose un produit encensé par beaucoup de geek-enthousiastes de linux et de la philosophie du libre...

@Le_Monde consacre un article à ce système d'évaluation (et donc de valeur) que des entreprises contournent.faussent.bidouillent à leur avantage https://www.lemonde.fr/pixels/article/2022/03/01/indice-de-reparabilite-les-notes-des-constructeurs-surevaluees-d-apres-une-association_6115650_4408996.html 2022

Tout cumulé, sans les processeurs de tueurs d' @Apple la facture de mon ordi' @Framework est salée mais j'ai du choix de gamme et je sais pourquoi je l'achèterai, un pari sur l'avenir.

L'espoir d'un monde ouvert

La philosophie du libre (libriste) tend à rendre libre.

On parle souvent des logiciels (software) et matériel (hardware) ouvert (open) comme faisant partie de cette façon de penser et agir en conéquence.

L'idée fondamentale est de donner accès aux processus de fabrication (pédagogie), de rendre le savoir commun, non limité en accès à un propriétaire unique.central (qui sinon à plein pouvoir, de faire, défaire, contre faire).

Aussi, penser les produits "par design" (à leur conception) comme démontables.modifiables.augmentables... ça a l'air de rien mais ça modifie notre rapport de force avec le fabriquant, ça nous permet une certaine autonomie du constructeur : une émancipation".

On se rend bien compte que dans le marché actuellement formé... c'est cette privation du savoir faire qui crée de la rareté (transformée en valeur). Et qu'en soit, les ordinateurs, comme les voitures, je peux les démonter, mais à un moment je me confronte à l'hyper technicité de ces usines, à un mur technique.

Pour résumer : Matériel ou logiciel, l'open source va à l'encontre d'une économie dans laquelle le propriétaire a du pouvoir en réduisant l'accès au savoir, à la connaissance.

Avec de l'open-source / open-hardware on peut un peu mieux essayer de trouver l'info, la connaissance, s'encapaciter ( apprendre ) pour réparer... voire augmenter l'existant, faire avancer la recherche.création.innovation d'un produit avec l'aide d'une communauté, dans un FabLab par exemple... et donc prolonger la durée de vie d'un produit, ne pas jeter ( et ça c'est bien niveau éco_climat )

Et ça a d'autres avantages.

Le code ouvert, on peut l'auditer, vérifier que y a pas de mouchard dedans.

On peut dans certains cas aider son.sa voisine à se dépêtrer d'un soucis technique (sans renvoyer le matériel en usine avec conditions d'assurance).

Hacking

C'est le fondement du hacking que de pouvoir bidouiller par soi-même sans limite privative.propriétaire... c'est à dire : rester libre !

J'ajouterais quand même que Hacking regroupe des degrés différents...

on peut dire qu'on fait du hack en rajoutant un pied à une chaise

qu'on hack en faisant de la poésie, en transformant le langage.concepts

mais le hack c'est aussi une relation au craquage des codes propriétaires

... au contournement astucieux des protections logicielles que des communautés entières travaillent à faire sauter... pour le plaisir du geste, du sport... pour l'exploit (concise à rendre le code ouvert, la machine cible modifiable en dehors du périmètre d'origine permis par les constructeurs).

Un terme qui reflète une ambivalence de la pratique qui se rapproche en cela de la pratique artistique... au sein d'une communauté d'amateurs qui en faisant art en redéfinissent les lois implicites, les normes et bonnes conduites : on parle d'une éthique hackeur.

Je pense ici à L'éthique des hackers de @Steven_Levy

https://bib.vincent-bonnefille.fr/book/78

et au controversé A Hacker Manifesto de @McKenzie_Wark 2004

https://bib.vincent-bonnefille.fr/book/12

( controversé dans l'ouverture du terme hacker à un ensemble de catégories productives regroupées par l'autrice comme appartenant à la même "classe hacker" dont une "classe vectorialiste" voudrait s’accaparer la production )

voir ma sélection ici sur l'hacktivisme

Le hacking est souvent perçu comme un jeu d'intelligence entre celui qui défend son château-fort (logiciel, matériel, serveur) et l'attaquant qui veut déjouer la sécurité .

On voit bien ici que les enjeux sont variés

La philosophie du libre (à laquelle tout hacker n'adhère pas), plutôt altruiste, vers le commun, cherche à rééquilibrer la balance des pouvoirs.

La façon que nos sociétés ont de se raconter, de se légitimer et de se prolonger, passe par la confection de couches de codes et lois. Leur accès et compréhension est vitale pour que les pouvoirs politiques circulent, quo-habitent voire soient retournées. Écrire et exécuter le droit est une bonne chose pour faire société si les lois sont justes et actualisables, capables d'être débattues (dans l'idéal politique éminemment dialogique que nous nous en faisons généralement). S'en séparer tout à fait, faire séparatisme, est le signe d'une recherche plus haute de liberté, c'est l'idéal libertarien. Ce peut aussi être le signe d'une rébellion, allant de la désobéissance civile ou, plus loin encore, la non reconnaissance du droit quand celui-ci devient immoral.

Le marché libre des idées est un jeu de pouvoir, les idées ne sont pas libres, elles sont portées par des joutes dont, d'ailleurs, l'objet recherché n'est pas nécessairement le véridiction. Pour pouvoir dire.exister et réfuter, faut il encore avoir accès aux espaces de délibération.

Je pense en écrivant au déroulé de la pensée de @Geoffroy_de_Lagasnerie dans L'art de la révolte : Snowden, Assange, Manning

https://bib.vincent-bonnefille.fr/book/20

Avoir accès aux codes, aux sources est fondamental pour déjouer les vices de fabrication, les implicites systémiques, les normes conditionnées par le code, le régime de production (du savoir, de l'objet, de l’algorithme, etc). La transposition du codage informatique à celui de toutes écriture sociale.politique est tentante. Les lois ont souvent comme objet la limitation de ce qui peut être fait. Le hacking c'est outre-passer ces limites parfois injustes, contrarier ce pour quoi une chose est faite, inventer d'autres formes de vie/d'être.

. . .

Mésaventure avec @Apple !

Tout ça est un peu plus cher ... quoi que, le dernier Mac processeur M1 il est salé.

Mais au moins un PC sans système d'exploitation installé d'office

avec des pièces facilement changeables...

Un prix à partir de 800e... 1600e la config i7, 1To, 8Go

En fin course Apple propose de reprendre votre ordi.montre.phone avec de jolies promesses de reconditionnement / remise en circuit / réparation . .

https://www.apple.com/fr/recycling/nationalservices/

Et un partenaire de re.prise.vente :

https://www.ecologic-france.com

à l'instar de. .

https://www.backmarket.fr/buyback/home

Ma story

Et puis moi avec mon vieux Mac portable (mal entretenu, tombé plusieurs fois) qui avait une carte 3D défectueuse (model de la mal chance ?) j'ai ragé longtemps contre @Apple (les GAFAM bhoubhoubhou) qui, certes, avait remboursé-réparé nos ordinateurs défectueux… mais j'avais eu besoin de leur assentiment, et qu'il l'ouvre et change le matos. Alors oui on peut aller sur https://www.ifixit.com mais des fois ça coûte excessivement cher de réparer. On se retrouve en fait assez vite captifs dès que ça merde. On a pas les outils, on va voir une réparateur.ice pas toujours cool (pris.e par les impératifs de marge.plus-value capitaliste) .... bref un ordi malade c'est chiant.

Du coup j'avais opté pour un environnement linux

(car en vrai à part Adobe j'étais pas trop captif par les app. d'Apple)

Micro-ordinateurs

Dans le passé j'étais tombé sur de l'open-hardware pour des /computer-boards/

( des micro-ordinateurs comme le raspberrypi ...

qui demandent peu de ressources / sont moins puissants less.ismore )

- J'avais trouvé les cartes /Olinuxino/

Leur porche avec 2go de mémoire était (et est toujours) "out of stock

https://www.olimex.com/Products/OLinuXino/A64/A64-OLinuXino/open-source-hardware - Il font un mini pc portable DIY (240.00 EUR)

sous linux, pas de quoi faire tourner Adobe et autres logiciels consommateurs de mémoire et CPU...

https://www.olimex.com/Products/DIY-Laptop/KITS/TERES-A64-BLACK/open-source-hardware - Je m'étais rabattu sur raspberrypi et sa board à 8Go

(... de mémoire que j'utilise rarement jusque là

mais au moins, comme serveur et home desktop c'est suffisant) - Et libre.computer ?

Next Unit Computing

Nvidia / IBM / Intel avaient lancé leur NUC (micro-serveur-pc)

La cour des grands, de la puissance, des packagings...

De la propriété à plein nez... des pc sans écran intégré

Dante SOCKS5 Proxy Server Setup | CYBERPUNK https://www.cyberpunk.rs/dante-socks5-proxy-server-setup

" Dante Socks Server is developed by Inferno Nettverk "

Project page https://www.inet.no/dante/

UNoficial mirror : https://github.com/notpeter/dante

( ou comment changer d'adresse IP avec un ordinateur lointain vpn_proxy )

{ Ce site } fait une veille_blog_actu sur les outils de hacking ( intrusion_vulnérabilité )

Dante’s Internet: “Serious Business”

Visuellement.Imaginairement ( text_image ) le Minotaure et la représentation des enfers proposés par Dante font partie de la mythologie des dn_darknet

- Mèmes.Images autour de l' iceberg ou de l' oignon , d'une complexité par couches / plis pour le labyrinthe

- des strates profondes de l'enfer Dantesque accueillant.regroupant les damné.e.s selon leurs péchés/tabous/punitions

qui est repris dans certaines représentations imagées et moqueuses.joueuses.trolls (Mèmes) sur l'organisation du "web-profond" ou "darknet" pensé comme "les profondeurs pénultièmes des Internets"... deepweb_dw - le tout mélangé.inspiré par un imaginaire technique.conceptuel faisant état du séparation des usages et contenus selon les proto ... une séparation par couches du réseau qu'on retrouve avec le schéma d'organisation et d'aide à la conception OSI (qui sépare les moments du dev. ou de la chaîne de production de l'information entre plusieurs "couches")

C'est une image cherchant à séparer.ordonner le "bien" du "mal" par une suite logique de méfaits gradués. Un régime des lois_justice où l'on retrouve par exemple la fraude et spam_scam comme acte délictueux. Il s'agit par là de penser les bonnes conduites et leur modération politique/institutionnelle ( CGU ) ...

Dans un tel espace d'autonomie individuelle ( qu'est le www world.wild.web ) il semble alors régner une anarchie : celle de l' anonymat / perte de toute id.entité / origine sociale ( l'individu est livré à lui-même : auto_self_perso ). Cette sortie du social produirait davantage d'actes égoïstes, libertariens ( liberté_libertaire ) hors de toute morale ou code de bonne conduite. Ce laisser faire produirait alors du chaos_trouble dans l'organisation sociale.

Et Dieu tout puissant et régissant ( État_gouvernement ) serait mort au profit de l'individu roi : autonome des autres, le self-made-man ( je pense ici à l'invention de liberté libérale individualiste expliquée par ici )

Un même, une époque

- Je retrouve cette image.sujet autour des années 2017 ( j'étais dans mon mémoire et j'y faisais référence )

- On retrouve cette approche.référence ici blog de recherche dédié : Dante Today

- qui cite un article de Médium ici...

- Aussi bien que sur un site de divertissement comme : La boîte verte fun

... Google images

OpenSSH Full Guide - Everything you need to get started! https://www.youtube.com/watch?v=YS5Zh7KExvE

[ INVIDIOUS = https://yewtu.be/watch?v=YS5Zh7KExvE ]

" OpenSSH is the tool of choice for managing Linux installations remotely - and is indispensable in DevOps, Cloud, System Administration, Hosting, and more. "

Prises de notes temporaires

https://bulle.vincent-bonnefille.fr/s/privatebin/?1596229ee836588c#sFUkFpaviX9ffgqFxTp6ApptobgnzDVocCU1MVVAwRk

Une vidéo complémentaire ( se connecter depuis le client sous Windows avec Putty )

https://invidious.fdn.fr/watch?v=bfwfRCCFTVI

( oui je sécurise un peu plus mon serveur )

( la base, mieux gérer la connexion-accès )

@Darknet_Diaries ( podcast )

https://darknetdiaries.com/episode/13/

https://darknetdiaries.com/transcript/13/ hypothesis

https://liens.vincent-bonnefille.fr/?cVx5Bw

"While playing around with the Nmap Scripting Engine_ (NSE) we discovered an amazing number of open embedded devices on the Internet. Many of them are based on Linux and allow login to standard BusyBox with empty or default credentials. We used these devices to build a distributed port scanner to scan all IPv4 addresses. These scans include service probes for the most common ports, ICMP ping, reverse DNS and SYN scans. We analyzed some of the data to get an estimation of the IP address usage.

All data gathered during our research is released into the public domain for further study. "

2012

-

Carte interactive

http://census2012.sourceforge.net/hilbert/index.html -

Paper (intro)

https://census2012.sourceforge.net/paper.html -

paper (étude)

https://citeseerx.ist.psu.edu/document?repid=rep1&type=pdf&doi=ccc3f8ae7e9bdfadc98d17b731e3a85f2c4834bb -

archive :

https://web.archive.org/web/20180216031145/http://census2012.sourceforge.net/paper.html

Adresses IP

( et masques de sous-réseau )

-

https://www.frameip.com/masques-de-sous-reseau/ hypothesis

Une adresse IP divisée en 2 parties

cest le masque de sous réseau qui rend distinct les 2)

la première (avec des bit 1 => contient le réseau)

la seconde (avec des bit 0 => id unique d'une machine sur ce réseau)l’adresse IP est une suite de 4 octets, soit 32 bits. Chacun des ces bits peut prendre la valeur 1 ou 0. Et bien il nous suffit de dire que les bits à 1 représenteront la partie réseau de l’adresse, et les bits à 0 la partie machine

-

https://fr.wikipedia.org/wiki/Octet hypothesis

En informatique, un octet est un multiplet de 8 bits codant une information1. Dans ce système de codage s'appuyant sur le système binaire, un octet permet de représenter 2^8 (2puissance8) nombres, soit 256 valeurs différentes.

IP 0.0.0.0 -> 255.255.255.255

-

htps://www.frameip.com/masques-de-sous-reseau/

Calcul nombre total :

En y regardant d’un peu plus près, on peut calculer le nombre de machines que l’on peut identifier à l’aide de cet adressage. Ainsi, on utilise 4 octets, soit 32 bits, soit encore 2^32 adresses (2 exposant 32 adresses) Or 2^32 = 4 294 967 296, on peut donc définir un peu plus de 4 milliards d’adresses !!!

-

CAIRN (leur attribution)

https://fr.wikipedia.org/wiki/Internet_Corporation_for_Assigned_Names_and_Numbers

Story

(1) Chercheurs en sécurité trouvent qu'un grand nombre de machines ont le port Telnet ouvert

(1a) Nmap : https://www.kali.org/tools/nmap/

(1b) qu'ils sont peu sécurésés avec un pwd par défaut

(2) Ils décident de répliquer à grande échelle l'experience ( illégale )

=> Augmenter le nombre de ces machines

( = les hacker ==> pouvoir y installer d'autres logiciels que ceux du constructeur )

(3) Ils se rendent compte du grand nombre de machines = 40000+

( 420,000 systems )

(3b) Ils auraient pu en faire une armée de bot => attaque DDOS

(4) Ils décident d'utiliser ce super pouvoir pour :

(4a) - faire une photographie du réseau

càd - de toutes les connexions IP qui répondent au pings

//// un projet a grande échelle avec une lourde logistique + adaptabilité

///// + éthique , ils décident de ne pas s'attaquer à certaines infra

///// + d'user un minimum d'énergie

==> de sauvegarder ces données

==> ( 3.6 billion==milliard IPs )

(4b) de débusquer un virus ( Aidra ) présent sur "leurs" machines

== Aidra 30,000 /sur les/ 420,000 Cara

+ prévenir les usagers des routeurs mal sécurisés

(4c) d'en faire la spatialité / map / visualisation

. . .

ÉTUDE COMPLETE 2018

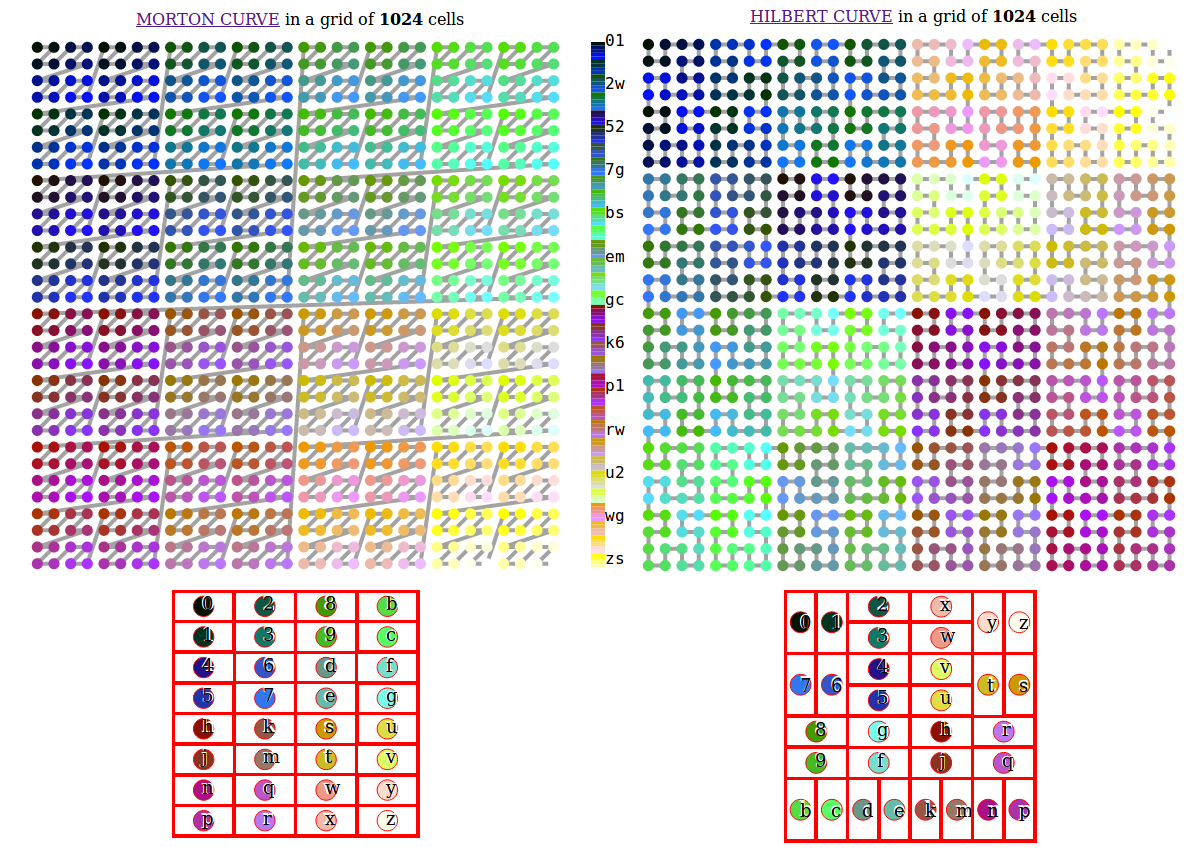

? pourquoi Hilbert Curve

-

https://blog.benjojo.co.uk/post/scan-ping-the-internet-hilbert-curve

? passer entre toutes les plages d'IP ( masques de sous-réseaux )

: Courbe de remplissage

fr : https://fr.wikipedia.org/wiki/Courbe_remplissante

eng : https://en.wikipedia.org/wiki/Space-filling_curve

-

https://blog.benjojo.co.uk/asset/OHMMBrt565

-> git tool https://github.com/measurement-factory/ipv4-heatmap

( APNIC : https://fr.wikipedia.org/wiki/Asia-Pacific_Network_Information_Center )

TLD

- git Carabot TLDs

https://github.com/decal/werdlists/blob/master/dns-toplevel/carna-botnet-tlds.txt - .apple

https://icannwiki.org/.apple

Articles ( hypothesis )

- DarknetDiaries ( podcast )

https://darknetdiaries.com/transcript/13/ hypothesis - Researcher sets up illegal 420,000 node botnet for IPv4 internet map • The Register

https://www.theregister.com/2013/03/19/carna_botnet_ipv4_internet_map/ - Hacker Measures the Internet Illegally with Carna Botnet - DER SPIEGEL

https://www.spiegel.de/international/world/hacker-measures-the-internet-illegally-with-carna-botnet-a-890413.html

WHOIS MAPS

- Internet Identifier Consumption (IIC) - CAIDA

https://www.caida.org/archive/id-consumption/ - IPv4 Census Map - CAIDA

https://www.caida.org/archive/id-consumption/census-map/

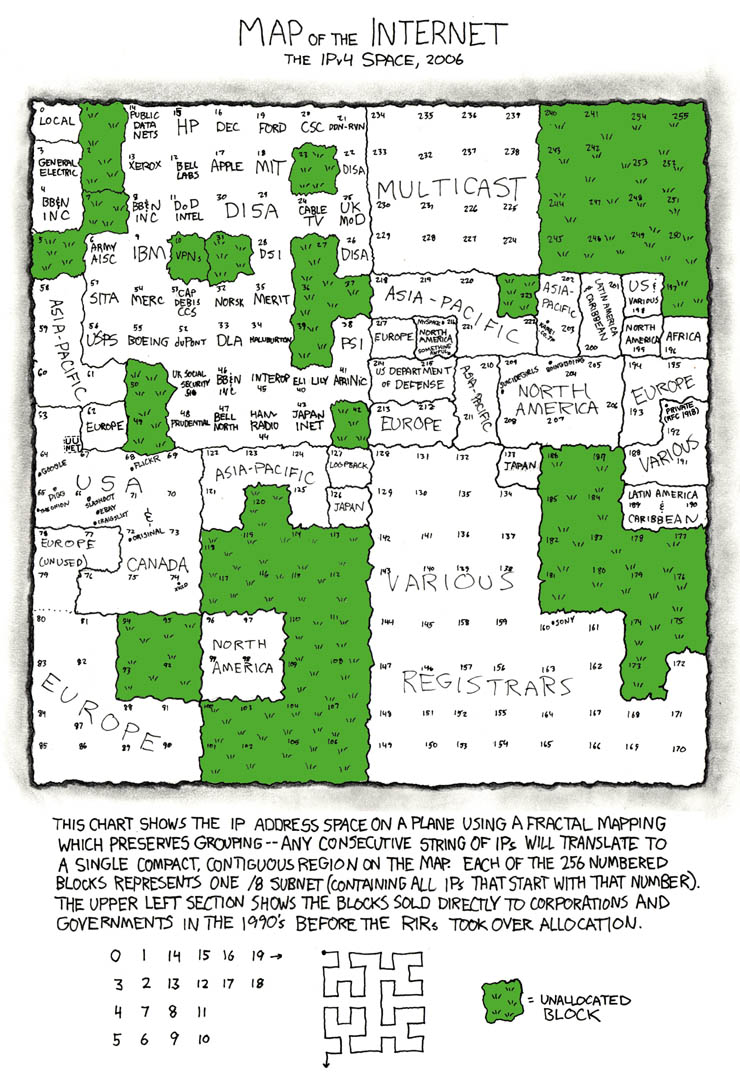

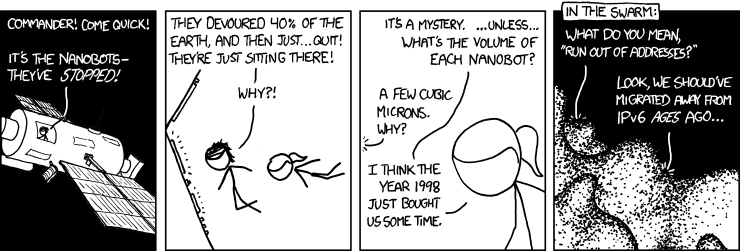

COMICS

-

https://xkcd.com/195/ (map and grass not used parts)

-

https://xkcd.com/865/ ( nano bots en manque d'IP(v4) )

- 865: Nanobots - explain xkcd

https://www.explainxkcd.com/wiki/index.php/865:_Nanobots - 802: Online Communities 2 - explain xkcd

https://www.explainxkcd.com/wiki/index.php/802:_Online_Communities_2 - 195: Map of the Internet - explain xkcd map_carte GAFAM

https://www.explainxkcd.com/wiki/index.php/195:_Map_of_the_Internet

Breaches / Vulnerabilities

- https://www.shodan.io

- https://informationisbeautiful.net/visualizations/worlds-biggest-data-breaches-hacks/

@Nicolas_Maigret avait produit une carte de la distance entre les points/villes du monde

"Les technologies de l’information et de la communication ont haussé la quantité globale d’information qui nous arrivent ( Shapiro et Varian, 1999 ), nous insérant dans des écologies informationnelles denses ( Licoppe, 2009 ) et générant une saturation cognitive. On notera qu’elles ont développé une situation d’incertitude ou d’insécurité cognitive du fait de l’ignorance sur leur source d’information. À côté des témoignages venus de proches, où l’information est enchâssée dans une structure d’interconnaissance interpersonnelle permettant d’en garantir la crédibilité, à côté également des médias de masse qui offrent une information vérifiée ou certifiée, voire officielle, émergent des canaux de communication transversaux ou horizontaux par lesquelles arrivent des informations non garanties, surprenantes mais officieuses ( Gensollen, 2006 ) et susceptibles de poser des problèmes de confiance."

© Presses des Mines, 2017

---

Dans la revue //Réseaux 2012 (n° 171)

//Le travail ordinaire de la sécurité

https://www.cairn.info/revue-reseaux-2012-1.htm

https://www.cairn.info/revue-reseaux-2012-1-page-103.htm

---

Éditions La Découverte 2012 :

https://www.editionsladecouverte.fr/le_travail_ordinaire_de_la_securite-9782707171405

http://pdfs.semanticscholar.org/3195/8260c15c99333cd39fa14964e6edfb11b7ed.pdf (pdf)

------

Autres livres de l'auteur (sur le site de @Antonio_Casilli ) :

https://www.casilli.fr/2015/10/02/un-souvenir-de-nicolas-auray-sociologue-du-numerique-1969-2015/

dont :

//Pirates en réseau. Prédation, détournement et exigence de justice 2009 (comment la politique hacker ne vise pas à créer des lois abstraites, mais s’appuie sur l’auto-modération et sur la redistribution du surplus) piratage

http://ses-perso.telecom-paristech.fr/auray/2009AurayEsprit.pdf

+

//L’invisible et le clandestin 2015

//Une ethnographie du virus informatique Storm

>The invisible and the clandestine. Ethnography of the computer virus Storm

https://journals.openedition.org/terrain/15660

/Hacking Related Documentaries x265/

Documentaires sur-autour du hacking

( direct depuis un site de référence en la matière )

"Les autorités Néerlandaises vont détruire le code malveillant //Emotet le 25 Mars 2021. Pendant ce temps une dizaine de groupes pirates disparaissent de la scène malveillante.

Après l’action spectaculaire des autorités à l’encontre des instigateurs du réseau de codes malveillants Emotet, la mission des autorités (d’Europol au FBI , en passant pour les différentes juridictions impliquées) est de faire taire à jamais ce code malveillant. [...] Les autorités laissent donc quelques semaines aux entreprises pour finaliser leurs audits de cybersécurité. Le 25 mars, Emotet repartira dans les oubliettes du numérique." ZaTAZ

Suite ( https://www.zataz.com/netwalker-stoppe-par-le-fbi/ )

2021

"The Free Haven Project aims to deploy a system for distributed, anonymous, persistent data storage which is robust against attempts by powerful adversaries to find and destroy any stored data. This model of decentralized system has been classified as peer-to-peer by recent popular media."

Site de référence, recherche en sécurité informatique

JavaScript is dangerous! Why? How are websites vulnerable to it? Find out about bug-bounties from @Tom_Scott

" True stories from the dark side of the Internet

This is a podcast about hackers, breaches, shadow government activity, hacktivism, cybercrime, and all the things that dwell on the hidden parts of the network. This is Darknet Diaries. "

-- très bonne série de podcasts sur l'imaginaire hacker, les actualités-retours autours de faits marquant de l'informatique-sécurité contemporaine . Des feuillons, des témoignages... de qualité et accessible (bien qu'en anglais)

Une émission @France_Inter de 2021

https://www.franceinter.fr/emissions/la-chronique-de-thomas-biasci/la-chronique-de-thomas-biasci-du-vendredi-05-novembre-2021