PDF :

- https://dspace.mit.edu/bitstream/handle/1721.1/6353/AIM-628.pdf

- https://www-formal.stanford.edu/jmc/recursive.pdf

The HS class is reserved for use by a system called Hesiod that stores and distributes simple textual data using the Domain Name System. It is typically used in local environments as a stand-in for LDAP. The CH class is reserved for something called Chaosnet.

When a user logs in, he is assigned a processor, and he has exclusive use of it for the duration of the session. When he logs out, the processor is returned to the pool, for the next person to use. This way, there is no competition from other users for memory;

The processors would share access to a file system and to devices like printers via a high-speed local network “with completely distributed control.”4 That network was Chaosnet.

A Chaosnet address is only 16 bits, half the size of an IPv4 address, which makes sense given that Chaosnet was only ever meant to work on a local network. Chaosnet also doesn’t use port numbers; instead, a process that wants to connect to another process on a different machine

first makes a connection request that specifies a target “contact name.”

Inside links :

Sémantique human-machine interaction ( chat_conversation )

See also :

2018 @Le_Mouton_Numérique

" @Antoinette_Rouvroy docteur en sciences juridiques et chercheuse qualifiée du FNRS, Université de Namur. Elle développe le concept de gouvernementalité algorithmique qui tend à expliciter la manière dont les algorithmes imposent une gestion des sociétés sur la base des données qui s'échappent des individus. Un entretien filmé par @Thomas_Gouritin , journaliste et créateur de la chaîne @Regards_Connectés "

Ajoutée le October 13, 2017 par @DEFCON

" Millions of people around the world use Tor every day to protect themselves from surveillance and censorship. While most people use Tor to reach ordinary websites more safely, a tiny fraction of Tor traffic makes up what overhyped journalists like to call the "dark web". Tor onion services (formerly known as Tor hidden services) let people run Internet services such as websites in a way where both the service and the people reaching it can get stronger security and privacy. [...] "

Dante SOCKS5 Proxy Server Setup | CYBERPUNK https://www.cyberpunk.rs/dante-socks5-proxy-server-setup

" Dante Socks Server is developed by Inferno Nettverk "

Project page https://www.inet.no/dante/

UNoficial mirror : https://github.com/notpeter/dante

( ou comment changer d'adresse IP avec un ordinateur lointain vpn_proxy )

{ Ce site } fait une veille_blog_actu sur les outils de hacking ( intrusion_vulnérabilité )

Dante’s Internet: “Serious Business”

Visuellement.Imaginairement ( text_image ) le Minotaure et la représentation des enfers proposés par Dante font partie de la mythologie des dn_darknet

- Mèmes.Images autour de l' iceberg ou de l' oignon , d'une complexité par couches / plis pour le labyrinthe

- des strates profondes de l'enfer Dantesque accueillant.regroupant les damné.e.s selon leurs péchés/tabous/punitions

qui est repris dans certaines représentations imagées et moqueuses.joueuses.trolls (Mèmes) sur l'organisation du "web-profond" ou "darknet" pensé comme "les profondeurs pénultièmes des Internets"... deepweb_dw - le tout mélangé.inspiré par un imaginaire technique.conceptuel faisant état du séparation des usages et contenus selon les proto ... une séparation par couches du réseau qu'on retrouve avec le schéma d'organisation et d'aide à la conception OSI (qui sépare les moments du dev. ou de la chaîne de production de l'information entre plusieurs "couches")

C'est une image cherchant à séparer.ordonner le "bien" du "mal" par une suite logique de méfaits gradués. Un régime des lois_justice où l'on retrouve par exemple la fraude et spam_scam comme acte délictueux. Il s'agit par là de penser les bonnes conduites et leur modération politique/institutionnelle ( CGU ) ...

Dans un tel espace d'autonomie individuelle ( qu'est le www world.wild.web ) il semble alors régner une anarchie : celle de l' anonymat / perte de toute id.entité / origine sociale ( l'individu est livré à lui-même : auto_self_perso ). Cette sortie du social produirait davantage d'actes égoïstes, libertariens ( liberté_libertaire ) hors de toute morale ou code de bonne conduite. Ce laisser faire produirait alors du chaos_trouble dans l'organisation sociale.

Et Dieu tout puissant et régissant ( État_gouvernement ) serait mort au profit de l'individu roi : autonome des autres, le self-made-man ( je pense ici à l'invention de liberté libérale individualiste expliquée par ici )

Un même, une époque

- Je retrouve cette image.sujet autour des années 2017 ( j'étais dans mon mémoire et j'y faisais référence )

- On retrouve cette approche.référence ici blog de recherche dédié : Dante Today

- qui cite un article de Médium ici...

- Aussi bien que sur un site de divertissement comme : La boîte verte fun

... Google images

"Firefox a annoncé un nouveau partenariat avec NextDNS pour fournir aux utilisateurs de Firefox des services privés et sécurisés de DNS (Domain Name System) via son programme Trusted Recursive Resolver."

... note que Cloudflare est de la partie 1.1.1... lire à ce sujet https://www.nextinpact.com/article/30142/108783-dns-over-https-pour-stephane-bortzmeyer-diable-est-dans-details

Youpi un nouveau DNS sécurisant avec filtres anti-pubs/trakers/porn...

avec du DoH / DoT pour crypter ce qui passe dans les tuyaux

( au niveau du DNS qui convertit mon adresse URL lisible et mémorisable,

un nom de domaine, en adresse IP unique sur le réseau

attribuée à une machine_serveur et ses données (pages du site demandé) )

Je cherchais un DNS avec filtre anti-pub intégré (à la place du bon Adaway) ads_tracking pour mettre sur mon Android à l'aide de Nebulo 💖

... et NextDNS fait la pub pour handshake dont leur service propose de résoudre (nous permettant d'y acéder) (joie)

... NextDNS qui est donc un autre DNS décentralisé prométant monts et merveille avec son token magique ... pour moi c'est, encore une fois, la possiblité d'accéder à des lieux autrement impossibles. Des heures de bidouille qui s'ouvrent à moi, de compromis (temporaires), d'acharnement numérique. todo

Vennant concurencer le DNS de Google, CloudFlare, Quad9...

Des services qui ont ainsi acces à nos requêtes DNS...

L'attribution d'adresses URL, de noms de domaines est centrale dans le dévellopement d'une existance en ligne.

C'est l'un des derniers endroits par lesquels je suis dépendant d'une hébergeur comme OVH pour acheter et renouveller ma propriété sur le nom de domaine "vincent-bonnefille.fr". ( un frien dans mon projet self_host_hébergement )

Je dois passer par un Registar.

La plupart de "darknets" viennent avec une modalité de résolution de leurs adresses URL spécifiquement accessibles par leur protocol. Des TLD exotiques... comme autant de portes à pousser.

Lokinet .loki

Tor .onion

i2p .eepsite

data .dat

les dht: de dn_ScuttleButt ...

à partir de l'identification unique sur le réseau de vortre machine une adresse lui est attribuée et elle devient ainsi joignable (ce qui lui permet d'afficher un site web ou tout autre chose)

Bref un nouveau dns c'est un retour aux sources et à mes premières lectures de recherche

(intéressé au perfectionement technique par la critique de l'existant, dépassé, perfectible...

autant que par les processus de crétaion eux même { à l'origine de normes informatiques et d'autre nature })

...

parmis ces lectures, un petit bonbon :

Cooking With Onions: Names for your onions | Tor Blog 2017 💖

https://blog.torproject.org/cooking-onions-names-your-onions

https://liens.vincent-bonnefille.fr/?geTQFQ référence

...

Hadshake, m'a fait pensé à :

NOIA-net par Syntropynet (qui se présente comme une solution blockchaine pour les BGP (qui sevent à trouver le chemin le plus court entre deux machines en réseau, via Internet))

https://liens.vincent-bonnefille.fr/?u2e5KA

"Handshake" glossaire_notion

https://www.encirca.com/your-guide-to-handshake-crypto/

https://medium.com/tokendaily/handshake-ens-and-decentralized-naming-services-explained-2e69a1ca1313

... littéralement "serrage de main" ou "établissement d'une liaison", initie la rencontre entre deux machnines wiki, c'est le cas lors d'une connexion ftp ou encore ssh ...

...

fun : "Epic Handshake" avec Arnold Schwarzenegger dans Predator de 1987.

...

/HandShake/ c'est aussi :

" Decentralized naming and certificate authority

An experimental peer-to-peer root naming system. " P2P DNS

https://networkedart.blog/blog/2021/06/13/isea-workshop-blog-the-museum-of-ordure-by-bilyana-palankasova/

"Networked Art Practice after Digital Preservation”

The Museum of Ordure’s Mission is to examine:

The cultural value of ordure, shit, rubbish.

The waste of human resources through various ownership, production, and management regimes.

What is shit for some, has value for others.1

finded via https://liens.vincent-bonnefille.fr/?ZAgXwA

"Early computer e-commerce was mostly business-to-business: price quotes, order entry, and money transfers. E-commerce came to the average consumer in the 1980s on France’s Minitel, and in the 1990 's on the Web."

[ site dé référence sur l'histoire de l'informatique dont Internet ]

Premier Spam : Brad Templeton, « Reaction to the DEC Spam of 1978 », https://www.templetons.com/brad/spamreact.html

Aussi cité par Ritimo https://liens.vincent-bonnefille.fr/?D4EdLg

...

https://cacm.acm.org/magazines/2019/8/238347-the-history-of-digital-spam/fulltext

Par @Finn_Brunton

ed. The MIT Press, 2013

"What spam is, how it works, and how it has shaped online communities and the Internet itself.

The vast majority of all email sent every day is spam, a variety of idiosyncratically spelled requests to provide account information, invitations to spend money on dubious products, and pleas to send cash overseas. Most of it is caught by filters before ever reaching an in-box. Where does it come from? As @Finn_Brunton explains in Spam, it is produced and shaped by many different populations around the world: programmers, con artists, bots and their botmasters, pharmaceutical merchants, marketers, identity thieves, crooked bankers and their victims, cops, lawyers, network security professionals, vigilantes, and hackers. Every time we go online, we participate in the system of spam, with choices, refusals, and purchases the consequences of which we may not understand."

"Les technologies de l’information et de la communication ont haussé la quantité globale d’information qui nous arrivent ( Shapiro et Varian, 1999 ), nous insérant dans des écologies informationnelles denses ( Licoppe, 2009 ) et générant une saturation cognitive. On notera qu’elles ont développé une situation d’incertitude ou d’insécurité cognitive du fait de l’ignorance sur leur source d’information. À côté des témoignages venus de proches, où l’information est enchâssée dans une structure d’interconnaissance interpersonnelle permettant d’en garantir la crédibilité, à côté également des médias de masse qui offrent une information vérifiée ou certifiée, voire officielle, émergent des canaux de communication transversaux ou horizontaux par lesquelles arrivent des informations non garanties, surprenantes mais officieuses ( Gensollen, 2006 ) et susceptibles de poser des problèmes de confiance."

© Presses des Mines, 2017

---

Dans la revue //Réseaux 2012 (n° 171)

//Le travail ordinaire de la sécurité

https://www.cairn.info/revue-reseaux-2012-1.htm

https://www.cairn.info/revue-reseaux-2012-1-page-103.htm

---

Éditions La Découverte 2012 :

https://www.editionsladecouverte.fr/le_travail_ordinaire_de_la_securite-9782707171405

http://pdfs.semanticscholar.org/3195/8260c15c99333cd39fa14964e6edfb11b7ed.pdf (pdf)

------

Autres livres de l'auteur (sur le site de @Antonio_Casilli ) :

https://www.casilli.fr/2015/10/02/un-souvenir-de-nicolas-auray-sociologue-du-numerique-1969-2015/

dont :

//Pirates en réseau. Prédation, détournement et exigence de justice 2009 (comment la politique hacker ne vise pas à créer des lois abstraites, mais s’appuie sur l’auto-modération et sur la redistribution du surplus) piratage

http://ses-perso.telecom-paristech.fr/auray/2009AurayEsprit.pdf

+

//L’invisible et le clandestin 2015

//Une ethnographie du virus informatique Storm

>The invisible and the clandestine. Ethnography of the computer virus Storm

https://journals.openedition.org/terrain/15660

cf. https://liens.vincent-bonnefille.fr/?bKaWvA

==

https://squatted.online/squat/main_entrance/staircase/floor_0/back_door/neglected-garden/ >>>

https://github.com/squatted-online/bemused-90.63

"It is difficult to transpose the radical practice of squatting into a virtual space for three main reasons. First, because there is no virtual property that is not anchored to a technological and material substratum (the servers). Secondly, because the membrane that separates on-line and off-line life has definitely disappeared. And finally, because there are fewer and fewer spaces for the collective co-management of services, and more and more interactions are mediated by huge monopolies [...].

The occupation of a virtual space cannot have the same iconic force, because it would be flooded by the flow of data from millions of similar projects, disappearing into the flatness of image grids and research hierarchies.

More than pirates and adventurers, today we find ourselves living in a condition of perennial tourism: we temporarily rent houses, rent music, movies, and video games. Nothing belongs to us and at the same time, everything is at our disposal for free, provided that we use it from inside a prison cell or in the production line of a mega-factory.

Disused or closed sites, outdated social networks, the last pages of a Google search are digital ruins, decadent and romantically fascinating places. These monasteries, castles and virtual cemeteries are hidden and almost erased by the global mapping and enclosure operation carried out by the capital's platforms.

Rather than re-occupy these spaces, we simply want to give the possibility to make them visible, to delete and rewrite the great map of the net, a cyber-geographic drift."

Quote livre ( dante to the cyberspace ?! )

https://www.margaretwertheim.com/physics-from-the-fringe-1

>>>>

SEO et liens naturels... site de référence en à la matière

https://ahrefs.com/blog/search-traffic-study/

Voir aussi en français https://semji.com/fr/guide/backlink-en-seo/

Par @Lawrence_Lessig – janvier 2000 – Harvard Magazine

(Traduction Framalang : Barbidule, Siltaar, Goofy, Don Rico)

"Nous sommes à l’âge du cyberespace. Il possède lui aussi son propre régulateur, qui lui aussi menace les libertés. Mais, qu’il s’agisse d’une autorisation qu’il nous concède ou d’une conquête qu’on lui arrache, nous sommes tellement obnubilés par l’idée que la liberté est intimement liée à celle de gouvernement que nous ne voyons pas la régulation qui s’opère dans ce nouvel espace, ni la menace qu’elle fait peser sur les libertés."

[...]

Cette régulation est en train de changer. Le code du cyberespace aussi.

Et à mesure que ce code change, il en va de même pour la nature du cyberespace.

Le cyberespace est un lieu qui protège l’anonymat, la liberté d’expression et l’autonomie des individus,

il est en train de devenir un lieu qui rend l’anonymat plus difficile, l’expression moins libre et fait de l’autonomie individuelle l’apanage des seuls experts.

[...]

Le code élémentaire d’Internet est constitué d’un ensemble de protocoles appelé TCP/IP. Ces protocoles permettent l’échange de données entre réseaux interconnectés. Ces échanges se produisent sans que les réseaux aient connaissance du contenu des données, et sans qu’ils sachent qui est réellement l’expéditeur de tel ou tel bloc de données. Ce code est donc neutre à l’égard des données, et ignore tout de l’utilisateur.

Ces spécificités du TCP/IP ont des conséquences sur la régulabilité des activités sur Internet. Elles rendent la régulation des comportements difficile. Dans la mesure où il est difficile d’identifier les internautes, il devient très difficile d’associer un comportement à un individu particulier. Et dans la mesure où il est difficile d’identifier le type de données qui sont envoyées, il devient très difficile de réguler l’échange d’un certain type de données. Ces spécificités de l’architecture d’Internet signifient que les gouvernements sont relativement restreints dans leur capacité à réguler les activités sur le Net.

[...]

Si c’est le code qui détermine nos valeurs,

ne devons-nous pas intervenir dans le choix de ce code ?

Devons-nous nous préoccuper de la manière dont les valeurs émergent ici ?

[...]

Des gens décident comment le code va se comporter.

Des gens l’écrivent. La question n’est donc pas de savoir qui décidera de la manière dont le cyberespace est régulé : ce seront les codeurs.

[...]

quand l’État se retire, la place ne reste pas vide. Les intérêts privés ont des objectifs qu’ils vont poursuivre.

En appuyant sur le bouton anti-Étatique, on ne se téléporte pas au Paradis. "

à retrouver sur mon World of Text ::

https://www.yourworldoftext.com/~vincentb/

X : 1 Y : -5

Conférence, ressources : https://liens.vincent-bonnefille.fr/?NZY9jg

[...]

« Code Is Law » devient de plus en plus « Law Is Code ». Les principes du droit d’auteur peuvent en effet être transcrits en langage machine et interprétés automatiquement par des algorithmes. C’est la logique depuis longtemps à l’oeuvre derrière les DRM (Digital Right Management), première tentative technique d’agir sur le Code pour le mettre en conformité avec la loi. Mais au-delà des DRM, le « Droit de Regard de la Machine » déborde aujourd’hui les simples verrous numériques pour déboucher sur des systèmes de surveillance et de contrôle à grande échelle.

[...]

La question est alors de savoir comment préserver le Code originel, garant de l’exercice des libertés sur Internet, pour éviter cette injection robotisée d’un droit négocié entre acteurs privés, directement au coeur des protocoles et des algorithmes s’appliquant à l’essentiel de nos échanges en ligne."

Il retrace la lutte anti-piratage et ripostes telles Hadopi / Lopsi 2 qui avait mené à un black-out du web :

http://phanux.web.free.fr/index.php?article12/hadopi-black-out

https://en.wikipedia.org/wiki/Protests_against_SOPA_and_PIPA

Conférence :

https://www.slideshare.net/calimaq/law-is-code-comment-la-proprit-intellectuelle-menace-larchitecture-ouverte-dinternet

https://vimeo.com/87071130 ( 2012 )

---

Par @Calimaq : Aka @Lionel_Maurel . Juriste & bibliothécaire

On le connait aussi pour ses Copy-Madness (compilation des aberrations produites la course au Copyrigth) qu'on retrouve sur son blog ou sur https://www.numerama.com/tag/copyright-madness/

Il est membre de @La_Quadrature_du_Net .

__

@Lawrence_Lessig auteur de "Code is law : Le code, et les autres lois du cyberespace"

/ https://lessig.org/product/code/ puis

/ https://lessig.org/product/codev2/

* https://framablog.org/2010/05/22/code-is-law-lessig/ ( en français )

* https://harvardmagazine.com/2000/01/code-is-law-html

> https://liens.vincent-bonnefille.fr/?OEdrKg

2000 2010 2011 2012

"From: tcmay@netcom.com (Timothy C. May)

Subject: The Crypto Anarchist Manifesto

Date: Sun, 22 Nov 1992 12:11:24 PST

.

Computer technology is on the verge of providing the ability for individuals and groups to communicate and interact with each other in a totally anonymous manner. Two persons may exchange messages, conduct business, and negotiate electronic contracts without ever knowing the True Name, or legal identity, of the other. Interactions over networks will be untraceable, via extensive re- routing of encrypted packets and tamper-proof boxes which implement cryptographic protocols with nearly perfect assurance against any tampering. Reputations will be of central importance, far more important in dealings than even the credit ratings of today. These developments will alter completely the nature of government regulation, the ability to tax and control economic interactions, the ability to keep information secret, and will even alter the nature of trust and reputation.

The technology for this revolution--and it surely will be both a social and economic revolution--has existed in theory for the past decade. The methods are based upon public-key encryption, zero-knowledge interactive proof systems, and various software protocols for interaction, authentication, and verification.

[...]

The State will of course try to slow or halt the spread of this technology, citing national security concerns, use of the technology by drug dealers and tax evaders, and fears of societal disintegration. [...] Many of these concerns will be valid; crypto anarchy will allow national secrets to be trade freely and will allow illicit and stolen materials to be traded. An anonymous computerized market will even make possible abhorrent markets for assassinations and extortion. Various criminal and foreign elements will be active users of CryptoNet . But this will not halt the spread of crypto anarchy."

21 juillet 2020 , par @La_Quadrature_du_Net

"Au commencement, Internet était un espace d’expérimentation sans chef, nous étions libres de nous déplacer, de nous exprimer, d’inventer et de créer. Dans les années 2000 , la sphère marchande s’est mise à y prendre de plus en plus de place. La publicité s’y est développée et s’est présentée comme un moyen de financer des services en ligne. Grâce aux données sur les utilisateurs de ces services, les méthodes de ciblage publicitaire ont évolué et ont séduit de plus en plus d’annonceurs."

@John_Perry_Barlow

février 1996

Traduit, publié aux éditions //Hache

"Gouvernements du monde industriel, vous géants fatigués de chair et d’acier, je viens du Cyberespace, le nouveau domicile de l’esprit. Au nom du futur, je vous demande à vous du passé de nous laisser tranquilles. Vous n’êtes pas les bienvenus parmi nous. Vous n’avez pas de souveraineté où nous nous rassemblons.

[...]

Le Cyberespace est fait de transactions, de relations, et de la pensée elle-même, formant comme une onde stationnaire dans la toile de nos communications. Notre monde est à la fois partout et nulle part, mais il n’est pas où vivent les corps.

.

Nous sommes en train de créer un monde où tous peuvent entrer sans privilège et sans être victimes de préjugés découlant de la race, du pouvoir économique, de la force militaire ou de la naissance.

.

Nous sommes en train de créer un monde où n’importe qui, n’importe où, peut exprimer ses croyances, aussi singulières qu’elles soient, sans peur d’être réduit au silence ou à la conformité.

.

Vos concepts légaux de propriété, d’expression, d’identité, de mouvement, de contexte, ne s’appliquent pas à nous. Ils sont basés sur la matière, et il n’y a pas ici de matière."

https://www.eff.org/cyberspace-independence

https://textz.com/textz/A%20Declaration%20of%20the%20Independence%20of%20Cyberspace.txt

Pour aller plus loin on peut lire :

@Lawrence_Lessig auteur de "Code is law : Le code, et les autres lois du cyberespace"

Vidéo conférence DEF CONférences 11 2003

DISPONIBLE SUR :

https://www.defcon.org/html/links/dc-archives/dc-11-archive.html

" @Philip_R_Zimmermann is the creator of Pretty Good Privacy. For that, he was the target of a three-year criminal investigation, because the government held that US export restrictions for cryptographic software were violated when PGP spread all around the world following its 1991 publication as freeware. Despite the lack of funding, the lack of any paid staff, the lack of a company to stand behind it, and despite government persecution, PGP nonetheless became the most widely used email encryption software in the world. After the government dropped its case in early 1996, Zimmermann founded PGP Inc."

<< cité par le très bon podcast sur le hacking et ses histoires Darknet_Diaries de 2018 <3

https://darknetdiaries.com/episode/12/

https://darknetdiaries.com/transcript/12/

( au sujet de la guerre commerciale et gouvernementale visant à réguler et limiter l'usage civile des technologies de cryptage = à retirer ces outils de défense numérique et informationnelle du "bien commun" )

"In the 1990 ’s the Internet started to take shape. But the US goverment had strict laws regulating what type of cryptography is allowed to be used online. A few brave people stood up to the government in the name of civil rights and won the right to use strong encryption."

Exemple d'articles ::

-- Cyberattaque à l’encontre du métro de Vancouver

-- Nouveaux groupes pirates opérateurs de ransomware

-- Plusieurs centaines de milliers de clients Videotron dans les mains d’un pirate

-- Un important assureur infiltrés par des pirates informatiques

-- Un pirate meurt, un autre revient

-- Nouvelle commune française infiltrée par des pirates informatiques

-- Le piratage de Dassault Falcon

-- Importance d’un logiciel SIRH au sein d’une entreprise

-- Winter is coming : des rançonneurs s’attaquent aux entreprises israéliennes

-- Gagner des Playstation avec La Cyber Emission

-- Arnaque: « Bonjour, ici Microsoft »

ZaTAZ en référence à TAZ ?

"We want to help operators of hidden services find and fix operational security issues with their

services. [...]

We want to help researchers and investigators monitor and track Dark Web sites."

HIdden service

Plus de publications : https://mascherari.press/author/sarah/

YT

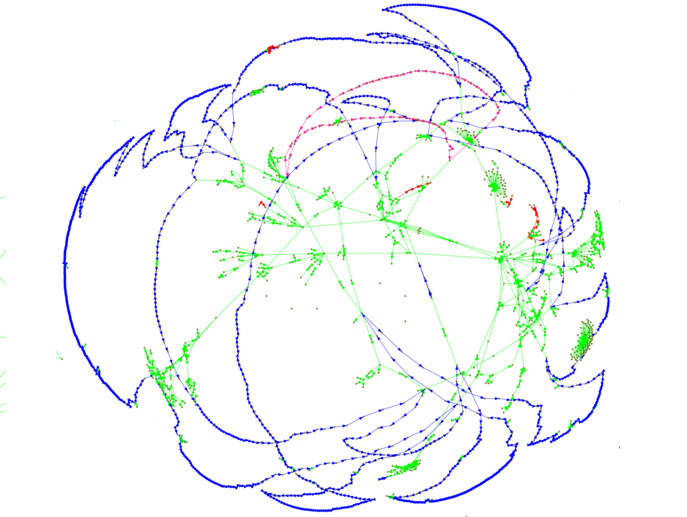

vidéo : Practical Deanonymization of Hidden Services

2017 : https://www.youtube.com/watch?v=r8hr0nlfJRc

par @Sarah_Jamie_Lewis ... voir aussi

[ 17:10 ] Presentation

[ 20:50 ] Map, explication

[ 29:30 ] Bitcoin !

Git

- https://github.com/s-rah/onionscan

Audit tool to fin vulnerabilities, brèches, etc

Map intro

-

Drugs Markets

https://mascherari.press/onionscan-report-forensic-finances-dark-markets/ -

Un article de @ZaTaz

https://www.zataz.com/onionscan-tor/

@ZaTAZ en reference à TAZ ?

@Evgeny Morozov, 2015

( par Culture Mobile )

Centralisé par un groupe d'acteurs

Internet est pensé comme l'intermédiaire de tout

Tous les maux lui incombent

Le solutionnisme induit des solutions techniques par elle-même

Une possible correction des problèmes par et pour la technique fork