@Chelsea_Manning est probablement la « lanceuse d’alerte » la plus connue au monde. Analyste pour l’armée américaine, elle est arrêtée en 2010 pour avoir transmis 750 000 documents classés secret défense à Wikileaks, l’organisation de @Julian_Assange . Ces révélations quant aux exactions commises par l’armée américaine en Irak et en Afghanistan feront la Une de tous les journaux mais lui vaudront aussi une condamnation à 35 ans de prison.

Cette biographie Readme.txt retrace son parcours ( 2023 )

https://bib.vincent-bonnefille.fr/book/215

todo : fiche/notes

évoque un New écosystème en surcouche de chiffrement...

pour augmenter sécurité des données via les réseaux...

pallier aux failles.vulnérabilités de Tor

Dans { cette nouvelle expo } à la @Kunsthalle_Zürich plein d'artistes autour du folklore des crypto, leur imaginaire POP et dérégulé

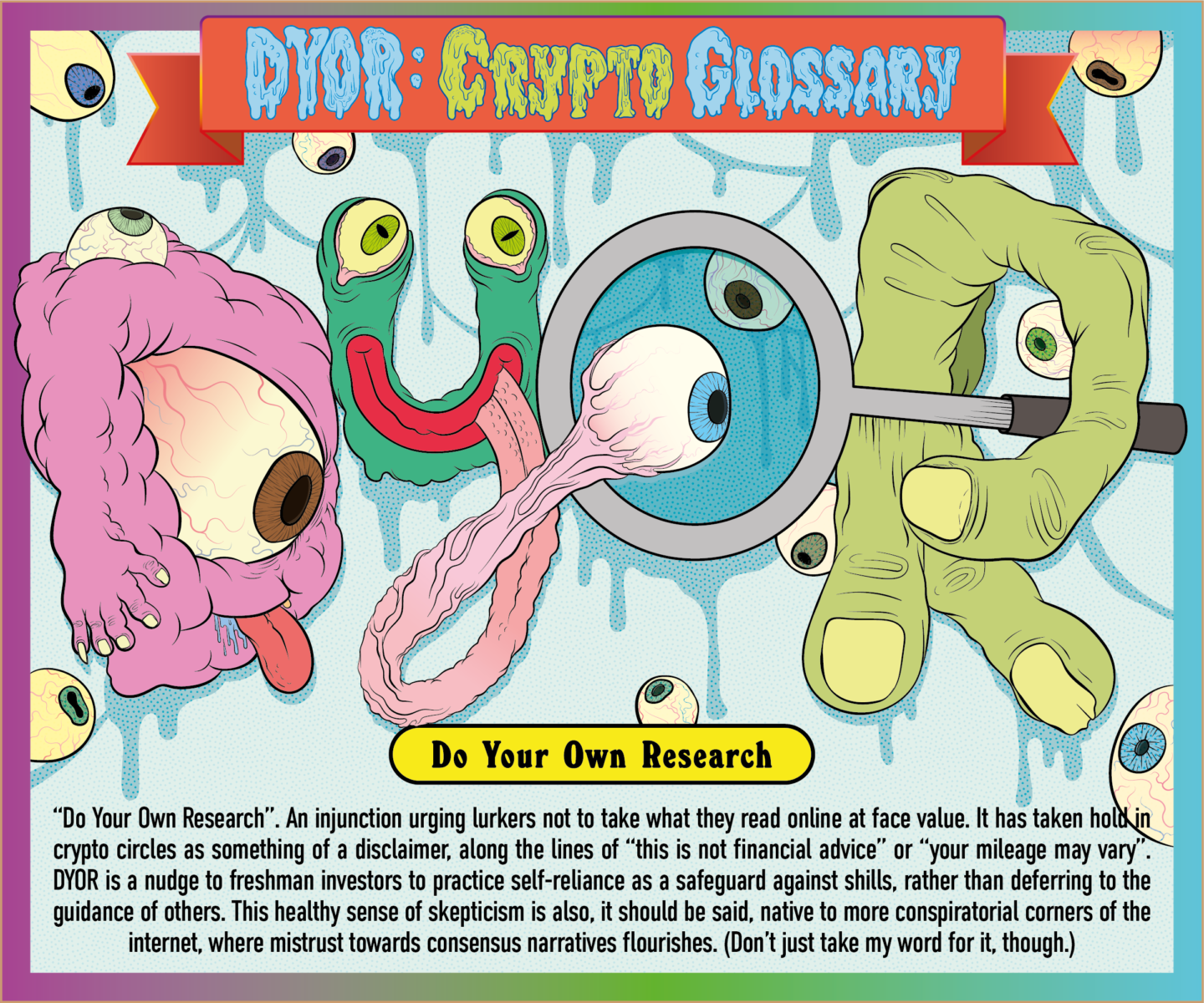

"DYOR" : Do Your Own Research

Dans ce corpus d'œuvres exposées, le glossaire de notions/acronymes a retenu mon attention. Des 'acronymes qui s'adressent aux initié.es qui savent lire entre les lettres... ( j'ai pas mal de {bulles} de #glossaire_notion ! Car, oui, se mettre d'accord sur le sens employé est essentiel pour diminuer les implicites, les sous-entendus, les tromperies )

Le titre DYOR m'interpelle (en tant que chercheur.euse universitaire, tenue à un exercice de vérité, en tant qu'individu en recherche de cohérence et de justice) : cette injonction invite.pousse à ne pas faire confiance aux canaux officiels, à s'en séparer de façon autonome...au profit d'une liberté de penser / chercher / découvrir par soi-même.

-> Ces chercheurs de vérité s'auto-proclament aussi " lançeur_alerte "

C'est un puissant ressort narratif d'outsider s'étant fait tout seul : une auto-légitimité, un droit à dire sans être expert.e d'un sujet : une revendication d'un amateurisme éclairé, autodidacte, etc. ( et c'est très bien les sentiers battus mais parfois il y a des arnaques, des abus, des profiteurs, de la crédulité / vulnérabilité des gens... qui profitent du peu d'encadrement / de la dérégulation des marchés de la connaissance )

Faites vos propres recherches ! ( détail )

--> DYOR ( qu'on traduira en français par : "Faites vos propres recherches" )

... se transforme en "mentra" répété par les influenceurs crypto

... afin de se dédouaner de retombées judiciaires

... pour exercice illégal du conseil financier

On retrouve la même précaution chez les gourous des médecines alternatives

... je pense ici à T.Casasnovas dont on trouvera des critiques nombreuses (autant que d'adeptes.convaincu.es) par ici : https://bloglextracteur.wordpress.com/tag/casasnovas/ )

on nous dit de faire nos propres recherches mais jamais comment, avec quelle méthodo/rigeure, en évitant quel billais : on se gête sur Internet et à la recherche d'informations visant plutôt à confirmer des croyances

( echo_chamber_bullesnote + Cherry picking --choix de données favorisant l'hypothèse, à la carte--* garanti ! )

( cette bulle tourne un peu zététique / sceptique )Aussi ce conseil/rapel : ce n'est parce que c'est sur Internet que c'est vrai

Et : ce n'est pas parceque c'est un politique/scientifique qui l'a dit que c'est vrai !le doute est partout et face à la dissonance, la croyance la plus vraissemblable pourra facilement être privillégiée (pour réduire le trouble qu'elle produit)

L'idée finale c'est : " Si les experts nous trompent (ou se trompent...) : nous aussi nous pouvons nous tromper ! + leur acréditation à dire le vrai est révoquée " :faisons nos propres recherches ! "

( ce qui, à première vue semble une bonne idée )

...

DYOR permet donc de dire n'importe quoi (ou presque) mais de se protéger

" je donne juste mon avis, ceci n'est pas un conseil financier/médical.... Faites vos propres recherches " ( Une injonction à l'autonomie qu'on retrouve beaucoup dans les sphères ayant un récit conspiration : elle vient mettre le doute quant aux versions officielles, aux conclusions de la recherche académique / industrielle : une stratégie du doute )

Il s'agit d'un TW (Trigger Warning) souvent peu rigoureux vu que non tenu

(on fini par vous donner un conseil, une marche à suivre)Ce petit subterfuge est donc utilisé par des amateurs

qui se savent surveillés et dans l'illégalité (avérée ou non)

Retour à l'expo

{ ici } plusieurs parties / thématiques.

Celle qui m'intéresse (après une lecture diagonale) :

DYOR et son glossaire de notions liées au crypto_world

dont ... FOMO, FUD, DAO, GM, OG, Drop, etc.

By @Moxarra_Gonzales & @Adina_Glickstein

Drop date: 30 November, 00:30 CET – 1 December, 0:30 CET

SOLD OUT | 685 minted | Nifty Gateway

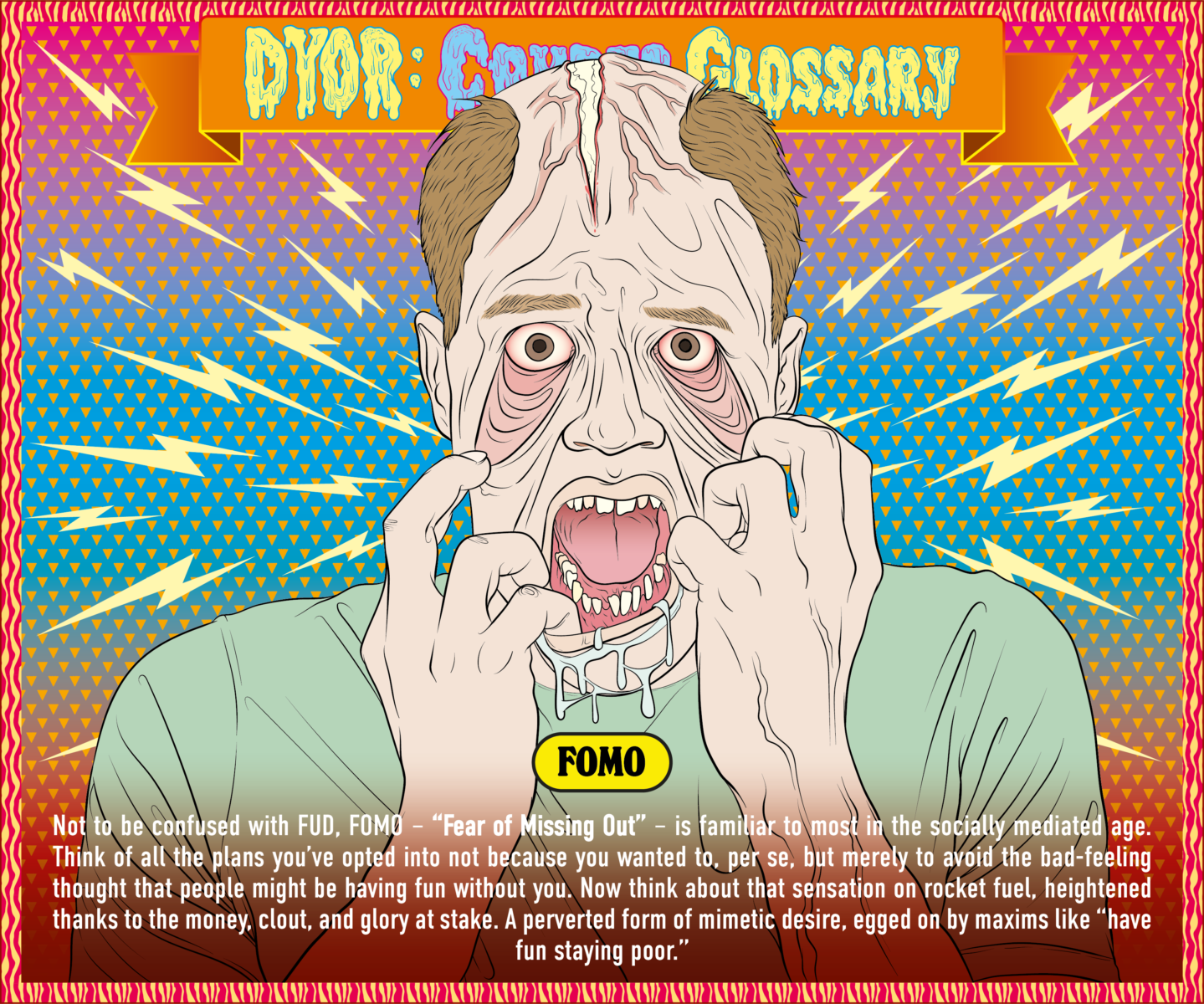

FOMO qui ici, dans le crypto.NFT world prend une tournure un peu d'afférente que celle d'une peur de toujours louper quelque chose, de ne pas être au bon endroit, d'avoir fait le mauvais choix.

C'est un puissant ressort d'addiction qu'on retrouve dans les mécanismes de jeux d'argent (gambling), virtuel ou non, IRL ou in game avec les LOOTbox

: une aversion à la perte (largement utilisée en marketing sauvage) ; derrière on vous vendra toujours une formation ou un mixeur !

Là, pour les influenceurs de capitaux (sur Insta/YT/TikTok) on te dit :

" tu as loupé ta chance en 2006, tu vas la louper avec cette nouvelle crypto/NFT :

achète maintenant : Pump with us, ou vient profiter d'un passive income garanti "...

Des lexiques/glossaires on en trouve beaucoup autour des crypto.NFT/btc

- https://journalducoin.com/lexique/

- https://cryptoast.fr/lexique/

- https://conseilscrypto.com/dictionnaire-des-cryptomonnaies/

- https://www.weareclimb.fr/guides/finance-decentralisee/glossaire-crypto

Ces technologies complexes sont disruptives

Pour être accessibles.comprises, elles doivent être expliquées/conceptualisées !

Un nouveau vocabulaire et imaginaire les entoure.accompagne.Il sert une compréhension technique mais aussi communicationel / politique.morale.éthique / psychologique / sociale.

Les technologies ne se font pas toutes seules, elles sont portées par des croyants... qui tentent eux-même de comprendre les implications de ces technologies qui, en transforamant notre rapport au monde, les transforment également (individuellement, en tant que pair, et communauté)

Mon chemin :

Je suis tombé sur cette expo après la lecture d'un article sur les Mèmes des crypto enthousiastes, leur usage de la citation et détournement culturel/artistique... qui citait https://www.citadel21.com ... quelques articles de fond, une mystique/recherche de sens et d'encapacitation politique par la technique (voir mes rebonds/sources en bas de {cette bulle})

Personnellement, durant le covid j'ai été confronté.e aux récits alternatifs / complotistes, à leur rétorque de la peur, du choc, au glissement.porosité entre les milieux new_age / ésotérisme et les sphères complotistes QAnnon

Garder la foi : tenir

Dans les milieux du trading on trouve une certaine injonction à la croyance : il faut tenir (HOLDing) ensemble jusqu'à un retour favorable, une tendance haussière (ou baissière) ! Croire au retour en grâce d'un cours, d'une action/courbe, ne pas lâcher : toujours HOLD.

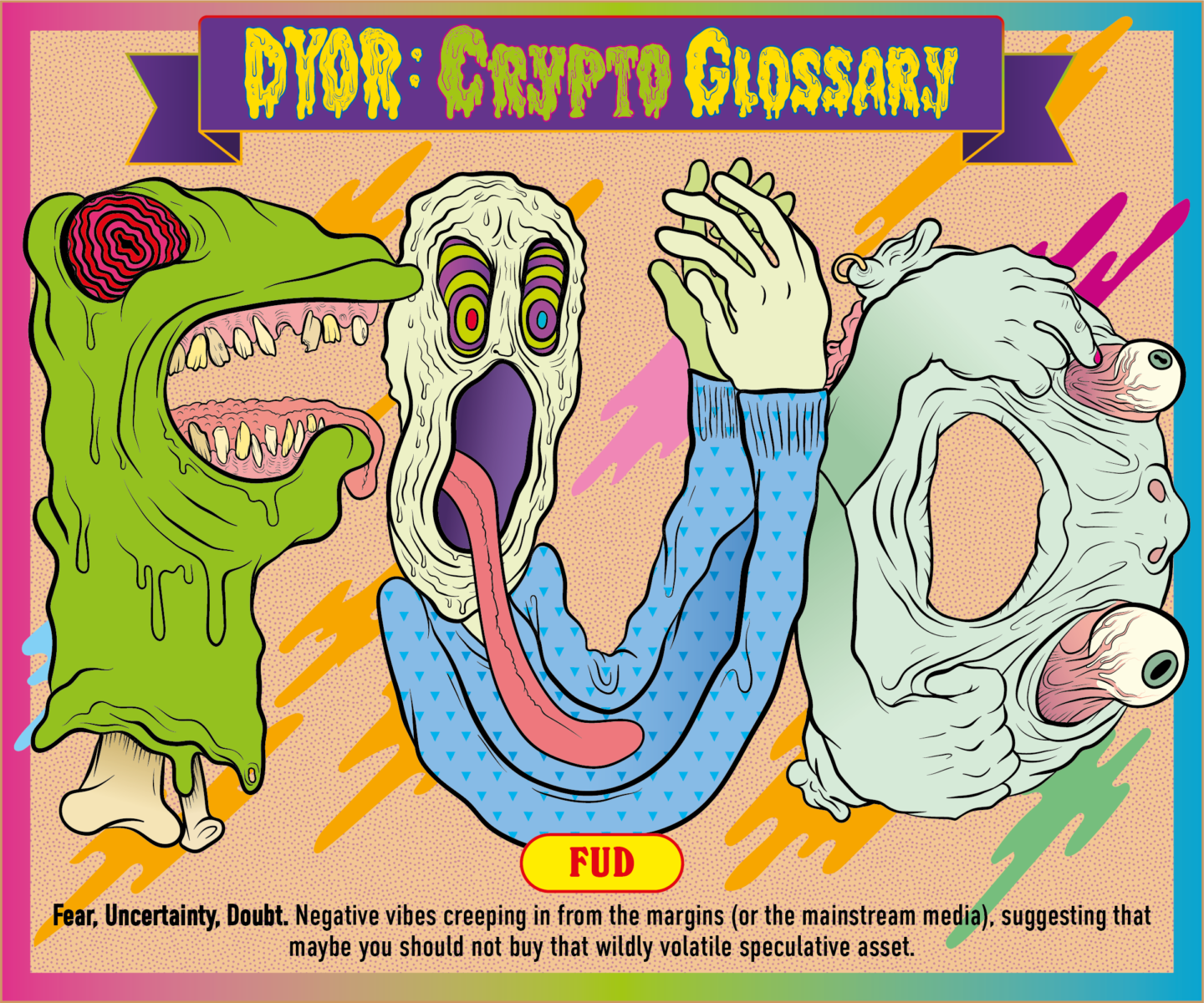

Et l'on traite les non-enthousiastes ou ceux qui doutent de FUD (retournant l'accusation dès que la critique s'installe) ; FUD pour "Fraude" : qui n'a pas la vérité ou ment.

Endoctrinement

Dans les communautés QA l'âge d'or passé ou les prédictions évoquent l'avenir utopique (pas encore vérifiable). On peut alors blâmer les interprètes/influenceure.uses (qui n'acceptent pas toujours la critique). Ils.elles ont trop de fois mal interprété ou leur source, Q, disait faut. Le doute s'installe.. puis la dissonance s'amplifie : un manque de cohérence entre le cru et le su, la perte de contact avec "le réel" / le vrai. ( Un état mentalement destructeur que le sujet.individu tente alors de (ré)équilibrer pour en sortir, pour réduire cette sensation de ne plus rien comprendre : le manque est immense de s'être et d'avoir été trompé.e. ) Deux scénarios s'offrent alors : croire +plus sinon tout perdre ou lâcher prise, se reconstruire, décroire.

Des récits qui, face à la complexité du monde cherchent un récit unifié, des méchants identifiables, cause de tous les maux. Une complexité que l'on doit aussi à la complexité des réseaux et des techniques. Certains occultes, faisant ou défaisant le réel (je pense aux réseaux de finance occultes), à ces sciences qui nous échappent par leur technicité.

BIB.SOURCES

détails / [hypothesis_note] ...

--> {voir cette bulle toute seule}

{{

Récits de conspiration et finances :

@Fabian_Muniesa qui participe à l'ouvrage :

CONSPIRACY THINKING

( rencontres @ArTec )

[MAJ] (nouvel article)

+

Un nouvel âge de ténèbres :

La technologie et la fin du futur

+

Boîte à outils et pistes de recherches sur le conspirationnisme

}}

Via ... sources / fil / cascade / chemin

- https://bitcoin.fr/paralleles-qualitatifs-et-quantitatif-entre-bitcoin-et-le-protestantisme-dans-la-culture/

- https://www.citadel21.com/bitcoin-hashes

- https://mlo.art/artwork/cloud-hash-one/

- https://mlo.art/news/exhibitions-events/dyor-do-your-own-research/

- https://dyor.kunsthallezurich.ch/#cumulonimbus-murus

hypothesis : pour voir les annotations/sources supplémentaires (cachées)

--> https://liens.vincent-bonnefille.fr/?ovCoOQ

... dont :

Les agents

@Gwenola_Wagon et @Pierre_Cassou-Noguès

Installation et performance 2023

Les agents est une oeuvre qui met en question la machine à habiter contemporaine. Dans un futur proche, les annonces immobilières sont générées par une IA. Descriptifs et photographies se répètent et se confondent dans un uniforme fantasme cocoon. Des filtres s’appliquent bientôt aussi aux visages des agents immobiliers, qui prennent les allures stéréotypées de personnages d’animation. Le cocoon est si doux et coloré qu’il tourne au cauchemar.

infos de l'université Aix-Marseille :

https://imera.univ-amu.fr/en/xanadu-gwenola-wagon-and-pierre-cassou-nogues

via : https://www.scripteo.net/a-propos-de-linstallation-les-agents-de-gwenola-wagon-et-pierre-cassou-nogues/

D'autres expériences EtherPad + web2print ( https://pagedjs.org dans nos <3 )

-

http://osp.kitchen/tools/ether2html/ workshop

usage d'etherpad comme hébergeur sauvage ( et éditeur intégré ) : low cost ...

( demande de la bidouille, quelques limitations CORS )

mais un chouette résultat

( comme toute un css-for-print assez simple ) -

détail marche à suivre http://osp.kitchen/tools/ether2html/tree/master/content-of-pads-for-reference-only.txt#project-detail-files

... et une curiosité pour :

PDF :

- https://dspace.mit.edu/bitstream/handle/1721.1/6353/AIM-628.pdf

- https://www-formal.stanford.edu/jmc/recursive.pdf

The HS class is reserved for use by a system called Hesiod that stores and distributes simple textual data using the Domain Name System. It is typically used in local environments as a stand-in for LDAP. The CH class is reserved for something called Chaosnet.

When a user logs in, he is assigned a processor, and he has exclusive use of it for the duration of the session. When he logs out, the processor is returned to the pool, for the next person to use. This way, there is no competition from other users for memory;

The processors would share access to a file system and to devices like printers via a high-speed local network “with completely distributed control.”4 That network was Chaosnet.

A Chaosnet address is only 16 bits, half the size of an IPv4 address, which makes sense given that Chaosnet was only ever meant to work on a local network. Chaosnet also doesn’t use port numbers; instead, a process that wants to connect to another process on a different machine

first makes a connection request that specifies a target “contact name.”

Inside links :

Sémantique human-machine interaction ( chat_conversation )

See also :

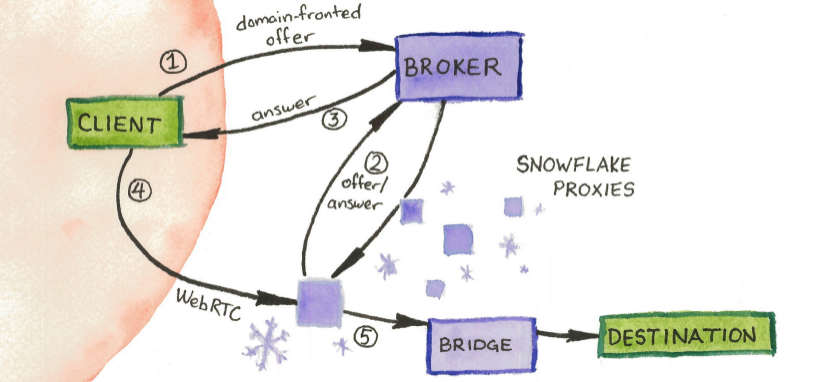

Aidons d'autres Internautes à accéder à un internet libre : non censuré / surveillé :

-

Créons des ponts (bridges) vers le réseau Tor

: soyons des Snowflakes par millions ! -

Installez l'addon Firefox

-

Lisez l'article du Projet Tor :

https://snowflake.torproject.org

Instructions ( installation Docker / service )

- https://gitlab.torproject.org/tpo/anti-censorship/pluggable-transports/snowflake/-/wikis/home ( + AUR )

: En 2022 un outil qui aide les populations persécutées par la guerre :

Iran, Ukraine, etc

Durée : 01:35:13 - Réalisation : 7 septembre 2015

Première initiative, motivée par l'expression des attentes et besoins concrets des doctorants, l'école d'été doctorale EED Unistra 2015 a pour objectif de donner, en une semaine, aux doctorants en sciences humaines et sociales de fin de 1ère année (et au-delà), un ensemble construit d?outils transversaux, théoriques, méthodologiques et techniques, destinés à faciliter leur parcours doctoral.

Intervenant : @G_Belleville

On en parle aussi par ici https://www.radiofrance.fr/franceculture/assieds-toi-et-ecris-ta-these-trucs-pratiques-pour-la-redaction-scientifique-3368978

My story

Je me projette dans l'écriture d'une thèse ...

Aussi, l'on m'a très judicieusement conseillé l'écoute de :

https://www.canal-u.tv/chaines/unistra/assieds-toi-et-ecris-ta-these-trucs-pratiques-pour-la-redaction-scientifique .... ou comment se mettre au travail sans finir en burnout.

: Organiser et prendre RDV avec soi-même ( et s'y tenir )

: Lire / Écrire + Faire autre chose que sa thèse : vivre

Notes pistes en vrac

L'on me dit souvent...

que l'on ne sait pas où nous mènera la recherche.

: la destination ne peut être ou ne doit être connue

Sur @Arte Campus ( réservé aux universitaires chanceux.ses )

Je tombe sur @Geoffroy_de_Lagasnerie au sujet de @Foucault

et de l'écriture comme activité de transformation de soi ( dev_perso ? )

- https://www.arte-campus.fr/program/foucault-contre-lui-meme

-> https://www.arte-campus.fr/sequence/47284

. . . todo : résumé, points essentiels, idées

Cover de {cette} bulle :

https://darknetdiaries.com/episode/129/

-

@Darknet_Diaries

tech.hack combats, interviews

https://darknetdiaries.com

https://youtube.com/@JackRhysider -

@DoingFedTime

https://www.youtube.com/@DoingFedTime

Darknets actualités -

@SomeOrdinaryGamers

--> Deep Web Exploration

https://www.youtube.com/playlist?list=PL_NnG4jzzKohor2G8liXfgfRboMRGtO-f -

@Infernet ( @Blast )

faits divers, emprises du web

https://www.blast-info.fr/tags/infernet-iXZG83XHRPmMXKes6V_i7A

https://youtube.com/playlist?list=PLv1KZC6gJTFnOvSLchy-SHfp5UD-zrISt -

@Feldup (bien sûr)

https://www.youtube.com/@Feldup

Mes séries sur le web

pseudo-science réalités alternatives, récits du web, enquêtes , faits divers connectés…

-

@G-Milgram

Enquêtes sur le new âge online

( spam_scam sectes new_age , QAnnon )

https://youtube.com/playlist?list=PLuOtmNs-1yfNOKEVJEObESL26LvoTWmAW -

@LExtracteur

Porté sur une critique du charlatanisme bien être

( spam_scam sectes new_age santé_vivant )

https://youtube.com/@LExtracteur

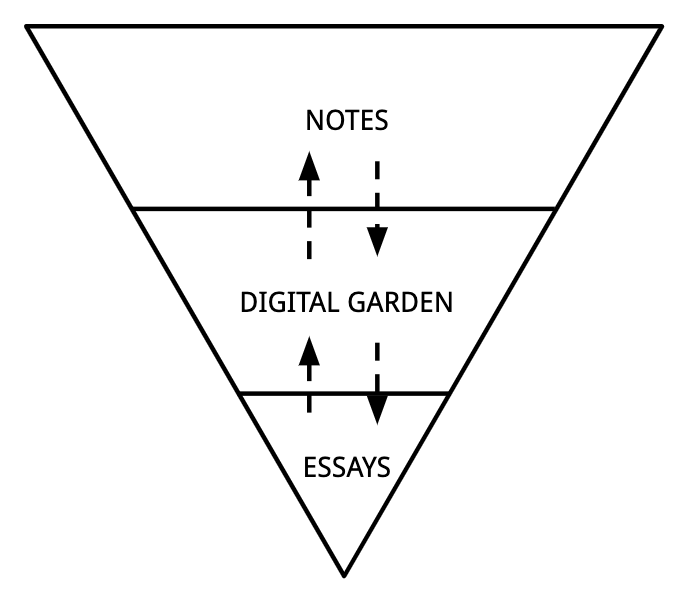

[ Première bulle sur dendron {là} ]

[ Sujet / tag : jardin ! sub : dendron > Zettelkasten ]

SOURCES / REF

- Git un peu de tout ( all in one )

https://github.com/MaggieAppleton/digital-gardeners

Some

-

0. [book] "The Garden of Forking Paths"

https://en.wikipedia.org/wiki/The_Garden_of_Forking_Paths... (original Spanish title: "El jardín de senderos que se bifurcan") is a 1941 short story by Argentine writer and poet @Jorge_Luis_Borges

-

1. Of Digital Streams, Campfires and Gardens ( Quotes about 0. )

https://tomcritchlow.com/2018/10/10/of-gardens-and-wikis/ -

2. Building a digital garden

https://tomcritchlow.com/2019/02/17/building-digital-garden/ -

3. The Garden and the Stream: A Technopastoral – Hapgood

https://hapgood.us/2015/10/17/the-garden-and-the-stream-a-technopastoral/ -

4. A Brief History & Ethos of the Digital Garden

https://maggieappleton.com/garden-history

–> https://maggieappleton.com/garden-history#the-early-gardens-of-hypertext

—> @Mark_Bernstein 1998 essay Hypertext Gardens

—--> http://www.eastgate.com/garden/colophon.html

—> https://www.eastgate.com/garden/Seven_Lessons.html

Bonus : expo

- 00. LE CRÉDAC — The Garden of Forking Paths ( expo )

https://credac.fr/artistique/the-garden-of-forking-paths

Papers

- Hypertext fiction - Wikipedia

https://en.wikipedia.org/wiki/Hypertext_fiction

<— wiki https://en.wikipedia.org/wiki/Hypertext_fiction - @Vannevar_Bush - As We May Think (Life Magazine 9-10-1945).pdf

http://worrydream.com/refs/Bush%20-%20As%20We%20May%20Think%20(Life%20Magazine%209-10-1945).pdf - p242-bernstein.pdf

https://www.ics.uci.edu/~redmiles/ics227-SQ04/papers/Hypertext/Secondary/p242-bernstein.pdf

Recherche d'interfaces, d'UX permeant de trier les données

De reprendre la main sur les données

de les interagir.

L'un de ces logiciels, Xanadu

n'est jamais sorti des cartons : c'était un Vaporware

https://invidious.fdn.fr/watch?v=1yLNGUeHapA&t=191

Install / DO IT

- Tuto

https://maximevaillancourt.com/blog/setting-up-your-own-digital-garden-with-jekyll

-> Result https://digital-garden-jekyll-template.netlify.app - Flat_folder (non CMS)

https://tomcritchlow.com/2019/02/17/building-digital-garden/#how-it-all-works

Alt : Tiddly

( un wiki transportable )

-

Getting started with TiddlyWiki: a beginner's tutorial - Ness Labs

https://nesslabs.com/tiddlywiki-beginner-tutorial

-> Tiddlyblink

https://glitch.com/~tiddlyblink -

TIddlyBox

https://sylvain.naud.in/public/TiddlyWiki/TIddlyBox/index.html

VIA

https://lyz-code.github.io/blue-book/digital_garden/

liste curatée :

https://github.com/lyz-code/best-of-digital-gardens

Un lien dans cette page de ressources a retenu mon attention :

https://tomcritchlow.com/2019/02/17/building-digital-garden/

...

liste non curatée :

Autres jardins

- https://gwern.net/design UX

- https://nesslabs.com/mind-garden <-->

- https://threadreaderapp.com/thread/1250532315459194880.html

. . .

Un autre :

Aller au delà du blog

Motiver l'exploration par une inter-textualité

( ce que j'essaye de faire ici avec les liens par tags )

Le "jardin" Everything I Know,

- utilise https://docusaurus.io

- une ressourcerie autour des wiki : wiki-workflow

- on reconnait la mise en lien graphique de contenus...

Des logiciels de prise de notes comme @Dendron ou @Obsidian travaillent cet imaginaire de connexionnisme...

"Les dendrites (du grec δένδρον déndron «arbre») sont des prolongements du corps cellulaire des neurones dont elles partagent les organites",

Source : https://fr.wikipedia.org/wiki/Dendrite_(biologie)

Dendron alts

[ alternativeto dendron ]

-

Page wiki de Dendron à ce sujet

( dendron est plus flexible et opensource... beaucoup de fonctionalités à la traine ou en dev. ex: non intégration des sidenotes,non présence des graphviz... basé sur vscode/codium) -

Dendron Alternatives and Similar Projects (Mar 2021)

https://www.libhunt.com/r/dendron -

Obsidian ( avec Graph )

https://obsidian.md [ Propriétaire clone ] -

Athen ((new)) ( avec Graph too, selfhost ) ( bof )

https://www.athensresearch.org/

https://athensresearch.github.io/athens/ (demo live) -

Affine Todo ( looks greate ) (( new ))

https://affine.pro

https://github.com/toeverything/AFFiNE

INTERNET MANIFESTOS

Mon internet, ma plateforme

https://web.archive.org/web/20220826232839/http://www.alwaysownyourplatform.com/

( via https://github.com/imsky/awesome-manifestos )

(•_•)

<) )╯Always

/ \

(•_•)

( (> Own

/ \

(•_•)

<) )> Your Platform

/ \

Local First

https://www.inkandswitch.com/local-first :

Cloud apps like Google Docs and Trello are popular because they enable real-time collaboration with colleagues, and they make it easy for us to access our work from all of our devices. However, by centralizing data storage on servers, cloud apps also take away ownership and agency from users. If a service shuts down, the software stops functioning, and data created with that software is lost.

In this article we propose “local-first software”: a set of principles for software that enables both collaboration and ownership for users. Local-first ideals include the ability to work offline and collaborate across multiple devices, while also improving the security, privacy, long-term preservation, and user control of data.

Conçu pour durer ( Keep it simple )

https://jeffhuang.com/designed_to_last/

- Don't minimize that HTML

- Eliminate the broken URL risk

- Obsessively compress your images

- Stick with native fonts

- End all forms of hotlinking

- Prefer one page over several

+ Changelog : expliquer les étapes d'avancement

https://keepachangelog.com/en/1.0.0/

CalmTech ( low attention )

- Technology should require the smallest possible amount of attention

- Technology should inform and create calm

- Technology should make use of the periphery

- Technology should amplify the best of technology and the best of humanity

- Technology can communicate, but doesn’t need to speak

- Technology should work even when it fails

- The right amount of technology is the minimum needed to solve the problem

- Technology should respect social norms

LowTech ( energie + création )

Inteview de LowTech Magazine

( https://solar.lowtechmagazine.com/fr/power.html )

https://walkerart.org/magazine/low-tech-magazine-kris-de-decker

Internet 1.0

http://motherfuckingwebsite.com

Retourner au simple

https://brutalistwebsites.com

Artiste @Joana_Moll

Contre le web scripté_surveillant

AMZ : https://www.janavirgin.com/AMZ/

http://www.janavirgin.com/CO2/

@Joana_Moll et @Low_Tech_Magazine

-> Le LowTechMagazine

https://solar.lowtechmagazine.com/fr/

-> Blog

https://www.lowtechmagazine.com

https://www.notechmagazine.com (versus)

--- The Damaged Catalog

--- https://damaged.bleu255.com

Interopérabilité

https://liens.vincent-bonnefille.fr/?searchterm=interopérabilité

https://liens.vincent-bonnefille.fr/?AocXOA

: ne pas rendre / ne pas être dépendant.e d'un environement, une plateforme

On pensera aussi aux logiciels embarqués, aux ventes forcées...

https://www.librealire.org/+-vente-forcee-vente-liee

https://www.librealire.org/+-vente-forcee-vente-liee

https://www.librealire.org/logiciels-libres-internet-libre-perspectives-et-enjeux-frederic-couchet

wiki :

https://fr.wikipedia.org/wiki/Logiciel_préinstallé

https://fr.wikipedia.org/wiki/Vente_liée

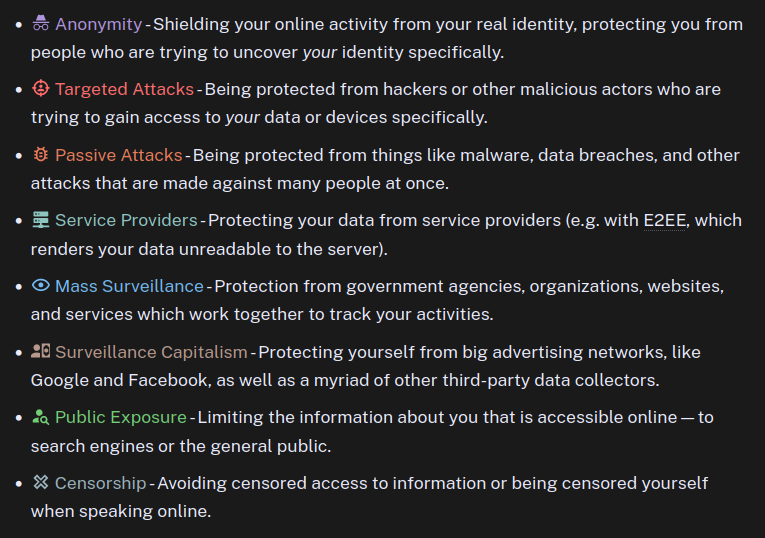

Encore, un site, bien fait, qui recense des outils et conseils pour se défendre contre les surveillances numériques à notre inssu..

OK, voici le programme, les thématiques générales

( dont j'ai trouvé le descriptif pertinent )

En francais aussi / explique bien la diff entre vie privée / sécurité . privacy / anonymity

- Anonymat - Séparer votre activité en ligne de votre identité réelle, vous vous protégez des personnes qui tentent de découvrir explicitement votre identité

- Attaques Ciblées - Se protéger contre les pirates informatiques dévoués ou d'autres agents malintentionnés essayant d'accéder spécifiquement à vos données ou appareils

- Attaques Passives - Se protéger des logiciels malveillants, des fuites de données, et autres attaques qui sont faites contre des groupes de personnes

- Fournisseurs de Services - Protéger vos données des fournisseurs de services, en utilisant par exemple un chiffrement de bout en bout rendant vos données illisibles par le serveur

- Surveillance de Masse - Protection contre les agences gouvernementales, organisations, sites web et services qui collaborent pour suivre vos activités en ligne

- Capitalisme de Surveillance - Se protéger des grands réseaux publicitaires comme Google et Facebook, ainsi que d'une myriade d'autres collecteurs de données tiers

- Exposition Publique - Limiter les informations en ligne vous concernant, accessibles par les moteurs de recherche ou par le grand public

- Censure - Éviter les accès censurés à l'information et d'être soi-même censuré lorsqu'on discute en ligne

full capt

"Onionbalance is the best way to load balance onion services across multiple backend Tor instances. This way the load of introduction and rendezvous requests get distributed across multiple hosts. Onionbalance provides load-balancing while also making onion services more resilient and reliable by eliminating single points-of-failure."

https://onionbalance-v3.readthedocs.io/en/latest/v2/design.html :

"This tool is designed to allow requests to Tor onion service to be directed to multiple back-end Tor instances, thereby increasing availability and reliability. The design involves collating the set of introduction points created by one or more independent Tor onion service instances into a single ‘master’ descriptor."

Je regarde souvent les vidéos_logs de {ce} Youtubeur, son analyse fait un bon résumé de la situation... tout en nous rapellant que le clone hébergé sur Tor en #.onion est partiellement opérationel ( pour contourner cette censure ) :

Vidéo YT de @Mental_Outlaw

Ce que j'ai compris

L'un des sites web d'hébergement d'articles et livres numériques saisi / fermé par le FBI

Un place tournante des savoirs partagés en dépit des droits d'auteur.

Wikipédia totalement ré-écrit / actualisé pour suivre cette actu :

https://en.wikipedia.org/wiki/Z-Library

Il semblerait qu'une publicité massive pointant vers la bibliothèque de l'ombre z-library ait motivé la fermeture de ce site de piratage de livre_ebook_pdf !

Une publicité massive des utilisateur.ices de /TikTok/...

( source : https://www.laweekly.com/pirated-e-book-site-z-library-shut-down-by-the-feds/ )

Derière il y aurait d'autres coups de filé autour du streaming... ZL se retrouvant dans le lot.

-

@TorrentFreak est massivement cité pour relater cette actu de début novembre

https://torrentfreak.com/z-library-aftermath-reveals-that-the-feds-seized-dozens-of-domain-names-221107/ ...

aillant amené à la saisi de plusieurs noms de domainesincluding z-lib.org, book4you.org, u1lib.org, bookmail.org, b-ok.org, b-ok.cc, booksc.xyz, bookos-z1.org, vn1lib.club, zlibcdn.com, and usa1lib.org.

-

Certains articles indiquent que d'autres sites ont été saisi durant cette affaire impliquant le @FBI et Europole (Espagne)... impliquant des activités Russes.

https://torrentfreak.com/how-google-and-amazon-helped-the-fbi-identify-z-librarys-operators-221117/

Anna's_Archive

Une copie... en cours

https://annas-archive.org

https://en.wikipedia.org/wiki/Anna's_Archive

Un meta-moteur de recherche de bibliothèques libres ou pirates...

Hi, I'm Anna, captain of the Pirate Library Mirror. ⛵️ This is my personal blog, in which I and my teammates write about piracy, digital preservation, and more.

Une Pirate_Library_Mirror qu'on retrouve via dn_IPFS

Un rapel d'autonomie

... celui d'installer sur nos serveur des espaces de partage ouverts et décentralisés ... pour aider les ceux.celles qui n'ont pas (encore) les moyens de se payer une bibliothèque de recherche (les étudiant.e.s). L'objectif est toujours le même : rendre le savoir accessibles.

Continuons déjà à faire la promotion de nos lectures coup de cœur :

- avec des outils Fédérés :

https://joinbookwyrm.com/fr/instances/ - ou des librairies numériques telles que /Calibre/

https://bib.vincent-bonnefille.fr

....

Des bibliothèques de l'ombre

d'autres ressources par ici :

https://liens.vincent-bonnefille.fr/?gxOl0A

Faire sauter les DRM

En attendant, pour faire sauter les copy.DRM il reste :

- https://github.com/BentonEdmondson/knock/ #<3

- https://apprenticealf.wordpress.com

- https://github.com/noDRM/DeDRM_tools ( via Calibre )

(via : https://ripped.guide/Literature/e-Books/ )

ALT /Knock/ maj 2024

DRM free ebook ( bibliothèque ) alt. Knock

SOURCE https://superuser.com/a/1775619

DEP $ yay -S gourouCONNECT Adobe

$ adept_activate -u vincent.bonnefille@gmail.com -p PASSWORDDWL ( URLLink.acsm = default bib filename )

$ acsmdownloader -f ./URLLink.acsmRMV DRM

$ adept_remove ./OUTPUT.epub

Avec Calibre + Pourquoi le noDRM ?

Pourquoi ? Comment ? (détails)

- https://www.defectivebydesign.org

+ https://www.defectivebydesign.org/guide/ebooks - https://roll.urown.net/desktop/calibre.html#digital-rights-management-drm

... ou encore un peu plus d' enshittification

Compter, gérer, exploiter, ainsi va la mégamachine bureaucratique. Pourquoi résister à l'informatisation du monde ?

J'en parlais ici https://liens.vincent-bonnefille.fr/?SjLa3w

Au delà de la critique des surveillances. L'informatisation du monde...

La gestion.organisation des flux.masses . . .

Une émission sur @France_Culture : https://www.radiofrance.fr/franceculture/podcasts/terre-a-terre/la-liberte-dans-le-coma-7077137

"Comment les réseaux sociaux modèrent-ils la parole publique actuellement ? Comment s’y prennent-ils pour détecter les fausses informations, les (...)"

https://walla.vincent-bonnefille.fr/share/62bc9ec2e2cf83.00007084

Références

[1] Josiane Jouët

[2] Nétiquette

[3] Splinternet

[4] Alt-right - Droite alternative américaine

[5] Premier amendement de la Constitution des États-Unis

[6] Section 230

[7] Jen Schradie - Observatoire sociologique du changement - Sciences Po

[8] Scandale Facebook-Cambridge Analytica

[9] Attentat de Buffalo, 14 mai 2022

[10] PHAROS - Plateforme d’harmonisation, d’analyse, de recoupement et d’orientation des signalements

[11] Digital Services Act - Législation sur les services numériques

[12] Métavers

[13] Témoignage. « Être modérateur pour Facebook : Le grand public n’a aucune idée de ce que nous endurons », Courrier international, 3 avril 2019

[14] Thibault Grison

[15] Julie Charpenet

Avec @Leila_Mörch

@Nicolas_Martin je l'ai écouté au casque ce texte (TTV text to voice )

je n'aurais pas dit que c'était un garçon

et @Asma_Mhalla

Cuturethèque le relie :

https://www.culturetheque.com/doc/RADIOFRANCE/4cc8383f-a442-4c7c-9abe-bdea771e110b_5/reseaux-sociaux-les-temps-moderent

Émission France Culture :

https://www.radiofrance.fr/franceculture/podcasts/la-methode-scientifique/moderation-des-reseaux-sociaux-3598478

Pub. le 14/06/ 2019 par @Félix_Tréguer

Que l'on retrouve ici https://www.monde-diplomatique.fr/2020/01/TREGUER/61229 ( 2020 ) commentant la liberté dans le comas ... actuellement épuisé.

https://bib.vincent-bonnefille.fr/book/311

Datant de 2013 ... édité par...

@La_Lenteur ( radicalités anti.tech garanties )

-> https://bib.vincent-bonnefille.fr/publisher/stored/22

--> https://librairie-quilombo.org/La-liberte-dans-le-coma

.... que j'ai découvert via le tres bon podcast militant @Floraisons

Compter, gérer, exploiter (avec @Matthieu_Amiech )

https://floraisons.blog/compter-gerer-exploiter/

( repostée ici https://liens.vincent-bonnefille.fr/?qw80EA )

@Félix_Tréguer est aussi l'auteur de

" L'utopie déchue :

une contre-histoire d'internet XVe-XXIe siècle "

--> https://bib.vincent-bonnefille.fr/book/278

Voilà comment commence l'article de Félix :

" Dans la généalogie politique de l’informatique et plus encore dans l’historiographie dominante d’Internet, les oppositions néo-luddites sont largement négligées.

Parmi les acteurs ayant contribué d’une manière ou d’une autre à façonner ces technologies et les discours à leur endroit avant les années 1990 , on évoque souvent les scientifiques humanistes de l’après-guerre et les hippies technophiles des années 1960 (voir par exemple les travaux de @Fred_Turner ). Ensemble, ils ont contribué à extirper l’ordinateur des grandes bureaucraties en promouvant des machines plus petites, conçues comme des outils de libération individuelle, avec toutes les impensées qui furent les leurs (et les nôtres devrait-on dire, puisque leurs espoirs et utopies ont aussi largement influencé les discours dominants à l’endroit d’Internet…). Dans l’histoire du droit à la protection des données personnelles, on aborde aussi parfois les informaticiens, chercheurs ou juristes qui, dès les années 1960 , ont alerté l’opinion et les législateurs quant aux risques de ces technologies pour la vie privée.

Dans cette littérature, les oppositions plus fondamentalement technocritiques qui agitent la Nouvelle Gauche à partir des années 1960 , et pour lesquelles l’ordinateur constitue une machine par essence technocratique et guerrière, apparaissent souvent comme une simple toile de fond. On s’intéresse en réalité assez peu à ces acteurs, à leurs discours ou à leurs pratiques d’opposition à l’informatique.

Des travaux récents ont commencé à corriger ces lacunes historiographiques, principalement aux États-Unis. L’anthropologue @Gabriella_Coleman a par exemple rappelé (pdf titre: Coleman-Phreaks-Hackers-Trolls <- The Social Reader part8 (bib) ) la filiation entre les hackers des années 1980 aux États-Unis et des groupes radicaux inspirés par l’action directe non-violente, comme les Yippies. Plus récemment encore, dans Surveillance Valley (2018), le journaliste @Yasha_Levine a mis la main sur des archives oubliées documentant l’opposition d’organisations militantes comme les Students for Democratic Society (SDS) à l’ ARPANET , au tournant des années 1960 . L’auteur raconte comment l’ARPANET, qui fut le premier réseau à commutation par paquets et est généralement présenté comme l’ancêtre d’Internet, fut dénoncé lors de manifestations étudiantes pour ses liens avec le complexe militaro-industriel, tout en étant également impliqué dans des scandales liés à la surveillance des mouvements sociaux par les services secrets américains.

@Yasha_Levine Surveillance Valley : The Secret Military History of the Internet

Une histoire oubliée… "

. . .

Un texte qui rappelle comment raconter l'ambiguïté hippie vàv des tech ( @Fred_Turner pour ne citer que lui ) participe au récit émancipateur qu'on leur acolle ... mais surtout les mises sous silences des mouvements contestataires .

Via : ( de nombreuses ressources, pistes luddites )

MAJ

tient, une conf : todo

https://www.youtube.com/watch?v=Dfe4up9flfQ

Je l'avais d'abord croisé sur un site en cherchant autour de @Christophe_Masutti

Un livre conséquent, sorti chez @Zones en 2020

Cédric_Durand (l'auteur) a donné une intéressante interview à @Hors-Série

https://www.hors-serie.net/Aux-Ressources/2020-09-05/Techno-feodalisme-id411

. . .

J'ai retenu un point de vu technocritique complémentaire à ce que j'avais pu lire

Une originalité dans la mise en relation des régimes de création de sur-valeur / sur-travail monopolisé par une classe dominante . .. . différentiés.comparés entre féodalisme.esclavagisme.capitalisme . .. . où l'exercice de la peur.insécurité pour limiter les libertés des travailleurs et travailleuses.

Une lecture marxiste, avec un bon glossaire_notion autour de la finance.

On saisit globalement l'emprise monopolistique qu'exercent les GAFAM_NATU

Leur emprise monopolistique sur le droit intellectuel, sur cette production commune qu'ils captent.

J'ai pris des notes et n'aurai pas le temps de tout retranscrire ici...

. . .

TOC

cf. sommaire

((indique les pages)) $Page_en_Photo

1. MISÈRE DE L’IDÉOLOGIE CALIFORNIENNE

Le consensus de la Silicon Valley

- L’idéologie californienne

- Une cristallisation conservatrice

- Projection internationale

- Les causes de la croissance économique

Cinq paradoxes du nouveau capitalisme

- Le retour des monopoles : le paradoxe de la start-up

- La préférence pour le contrôle : le paradoxe du nouvel esprit du capitalisme

- Une polarisation spatiale accrue : le paradoxe des intangibles

- L’innovation sans la croissance : le paradoxe schumpetérien

- La résilience de l’État entrepreneur : le paradoxe européen

Reféodalisation de la sphère publique

2. DE LA DOMINATION NUMÉRIQUE

((notes, pages))

La cybernétique Comme territoire ((94))

// Conquête de l'Ouest

@#Esther_Dyson Cyber Espace and Americn Dream

((95)) // Sous sol (underground)

:: ressources à extraire, "captage des sources"

. . Rapport MIT Review 2016

((97)) Rareté des données "originales"

((98)) Le contexte est roi - www 90's

. . .

((103)) BDonnées : 3 caractéristiques

- datas généres en continu

- visent simultanément l'exaustivité et la granularité

- produites avec flexibilité pour être indexées

le caractère héterogène des données

et traitement agnostique (fait apparaitre des relations)

sans chercher à les expliquer

((104)) Datas produites par induction

Th/idéologie des pro-data :

... sans passer par la théorie : un acces direct à "la" vérité

antiTh/Auteur :

les datas produisent un POV situé, partiel

peuvent re.produir des biais vis à vis d'un prétendu pragmatisme

EX : prénoms déclassés + Couleur peau noir.sombre

((105)) Renvoit à @Antoinette_Rouvroy et l'idée de Gouvernementalité algorythmique

. une certaine rationalité, unet certaine politique

. dans le but de modéliser ' d'anticiper et affecter les comportements possibles

. . par avance . et contourne le sujet humain

. . dans le but de produire un passage à l'act sans formulation

. . . tout comme dans /Alphaville/ où l'humain est l'esclave de la probabilité

/

"Big Other" ((106))

@Shoshana_Zuboff

Passage d'un totalitarisme ...

violent ( fil_barbelé ) -> "instrumentaliste" ( datas, nudge )

((107)) Hayek =/= Kenz (économie = infos)

. . .

Incertitude -//- méconaissable

=> prédominance du prédictible

=> Augmentation du degré de certitude

/

Amazone, logique de recommandation

Perso - recomandations / liste de proximité

-> Algo. de notation + évaluation par les users

-> (puis) redirections (produisent 30% des clics d'achat)

-- syst. circulaire de recomandations

((109))

Ciblage -> Guidage

-> valide le ciblage, agent feedback => futurs ciblages (...)

/

Google et la hierarchisation contextuelle

... publicitaire, Alphabet, historique, fondateurs....

algo. referencement (recherche)

. basé sur les hyperliens, relations entre etc (...)

((110)) Publicitaire ((111)) FB ((112)) EX Flo+Breethe ((...))

((115)) SDK -> ciblage FB .... "unscaling"

((. . .))

((128)) Microsoft Office - users captifs

GG map dit "efficace" car...

" C'est la force de nos complémentarités qui nous reviennent " ((129))

Des architectures (BD? Internet?) semblables aux infrastructures férovières

- Composants centraux ( faible variabilité )

- Composants complémentairaires ( forte variabilité)

- Interfaces qui gèrent la modularité

: infrastructures critiques

=> Robustesse // Souplesse

= users captifs ( données produites dans un environment clos )

-/-> conception org. du www

($22mai) Explication du web :

http + URL + API

((132)) $ coûts élevés, pertes à la sortie / dépendances / quotidien / ...

/

Une autonomie en trompe l'oeuil

-> Uber

((...))

/

Automatiser la vie sociale ((138))

G. Axerlof (?)

--> incertitude sur les marchés, vendeurs véreux // Véhicules USA ( "lemons" )

--> danger stbilité sur les marchés

((...)) Réputation, algo

((140)) ... ebay, Airbnb, uber

((142-143 $)) Black Mirror ep 2016 Nodive (Chutte libre)

((144 $))

-> (Crédit social , Chine) // (Crédit Score , USA)

Travail à augmenter cette confiance, ce crédit

Constat d'une augmentation des inégalités // à celle du libéralisme 80's + Privatistaion

Citation @Henrik_Jordahl Inequality of trust

" Or, plus les sociétés sont inégales moins les individus peuvent espérer un comportement coopératif des autres, et moins la confiance est répendue "

Chine -> Surveiler et Punir (pour appliquer les directives politiques)

((145)) de façon "décentralisée" :

les gouverneurs des cantons ont liberté à faire appliquer à leur façon les ordres...

((...))

((150 $)) Fig.2 - organisation du système de crédit chinois

(... entre récolte, traitement, décisions)

((151)) @Shoshana_Zuboff // Black Mirror =/= Chine

ambition politique d'un pilotage social semi-automatique

((152 $)) => Etat cybernétique

-> acès à l'info. + automatisation admin => diminution bureaucratie

=> augmentation satisfaction des administrés.citoyens ... augm. controle social

Collecte -> agrégation -> intrumentalisation

((...))

3. Les rentiers de l'integible ((157))

propriété intellectuelle, CopyRight

((161 $)) Fig Courbes...

((163)) @Ugo_pagno :

Capitalisme monopolite intelectuel

-- pwr. des marchés dûe à la concentration des compétences

=> Devient également monopole legal des connaissances

" Comme la connaissance n'est pas un objet circonscrit dans les limites d'un espace physique borné (...) la privatisation de la connaissance a pour conséquence un monopole global qui limite la liberté d'une foule d'individus dans une multitude de lieux "

The Crisis of intelectual monopoly capitalism p 1413

((...)) ((170)) Wallmart (cf. Flux... chez ed.Zones + How Artifacts Afford .bib)

4 - L'hypothèse techno-féodale ((179))

((180 $ source.origine thèse $ cit. ))

Dominium / Servalit» / Vassalit»

((184)) Guerres pour le pwr.

=> aug. Pillages -> famines, mort... => aug. besoin sécurité des paysans

--> Justice (service)

((185)) Travail -> (conditionne) aces au biens publics = Justice + sécurité

((186)) ((Points principaux 187 $))

((...))

/

Approche combinatoire des modes de production ((197))

Captation du surplus par la classe non productive (Marx)

((198)) Servage - au service de,, l'homme obligé, contraint

/

Propriété, travail, infinie appropriation du surplus

(F)éodalisme // (E)sclavage // (C)apitalisme

Ont en commun :::

- Monopole des moyens de

production

(F) Les terres pour les seigneurs

(E/C) tout les myens de prod. aux classes cominantes

. - Travail

"Monopole juridique" ==> appropriation duSur-Travail

(E/F) Travailleurs non libres + ??

(C) Réputés libres, vendent leur force de travail => pour Survivre- dépendance générale au capitalisme

- pas de dép. inter.personelle directe

ces proléraires " peuvent choisir leur capitaliste particulier " <3

-

Processus de Travail

Les propriétaires décident du rythme de travail, ses modalités.... -

Appropriation du capital...

(E/C) Coincidence Espace et Temps . du travail et du sur-travail (même)

( appropriaiton par les classes capitalistes )

(F) pas dans ce cas

((201)) Dynamiques des forces productives

(E/F) non aug. des technologies (permettant une augmentant de la qualité des conditions de travail) => ce qui entraine dim. travail

... vient du fait que le coût du travail est null (celui du travailleur, de la travailleuse)

=> pas besoin d'optimisation !

- Exploitants ne peuvent pas se séparer de la main d'oeuvre, l'usent au max. ...

.

((...))

.

((203)) (C)apitalistes intéret à l'auto-production

((205 Fig. Tableau des Régimes Résumé $))

((206)) Reinventing Capitalism in age of Big Data (cf. articles {en bas, Lectures})

@Viktor_Mayer-Schönberger

Les Datas == BD, algo, DLearning.

changent le fonctionnement des marchés

, les datas accompagnent les transactions (surcouche)

+ riches que les marchés traditionels ==> Prise de décision

subtil, dans le ciblage perso (ex. BlaBlaCar)

, optimisation dans les transactions

((...))

((208)) @Evgeny_Morozov

Sur.estimation du risque digital // Critique du capitalisme (risque)

... @Quintane ((???))

-

...> Marx Rapport de production

Rapports humains produits par la productionrapports de production

=> prod. les Rapports sociaux (conditionés par la production)

" Nécessaires et indépendants de leur volonté " -

" Forces productives "

== ( connaissances et ressources

... nécessaires à reproduire cette existance sociale )

((...))

@McKenzie_Wark [ Autrice ]

? Ce qui en + de la prod. capitaliste

=> Autre qualité (diférent)

-> Nouvelle domination de classes

**+ Extractivisme** / plue value

== Classe Hackers VS vectorialistes ((209))

// anti.Th (Auteur) :

ne pense pas qu'il y est une économie infinie des données.datas

... préfère l'idée d'une rente numérique ("répendue")

(( ENTRACTE )) ` ("répendue" ?)

Cite, évoque ::

"Contre l'alternumérisme :

Pourquoi nous ne proposerons pas d'"écogestes numériques" ni de solutions pour une "démocratie numérique" de @Julia_Lainae & @Nicolas_Alep

https://bib.vincent-bonnefille.fr/book/57

"A Hacker Manifesto"

@McKenzie_Wark

https://bib.vincent-bonnefille.fr/book/12

-- Vis à vis d'une rente numérique

. . .

Lectures

((206)) https://script-ed.org/article/reinventing-capitalism-in-the-age-of-big-data/

https://walla.vincent-bonnefille.fr/share/62924bfba9a231.64684859

https://www.mediapart.fr/journal/economie/041020/le-capitalisme-numerique-un-feodalisme-des-temps-modernes

https://walla.vincent-bonnefille.fr/share/62924c37820cc5.79166671

https://www.lemonde.fr/idees/article/2016/04/21/revenu-universel-la-faute-a-uber_4906421_3232.html

https://walla.vincent-bonnefille.fr/share/62924c2db41237.42885546

https://france.attac.org/nos-publications/les-possibles/numero-27-printemps-2021/dossier-numerisation-et-transformation-des-rapports-sociaux/article/capitalisme-numerique-et-fiscalite

https://walla.vincent-bonnefille.fr/share/62924c24e79360.47089166

https://www.agirparlaculture.be/repolitiser-le-debat-sur-la-technique-plutot-que-sadapter/

https://walla.vincent-bonnefille.fr/share/62924c1d0f16d6.34344282

https://www.terrestres.org/2021/05/17/economie-numerique-la-mue-du-capitalisme-contemporain/

https://walla.vincent-bonnefille.fr/share/62924c131e50e8.51811629

((suite))

-- Vis à vis d'une rente numérique ... ((208))

Classe vetorialiste`la class Hacker produit l'info

"tandis que la classe vecto possède les vecteurs d l'information et concentre de ce fait les capacités de valorisation"

anti.Th Auteur se démarque

en ne considérant pas que "l'information soit n passe de deenir le principal mod de production"

L'économie politique du digitale 'relève principalement de la problématiqu d ela rente"

L'économiste néo-libéral @Jan_Tirole (néolibéral) parle de "manne numérique"

...

((210))

concurence, invetissements, capture prédomine

"L'investssement n'est pas orienté le de des forces de prod mais des forces de prédation"

\

Structur des coûts numériques

Stratégies de conquete CyberEspace par ctrl des flux

// Extractivisme / pétrole ((revient sur propos intro)) en nombre limité

idem Captation attention

rareté des données originales

((212))

Faible coût énergie

Forte reproductibilité

@Anwar_Shaikh sur ces questions ....

Couts pétrole, nouvelles extrdctions moins rentble... rendement.....

((213))

Nouveaux puits de données couts plus élevés

Mais par sa nouveauté a plus à être exploitée

Ex Siri

((...))

((214 $29mai Fig rendements // rareté :: terre / industrie / Digital ))

Digital diff des autres my de prod

" Sa Singularité est d'associer les la rareté des sites stratégiques de capture des données avec des rendements croissants infinis "

"Une nvll config qui perturbe la compétition réelle qui constitue le moteur du capitalisme "

\

Un rapport de dépendance

Revient sur BigOther de Zuboff...

les dépendances users (interoperabilités...)

l'habitude dans nos usages aux algo (qui marchent bien) avec boucles/feedback efficaces

rendu.e.s captif.ves ...

((215)) on parle de hyperscale

... Gg -- dynamiques de synergies entre services ...

Importance de nouveaux acteurs... soutenus, subventionnés...

((2016))

Gratuité (ex Gg/Marmiton) "gratuit" mais payé par annonceurs

((revient sur la Chine)) Avantage politique et démographique

politique Etat_Entreprises main dans la main sans restriction d'acces

" L'ethos bourgeois de protection de la vie privée n'y est pas enraciné socialement, et le syst. juridique qui l'implémente reste des plus rudimentaires "

((217)) ....

Logique Hyperscale .

moins horizontalité de l'échange marchand entre agents

Les app. noue le lien entre humain et Cyber territoires

" Le socle de production numérique est désormé formé par la dépendance des individus et des organisations vàv de structures exerçant un contrôle monopolistique sur les données et les algo. " ((218))

Dépendances, "coûts d'exit" de sortie des users

, isolement social (vàv de leur "fief")

alternatives mais autres coûts...

fiefs = géants.services

\

La possiblité d'une régulation prédatrice

" Marx rapelle que "la bataille de la concurrence se mène par l'abaissement du prix des marchandises" "

(...)

((220))

" La problématique de la rente est directement liée à cette logique d'appropriation de valeur déconnectée d'un engagement productif "

((source)) Marx :: "féodalisme industriel"

((221))

dans un but purement capitaliste : investissement productif

"bénéfices par le biais d'actions"

rentier :: non productif

Rediriger vers l'appropriation plutôt que la valeur ??

((...)) Sabotage @Thorstein_Veblen ...

https://www.sciencedirect.com/science/article/abs/pii/S0007681313001079

Conclusion(s)

((227))

Recul vàv du techno-capitaliste SValley

Essor numrique boulverse rapports de concurrence --> dépendances

tend à faire pré.valoir la prédation sur la prod ==> techno.féodalisme

Limites du Captalisme, son depassement...

Sabotage Veben, qui redirige des "puissances de l'information en fav. des dispositifs de capture"

hackers 1980

((228))

Quels ébranchements" avec la finance ?

Nourris par la Gig Economy

(...)

((230))

" Par la négation de l'activité autonome et créatrice, les subjectivités indiciduelles et collectives sont disloquées. Le travail est prix dans cette mustificaiton, les indicidus ne sont plus rien, le capital est tout. Les épidémies contemporaines de souffrance professionnelle procèdent en partie d'une telle dynamique de désaffection, qui diminue les sujets et les déréalise."

Dans touts les activités nous sommes exproprié.e.s de nos propres existances

" Le philosophe @Étienne_Balibar appelle la popossiblité de cette défaite définitive "subsomption totale". Elle implique "une perte totale d'individualité, dans le sens d'une (...) identité et d'une autonomie peronnelles" "

((233)) SF Etoile rouge... main invisible, machine totale $

EXTRA @Thorstein_Veblen

wiki =

https://en.wikipedia.org/wiki/Thorstein_Veblen

After graduation from Yale in 1884, Veblen was essentially unemployed for seven years. Despite having strong letters of recommendation, he was unable to obtain a university position. It is possible that his dissertation research on "Ethical Grounds of a Doctrine of Retribution" (1884) was considered undesirable. However, this possibility can no longer be researched because Veblen's dissertation has been missing from Yale since 1935

https://fr.wikipedia.org/wiki/Thorstein_Veblen

Esprit extrêmement caustique, il s'intéressa à la partie cachée de l'iceberg économique : les motivations des acheteurs. Considérant la classe (qu'il nomme la classe de loisir) à l'abri des besoins matériels immédiats et de la contrainte du travail autre que souhaité, il y trouva essentiellement la vanité et le désir de se démarquer de son voisin. Il note que par sa consommation l'élite gaspille du temps et des biens. Elle fait du gaspillage du temps, soit le loisir, et du gaspillage des biens, soit la consommation ostentatoire, ses priorités

Mais « pour s'attirer et conserver l'estime des hommes, il ne suffit pas de posséder simplement richesse ou pouvoir ; il faut encore les mettre en évidence4 » : Veblen montre que la « vie de loisir » est ainsi le témoignage de la puissance, comme capacité qu'ont certains individus à s'affranchir de tout travail productif.

Une « classe oisive » se développe autour des fonctions de la religion, de la politique, de la chasse, de la guerre ou du sport.

Le loisir n'a donc pas la signification de la paresse ou du repos, comme on pourrait le croire naïvement : « il exprime la consommation improductive du temps, qui 1° tient à un sentiment de l'indignité du travail productif ; 2° témoigne de la possibilité pécuniaire de s'offrir une vie d'oisiveté5.

Technologies d’Appropriation De la Rome Antique à Wall Street

[Note de lecture]

par @Jacques_Fradin - paru dans @lundiam 280, le 22 mars 2021

" Voilà un très grand et bel ouvrage ; voilà l’ouvrage que nous attendions.

Un grand ouvrage d’anthropologie générale critique.

Critique, c’est-à-dire réflexif (lire l’introduction, pp. 5-17).

Un grand ouvrage qui s’inscrit dans la lignée des théories critiques (depuis l’école de Francfort) et qui renouvelle la pensée critique.

Ou encore, un ouvrage qui repense le matérialisme historique. Et, exactement, la théorie des Systèmes Mondes, depuis @Arghiri_Emmanuel , @Immanuel_Wallerstein et @André_Gunder_Frank (tous ces auteurs qui ont bercé notre jeunesse) "

Après un début dévorant de lecture je partage cet ouvrage étonament revigorant par sa critique (c'est là mon expérience). Ou comment l'énergie est volée aux hommes pour nourrir la machine capitaliste ? Histoire de ses fondements, de l'esclavage à nos jours .

Dans ma bib'

https://bib.vincent-bonnefille.fr/book/132

" Soumaya Benaissa reçoit le sociologue et philosophe, spécialiste de philosophie politique Geoffroy de Lagasnerie. Il est l'auteur d’une dizaine d’ouvrages sur lesquels elle va s'appuyer au cours de cet entretien, pour évoquer un certain nombre de thématiques politiques qui nous concernent. Dans ses ouvrages le sociologue interroge - l’État et sa violence dite légitime, il s'attaque à l’idée de Justice, s'intéresse aux luttes sociales et politiques, aux intellectuels et leur pouvoir, engagé ou désengagé... d’ailleurs persuadé que les intellectuels peuvent participer à la déstabilisation du monde actuel, il suscite souvent la polémique en considérant que les intellectuels de droite n’existent pas, et en réhabilitant l’idée de censure. Il n'hésite pas dans le cadre de tribunes à faire part parfois de sa colère face à la faiblesse des forces progressistes, de gauche, qu’elles soient politiques ou intellectuelles. Critique il l'est mais il ne se résigne pas et reste optimiste quant à leur évolution. Son ambition : débloquer notre imaginaire politique. "

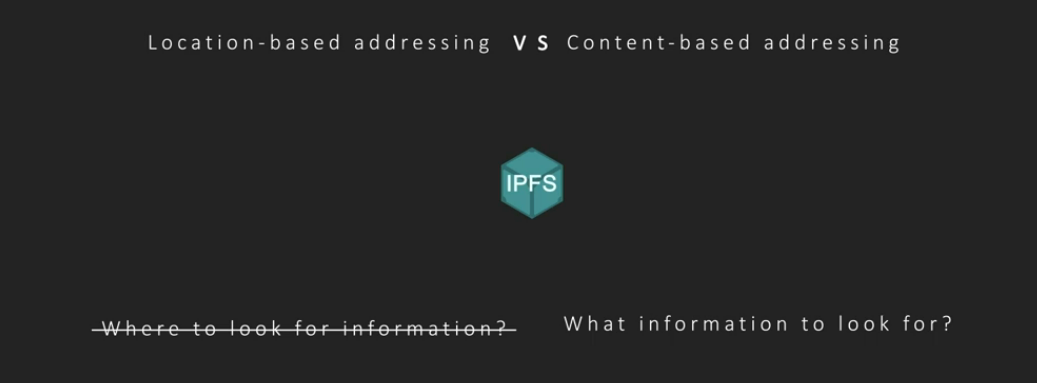

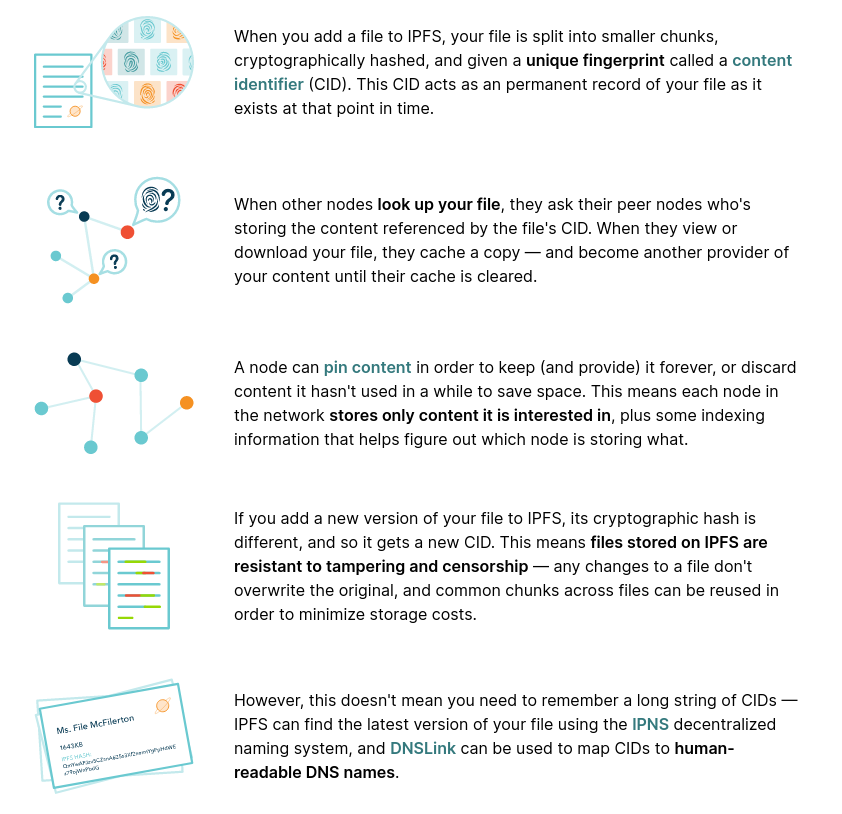

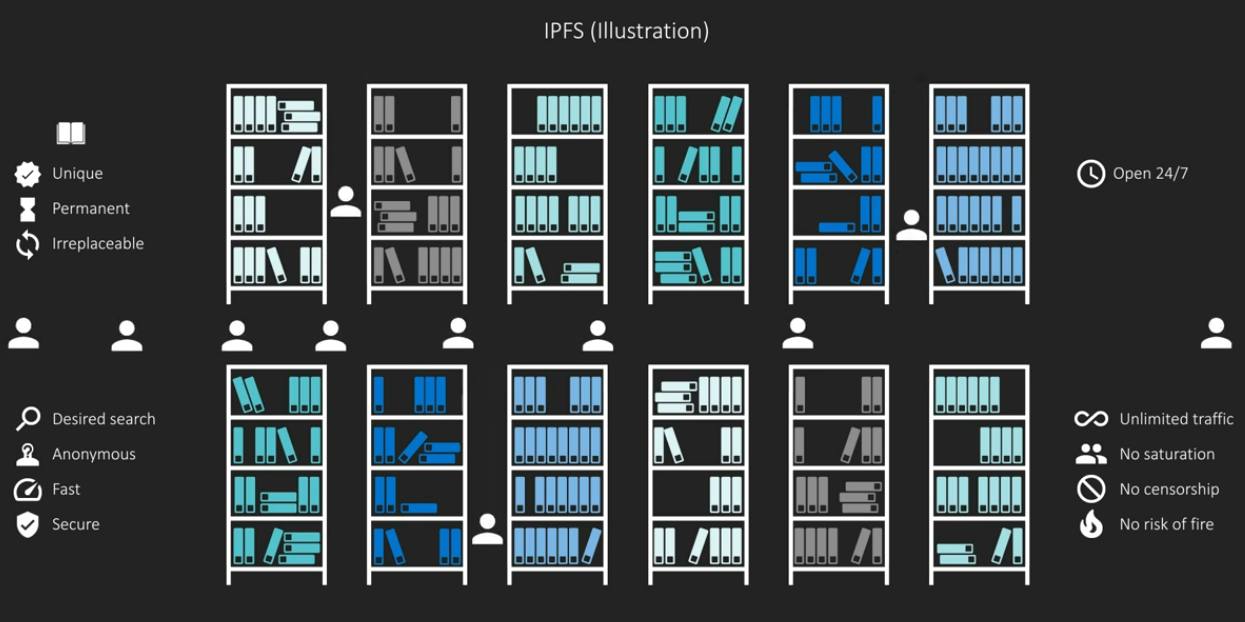

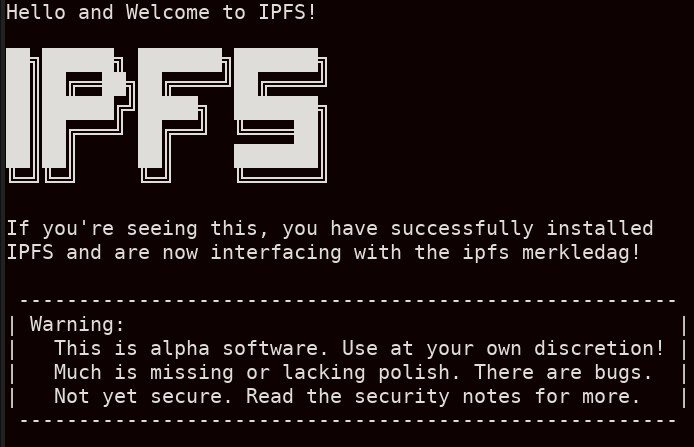

Au début, pour cette {bulle} je voulais partager :

Deploy your website on IPFS: Why and How

https://tarunbatra.com/blog/decentralization/Deploy-your-website-on-IPFS-Why-and-How/

( dont la cover.illustration est ici utilisée, crédit : Photo by Clint Adair on Unsplash )

IPFS quels problèmes résout.pose ce protocole ?

Un dns avec une forte d_centralisation (comme l'explique IPFS.io)

Une distribution.diffusion interplanétaire, rien que ça !

Sur wiki on peut lire

"InterPlanetary File System, est un protocole pair à pair de distribution de contenu adressable par hypermédia, conçu à l'origine par @Juan_Benet . L'implémentation principale d'IPFS est un logiciel libre dirigée par l'Interplanetary Networks"

Un web distribué, résistant aux censures/pertes/coupures, p2p ...

Vidéo en anglais, promotionnée sur le site d'IPFS

IPFS: the future of data storage

( version en français, {le lien de cette bulle} )

autres captures écrans / slides tirées de la vidéo + bkp de la vidéo

. . .

- Une autre vidéo par @PafLeGeek

(web 3.0?) ( très complète en français )

( répond à pas mal de mes questions sur la persistance des fichiers (pin/épinglés) ) https://invidious.fdn.fr/watch?v=wvIKUEo6REY

https://invidious.fdn.fr/watch?v=wvIKUEo6REY

Des fichiers distribués à vie : la censure.droitàloubli sont KO

Démo

Ma landingpage de test_demo (v 0.2)

https://ipfs.io/ipfs/QmX4GZ9Z2FDxBrYRr8cMNoVXpoPVPEjr9y4bdEAGU64a3p

Une image

https://ipfs.io/ipfs/QmeMgMtf4oZWKB97prfVDop4FUS6sKnYHMJZJQeziUPRSE?filename=00.png

- Pour ajouter un fichier (là un fichier statique) on utilise une commande

add(ou l'UI.web à l'ergonomique plutôt soignée), un peu comme git !? - Le tout est plutôt soigné...

on peut assez facillement uploader des fichiers et les partager...

(pour les fichiers modifiés -nouveau hash.ID- c'est un poil plus compliqué, mais guère) - on trouve quelques goodies pour nos navigateurs :

https://addons.mozilla.org/fr/firefox/addon/ipfs-companion/

https://chrome.google.com/webstore/detail/ipfs-companion/nibjojkomfdiaoajekhjakgkdhaomnch/

InterPlanetaryWiki : la porte des étoiles

Le miroir de wiki est un exemple de ce que peut ce réseau P2P contre la censure

https://github.com/ipfs/distributed-wikipedia-mirror

https://blog.ipfs.io/24-uncensorable-wikipedia/

Par ce cas pratique on comprend aussi que les gateways sont cruciaux comme intermédiaires vers les contenus... ces "ponts"."portes d'entrées" servent de mandataires.proxy vers le contenu qui, à son ajout (add) reçoit un CID, un identifiant unique produit par hash (comme souvent) : une adresse, un permalien unique.

Les gateways sont des instances par lesquelles on accède aux contenus IPFS.

Il y en a 'plein' et moi je peux facilement en faire tourner un en fond sur mon ordi !

https://ipfs.github.io/public-gateway-checker/

Le cloud est mort, vive les rois ( ode 3.0 )

... je vois pas mal de points communs avec FileCoin

... d'ailleurs IPFS en fait mention dans son programme de cours https://proto.school

... Le haut niveau d'ingouvernabilité d'IPFS repose sur la décentralité.distribuée

... comment faire dès lors que la source est perdue dans le bruit de la foule ?

... qu'elle est une hydre un swarm bien plutôt qu'un point unique sur la carte ?

... on retrouve ici le volontariat participatif du bittorent_p2p une masse-critique de seeder

... cette foule qui ensemble décide de la survivance des données qu'elle produit

. IPFS répond vraisemblablement à un désir de survivance des savoirs

. un projet qui atteint avec radicalité les promesses d'un Internet libre et partagé

. Le projet d'un index bilatéral d'une bibliothèque d'un cloud domestique P3P

Si l’intérêt pour un objet est partagée...

chaque pair décide ce qu'il sauve.garde / maintient sur son bout de disque dur cloud .

Et il y a fort à parier qu'un document top.secret utile au plus grand nombre soit majoritairement re.copié comme c'est le cas avec l'économie du seeding en Bittorent.

Enfin un CID (lien vers un objet peut être partagé de personne à personne, garder sa confidentialité (à vérifier en pratique).

Hydre noire ?

Ce n'est pas à proprement parlé un "darknet" dans la bouche de ceux.celles qui usent de cette formule.mot magique... mais bien plus une autre façon de communément faire cloud. À l'instar des réseaux f2f (entre soi, entre ami.e.s), il manque à IPFS une couche supérieure d'anonymisation (pour être "dark").

Ce qu'il a de "dark" c'est la complexité technique qu'il ajoute pour rendre difficile la censure. Il est disruptif dans la façon qu'il automatise à grande échelle la distribution par le multiple de fichiers dont on cherche à protéger l'origine unique autant que l'authenticité.

Sur ce tout dernier point sécuritaire (falsifiabilité), j'évoquais FileCoin et les blockchaines_blc soutenue par la création d'objets uniques, identifiés par hashing ... IPFS promet bien d'une certaine façon un Internet solide, résistant à la perte, aux coupures et censures. Il protège moins les sources qui transmettent que le contenu distribué par l'essaim ( swarm ).

Censure : clore des formes, finir des objets

( ça vaut mieux non ? )

Oui, la durée de vie moyenne d'un site est de 3ans(!)

et l'on voudrait que le 404 soit un souvenir oublié.

Les données ont leur finitude (se sont des corps corruptibles, que le temps délit...)

... mais est es trop ou bien assez ?

Que fait on des déchets enfouis pour toujours ?

N'y a t-il pas un certain bienfait à l'oubli ?

Oui mais pour qui ?

Certains savoirs dérangent

mais doivent pouvoir survivre à la mémoire

( pour le bien collectif )

On peut se dire que si "l'information veut être libre" alors c'est une bonne chose...

Qu'un tel réseau va servir aux journalistes chercheur.euses de vérités "transparentistes"

Mais on peut aussi se demander...

: comment mettre à jour / défaire / arrêter un feu de forêt ?

: comment empêcher que la rumeur ne s’étende ? Le fichier d'exister ?

. . comme je le comprenais en faisant mes premiers essais ici

. . et ce que @PafLeGeek confirme ici l'on ne peut vraiment être sûr que ce qui est alors distribué sera un un jour tout à fait disparu du maillage interplanétaire...

Cela dit si je comprend bien, avec un identifiant et et le dns d'IPNF :

ipns y a moyen de mettre à jour un contenu, d'en changer les métas :

https://docs.ipfs.io/concepts/ipns/#example-ipns-setup-with-cli

Un CID désigne un objet en non plus sa localisation

Le dns est inversé . il pointe vers un objet plutôt qu'une localisation unique

On part du principe que le fichier demandé existe(peut-être d'avantage qu'avec les hyperliens.URI traditionnels)

On ne se demande plus "où est l'objet" mais quel objet .

C'est une autre symétrie.perspective.

D'un seul coup je repense à l'abstraction informatique, la perte d'une spatialité commune...

Au concept d'Anoptikon de @Olivier_Auber (https://bib.vincent-bonnefille.fr/book/61), la dissolution ou renversement de l'idée même d'espace...

La liberté a besoin d'une justice, d'un chef

La perte de l'adresse située, unique, déroute nos modalités d'interpellation politique (éminemment dialogique, conflictuelle).

Qu’à devient-il avec la perte de responsabilité des sources ?

Leur délocalisation, leur incommunicabilité ou mutisme ?

Quand d'une façon ou d'une autre elles s'extraient.séparent du régime des justiciables ?

( qui nous rendent tous.toutes pairs, semblables face à la loi à priori équitable, dispensée avec légitimité et bon sens... sans intérêts privés ou de classe... )

Celui.celle.ce qui se sépare du régime social de la justice (qui vise à décrire et limiter les usages de la liberté qui n'est pas en soi une bonne chose),.. ce qui se met hors d'atteinte de cette délibération suscite la méfiance de ses pairs qui, eux, s'y soumettent (par naissance et obligation) .

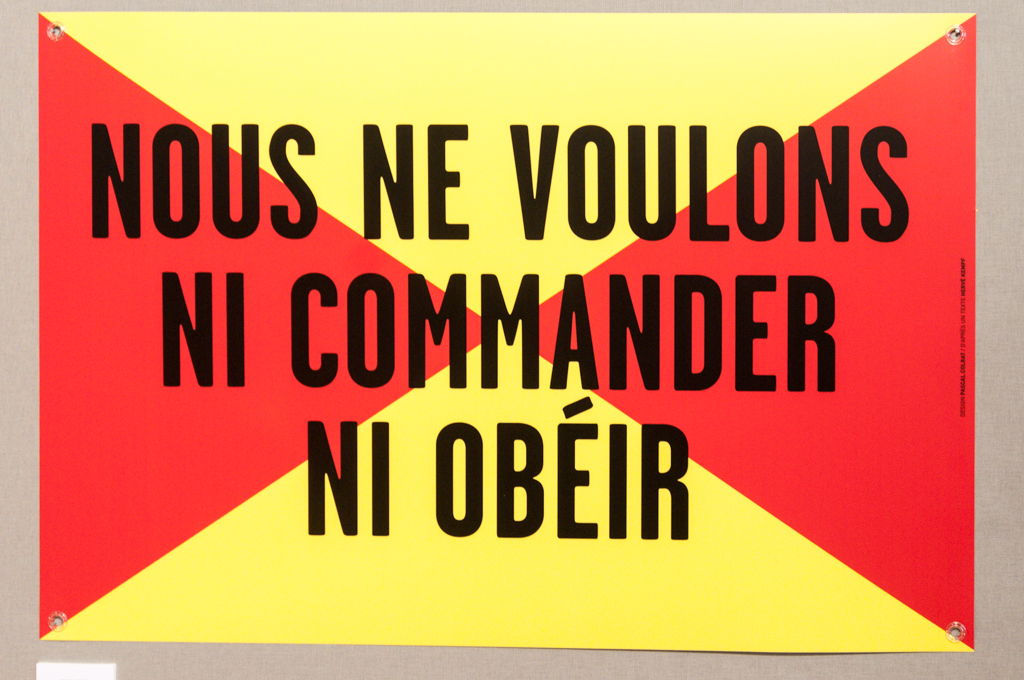

On peut aussi, légitimement réclamer une auto-souveraineté qui ne reconnaît pas celle d'un État_gouvernement ou d'une Justice... et désobéir sciemment, hors de son régime...

. . .

En répondant si bien au besoin de survivance infalsifiable d'un contenu, les réseaux de la censure impossible posent celle de l'illimité ingouvernable.

L'on aspire à la liberté retrouvée que rien n'arrête mais l'on n'y jamais tout à fait préparé.e

à l’illimité d'un geste sans fin qui échappe à celui.celle qui l'a initiéCette idée d'une irréversibilité technique (sans backdoor ou interrupteur)

produit souvent un doute à l'endroit des "darknets"

chez moi ici, un certain vertige et angoissecelle de perdre le contrôle, le gouvernail...

.

D'une certaine façon il est aussi terrifiant de tout perdre.oublier

que de ne plus pouvoir se séparer d'un objet gluantune fois un encore un protocole dont les réponses techniques sont problématiques

car ils déjouent nos habitudes relationnelles de communication

à commencer par la distribution du pouvoir médiatique aujourd'hui centralisé

. Nous sommes tendu.e.s entre le désir de dire.exister et celui de se taire

. Celui d’obéir et celui de gouverner.commander

. Ne voulant, pour ma part, ni être maître ni être esclave

. Une ambivalence qui a un coup et qui reste idéologique

(1. à gauche/au-dessus) Fête de l'Humanité 2013 © Jean Paul Romani

(2.) méme d'auto-dérision tout droit venu du cyber 90's

Conclusion impossible

( sans cas concret.focale ) ( envie d'une résolution dans laquelle tout est possible )

( or la radicalité semble exiger des sacrifices )

( Et du coup mon cœur balance entre :

la fascination technique d'un protocole qui résout un large écueil informatique et les conséquences incertaines, problématiques que cette nouvelle gouvernementalité invente ... et que la pratique expérimentale pourra vérifier )

( Chaque outil.protocole vient avec ses spécificités, ses défauts, ses incomplétudes )

( Aucun n'est parfait et adapté à l'ensemble des situations )

( Chaque outil demande un enseignement à ses principes et sa philosophie )

( aussi les interrupteurs / backdoor sont tentant pour atténuer la radicalité technique )

( mais en réduise souvent le geste pertinent à néant )

Outro

Autre remarque, une fois que ces techniques sont mise à jour, que leurs effets sont vérifiés (et qu'elles se rependent par l'usage car répondant à un marché de l'information) : dès qu'elles font la preuve de leur efficacité et pertinence... l'on peut bien vouloir les interdire d'exister la plupart subsistent, confrontant le choix politique à des limites techniques.

Un choix politique qui, entre autres, est instrumentalisé en la Justice et autres codes, se confronte au pragmatisme technique (limite à l'utopie).

Un comportement / protocole / objet problématique on va vouloir l'interdire ou en limiter l'usage. On voudra le hacker, le restreindre ou le rendre impopulaire ... il n'en restera pas moins que l'outil est là, maintenu, renforcé.modifié en fonctions des attaques subies.

Un guerre technique entre des communautés humaines dont les projets divergent (autant que les inquiétudes).

En outre, une fois l'outil.moyen à portée de main, il y a une une certaine tentation à l'utiliser : l'Humain fait dès lors qu'il s'en sait capable, la technique parait toujours un endroit de dépassement de sa condition, un progrès "sans précédent". S'il peut aller sur la lune il ira sur la lune, faire l'expérience de sa capacité affirmée, dépassée par l'effort.

( J’amorce ici une critique du solutionnisme technique / alt.numérisme )

Résumé et résolution de ma question (par la technique)

( vàv du risque d'une censure impossible )

Avec l'in.censure et l'instantanée distribution.propagation du fichier morcelé... comment, à posteriori, comment le supprimer.retirer ? Quelle marche à suivre pour le mettre à jour (ce qui peut s’apparenter à de la corruption) ? Quel consensus ?

La robustesse et étendue d'un réseau est indispensable pour sa résilience...

Mais que faire des organismes persistant métastatiques ?

Sur le site.doc de IPFS on nous dit bien de ne pas partager d'info. confidentielle.

La démarche est éminemment publique !

Il y a une différence entre fichiers "épinglés"="pin"==prioritaires.persistants (et les autres)

On peut retirer des fichiers épinglés :

ipfs pin ls --type recursive | cut -d' ' -f1 | xargs -n1 ipfs pin rm source, sur sa propre machine... reste à savoir comment l'information se propage (et est acceptée comme contre.ordre)

: sans tête ("capitole"/headless) qui décide.arrête une décision légitime ?

. . .

Docs : un.pin :

https://docs.ipfs.io/how-to/pin-files/

" You will notice it still returns the correct response, this is because while <foo hash> was removed from your local storage, the data still exists over IPFS. "

Sources : comment mettre fin à la cascade ?

- Delegated content erasure in IPFS 2020

- HN : One of the biggest challenges with IPFS in my mind is the lack of a story around how to delete content

- Sur l'illégalité l'intégration d'une

whitelist/ DRM (== backdoor ?) : Reddit. . . - UE : responsabilité de l'hôte et impossibilité tech. post

Tiavor ::

IPFS is also affected by the new Article 13 of the EU Copyright Directive, means that everyone has to filter everything they host.

NoSpaX ::

Article 13 is impossible to realise. How would that work? What program will they use? As soon a "filter server" is online, it will get shot down by DDoS. IPFS is nigh uncensorable. There is always that one node, where nothing is blocked. And there is also the swarm.key. Just get one of the many warez sites, bootstrap to them, happy downloading. Add a public gateway on top: Nothing changed. Just the way it's distributed. Also: VPN.

ISPs tried to suppress BitTorrent-Connections and they failed to a certain extend, as soon Torrents adapted.

Sources, installation, tutos

((( Linux.Rasp.deb le plus complet.aidant que j'ai trouvé, dont syst.auto-start )))

(( un tuto.détaillé (sur Linux.Rasp Github) / (sur Mac : Medium) ))

. . .

-

voir aussi : Why we need the distributed web 2018

( https://www.ctrl.blog/entry/the-dweb.html ) -

en français complet, des liens avec git / Bittorent...

( https://lucas.bourneuf.net/blog/ipfs.html ) -

un tuto pour héberger un site avec adresse (ipns) todo

( https://medium.com/coinmonks/how-to-add-site-to-ipfs-and-ipns-f121b4cfc8ee ) -

un article autre en français

https://cryptoast.fr/interplanetary-file-system-ipfs-reseau-partage-fichiers-web-3/ ) -

un article sur le fonctionnement :

https://medium.com/0xcode/using-ipfs-for-distributed-file-storage-systems-61226e07a6f -

des usages.apps.exemples :

https://docs.ipfs.io/concepts/usage-ideas-examples/ )

( dont : https://github.com/c-base/ipfs-deaddrop ; )

PS : Je note un certain engouement autour d'IPFS + NFT sur les internets... peut-être parce que les deux cherchent à créer une autre forme de propriété basées sur du hashing ? Sauf qu'NFT est un hoax, une arnaque.bulle... dans son usage artistique.

L'industrie culturelle de masse a, dans cette modalité de certification qui désigne un objet (identifié comme unique et auquel on peut accoler un acces restreint), l'espoir de créer une nouvelle esthétique de la valeur propriétaire sur des objets qu'elle ne pouvait tout à fait cerner (objectifier et donc vendre). Un nouveau DRM ou enclosure...

Or, il semble que l'achat et diffusion d'NFT se solde par l’autorisation d'accès à une URL méta-daté, situé. IPFS permettrait de renforcer la joignabilité et robustesse (durée de vie) de ces liens...

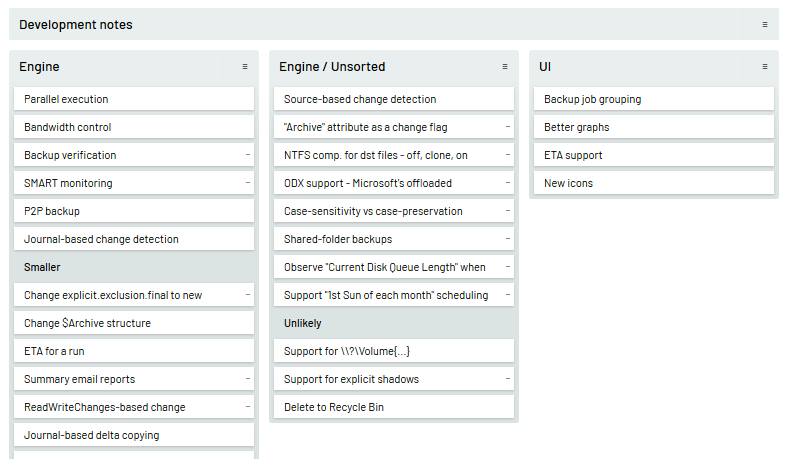

Nullboard est une alternative a KB (détail plus bas)

( 100% locale : sauvegarde dans des fichiers.nbx)

- Mon fork https://github.com/bonnebulle/nullboard

- Ma version démo https://bulle.vincent-bonnefille.fr/s/nullboard/$

- New : https://nb.bonnebulle.xyz

Maj : NullBoard 2022

Pour transformer les NBX (nodejs = pc/mac/linux...)

- https://github.com/brrd/nbx2md

Pour un "auto-backup" (nodejs) - https://github.com/OfryL/nullboard-nodejs-agent

( grrrr : les auto-bkp denullboard-nodejs-agentne se convertissent pas bien avecnbx2md! error )

Maj : time tracking 2023

It is the key

J'ai essayé /SuperProductivity/

avant de lui préférer l'interface de /Traggo/

EDIT 2023 : /Targgo/ = love

Je suis aussi tenté par... /Planka/ todo

Re test de Wekan

https://liens.vincent-bonnefille.fr/?HRaNLg

- VSC KB parts manipulation

--> https://liens.vincent-bonnefille.fr/?HRaNLg#goto_ReorganisersontextsurVSC

Story

Je suis en train d'organiser mes quelques "WorkFlow"

( ça veut dire "flux de travail" qu'on peut vouloir optimiser, "harmoniser.fluidifier" )

( comme une ressource limitée dans la journée )

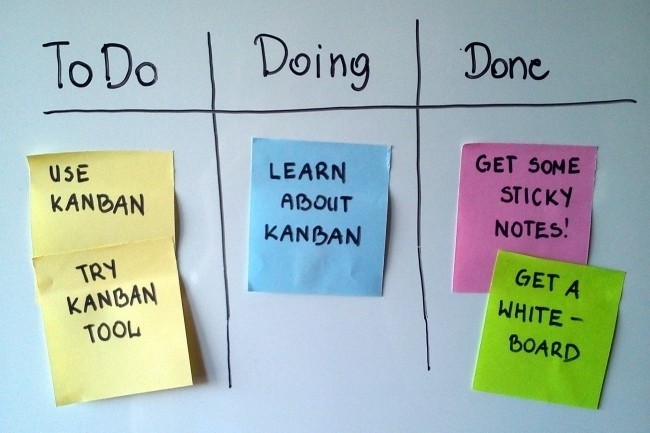

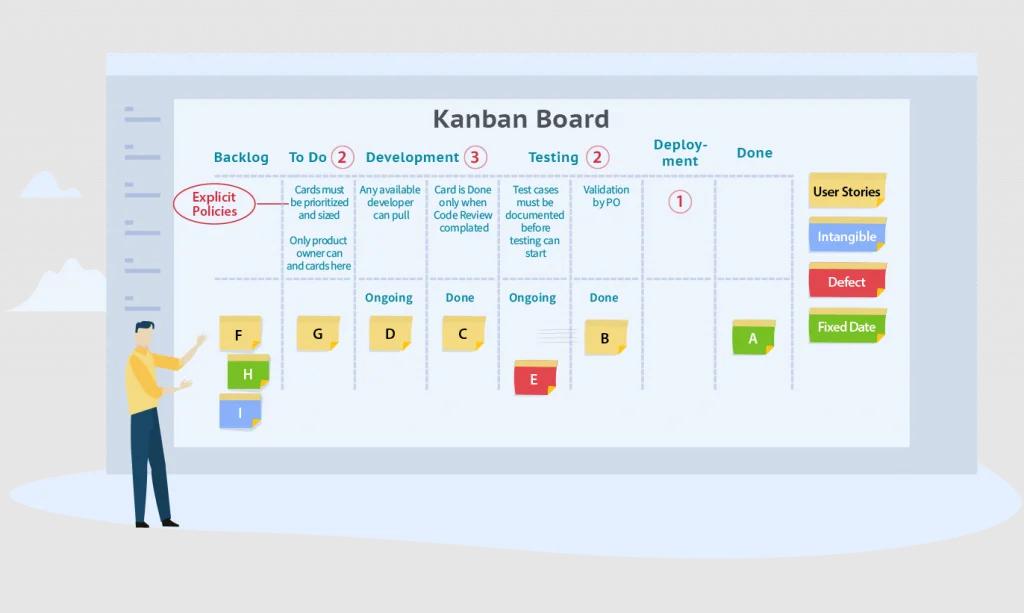

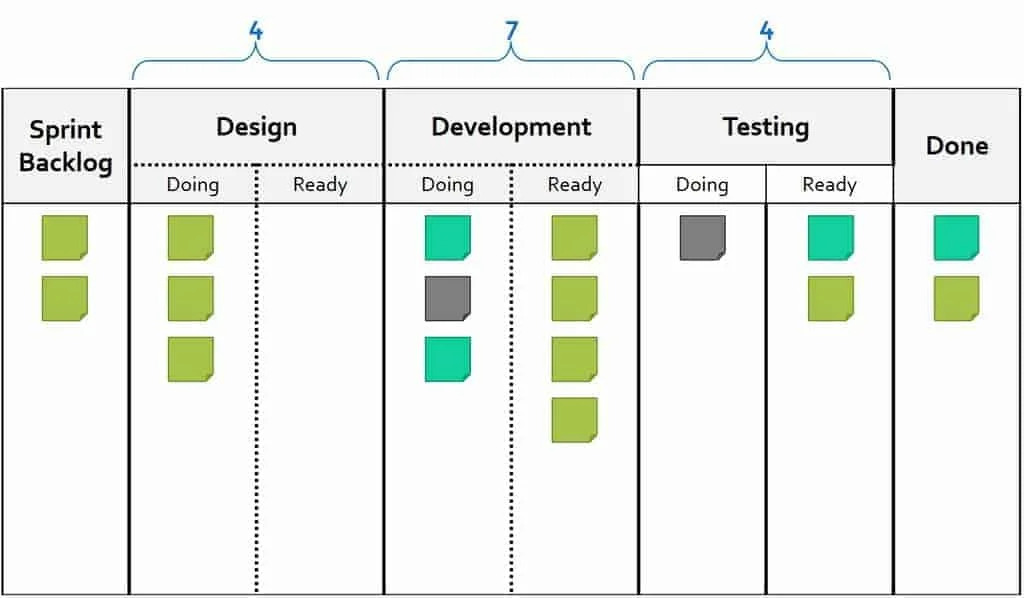

La méthode Agile tir son origine de la méth. Lean et d'un système de cartes informatives aillant servi en entreprise à mieux organiser les RH au travail... des fiches mises sur un tableau, des "kan board".

J'ai voulu essayer / comparer :

https://kb.vincent-bonnefille.fr (interface privé) public, démo

Voir aussi (d'autres interfaces)

- "vrai tableau" : http://scrumblr.ca

{Ici} je vais expliquer les avantages de NB entant que KB localiste

Ensuite quel est le marché de l'organisation en équipe

Je cherche ensuite d'autres méthodes.approches organisationelles ...

( TOC )

- Kanboard et NullBoard

- KB une méthode / des interfaces

- Que dit Asana, le leader du marché ; sur la méthode Agile ?

- Autres articles . Agile, Kanban et Scrum

- Remarques, limites, critiques (perso)

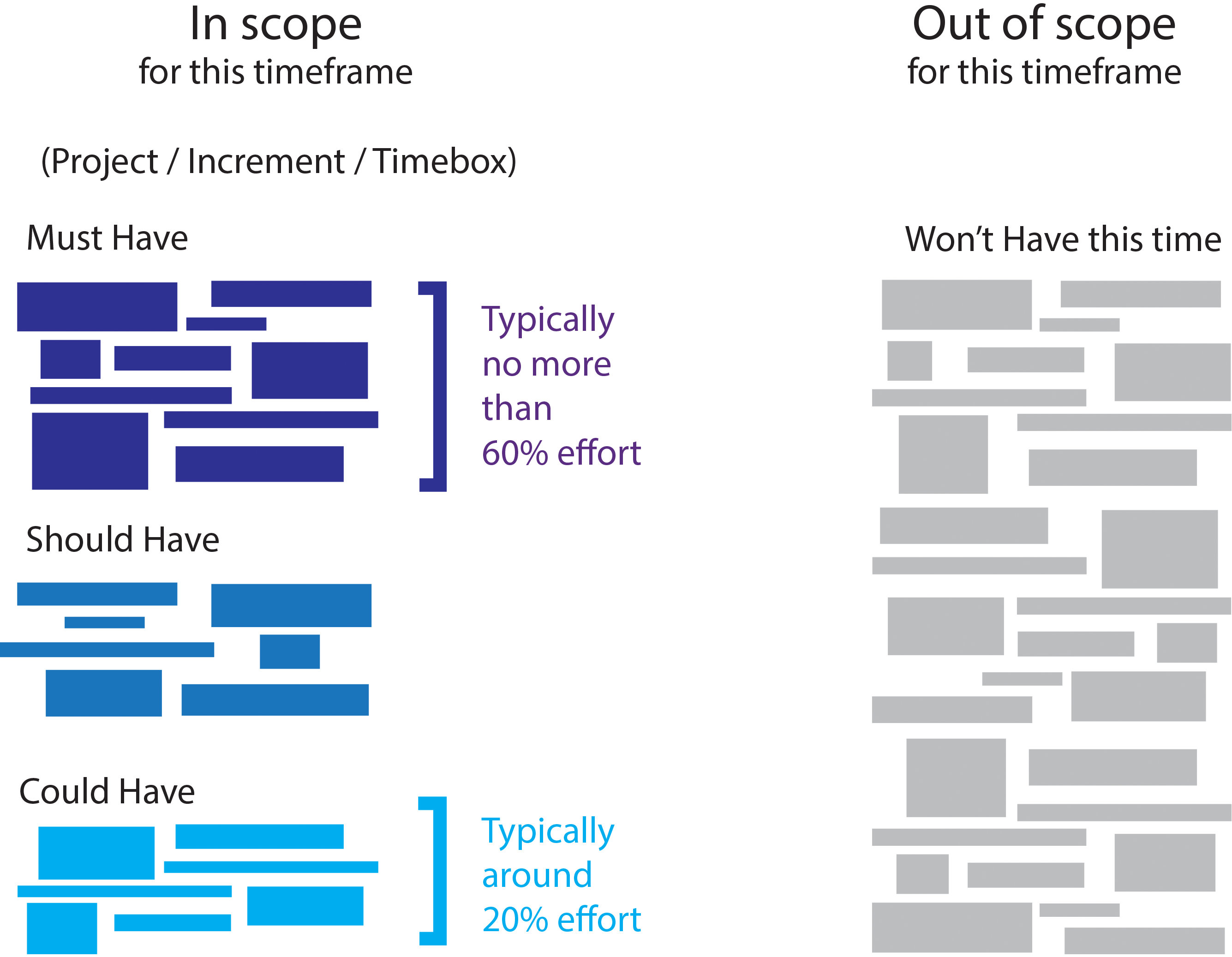

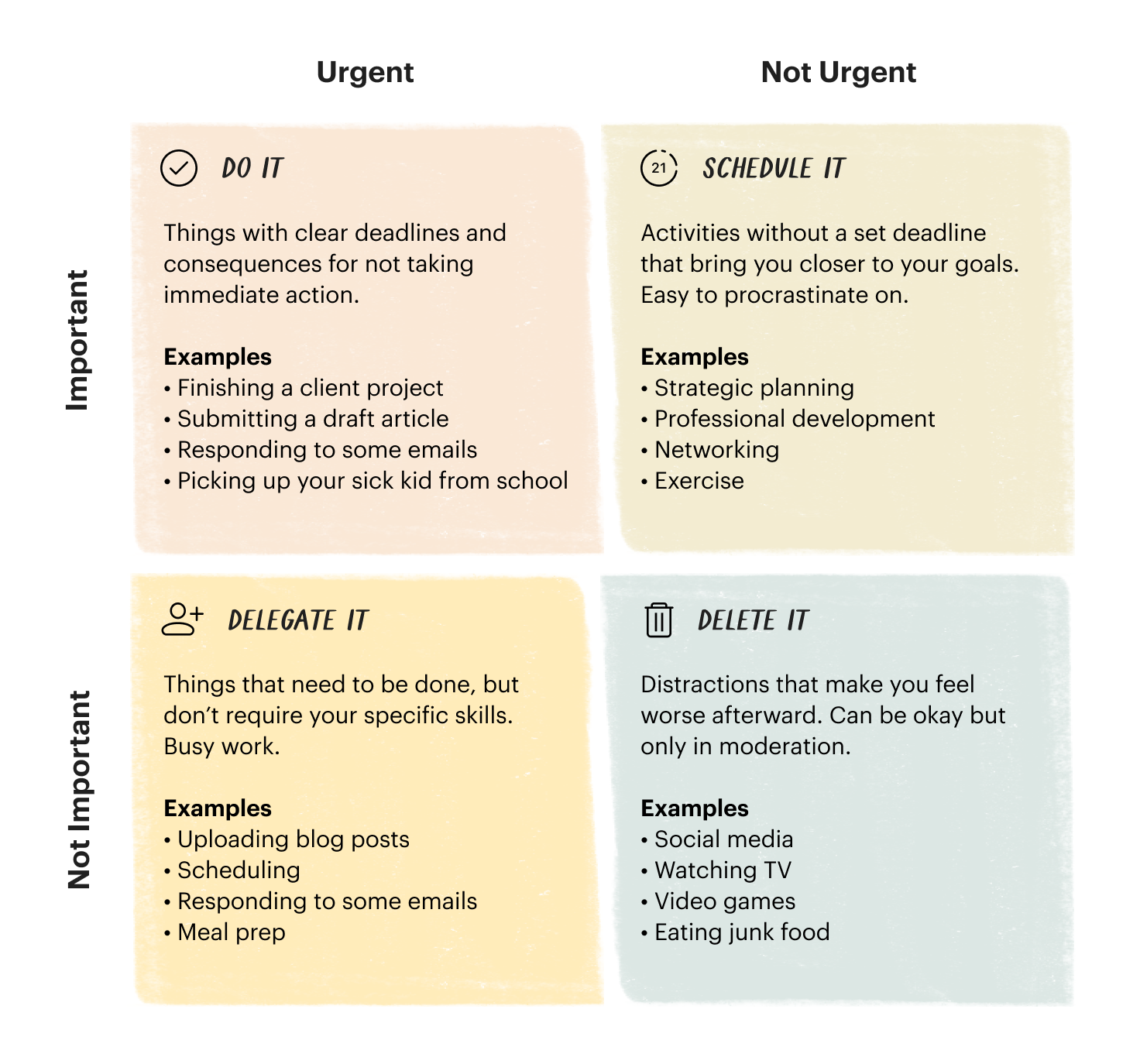

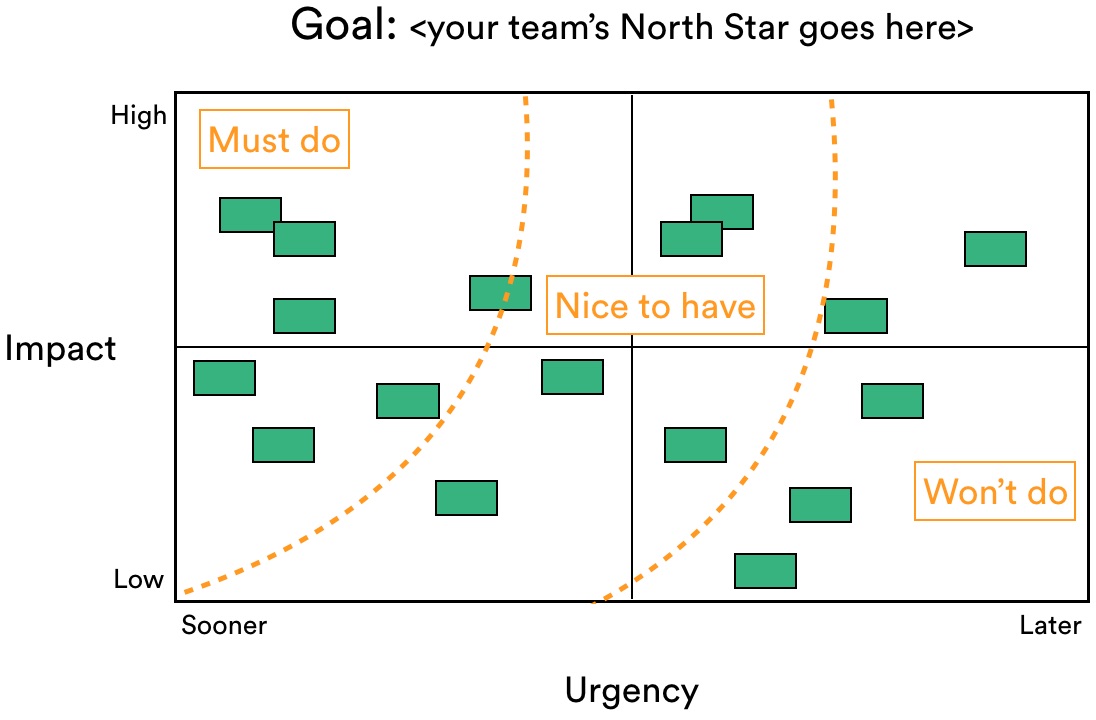

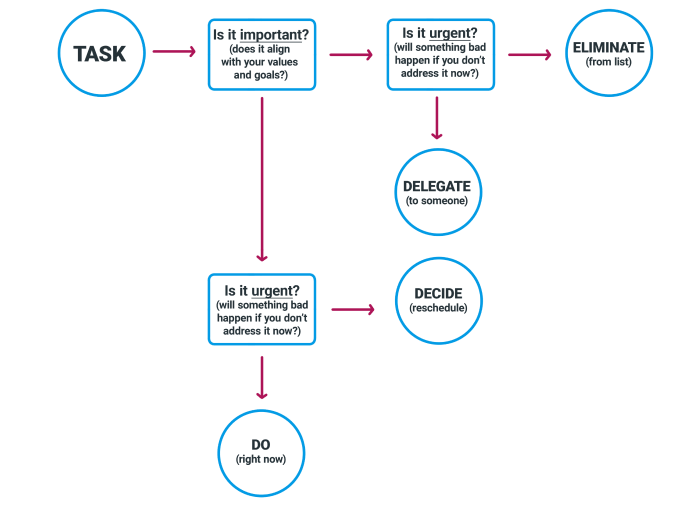

- Autres méthodes d'orga.tri : MuSCoW et Matrix

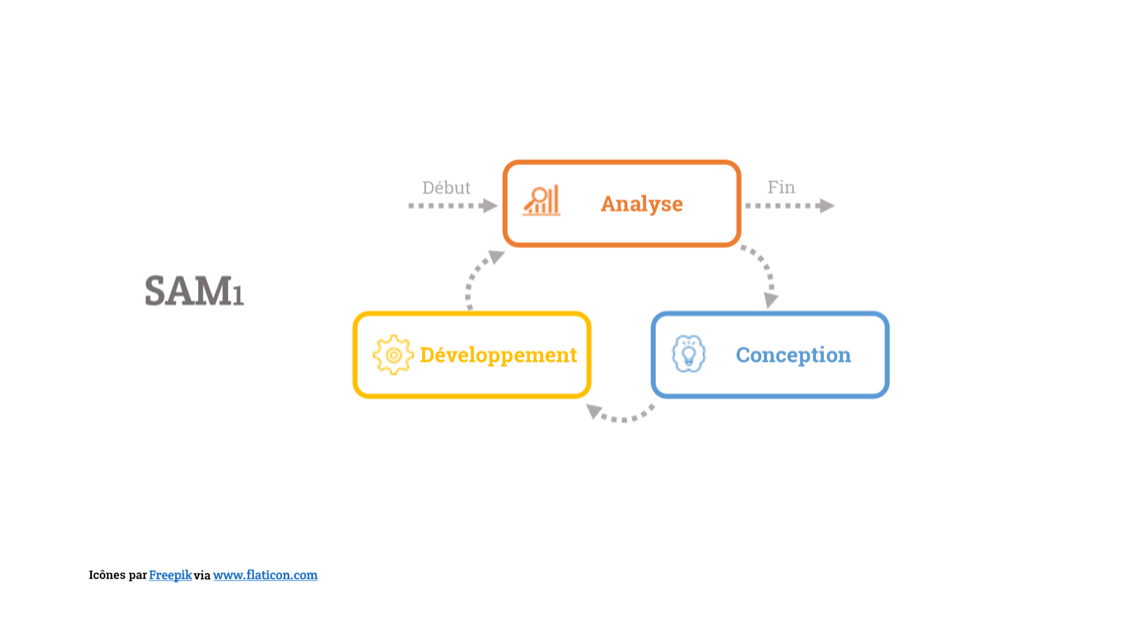

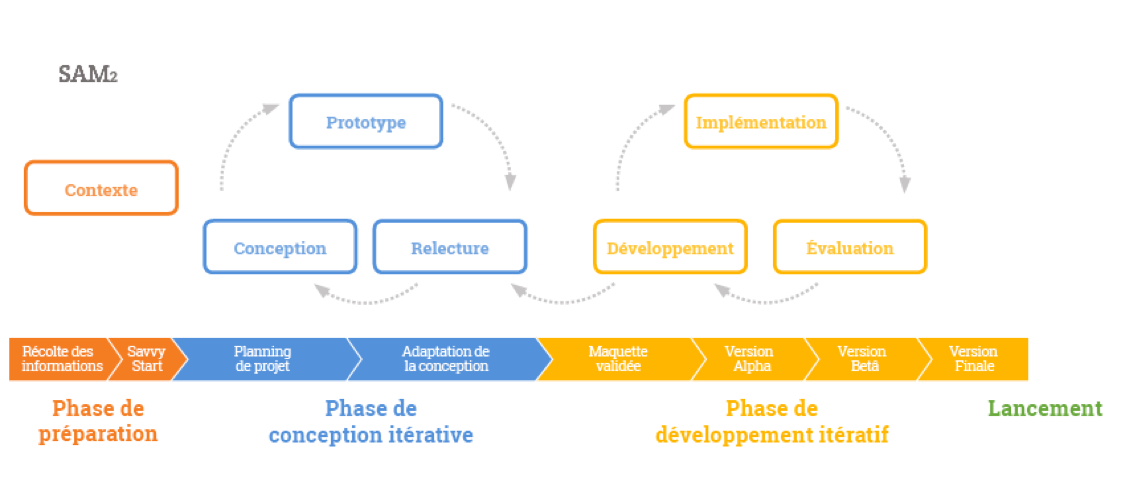

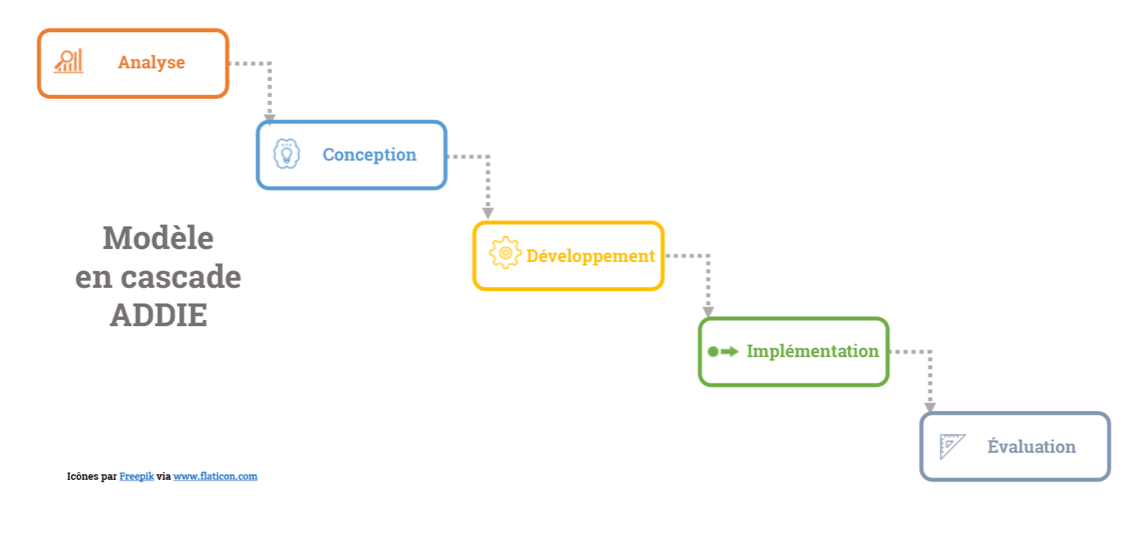

- En pédagogie : ADDIE et SAM

- BONUS - "Design Thinking" : la crème

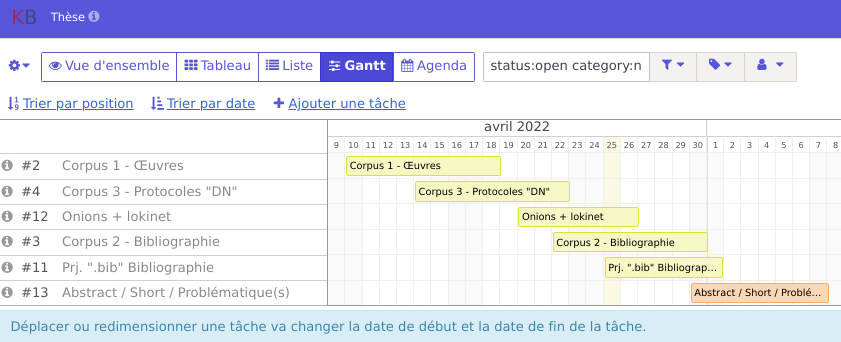

- BONUS : Diagramme de Gantt ( Timeline )

Kanboard et NullBoard

NullBoard qui fonctionne sur le même principe que Kanboard (dont on verra le fonctionnement un plus-après). NB/KB ont est un système de mise à plat des tâches sur un tableau ("board").

À l'instar de KB, NB fonctionne sans base de donnée, sans mdp.user, en "ultra local", sans données distantes sur un cloud propriétaire.

... un esprit cloud·less que j'aime beaucoup, avec un design top !

... tout reste sur votre navigateur (rien ici sur le serveur)... attention par contre le stokage se fait dans le "cache" du navigateur...

... possibles exports.imports sous format texteUn outil qui me semble parfait pour faire des listes / scénarios / notes hiérarchisées

Mais, donc, NB est un outil solo, complètement centralisé, sans coopération :

il est Null de ce côté là, son atout réside dans sa simplicité d'installation.usage

NB est assez proche en fait dans l'usage que j'ai aujourd'hui visant mieux visualiser et comprendre la nécessité des étapes intermédiaires dans ma recherche.travail ( du dev. à la prod. puis dist.diff. )

Niveau installation ...

Pour KB : (côté tech.serveur c'est très simple doc ici (merci Sqlite) ... le tout traduit en français . avec des comptes utilisateurs . des plugins . des niveaux de sécurité variés .NB quant à lui fonctionne sans base de données, y a pas plus léger, prêt à l'emploi !

PS : je n'ai pas réussi à installer https://alternativeto.net/software/wekan/about/ (malgré le tuto Rasp4 ><' je re.tenterai plus tard todo : EDIT 2023 : chose faite )

On trouve git clone https://github.com/wekan/wekan-autoinstall.git

et une version Snapd . Un article en français ici au sujet de cet UX-web

KB une méthode / des interfaces

Mettre de l'ordre, se projeter

Le plus connu c'est peut-être Asana / Trello / Jira (source)

Il en existe plein des alternativeto

https://alternativeto.net/software/kanbantool/

https://www.slant.co/options/433/alternatives/~kanban-tool-alternatives

https://thedigitalprojectmanager.com/fr/tools/meilleures-alternatives-trello-top-outils-kanban/

https://framalibre.org/tags/kanban

( fermeture de /Framaboard/ en 2022, snif )

On utilise ces outils informatiques pour

- gérer le temps et la chaîne de production d'une tâche réalisée en équipe.

- Il s'agit de rendre visible les étapes de production,

: les acteur.ices au travail sur ces tâches s'auto.responsabilisent

( vis-à-vis de collègues dont le travail dépend (pour démarrer.continuer) ) - un outil dynamique de suivi des étapes vers la prod. finale...

Ca permet de découper ...

ce qui est fait // ce qu'on est en train de faire // ce qui est fait (+feedbacks)

Que dit Asana, le leader du marché; sur la méthode Agile ?

L'article d'Asana est très complet pour comprendre la théorie.philosophie de flux que promet l'usage collaboratif de cet outil de management.gestion... :

La méthode Kanban est-elle Agile ?

La réponse est oui, la structure Kanban adaptée au développement logiciel est une sous-catégorie de la méthodologie Agile. Agile est un modèle de gestion de projet conçu pour aider les équipes à faire face au changement en souplesse. La philosophie Agile repose sur une planification adaptative, un développement graduel, des délais courts et un perfectionnement constant.

. . .

-

Les 4 principes fondamentaux de la méthode Kanban

.1. Commencer par ce que vous faites actuellement

.2. Accepter d’appliquer des changements progressifs et évolutifs

.3. Respecter le processus actuel, les rôles et les responsabilités

.4. Encourager les actes de leadership à tous les niveaux -

Les 6 pratiques centrales de la méthode Kanban

.1. Visualiser le travail