Des Services web...

encore des CHATONS

" Aurore est une association à but non lucratif gérée par des bénévoles étudiants de l'université Paris-Saclay. Nous nous efforçons de fournir une couverture Internet filaire et Wi-Fi très haut débit aux étudiants pour 50€ par an, ainsi que l'accès à de nombreux services Web. "

Proposent une ma fois bonne documentation tuto

(par là que je les ai découvert.es)

" Documentation technique

Bienvenue sur la documentation technique d'Aurore.

Ce wiki est fait pour documenter tout ce qui fait partie de l'infrastructure technique (hardware et software) à Aurore. Il sert à s'autoformer et à avoir accès à toutes les informations concernant notre infrastructure rapidement et clairement "Au programme :

- Sites géographiques (Accès restreint) Sites où Aurore est implantée

- Serveurs Liste des serveurs d'Aurore et de leurs fonctions

- Services Liste des services d'Aurore

- Plan IP Les adresses IP d'Aurore et leurs répartitions

- VM Toutes les VM d'Aurore

- Monitoring Installation et utilisation Prometheus / Grafana

- Les VLAN Virtual Local Area Network

- VPN OVH Documentation du tunnel entre OVH et Saclay

- Les onduleurs Liste et documentation des onduleurs

- Bornes dans les chambres Bornes installées dans les chambres d'adhérents en résidence

- Reserve Proxy Nginx en tant que RP et un peu plus

- Ansible Système de configuration et de gestion de parc

- Liaisons optiques Les liaisons optiques utilisées par Aurore

Fait partie du réseau inter-universitaire :

https://federez.net

et aussi

https://viarezo.fr

https://www.rezel.net

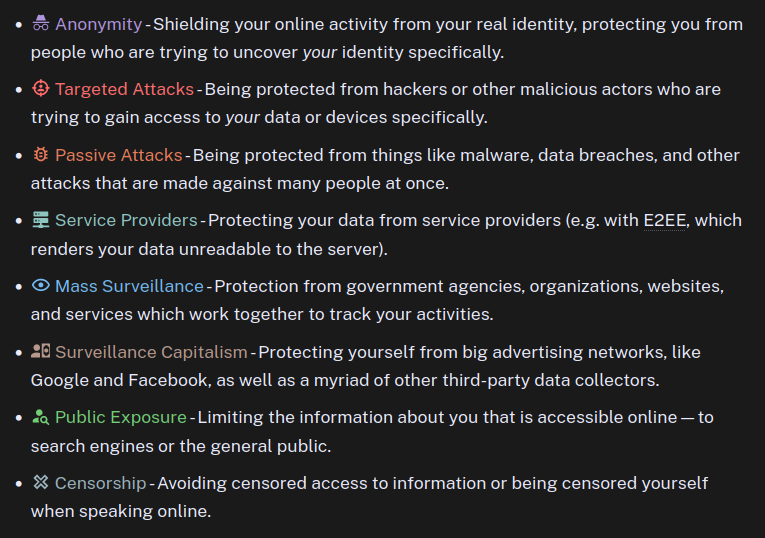

Encore, un site, bien fait, qui recense des outils et conseils pour se défendre contre les surveillances numériques à notre inssu..

OK, voici le programme, les thématiques générales

( dont j'ai trouvé le descriptif pertinent )

En francais aussi / explique bien la diff entre vie privée / sécurité . privacy / anonymity

- Anonymat - Séparer votre activité en ligne de votre identité réelle, vous vous protégez des personnes qui tentent de découvrir explicitement votre identité

- Attaques Ciblées - Se protéger contre les pirates informatiques dévoués ou d'autres agents malintentionnés essayant d'accéder spécifiquement à vos données ou appareils

- Attaques Passives - Se protéger des logiciels malveillants, des fuites de données, et autres attaques qui sont faites contre des groupes de personnes

- Fournisseurs de Services - Protéger vos données des fournisseurs de services, en utilisant par exemple un chiffrement de bout en bout rendant vos données illisibles par le serveur

- Surveillance de Masse - Protection contre les agences gouvernementales, organisations, sites web et services qui collaborent pour suivre vos activités en ligne

- Capitalisme de Surveillance - Se protéger des grands réseaux publicitaires comme Google et Facebook, ainsi que d'une myriade d'autres collecteurs de données tiers

- Exposition Publique - Limiter les informations en ligne vous concernant, accessibles par les moteurs de recherche ou par le grand public

- Censure - Éviter les accès censurés à l'information et d'être soi-même censuré lorsqu'on discute en ligne

full capt

" Suzy et Isabelle sont d’actives retraitées. Joyeuses et dynamiques, elles n’ont jamais eu affaire à la police, jusqu’à ce fameux matin où l’on sonne chez elles pour leur confisquer leur « flacon chéri » : un puissant barbiturique mortel. "

"Cette page recense des cours de SQL pour apprendre à communiquer avec une base de données (lecture, écriture, suppression de données …). Les cours sont simplifiés pour se remémorer la syntaxe des commandes importantes et des tutoriels sont disponibles pour permettre d’apprendre …"

Un format de cours en français pour apprendre les requêtes SQL, le traitement de certaines bases de données ! Avec une pédagogie clair et un blog ces ressources m'ont bien aidé !

" services numériques professionnels alternatifs souverains libres hébergés en France. WordPress, Nextcloud, Owncloud, Rocket.Chat, Mattermost, Wekan, CodiMD "

Souveraineté numérique à la Française

Ou l'hébergement mutualisé d'app_services libres / open_source

App que je testerais / installerais bien :

- Surfer file Sharing

https://github.com/cloudron-io/surfer - Colabora (Google Docs/Microsoft Word alternative)

https://nextcloud.com/blog/how-to-install-collabora-online-in-nextcloud-hub/ - Hastebin (Code sharing, pastebin+)

https://www.toptal.com/developers/hastebin/about.md - MonicaCMR (fiches perso, contacts, relations)

https://www.monicahq.com - Codimd (Etherpad+ md_markdown)

https://codimd.math.cnrs.fr #<3 md_markdown

Contexte :

( découvert en faisant une recherche sur /Scrutari/ ...

Me fait penser au projet des amies de @Ritimo :

https://liens.vincent-bonnefille.fr/?QW7SJA )

Les acteurs du libre, prospection :

Des initiatives pour aider un passage généralisé aux logiciels libres... il y en a pas mal, avec des buisness plans qui varient

https://osinum.fr/offres/

150€ HT par mois

1 nom de domaine (.fr, .com, .org, .net)

Hébergement en France

Serveur mutualisé

100 Go

5 applications

50 utilisateurs

Gestion de groupes d'utilisateurs

Sauvegardes quotidiennes

Surveillance / Monitoring / Sécurisation

Support email

Vidéo ( /PeerTube/ )

https://video.blast-info.fr/w/3y8oQTZakjrXypJJoyGT4f?start=0s

Avec @Bastien_Le_Querrec et @Martin_Drago , juristes et membres de @La_Quadrature_du_Net

. . . Suite fin quinquennat

https://invidious.fdn.fr/watch?v=HlsHhnfODK8

2022 Renseignements

Boites noirs, fichages politiques, SILT, dronnes et autre joyeusetés

. . . SILT Loi renforçant la sécurité intérieure et la lutte contre le terrorisme

bulle

1. Services de Renseignements

Pratique sur les Méta_données ( et leur efficacité )

( mais légitimé comme ne touchant pas au contenu )

> Argu : Non intrusif, n'inspecte pas le contenu (contextes)

> Argu : idée que l'humain ne verait pas les signaux faibles

Lois passée, intégration des Boîtes noires (légalement)

. Sondes placées sur le réseau sans ciblage : surveillance de masse

. . /SR au commandes, garde fou critiqué (CNCTR)

2. Espaces publics

Drones, manifestations, caméra piétons, mobiles

Perfectionnées, coûts moindres, accessibles

= Loi Sécurité Global

Tentatives désinscriptions dans la loi

= Beauvau de la sécurité

> Argu : trop de caméras, besoin d'assistance :

> robot_algo, surv.automatisée

> Exemple //Marseille ... //St_Etienne micros dans la rue (scies électriques, accidents)

Généralisation dans les marchés publics de logiciels inclus

> Exemple //Paris les Halles algo contre les maraudages dans les fluxs

TAJ : Surveillance faciale

. Exemple //Nice vers la fin de l'anonymat.. Caméras piétons

Comment se retirer d'un dossier ou actualiser statuts...

Dossiers interagis, questionnés en direct

Contrôle Défaillance des institutions sensées nous protéger dont @CNIL

( 1979 Informatique et Libertés ) très peu présente, sanctions.

3 Surveillance Privée, Internet, les GAFAM_NATU

D'une utopie vers la centralisation ( à but capitalistique )

celui des publicités ciblées...

Cookies

Technique dévoyée, à la base simple "témoin de connexion"

Identification unique transformée en moyen de traçage publicitaire

Déduction des préférences utilisateurs classésCambridge Analitica fuite_leak

Usage ?contrefait de l'API de facebook

Applications de ciblage via ses données agrégées

qui sert d'intermédiaire et de transport du message à la cible

et de lui délivrer un message politiqueFacebook se présente comme un service Social

Mais une extorsion du consentement à but d’analyse et de profilage ciblé

vers des suggestions ciblées

a permis une intrusion_vulnérabilité

> Ex : /Criteo/ sites de presse

- Analyse des comportements

- Historiques et autres sites

=> sans avoir l'identité civil ( malgré l'anonymat )

=> Reconstitution d'une identité par les traces numérique

. Identité numérique (et /footerprint/)

. https://duckduckgo.com/?q=EFF+cover+your+traces&ia=web

RGPD censé protéger 2016

Peur d'un affaiblissement (profite aux corp.)

Échelle Européenne, époque Snowden...

Finalement extrêmement protecteur ... si . bien appliqué

- Le consentement doit être libre

(et reste une exception dans le RGPD) - Si ce consentement est obligé alors il n'est pas vraiment... libre

.. sans alternative / interopérabilité ce consentement est limité - Si le RGPD appliqué facebook serait impossible (agence pub)

... action collective de la Quadrature 2018

... pour porter plainte contre Google

.... en 2021 bloquées (la plupart)

... à poussé à une exode en Irlande

( Plaintes collectives ... pour vérifier si la CNIL peut être saisie

( et mener à des sanctions/effets concrets

Autre exemple citoyenne de saisir juridiction avec les drones...

mène avec une impasse.

Conclusion

- Illégalité des GAFAM captant les données

-

- exposés mais plein d'autres champs ou fichages (PASP)

... fichage politique dont identité sexuelle... article

- exposés mais plein d'autres champs ou fichages (PASP)

- Réinventer la lutte

- Calendrier législative du gouvernement

.. Loi sur les drones

.. /Digital Service Act/ à l'échelle Européenne (buisness numérique privé)

.. Loi de Police 2022 // jeux Olympiques

Pour aller plus loin

-

@Félix_Tréguer ( éd. Fayard ) 2021 ::

... L'utopie déchue : Une contre-histoire d'Internet sur un siècle

... https://bib.vincent-bonnefille.fr/book/278 -

@Sylvain_Louvet ( @Arte Boutique ) 2020 ::

... Tous Surveillés : 7 milliards de suspects

... Remerciements puis live de questions

/Blast, Le souffle de l’info/ 2021

Site d’information français d’actualités et d’investigation indépendant

Un article en anglais français sur la philosophie markdown, quelque tips-conseils futés .

Un site-blog plein de resources sur l'écriture programmative...

Un bon résumé des commandes GIT en français

git add * (ajoute tous les fichiers)

git status (vérification de l'état des fichiers)

git commit -am "titre du commit"

(sudo) git push

...

(sudo) git pull (pour télécharger)

Un explicatif détaillé de qualité en français :

https://www.atlassian.com/fr/git/tutorials/saving-changes

...

Suppression Xfile_folder

git rm -r myFolder ( local )

git rm -r --cached myFolder ( distant )

_ Utiliser .gitignore pour ne plus suivre les changements

excludesfile = myFolder/

MAJ : pas un blog, un jardin !

https://liens.vincent-bonnefille.fr/?fEu6wQ

Outil de prise de notes

Mon dendron (alt redirect link) projet_perso

hébergé sur Github

<- première approche : mise en page/prod avec Dendron

-> refonte, nouvelle approche, interface perso :

https://liens.vincent-bonnefille.fr/?38oZdQ

Dendron c'est quoi ?

"Les dendrites (du grec δένδρον déndron «arbre») sont des prolongements du corps cellulaire des neurones dont elles partagent les organites",

Source : https://fr.wikipedia.org/wiki/Dendrite_(biologie)

Image exposée sur de la page d'accueil de Drendon

[ 2 · Zettelkasten méthode et les slip-boxes ]

-

La prise de note intelligente avec la méthode Zettelkasten - Organisologie

https://organisologie.com/prise-de-note/ veille_blog_actu français -

Visualisation d’une documentation personnelle réticulaire français #<3

https://www.arthurperret.fr/visualisation-documentation-personnelle-reticulaire.html -

The Barbell Method of Reading • Zettelkasten Method

https://zettelkasten.de/posts/barbell-method-reading/ -

Introduction to the Zettelkasten Method • Zettelkasten Method

https://zettelkasten.de/introduction/#luhmann-s-zettelkasten -

How I use Outlines to Write Any Text • Zettelkasten Method

https://zettelkasten.de/posts/how-i-use-outlines-to-write-any-text/ -

Méthode Zettelkasten - Zettlr Docs

https://docs.zettlr.com/fr/academic/zkn-method/

[ 1 · mon interrogation commence autour de //Dendron, intégré à //Codium ]

- Dendron - Features [ service d'hébergement ] or [ use__with_Github git ]

https://wiki.dendron.so/notes/4bb85c39-d8ac-48ad-a765-3f2a071f7bc9.html

[ Un sujet-ressource autour de ces questions de logiciel ] #<3

- Show HN: Dendron – A Hierarchical Tool for Thought | Hacker News

https://news.ycombinator.com/item?id=24898373

[ alternativeto //Dendron ]

-

Page wiki de Dendron à ce sujet

( dendron est plus flexible et opensource... beaucoup de fonctionalités à la traine ou en dev. ex: non intégration des sidenotes, non présence des graphviz... mais basé sur vscode et autres avantages) -

Dendron Alternatives and Similar Projects (Mar 2021)

https://www.libhunt.com/r/dendron -

Top 6 memex Open-Source Projects (May 2021)

https://www.libhunt.com/t/memex -

Obsidian

https://obsidian.md [ Propriétaire clone ] -

MindForger

https://github.com/dvorka/mindforger

[ 3 · Roam (propritaire) ]

-

Foam | A personal knowledge management and sharing system for VSCode

https://foambubble.github.io/foam/ -

Open source alternatives to Roam Research : selfhosted

https://www.reddit.com/r/selfhosted/comments/f0z6yd/open_source_alternatives_to_roam_research/ -

28 Alternatives to Roam Research | Product Hunt | Product Hunt

https://www.producthunt.com/alternatives/roam-research -

Org-roam User Manual

https://www.orgroam.com/manual.html#A-Brief-Introduction-to-the-Zettelkasten-Method

[ Mapping argumentation organisation tree ]

-

Argdown (sous //codium)

https://argdown.org/ -

A first example | Argdown

https://argdown.org/guide/a-first-example.html#detailed-reconstruction-of-the-argumentation -

Theia - Cloud and Desktop IDE Platform

https://theia-ide.org/

[ Tools ]

-

Yalm tool checker

http://www.yamllint.com/ -

Data Viz links

https://github.com/Zettelkasten-Method/zkviz

[ Convertion MD ]

-

Une question abordée ici et proposant par exemple :

-

Pandoc pour convertir plein de formats MD_markdowns-wiki-dates

...

à ne pas confondre avec une alternativeto grav_wordpress ,

/MD focus et twig/ (great with Dendron) -

https://dev.to/jillesvangurp/using-pandoc-to-create-a-website-1gea

MAJ deux outils de notes plus simples avec de nombreuses fonctions

https://logseq.com #<3 (pricing mais Obsidian_Dendron like)

https://alternativeto.net/software/logseq/about/

très similaire à :

_

Athens

https://athensresearch.github.io/athens/#/graph

https://alternativeto.net/software/athens/

-

echosystem

[ tutos, config, linux, darknet, FR ]

https://echosystem.fr/articles

https://echosystem.fr/articles/docs/the_french_underground

https://www.trendmicro.fr/media/image/the_french_underground_fr_web.pdf -

devdungeon

[ tutos, dev, php, ENG ]

https://www.devdungeon.com/content/php

Pré processor installation ( sur vsc )

https://youtu.be/MOstrhqpIsI

https://sass-lang.com

http://www.encerclement.info/synopsis.html

"À travers les réflexions et les analyses de plusieurs intellectuels de renom, ce documentaire trace un portrait de l’idéologie néolibérale et examine les différents mécanismes mis à l’oeuvre pour en imposer mondialement les diktats.

Déréglementer, réduire la taille de l’État, privatiser, limiter l’inflation plutôt que le chômage, bref, financiariser et dépolitiser l’économie : les différents dogmes de cette pensée prêt-à-porter sont bien connus. Et s’ils s’immiscent lentement dans nos consciences c’est qu’ils sont diffusés à travers un vaste et inextricable réseau de propagande.

De fait, depuis la fondation de la Société du Mont Pèlerin, en 1947 , les instituts de recherche néolibéraux, ces think tanks financés par des transnationales et des grandes fortunes, propagent inlassablement la pensée néolibérale au sein des universités, dans les médias, auprès des parlementaires, etc."

---

1 // Introduction

2 : Origines

3 : Au coeur du réseau néolibéral, les think tanks

4 : Petit florilège libéral - Libertarianisme et théorie des choix publics

5 : Critiques

.

6 // Propagande et endoctrinement

– l’éducation

7 : – les médias

8 // Néolibéralisme ou néocolonialisme

– la force d’imposition des marchés financiers

9 : – la force d’imposition des institutions de Bretton Woods

ou le consensus de Washington

10 : – la force d’imposition de l’humanisme militaire

ou « la guerre c’est la paix »

Par @PafLeGeek en français

Description assez poussée du ffonctionnementde Tor et de ses limites en matière de corruption et ou censure.

Caltulateur octal des permissions de fichiers folders

Tuto français

https://www.hostinger.fr/tutoriels/chmod-chown-linux/

Par @Lawrence_Lessig – janvier 2000 – Harvard Magazine

(Traduction Framalang : Barbidule, Siltaar, Goofy, Don Rico)

"Nous sommes à l’âge du cyberespace. Il possède lui aussi son propre régulateur, qui lui aussi menace les libertés. Mais, qu’il s’agisse d’une autorisation qu’il nous concède ou d’une conquête qu’on lui arrache, nous sommes tellement obnubilés par l’idée que la liberté est intimement liée à celle de gouvernement que nous ne voyons pas la régulation qui s’opère dans ce nouvel espace, ni la menace qu’elle fait peser sur les libertés."

[...]

Cette régulation est en train de changer. Le code du cyberespace aussi.

Et à mesure que ce code change, il en va de même pour la nature du cyberespace.

Le cyberespace est un lieu qui protège l’anonymat, la liberté d’expression et l’autonomie des individus,

il est en train de devenir un lieu qui rend l’anonymat plus difficile, l’expression moins libre et fait de l’autonomie individuelle l’apanage des seuls experts.

[...]

Le code élémentaire d’Internet est constitué d’un ensemble de protocoles appelé TCP/IP. Ces protocoles permettent l’échange de données entre réseaux interconnectés. Ces échanges se produisent sans que les réseaux aient connaissance du contenu des données, et sans qu’ils sachent qui est réellement l’expéditeur de tel ou tel bloc de données. Ce code est donc neutre à l’égard des données, et ignore tout de l’utilisateur.

Ces spécificités du TCP/IP ont des conséquences sur la régulabilité des activités sur Internet. Elles rendent la régulation des comportements difficile. Dans la mesure où il est difficile d’identifier les internautes, il devient très difficile d’associer un comportement à un individu particulier. Et dans la mesure où il est difficile d’identifier le type de données qui sont envoyées, il devient très difficile de réguler l’échange d’un certain type de données. Ces spécificités de l’architecture d’Internet signifient que les gouvernements sont relativement restreints dans leur capacité à réguler les activités sur le Net.

[...]

Si c’est le code qui détermine nos valeurs,

ne devons-nous pas intervenir dans le choix de ce code ?

Devons-nous nous préoccuper de la manière dont les valeurs émergent ici ?

[...]

Des gens décident comment le code va se comporter.

Des gens l’écrivent. La question n’est donc pas de savoir qui décidera de la manière dont le cyberespace est régulé : ce seront les codeurs.

[...]

quand l’État se retire, la place ne reste pas vide. Les intérêts privés ont des objectifs qu’ils vont poursuivre.

En appuyant sur le bouton anti-Étatique, on ne se téléporte pas au Paradis. "

à retrouver sur mon World of Text ::

https://www.yourworldoftext.com/~vincentb/

X : 1 Y : -5

Conférence, ressources : https://liens.vincent-bonnefille.fr/?NZY9jg

[...]

« Code Is Law » devient de plus en plus « Law Is Code ». Les principes du droit d’auteur peuvent en effet être transcrits en langage machine et interprétés automatiquement par des algorithmes. C’est la logique depuis longtemps à l’oeuvre derrière les DRM (Digital Right Management), première tentative technique d’agir sur le Code pour le mettre en conformité avec la loi. Mais au-delà des DRM, le « Droit de Regard de la Machine » déborde aujourd’hui les simples verrous numériques pour déboucher sur des systèmes de surveillance et de contrôle à grande échelle.

[...]

La question est alors de savoir comment préserver le Code originel, garant de l’exercice des libertés sur Internet, pour éviter cette injection robotisée d’un droit négocié entre acteurs privés, directement au coeur des protocoles et des algorithmes s’appliquant à l’essentiel de nos échanges en ligne."

Il retrace la lutte anti-piratage et ripostes telles Hadopi / Lopsi 2 qui avait mené à un black-out du web :

http://phanux.web.free.fr/index.php?article12/hadopi-black-out

https://en.wikipedia.org/wiki/Protests_against_SOPA_and_PIPA

Conférence :

https://www.slideshare.net/calimaq/law-is-code-comment-la-proprit-intellectuelle-menace-larchitecture-ouverte-dinternet

https://vimeo.com/87071130 ( 2012 )

---

Par @Calimaq : Aka @Lionel_Maurel . Juriste & bibliothécaire

On le connait aussi pour ses Copy-Madness (compilation des aberrations produites la course au Copyrigth) qu'on retrouve sur son blog ou sur https://www.numerama.com/tag/copyright-madness/

Il est membre de @La_Quadrature_du_Net .

__

@Lawrence_Lessig auteur de "Code is law : Le code, et les autres lois du cyberespace"

/ https://lessig.org/product/code/ puis

/ https://lessig.org/product/codev2/

* https://framablog.org/2010/05/22/code-is-law-lessig/ ( en français )

* https://harvardmagazine.com/2000/01/code-is-law-html

> https://liens.vincent-bonnefille.fr/?OEdrKg

2000 2010 2011 2012

Ce sont aussi des réseaux sociaux.

Des manifestations d’opposant Hong Kongais ou de gilets jaunes, des mariages, des défilés de mode pour Animal_Crossing .

[...]

Par exemple, le premier métavers à s’être fait connaître du grand public est Second_Life .

[...]

En septembre 2007 à cause de la crise des subprimes qui affectent également les banques du jeu, d’une lassitude parce que l’univers devient trop complexe et redondant, et la montée de Facebook jugé plus simple, Seconde_Life devient de plus en plus déserté, jusqu’à ne plus attirer grand monde.

[...]

- Nintendo détient Animal_Crossing

- Epic_Games détient Fortnite

- Microsoft détient Minecraft

- Facebook détient Horizon "

= GAFAM_NATU

- Les reportages à voir sur le sujet

- Comment ça fonctionne ?

- Pourquoi c’est utile ?

- Pas de FAI ? Pas de problème

- Le prix ? Moins cher

- Résilient

- Censure

- Neutralité/Vie Privée

- Communauté

- Les blogs qui veulent durer pour toujours

- Les notes qui veulent durer 100 ans

- Les smartphones qui veulent durer 10 ans

- Les pistes pour produire une technologie qui dure :

- La stabilité financière

- Le logiciel libre

- La décentralisation/la distribution

- Les protocoles

- La portabilité

- La cryogénisation

.dead

{cette bulle} m'a bien inspiré

J'ai depuis fais plusieurs articles/bulles à ce sujet : bibliothèque_librairie

Plus+ spécifiquement :

J'adore @serveur410

Dans l’ombre d’internet… des bibliothèques illégales

-

Qui sont les bibliothèques de l’ombre ?

- Les bibliothèques de l’ombre généralistes :

- Memory of the World #<3

- Library Genesis*

- Library.nu Gigapedia

- Imperial Library of Trantor

- textz.com https://textz.com <3

Les bibliothèques de l’ombre spécialisées : - UbuWeb art artiste

- Monoskop** art

- Aaaaarg*** (sur invitation)

- Sci-Hub search_engine science @Sci-Hub

- Quand l’illégalité fait naître l’utilité

- L’histoire des bibliothèques de l’ombre

-

https://libgen.fun

https://alternativeto.net/software/z-lib/ (...) @Z-Libary

** https://monoskop.org/Shadow_libraries <3

*** https://monoskop.org/Aaaaarg > https://aaaaarg.fail

+> https://liens.vincent-bonnefille.fr/?GrqFDw