Je suis tombé sur {cette vidéo} (en anglais)

qui tente de résumer l’évolution vers le web 3.0

avec ou sans blockchaines,

avec ou sans SC Smart_Contracts / fees.gaz.coûts ( Etherum )

avec plus ou moins dé-centralité ... ( parle de IPFS )

tout pour dev. votre future d_app / d_Web ...

Usine à gaz ?

-- un web décentralisé : aux coûts partagés et divisés

. l'auteur remarque que quoi qu'il advienne, le web 3.0 ne créera un changement social.technologique aussi fort qu'Internet… une "rupture" ?

. au regard du changement climatique, une "rupture" technologique serait nécessaire pour absorber le surplus de CO2 émis dans l'atmosphère, chose qui n’adviendra pas. .

. . les fees=frais en "gaz" numérique m'évoquent tout de suite la pollution cachée

. . une de plus dans la production de l'information par ordinateur

Digital labors syndicat VS Uber.world

. . . J'ai d'ailleurs trouvé que dans…

. . . Technologies partout, démocratie nulle part

. . . . de @Irénée_Régnauld & @Yaël_Benayoun

. . . https://bib.vincent-bonnefille.fr/book/146

. . . on sentait bien tout ce que l'industrie du web a fait pour les patrons

. . . en isolant les individus travailleurs.euses du web ( non syndiqué.e.s, lié.e.s )

. . . ( souvent auto-entrepreneurs / freelance ) ( dé.centralisé.e.s )

. . . . flexibles comme l'exige le nouvel esprit du capitalisme bib..

. . . Et qui exploite à degré variable une chaîne de production mondialisée :

. . . le mineur de cobalt / l'ouvrier.ère chinois.e / l'ingénieur d'une d_app

. .

. . ? Comment se manifester sur les internets, sur la toile

. . ? Comment exister dans cet autre espace public

. . ? Comment faire justice en état de disruption

. . .

. . ? Comment les patrons manœuvrent pour tuer les syndicats

. . . ( "union busters" historisé par @Grégoire_Chamayou p164 )

. . ? Comment ne pas devenir...

" Les apendices des machines "

. Elle.ils éclairent tout un réseau de dépendances dans le faire technologique contemporain

. son matérialisme social ( que les nuages occultent )

. . .

Un www pour et par les humains ?

Et moi je me dis que oui, un web3.0, une renaissance où les utilisateur.ices reprennent leurs droits et sont accompagnés à le faire, c'est super ! Mais qu'en vrai, j'ai bien peur que, comme le montre {cette vidéo} le faire technique soit d'autant plus technicien avec une couche applicative 3.0 (blc+tokens)

" L'homme a besoin d'un outil qui travail avec lui et non pas à sa place " (p.181)

5G et voitures self-drive ( un rêve de riche ? )

. Oui un autre web est possible

. mais qui en profitera (demande les auteurs de Technologies partout, démocratie nulle part)

. . Il et elle font un détour par la 5G comme exemple de non-consultation démocratique, de choix imposé "d'en haut" comme seul horizon du "progrès"

.

. . Le sous-titre de leur livre :

. . Plaidoyer pour que les choix technologiques deviennent l'affaire de tous résume l'enjeu technologique, celle d'une réappropriation éclairée dans laquelle on peut (vous et moi) se rendre compte des effets positifs et négatifs d'une nouvelle technologie (ses implicites, ses coûts cachés, indirectes ou de rebond...)

. . Imposées, elles rentrent dans le langage commun des possibles-requis

. . Donnant un pouvoir d'accès, d'action à l'utilisateur.ice

. . . mais souvent sous la contrainte d'une boîte noir algo. propriétaire...

Evaluer les coûts : fuire ou se défendre ?

En conclusion (outro) les auteurs prennent @Richard_Sclove ( auteur de Democracy and Technology bib ) en référence pour tenter d'évaluer l'afordance d'un objet.outil.technlogie qui nous est rendu émergeant sur le marché (nous venant d'un brain.storming lointain en agence). @RS établi des catégories permettant d'évaluer ces objets en fonction des effets qu'ils produisent ... dans le but d'en juger la pertinance, pour et par qui.quoi...

Catégories telles que =

- transcommunautaire

- autoritaire

- . . .

P182 ( Technologies partout, démocratie nulle part )

Pour une communauté démocratique- Recherche d'un équilibre entre technologies communautaire/coopératives, individualisées et transcommunautaires

- Eviter les technologies qui génèrent des relations socailes autoritaires

Pour le démocration au travail

- Rechercher d'un ensemble diversifié de pratiques technologiques facilement adaptables et permettant de se former

- Eviter les pratiques technologiques dépourvues d'intérêt, débilitantes, ou aliénant l'autonomie d'une façon ou du'une autre

. . .

? La question reste toujours la même...

. À qui profitent ces "avancées technologiques" ?

. Aux surveillé.e.s ou au surveillant.s ?

. Quelles marches de manœuvres une fois ces outils.objets implantés ?

. . intégrés à des chaines de production... dès la conception, by design...

. . Une fois la machine en route qui pourra l'arrêter ?

. . Comment contester le paradigme de l'efficacité des flux ?

? Que veut dire...

. "Décentralité" des pouvoirs... en politique ou en informatique ?

https://liens.vincent-bonnefille.fr/?NjWINQ

Whistle_Blower = Self_made_man militant ?

. J'ai bien aimé leurs remarques sur la responsabilité portée par les ingénieurs

. à qui l'on inculpe le mauvais design, la "mauvaise éthique"

. qui sont en fait souvent des prestataires non-décideur.euses des stratégies macros...

. .

. . Il.elle font un détour par la figure idéalisée de @Edward_Snowden

. . le story telling d'un David contre Goliath, seul contre tous

. . qui laisse à penser que l'effort doit se faire de l'intérieur et par un seul individu victorieux

. . . ce qui diminue la croyance dans le collectif / crowd_diwo en lutte

. . . . reléguant aussi la technocritique au second plan des luttes

. . . . réservé aux geeks.nerds et dev' à capuche

. Je me dis que la solution n'est jamais singulière, ciblant un point fort centré

. elle ne doit pas être une seule forme, un seul point...

. dans l’imaginaire / mythologie militante il y a l'idée d'une hydre

. d'une attaque à plusieurs... où quand le nombre fait force (et anonymat)

Web 1, 2, 3... soleil ?

. À la suite du visionnage de {cette vidéo} je me demande si...

. . rajouter une couche computationnelle ne semble pas la solution adaptée...

. . même si elle doit permettre de déconstruire le web2 des GAFAM_NATU ...

. . et revenir au web1, perso.(b)logueur ou home_made fait par des comu' d'humains

. . . un temps révolu, relégué au rang de refuge nostalgique

. . . . oublié sinon par les technocratiques des générations passées

. . . . ( dont je suis l'un des hérités )

les TLD du futur ( dns )

J'aime bien les tld étranges les .pirate .patate

Bon c'est cosmétique (et géopolitique) ça coûte différemment tantôt qu'on est sous la juridiction d'un tout petit pays ou d'un tld propriétaire (d'une firme ou d'un Etat)

Des registers proposent ainsi des TLD tendance du furtu' tel :

https://www.freename.io .metavers / .token / .young

Les .pirate et autres rétro-domaines .geek chez OpenNic

https://www.opennic.org

D'autres (nombreux) projets proposent des TLD et DNS alternatifs

(pour échapper à a censure ou mieux cacher ce qui passe dans les tuyaux)

C'est un vrai marché (CloudFlare et Google en tête)

ya par exemple http://www.freenom.world/fr/free-my-device.html (pas testé)

Description de la vidéo :

" A complete introduction into the wild world of Web3 - the decentralized web. Is Web 3.0 the future or is it all hype? Learn about the technologies and patterns used when building a dapp on the blockchain. "

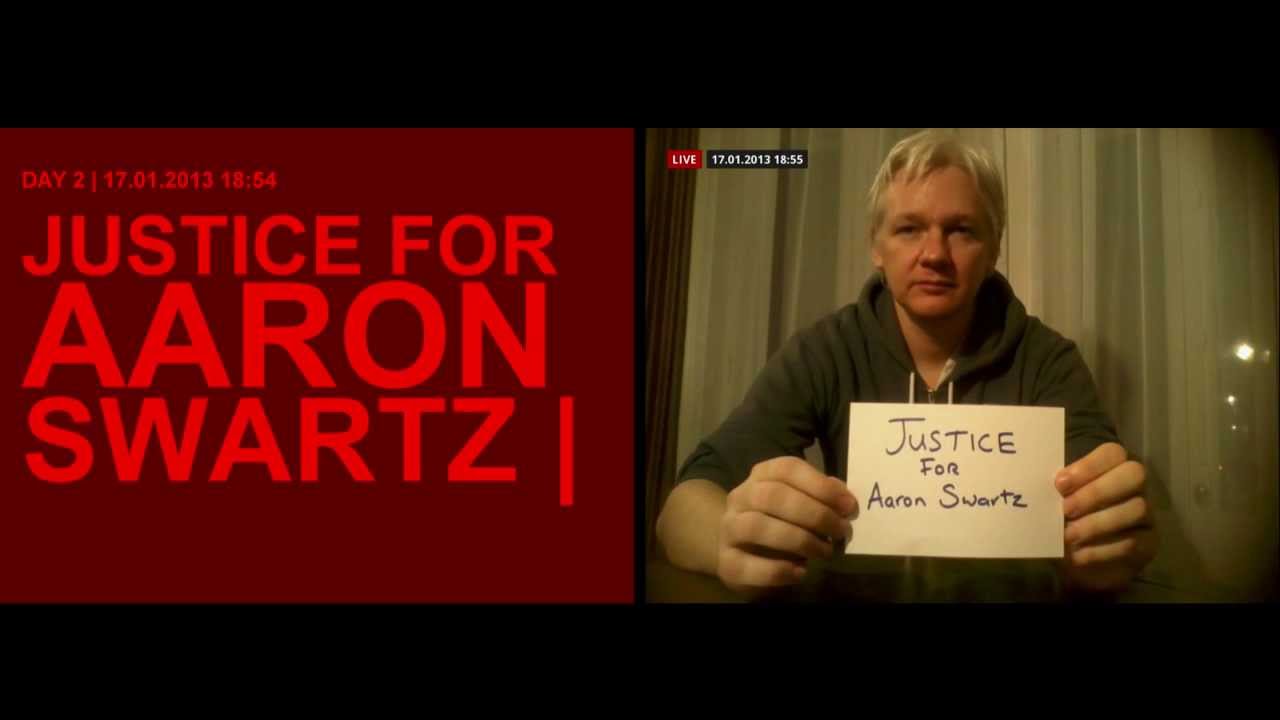

" A Live Mail Art Piece where a parcel containing a camera is sent to Julian Assange at the Ecuadorian through the Royal Mail. " 2013

' «Delivery for Mr. Assange» is a 32-hour live mail art piece performed on 16 and 17 January 2013. On 16 January 2013 !Mediengruppe Bitnik posted a parcel addressed to Julian Assange at the Ecuadorian embassy in London. The parcel contained a camera which documented its journey through the Royal Mail postal system through a hole in the parcel. The images captured by the camera were transferred to this website and the Bitnk Twitter account in realtime. So, as the parcel was slowly making its way towards the Ecuadorian embassy in London, anyone online could follow the parcel's status in realtime. '

Vidéos, interview_conférence ...

exposition Exposing_the_invisible thématique_revue

https://exposingtheinvisible.org/en/films/losing-control-delivery-for-mr/

exposition @The_Black_Chamber ::

https://vimeo.com/210417315

Opera Calling / Delivery for Mr. Assange / Random Darknet Shopper ...

https://vimeo.com/157831003 ( processus.créa.art #<3 )

[ 41:50 ] Black --> Equador

exposition @The_Influencers (exposé long, plusieurs pièces) :

https://vimeo.com/147480984 2015

Vidéo présentation @Aaron_Swartz #<3

Lend Me Your Face:

Go Fake Yourself!

Deepfake AI net art, Tamiko Thiel and /p, 2020/2021

Commissioned by The Photographers' Gallery, 2021

http://www.encerclement.info/synopsis.html

"À travers les réflexions et les analyses de plusieurs intellectuels de renom, ce documentaire trace un portrait de l’idéologie néolibérale et examine les différents mécanismes mis à l’oeuvre pour en imposer mondialement les diktats.

Déréglementer, réduire la taille de l’État, privatiser, limiter l’inflation plutôt que le chômage, bref, financiariser et dépolitiser l’économie : les différents dogmes de cette pensée prêt-à-porter sont bien connus. Et s’ils s’immiscent lentement dans nos consciences c’est qu’ils sont diffusés à travers un vaste et inextricable réseau de propagande.

De fait, depuis la fondation de la Société du Mont Pèlerin, en 1947 , les instituts de recherche néolibéraux, ces think tanks financés par des transnationales et des grandes fortunes, propagent inlassablement la pensée néolibérale au sein des universités, dans les médias, auprès des parlementaires, etc."

---

1 // Introduction

2 : Origines

3 : Au coeur du réseau néolibéral, les think tanks

4 : Petit florilège libéral - Libertarianisme et théorie des choix publics

5 : Critiques

.

6 // Propagande et endoctrinement

– l’éducation

7 : – les médias

8 // Néolibéralisme ou néocolonialisme

– la force d’imposition des marchés financiers

9 : – la force d’imposition des institutions de Bretton Woods

ou le consensus de Washington

10 : – la force d’imposition de l’humanisme militaire

ou « la guerre c’est la paix »

Vidéo conférence DEF CONférences 11 2003

DISPONIBLE SUR :

https://www.defcon.org/html/links/dc-archives/dc-11-archive.html

" @Philip_R_Zimmermann is the creator of Pretty Good Privacy. For that, he was the target of a three-year criminal investigation, because the government held that US export restrictions for cryptographic software were violated when PGP spread all around the world following its 1991 publication as freeware. Despite the lack of funding, the lack of any paid staff, the lack of a company to stand behind it, and despite government persecution, PGP nonetheless became the most widely used email encryption software in the world. After the government dropped its case in early 1996, Zimmermann founded PGP Inc."

<< cité par le très bon podcast sur le hacking et ses histoires Darknet_Diaries de 2018 <3

https://darknetdiaries.com/episode/12/

https://darknetdiaries.com/transcript/12/

( au sujet de la guerre commerciale et gouvernementale visant à réguler et limiter l'usage civile des technologies de cryptage = à retirer ces outils de défense numérique et informationnelle du "bien commun" )

"In the 1990 ’s the Internet started to take shape. But the US goverment had strict laws regulating what type of cryptography is allowed to be used online. A few brave people stood up to the government in the name of civil rights and won the right to use strong encryption."

//Punycode makes it possible to register domains with foreign characters. It works by converting individual domain label to an alternative format using only ASCII characters. For example, the domain "xn–s7y.co" is equivalent to "短.co".

Pour aller plus loin :

https://arstechnica.com/information-technology/2017/04/chrome-firefox-and-opera-users-beware-this-isnt-the-apple-com-you-want/

...

Voir aussi ZeroFont Pishing : https://www.avanan.com/blog/zerofont-phishing-attack

...

Visual Spoofing* :

http://websec.github.io/unicode-security-guide/visual-spoofing/

Similaire aux "homograph attack" :

https://en.wikipedia.org/wiki/IDN_homograph_attack

...

La page Wikipédia sur le web spoofing

https://en.wikipedia.org/wiki/Website_spoofing

---

*"spoofing" ça veut dire parodie

des réseaux de réseaux ( pré-internet ),

les moteurs de recherche ...

le tout entre référence et fiction.

---

Selon Wikipédia :

"Le titre est une inside joke utilisée dans le domaine de l'informatique : il fait référence à la ligne de code « Halt and Catch Fire »*, une instruction en langage machine légendaire prétendument en développement chez IBM qui ferait surchauffer les composants jusqu'à ce qu'ils prennent feu."

Bande annonce vo-stfr

https://www.youtube.com/watch?v=rkrJQ1E1Xic

2014 2015 2016 2017

__

IBM Halt Catch Fire glossaire_notion

https://fr.wikipedia.org/wiki/Halt_and_Catch_Fire français

https://en.wikipedia.org/wiki/Halt_and_Catch_Fire_(computing)

blague ou pas blague, cette histoire fait mythologie

documentation norme_atypique

--> https://fr.wikipedia.org/wiki/HLT_(instruction)

== Une commande destructive qui s'oppose à celles inoffensives-passives

== (dans le récit, en vrai ça arrête l'usage du processeur, use moins d'énérgie)

pormenade entre wiki_article

--> https://fr.wikipedia.org/wiki/Instruction_non_document%C3%A9e

--> { https://fr.wikipedia.org/wiki/Instruction_nulle

eng https://en.wikipedia.org/wiki/NOP_(code) js_css_html useless_inutile }

--> https://hobbesworld.com/ftp/commandescontroles.php

pour ftp : NOOP = "Pas d'action, mais une réponse du serveur qui permet de garder la connexion ouverte sans faire de transfert" error_échec

ou aux boucles_loop infinies...

Dans "Le Trésor des paradoxes (Éditions Belin, 2007) : " @Claude_Shannon voulut élaborer une " machine gratuite ", sans finalité : on la met en marche en appuyant, comme sur tout dispositif électromécanique, sur une touche " on " ; mais les choses prennent alors une tournure surprenante, car cette mise sous tension déclenche un mécanisme provoquant aussitôt l’arrêt du gadget en mettant l’interrupteur sur " off ! " Ce type de comportement insolite caractérise les situations ubiquitaires où la communication réside paradoxalement dans l'absence de communication, l'utilité dans l'absence d'utilité

[[ Exemples : "La mode, c'est ce qui se démode" (Jean Cocteau); "Créer cette École (L’École Freudienne) afin de la dissoudre" (Jacques Lacan); "On se rend compte que l'on dort en se réveillant" (John Lennon); "Le bon fonctionnement de tout le système de l’épargne-logement suppose, paradoxalement, que certains ayants droit (les " bons frères ") renoncent précisément à faire valoir leur droit à un prêt au terme d’une période d’épargne" (Pierre Chaillol); "L'idéal révolutionnaire n’a pu que se troubler au moment de s’accomplir : la nécessité dont il se réclamait le condamnait à se perdre pour se réaliser, trahi et déformé moins par ses ennemis que par ceux-là mêmes qui ont voulu en assurer l’application" (Jean Starobinsky); "La virginité se perd en se prouvant" (Fernand Crommelynck). Un avatar géostratégique de cet automate paradoxal de Shannon consiste dans le concept de dissuasion nucléaire: les puissances nucléaires amassent des armes atomiques dans le but... d'interdire toute velléité d'emploi de ce type d'armes, en se neutralisant mutuellement: ça sert à ne pas servir ! ]]

[...]

Son œuvre

Pendant la Seconde Guerre mondiale, Shannon travaille pour les services secrets de l'armée, en cryptographie, chargé de localiser de manière automatique dans le code ennemi les parties signifiantes cachées au milieu du brouillage. Son travail est exposé dans un rapport secret (déclassifié dans les années 1980 seulement), qui donne naissance après-guerre à un article, A Mathematical Theory of Communications ( 1948 ), qui fut repris en 1949 sous forme de livre avec un ajout de Warren Weaver, son supérieur dans les services secrets. Cet ouvrage est centré autour de la problématique de la transmission du signal.

[...]

Pour décrire la communication entre machines, l'article de 1948 et le livre de 1949 commencent tous deux par un " schéma " qui connut dès lors une postérité étonnante en Sciences de l'information et de la communication, au point que Shannon s'en étonna et s'en dissocia. Le schéma modélise la communication entre machines en 5 éléments :

[ source --> émetteur --> message --> récepteur --> destinataire, dans un contexte de bruit. ]

Ce schéma est la traduction " civile " d'un schéma préalable, utilisé dans le contexte militaire:

[ source --> encodeur --> signal --> décodeur --> destinataire, dans un contexte de brouillage. ]

Aram_Bartholl 2015

https://arambartholl.com/de/blog/post-hack-or-how-to-send-a-letter-for-free/

"A letter is a message written with a pen on a piece of paper (dead tree) which gets delivered in its physical original form[!!] to the recipients physical home address (house in a city i.e.). Wow, pretty cool concept, no?"

"Dans le jargon de la sécurité informatique, un honeypot est une méthode de défense active qui consiste à attirer, sur des ressources, des adversaires déclarés ou potentiels afin de les identifier et éventuellement de les neutraliser."

Projet de lutte contre le spam

https://www.projecthoneypot.org/

HP en français, leur fonctionnement, les stratégies, quelques tutos ressources

http://igm.univ-mlv.fr/~dr/XPOSE2009/botnets/honeypot.html

Liste d'HP en anglais

https://github.com/paralax/awesome-honeypots

https://www.smokescreen.io/practical-honeypots-a-list-of-open-source-deception-tools-that-detect-threats-for-free/

http://www.janezjansa.si/about-jj/

"In 2007, three artists joined the conservative Slovenian Democratic Party (SDS) and officially changed their names to that of the leader of the party, the Prime Minister of Slovenia, Janez Janša. While they renamed themselves for personal reasons, the boundaries between their lives and their art began to merge in numerous and unforeseen ways."

Call-A-Spy: The first hotline for reaching out to secret service agents https://youtu.be/Fez05oAcE-8

https://call-a-spy.org

"EVER WANTED TO CHAT WITH THE NSA?

They know everything about us but we know nothing about them. Now you can change that. Call-A-Spy lets you call up agents of the secret services, find out who they are, why they spy for a living and what they think of Pokémon GO. Get to know the people who surveil you and call a spy!"

Vidéos conférences, références

aussi-avec //The_Black_Chamber

En deux parties :

https://vimeo.com/147721813

https://vimeo.com/148334338

voir aussi : https://liens.vincent-bonnefille.fr/?xZQeYg

et ( article Arte.tv avec des bouts de vidéo ) :

https://info.arte.tv/fr/le-retour-des-yes-men

Version P2P ( film )

https://vimeo.com/130013994

2000 2005 2010

by James Veitch,

852 k abonnés

320 961 vues

8 déc. 2020 - 15 K likes

S01E03

Spam the spamer

"Toutes les lettres que vous allez lire sont authentiques. @Julien_Prévieux est artiste. Il y a huit ans, après avoir vainement cherché un emploi, il s'est mis à les refuser tous. Il a décidé de prendre les devants : refuser l'emploi qui nous est de toute façon refusé. Depuis, il a rédigé et envoyé plus de 1 000 lettres de non-motivation en France et à l'étranger. Il a reçu environ 5 % de réponses, en majorité automatiques. Vous trouverez ici une sélection des meilleures lettres, regroupées en deux parties : celles avec les réponses des entreprises et celles restées sans réponse."

-- éditions la découvert

-- extraits https://www.previeux.net/pdf/nonmotivation.pdf

-- émission radiophonique 2016

https://www.franceculture.fr/emissions/l-atelier-fiction/radiodrama-23-lettres-de-non-motivation-de-julien-previeux

Un canari de mandat est une méthode par laquelle un fournisseur de services de communication vise à informer ses utilisateurs que le fournisseur a reçu une assignation du gouvernement malgré les interdictions légales de révéler l'existence de l'assignation. Le canari de mandat informe généralement les utilisateurs qu'il n'y a pas eu d'assignation à comparaître émise par le tribunal à une date donnée. Si le Canary n'est pas mis à jour pendant la période spécifiée par l'hôte ou si l'avertissement est supprimé, les utilisateurs doivent supposer que l'hôte a reçu une telle assignation. L'intention est qu'un fournisseur avertisse passivement les utilisateurs de l'existence d'une assignation à comparaître sans violer «techniquement» une ordonnance du tribunal de ne pas le faire.

Illu : site mort en 2021 : canarywatch*

C’est un peu l’idée du Warrant Canary (que l’on pourrait traduire par « garantie du canari »). Cette garantie est une publication régulière, voire automatique, où un prestataire de service indique qu’il n’a pas reçu de demande des agences de renseignements dont il ne pourrait pas parler. Dans le cadre des services en ligne américains, qu’ils n’ont pas reçu de demande de divulguer des informations sur leurs clients hors d’une procédure judiciaire. Si la société reçoit une demande secrète de la justice, elle s’engage à tuer le canari, c’est-à-dire à faire disparaître le fichier canari de son site, informant ainsi qu’elle est sous surveillance, mais sans préciser quoique ce soit, puisqu’elle n’en a pas le droit.

---

* https://web.archive.org/web/20200305080352/http://canarywatch.org/

à propos de la fermeture ::

Electronic Frontiere Fondation (EFF)

https://www.eff.org/deeplinks/2016/05/canary-watch-one-year-later

---

@PafLeGeek ( en français )

https://www.youtube.com/watch?v=p-Fpk3d-D9A

J'aime beaucoup ce que nous raconte les artistes dans cette vidéo

Elle révelle surtout la géométrie variable avec laquelle les "Darknets" sont traité... ou plutôt le principe de l' obfu_secret fondamental aux banques et super-marchés connectés.

De tous ces espaces fermés, heureusement secrtes-privés...

ces réseaux réservés qui appartienet au DeepWeb parcequ'effectivement on ne peut les indexer, en tirer des données (au moins de la part de la concurence et certains bot_scraper ( on omet un peu vite les traitements de données internes aux entreprises qui voudraient faire fructifier les données dormantes ou darkdatas... ). Mais oui, en effet le bot de Gogle ne va pas où il veut et c'est bien comme ça.

Bon bin des fois l'errreurrr est humaine et les portes s'ouvrent...

Que se passe t il quand on laisse les clefs de son compte banquaire à Internet ?

Quand on fait de cet espace symboliquement le plus privé et sécurisé, un espace de intrusion_vulnérabilité volontaire ? Un espace_public dans le cyber_espace ? C'est ce que nous racontent ces deux artistes.

@Ferenc_Gróf and @Jean-Baptiste_Naudy

installation pour les RIAM 06 à Marseille en 2009

http://www.riam.info/06/indexb379.html

alt.vidéo : https://www.youtube.com/watch?v=qF1qPgM-WUo

( leur site est .dead http://www.societerealiste.net )

WHAT ARE DARK PATTERNS?

Dark Patterns are tricks used in websites and apps that make you do things that you didn't mean to, like buying or signing up for something. The purpose of this site is to spread awareness and to shame companies that use them.

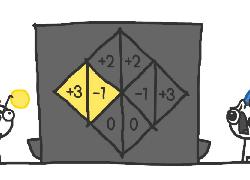

You have one choice. In front of you is a machine: if you put a coin in the machine, the other player gets three coins – and vice versa. You both can either choose to COOPERATE (put in coin), or CHEAT (don't put in coin)

-----

Économie de la confiance

théorie_des_jeux

/By Nick Case/