https://unthinking.photography/articles/interview-with-nestor-sire

https://unthinking.photography/articles/interview-with-nestor-sire-part-ii

" By the mid- 2000 s, cell phones, computers and DVD players could be bought on the black market and many families acquired them. So, with the absence of the Internet, businesses like my grandfather's started renting audio-visual materials for home-entertainment. "

" Can you explain what El Paquete Semanal is? "

"My grandfather creating copies of films on VHS cassettes with two video cassettes"

Expo :

- https://nestorsire.com/en/obras/ ( posts - items - iterations )

http://www.nestorsire.com/2018/09/12/commons-la_red-snet-2018/2018

--> https://nestorsire.com/paquete-semanal/

( #.dead https://web.archive.org/web/20210507230129/http://www.nestorsire.com/2018/09/12/commons-la_red-snet-2018/ )

Interview

- (FR) https://www.switchonpaper.com/societe/liberte-dexpression/el-paquete-tout-cuba-sur-une-cle-usb/ + Exposition

- --> http://queensmuseum.org/2017/01/julia-weist 2017

Vidéo

- https://invidious.fdn.fr/watch?v=XHvo7hDDPW0

- https://vimeo.com/140535814 (packetos documetaire de NS)

Bulle in the past : https://liens.vincent-bonnefille.fr/?E-jaow

- On le retrouve dans le Cinéma Pirate Book :

http://thepiratebook.net/el-paquete-semanal-cuba/

https://thephotographersgallery.org.uk/imaginingnetworks #<3

.dead => https://web.archive.org/web/20210626174703/https://thephotographersgallery.org.uk/imaginingnetworks

interview

https://invidious.fdn.fr/watch?v=PGtQT_PGeGQ

part of ( 2022 )

https://aksioma.org/new.extractivism

œuvres / pièces

...

https://thephotographersgallery.org.uk/joana-moll

https://www.janavirgin.com ( site de l'artiste )

_DEFOOOOOOOOOOOOOOOOOOOOOREST ( 2016 )

https://www.janavirgin.com/CO2/DEFOOOOOOOOOOOOOOOOOOOOOREST.html

.

_THE DATING BROKERS ( 2018 )

https://datadating.tacticaltech.org

https://datadating.tacticaltech.org/viz

.

_ALGORITHMS ALLOWED ( 2017 )

http://algorithmsallowed.schloss-post.com

.

_THE HIDDEN LIFE OF AN AMAZON USER ( 2019 )

https://www.janavirgin.com/AMZ/

. . .

Le @CSNI est un site ressources / processus.créa.art

"Les technologies de l’information et de la communication ont haussé la quantité globale d’information qui nous arrivent ( Shapiro et Varian, 1999 ), nous insérant dans des écologies informationnelles denses ( Licoppe, 2009 ) et générant une saturation cognitive. On notera qu’elles ont développé une situation d’incertitude ou d’insécurité cognitive du fait de l’ignorance sur leur source d’information. À côté des témoignages venus de proches, où l’information est enchâssée dans une structure d’interconnaissance interpersonnelle permettant d’en garantir la crédibilité, à côté également des médias de masse qui offrent une information vérifiée ou certifiée, voire officielle, émergent des canaux de communication transversaux ou horizontaux par lesquelles arrivent des informations non garanties, surprenantes mais officieuses ( Gensollen, 2006 ) et susceptibles de poser des problèmes de confiance."

© Presses des Mines, 2017

---

Dans la revue //Réseaux 2012 (n° 171)

//Le travail ordinaire de la sécurité

https://www.cairn.info/revue-reseaux-2012-1.htm

https://www.cairn.info/revue-reseaux-2012-1-page-103.htm

---

Éditions La Découverte 2012 :

https://www.editionsladecouverte.fr/le_travail_ordinaire_de_la_securite-9782707171405

http://pdfs.semanticscholar.org/3195/8260c15c99333cd39fa14964e6edfb11b7ed.pdf (pdf)

------

Autres livres de l'auteur (sur le site de @Antonio_Casilli ) :

https://www.casilli.fr/2015/10/02/un-souvenir-de-nicolas-auray-sociologue-du-numerique-1969-2015/

dont :

//Pirates en réseau. Prédation, détournement et exigence de justice 2009 (comment la politique hacker ne vise pas à créer des lois abstraites, mais s’appuie sur l’auto-modération et sur la redistribution du surplus) piratage

http://ses-perso.telecom-paristech.fr/auray/2009AurayEsprit.pdf

+

//L’invisible et le clandestin 2015

//Une ethnographie du virus informatique Storm

>The invisible and the clandestine. Ethnography of the computer virus Storm

https://journals.openedition.org/terrain/15660

"We want to help operators of hidden services find and fix operational security issues with their

services. [...]

We want to help researchers and investigators monitor and track Dark Web sites."

HIdden service

Plus de publications : https://mascherari.press/author/sarah/

YT

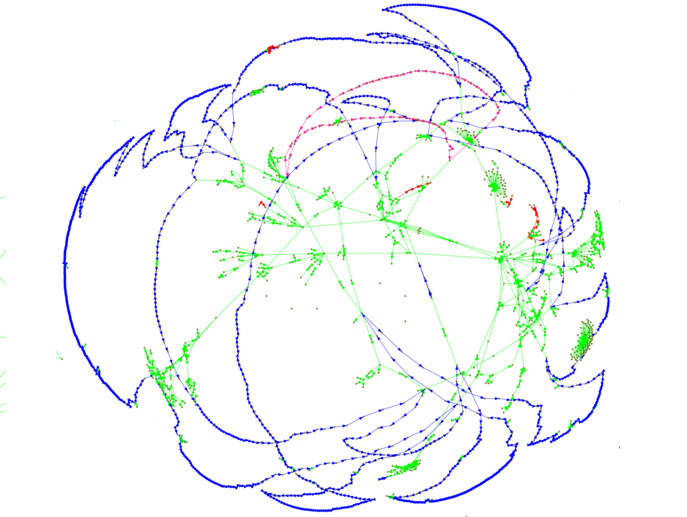

vidéo : Practical Deanonymization of Hidden Services

2017 : https://www.youtube.com/watch?v=r8hr0nlfJRc

par @Sarah_Jamie_Lewis ... voir aussi

[ 17:10 ] Presentation

[ 20:50 ] Map, explication

[ 29:30 ] Bitcoin !

Git

- https://github.com/s-rah/onionscan

Audit tool to fin vulnerabilities, brèches, etc

Map intro

-

Drugs Markets

https://mascherari.press/onionscan-report-forensic-finances-dark-markets/ -

Un article de @ZaTaz

https://www.zataz.com/onionscan-tor/

@ZaTAZ en reference à TAZ ?

des réseaux de réseaux ( pré-internet ),

les moteurs de recherche ...

le tout entre référence et fiction.

---

Selon Wikipédia :

"Le titre est une inside joke utilisée dans le domaine de l'informatique : il fait référence à la ligne de code « Halt and Catch Fire »*, une instruction en langage machine légendaire prétendument en développement chez IBM qui ferait surchauffer les composants jusqu'à ce qu'ils prennent feu."

Bande annonce vo-stfr

https://www.youtube.com/watch?v=rkrJQ1E1Xic

2014 2015 2016 2017

__

IBM Halt Catch Fire glossaire_notion

https://fr.wikipedia.org/wiki/Halt_and_Catch_Fire français

https://en.wikipedia.org/wiki/Halt_and_Catch_Fire_(computing)

blague ou pas blague, cette histoire fait mythologie

documentation norme_atypique

--> https://fr.wikipedia.org/wiki/HLT_(instruction)

== Une commande destructive qui s'oppose à celles inoffensives-passives

== (dans le récit, en vrai ça arrête l'usage du processeur, use moins d'énérgie)

pormenade entre wiki_article

--> https://fr.wikipedia.org/wiki/Instruction_non_document%C3%A9e

--> { https://fr.wikipedia.org/wiki/Instruction_nulle

eng https://en.wikipedia.org/wiki/NOP_(code) js_css_html useless_inutile }

--> https://hobbesworld.com/ftp/commandescontroles.php

pour ftp : NOOP = "Pas d'action, mais une réponse du serveur qui permet de garder la connexion ouverte sans faire de transfert" error_échec

ou aux boucles_loop infinies...

"Marco_Deseriis is an Assistant Professor of Media and Screen Studies at Northeastern University. In his introductory talk, the researcher gave us a crash course in “improper names”, defining its mechanisms and listing some of the key figures of the phenomenon.

...

The journey into pseudonyms shared by collectives, affinity groups, and individual authors kicked off with the iconic I’m Spartacus moment and then looked at the cases of Ned Ludd, Alan Smithee (an official pseudonym used by Hollywood film directors who wish to distance themselves from a movie), Monty Cantsin used by mail artists, the very Italian phenomenon of Luther Blisset and of course 4chan and Anonymous. I’d really recommend you sit down and listen to the amazing stories that emerge from the use and abuse of shared pseudonyms."

2017

vidéo @Aksioma

https://vimeo.com/240680413

"Programmes Python, Ordinateur, Installation en réseau 2017

« Dataghost 2 » est une machine computationnelle introspective, kabbalistique et récursive. Elle étudie inlassablement les traces écrites de son activité interne, les logs, dont l'exégèse donne forme à des séries de commandes compulsives qu'elle exécute frénétiquement. La machine forge des fragments de code en s'inspirant de l'herméneutique de la Kabbale, et plus particulièrement des techniques de la Gematria. Elle opère par associations alpha-numériques, par corrélations et substitutions de signes, pour interpréter ses logs (des daemons, du kernel, du système, du réseau, des autorisations, etc), générant ainsi des milliers de commandes bash qui seront pour la plupart incohérentes et inopérantes.

De temps en temps au hasard et malgré une syntaxe pour le moins hérétique, certaines tâches parviendront à s'exécuter. C'est alors que la dimension performative du langage computationnel prend vie dans cette exécution. La machine réalise alors une sorte de rituel d'invocation d'un Golem numérique. Et le risque est réel pour la machine, car ces différentes actions peuvent à force de cumul, saturer ses capacités de calcul, provoquer un arrêt partiel ou total des fonctions primaires de son architecture logicielle ou encore dépasser le seuil critique de ses limites physiques conduisant à la surchauffe de ses différents composants électroniques, voire à la destruction des couches physiques de l'ordinateur.

Cette activité computationnelle auto-destructrice sera perceptible, les commandes invoquées par la machine sont imprimées continuellement, jusqu'à l'inéluctable arrêt du fonctionnement."

http://www.rybn.org/dataghost/

Autre source d'information ( quelques images d'exposition ) 2016

http://archive.artefact-festival.be/2017/en/program/dataghost-2-2016.html

https://we-make-money-not-art.com/dataghost-2-the-kabbalistic-computational-machine/ <3

@WeMakeArtNotMoney

"Offshore Investigation Vehicle by the //Demystification_Committee was developed within the framework of the Vilém Flusser Residency for Artistic Research 2017 . The ongoing art and research project takes the shape of an international corporate structure spanning three oceans, set up to model and explore offshore finance. For the shareholders it operates at once as a guide and a shield: not only does it provide access to a hidden world of knowledge and opportunities; it also guarantees the secrecy of the actions undertaken there."

Index : https://nnn.freeport.global

Infos / intro

: https://datadating.tacticaltech.org

Bases de données / Contextes

: https://datadating.tacticaltech.org/viz

"In May 2017 Tactical Tech and artist @Joana_Moll purchased 1 million online dating profiles for 136€ from USDate, a supposedly US-based company that trades in dating profiles from all over the globe. The batch of dating profiles we purchased included pictures (almost 5 million of them), usernames, e-mail addresses, nationality, gender, age and detailed personal information about all of the people who had created the profiles, such as their sexual orientation, interests, profession, thorough physical characteristics and personality traits. Purchasing this data exposed a vast network of companies that are capitalising on this information without the conscious consent of the users, whom ultimately are the ones being exploited."

Me fait penser à https://liens.vincent-bonnefille.fr/?bWkaUg

No Home Like Place - ce côté intrusif et esthétique du glitch_shading

Remembering onions 2017 ( avec @Roger_Dingledine (où?, ajouter.ref) )

" Over the years the Tor community has come up with various ways of handling these large and non-human-memorable onion addresses. Some people memorize them entirely or scribe them into secret notebooks, others use tattoos, third-party centralized directories or just google them everytime. We've heard of people using decks of cards to remember their favorite onion sites, and others who memorize them using the position of stars and the moon. "

A COLLECTION OF ORIGINAL PHONES FROM THE TECHNOLOGICAL INTERBREEDING MADE IN CHINA 2017

ONGOING RESEARCH: Shanzhai Archeology casts a critical look at the production of technology through an artistic interpretation of a recent historical fact, still poorly known: the shanzhai. Often presented as mere counterfeits of low quality, these objects nevertheless draw many unusual technological trajectories that make them the revealers of technological possibilities literally out of European standards. As odd looking hybrids, these puzzling artefacts question a hyper-normalised western technological imaginary.

Conception: Nicolas_Maigret , Clément Renaud & Maria Roszkowska (DISNOVATION.ORG)

"Can you hear me?"

Hello NSA , hello GCHQ. Berlin speaking here.

¥ Antennas on the Academy of Arts in Berlin

Messages can be sent to the intelligence agencies on the frequencies that are intercepted by the NSA and GCHQ. An independent mesh network in Berlin's Government District recaptured the virtual communication space. A collective conversation space in which all have equal rights has been taking the space of secret wiretapping.

http://www.statemachines.eu/projects/708/

http://www.statemachines.eu/projects/708/ =

AN ARCHEOLOGY OF SILENCE IN THE DIGITAL AGE

“I have not tried to write the history of that language (A/N the language of psychiatry) but, rather, the archeology of that silence.”

M. Foucault, Madness and Civilization, 1961

Artists @Christoph_Wachter and @Mathias_Jud have been paying special attention to the different forms of silence that prevail on the Internet. With their work, they aim to undermine power structures while also developing tools and systems of communication for those in need. They uncover network mechanisms, expose cases of censorship and surveillance, and embrace infrastructural literacy as a response to the dominance of today’s network ( 2017 )

Via https://www.wachter-jud.net/Can-you-hear-me.html?r9t_locale=en

Au programme de @State_Machines ( thématique_revue ) ...

0n retrouve : @The_Critical_Engineering_Working_Group et @Aksioma #<3

___

___

Vidéo :: https://youtu.be/cRmRvBSHlgQ

....., Gabriela Rojas-Lozano ( Captcha Vidéo resolution )

[ 2019 ] While we were still just collecting, in 2015, Gabriela Rojas-Lozano filed a class action lawsuit against Google. She claimed that Google “operates a highly profitable transcription business built upon free labor, which it deceptively and unfairly obtains from unwitting website users”.

via :: Humans As Software Extensions - Sebastian Schmieg http://sebastianschmieg.com/text/humans-as-software-extensions/

...

Me fait penser au site http://www.9kw.eu/

Par @Parimal_Satyal 2020 , voir aussi :

Against an Increasingly User-Hostile Web 2017 2020

https://neustadt.fr/essays/against-a-user-hostile-web/ § essai

https://www.paris-web.fr/2020/conferences/against-an-increasingly-user-hostile-web.php § conf

via : Les passages secrets du web

https://serveur410.com/les-passages-secrets-du-web/