Dans cet annuaire_index je partage des liens qui nourrissent ma recherche

En 2024 j'ouvre un nouveau site de recherche

+plus formel, inspiré de celui-ci : https://dn.vincent-bonnefille.fr

{Ici} je (b)log des notes_perso et mentionne tout projet_perso !

Cet espace m'engage vers une d_centralisation des GAFAM_NATU

Retrouvez mon corpus de 2017 ( sous la forme d'une map_carte) ici

Ce site { ici } fonctionne grâce au génialissime shaarli site

Quelques sujets :

ShadowLibraries / défense_numérique / luddites / jardin(s numériques)

Vous pouvez afficher une vue d'ensemble / mur d'images :

( des bulles les plus importantes : taguées #! ou #<3 )

/?do=picwall&searchtags=! ou /?do=picwall&searchtags=<3 ou <3 et ! ...

- LES INCONTOURNABLES : <3 / ! / corpus

- LES GRANDES CLASSES : .i / .p / .r / .art

(.i : informatique, .p : politique, .r : recherche)

- LES CATÉGORIES :

darknet : dn_darknet : dn_tor_onion dn_lokinet ... dn_*

perso : projet_perso log_perso notes_perso ... *_perso

recherche_création / _thèse / _outils ... recherche_*

orga. / artiste / auteur.ice : @

Dr Gareth Owen: Tor: Hidden Services and Deanonymisation https://www.youtube.com/watch?v=-oTEoLB-ses

Source alt :

-

media.ccc.de - Tor: Hidden Services and Deanonymisation

https://media.ccc.de/v/31c3_-_6112_-_en_-_saal_2_-_201412301715_--_tor_hidden_services_and_deanonymisation_-_dr_gareth_owen -

Recherche -- no20_0.pdf

https://www.cigionline.org/static/documents/no20_0.pdf

Corpus

-

Une ressource qui faisait partie de mon corups de 2017

http://map.vincent-bonnefille.fr -

Aux côtés d'/ Onionscan /

https://liens.vincent-bonnefille.fr/?i2PfIA

S'il y avait bien un site de référence sur le CW pour parler DN c'était bien /DeepDotWeb/ qui s'est fait saisir par Europol et autres services (pour blanchiment et autres choses moins réjouissantes encore).

Toujours est il qu'en façade le site donnait des infos de qualités sur l'actualité des marchés. Il en faisait abusivement la promotion et restait l'un des point d'entrée du /RabbitHole/...

Dans la foulée des faux sites.markets ont ouvert, d'autres sont tombés... le massacre des années 2017 2019 .

Or, aujourd'hui je me demandais ce qu'il reste de cet héritage. Je suis tombé sur https://deepdotnet.com une pale imitation qui sur.produit des articles à la chaîne... beaucoup sur les VPN... un autre marché, celui de la confiance.doute envers l’outil (et son accès exclusif via abonnement).

Bon, pour le moment, je n'ai pas vraiment trouvé d'alternative de qualité pour enrichir ma veille de hacker

https://www.darknetstats.com ... https://www.hackread.com

...

beaucoup de sensationnalisme, pas toujours du fond.

en même temps l'actu n'est pas toujours fournie, il faut bien produire...

Organisée par les @Jeudis_de_la_Sorbonne

Thématique 2017/2018 : Culture et transgression

J'y participais aux côtés de deux "sécialistes" auteurs (un philosophe et "cyberdéfenseur")... et de deux représentant.e.s du Reset... On était en 2017 mon M2 était encore tout frais.

Je venais ici (re)voir ce qu'ils.elles avaient écrit ( pour ajout dans ma bibliographie )

" « Monde parallèle », « zone obscure », « lieu de non-droit virtuel », « amazon de stupéfiants »…

L’imaginaire collectif s’avère particulièrement inventif lorsqu’il s’aventure à l’orée du darknet, reprenant à tout-va et de manière primitive certaines des mythologies populaires qui l’entourent. Souvent qualifié “d’espace”, et qui plus est, présenté comme le plus profond de la toile, il est vu et désigné par certains comme le terrain de jeu de tous les complots, où criminels, terroristes et pervers sont les principaux protagonistes; par d’autres, comme l’espace de liberté ultime, une utopie délivrée de toutes frontières, libérée du joug de la surveillance étatique ou industrielle. Dans ces protocoles cryptographiés se réfugient également activistes, journalistes, artistes censurés, lanceurs d’alerte, dissidents ou simplement citoyens qui cherchent à éviter la traçabilité de leurs données personnelles par l’internet commercial. Le darknet semble repousser les limites de la transgression, comme dans sa position extrême, forme de jungle virtuelle, il pose la question de nos droits fondamentaux à la vie privée et à l’anonymat.

Dans ce dernier « Jeudis de la Sorbonne : Culture et Transgression », le cycle de conférence organisé par les étudiants de Master 1 "Direction de Projets ou d'Etablissements Culturels" de l'Université Paris 1 Panthéon-Sorbonne, nous sommes à la recherche de gestes transgressifs, qui semblent s’être raréfiés face aux effets de surveillances étendues imposés dans le monde global contemporain. [...] "

Il y avait donc autour de cette table ronde :

-

@Nicolas_Arpagian :

" Enseignant, conférencier et auteur du livre "La Cybersécurité”. Spécialiste du monde numérique, il est actuellement directeur de la Stratégie et des affaires publiques d’Orange Cyberdefense, il a écrit dans différentes publications et est coordinateur de l’enseignement “Stratégies d’Influence & Lobbyning” à l’Institut National des Hautes Études de la Sécurité et de la Justice, ce qui fait de lui une voix sensibilisée à ce sujet. "

https://arpagian.eu/enseignements

( j'ai plutôt le souvenir d'un point de vu orienté autour des risques, un regard justement technique mais nécessairement orienté ) -

@Paul_Mathias :

" Philosophe, Inspecteur général de l'Education national, il fut directeur de programme au Collège international de philosophie. Membre des équipes de recherche « Réseaux, Savoirs et Territoires » (ENS-Ulm & ENSSIB) et « Vox Internet » (MSH, Paris), il a entrepris ses recherches autour des questions philosophiques suscitées par l’émergence de l’Internet au milieu des années 90 et a depuis publié « La Cité Internet », «Des Libertés numériques» et « Qu’est-ce que l’Internet ? ». "

https://www.radiofrance.fr/personnes/paul-mathias

https://journals.openedition.org/questionsdecommunication/322

( j'ai le souvenir d'un gentil monsieur intéressé à la forme des idées, au designe des concepts, dont celui d'une mythologie iceberg ) -

Ag3m et Akhin ( collectif @Le_Reset )

" L’organisation Le Reset est un Hackerspace féministe qui travaille et propose de nombreux espaces, des ateliers et conférences autour du monde numérique. Le Reset partage, intègre, permet l’accessibilité pour tou.te.s et accueille les personnes minorisées tous les dimanches à la Mutinerie à Paris. "

https://lereset.org

( sans doute le bord avec le qui j'avais le plus d'attachement. Deux points de vue avec toute la radicalité nécessaire pour défaire le mot "Darknet" (qui collonisait alors encore pas mal mon esprit et celui de notre audiance) ).

Une autre rencontre, sur une invitation Grenobloise(*)

Je me rappelle avoir participé une rencontre sur un sujet semblbable... autour de l'outrage, non de l'indicipline, où de la transgression.... ce mot qui revient : la transgression ( dans la recherche Universitaire cette fois ) ... une rencontre-séminaire co-corganisé.e par un.e proche_amiE . Un séminaire de belle qualité que j'avais clôturé par une pirouhette "touchante" sans prendre le sujet frontalement, sans saisir tout à fait la relation à mon propre sujet :

la difficulté de traiter de certains sujets, de certaines thématiques (pubiquement, aussi bien à ses proches qu'à des publics sensibles (ils les le sont toujour--s))... de ce que c'est de parler criminalité, drogues, pédo-pornographie sans en minimiser le risque, la dangerosité, sans en faire non plus un épouventail... cette ligne de crète, ce précipice... ou commencer les fantasmes tout en en y répondant.

Les chercheurs et chercheuses avaient aussi fait part de recherches tournées en désuitudes ou censurées. On était vraiment dans la question de la création et transmission de savoirs; la programmation était vraiment bien pensée.

- ( entre temps j'ai retrouvé la source et titre exacte... Journée Doctorale 2018

Arranger / Déranger - Programme co.orga. par @Alice_Lenay

Rien à voir avec les Jeudi de la Sorbonne ({cette bulle}), ni dans la forme ni le contenu : mériterait une bulle à part )

TW : contient de la nudité explicite + images relatives au terrorisme

exposition 2016 par @Eva_Franco_Mattes

Série d'oeuvres dont vidéos narration autour des employé.e.s chargé.e.s de nettoyer les réseaux

https://0100101110101101.org/dark-content/

https://liens.vincent-bonnefille.fr/?IZd0Jg

...

L'image en cover de {cette bulle} faisait partie de mon corpus de 2017 autour de l'iceberg (rendu à l'état de mème marchandisé, objet iconique)

...

Je découvre leurs ressources de recherche (sur 4Chan)

https://0100101110101101.org/abuse-standards-violations/ :

" À series of wall-mounted insulation panels printed with corporate guidelines that were leaked to the artists in the course of their investigations into internet content moderation. "

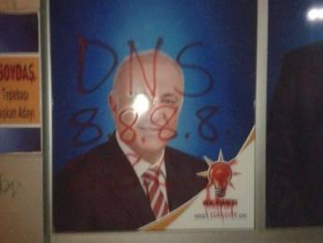

Haven's Gate / Fake .clos/.loky / Real VPN / alt.DNS

TW : + Suicide (Haven's Gate) + Nudité partielle (DNS Turquie)

CONTEXTE

{ Cette } bulle est une digression alors que j'écrivai > cette Bulle <.

J'y observais l’engouement ( dans les années 2015 2017 ) pour les "Onion Routing Networks" (des "Réseaux de Routage en Onion" : des logiciels.protocoles variants du routage en oignon proposé par /Tor) ... et leur obsolescence / survivance aujourd'hui 2022 ... Il s'agissait d'une généalogie des protocoles, une "médialogie".

Je me faisais la remarque qu'ils avaient bien pu exister (ou existeront un jour).

Et que certains n'avaient pas "trouvé leur public" ou "achevé leur développement". abandonware

J'arrivais à me demander quelles sont les limites d'un solutionnisme technique dont l'utopie semble infinie (principe de l'utopie), tirant l'innovation vers "l'avant" (qui se trouverait devant). Et qui, dans le cas particulier des protocoles sécurisants (dont le dn_darknet est la figure), sont d'autant plus soumis aux avancées techniques (d'analyse technique, de contre-contre-espionnage...). Encore et toujours, le monde mauvais-prédateur.concurrentiel qui nous vit nécessite des outils palliatifs, des solutions ad-hoc à son emprise.

Parmi ces nouveaux-nouveaux protocoles il y avait /Hornet qui a aujourd’hui muté...

Je me rappelais d'autres "protocoles atypiques" qui pour certains étaient selon moi des arnaques/Hoax ( spam_scam ).

Et pareillement aux images interdites/censurée, je me dis {ici} qu'il y a une aversion à la perte qui rentre en jeux, l'envie sceptique ( de croire par la réfutation, la vérification éprouvée ) ..de croire qu'un objet existe "vraiment", d'en définir les contours pour mieux l'atteindre ou se résigner (s'il n'était que chimère au moins je suis mieux fixé).

Une affaire technique : faire c'est éprouver

Je venais aussi avec l'idée qu'en définitive bien des protocoles échappent à la nomenclature des réseaux dits "Darknets"... je voulais mettre sur la table les VPN, HTTPS, les F2F voire P2P... comme répondant à leur endroit à un impératif spécifique de sécurité (fermeture) ou d'ouverture : pas des "darknets" ou "dark.proto" mais des agentivités autres.

Dans ce prolongement je voulais { ici } expliquer cette activité (passe temps) de recherche : La "chasse aux protocoles atypiques" (ou herbier). Une pratique qui demande souvent une longue enquête : des essais, de la documentation, puis une vérification empirique et pratique de la "chose" étudiée. C'est une approche épistémologique qui me plaît bien, me met en chemin et en création de formes.

Je la qualifierais (peut-être à tord) de "pragmatique".

Il s'agit d’acquérir un certain savoir-faire / une certaine technicité qui se rapproche de l'artisanat. Un savoir faire autonome.iste que je retrouve dans l'esprit DIY / self_host_hébergement

Une pratique qui vient confirmer la théorie. Car, tant que je ne suis pas connecté.e je ne suis pas pleinement sûr.e que la dite "espèce" de protocole existe (surtout si je braconne tout.e seul.e, sans guide.sachant.e)... Le sentiment satisfaisant de la découverte, de l'accès à face à la résistance du savoir qui semble retenu...

Il s'agit (dans cette exploration) d'éprouver la véracité d'une hypothèse par l'expérience (en me disant : avant de croire son inventeur.ice que "ça marche" je veux essayer par moi-même, tâtonner)... et la confusion générale autour des différents types de protocoles, leur nature ou fonction... c'est vrai c'est un sac de nœuds.

DÉVELOPPEMENT

Entre soi : pairs amiEs

Il y a donc les "Darknets" mais certains sont d'autre nature.

Dans leur collection et vérification de faisabilité (herbier) il arrive de tomber sur des licornes.

Par exemple, dans la famille des réseaux f2f (https://fr.wikipedia.org/wiki/Ami_à_ami) je n'ai jamais su installer puis échanger avec les éventuels pairs d'un réseau comme /anonet. Pourtant il y a bien des sites qui en font mention comme étant un genre de VPN puissance VPN... Un hoax/arnaque ( spam_scam ) ? Même la page wiki des proto "F2F"="Friend 2 Friend"="Ami à Ami" pointe vers une page /Anonet manquante.

L'hypothèse forte que j'ai envie de garder c'est que ce réseau ne fonctionne pas, n'est qu'une documentation fantôme ou une arnaque... Mais je peux me tromper...

Sceptique mais pas con

Je veux voir pour le croireL’absence de preuve n'est pas la preuve de l’absence

Entant que tel { une capture écran / la page d'un site web promotionnel } sont, dans le régime de la preuve, assez peu fiables..., du même degré de fiabilité qu'un témoignage ( méthodologie scientifique sceptique )

Or, de souvenir, la documentation de ce prétendu protocole F2F (/Anonet) ne donnait pas de marche à suivre précise : pas de protocole d'expérimentation reproductible (qui aurait permis d'en discuter publiquement les conclusions). Une telle recette.procédure aurait permis de vérifier l'hypothèse de façon empirique, par la pratique... voire de conclure à sa fiabilité : par l'expérience de son iréfutabilité.Si l'hypothèse selon laquelle { "la mise en réseau de machines via /Anonet est possible" } était remise en cause { "/Anonet n'existe pas" }, alors on aurait pu tenté de reproduir la ou les expérience.s pour éprouver à nouveau la solidité de l'hypothèse.

La charge de la preuve reviendrait sans doute plus à la personne défendant l'existence d'/Anonet (son hypothèse étant remise en cause : se serait à elle de fournir enfin la marche à suivre sous l'observation-vérification de ses pairs.semblables).

. . .

NB : Les F2F existent bien, ceux ne sont pas des Darknets comme les autres.

~ /Freenet en fait partie, /Anonet se présente plus comme un "VPN de VPN" (hum, confus ce slogan) . Dur de le classer sans avoir pu le tester et lu au sujet de son fonctionnement.

~ Or, si l'on veut bien les utiliser, en fonction des attaques.intrusions constatées, des ennemis à contourner ... il est essentiel de bien nommer/tirer cet herbier .

Dans toute (?) ontologie_taxonomie il y a un soucis de (re)semblable, de sous-ensemble.

Les F2F ne sont pas du même acabit que /Tor et variants cités {ici}. Ils ont un "obscurcissement" variable. Et c'est justement ce glissement qui m’intéresse entre catégorisations.

Iceberg starifier le réseau

La mythologie iceberg nous dit que :

{ { { un dn_darknet } est une sous-catégorie du grand ensemble deepweb_dw } contenu dans l'ensemble internet }

Certes si on confond données non agrégées, construites (#darkdata) ou/et accessibles deepweb_dw et leur accès protocolaire.

Elles sont produites dans différents environnements / réseaux / sociétés / plateformes qui, si elles sont accessibles, non verrouillées-privatisées, peuvent être exploitées...

Mais pour qu'elles le soient elles doivent déjà être accédées par les réseaux de machines qui parlent le même langage... le même proto . C'est un préalable primordial à l'existentiel des données.

Ontologie séparante (le re.pli)

Mon dedans est ton en dehors

Chaque intéréieur-extérieur produit comme des plis, des frontières administrées qui sont éprouvées par des attaques, des intrusions, de la surveillance, etc.

Une entreprise responsable se protège des entrées dans son royaume de données et de pouvoirs d’exécution.

Cette ontologie séparante est ce qu'on appelle la 'vie privée' ou la 'défense numérique'. Un dedans inviolable sans autorisations requises expressément.

Sécurité informatique (seul.es contre tous.tes)

Réduire l'accès : censure ou auto.défense

La défense.sécurité informatique est un prérequis dans un monde aussi ouvert que celui du tout en réseau. Les canaux d'accès (les ports par exemple) sont ouverts avec parcimonie, selon les usages, pas tous à tout le monde. Cette obscurité choisie, ce privé, cet intime, est nécessaire aux entreprises humaines connectées (non naïves des prédations dans un monde mauvais, prédateur, concurrentiel).

VPN / DNS / HTTP sécurisés : d'autres outils

À proprement parler un VPN n'est pas un Darknet mais rempli quelques fonctions de sécurisation des données. Pareillement un accès HTTPS encapsule les données chiffrées sur nos navigateurs (par exemple). Mais ces deux moyens ajoutent une couche de sécurité, de mise à distance de certains publics.acteurs.ennemis potentiels. Ces moyens ne dissimulent pas les origines de connexion entre A et B comme peuvent le faire les réseaux amnésiques comme /Tor.

Alt.DNS contre la censure (dont printemps arabes/Hadopi)

Pareillement, un DNS chiffré (DoH/DoT) rempli ce rôle vis-à-vis de nos FAI fouineurs (main dans la main avec les États).

DN : outils.moyens combinés dans un monde hostile (par défaut)

Un Darknet répond à un ensemble des problématiques techniques pour être "dark". C'est un paquet d'outils mis ensemble : dont par exemple, un DNS qui lui est propre

Il doit répondre à un ensemble de moments critiques pour le maintient de l'anonymat recherché. Des conditions sécurisantes sur l'ensemble du transport de l'information : sur les couches successives du protocole de communication...

Couper l'accès au DNS pour empêcher l'accès aux site (par leur URL qu'il contient)

Pour contourner la censure exercée par mon pays (qui veut par exemple censurer Facebook ou mon application de Chat sécurisée) je peux essayer un autre DNS, décentralisé, autonome.Dans cet exemple de censure (d'intervention sur le DNS) et de l'utilisation pour y remédier d'un alt.DNS qui permet d'avoir de nouveau accès à certaines parties du web...

C'est l'un des moyens utilisés durant les @printemps_arabes (il est simple à mettre en place : aussi bien pour l'utilisateur.ice que pour l'attaque.censure)

Je n'utilise pas un "darknet" mais j'ai d'un coup accès à des contenus qui sinon seraient inaccessibles.

Déconnecté j'étais réciproquement hors-ligne / hors-de-portée de ces sites qui pour moi deviennent des Darknets...

. . .

J'avais bien aimé cette définition assez triviale d'un Darknet aux débuts d'ARPANET... où, donc, un darknet était cette machine (ou ces machines) qui d'un coup, pour une raison X ou Y n'étaient plus répertoriées.accessibles.joignables mais qui, sans doute, devaient encore exister...

- On pourrait la raccourcir ainsi :

: Est un darknet un réseau de machines-habitantes

: ... qui échappent à l'accessibilité d'autrui.

- Doute, supputation, fiction, imaginaire pouvaient prendre le pas.

L'autonomie de l'objet, son indépendance prise, on ne saurait dire à sa place s'il existe encore et ce qu'il fait sur les réseaux.

. . .

Reprenons notre exemple de censure au DNS...

( la censure est ici une intervention qui contrevient au principe de neutralité_du_net )Une telle expérience côté utilisateur.utilisatrice, celle d'un dysfonctionnement / d'une coupure... rend visible et sensible une "rejoignabilité" d'habitude sans frottement, indolore, imatérielle, inconsciente, banalisée. Cette coupure rend visible un temps les modalités d'accès.

Je pense ici au "friction less" ( cf. article walla )... @Antoinette_Rouvroy parlait, elle, de "processus indolore" (à l'endroit de la surveillance algorithmique)...

Comme la perte des données nous avons une affection pour les contenus et leurs UX, une satiété dans l'accès et leur consommation . Et on peut en vouloir toujours plus...

Il y a aussi quelque chose ici de la phobie du dys.fonctionnel qui m’intéresse beaucoup...

Reconnexion

Fake/alt.DNS

Je peux contourner la censure de mon FAI avec un DNS alternatif. J'ai du coup de nouveau accès à des adresses URL qui ne répondaient plus (car retirées du registre DNS "normal", commun)

: Le bon outil, la bonne configuration "(ré)ouvre les portes" du savoir, le portail/gate, l'accès aux données, au contenu. Je n'en suis plus coupé.

Accéder au vide qui comblera le manque, l’absence... et que le secret retient

Je pense aux emprises sectaires dans lesquelles l’apprenant est soumis à la verticalité du sachant...

Où le sujet.individu est disciple et dans lequel le savoir retenu par la représentation du pouvoir central (la figure du gouru et de ses nœuds intermédiaires)

: Le manque d'accès au savoir (volontairement retenu) rend addicts.

Je pense ici à la secte /Heavensgate et leur magnifique site :

https://web.archive.org/web/20220124210825/https://www.heavensgate.com/

très pop ou iconique d'un cyberespace accessible par un état modifié de conscience...

Titre du "site hanté" ( liéé à la secte meurtrière des années 90+ ) :

Heaven's Gate - How and When It May Be Entered

qui avait mené à des suicides autour de la croyance en des OVNIsUn article complet sur cette histoire et alt.under_sub culture

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner / 2020

are.na connex. mysticism-myth-religion ( todo bullle )

Un site qui perdure et semble hanté.

Je note sur @The_Internet_Archive qu'il trouve un regain...

peut-être suite à la sortie d'une série TV produite par @HBO ...

Voici les premières lignes du texte de la secte...

https://vimeo.com/209116769 (source)

Last Chance to Evacuate Earth Before It's Recycled

Edited Transcript of Videotape:

This is the 29th of September, 1996 . I'm "Do." "Do"

probably doesn't mean anything to many of you. To those who

have heard of "Do," I might relate "Do" to "Ti and Do," of the

"UFO Two," or of what the media dubbed the "UFO cult"** that

made some splash in the news in 1975 [...] Now, today we have quite a

different urgency. It's urgent to me, and it's urgent to the students

that sit before me. Our reason for speaking to you is because we

feel to warn you of what is just around the corner.

Un dernier DNS pour la route

Parmi les DNS exotiques ouvrant d'autres portes j'ai pu tomber sur le mystérieux .clos ou .loky (TLD) ( not .loki dn_lokinet ) Je crois qu'il y a là une certaine aversion à la perte qui rendre psychologiquement en jeux.

Le désir insatiable d'accéder à quelque chose d'autant plus grand que fantasmé.

... un sujet de RA ( réalité alternative / fake / un divertissement IRL ) dont on trouve de nombreux sujets sur le web tel : https://www.quora.com/What-are-clos-and-loky-links-How-do-you-access-them

Entre crédulité et jeux d'enquête : le plaisir de creuser, de chercher :

une pratique de recherche exploratoire qui aiguise curiosité et intelligence.

... et qui fait parfois oublier le réel sujet et importance de ces protocoles différents-atypiques norme_atypique

Avant d'accéder à des #.onion d'un dn_darknet c'est à des sites censurés que j'ai voulu me connecter. D'une certaine façon, mon premier sentiment d'accéder à un au-delà (que j'espérais encore exister derrière la censure technique) je le dois à l'un de ceux-là : un alt.DNS autonome/alternatif...

La pratique explorative et de collection ne m'a pas quitté.

Liens retenus

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner

Nouveau

vidéo sur une autre secte ....

https://skeptikon.fr/w/gYS1Kgoh8n58kkZXFjVFNU

donne cette source wiki intéressante sur les pseudo-sciences, etc.

https://www.psiram.com/fr/index.php/Pseudo-science

- "Mythologies du Darknet" 2013 #!

sur https://www.franceculture.fr/emissions/place-de-la-toile/mythologies-du-darknet@Amaelle_Guiton :

Journaliste, journaliste indépendante après avoir officié plusieurs saisons à la Matinale du Mouv’. L’auteur de Hackers, au cœur de la résistance numérique, aux éditions du Diable Vauvert. Tient le blog Technopolis (journalisme au futur extérieur).

@Olivier_Tesquet :

Journaliste à Télérama où il suit plus particulièrement les questions numériques. Auteur de Comprendre Wikileaks .

@Jérémie_Zimmermann / @La_Quadrature_du_Net :

Porte-parole et co-fondateur de la Quadrature du Net, association qui milite pour la défense d’un Internet libre et ouvert.

- "Adieu Darknet bonjour Librenet" 2017

https://www.franceculture.fr/emissions/la-methode-scientifique/adieu-darknet-bonjour-librenet@Amaelle_Guiton

@Jean-Philippe_Rennard

@Olivier_Tesquet (bonus)

- "Le grand méchant darknet" 2017 (Redif')

https://www.franceinter.fr/emissions/affaires-sensibles/affaires-sensibles-12-mai-2021

( = ) - "Le darknet" 2017 (Redif')

https://www.franceinter.fr/emissions/affaires-sensibles/affaires-sensibles-du-vendredi-19-novembre-2021

( original datant de 2017 ici )

- "Darknet Diaries, le podcast des bas-fonds d'internet" 2021 (Short)

https://www.franceinter.fr/emissions/la-chronique-de-thomas-biasci/la-chronique-de-thomas-biasci-du-vendredi-05-novembre-2021 @Darknet_Diaries #<3 +bulle

Vidéo produite en 2010

donne lieu à des projections entant que tel ou à des mises en situation sous la forme d'installations

On peut parler de Cultural Studies ici dans le sens que cet objet intéresse des qualités propres à une cutlure. Les artistes s'emparent des codes-habitus, d'un régime culturel pop sur la plateforme sociale Chat_Roulette*. Un OVNI aux CGU peu restrictives qui mettent en relation des inconnus par webcam interposées. Un jeu d'exposition de soi à l'Autre se met alors en place, entre dangerosité d'être mis en relation avec le pire, et potentiel d'une rencontre magique.

C'était un peu pour moi le lieu de chat_conversation qui avait accompli une certaine hyper-socialité d'Internet : être accessible à tous.tes dans une réciprocité heureuse-dangereuse : le hasard du monde et de sa diversité contemporaine...

Les artistes mettent en place un SCAM, une escroquerie, une arnaque, une farce....

Un jeu qui profite de cette disponibilité d'un public volontaire mais pris à son propre jeux.

À vouloir voir du "vrai" en "live" on peut être exposé au pire.

C'est de cette réaction face à l'image d'un suicide que les artistes mettent en scène pour déclencher indignations, rires, indifférences, panique, appel de la police... sans pouvoir sans doute dire plus que l'inconfort face à un lointain indéfini, non localisé géographiquement.

Et il y a sans doute quelque chose de cette auto-exposition dans l'art, celle du regardeur qui accepte implicitement certaines règles, certains droits, certaines limites avec lesquelles jouer, performer, se rencontrer.

Une œuvre qui faisait partie de mon corpus (et qui est remontée avec la {bulle} précédente)

* ChatRoulette m'a inspiré chat_chouquette

( pour son aléatoire de confrontation... ) ( on été avant 2017 )

On trouve aujourd'hui des clones de ChatRoulette (pour adultes) dont :

" Le cycle New Kids on the Blockchain invite artistes, chercheurs, designers, activistes à rendre compte des nombreux espaces de réflexion critique et de création artistique ouverts par la technologie blockchain "

2017 gj ... j'avais assisté à certaines

Un beau site de sujet-thématique trouvé suite à la précédente bulle

https://liens.vincent-bonnefille.fr/?8Nhg-w

Essai de @Mark_Alizart

Puf Perspectives Critiques 20 Février 2019

( Grand format - Librairie Gallimard PARIS )

Dans ma Bibliothèque ::

https://bib.vincent-bonnefille.fr/book/53

" [...] Pour Mark Alizart, il n'en est rien. Avec l'avènement des crypto-monnaies, c'est à un véritable bouleversement de la nature même de la valeur, de toute valeur, qu'elle soit financière ou autre, que l'on assiste. Désormais, la valeur n'est plus quelque chose qui est décidé par une institution ou un marché, mais quelque chose qui se construit et s'échange par le miracle d'une décision technique - rendant pour la première fois accessible un communisme qui ne soit pas utopie. Ce nouveau communisme, ce cryptocommunisme, ne sera pas celui de la propriété ; il sera celui de la valeur. "

" [...] Pour Mark Alizart, il n'en est rien. Avec l'avènement des crypto-monnaies, c'est à un véritable bouleversement de la nature même de la valeur, de toute valeur, qu'elle soit financière ou autre, que l'on assiste. Désormais, la valeur n'est plus quelque chose qui est décidé par une institution ou un marché, mais quelque chose qui se construit et s'échange par le miracle d'une décision technique - rendant pour la première fois accessible un communisme qui ne soit pas utopie. Ce nouveau communisme, ce cryptocommunisme, ne sera pas celui de la propriété ; il sera celui de la valeur. "

Sommaire

- Première partie : Réinitialiser le marxisme.

Chapitre 1 : Un matérialisme de la pensée.

Chapitre 2 : Les Soviets plus le Wifi.

Chapitre 3 : Le communisme contre la communication.

Chapitre 4 : La part maudite.- Deuxième partie : Le Capital enchaîné.

Chapitre 5 : Bitcoin.

Chapitre 6 : La parole d'argent.

Chapitre 7 : Pour en finir avec les Communs.

Chapitre 8 : L'appropriation collective des moyens de production monétaire.- Troisième partie : Une nouvelle internationale.

Chapitre 9 : La maladie infantile du cryptocommunisme.

Chapitre 10 : Les fonctionnaires de l'universel.

Chapitre 11 : L'administration des choses.

Chapitre 12 : La monnaie vivante.- Conclusion : Le Royaume.

On en parle ici ( crypto-optimiste/enthousiaste mais critique - wallabag )

http://blog.lavoiedubitcoin.info/post/Cryptocommunisme

-

Résumé : NOTES.transcript : bin_pad

-

Série de conf. à la GaitéL ... https://liens.vincent-bonnefille.fr/?26yO4A

-

Article Libération Au début était le code ( wallabag )

J'avais lu cet ouvrage juste après mon rendu de M2 sur le sujet...

J'avais découvert l'auteur avec INFORMATIQUE CÉLESTE, 2017

En 2010 est débutée une mise aux enchère des affaires de l'arnaqueur @Bernard_Madoff .

C'est l'Affaire du siècle (source : france24)

Il est Inculpé en 2008 il meurt en 2021 ...

Question :

peut-on faire la psychanalyse du capitalisme ?

... Envoutement capitaliste. Sorcellerie algo ...

L'occasion fouineuse, indiscrète, de rentrer par la petite porte dans l'entre du diable...

voire même dans sa tête... et avec elle l'inconscient tout entier du capitalisme et néo_libéralisme . Ce ready_made devient l'image-instantané, l'archive, d'un crime... que l'artiste @Julien_Prévieux est allé extraire du réel pour nous ... Forget the Money contient plusieurs œuvres-morceaux d'installation... exposée en 2011 .

" Ces ouvrages aux titres prémonitoires (End in tears, No second chance, The World is Made of Glass, The investigation, Inventing Money,…) semblent fonctionner comme autant de reliques, empruntes d’un fétichisme ambigu, reposant bien évidemment moins sur leur qualité que sur le destin de leur propriétaire. "

Suivons @Bernard_Madoff : éminence grise du Capitalisme, l'homme qui ensorcela les (ultra)riches ... pour finir lui aussi au cachot. Un savant montage à la /Ponzy/ l'avait érigé en fortune iconique (dont la chute perpétue le nom). L'affaire Madoff. Celui qui a dupé les riches spéculateurs. Celui qui ne lisait pas que Marx.

Une arnaque pyramidale qui dépend des dons des uns (en bas de la pyramide, toujours plus nombreux.nombreuses) pour rembourser l'investissement des autres.

Une arnaque qu'on appelle ruissellement d'habitude.

Qui repose sur la confiance dans le système.

Dans le fait aussi d'un colportage positif.

Les membres de ce genre de modèle doivent convaincre leurs prochains qu'ils.elles doivent aussi participer à ce gain facile, sans risque, hors norme sur le marché du risque et de l'investissement.

Une duperie collective qui augmente la rumeur, augmente la taille du réseau...

Ce pourrait être une tontine, un réseau d'ami.e.s f2f .

Mais le pair principal qui centralise ce maillage est en fait un faux ami : un ennemi.

C'est ainsi une figure romanesque, habile caméléon, parlant le langage de ceux.celles qu'il trahis.

Mais qui, jusqu'à ce point, tant que le secret est sauf, ne fait que leur chuchoter tout bas ce qu'ils et elles ont envie d'entendre : dormez, votre argent travail pour vous.

Une tromperie.rusée qui à un moment devait s'effondrer sous le poids des bénéfices promis.

Pause

Une centralisation cachée du pouvoir.

Un modèle de la vente par prospection (je pense à certaines sectes) ou aux produits fake

@G-Milgram à fait une vidéo à ce sujet sur Le coaching PYRAMIDAL !

Repause

Un épisode sur @France_Culture : Julien Prévieux : Forget The Money

https://www.franceculture.fr/emissions/les-carnets-de-la-creation/les-carnets-de-la-creation-du-lundi-27-aout-2018

Una Bibliothèque de l'ombre

Une œuvre qui a une place toute particulière dans mon corpus bestiaire des réseaux occultes du capitalisme. C'est la première que je présente en cours, à Paris 8.

Qui me mènera ensuite sur les traces d'/Una-Bomber/ et son terrorisme primitiviste anti-modernité-technologique... une figure elle aussi d'épouvante, devenue muséale en 2009 2010 et devient un vrai copy.cat_meme ... jusqu'à être adapté(e) en série pop en 2017 (un papier d'openedition)

Voir/lire L'exposition Chasing Napoleon au Palais de Tokyo

et...

https://we-make-money-not-art.com/chasing_napoleon_at_the_palais/

I first saw Robert Kusmirowski’s replica of the cabin at the New Museum’s After Nature exhibition but crammed as it was among many other artworks it didn’t have the impact that the vast space of the Palais de Tokyo gave it. I love Kusmirowski’s work (see Wagon and Machines from a past that never was) but this is a frustrating piece. You want to get inside but all you can see is the stern outer shell of the cabin.

Dora Winter, The Unabomber Book Collection, 2008 – 2009

Original photo

Photo of Ted Kaczynski's cabin by @Richard_Barnes (© 2011 Richard Barnes)

De l'intérieure (originals img/contents)

- FBI history

https://www.fbi.gov/history/famous-cases/unabomber?lv=true

Contents - https://esprimetheen.wordpress.com/2016/02/12/une-bibliotheque-celle-dunabomber/

- https://trib.com/photos-a-look-inside-the-unabombers-montana-cabin/collection_9d21d7dd-591c-5ab8-8ea7-1a2311a3e777.html

- https://historiamniejznanaizapomniana.wordpress.com/2021/04/05/ted-kaczynski-unabomber-terrorysta-polskiego-pochodzenia/

<- Dora Winter, The Unabomber Book Collection, 2008 – 2009

<- via https://we-make-money-not-art.com/chasing_napoleon_at_the_palais/

En 3D et warehouse (entrepot) FBI

Un podcast ( @Apple )

Une série Netflix

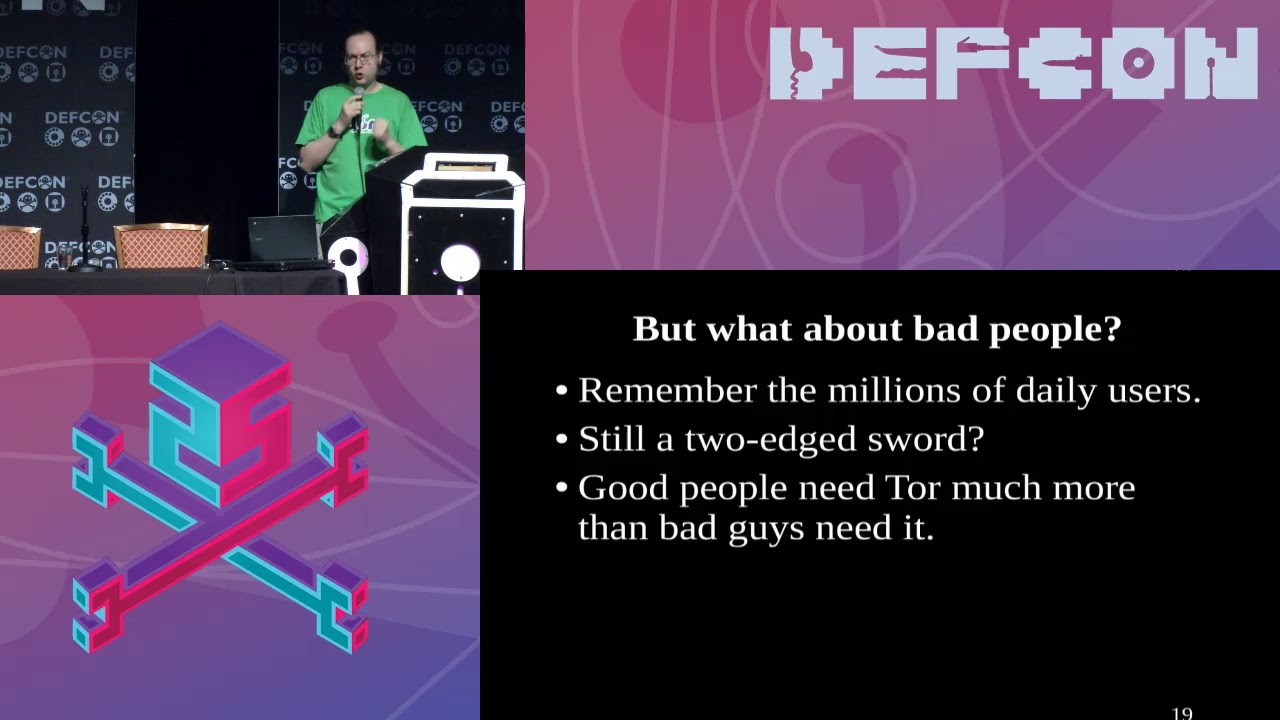

Ajoutée le October 13, 2017 par @DEFCON

" Millions of people around the world use Tor every day to protect themselves from surveillance and censorship. While most people use Tor to reach ordinary websites more safely, a tiny fraction of Tor traffic makes up what overhyped journalists like to call the "dark web". Tor onion services (formerly known as Tor hidden services) let people run Internet services such as websites in a way where both the service and the people reaching it can get stronger security and privacy. [...] "

Dante SOCKS5 Proxy Server Setup | CYBERPUNK https://www.cyberpunk.rs/dante-socks5-proxy-server-setup

" Dante Socks Server is developed by Inferno Nettverk "

Project page https://www.inet.no/dante/

UNoficial mirror : https://github.com/notpeter/dante

( ou comment changer d'adresse IP avec un ordinateur lointain vpn_proxy )

{ Ce site } fait une veille_blog_actu sur les outils de hacking ( intrusion_vulnérabilité )

Dante’s Internet: “Serious Business”

Visuellement.Imaginairement ( text_image ) le Minotaure et la représentation des enfers proposés par Dante font partie de la mythologie des dn_darknet

- Mèmes.Images autour de l' iceberg ou de l' oignon , d'une complexité par couches / plis pour le labyrinthe

- des strates profondes de l'enfer Dantesque accueillant.regroupant les damné.e.s selon leurs péchés/tabous/punitions

qui est repris dans certaines représentations imagées et moqueuses.joueuses.trolls (Mèmes) sur l'organisation du "web-profond" ou "darknet" pensé comme "les profondeurs pénultièmes des Internets"... deepweb_dw - le tout mélangé.inspiré par un imaginaire technique.conceptuel faisant état du séparation des usages et contenus selon les proto ... une séparation par couches du réseau qu'on retrouve avec le schéma d'organisation et d'aide à la conception OSI (qui sépare les moments du dev. ou de la chaîne de production de l'information entre plusieurs "couches")

C'est une image cherchant à séparer.ordonner le "bien" du "mal" par une suite logique de méfaits gradués. Un régime des lois_justice où l'on retrouve par exemple la fraude et spam_scam comme acte délictueux. Il s'agit par là de penser les bonnes conduites et leur modération politique/institutionnelle ( CGU ) ...

Dans un tel espace d'autonomie individuelle ( qu'est le www world.wild.web ) il semble alors régner une anarchie : celle de l' anonymat / perte de toute id.entité / origine sociale ( l'individu est livré à lui-même : auto_self_perso ). Cette sortie du social produirait davantage d'actes égoïstes, libertariens ( liberté_libertaire ) hors de toute morale ou code de bonne conduite. Ce laisser faire produirait alors du chaos_trouble dans l'organisation sociale.

Et Dieu tout puissant et régissant ( État_gouvernement ) serait mort au profit de l'individu roi : autonome des autres, le self-made-man ( je pense ici à l'invention de liberté libérale individualiste expliquée par ici )

Un même, une époque

- Je retrouve cette image.sujet autour des années 2017 ( j'étais dans mon mémoire et j'y faisais référence )

- On retrouve cette approche.référence ici blog de recherche dédié : Dante Today

- qui cite un article de Médium ici...

- Aussi bien que sur un site de divertissement comme : La boîte verte fun

... Google images

" Today we cover an iceberg, an interesting phenomenon where we go from the surface of a topic to the very depths. For my first one I want to cover a Deep Web iceberg that's been floating arournd as old as I've been browsing. Let's see how much of it is real and how much of it falls into a joke "

J'ai connu @SomeOrdinaryGamers en 2017 quand j'écrivais mon M2... il faisait de /reviews/ de sites web cachés.

C'était plutôt chouette comme traitement exploratoire, décomplexé, humoristique mais aussi critique (un point de vu original) une invitation à la derive... mais aussi surtout une /react vidéo/, une vidéo de réaction en direct, un partage d'émotion sur le vif qui marche bien sur yt.

Il y en a plein sur YT certaines d'auto-dérision, d'autre de scam- creepypasta_fiction et certaines instructives : parler de l'iceberg c'est filer la métafore d'une méta-physique informatique (sur la base du "et si ?..") OU démystifier en expliquant comment ca marche internet : tout internet .

Car cet iceberg c'est en fait toutes les télécommunications machiniques qui échappent à la perception de nos usages techniques sans friction (nous qui n'avons pas les mains dans les cables, les yeux sur le code...)

( quantique magie ) VS ( sceptique science critique )

- Quantique is not magic

yt Quantum Mysticism is Stupid (Deepak Chopra, Spirit Science, Actualized.org)

J'en ai péché deux-trois autres :

-

Inforamtique Couche par Couche

yt The Universe Iceberg explained 2022 ..

yt The Rocket Iceberg Explained

yt The Computer Science Iceberg Explained (Part 1) 2022 #<3 -

Autres (vrac) todo

yt The Iceberg of Quantum Physics Explained 2021

yt The Mandela Effect Iceberg Explained 2021

yt The Archaeology Iceberg Explained 2021

Une vidéo qui a surgie je consommais ma dose de YT-invidious quotidienne et l'algo m'a lancé {ça}

Et c'est l'un des sujets de ce ARG_Alternate_reality_game . J'avais oublié combien j'aime les ARG .

/Alternate reality game/ qui hybrident des formes de récits entre jeu-narration-fiction .

Qui tentent de dédoubler l'activiter de jouer à jouer.

. Et opèrent comme une remise en jeu des mécaniques de jeu.

. . Le récit dans le récit

. . profitant du recul transmédia

Entracte

(réflexion qq jr plus tard avec un autre jeu)

Les jeux de réalité alternative, d'énigme, sont très rependus comme divertissement rependu (/spread/) sur les réseaux sociaux tel /Reddit/ ou /4Chan/. Ces puzzles font appel au pouvoir de mise en commun et partage de l'effort collectif crowd_sourcing

L'anonymat et perte des sources sur Internet participent à l'écriture de ces rumeurs organisées. Les Carnets et leur mythologie du refoulé, du caché, dun contre espionage peuvent alors servire ce type de récits (impliquant des organisations secrètes donnant à voir sans tout révéler).

Ces jeux font appel à la déduction, à l'intelligence et compréhension des participant.es mis au défit et travaillés par des crédulités variables, un désir de croire à la diégese du recit. Entre fiction et fake il n'y a qu'un pas !

https://invidious.fdn.fr/watch?v=TmoRowBRZvY&continue=0&local=true

Et Petscope alors ?

Le jeu-programme-récit est performé dans son exploration jouée

Le doute hypothético-déductif est essentiel,

: c'est un appel à l'intelligence face à l'énigme

confrontée au geste contraire de ne pas vouloir découvrir

Comment rentre t-on dans le récit ?

Quels mécaniques sont induites ou inconscientes ?

( dans le média emprunté, ici vidéoludique )

Que cachent les dev. du jeu, jusqu'où va le dupe ?

? Et s'il y avait des /backdoors/

? des jeux dans le jeu

? et si cela pouvait mal tourner

( comme tant d'histoires IRL )

Des récits cryptiques d'initiation

récompensés par la résistance face à l'étrange,

à l'incongru, le déconcertant

qui tord les mécaniques "normales" du game-design

En prolongeant le bug, le glitch

se joue ici la peur cathartique du jeu dégénéré

dégénératif, caché-dissimulé du grand public

et où, enfin, dans la sphère privée-intime,

derrière les coulisses du "vrai jeu"

pourrait se révéler la nature triste-angoissante de faits divers sordides.

C'est étrange .

Ça fait peur .

C'est narratif .

C'est bien-mal fait .

Tout est permis .

Les ARG donc

Je connaissait pas vraiment

c'est très étrange que cette vidéo ait "popé" comme ça

faudra que je vois ce que je regardait avant

( mais ce petit fait est une anecdote introductive de circonstance )

Les creepypasta_fiction sont légion sur les tréfonds du "Darknet"

qui en soit donnent le sentiment d'accéder à...

par l'intermédiaire de proto sous-jacents et malfamés

( qui induisent un sentiment d'initiation-résistance au doute )

Cette vidéo me fait penser à "The Stanley Parable" ou "TheBeginner guide"

. J'en parlais ici Bulle

. . Moi et les narrative "games" = #<3

. . "games" (entre guillemets) par ce que,

. . pour beaucoup de {vrais} joueur.euses ... ceux ne sont pas des {vrais} jeux

. . mais des réflexions méta sur l'activité du jeu...

. . . Un dedans-dehors, un en même ('étude et genre' ?)

. On est plus dans une réflexion sur les processus mêmes de la création entrain d'être jouée ou se créant en se jouant (le focus étant perdu-brouillé entre joueur et joué, et l'idée-sensation de "liberté" d'agir dans le cadre fermé d'un narratif de contraintes pré-établies.

J'avoue, j'y connais rien en théorie_des_jeux (s'en est ?)

Dans tous ces récits, l'idée d'un objet trouvé ( found_footage / abandonware ) d'un objet sorti de son atelier, existant mais n'ayant jamais dû l'être (comme le sont tous les tabous)

Petscop serait sorti en 2004 2017

Ressources Fanfiction : https://petscop.fandom.com/wiki/Petscop_10

( je cherchais "panicsv" faisant réf. dans {la vidéo} à un état de corruption de sauvegarde )

L'art, un divertissement immersif ? Comme dans /Petscop/ .

Le moment d'une suspension de crédulité accomplie (où l'on sort du jeu) ( rapport méta )

. Ou comment se tromper soi-même : être soi-même avec soi-même

. Cette sensation intime d'être soi auto_self_perso

Cet outil me sert { ici, sur shaarli } et dans ma veille pour créer des aperçus de pages web.

Des captures écran (ou "instantanés") qui sont ensuite redimensionnées (thumbnails)

Me sert (et peut servir) : pour de la sauvegarde / archive :: archéologie_num .

Mises à jour . ajouts

MAJ : ajout de détection des liens vidéo Youtube / Invidious 2021

MAJ : ajout d'une sauvegarde de 5 versions (par URL-page)

MAJ : ajout d'une version datée-titrée (incorporé à l'image)

MAJ : ajout de conversion img.jpg (+ base64) 2022

MAJ : gestion des accents, dé/en.codage (partiellement)

MAJ : ajout d'un lien incitatif de YT vers #.invidious

MAJ : gestion pour img.jpg, conv. selon dimensions

MAJ : fullpage + crop + thumb

https://liens.vincent-bonnefille.fr/?l3HsUg

Outils . fonctionnement

Mon serveur utilise nodejs avec Puppeteer ( bot_scraper )

Pour éviter Chrome j'ai aussi essayé cutycapt

Je me suis inspiré de https://addons.mozilla.org/fr/firefox/addon/searchpreview/ ...

Limites

J'ai observé pas mal de modules se rapportant à /Puppeteer/ étaient liés à /PhantomJS/ ( dont le dev. est en pause et surtout l'installation sur Raspberrypi un poil unofficial (bidouille, build manuel...) pas top en matière de durée_de_vie ...

Du coup j'ai repris une mini étude de marché des logiciels de "scrapping" permettant d'explorer le web bot .... et je suis retombé sur : https://scrapy.org #<3 ( capture plus bas ) ... que j'avais utilisé en 2017 pour explorer le Darknet Tor... Du coup c'est une nouvelle piste, un autre angle d'attaque-recherche.

Résultats avec {cet} "outil maison"

! Awsome list alternativeto

https://github.com/duyet/awesome-web-scraper

ArchiveBox (alternative)

(prêt à l'emploi) (un archive.org auto-hébergé/local)

Pour une offre prête à l'emploi (avec même une version application -avec Electron-) vous pouvez utiliser ArchiveBox https://liens.vincent-bonnefille.fr/?VvYV3w ...

Moi je l'utilise à nouveau pour de la sauvegarde de sites web

(ça crée une archive Warc / html avec ressources / pdf / capture partielle / ...)

Archivebox + Pupet

-

Add ability to run JS scripts during archiving with Playwright/Puppeteer

https://github.com/ArchiveBox/ArchiveBox/issues/51

( cacher modals / popups / cookies ) -

Autoscroll before before archiving and take full-height screenshots

https://github.com/ArchiveBox/ArchiveBox/issues/80

Aller plus loin (notes pupet)

Pistes plein écran ( auto scroll sur la hauteur )

https://blog.rasterwise.com/Puppeteer-Screenshot-Full-Page-Not-Working-Possible-Fixes-and-Alternatives

https://docs.browserless.io/blog/2018/02/22/large-images.html

https://www.titanwolf.org/Network/q/5c0608d1-34ae-4c37-ae1d-2192cbbc1cd0/y

https://zxc0328.github.io/2018/02/12/hdchrome-long-capture/

"Send e-mail campaigns from a powerful dashboard. High performance and features packed into one app."

https://github.com/knadh/listmonk/stargazers

...

Aujourd'hui on m'a demandé...

Quelles sont les solutions pour envoyer des mails en masse ?.

Quel outil.service.application utiliser pour faire des listes de mails ?

Et envoyer des campagnes de mails ? newsletter

Comment inonder sans faire du /Spam/ ? spam_scam

Comment avoir un chouette /Marketing/ mail ?

Les plus connus du /game/...

MailChimp site ?

SendinBlue site ?

( not-free not open_source )

...

MailChimp et moi

Des alternatives à /MailChimp/ il y en a.

MC reste ma référence, j'ai commencé avec, je connais ses limites.

La limite avec les /freenium/ (services gratuits avec fonctions payantes/"prenium") se passe souvent du côté de la taille des listes. 1000, 10.000 ca dépend.

Je ne suis pas { là } pour faire une étude de marché complète (/Brenchmark/)

La création de formulaires d'inscription est facile à intégrer à un site web...

Ce que je peux dire c'est que MC envoie bien...

Le suivi de traçage est "cool" (ouverture/clics)

Les mails s'envoient bien...

Le /builder/ est accessible pour les non codeuses.codeurs.

. Et il y en a un pour les codeurs qui veulent adapter le /template/, la mise en page...

. Même s'il est vrai que y a du darkpatern au niveau de l'UX : on se perd par fois.

Et surtout, donc, on est limités en envoi/liste de mails

...

Une alternative ? ( svp )

Alors moi, mon réflexe c'est de chercher des alternativeto

D'autres logiciels, de préférence en self_host_hébergement

Et je ferais bien tourner un système de mails / listes sur mon raspberrypi (et oui)

Comme ça on a plus de limite ;)

Ma petite expérience

- Par le passé j'ai déjà test ...

phplist qui s'installait bien sur en php sur un serveur mutualisé d'OVH ( une machine sur laquelle j'avais très peu de moyen de faire tourner autre chose ) - J'ai aussi testé la référence open_source :

Sympa - Sinon du côté des associations.militances je sais qu'on va souvent chez

RiseUp !!!

. . qui propose aussi des adresses email et vpn

Je vois que la @FDN utilise /Sympa/ pour tenir au courant de l'état de son réseau (et autre) : liste démo

Et les campagnes ? ( tout en un )

... mais bon /phplist/ ou /sympa/ font pas de gestion de campagne

... des listes quoi (on envoie un mail à compte@framalistes.org qui va le transférer/envoyer à toutes les copaines)

... ce que j'envoie depuis ma boîte mail n'a pas d'outil de mise en page.forme, de /campagnes builder/

Auto-hébergé ? ( oui )

listmonk semble le mieux placé...

Voilà ce que nous sort le site /AlternativeTo/ :

https://alternativeto.net/software/listmonk/?platform=self-hosted

phplist / mailtrain (site /down/ ?) ...

Bon je vais test Listmonk ( a l'air facile à installer sur linux ou déployer via /Heroku/ )

Et puis Sympa ( avec /framasoft/ et leur démo )

BONUS

/Framalist/ fait la promotion de http://www.collecti.cc ...

qui propose des services de de web responsable, "éthique" ?, des ressources / MOOC pour monter.gérer un projet réellement collaboratif (gouvenance...) altweb #<3 cours

Et nous a fait un article et infographie.visuel pour expliquer quel type de mailing/newletter/groupe liste choisir

jai-besoin-denvoyer-un-mail-a-un-groupe-ou-les-avantages-dun-liste-de-discussion 2017

No Comment 2021

Autrice de Queer Privacy: Essays From The Margins Of Society 2017

https://www.goodreads.com/book/show/35105309-queer-privacy

LGBTQIA bibliographie

J'avais découvert sa recherche avec le génialisime /OnionScan/ yt

{ bulle, 2017 } bulle

"Firefox a annoncé un nouveau partenariat avec NextDNS pour fournir aux utilisateurs de Firefox des services privés et sécurisés de DNS (Domain Name System) via son programme Trusted Recursive Resolver."

... note que Cloudflare est de la partie 1.1.1... lire à ce sujet https://www.nextinpact.com/article/30142/108783-dns-over-https-pour-stephane-bortzmeyer-diable-est-dans-details

Youpi un nouveau DNS sécurisant avec filtres anti-pubs/trakers/porn...

avec du DoH / DoT pour crypter ce qui passe dans les tuyaux

( au niveau du DNS qui convertit mon adresse URL lisible et mémorisable,

un nom de domaine, en adresse IP unique sur le réseau

attribuée à une machine_serveur et ses données (pages du site demandé) )

Je cherchais un DNS avec filtre anti-pub intégré (à la place du bon Adaway) ads_tracking pour mettre sur mon Android à l'aide de Nebulo 💖

... et NextDNS fait la pub pour handshake dont leur service propose de résoudre (nous permettant d'y acéder) (joie)

... NextDNS qui est donc un autre DNS décentralisé prométant monts et merveille avec son token magique ... pour moi c'est, encore une fois, la possiblité d'accéder à des lieux autrement impossibles. Des heures de bidouille qui s'ouvrent à moi, de compromis (temporaires), d'acharnement numérique. todo

Vennant concurencer le DNS de Google, CloudFlare, Quad9...

Des services qui ont ainsi acces à nos requêtes DNS...

L'attribution d'adresses URL, de noms de domaines est centrale dans le dévellopement d'une existance en ligne.

C'est l'un des derniers endroits par lesquels je suis dépendant d'une hébergeur comme OVH pour acheter et renouveller ma propriété sur le nom de domaine "vincent-bonnefille.fr". ( un frien dans mon projet self_host_hébergement )

Je dois passer par un Registar.

La plupart de "darknets" viennent avec une modalité de résolution de leurs adresses URL spécifiquement accessibles par leur protocol. Des TLD exotiques... comme autant de portes à pousser.

Lokinet .loki

Tor .onion

i2p .eepsite

data .dat

les dht: de dn_ScuttleButt ...

à partir de l'identification unique sur le réseau de vortre machine une adresse lui est attribuée et elle devient ainsi joignable (ce qui lui permet d'afficher un site web ou tout autre chose)

Bref un nouveau dns c'est un retour aux sources et à mes premières lectures de recherche

(intéressé au perfectionement technique par la critique de l'existant, dépassé, perfectible...

autant que par les processus de crétaion eux même { à l'origine de normes informatiques et d'autre nature })

...

parmis ces lectures, un petit bonbon :

Cooking With Onions: Names for your onions | Tor Blog 2017 💖

https://blog.torproject.org/cooking-onions-names-your-onions

https://liens.vincent-bonnefille.fr/?geTQFQ référence

...

Hadshake, m'a fait pensé à :

NOIA-net par Syntropynet (qui se présente comme une solution blockchaine pour les BGP (qui sevent à trouver le chemin le plus court entre deux machines en réseau, via Internet))

https://liens.vincent-bonnefille.fr/?u2e5KA

"Handshake" glossaire_notion

https://www.encirca.com/your-guide-to-handshake-crypto/

https://medium.com/tokendaily/handshake-ens-and-decentralized-naming-services-explained-2e69a1ca1313

... littéralement "serrage de main" ou "établissement d'une liaison", initie la rencontre entre deux machnines wiki, c'est le cas lors d'une connexion ftp ou encore ssh ...

...

fun : "Epic Handshake" avec Arnold Schwarzenegger dans Predator de 1987.

...

/HandShake/ c'est aussi :

" Decentralized naming and certificate authority

An experimental peer-to-peer root naming system. " P2P DNS