@Chelsea_Manning est probablement la « lanceuse d’alerte » la plus connue au monde. Analyste pour l’armée américaine, elle est arrêtée en 2010 pour avoir transmis 750 000 documents classés secret défense à Wikileaks, l’organisation de @Julian_Assange . Ces révélations quant aux exactions commises par l’armée américaine en Irak et en Afghanistan feront la Une de tous les journaux mais lui vaudront aussi une condamnation à 35 ans de prison.

Cette biographie Readme.txt retrace son parcours ( 2023 )

https://bib.vincent-bonnefille.fr/book/215

todo : fiche/notes

évoque un New écosystème en surcouche de chiffrement...

pour augmenter sécurité des données via les réseaux...

pallier aux failles.vulnérabilités de Tor

7ème Rencontre Annuelle des Lanceurs d'Alerte

11, 12 & 13 Novembre 2022

à la @MSH_ParisNord == La Plaine St-Denis

( Maison des Sciences de l'Homme Paris Nord )

Métro Ligne 12 "Front populaire"

Live vidéos (mais "en vrai" c'est mieux si tu peux te déplacer)

https://lanceurs-alerte.fr/salon-live

Programme (.pdf)

https://lanceurs-alerte.fr/wp-content/uploads/2022/09/programmeDLELA2022-imp-4.pdf

Thématiques

https://lanceurs-alerte.fr/programme-thematique

Vendredi 15h00-20h00

Samedi 10h30-19h00

Dimanche 11h00-19h00

Au sujet de @Julian_Assange avec @Blast

https://invidious.fdn.fr/watch?v=NotJw4lrJ6A

" Comme un virus, l'idéologie du tout sécuritaire se répand à la mesure d'une révolution numérique à la puissance exponentielle. Va-t-elle transformer notre monde en une planète habitée par 7 milliards de suspects ? Quel niveau de surveillance nos libertés individuelles peuvent-elles endurer ?

Interview de Martin Drago, juriste à la Quadrature du Net, et de Bénédicte Jeannerod, directrice France de Human Rights Watch. "

Compter, gérer, exploiter, ainsi va la mégamachine bureaucratique. Pourquoi résister à l'informatisation du monde ?

J'en parlais ici https://liens.vincent-bonnefille.fr/?SjLa3w

Au delà de la critique des surveillances. L'informatisation du monde...

La gestion.organisation des flux.masses . . .

Une émission sur @France_Culture : https://www.radiofrance.fr/franceculture/podcasts/terre-a-terre/la-liberte-dans-le-coma-7077137

"Comment les réseaux sociaux modèrent-ils la parole publique actuellement ? Comment s’y prennent-ils pour détecter les fausses informations, les (...)"

https://walla.vincent-bonnefille.fr/share/62bc9ec2e2cf83.00007084

Références

[1] Josiane Jouët

[2] Nétiquette

[3] Splinternet

[4] Alt-right - Droite alternative américaine

[5] Premier amendement de la Constitution des États-Unis

[6] Section 230

[7] Jen Schradie - Observatoire sociologique du changement - Sciences Po

[8] Scandale Facebook-Cambridge Analytica

[9] Attentat de Buffalo, 14 mai 2022

[10] PHAROS - Plateforme d’harmonisation, d’analyse, de recoupement et d’orientation des signalements

[11] Digital Services Act - Législation sur les services numériques

[12] Métavers

[13] Témoignage. « Être modérateur pour Facebook : Le grand public n’a aucune idée de ce que nous endurons », Courrier international, 3 avril 2019

[14] Thibault Grison

[15] Julie Charpenet

Avec @Leila_Mörch

@Nicolas_Martin je l'ai écouté au casque ce texte (TTV text to voice )

je n'aurais pas dit que c'était un garçon

et @Asma_Mhalla

Cuturethèque le relie :

https://www.culturetheque.com/doc/RADIOFRANCE/4cc8383f-a442-4c7c-9abe-bdea771e110b_5/reseaux-sociaux-les-temps-moderent

Émission France Culture :

https://www.radiofrance.fr/franceculture/podcasts/la-methode-scientifique/moderation-des-reseaux-sociaux-3598478

Pub. le 14/06/ 2019 par @Félix_Tréguer

Que l'on retrouve ici https://www.monde-diplomatique.fr/2020/01/TREGUER/61229 ( 2020 ) commentant la liberté dans le comas ... actuellement épuisé.

https://bib.vincent-bonnefille.fr/book/311

Datant de 2013 ... édité par...

@La_Lenteur ( radicalités anti.tech garanties )

-> https://bib.vincent-bonnefille.fr/publisher/stored/22

--> https://librairie-quilombo.org/La-liberte-dans-le-coma

.... que j'ai découvert via le tres bon podcast militant @Floraisons

Compter, gérer, exploiter (avec @Matthieu_Amiech )

https://floraisons.blog/compter-gerer-exploiter/

( repostée ici https://liens.vincent-bonnefille.fr/?qw80EA )

@Félix_Tréguer est aussi l'auteur de

" L'utopie déchue :

une contre-histoire d'internet XVe-XXIe siècle "

--> https://bib.vincent-bonnefille.fr/book/278

Voilà comment commence l'article de Félix :

" Dans la généalogie politique de l’informatique et plus encore dans l’historiographie dominante d’Internet, les oppositions néo-luddites sont largement négligées.

Parmi les acteurs ayant contribué d’une manière ou d’une autre à façonner ces technologies et les discours à leur endroit avant les années 1990 , on évoque souvent les scientifiques humanistes de l’après-guerre et les hippies technophiles des années 1960 (voir par exemple les travaux de @Fred_Turner ). Ensemble, ils ont contribué à extirper l’ordinateur des grandes bureaucraties en promouvant des machines plus petites, conçues comme des outils de libération individuelle, avec toutes les impensées qui furent les leurs (et les nôtres devrait-on dire, puisque leurs espoirs et utopies ont aussi largement influencé les discours dominants à l’endroit d’Internet…). Dans l’histoire du droit à la protection des données personnelles, on aborde aussi parfois les informaticiens, chercheurs ou juristes qui, dès les années 1960 , ont alerté l’opinion et les législateurs quant aux risques de ces technologies pour la vie privée.

Dans cette littérature, les oppositions plus fondamentalement technocritiques qui agitent la Nouvelle Gauche à partir des années 1960 , et pour lesquelles l’ordinateur constitue une machine par essence technocratique et guerrière, apparaissent souvent comme une simple toile de fond. On s’intéresse en réalité assez peu à ces acteurs, à leurs discours ou à leurs pratiques d’opposition à l’informatique.

Des travaux récents ont commencé à corriger ces lacunes historiographiques, principalement aux États-Unis. L’anthropologue @Gabriella_Coleman a par exemple rappelé (pdf titre: Coleman-Phreaks-Hackers-Trolls <- The Social Reader part8 (bib) ) la filiation entre les hackers des années 1980 aux États-Unis et des groupes radicaux inspirés par l’action directe non-violente, comme les Yippies. Plus récemment encore, dans Surveillance Valley (2018), le journaliste @Yasha_Levine a mis la main sur des archives oubliées documentant l’opposition d’organisations militantes comme les Students for Democratic Society (SDS) à l’ ARPANET , au tournant des années 1960 . L’auteur raconte comment l’ARPANET, qui fut le premier réseau à commutation par paquets et est généralement présenté comme l’ancêtre d’Internet, fut dénoncé lors de manifestations étudiantes pour ses liens avec le complexe militaro-industriel, tout en étant également impliqué dans des scandales liés à la surveillance des mouvements sociaux par les services secrets américains.

@Yasha_Levine Surveillance Valley : The Secret Military History of the Internet

Une histoire oubliée… "

. . .

Un texte qui rappelle comment raconter l'ambiguïté hippie vàv des tech ( @Fred_Turner pour ne citer que lui ) participe au récit émancipateur qu'on leur acolle ... mais surtout les mises sous silences des mouvements contestataires .

Via : ( de nombreuses ressources, pistes luddites )

Machines in Flames ( 2022 , 50min) finds a secret history of self-destruction by following the footsteps of a clandestine group of French computer... @CLODO

.

Machins in Flames is the debut film of the Destructionist International, and the first in a series on the appetite for abolition in ultra-leftism.

.

Writing & production: Andrew Culp & Thomas Dekeyser

Music & VO: Dana Papachristou

More info at machinesinflames.com

Entre desktop_movie et documentaire ce roman filmique retrace le cerle de flammes entre l'/arché/ et les hommes, leur désir ubrique de rester imortels, de survivre au présent. Un collectif luddite Toulousin, militant 'avant l'heure' contre le pro.gramme de l'État français à la recherche d'un pouvoir surveillant, informationel, pour ne pas dire surveillant (de ses sujets proto.dissidents).

Et si les flammes de Clodo n'étaient le fait de ces entreprises d'État appuyant sur la gâchette (du clavier) ?

Et si, Clodo dont les molotofs n'ont jamais été démantelés, vivait encore,..? dans les flammes du datacenter d'OVH dont l'histoire récente a vu périr sites web et bases de donnés (des clients de ce leader Européen)

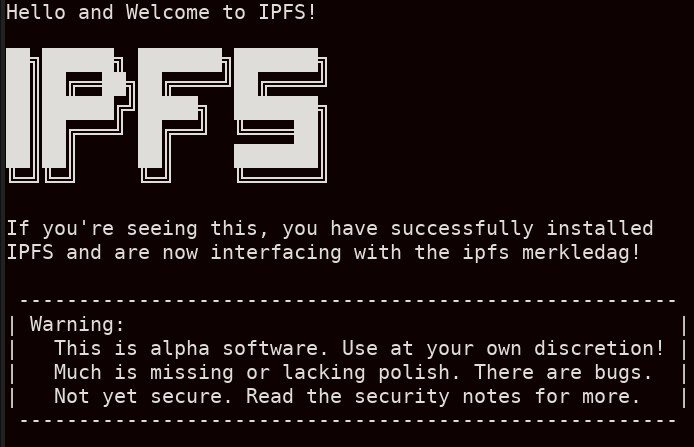

Au début, pour cette {bulle} je voulais partager :

Deploy your website on IPFS: Why and How

https://tarunbatra.com/blog/decentralization/Deploy-your-website-on-IPFS-Why-and-How/

( dont la cover.illustration est ici utilisée, crédit : Photo by Clint Adair on Unsplash )

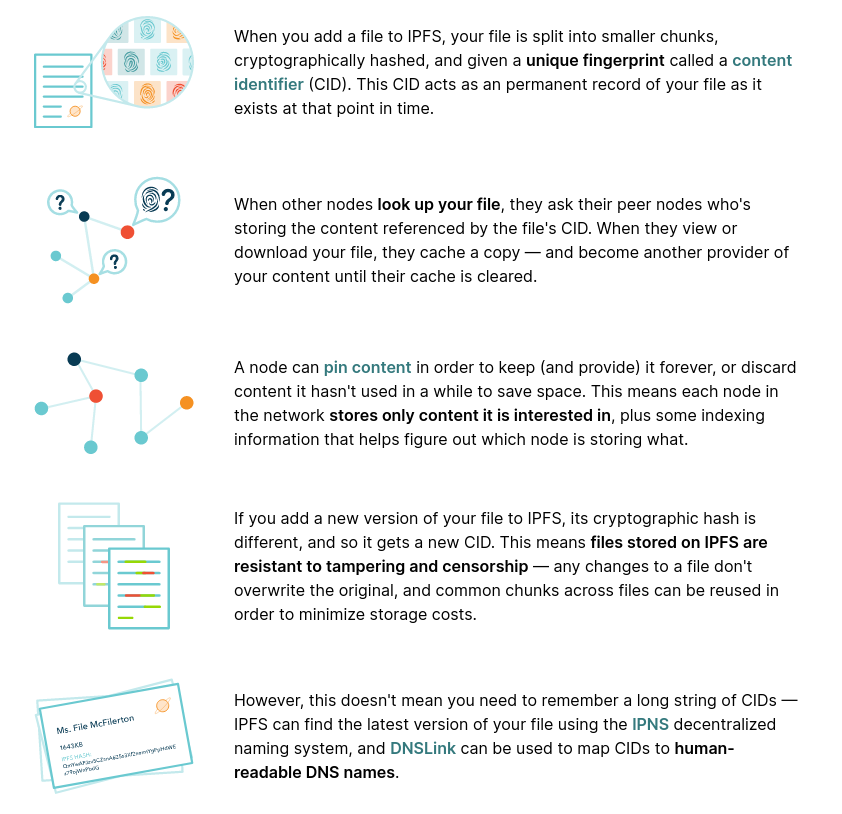

IPFS quels problèmes résout.pose ce protocole ?

Un dns avec une forte d_centralisation (comme l'explique IPFS.io)

Une distribution.diffusion interplanétaire, rien que ça !

Sur wiki on peut lire

"InterPlanetary File System, est un protocole pair à pair de distribution de contenu adressable par hypermédia, conçu à l'origine par @Juan_Benet . L'implémentation principale d'IPFS est un logiciel libre dirigée par l'Interplanetary Networks"

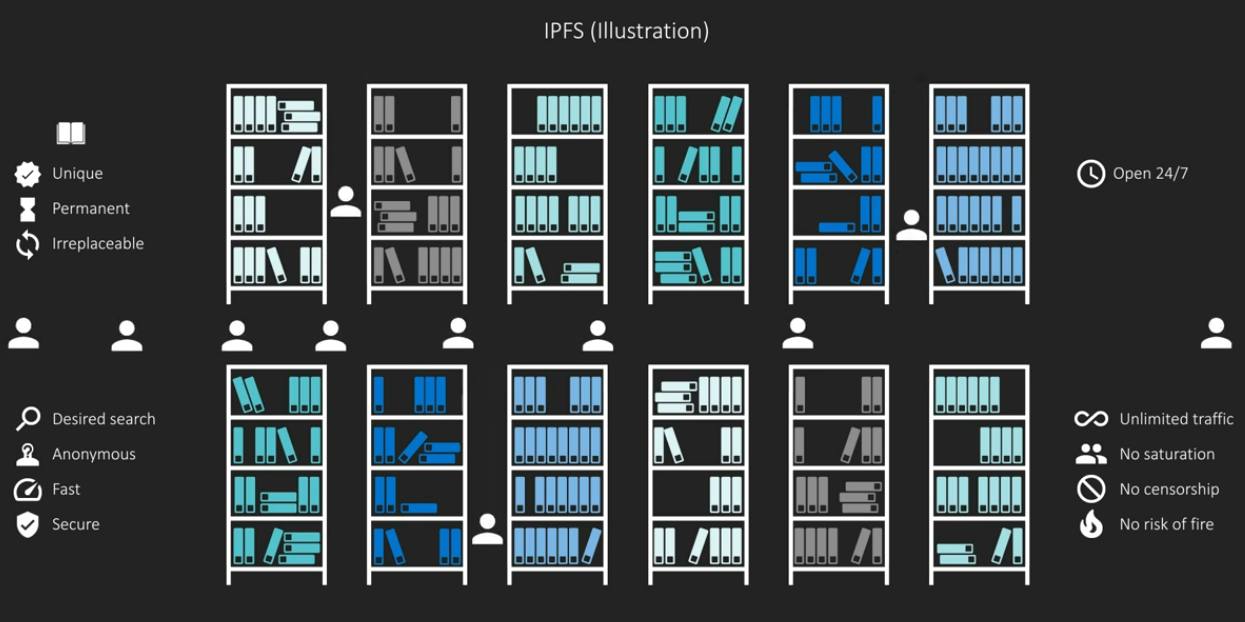

Un web distribué, résistant aux censures/pertes/coupures, p2p ...

Vidéo en anglais, promotionnée sur le site d'IPFS

IPFS: the future of data storage

( version en français, {le lien de cette bulle} )

autres captures écrans / slides tirées de la vidéo + bkp de la vidéo

. . .

- Une autre vidéo par @PafLeGeek

(web 3.0?) ( très complète en français )

( répond à pas mal de mes questions sur la persistance des fichiers (pin/épinglés) ) https://invidious.fdn.fr/watch?v=wvIKUEo6REY

https://invidious.fdn.fr/watch?v=wvIKUEo6REY

Des fichiers distribués à vie : la censure.droitàloubli sont KO

Démo

Ma landingpage de test_demo (v 0.2)

https://ipfs.io/ipfs/QmX4GZ9Z2FDxBrYRr8cMNoVXpoPVPEjr9y4bdEAGU64a3p

Une image

https://ipfs.io/ipfs/QmeMgMtf4oZWKB97prfVDop4FUS6sKnYHMJZJQeziUPRSE?filename=00.png

- Pour ajouter un fichier (là un fichier statique) on utilise une commande

add(ou l'UI.web à l'ergonomique plutôt soignée), un peu comme git !? - Le tout est plutôt soigné...

on peut assez facillement uploader des fichiers et les partager...

(pour les fichiers modifiés -nouveau hash.ID- c'est un poil plus compliqué, mais guère) - on trouve quelques goodies pour nos navigateurs :

https://addons.mozilla.org/fr/firefox/addon/ipfs-companion/

https://chrome.google.com/webstore/detail/ipfs-companion/nibjojkomfdiaoajekhjakgkdhaomnch/

InterPlanetaryWiki : la porte des étoiles

Le miroir de wiki est un exemple de ce que peut ce réseau P2P contre la censure

https://github.com/ipfs/distributed-wikipedia-mirror

https://blog.ipfs.io/24-uncensorable-wikipedia/

Par ce cas pratique on comprend aussi que les gateways sont cruciaux comme intermédiaires vers les contenus... ces "ponts"."portes d'entrées" servent de mandataires.proxy vers le contenu qui, à son ajout (add) reçoit un CID, un identifiant unique produit par hash (comme souvent) : une adresse, un permalien unique.

Les gateways sont des instances par lesquelles on accède aux contenus IPFS.

Il y en a 'plein' et moi je peux facilement en faire tourner un en fond sur mon ordi !

https://ipfs.github.io/public-gateway-checker/

Le cloud est mort, vive les rois ( ode 3.0 )

... je vois pas mal de points communs avec FileCoin

... d'ailleurs IPFS en fait mention dans son programme de cours https://proto.school

... Le haut niveau d'ingouvernabilité d'IPFS repose sur la décentralité.distribuée

... comment faire dès lors que la source est perdue dans le bruit de la foule ?

... qu'elle est une hydre un swarm bien plutôt qu'un point unique sur la carte ?

... on retrouve ici le volontariat participatif du bittorent_p2p une masse-critique de seeder

... cette foule qui ensemble décide de la survivance des données qu'elle produit

. IPFS répond vraisemblablement à un désir de survivance des savoirs

. un projet qui atteint avec radicalité les promesses d'un Internet libre et partagé

. Le projet d'un index bilatéral d'une bibliothèque d'un cloud domestique P3P

Si l’intérêt pour un objet est partagée...

chaque pair décide ce qu'il sauve.garde / maintient sur son bout de disque dur cloud .

Et il y a fort à parier qu'un document top.secret utile au plus grand nombre soit majoritairement re.copié comme c'est le cas avec l'économie du seeding en Bittorent.

Enfin un CID (lien vers un objet peut être partagé de personne à personne, garder sa confidentialité (à vérifier en pratique).

Hydre noire ?

Ce n'est pas à proprement parlé un "darknet" dans la bouche de ceux.celles qui usent de cette formule.mot magique... mais bien plus une autre façon de communément faire cloud. À l'instar des réseaux f2f (entre soi, entre ami.e.s), il manque à IPFS une couche supérieure d'anonymisation (pour être "dark").

Ce qu'il a de "dark" c'est la complexité technique qu'il ajoute pour rendre difficile la censure. Il est disruptif dans la façon qu'il automatise à grande échelle la distribution par le multiple de fichiers dont on cherche à protéger l'origine unique autant que l'authenticité.

Sur ce tout dernier point sécuritaire (falsifiabilité), j'évoquais FileCoin et les blockchaines_blc soutenue par la création d'objets uniques, identifiés par hashing ... IPFS promet bien d'une certaine façon un Internet solide, résistant à la perte, aux coupures et censures. Il protège moins les sources qui transmettent que le contenu distribué par l'essaim ( swarm ).

Censure : clore des formes, finir des objets

( ça vaut mieux non ? )

Oui, la durée de vie moyenne d'un site est de 3ans(!)

et l'on voudrait que le 404 soit un souvenir oublié.

Les données ont leur finitude (se sont des corps corruptibles, que le temps délit...)

... mais est es trop ou bien assez ?

Que fait on des déchets enfouis pour toujours ?

N'y a t-il pas un certain bienfait à l'oubli ?

Oui mais pour qui ?

Certains savoirs dérangent

mais doivent pouvoir survivre à la mémoire

( pour le bien collectif )

On peut se dire que si "l'information veut être libre" alors c'est une bonne chose...

Qu'un tel réseau va servir aux journalistes chercheur.euses de vérités "transparentistes"

Mais on peut aussi se demander...

: comment mettre à jour / défaire / arrêter un feu de forêt ?

: comment empêcher que la rumeur ne s’étende ? Le fichier d'exister ?

. . comme je le comprenais en faisant mes premiers essais ici

. . et ce que @PafLeGeek confirme ici l'on ne peut vraiment être sûr que ce qui est alors distribué sera un un jour tout à fait disparu du maillage interplanétaire...

Cela dit si je comprend bien, avec un identifiant et et le dns d'IPNF :

ipns y a moyen de mettre à jour un contenu, d'en changer les métas :

https://docs.ipfs.io/concepts/ipns/#example-ipns-setup-with-cli

Un CID désigne un objet en non plus sa localisation

Le dns est inversé . il pointe vers un objet plutôt qu'une localisation unique

On part du principe que le fichier demandé existe(peut-être d'avantage qu'avec les hyperliens.URI traditionnels)

On ne se demande plus "où est l'objet" mais quel objet .

C'est une autre symétrie.perspective.

D'un seul coup je repense à l'abstraction informatique, la perte d'une spatialité commune...

Au concept d'Anoptikon de @Olivier_Auber (https://bib.vincent-bonnefille.fr/book/61), la dissolution ou renversement de l'idée même d'espace...

La liberté a besoin d'une justice, d'un chef

La perte de l'adresse située, unique, déroute nos modalités d'interpellation politique (éminemment dialogique, conflictuelle).

Qu’à devient-il avec la perte de responsabilité des sources ?

Leur délocalisation, leur incommunicabilité ou mutisme ?

Quand d'une façon ou d'une autre elles s'extraient.séparent du régime des justiciables ?

( qui nous rendent tous.toutes pairs, semblables face à la loi à priori équitable, dispensée avec légitimité et bon sens... sans intérêts privés ou de classe... )

Celui.celle.ce qui se sépare du régime social de la justice (qui vise à décrire et limiter les usages de la liberté qui n'est pas en soi une bonne chose),.. ce qui se met hors d'atteinte de cette délibération suscite la méfiance de ses pairs qui, eux, s'y soumettent (par naissance et obligation) .

On peut aussi, légitimement réclamer une auto-souveraineté qui ne reconnaît pas celle d'un État_gouvernement ou d'une Justice... et désobéir sciemment, hors de son régime...

. . .

En répondant si bien au besoin de survivance infalsifiable d'un contenu, les réseaux de la censure impossible posent celle de l'illimité ingouvernable.

L'on aspire à la liberté retrouvée que rien n'arrête mais l'on n'y jamais tout à fait préparé.e

à l’illimité d'un geste sans fin qui échappe à celui.celle qui l'a initiéCette idée d'une irréversibilité technique (sans backdoor ou interrupteur)

produit souvent un doute à l'endroit des "darknets"

chez moi ici, un certain vertige et angoissecelle de perdre le contrôle, le gouvernail...

.

D'une certaine façon il est aussi terrifiant de tout perdre.oublier

que de ne plus pouvoir se séparer d'un objet gluantune fois un encore un protocole dont les réponses techniques sont problématiques

car ils déjouent nos habitudes relationnelles de communication

à commencer par la distribution du pouvoir médiatique aujourd'hui centralisé

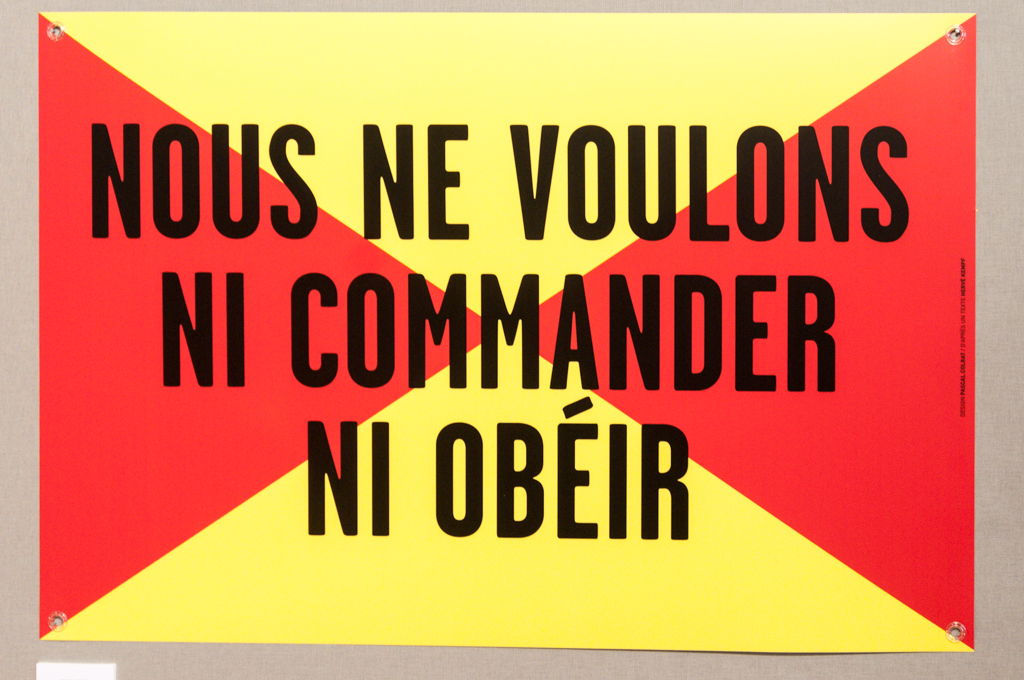

. Nous sommes tendu.e.s entre le désir de dire.exister et celui de se taire

. Celui d’obéir et celui de gouverner.commander

. Ne voulant, pour ma part, ni être maître ni être esclave

. Une ambivalence qui a un coup et qui reste idéologique

(1. à gauche/au-dessus) Fête de l'Humanité 2013 © Jean Paul Romani

(2.) méme d'auto-dérision tout droit venu du cyber 90's

Conclusion impossible

( sans cas concret.focale ) ( envie d'une résolution dans laquelle tout est possible )

( or la radicalité semble exiger des sacrifices )

( Et du coup mon cœur balance entre :

la fascination technique d'un protocole qui résout un large écueil informatique et les conséquences incertaines, problématiques que cette nouvelle gouvernementalité invente ... et que la pratique expérimentale pourra vérifier )

( Chaque outil.protocole vient avec ses spécificités, ses défauts, ses incomplétudes )

( Aucun n'est parfait et adapté à l'ensemble des situations )

( Chaque outil demande un enseignement à ses principes et sa philosophie )

( aussi les interrupteurs / backdoor sont tentant pour atténuer la radicalité technique )

( mais en réduise souvent le geste pertinent à néant )

Outro

Autre remarque, une fois que ces techniques sont mise à jour, que leurs effets sont vérifiés (et qu'elles se rependent par l'usage car répondant à un marché de l'information) : dès qu'elles font la preuve de leur efficacité et pertinence... l'on peut bien vouloir les interdire d'exister la plupart subsistent, confrontant le choix politique à des limites techniques.

Un choix politique qui, entre autres, est instrumentalisé en la Justice et autres codes, se confronte au pragmatisme technique (limite à l'utopie).

Un comportement / protocole / objet problématique on va vouloir l'interdire ou en limiter l'usage. On voudra le hacker, le restreindre ou le rendre impopulaire ... il n'en restera pas moins que l'outil est là, maintenu, renforcé.modifié en fonctions des attaques subies.

Un guerre technique entre des communautés humaines dont les projets divergent (autant que les inquiétudes).

En outre, une fois l'outil.moyen à portée de main, il y a une une certaine tentation à l'utiliser : l'Humain fait dès lors qu'il s'en sait capable, la technique parait toujours un endroit de dépassement de sa condition, un progrès "sans précédent". S'il peut aller sur la lune il ira sur la lune, faire l'expérience de sa capacité affirmée, dépassée par l'effort.

( J’amorce ici une critique du solutionnisme technique / alt.numérisme )

Résumé et résolution de ma question (par la technique)

( vàv du risque d'une censure impossible )

Avec l'in.censure et l'instantanée distribution.propagation du fichier morcelé... comment, à posteriori, comment le supprimer.retirer ? Quelle marche à suivre pour le mettre à jour (ce qui peut s’apparenter à de la corruption) ? Quel consensus ?

La robustesse et étendue d'un réseau est indispensable pour sa résilience...

Mais que faire des organismes persistant métastatiques ?

Sur le site.doc de IPFS on nous dit bien de ne pas partager d'info. confidentielle.

La démarche est éminemment publique !

Il y a une différence entre fichiers "épinglés"="pin"==prioritaires.persistants (et les autres)

On peut retirer des fichiers épinglés :

ipfs pin ls --type recursive | cut -d' ' -f1 | xargs -n1 ipfs pin rm source, sur sa propre machine... reste à savoir comment l'information se propage (et est acceptée comme contre.ordre)

: sans tête ("capitole"/headless) qui décide.arrête une décision légitime ?

. . .

Docs : un.pin :

https://docs.ipfs.io/how-to/pin-files/

" You will notice it still returns the correct response, this is because while <foo hash> was removed from your local storage, the data still exists over IPFS. "

Sources : comment mettre fin à la cascade ?

- Delegated content erasure in IPFS 2020

- HN : One of the biggest challenges with IPFS in my mind is the lack of a story around how to delete content

- Sur l'illégalité l'intégration d'une

whitelist/ DRM (== backdoor ?) : Reddit. . . - UE : responsabilité de l'hôte et impossibilité tech. post

Tiavor ::

IPFS is also affected by the new Article 13 of the EU Copyright Directive, means that everyone has to filter everything they host.

NoSpaX ::

Article 13 is impossible to realise. How would that work? What program will they use? As soon a "filter server" is online, it will get shot down by DDoS. IPFS is nigh uncensorable. There is always that one node, where nothing is blocked. And there is also the swarm.key. Just get one of the many warez sites, bootstrap to them, happy downloading. Add a public gateway on top: Nothing changed. Just the way it's distributed. Also: VPN.

ISPs tried to suppress BitTorrent-Connections and they failed to a certain extend, as soon Torrents adapted.

Sources, installation, tutos

((( Linux.Rasp.deb le plus complet.aidant que j'ai trouvé, dont syst.auto-start )))

(( un tuto.détaillé (sur Linux.Rasp Github) / (sur Mac : Medium) ))

. . .

-

voir aussi : Why we need the distributed web 2018

( https://www.ctrl.blog/entry/the-dweb.html ) -

en français complet, des liens avec git / Bittorent...

( https://lucas.bourneuf.net/blog/ipfs.html ) -

un tuto pour héberger un site avec adresse (ipns) todo

( https://medium.com/coinmonks/how-to-add-site-to-ipfs-and-ipns-f121b4cfc8ee ) -

un article autre en français

https://cryptoast.fr/interplanetary-file-system-ipfs-reseau-partage-fichiers-web-3/ ) -

un article sur le fonctionnement :

https://medium.com/0xcode/using-ipfs-for-distributed-file-storage-systems-61226e07a6f -

des usages.apps.exemples :

https://docs.ipfs.io/concepts/usage-ideas-examples/ )

( dont : https://github.com/c-base/ipfs-deaddrop ; )

PS : Je note un certain engouement autour d'IPFS + NFT sur les internets... peut-être parce que les deux cherchent à créer une autre forme de propriété basées sur du hashing ? Sauf qu'NFT est un hoax, une arnaque.bulle... dans son usage artistique.

L'industrie culturelle de masse a, dans cette modalité de certification qui désigne un objet (identifié comme unique et auquel on peut accoler un acces restreint), l'espoir de créer une nouvelle esthétique de la valeur propriétaire sur des objets qu'elle ne pouvait tout à fait cerner (objectifier et donc vendre). Un nouveau DRM ou enclosure...

Or, il semble que l'achat et diffusion d'NFT se solde par l’autorisation d'accès à une URL méta-daté, situé. IPFS permettrait de renforcer la joignabilité et robustesse (durée de vie) de ces liens...

"Création d'un corps révolutionnaire"

Voir ici aussi :

https://soundcloud.com/direction-avant-scene/lecture-de-virginie-despentes-ctre-pompidou-16-10-20

Le texte :

http://rencontredescontinents.be/IMG/pdf/despentes_pompidou.pdf

. . .

Une amie m'avait partagé ce bout de texte qui faisait débat (comme tout)

Un ami m'en a reparlé hier. Je le fait remonter.

VD présentait un texte au @Centre_Pompidou

(le même jour que @Paul_B_Preciado la veille du re.confinement 2020 ...

Le monde en pause et les flics dans la tête, les corps en cellule

la rage aux dents

2018 @Le_Mouton_Numérique

" @Antoinette_Rouvroy docteur en sciences juridiques et chercheuse qualifiée du FNRS, Université de Namur. Elle développe le concept de gouvernementalité algorithmique qui tend à expliciter la manière dont les algorithmes imposent une gestion des sociétés sur la base des données qui s'échappent des individus. Un entretien filmé par @Thomas_Gouritin , journaliste et créateur de la chaîne @Regards_Connectés "

Un livre de @James_Bridle que je n'ai pas encore eu le temps de lire todo

https://bib.vincent-bonnefille.fr/book/29

Haven's Gate / Fake .clos/.loky / Real VPN / alt.DNS

TW : + Suicide (Haven's Gate) + Nudité partielle (DNS Turquie)

CONTEXTE

{ Cette } bulle est une digression alors que j'écrivai > cette Bulle <.

J'y observais l’engouement ( dans les années 2015 2017 ) pour les "Onion Routing Networks" (des "Réseaux de Routage en Onion" : des logiciels.protocoles variants du routage en oignon proposé par /Tor) ... et leur obsolescence / survivance aujourd'hui 2022 ... Il s'agissait d'une généalogie des protocoles, une "médialogie".

Je me faisais la remarque qu'ils avaient bien pu exister (ou existeront un jour).

Et que certains n'avaient pas "trouvé leur public" ou "achevé leur développement". abandonware

J'arrivais à me demander quelles sont les limites d'un solutionnisme technique dont l'utopie semble infinie (principe de l'utopie), tirant l'innovation vers "l'avant" (qui se trouverait devant). Et qui, dans le cas particulier des protocoles sécurisants (dont le dn_darknet est la figure), sont d'autant plus soumis aux avancées techniques (d'analyse technique, de contre-contre-espionnage...). Encore et toujours, le monde mauvais-prédateur.concurrentiel qui nous vit nécessite des outils palliatifs, des solutions ad-hoc à son emprise.

Parmi ces nouveaux-nouveaux protocoles il y avait /Hornet qui a aujourd’hui muté...

Je me rappelais d'autres "protocoles atypiques" qui pour certains étaient selon moi des arnaques/Hoax ( spam_scam ).

Et pareillement aux images interdites/censurée, je me dis {ici} qu'il y a une aversion à la perte qui rentre en jeux, l'envie sceptique ( de croire par la réfutation, la vérification éprouvée ) ..de croire qu'un objet existe "vraiment", d'en définir les contours pour mieux l'atteindre ou se résigner (s'il n'était que chimère au moins je suis mieux fixé).

Une affaire technique : faire c'est éprouver

Je venais aussi avec l'idée qu'en définitive bien des protocoles échappent à la nomenclature des réseaux dits "Darknets"... je voulais mettre sur la table les VPN, HTTPS, les F2F voire P2P... comme répondant à leur endroit à un impératif spécifique de sécurité (fermeture) ou d'ouverture : pas des "darknets" ou "dark.proto" mais des agentivités autres.

Dans ce prolongement je voulais { ici } expliquer cette activité (passe temps) de recherche : La "chasse aux protocoles atypiques" (ou herbier). Une pratique qui demande souvent une longue enquête : des essais, de la documentation, puis une vérification empirique et pratique de la "chose" étudiée. C'est une approche épistémologique qui me plaît bien, me met en chemin et en création de formes.

Je la qualifierais (peut-être à tord) de "pragmatique".

Il s'agit d’acquérir un certain savoir-faire / une certaine technicité qui se rapproche de l'artisanat. Un savoir faire autonome.iste que je retrouve dans l'esprit DIY / self_host_hébergement

Une pratique qui vient confirmer la théorie. Car, tant que je ne suis pas connecté.e je ne suis pas pleinement sûr.e que la dite "espèce" de protocole existe (surtout si je braconne tout.e seul.e, sans guide.sachant.e)... Le sentiment satisfaisant de la découverte, de l'accès à face à la résistance du savoir qui semble retenu...

Il s'agit (dans cette exploration) d'éprouver la véracité d'une hypothèse par l'expérience (en me disant : avant de croire son inventeur.ice que "ça marche" je veux essayer par moi-même, tâtonner)... et la confusion générale autour des différents types de protocoles, leur nature ou fonction... c'est vrai c'est un sac de nœuds.

DÉVELOPPEMENT

Entre soi : pairs amiEs

Il y a donc les "Darknets" mais certains sont d'autre nature.

Dans leur collection et vérification de faisabilité (herbier) il arrive de tomber sur des licornes.

Par exemple, dans la famille des réseaux f2f (https://fr.wikipedia.org/wiki/Ami_à_ami) je n'ai jamais su installer puis échanger avec les éventuels pairs d'un réseau comme /anonet. Pourtant il y a bien des sites qui en font mention comme étant un genre de VPN puissance VPN... Un hoax/arnaque ( spam_scam ) ? Même la page wiki des proto "F2F"="Friend 2 Friend"="Ami à Ami" pointe vers une page /Anonet manquante.

L'hypothèse forte que j'ai envie de garder c'est que ce réseau ne fonctionne pas, n'est qu'une documentation fantôme ou une arnaque... Mais je peux me tromper...

Sceptique mais pas con

Je veux voir pour le croireL’absence de preuve n'est pas la preuve de l’absence

Entant que tel { une capture écran / la page d'un site web promotionnel } sont, dans le régime de la preuve, assez peu fiables..., du même degré de fiabilité qu'un témoignage ( méthodologie scientifique sceptique )

Or, de souvenir, la documentation de ce prétendu protocole F2F (/Anonet) ne donnait pas de marche à suivre précise : pas de protocole d'expérimentation reproductible (qui aurait permis d'en discuter publiquement les conclusions). Une telle recette.procédure aurait permis de vérifier l'hypothèse de façon empirique, par la pratique... voire de conclure à sa fiabilité : par l'expérience de son iréfutabilité.Si l'hypothèse selon laquelle { "la mise en réseau de machines via /Anonet est possible" } était remise en cause { "/Anonet n'existe pas" }, alors on aurait pu tenté de reproduir la ou les expérience.s pour éprouver à nouveau la solidité de l'hypothèse.

La charge de la preuve reviendrait sans doute plus à la personne défendant l'existence d'/Anonet (son hypothèse étant remise en cause : se serait à elle de fournir enfin la marche à suivre sous l'observation-vérification de ses pairs.semblables).

. . .

NB : Les F2F existent bien, ceux ne sont pas des Darknets comme les autres.

~ /Freenet en fait partie, /Anonet se présente plus comme un "VPN de VPN" (hum, confus ce slogan) . Dur de le classer sans avoir pu le tester et lu au sujet de son fonctionnement.

~ Or, si l'on veut bien les utiliser, en fonction des attaques.intrusions constatées, des ennemis à contourner ... il est essentiel de bien nommer/tirer cet herbier .

Dans toute (?) ontologie_taxonomie il y a un soucis de (re)semblable, de sous-ensemble.

Les F2F ne sont pas du même acabit que /Tor et variants cités {ici}. Ils ont un "obscurcissement" variable. Et c'est justement ce glissement qui m’intéresse entre catégorisations.

Iceberg starifier le réseau

La mythologie iceberg nous dit que :

{ { { un dn_darknet } est une sous-catégorie du grand ensemble deepweb_dw } contenu dans l'ensemble internet }

Certes si on confond données non agrégées, construites (#darkdata) ou/et accessibles deepweb_dw et leur accès protocolaire.

Elles sont produites dans différents environnements / réseaux / sociétés / plateformes qui, si elles sont accessibles, non verrouillées-privatisées, peuvent être exploitées...

Mais pour qu'elles le soient elles doivent déjà être accédées par les réseaux de machines qui parlent le même langage... le même proto . C'est un préalable primordial à l'existentiel des données.

Ontologie séparante (le re.pli)

Mon dedans est ton en dehors

Chaque intéréieur-extérieur produit comme des plis, des frontières administrées qui sont éprouvées par des attaques, des intrusions, de la surveillance, etc.

Une entreprise responsable se protège des entrées dans son royaume de données et de pouvoirs d’exécution.

Cette ontologie séparante est ce qu'on appelle la 'vie privée' ou la 'défense numérique'. Un dedans inviolable sans autorisations requises expressément.

Sécurité informatique (seul.es contre tous.tes)

Réduire l'accès : censure ou auto.défense

La défense.sécurité informatique est un prérequis dans un monde aussi ouvert que celui du tout en réseau. Les canaux d'accès (les ports par exemple) sont ouverts avec parcimonie, selon les usages, pas tous à tout le monde. Cette obscurité choisie, ce privé, cet intime, est nécessaire aux entreprises humaines connectées (non naïves des prédations dans un monde mauvais, prédateur, concurrentiel).

VPN / DNS / HTTP sécurisés : d'autres outils

À proprement parler un VPN n'est pas un Darknet mais rempli quelques fonctions de sécurisation des données. Pareillement un accès HTTPS encapsule les données chiffrées sur nos navigateurs (par exemple). Mais ces deux moyens ajoutent une couche de sécurité, de mise à distance de certains publics.acteurs.ennemis potentiels. Ces moyens ne dissimulent pas les origines de connexion entre A et B comme peuvent le faire les réseaux amnésiques comme /Tor.

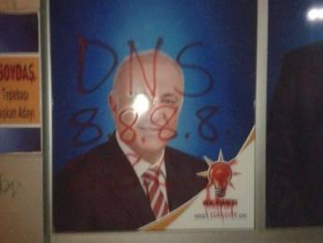

Alt.DNS contre la censure (dont printemps arabes/Hadopi)

Pareillement, un DNS chiffré (DoH/DoT) rempli ce rôle vis-à-vis de nos FAI fouineurs (main dans la main avec les États).

DN : outils.moyens combinés dans un monde hostile (par défaut)

Un Darknet répond à un ensemble des problématiques techniques pour être "dark". C'est un paquet d'outils mis ensemble : dont par exemple, un DNS qui lui est propre

Il doit répondre à un ensemble de moments critiques pour le maintient de l'anonymat recherché. Des conditions sécurisantes sur l'ensemble du transport de l'information : sur les couches successives du protocole de communication...

Couper l'accès au DNS pour empêcher l'accès aux site (par leur URL qu'il contient)

Pour contourner la censure exercée par mon pays (qui veut par exemple censurer Facebook ou mon application de Chat sécurisée) je peux essayer un autre DNS, décentralisé, autonome.Dans cet exemple de censure (d'intervention sur le DNS) et de l'utilisation pour y remédier d'un alt.DNS qui permet d'avoir de nouveau accès à certaines parties du web...

C'est l'un des moyens utilisés durant les @printemps_arabes (il est simple à mettre en place : aussi bien pour l'utilisateur.ice que pour l'attaque.censure)

Je n'utilise pas un "darknet" mais j'ai d'un coup accès à des contenus qui sinon seraient inaccessibles.

Déconnecté j'étais réciproquement hors-ligne / hors-de-portée de ces sites qui pour moi deviennent des Darknets...

. . .

J'avais bien aimé cette définition assez triviale d'un Darknet aux débuts d'ARPANET... où, donc, un darknet était cette machine (ou ces machines) qui d'un coup, pour une raison X ou Y n'étaient plus répertoriées.accessibles.joignables mais qui, sans doute, devaient encore exister...

- On pourrait la raccourcir ainsi :

: Est un darknet un réseau de machines-habitantes

: ... qui échappent à l'accessibilité d'autrui.

- Doute, supputation, fiction, imaginaire pouvaient prendre le pas.

L'autonomie de l'objet, son indépendance prise, on ne saurait dire à sa place s'il existe encore et ce qu'il fait sur les réseaux.

. . .

Reprenons notre exemple de censure au DNS...

( la censure est ici une intervention qui contrevient au principe de neutralité_du_net )Une telle expérience côté utilisateur.utilisatrice, celle d'un dysfonctionnement / d'une coupure... rend visible et sensible une "rejoignabilité" d'habitude sans frottement, indolore, imatérielle, inconsciente, banalisée. Cette coupure rend visible un temps les modalités d'accès.

Je pense ici au "friction less" ( cf. article walla )... @Antoinette_Rouvroy parlait, elle, de "processus indolore" (à l'endroit de la surveillance algorithmique)...

Comme la perte des données nous avons une affection pour les contenus et leurs UX, une satiété dans l'accès et leur consommation . Et on peut en vouloir toujours plus...

Il y a aussi quelque chose ici de la phobie du dys.fonctionnel qui m’intéresse beaucoup...

Reconnexion

Fake/alt.DNS

Je peux contourner la censure de mon FAI avec un DNS alternatif. J'ai du coup de nouveau accès à des adresses URL qui ne répondaient plus (car retirées du registre DNS "normal", commun)

: Le bon outil, la bonne configuration "(ré)ouvre les portes" du savoir, le portail/gate, l'accès aux données, au contenu. Je n'en suis plus coupé.

Accéder au vide qui comblera le manque, l’absence... et que le secret retient

Je pense aux emprises sectaires dans lesquelles l’apprenant est soumis à la verticalité du sachant...

Où le sujet.individu est disciple et dans lequel le savoir retenu par la représentation du pouvoir central (la figure du gouru et de ses nœuds intermédiaires)

: Le manque d'accès au savoir (volontairement retenu) rend addicts.

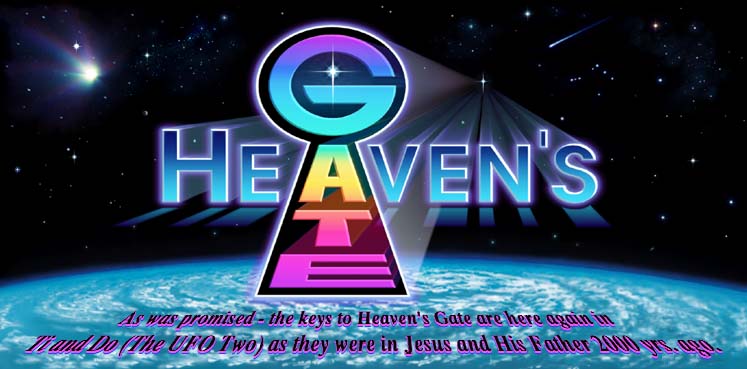

Je pense ici à la secte /Heavensgate et leur magnifique site :

https://web.archive.org/web/20220124210825/https://www.heavensgate.com/

très pop ou iconique d'un cyberespace accessible par un état modifié de conscience...

Titre du "site hanté" ( liéé à la secte meurtrière des années 90+ ) :

Heaven's Gate - How and When It May Be Entered

qui avait mené à des suicides autour de la croyance en des OVNIsUn article complet sur cette histoire et alt.under_sub culture

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner / 2020

are.na connex. mysticism-myth-religion ( todo bullle )

Un site qui perdure et semble hanté.

Je note sur @The_Internet_Archive qu'il trouve un regain...

peut-être suite à la sortie d'une série TV produite par @HBO ...

Voici les premières lignes du texte de la secte...

https://vimeo.com/209116769 (source)

Last Chance to Evacuate Earth Before It's Recycled

Edited Transcript of Videotape:

This is the 29th of September, 1996 . I'm "Do." "Do"

probably doesn't mean anything to many of you. To those who

have heard of "Do," I might relate "Do" to "Ti and Do," of the

"UFO Two," or of what the media dubbed the "UFO cult"** that

made some splash in the news in 1975 [...] Now, today we have quite a

different urgency. It's urgent to me, and it's urgent to the students

that sit before me. Our reason for speaking to you is because we

feel to warn you of what is just around the corner.

Un dernier DNS pour la route

Parmi les DNS exotiques ouvrant d'autres portes j'ai pu tomber sur le mystérieux .clos ou .loky (TLD) ( not .loki dn_lokinet ) Je crois qu'il y a là une certaine aversion à la perte qui rendre psychologiquement en jeux.

Le désir insatiable d'accéder à quelque chose d'autant plus grand que fantasmé.

... un sujet de RA ( réalité alternative / fake / un divertissement IRL ) dont on trouve de nombreux sujets sur le web tel : https://www.quora.com/What-are-clos-and-loky-links-How-do-you-access-them

Entre crédulité et jeux d'enquête : le plaisir de creuser, de chercher :

une pratique de recherche exploratoire qui aiguise curiosité et intelligence.

... et qui fait parfois oublier le réel sujet et importance de ces protocoles différents-atypiques norme_atypique

Avant d'accéder à des #.onion d'un dn_darknet c'est à des sites censurés que j'ai voulu me connecter. D'une certaine façon, mon premier sentiment d'accéder à un au-delà (que j'espérais encore exister derrière la censure technique) je le dois à l'un de ceux-là : un alt.DNS autonome/alternatif...

La pratique explorative et de collection ne m'a pas quitté.

Liens retenus

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner

Nouveau

vidéo sur une autre secte ....

https://skeptikon.fr/w/gYS1Kgoh8n58kkZXFjVFNU

donne cette source wiki intéressante sur les pseudo-sciences, etc.

https://www.psiram.com/fr/index.php/Pseudo-science

" HORNET, a high-speed onion routing network, could be deployed on routers as part of the Internet. "

... Ou l'utopie inachevée du protocole sécurisé ultime : survivance et sélection logicielle

/Tor /Hornet /Astoria /Vuvuzela /PrivaTegrity /XX

En 2015 sort un vivace concurrent à /Tor :

Hornet, la fibre optique des proto / un dn_darknet haut-débit.

À l'époque j'en entend parler mais il disparaît : abandonware .

On peut en citer plein de ces continents perdus,

/Seconde-Life /Néo-City . /Gofer /e2k ...

et dire que non ils ne sont pas morts ...

qu'ils reposent en paix dans nos cœurs ...

La durée de vie des app_tools est le fait d'une "sélection naturelle".

On pourrait en faire l'herbier numérique, leur médialogie, saisir ce qui les rend résistants ou les pousse dans l'oubli. Quels malins génies les rendent populaires sur le marché du logiciel (libre ou non) ? Ce vaste marché concurrentiel des alternativeto ...

En référence je conseil cet historique des avancées en sécurité informatique hacking (overview)

https://liens.vincent-bonnefille.fr/?DuJryA

https://www.freehaven.net/anonbib/

-

Il y a eut (?) /Hornet {cette bulle} - 2015

https://www.01net.com/actualites/hornet-un-remplacant-de-tor-pour-surfer-anonymement-avec-des-debits-de-93-gbits-s-661110.html

. cite : HORNET: High-speed Onion Routing at the Network Layer (Arvix)

( comme /Tor un mixnet / overlay-network / onion routing network ) -

Il y devait y avoir /Astoria - 2015

https://www.01net.com/actualites/astoria-le-client-tor-alternatif-qui-veut-mater-la-surveillance-de-la-nsa-655511.html

cite : Measuring and mitigating AS-level adversaries

against Tor (Arvix)

Et {là} je faisais une petite digression devenue { Bulle }

... autour des couches.outils.moyens de sécurisation intermédiaires.stratifiées.conjointes

... DNS.DoH / HTTPS / VPN : ces "écosystèmes" d'une typologie de sécurité numérique...

... qui, sans être "Darknets" permettent d'accéder "à autre chose", des alt.DNS et indexes informels (qui, oui échappent aux yeux de tous.tes, les moteurs de recherche).

Une plongée dans l'imaginaire iceberg . . . en passant une secte et sa rétention d'informations.

-

Il y a eut /PrivaTegrity - 2016

Porté par @David_Chaum wiki :" Chaum est crédité comme étant l'inventeur du billet électronique à la suite de la publication de ses recherches en 198211. Il introduit dans ce même article la primitive cryptographique dite de signature aveugle.

Ses idées ont été décrites comme les racines techniques de la vision du mouvement Cypherpunk qui a commencé à la fin des années 1980. La proposition de Chaum était de permettre aux utilisateurs de retirer des billets électroniques auprès de leur banque et de dépenser cet argent d'une manière qui ne pourrait pas être tracée par la banque ou toute autre partie. "

-

via @Sillicon ( français ) màj 2020 ::

Un gourou du chiffrement lance /PrivaTegrity, une alternative à /Tor

https://www.silicon.fr/un-gourou-du-chiffrement-lance-privategrity-une-alternative-a-tor-135394.html

. cite /Hornet https://www.silicon.fr/hornet-un-reseau-danonymisation-a-la-mode-tor-en-haut-debit-122583.html

. cite /Vuvuzela https://www.silicon.fr/vuvuzela-une-messagerie-qui-fait-du-bruit-pour-garantir-lanonymat-133962.html ( Git )

-

via @Wired - 2016

The Father of Online Anonymity Has a Plan to End the Crypto War

https://www.wired.com/2016/01/david-chaum-father-of-online-anonymity-plan-to-end-the-crypto-wars/

. cite https://fr.scribd.com/doc/294737065/cmix-anonymization-by-high-performance-scalable-mixing#download&from_embed" Cryptographer David Chaum's ideas helped spark the decades-long war between encryption and government. Now he's back with a new idea designed to end it. "

-

Note : mettre fin à la cryptowar c'est perdre la cryptowar...

Pas de demi mesure technique, pas de backdoor, pas de contre-partie avec les Renseignements !

https://www.sebsauvage.net/links/index.php?OhKXwg ( source, père de { shaarli } )

... dont le projet semble avoir maturé :

-

via @BusinessWire

( un écosystème d_app et crypto_bitcoin -altcoin )

https://www.businesswire.com/news/home/20220125005777/fr/" Lancement d'une application de messagerie privée sur xx network, le réseau décentralisé à résistance quantique "

" La solution xx messenger basée sur la blockchain protège le contenu des messages et les métadonnées avec une résistance quantique sans précédent " blockchaines_blc

-

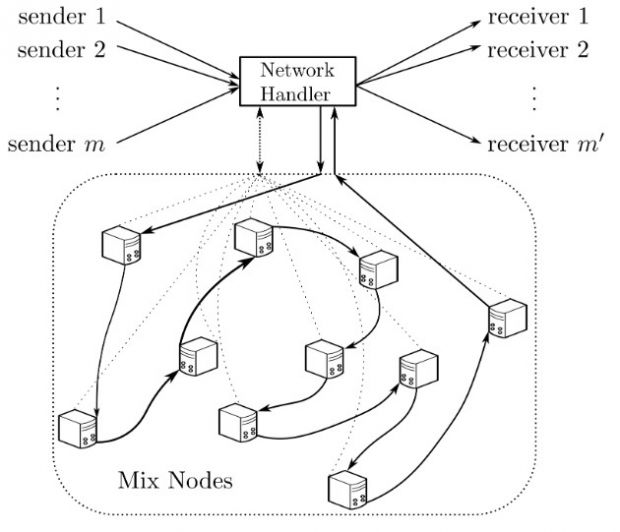

Est basé sur cMix ... Mix_network ( Onion_Routing )

un https://fr.wikipedia.org/wiki/Mix_network

Réflexions, ouvertures

Utopie de l'infini possible (#todo : bulle spécifique)

Se pose la question de l'infini développement ou de l'utopie numérique.

De cette idée d'un solutionnisme technique... oui, mais à quoi / comment / pour et par qui ?

Je suis dans cette lecture ( article critique ) :

Pourquoi ces imaginaires progressistes par la technologie ?

(au regard du rêve ubiquitaire et du travail libre et "Le prix du « friction less »")

https://walla.vincent-bonnefille.fr/share/1434 wallabag

https://maisouvaleweb.fr/a-quoi-bon-changer-les-technologies-si-on-ne-change-pas-les-rapports-sociaux/

Obsolescence, Abandonware :

Survivre sur le marché des idées et du réalisme technique

J'ai un peu l'impression ici d'avoir fait une médialogie entre sf_fiction_futuriste et archéologie_num du présent... dans laquelle je me demande pourquoi tel idée-média s'implante.survie.perdure. Quel est alors son héritage ? Que raconte cette survivance des besoins auxquels il répond ?

Une question ( obsolescence ) qu'on trouvait chez @Cheapkatesguide au sujet de Lokinet (un site de vulgarisation info autonomiste linux bulle) ... au regard de ces altweb sans vie, aux multiples cul-de-sacs et moteurs sans résultat...

De @Emmanuel_Van_der_Auwera 2014 (infos)

" A certain amount of clarity is a film made from internet found footage describing the spreading in the community of teenagers of one viral video showing a real murder.… "

Conf

Découvert via after-social-networks (évent. fb) le 24 janvier 2022 en collab' avec @ArTeC . Joie de retrouver des visages amis, des pensées nourrissantes, voisines... et surtout le souffle des séminaires, cet être ensemble dans le processus de création-exploration :)

@Emmanuel_Van_der_Auwera et @Jason_Middelton étaient présents pour nous parler de leur activité de chercheurs-foullieurs depuis les tréfonds du web.

Notes_brouillon à chaud

Sujet difficile, celui de ces images maudites qui s'impriment par la terreur dans nos souvenirs. Traumas du web, de ces images qui n'auraient jamais du être rendues publiques.

Un docu. sur les violences,

celles hors écran,

et ces visages qui réagissent

( réact.vidéos )

et le pire à portée de clic

dans ces chambres d'ado exposées...

comme un hack ultime de leur vulnérabilité

Jeu insouciant de regarder jusqu'au bout

cathartique devoir de se surpasser

. . .

it s not an entertainment

it s not a game

it s a chalange

it s for real

. . .

couches de violences

ce pire qu'on ne voit pas

ce lointain, ces guerres

leurs atrocités du passé

leurs survivances du présent

. des visages qui relatent

des enfants qui jouent

jouent à la guerre, au meurtre

et se filment-partagent

simulent.transgressent

Réact-vidéos, cours de récrée à la maison

Du fait des sujets et du support filmique-vidéo qu'ils s'emploient à monter pour faire narration (les deux artistes présents pour parler de leurs pratiques), il est vite question de soi, de ce qui nous touche et de ce qui touche ceux.celles qui s'exposent à ces images terribles. La rencontre du Séminaire en Visio dédouble la mise en abyme des écrans réactants dont l'œuvre de @Emmanuel_Van_der_Auwera nous plonge.

Des contenus qu'on ne voit pas, mais que l'on découvre par l'intermédiaire du regard de l'autre, regardant aussi vers son écran, aillant ce geste de regardeur comme nous. Un regard attiré par le défi d'une image que l'on sait insurmontable, dangereuse, toxique, traumatisante. Et qui, pour cela, circule, pour ce qu'elle porte d'impossible à regarder, mais que l'Internet a maintenu en vie, accessible malgré tout. C'est donc un regard pris à son propre piège, curieux de se confronter à la limite de sa propre insupportabilité qui nous est donné de voir.

Des ados pour la plupart qui, depuis leur chambre, regardent un écran et se filment le regardant. Des vidéos de réaction à un contenu. Une forme stylistique bien connue sur Youtube et aujourd'hui d'actualité sur Twitch et autres communautés du vivant en train de... C'est donc un regard de l'attirance-répulsion qui se force à voir et essaie souvent trop tard de se rétracter, de prendre ses distances. C'est par les témoignages entrecoupés et les reconstitutions de meurtres et de violence sur des ours en peluche (et autres supports de simulation), entre jeux d'enfants et serious_game que cette expérience d'un contemporain nous guide.

Comme une archéologie de l'intime, celui de la chambre protégée dont l'intrusion de l'image, celle de la vidéo vue et de notre regard semble étroitement produire l'effet de terreur. À la fois complice et touchant. Incapable que nous sommes dans l'instant de venir en aide à ces visages défaits pour la plupart. Un objet condensé, éprouvant.

Chercher-trouver

Mise en danger d'autrui

Empathie avec le vivant

image virus

Et je suis pris comme d'autres chercheuses.chercheurs à gratter ce qu'il reste entre sacré et déchet. À éprouver la certitude de l'existant qui se retire au regard. À sentir savoir que ce que je cherche est là, quelque part, qu'il faut y croire et ne douter que pour mieux chercher, formuler dans les petites boîtes étroites des moteurs de recherche. Croire, garder, regarder. Faire tourner. Parce que pour qu'ils.elles les voient ces images il a bien fallu qu'elles circulent. Qu'une ou plusieurs personnes les produisent et que d'autres les partagent, exposent en conscience leurs ami.e.s (les trahissent par ce cadeau empoisonnant). La rumeur se transforme en témoignage : l'image du réel-impossible (invisible) fait place à celle du retour d'expérience, subjective, yeux dans nos yeux. L'humain souffrant au milieu de nous. Prolongée par notre propre empathie, la mienne, intime, profonde, de me sentir ému-triste, défait par ce regard horrifié que je laisse impuissant derrière son écran et moi derrière le mien.

Il en sort une certaine dissolution de la spatialité, une contagion de l'être là, de nos vies de récits mêlés. De ces blessures faites par d'autres, mais par soi aussi. Une vidéo-montage qui donne raison à une certaine opérabilité des contenus échangés en ligne, à leur régulation, aux CGU mais qui, comme toujours dans ces entreprises de censure , s'avèrent dangereuses et souvent inefficaces (dans l'arrêt de la diffusion). La prévention me semble toujours plus du côté de la pédagogie, de la discussion des parents à leurs enfants, des enseignant.e.s avec leurs publics exposés aux violences en réseau (qu'un anonymat / perte de source favorise).

Dans ma chambre - story

Il me rappelle les débuts d'une certaine recherche sur les dn_darknets je ne sais plus trop comment pourquoi mais j'en avais cherché certaines de ces vidéos aux titres annonciateurs. J'avais sans doute à l'époque une activité "pirate" en P2P sur Kazaa ou eMule, en 2000 et piratage . C'était l'âge d'or de l'Internet libre, mal régulé, disruptif pour les chaînes de production et de distribution vidéoludiques (dont les maisons de disques). Elles perdaient leur pourvoir privateur.

React vidéos , sans portable

Il y avait déjà une économie de l’illicite (il y en a toujours eut, réagissant au marché que provoque symétriquement l'interdit). Déjà une colonisation de nos intimités, une autre injonction à "être en ligne", à prolonger nos moments de présence au monde extra-scolaire. Je n'avais pas d'écran-terminal portable à regarder durant la récréation. Mais, nous avions des forums et chats IRC puis MSM. La viralité des jeux-challanges en ligne ont émergé avec eux, avec la capacité de commenter les activités des autres mais aussi de faire son auto-analyse (b.log, livestreams).

Bizutage

Le bad_buzz ou l'extrémité grégaire des comportements étaient déjà là pour prouver-questionner-performer une certaine organisation des rapports de force permis en société : une certaine capacité à survivre dans la violence jouant sur son implicite, testant la malléabilité du groupe à y adhérer ou non, ses limites, éthiques/morales. Le bizutage en est peut-être la forme la plus convenue, celle d'un jeu outrancier qui s'autorise comme expression d'un ordre dominant. Des activités cathartiques visant à se surpasser, à dépasser la condition d'enfant sur le seuil insupportable de l'indépendance adolescente.

Digg to find the file ( P2P )

Un www aux CGU moins algorithmé et lisse. Chercher-trouver le fichier interdit, censuré, recoin possible du web, pépite cachée, montait l'adrénaline. Dans mes consommations (comme celles d'aujourd'hui) j'ai une certaine info-obésité. Mais le grand marché ouvert du P2P bittorent_p2p rendait la curation du web assez différente de celle balisée par les GAFAM_NATU (Netflix and co). Chercher pouvait demander un clic pour trouver un film pop , mais des heures pour une rareté underground . Cette fouille produisait un commerce publicitaire pour les plus grosses plateformes d'index partagé mais, pour beaucoup, la motivation au partage semblait celle du plaisir de consommer-apprécier une matière culturelle à qualité variable. Le débit-quantité était lui donc bien plus élevé, distribué, auto-géré qu'aujourd'hui.

Free space utopie

Une espèce d'âge d'or du partage et de la régulation difficile. Celui d'une certaine autonomie numérique sentant l'anarchie, le communisme, le cyber-espace... celui d'une héterotopie consciente qu'elle ne tiendrait pas. Une époque où la conspiration d'un tout-surveillant était réaliste et se manifestait peu à peu ( lois liberticides, censures, contrôles... puis les révélations du connu avec @Edward_Snowden ). Je lisais des TAZ et fanzines en ligne. Je voulais croire à une révolution par l'auto-gestion des individus politiques en réseau. Au confort infini de cette chambre coupée du monde. Je n'en suis pas réellement sorti depuis.

No Fun +

RIP in Peace America - @Dominic_Gagnon 2009

+

L'œuvre-installation No-Fun @Eva_Franco_Mattes 2010

https://0100101110101101.org/no-fun/

: {https://liens.vincent-bonnefille.fr/?6EVteg}

==> https://vincent-bonnefille.fr/pj/dn/pdf/#page=35

Le film Julien Donkey-Boy ( infos https://mubi.com/fr/films/julien-donkey-boy ) 1999

Par @Floraisons - Ajoutée le 15 Novembre, 2021

" Première épisode de la série de podcasts /Terre et Liberté/, consacrés au livre de @Aurélien_Berlan :: Terre et Liberté, la quête d’autonomie contre le fantasme de délivrance, publié aux éditions La Lenteur, en librairie à partir du 26 novembre. "

...

De @Edward_Snowden à la liberté individuelle,

. la liberté privée, le chez soi privacy_vie_privée

. défense de l’excentricité chez les libéraux

. . . Attention sur Internet à ce qu'on partage.cite.montre

. . . Ex/ Critique Patron, id.entité, auto-censure

. Contraire liberté individuelle

. (la surveillance ? l'expression publique ?)

L'inviolabilité de la vie privée non garantie

. Critère "de touche" dans les années 1970

. . SAFARI fichier centralisant de surveillance français

. . critiqué, abandonné -> création CNIL

. . . Now.aujourd'hui, (avec Snowden) on apprend que la France surveille

. . . sans critique du pays, sans opposition (comme années 70)

. . . Perte, abandon de la liberté des modernes ?

QUAND ? histoire philosophie

Concept Modernité 'piégeux"

(historique, philo)

à partir de la Renaissance

- 1492 Découverte imprimerie

- Les Amériques, expulsion des arabes en Espagne

16e (hist)

17e (philo) Descartes

(politique) - Anglaise 17e siècle

- Américaine France 18e siècle

(Art esthétique) - Picasso... fin 19e

(sexuelle) post-68

...

DU COLLECTIF AU PRIVÉ

1818 - @Benjamin_Constant

Liberté individuelle ...

( plutôt que celle des anciens (grecs, esp. public), collective, se donnant ses propres lois )

... se cherche dans l'espace privé

Déjà en germe chez @John_Locke

Renaissance - @Rabelais :

" fait ce que voudra "

Définition liberté individuelle - suis ton propre désir

Distinction entre les individusDev. Libéralisme Angleterre

Droits inaliénables, doivent être respectés par la couronne

puis révolution française fin 17e

...

/ On passe d'une conception collective de la liberté...

. Liberté par le collectif

. ( "amis" qui te défendent, société, et qui donne des droits )

. être libre c'est être pris dans un tissus social ( sinon esclave, sans "famille" )

. . Domination est une relation

. . Amitié relation non asservissante

/ À une liberté sans être attaché.lié à un collectif...

. . . Modernité : libre et sans famille

. . . Libre et(en étant) seul : forme extrême de la liberté libérale

. . . Rupture de sens sur ce que c'est la liberté

Idée générale : liberté / autonomie sans Autre

. . .

( épisode 2 )

https://invidious.fdn.fr/watch?v=IWpy-mV7n5c&listen=1

...

Conception bourgeoise de la liberté

Je fais ce que je veux (ref.ep1)

. Se défend d'une positon opposée qui entrave

. . La liberté { Négative : logique } ne pas être entravé, contraint

. . Liberté comme : Absence d'ingérence

/Alone and Free/ Seul et libre / (ref.ep1)

. La liberté par soi-même - ex propriété moderne

. Solitaire de la liberté . sans entrave des autres

. . . ex Pas d'enfant, pour rester libre

Théoricien de la liberté négative wiki :: @Isaiah_Berlin

. . Hypocrisie libérale de la liberté nécessite l'esclavage d'autres.

. . Le sans contrainte signifie ne pas faire certaines activités déléguées

. Un monde d'asservissement - formes atténuées d'esclavage

. . .

" Libérance "

. Pour jouir pleinement il faut se décharger de certaines activités

. . Division sociale du travail

// Lien avec le Marxisme

. Liberté comme absence de limite

. Ou/Et limite par la nature, ses lois

. . donc être libre, c'est changer le monde

. . émancipation par la technique

. . . Nous sommes des Organismes vivants pris dans un monde

. . . qui crée des obstacles :

. . 19 étendre pouvoir d'agir,

. . des limites naturelles

Marx utilise la Liberté

Texte livre 3 du Capital

- Règne de la nécessité

. . Manger Boire Dormir... quotidien, corporalité - Règne de la liberté

. . L'au delà de la nécessité

(Viennent à réver-vouloir..

une libération du travail)

. . Quelques heures de travail

. . . Reste temps libre et volontaire

. . . ( art, astronomie...)

. . Libération des activités obligées par le monde

...

Optimisation : : celle de l'industrialisation pour libérer du temps ?

Industrie pour être plus+ libre ?

Expulsion du Paradis mythologie

Le travail de la terre : une punission ?

Être libre c'est être libéré des nécessités (imposées) de la vie (commune) ?

. . .

Nous avons des Habitudes naturalisées, on s'habitue à des besoins qu'on trouve naturels...

(on peut vivre de moins, ascétisme)

Être libéré des nécessités de la vie... (conception bourgeoise)

. Snowden, basculement d'un état libre du monde à un autre

. . . ( todo réécoute )

. . .

On est des animaux

. Besoins naturels

Nécessité politiques

. Besoin des autres

. interdépendants

.

Deux aspirations

. Être Libérés des autre

. Être Libérés des contraintes quotidiennes

Retrouvé dans le marxisme

Pleinement libres quand non plus être terrestres/mortels...

Non soumis aux nécessités...

. Dans la bible, la genèse, expulsion du Paradis

. Monde Merveilleux, auto organisé sans Autres, sans politique

. . Punition :

. . le travail, de la terre pour le pain, le labeur . . et aussi . .

. . la politique (ajoute l'auteur) : faire avec les autres

. . .

-> Libération de nos conditions existentielles

Mort / transhumanisme

Renoue avec la délivrance

Dépasser condition humaine

. . .

! L'idée (dans cet essai_livre et pratique)...

c'est de se délivrer de notre vivant ! ! !

une quête dans ce monde . et non dans l'au-delà

// par rapport à des "Désirs trop élevés" :

se délivrer de la mort... de notre condition animale,

limitée, incarnée, attachés aux autres

Alors qu'il faut Accepter notre finitude

. . .

ENTRACTE

Autour du livre de @Michel_Clouscard , Néo-fascisme et idéologie du désir. Mai 68 : la contre-révolution libérale-libertaire, Éditions Delga, Paris, 2007 ( 1973 ) éditions Delga

( vidéo - lecture - interprétation :

https://invidious.fdn.fr/watch?v=qPYxY9zuVBY [sans vidéo] 2022 todo )

( qui revient sur les mutations du libéralisme,

néo_libéralisme et basculement de mai 1968

création du besoin-désir consommateur,

comme marqueur social et bien plus...

// Matérialisme / Marxisme )

consommation

Ho, un autre bonus : @Dans_quel_monde_vit_on

TOUT LE MONDE DETESTE LE CONFORMISME ne°18

Et zencore un : @Ouidaccord

Emmanuel Macron, héritier de Mai 68 :

(( critique artiste ou la 3et ère du néo_libéralisme ))

L'esprit (idéologie) du capitalisme ..

@Luc_Boltanski , @Ève_Chiapello

Le nouvel esprit du capitalisme

Première parution en 1999

. . .

Le capitalisme nous rend-il plus libres ?

( épisode 3 )

https://invidious.fdn.fr/watch?v=0Nhpn-xQT1s&listen=1

( Je continuerai ces notes dans d'autres Bulles )

Sur le même sujet :

BITCOIN : LA NOUVELLE RELIGION

( @Nastasia_Hadjadji 2023 )

- https://invidious.fdn.fr/watch?v=QhGB_CU3uz0

- https://youtube.com/watch?v=QhGB_CU3uz0

↳ https://www.blast-info.fr/emissions/2023/bitcoin-la-nouvelle-religion-EV91_dDHQg-Dhgc5BjCO7Q

↳ https://bib.vincent-bonnefille.fr/book/275

Leurs émissions éco =

https://www.blast-info.fr/tags/leconomie-salome-saque-1bw5MvF0T2uh2UL3X-3Wew/1

Ajoutée le December 21, 2021

" Le bitcoin est à l’image de ce système. C’est un actif qui est inégalitaire, qui est polluant, qui est spéculatif. Il est à l’image même des marchés financiers aujourd’hui. Ce n’est pas une monnaie anti système, c’est la quintessence de ce système."

Selon @Nicolas_Dufrêne , il y a urgence : le bitcoin est un danger pour le système monétaire et financier, mais aussi pour les citoyens. C’est pour cette raison qu’il appelle à l’interdire.

Pour mieux comprendre cette prise de position peu commune, Salomé Saqué interroge cet économiste anti-bitcoin, qui considère que la valeur ajoutée de cette cryptomonnaie par rapport aux moyens de paiement existants est nulle.

Journaliste : Salomé Saqué " ...

En rapport / lié à :

Le bitcoin devient un danger pour le système monétaire et financier et pour les citoyens

https://www.lemonde.fr/idees/article/2021/12/03/le-bitcoin-devient-un-danger-pour-le-systeme-monetaire-et-financier-et-pour-les-citoyens_6104588_3232.html ( Tribune )

- Nicolas Dufrêne - Economiste

- Jean-Michel Servet - Economiste

(le texte)

Prise de notes :

Point fort : Absence d'intermédiaire bancaire

- séparer Bitcoin (éco monétaire) vs Blockchains

: La plus grande invention (blc) pas seulement financier (votes, smart contrats...)

Q Faut il l'insérer dans le système monétaire ?

Q Ruée vers l'or ? Courts intéressants ?

La spéculation un problème, pas que dans le btc mais déjà dans la finance

R Explosion en 2013

Instable fluctuant (actif)

mais personnes qui en ont gagné d'autre beaucoup perdu

(perte : pas de filet de sécurité, assurance-intermédiaire)

(moins communiquée, non valorisée = le bilai du survivant ?)

Pas les garanties / recours

. Pas d'institution / tiers (vu comme point négatif)

Q Perte vs spéculation.investissement ?

"Effets de levier"

. Position plus importante que l'argent vraiment possédé (prise de risque)

. . eToro, benance... "stop lose", crédits épuisés. A cause des plateformes qui le permettent.

. Existe sur les marchés financiers

. effets artificiels sur les cours, accroît la volalité

Marché du Bitcoin est inégalitaire

certes décentralisé ( non contrôlé par 1 )

mais possession concentrée 2% contrôlerait la grande majorité

Waise = baleines

. modifient le court du bitcoin

= marché non libre ténu par des majoritairesQ Régulation // marchés financiers

R Oui mais dans le btc il y a aussi des manipulations de marché

Mais non sanctionnées ( comme sur les marchés régulés )

. Et constituent des marchés parallèles

. et reproduisent les pires défauts de la finance

Q Plus égalitaire, démocratique, rendre au peuple ?

R Non, opposé

Monnaie concentrée

non pilotable (rendue au peuple)

. Pas le cas avec la banque centrale...

. mais . leur indépendance les écarte du peuple

. . le btc encore plus, on parle à un algo, processus de minage nous ramène à :

. . . image au 19e siècle idée de la monnaie infalsifiable, quantité limité, déconectée de l'activité

. . . limitées comme l'or ... abandonnée au profit des crédits...

. . . Q // or : le bitcoin a une fin : Quantité limitée

Q Critique inflation création trop de monnaie (illimitée)

pas possible avec le bitcoin donc mieux ?

:::

R Btc et informationnel

La masse monétaire doit accompagner l'activité économique (constat historique)

Oui, un pbl avec la finance qui agit comme un trou noir et aspire la masse monétaire

mais pas une raison pour aller vers une monnaie inflationniste (comme le btc)

L'usage de bitcoin produirait un effondrement (si remplace monnaies officielles)

21million d'unités bitcoin (trop limité)

masse monétaire doit progresser en parallèle de l'économie "réelle"

21:14

R = À l'opposé d'un projet social / démocratique

1973 restriction monétaire

peur de l'inondation du marché par l'argent vs l'or

bannir les monnaies vs le btc ?

a mené à une dépression (piège)

. Beaucoup de crypto-actifs

. certains non prétention à des monnaies

. . mais "utility" tokens (dont smartcontrats)

. . peut aider au finance ment d'ICO pour innover

Pbl de la substitution

= Concurrence des monnaies s’entant crée des problèmes

Oui pour la spéculation-placement

non pour la création monétaire (comme Salvador)

Salvador pas de monnaies, soumis au dollars

. monnaie officielle, victoire pour le btc

Q Flat Taxe sur les bitcoins

R Usage non monétaire en Fr

mais Salvador et préssion de plusieurs pays

-> reconnu comme monnaie officielle, augmente le court

Incarnation de l'ultra libéralisme

- déconnecté de délibération (algo)

- souveraineté

- spéculative

- concentré dans les mains d'un groupe restrinct

- polluant

: à l'image des systèmes financiers

pollution du minage éco_animaux_nature

plus de mineurs -> plus de transactions

-> complexification des calcules

-> ordinateurs sur-puissants

Q Sujet non populaire politiquement (la critique)

R Pertes, témoignage étudiant

Non populaire de dire que c'est perdu

? Fantasme de la décentralisation

! Ripple à engendré la facilitation de transactions

Q Placement VS effondrement crise

R Risque mais pas assez grand... mais...

- Ne permet pas les paiements

- Ni lutte contre l'inflation (lien éco réelle)

- Et Risque (effet levier)

Contre Crise financière ou inflation

. Les banques ont injecté et sauvé (expansionniste)

. à augmenté la valeur du bitcoin

Doit aller vers un contrôle des banques centrales vers des projets politiques (éco, sociaux...)

Plutôt qu'un autre système dérégulé...

Q Illicite, dn_darknet ?

R 3% pour activités illégales

Cash sert au financement similaire

- Crypto actifs tel Monero

. devrait être interdit - garantie un anonymat

. en lien à la criminalité organisée, blanchiment - RansonWare 400millions de dollars

@Aleksandra_Domanović , From yu to me ( 2014 )

Commissioned by @Rhizome , @Abandon_Normal_Devices , and @Fridericianum .

" Aleksandra Domanović used to own an international sampler of domain names: aleksandradomanovic.sk, aleksandradomanovic.rs, aleksandradomanovic.si, aleksandradomanovic.eu. It's usually enough for an artist or other public figure to claim their name on .com, and Domanović did, but by staking out real estate in the top-level domains governed by Slovakia, Serbia, Slovenia, and the European Union she reminded herself, and anyone else paying attention, about the friction of states and networks, names, and domains. Domanović was born in Yugoslavia, and when it was gone her citizenship drifted. If for some of its users the World Wide Web appears boundlessly ephemeral in comparison to the permanence of statehood, in Domanović's experience of recent history, states and domains alike are tools of control that can be surprisingly fragile and flexible.

The domains in Domanović's personal collection, which have since expired, sketched an outline of those ideas. Her new video adds details. From yu to me is about the history of the internet in Yugoslavia, or what used to be Yugoslavia. "

Vidéo ( /PeerTube/ )

https://video.blast-info.fr/w/3y8oQTZakjrXypJJoyGT4f?start=0s

Avec @Bastien_Le_Querrec et @Martin_Drago , juristes et membres de @La_Quadrature_du_Net

. . . Suite fin quinquennat

https://invidious.fdn.fr/watch?v=HlsHhnfODK8

2022 Renseignements

Boites noirs, fichages politiques, SILT, dronnes et autre joyeusetés

. . . SILT Loi renforçant la sécurité intérieure et la lutte contre le terrorisme

bulle

1. Services de Renseignements

Pratique sur les Méta_données ( et leur efficacité )

( mais légitimé comme ne touchant pas au contenu )

> Argu : Non intrusif, n'inspecte pas le contenu (contextes)

> Argu : idée que l'humain ne verait pas les signaux faibles

Lois passée, intégration des Boîtes noires (légalement)

. Sondes placées sur le réseau sans ciblage : surveillance de masse

. . /SR au commandes, garde fou critiqué (CNCTR)

2. Espaces publics

Drones, manifestations, caméra piétons, mobiles

Perfectionnées, coûts moindres, accessibles

= Loi Sécurité Global

Tentatives désinscriptions dans la loi

= Beauvau de la sécurité

> Argu : trop de caméras, besoin d'assistance :

> robot_algo, surv.automatisée

> Exemple //Marseille ... //St_Etienne micros dans la rue (scies électriques, accidents)

Généralisation dans les marchés publics de logiciels inclus

> Exemple //Paris les Halles algo contre les maraudages dans les fluxs

TAJ : Surveillance faciale

. Exemple //Nice vers la fin de l'anonymat.. Caméras piétons

Comment se retirer d'un dossier ou actualiser statuts...

Dossiers interagis, questionnés en direct

Contrôle Défaillance des institutions sensées nous protéger dont @CNIL

( 1979 Informatique et Libertés ) très peu présente, sanctions.

3 Surveillance Privée, Internet, les GAFAM_NATU

D'une utopie vers la centralisation ( à but capitalistique )

celui des publicités ciblées...

Cookies

Technique dévoyée, à la base simple "témoin de connexion"

Identification unique transformée en moyen de traçage publicitaire

Déduction des préférences utilisateurs classésCambridge Analitica fuite_leak

Usage ?contrefait de l'API de facebook

Applications de ciblage via ses données agrégées

qui sert d'intermédiaire et de transport du message à la cible

et de lui délivrer un message politiqueFacebook se présente comme un service Social

Mais une extorsion du consentement à but d’analyse et de profilage ciblé

vers des suggestions ciblées

a permis une intrusion_vulnérabilité

> Ex : /Criteo/ sites de presse

- Analyse des comportements

- Historiques et autres sites

=> sans avoir l'identité civil ( malgré l'anonymat )

=> Reconstitution d'une identité par les traces numérique

. Identité numérique (et /footerprint/)

. https://duckduckgo.com/?q=EFF+cover+your+traces&ia=web

RGPD censé protéger 2016

Peur d'un affaiblissement (profite aux corp.)

Échelle Européenne, époque Snowden...

Finalement extrêmement protecteur ... si . bien appliqué

- Le consentement doit être libre

(et reste une exception dans le RGPD) - Si ce consentement est obligé alors il n'est pas vraiment... libre

.. sans alternative / interopérabilité ce consentement est limité - Si le RGPD appliqué facebook serait impossible (agence pub)

... action collective de la Quadrature 2018

... pour porter plainte contre Google

.... en 2021 bloquées (la plupart)

... à poussé à une exode en Irlande

( Plaintes collectives ... pour vérifier si la CNIL peut être saisie

( et mener à des sanctions/effets concrets

Autre exemple citoyenne de saisir juridiction avec les drones...

mène avec une impasse.

Conclusion

- Illégalité des GAFAM captant les données

-

- exposés mais plein d'autres champs ou fichages (PASP)

... fichage politique dont identité sexuelle... article

- exposés mais plein d'autres champs ou fichages (PASP)

- Réinventer la lutte

- Calendrier législative du gouvernement

.. Loi sur les drones

.. /Digital Service Act/ à l'échelle Européenne (buisness numérique privé)

.. Loi de Police 2022 // jeux Olympiques

Pour aller plus loin

-

@Félix_Tréguer ( éd. Fayard ) 2021 ::

... L'utopie déchue : Une contre-histoire d'Internet sur un siècle

... https://bib.vincent-bonnefille.fr/book/278 -

@Sylvain_Louvet ( @Arte Boutique ) 2020 ::

... Tous Surveillés : 7 milliards de suspects

... Remerciements puis live de questions

/Blast, Le souffle de l’info/ 2021

Site d’information français d’actualités et d’investigation indépendant

["https://lundi.am/4014"]

À l’heure où le réseau resserre son emprise sur le réel, les promesses d’internet n’ont jamais semblé si ambivalentes. Outil d’émancipation ou bras armé de nouveaux totalitarismes ? Sanctuaire de la liberté d’expression ou terrain de jeu des intelligences artificielles ? De la Silicon Valley à la Chine, des réalités alternatives se dessinent. Elles sont aujourd’hui le fruit de technologies, d’infrastructures et de systèmes entrelacés.

. . .

notes perso (en vrac)

Dans ma bibliothèque :

https://bib.vincent-bonnefille.fr/book/69

Retour sur les épisodes marquants autour de Assange et le projet cypherpunk Wikileaks !

Transparence sur les puissants

Opacité sur nos intimités

Tous au poste par @David_Dufresne pour @Blast

vidéo title tld.gif)