L'utopie déchue : une contre-histoire d'internet XVe-XXIe siècle

@Félix_Tréguer

@Fayard

2019

.bib => https://bib.vincent-bonnefille.fr/book/278

transcript de l' interview_conférence de @lundiam ( 2024 )

L'histoire d'Internet est connue et largement documentée, de la création du réseau par l'armée américaine jusqu'à Tiktok en passant par le minitel et les modems 56K qui font « ding dong ». Ce que propose @Félix_Tréguer ( #<3 ), membre fondateur de @La_Quadrature_du_Net et chercheur au CNRS, c'est peut-être tout l'inverse : une "Contre-histoire d'internet, du XVe siècle à nos jours" ( Éditions @Agone ), soit une archéologie du réseau, de la logique algorithmique et de l'exploitation des métadonnées en tant que dispositifs de pouvoir et de contrôle, incorporés en nous, malgré nous.

Une recherche historico-politique à contre-temps ou à contre-jour qui révèle les stratégies de pouvoir et de capture de l'espace public et cherche un chemin pour sortir de cette dichotomie qui nous enferme dès que nous tentons de penser la technique : le fantasme néo- luddites ou la croyance béate en un capitalisme cognitif.

Entre une fuite en arrière et un enfoncement virtuel dans le présent, tracer une fuite en avant, comme on échappe à un piège.

Contre histoire

Entant que dispositif tech

de ctrl et de gouv

Hit des luttes de l'intérieur

Questionnant la mise en place d'Internet

Internet comme dispositif de pouvoir ( sur 500p )

Comment a-til émergé depuis le XVe sc

Les lecteurs de @lundiam connaissent déjà cette hist

Se demander ce qui résiste encore

? Utopies des débuts d'Internet

[2'30]

Longue Hist

Un espace de pwr

peut censurer / surveiller

sur ces espaces publics

de "conduite des conduites"

mais aussi

un espace ou naissent des résistances

[3'00]

tcp_ip 1983

Experimentation ARPA 60 comutations par packets

@William_Gibson en parle dans son livre

[3'30]

Panique des services de Renseignement

! Transnational

? Quel droit s'y applique,

"La police de l'espace médiatique"

... modes de contrôle des médias

... installés / subvertis

... se retrouvent destabilisés

Effets / moyens du pwr

[3'53]

Analyse des espaces médiatiques

à partir de 5 techniques de pouvoir

1) La Censure des communications ;

2) La Surveillance des communications ;

3) Le Secret d'Etat par laquelle l'Etat s'abrite de l'examen critique ;

4) Propagande — La mise en scene du pouvoir dans l'espace public ;

5) Centralisation politique des médias – limiter ne nbr d'intermédiaires de circu, limiter les couts.

[4'30]

Internet fait voler en éclat ces structures de pouvoir

Premiers réseaux dans les années 1980 ( Minitel, centralisé )

=/= Internet... mais apropriations subversives

EX/ porno pratiques auxquelles les Technocrates s'attendaient pas

[5'00]

EX/ UseNet +plus décentralisé , forums centralisés

=> aboutie à de la modo/censure ... détournée, dépassée, "subvertie"

La Cryptographie

comme science se pop.

non exclue militaire

Préfiguration de ce que sera @WikiLeaks fin 1980

-> "permet de s'émanciper de la surveillance des États"

... un gros pbl identifié déjà depuis les années 1970

... par des inforamticien.nes militant.es

Anti atuoritarisme tech

[6'00]

Toutes ces Contres Cultures dans les années 1970

Luttes contre l'ordinateur et la technocratisation du monde

// 1980 "remise en scelle d'un consensus des logiques dominantes"

[6'30]

mais ces contestations

trouvent leur manifestation dans cet espace !

..

Hackeur

Avant-garde des Hackers politisés

Capables de pénétrer les nouvelles infrastructures

d'un capitalisme qui s'informatise massivement

(états/institutions militaires, etc)

=> Peur des Pwr du monde ("flippent")

( peut-être poursuivre cette liste des subv. durant l'interview ... 1990 )

[7'00]

LM: Repose la Question

Ambivalence d'Internet

Idée pré-internet

qu'Internet va permettre

d'en finir avec la hiérarchie // le syst capitaliste, ordonné

... Internet apparait

comme possibilité d'une horizontalité

...

... aspirations SiliconV == hippies

"partagent la même idée de révolutionner le monde"

sauf que... la silliconV se porte bien

( a gagné, pas les Hippies )

Donc,

réfléchir comme ces idéaux

- La décentralité

- autres...

se sont fait absorbé par les entreprises capitalistes

( cf. +plus bas PAUSE @Catherine_Malabou )

( @Luc_Boltanski @Ève_Chiapello )

( décentralité => Uber )

.

Conspiration des États /vs/ WL_Transparency

[9'00]

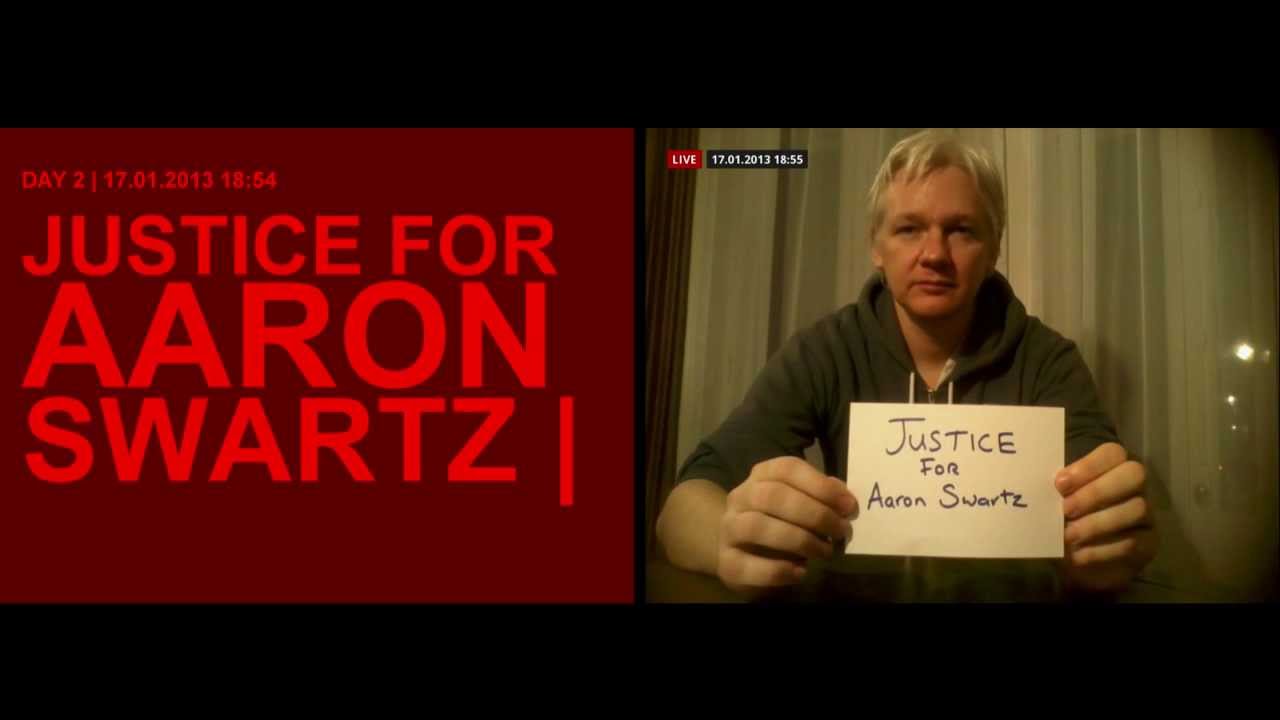

@Julian_Assange en 2006

à la fondation de @WikiLeaks

écrit

- La Conspiration comme mode de Gouvernance

↳ https://lundi.am/La-Conspiration-comme-mode-de-Gouvernance

↳ https://cryptome.org/0002/ja-conspiracies.pdf

↳ http://web.archive.org/web/20070129125831/http://iq.org/conspiracies.pdf

Dans le quel il dit...

- les gouv sont des conspirations : on sait pas cequi se passe

- il faudrait, grace à internet :

1) Rendre Transparent le Gouv = Leaks,

leur piquer des infos, perturber liens de confiance, etc

2) Une opacité pour les citoyens

...

on avait

[10'00]

à la lecture de ce texte,.. pas une gêne mais un pressenti de désaccord sur l'idée..

d'après l'idée d'Assange à ce moment là..

d'un effondrement des gouv parcequ'on allait dire ce qu'il cachent

=> qu'on allait produire de la démocratie parce qu'on va acculer les gouv à révéler leurs secrets

[10'30]

? Est-ce que cette idée de la transparence

pour le gouvernement et l'opacité pour le peuple

est toujours opérante ?

Privacy for the weak, transparency for the powerful

Felix :

des difficultés de trouver des applications

" depuis que WL s'est pris la raison d'Etat en pleine face "

... et que malgré la non-condamnation WL/Assange est arrêté (des suites de l'affaire)

. . .

[11'00]

<- une Opération de dissuasion

Dans le txt d'Assange.

Créer des frictions au sein de ces acteurs dans l'ombre

-> va diminuer leurs capacités d'organisation

.. pour gouv de manière autoritaire

En révélant :

permet de les empêcher d'agir

<- cette Idée / moyen reste viable

[12'00]

. .. . mais critique

autour de ces penseurs

. . . idée que le Hack va suffire

. . . sans besoin d'un travail culturel ( contre hégémonique )

. Même si cela change

. . en 2010 avec les premières confrontations

.

( .... )

2 Histoires d'Internet

envie de répondre sur ce point

... /ou/ re sur 1980

et généalogie d'internet

: Contre culture, etc.

[13'00]

... les hippies ont gagné

... si on fait la fusion de 2 Histoires d'Internet

Sortir de l'Hist. dominante

.. déjà un peu le cas apres @Edward_Snowden 2010

.. ( début de travail de thèse )

... idée d'un projet humaniste,

... création d'un réseau horizontal

[13'30]

Perspective démocratique

: étendre les capacités de lien mondial

Raison avec projet Hippie

@Stewart_Brand / @Fred_Turner ; 1960 @USA

Versant ambigu plt

[14'00]

( ~kenkizy )( ~drop_acid )

: se changer soi-même plutôt que de changer la société

et ... l'ordi une machine pour se transformer (soi)

auto_self_perso

Humaniste

a.) ... va influencer généalogie d'Internet

... les scientifiques humanistes

... malgré leur position vont être influencés

... (financés par le pentagone)

..... le projet d'une informatique aux mains du peuple

Mainframe

[14'40]

/VS/ Centralité des Mainframe d'IBM

... informatique à échelle humaine

... on sort l'informatique et machine

..... "du clergé technocratique qui les avaient mises en œuvre"

...

[15'00]

ca donne les appropriations / utopies d'internet

et en mm temps

// cette autre histoire humaniste

Anti_Tech

b.) un récit contre les machines

.. aux mains du pouvoir nécessairement

: il faut la dénoncer / s'y opposer

EX/ Mvt étudiants sur les campus..

vont pickets des centres informatiques

dénoncer la colaboration des sc à la guerre au Vietenam

et volonté de faire du data_mining déjà pour prédir la radicalisation des pop à travers le monde

: histoires opposées

Mainstream

[16'00]

c.) 1980 fin de la critique antihégémonique

Tout le monde arrive sur Internet

" cest censé être un grand soir... "

et cest le cas pour une partie de la gauche Radicale

et penseurs de l'idéologie dominante

...

Utopies déchues

[16:30]

Arrivée à la @La_Quadrature_du_Net

Habité par les utopies d'internet

idée de défendre ce projet là

face aux volontés...

Lieu de partage

contre les MSM

etc.

XVe sciecle // Log. libres

et pourquoi c'est important de revenir sur le XVe sciecle

et de se rendre compte...

c'est un mvt plt qui vient du logiciel libre

un manque de culture et recule historique

dans la facon d'aborder cet outil de cette manière

faire un peu le bilan de ça

[17'30]

Re sur Assange

Une Répression hyper forte

LM - utopie Hacker - chute par divulgation

.. la question à l'époque

de protéger le peuple de la capacité des gouv à sur/traquer

paraissait bonne (se protéger, protéger les pop)

ok ... ce qui fait que tu remonte au XVe

[18:00]

Ce qui me rendait dubitatif

idée que le pwr s'effondrerait

mis face à ses stratagèmes

// @Michel_Foucault en France => regard très structuraliste /idem pr marxists

... la domination elle est évidente

[18:30]

On la voit ..

la machine économique qui met tout le monde au pas

( hors des conspirations )

Pas tant comment s'en défendre,

( réussite de WL )

mais l'idée que le gouv; tienne sur le secret

[19'00]

Pas d'accord avec l'hypothèse politique de libération en dévoilant...

[19:30]

réactivé la Raison d'Etat on va montrer à la terre entière qui a le pwr

C'est pas WL qui a fait arrêter la guerre en Irak

c'est la défaire massive...

Hubris hacker

@Félix

Probleme d'Hubris hacker

- Maitrise technique

- Langue Panflétaire

: ca va suffir

.. une langue plt mobilisatrise

[20'00]

.. fait espérer, pousse à l"action

... mais avec toutes ses limites

1ere ED.

ss titre : " utopie déchue "

Bravade plt /VS/ pwr

.. Revenir au XVe

... cest aussi comme cette rationalité du pwr/etat est partout

... dans tout un tas de dispositifs

..... sans dire que le pwr est fragile malgré tout

..... WL entant que tel n'était pas suffisant entant que tel...

@LM

Plutot l'idée de transparence que WL entant que tel qui pose pbl

....

[21'00]

Fin du livre... ( no spoile )

Ni l'hist ni la plt

encore moins l'émencipation

n'ont fondammentalement besoin de la technologie pour advenir

apres l'hist..

à la fin tu dis on a perdu cette bataille là

mais ne croit pas trop qu'on a perdu

Livre - Technophile / Technophobe

[21'30]

Ce qui est précieux dans ton livre...

en France on est pris entre 2 lubies

1) Technophile partagée => emencipateur

2) Technophobe : la sc n'est jamais neutre

.... tout ce qui se passe technologiquement dans le monde joue contre nous

.... parce que cest aux mains des capitalistes

....

On s'en fou et tu le fait bien dans le livre

=> la question c'est

? Comment est-ce qu'on Hack ces dispositifs là

.. c'est pas quel jugement moral on a en étant 1) ou 2)

... mais on fait quoi de cette matière

Se réinventer /VS/ tactiques intégrées

[23'00]

@Félix

Comment tu te saisis d'internet pr faire qqch

- le hakeur 1999

EX/ serveur de Davos => out les participants - (x) exemples, indimedia

- les rsx wifi auto-gérées

( adhoc_piratebox dead_drops dn_adhoc_mesh )

... plein de pistes exp passionnantes / inspirations

Guerre de mouvement

trouver une tactique dans un moment historique donné est pertinente

[24'00]

" Toutes ces utopies deviennent pbl quand elles deviennent une certitude, routinier "

... facile à ctrl pr le pwr

( nécessaire renouvellement / invention )

Limites des tech pour faire plt

[24:20]

La fin du livre...

Prendre acte des impensés

du mvt plt auquel j'ai pris partie...

... peut sonner défétiste

mais

c'est aller au bout de la reflexioninconséquent, planté

.. foi dans l'idée de la tech entant que tel permet parcequ'elle est décentralisée

.. incorpore ces belles idées des origines : humanistes des années 1960

.. ! c'est bon, ca va suffir pour transformer durablement les rapports de force.

[25'10]

Cette fin...

cest une manière d'inviter

poser la question des stratégies et conséquences

(observe si les activités militantes sont conséquentes)

... relie des communiqués de l'époque

: oui, une évolution dans le discours / stratégies

: on apprend et evo.

(mais ne suffit pas ?!)

EX/ Quadra / Justice

[26'00]

EX/ Lobbies citoyen ca a pu marcher un temps - Fax

durée de vie Stratégies

EX/ Recours en justice FR

Conseil d'État auj s'en ... fout n'importe quoi

malgré bons arguments ;)

[26:30]

--> Nvlle stratégie(s) !

Bétise plt ?!

LM

? lié au fait que

les parlementaires ne comprennent rien

Souvenir

Zimmerman à l'assemblée, brillant

.... pigeaient rien en face ....

Non, les plt agissent contre

[27'20]

Félix

R) les gouv appliquent des lois liberticides parce qu'ils ne comprennent pas bien

c'est plus le cas

... et puis non

... La @NSA sait ce qu'elle fait quand elle fait évo ses alliances avec GAFAM

Ici aussi un Hubris de la bêtise en face

Procès en incompétence.

. . . .

Drone, recours, justice : demies vicroires

[28:30]

EX/ Drones, bananés.. ... ..

Confinement

Manifs, droit des drones, failles juridiques

Vidéo_surv

[29:00]

Felix

EX/

// Vidéosurv auto

// Campagne /Technopolice/

L'illegalité systématique

depuis révoltes 2007 puis loi Travail

depuis aucun interdit / lois

Apres 2 recours 2021 réussit

à reconnaitre l'usag"e illégale de la Police / drones

Interdit le ministere jusqu'au vote d'une loi

1an avant adoption

2023 décrés d'autorisation

.. entre temps police formée aux drones

Victoire d'avoir cloué les drones au sol 2 années ?

:(

[30:30]

--> Ajuster les stratégies

Crypto for all

[31:00]

Réussite dans le fait de faire exister la lutte (/ Recours)

C) modes d'action :

EX/ use crypto

continue à défendre, important...

se màj, continuer à analyser, etc

mais l'idée c'est pas...

par des //patchs// techniques qu'on gagne !

La mach. informatique..est au service du pwr

TH) Le moment d'une brèche pré-internet s'est refermée

[32:00]

changé d'époque

les stratégies vont resté marginales

" Il faut les articuler avec la critique +radicale de l'informatisation comme processus "

Hackers + 3 mvt

[32:15]

LM +général

mvt hackeur de façon générale

sans trop savoir comment

on en parle moins

mvt hackeur pas seulement des intellos geek

de sites ... mais plusieurs dicipines/pratiques

des communautés de recherche et activisme distincts

Un hacker c'est :

- 1 les log. libres

( GNU /VS/ Bill Gattes

Microsoft =/=> possede tous les espaces de travil

=> partager le code, pour que les prog. soient ouverts, horisontaliement )

- 2 Anon / Crypto

( comment on parvient à touver des espaces cyber qui soient pas "percables"

par la police / publicité.. dans le fond un peu la mm ch

: travaillait à rendre in déchiffrable les communicaitons hu.par le pwr )

- 3 actions +plus offensives sur des instances enemies (plus commun)

( vision d'ya 10ans )

[34:30]

Toi ?? qu'en dis tu ? ces "items" : ces utopies

- travail libre en commun

- crypto l'utop. opac. du pwr

- hack offensif: idée de nuire / abattre le pwr

[35:00]

? 2023

Quescequi est encore hackable ?

Libertaires / Libertariens (ambiguité)

FT :;)

mauvaise connaissance de ces milieux

_> sentiment général :

- Mvt libre

important qu'il soit

essoufflement des asso

de ce bien commun qui sert à toute l'industrie (90%des serveurs)

: perdu de sa puissance plt originelle

[36:00]

- Crypto aspiré...

... Réunissait à la fois des libertaires de gauche

: si on prend les cypherpunks dont @WL/Assange se revendiquera

, une communauté d'informaticiens plt

qui conçoivent des usages subversifs de la cryptographie

fin des années 1980

: Conçoivent ce que seront tor / Cryptomonnaies, etc

et ft les 1ers serveurs, anonymisation, etc.

[36:30]

( Mais aussi )

Mailing list

- Libertaires engagés anti nucléaire @USA

( @Philip_R_Zimmermann )

( inventeur du proto PGP ) - des gens @NRA pro port d'arme, bien à droite

( libertarien (s) )

=> apôtres des crypto

[37:00]

-> Ambivalence

ligne plt pas du tout claire

qui fait la force de ce mvt

mais .. aujrdui avec evo plt

une ambiguïté qui ne peut pas survivre

. on peut moins être dans des groupes ambigus . ; ....

. . .

[37:30]

- Frange action directe Hackeur

assez peu de docu. d'action => dommages importants

Exemples ? Hackeurs destructeurs

@LM

? ! Lolseq

Spectaculaire / Symbolique

WL effets ?

[38:00]

@FT

@Anonymous en Fr

DDOS contre l' @Andra

=> prison avec surçit ( répression //WL)

... ces groupes stupéfaits, se sont arrêté ( 2010 )

[39:00]

Invisibilisation de cette avant-garde

Résultat de cette confrontation à la "raison d'État"

. . . Opération Stanford - millions$ client corp. USA redistribués via WL

. . . autre exemple

. . . WL Cable gates //USA 2010 - colossal docu du pwr

. . . .. mais ca va pas changer les ch

Cryptowar

[40:00]

LM2

Plusieurs phases dans l'Hist internet

- moment de la crypto

-- cryptowar - états pas chauds.. pr qu'on crée cette opacité

s'oppose à une transparence là pour le coup : "pwr d'état sur ses administrés"

ce qui m'a marqué.. Bizarrement..

Si elle se généralise

ce n'est pas parceque des activistes plt anar/liberta

mais parceque les indus et éco ..

contre le fait qu'on mette le nez dans leurs affaires

trafique de leurs échanges

..

? > avancée de pwr cryper => protège tt le monde

Extrêmement tech

mais en mm temps

Extrêmement plt

( si elle est généralisée , pr tous )...

... mais donc , ce n'est pas les efforts politisés anarchiste

... c'est des capitaliste en fait

[42:00]

?> Mauvaise lecture des choses ?

de dire

le rapport de force

vàv d'internet

c'est quand mm un rapport de force économique / matériel

.. hackeurs et tout ils ont fait des trucs impressionnants

.. mais souvent individualistes, ponctuels

( A. )

?> des mvt de généralisation d'un (tel) geste qui a tenu (de la sorte)

qui a imposé un internet +plus égalitaire ?

( B. )

?> Une des illusions par rapport à la technique ;

cest l'illusion de certains capitalistes /vàv/ de l'écologie

: d'être solutionnismes au sens technique

, peut etre le défaut.. de trop compter sur l'idée...

d'un ensemble d'inventions techniques

permettent l'horizontalité

la démocratie / égalité...

ca change pas grand chose (hor, alt tech ??)

[44:00]

Quelles sont nos "machinations" avec nos machines ?

Now quoi ?

meme sans casser les codes/crypto

déja les moyens de surv. avec les métadonnées

[44:30]

Inventivité du ctrl

Bref

( C. )

Nouvelles théories du pwr (sillicon V)

Réactionnaires technophiles

Crypto_War

FT

[45:00]

Libéralisation du chiffrement

dépénalisation de son usage de la part des États

.. permis par les acteurs de marché

Mobilisations USA / FR lutte

1993 - 1994, outils PGP mails pub.

Agences flippent

Tribune dans @Libération

" danger tech militaires aux mans des pop "

Panique morale

NSA tente de libéraliser mais garder ctrl

[46:00]

// Brussel (now)

Les commerciaux => RSA Public

Répression sur ceux qui dev et distribuent les soft

battue en brèche parce que les acteurs de marché / banques/telecoms

ont besoin de confiance pr leurs clients -> payer en ligne => BIZ

(à dev) pareil partout : international

[46:30]

mondialisation

ces intérêts éco

[47:00]

- Renseignements trouvent des moyens d'analyse

--> OK libéralisation

Paiement CB 2000 ok

En clair -> mess. généralisation

FuiteWL 2013 on s'aperçoit

de l'hyper facile de voir passer le trafic en clair

Les GAFAM peu sécurisés (honte)

[48:00]

GAFAM s'offusquent puis se gargarise de méga moyens crypto Fuck NSA

.. .

WL échec juridique

( .. n'a pratiquement servi qu'à..

.. légaliser des pratiques de surv à grd échelle (en les révélant) ,

.. Loi Renseignement en Fr )

Mais prise de conscience

Augmentation traffic chiffré

+ /Whatzap/ / /Signal/

// parallèle à d'autres event Hist

... Les acteurs économiques à l'origine -> libertés/avancées

En clair... dis.continuité des pwr

[49:00]

LM

Prolongement..

Monopole avec Internet

Mais alliances entre États/Services de Renseignements

.. Facile pour la NSA de se mettre sur le Réseau

.. On le sait, . ..

[50:00]

FT #<3

L'Etat cest pas l'admin publique : c'est l'Etat comme rationalité

qui circule dans le champ du pwr / admin pubLes techniques mises au point par les GAFAM..

sont en train d'etre incorporées aux pratiques d'Etat

forme de fusion entre

ces acteurs qui gèrent l'infrastructureet les gouvernements

qui produit les formes actuelles de pwret qui font entrer l'espace public médiatique

dans un régime de pouvoir sécuriraire

.. très bien perçu par @Michel_Foucault et Deleuze 1970

[51:00]

Du coup oui..

ya cette synthèse (fusion)

( Etats / pwr surveillants )

@Edward_Snowden

tu peux créer une pression sur ces acteurs économiques

qui va les obliger à se dissocier du pwr

et devoir dev des protos qui vont gêner la police..

dans sa tache de Surv d'Internet

Corp help pwr ?

ML

EX/ ca à Londres

quand il y a vait eu les grosses émeutes 2013

Blackberry avait dit donner la clé à la police (très pop à l'époque)

.. clients critiques/inquiets ==> renoncement de BB (?!)

( BB = /BlackBerry/ )

( pop inquiète "si on balance tous les jeuns blacks..." )

[52:00]

Oui mais de brèches qui ne vont marcher que sur une courte durée !

Le Pwr des Etats reste hyper conséquent

Stratagèmes plt/juridiques qui leur permettent d'introduire des failles...

de sécurité / intrusion_vulnérabilité

forcer des entreprises (comme Whatzapp)

En clair, Hash / Pédo

[52:30]

2023

Brussel - réglement "Chat_Control"

en train d'être adopté au nom de la lutte

.. contre la pédo-pornographie .. comme souvent

.. on légitime des mesures hyper problématiques

... du point de vu des libértés publiques en pronant l'argument de la lutte contre

. plutôt ici que d'affaiblir les proto

on va mettre des mouchards

. qui vont capter les messages avant qu'ils soient chiffrés

. et envoyés sur le rsx à leurs destinataires

[53:00]

Pour voir si le hash technique du message en question,

une fois qu'il est comparé à une base de données

. comportant les hash des contenus problématiques et prohibés

empếchera cette communication d'avoir lieu

Risque de Précédent généralisable

Pas tous les flux qui sont scrutés

revient un peu au meme

deriere les forces de police d'Europe

–> Ok pour la pédo ?! et puis ensuite prq pas les discours radicaux...

[53:30]

' un pied dans la porte ' ouvre à des dérives / tolérence

.. tout ca pour dire

Face à la crypto (qui empêche la police)

il ya des ajustements tactiques

EntroChat ( faillibilité technique )

Au sujet de /EncroChat/ / /SkyECC/ 2022

-

Europe -- Démantèlement d'EncroChat - Conférence de Presse 02/07/20 FR | Eurojust

https://www.youtube.com/watch?v=VX05hY7GI5U -

Europe1 -- Pourquoi le démantèlement du réseau Sky ECC est "une mine d'or" pour la police

https://www.youtube.com/watch?v=j25n-CTWzKI -

Opération Encrochat : 200 projets d’assassinats déjoués en Europe

https://www.radiofrance.fr/franceinter/operation-encrochat-200-projets-d-assassinats-dejoues-en-europe-7294025 -

Qu'est-ce que SKY ECC, le réseau de communications infiltré par la police ? - rtbf.be

https://www.rtbf.be/article/qu-est-ce-que-sky-ecc-le-reseau-de-communications-infiltre-par-la-police-10715015 -

EncroChat, Sky ECC : à Bruxelles, ouverture d’un méga procès de trafiquants de drogue

https://www.lemonde.fr/international/article/2023/06/30/encrochat-sky-ecc-a-bruxelles-ouverture-d-un-mega-proces-de-trafiquants-de-drogue_6180005_3210.html -

Sky ECC, l’application prisée des trafiquants, mine d’or des enquêtes sur le crime organisé

https://www.lemonde.fr/societe/article/2022/11/18/sky-ecc-l-application-prisee-des-traficants-mine-d-or-des-enquetes-sur-le-crime-organise_6150398_3224.html -

Après Sky ECC et EncroChat, un nouveau logiciel crypté prisé des trafiquants de drogues

https://www.lemonde.fr/societe/article/2021/04/26/apres-sky-ecc-et-encrochat-un-nouveau-logiciel-crypte-utilise-par-les-trafiquants-de-drogues_6078107_3224.html -

EncroChat, cette mystérieuse société technologique prisée par le crime organisé

https://www.lemonde.fr/pixels/article/2020/07/03/encrochat-une-societe-technologique-mysterieuse-prisee-par-le-crime-organise_6045126_4408996.html

réseau de messageries cryptées

utilisée en partie par des hommes d'affaires/journalistes

des rsx criminels aussi

ont fait l'objet de hacks massifs

[54:00]

Dont Gendarmerie FR

<. . ce que je disais

La solution de lg terme, si on veut se réapproprier nos techno num

et en faire un usage conséquent

et s'abriter de cette activité de pwr

( par ex/ de la surv. num. )ca suppose de se passer de ces acteurs

( ces acteurs == whatzapp , tous ? )

Plt hors écran : IRL

LM

Difficulté quand on parle inf/hack

dans l'hist d'internet

on voudrait soit :

que les ordi

1) nous sauvent

2) nous mangent

... tout se pense "dans l'espace de l'ordinateur"

Printemps arabes

[55:15]

Agacé au déb. des révoltes arabes

Ex/ Tunisie

où discours

" c'est la révolution @Facebook "

[55:30]

Pt de vu décalé..

élément déclancheur

( =/= Internet )

!? ce qui se communique a ce mmt là.. Agression policière sur un marchand

.. et il s'immole

Peut paraitre excessive

mais exprime l'impossibilité de vivre dans ces conditions

avec ce type d'humiliations

[56:00]

Impression que ce qui motive le soulèvement

comme il yen a sûrement jamais eu en @Tunisie

.. ce n'est pas l'intensité du flux

.. mais l'intensité du geste

.... humiliation qui résonne sur toute la pop (autres gens)

= confusion entre le chemin de l'info (que ca prend) : internet/MSM

= . et la puissance du geste (IRL/AFK)

[56:50]

PAUSE

Idée dev par LM (dans une interview passée)

@Catherine_Malabou - Anarchisme et philosophie

cf. --> [36:20]

Quelques notes :

[30:35]

// Le nouvel esprit du capitalisme

@Luc_Boltanski & @Ève_Chiapello

@Gallimard

1999

https://bib.vincent-bonnefille.fr/book/31

( intégration de la critique )

( Voir aussi https://liens.vincent-bonnefille.fr/?7UtdTw#goto_ENTRACTE )

///

ANarchie intégré par le capitalisme

Horizontalité == Uberisation

Aparente liberté, manager de lui mm

Capitalisme de pltforme présenté comme une logique anti-gouv

--> comment retrouver cet esprit premier

EX/ Taiwan / Révolte des tournesols

=> démocratie via les plateformes

EX/ ambigu

Esprit anarchiste /et/ +plus capitaliste au monde

. . .

Ambiguïté de notre monde

?> poser une diff. entre anarchie de fait

et celui de plateforme

///

[33:53]

Idéologie des Blockchains

. . metoo j'avoue

on va accéder à la démocratie totale et absolue

grace à un myen technique

sans responsable/gouv

ok mais ne prend pas en compte le fait du tous connectés

( renverssement cause/conséquence : )

: la tech rend possible la démocratie

ce n'est plus- les rapports ...

+ désastre écolo

. . j'avoue y avoir cru = ca yest on a la solution

? Escequ'un dispositif technique -> produit du communisme

ou retournée

? Escequ'il peut y avoir un communisme sans cette instrumentalité( sans la cybernétique )

[36:00]

Peut on croire à une recentralité ==> + de local / autarcie

, un refus de la technique

--> [36:20]

https://youtu.be/QMl-8usyBLc?si=KJDAuFzQ4SaF0-Qy&t=2178

Printemps arabes

Effet rebond / mimétique // incendie de commissariats

Il ne s'agit pas de faire de la techno-politique

. Internet ce n'est pas seulement une hist d'ordI/plateformes

mais aussi

. comme cette hist d'incendie de montagne en montagne

. par contamination : un mod de connexion

. Internet joue un rôle mais les gens veulent se retrouver

. EX/ Occupy / JG

. . . force dans la présence : IRL / AFK

. . .

FIN PAUSE

todo : reprendre !

solutionnisme technique

. . .

[58:00]

R) Piège d'un solutionnisme technique

Croyant qu'

Internet amplifiera le mouvement réel

FB Joue un rôle mais ce n'est pas ca le moteur

mais dans l'existence ( ? celleux qui utilisent la tech !! ) obvious

[58:30]

FT

R) Émancipation pas besoin de la techno

on peut médiatiser des gestes plt

sans avoir besoin de ces tech extrêmement puissantes

.

Question

Qu-est ce qu'on fait de celles qu'on a

et maintenant dominantes

pour disséminer

de l'information

et communiquer

.

2 dev

[59:00]

aussi 2 aspects de cette remarque (de LM)

m'évoque

@Zeynep_Tüfekçi

https://fr.wikipedia.org/wiki/Zeynep_Tüfekçi

( aux @USA )

// 2014 @Istanbul

qui montre

cette communication

permet de se réunir très vite

pour s'opposer + créer un mvtmais avec aucun projet plt préparatoire

qui permet ensuite à cette pluralité de pt de vu / cult.plt / interets divers (foule)

de se mettre d'accord sur un plan d'action pltet d'incarner une force durable

=> ne tient pas face à la violence du pwr

( R) Limites des émergences spontanées )

[59:50]

Autre sociologue

Démonté que les réseaux (Twitter)

+plus facile à s'approprier (et spred/propagation)

pour les mascu/droitos

..

// Utopies

Tout misé sur ces Utopies

En glorifiant Internet

On (la gauche) a centré les efforts sur Internet

on a oublié d'autres médias, éprouvés

encore +plus après 2000

[1h 0:30]

quand on milite via le web 2.0

aka réseaux sociaux

. . .

Doit nous amener à nous re poser la question

Manque de discernement

Écologique

[1h 00:50]

1)) L'impact écologique énorme

( des infrastructures, impensé énorme )

( dont activisme numérique )

Inféodés + MSM centralistes

que la question des usages médiatiques

nous échappe complétement

depuis qu'on est inféodés

( .bib ? https://bib.vincent-bonnefille.fr/book/136 )

Technoféodalisme: Critique de l'économie numérique

[1h 01:30]

à ces infrastructures hyper centralisées GAFAM

-> qui permet une concentration de financement

-> qui permet l'IA...

-> un prcess d'automatisation

-> pwr, etc

Escape

? Comment on en sort

des utopies déchues

Dans les EX/ Hist

EX/ Indie.media / Flux RSS / Hacks 1990

[1h 02:00]

qd l'informatique faite de machines +plus rudimentaires

? Qu-est ce qu'on a à garder d'Internet

" S'il s'agit de politiser le renoncement "

et de choisir quelles infra.struc. on conserve

[1h 02:30]

Ce qu'on veut garder

Sans doute cette capacité à communiquer mondiamlement

com. d'hu à hu? Est ce qu'on a besoin de tel et tel services (MSM)

( faire le tri : repenser les usages )

1,1b) Open Internet ne suffit pas

[1h 03:00]

1) Internet libre, décentralisé = la " dé-intermédiation "

( recentralisé aujourd'hui ; incroyable leur sur-usage EX/ Twitter )

( Malgré le pire @Elon_Musk )

: on est apatyques

1b) Alt.

OK c'est bien /Mastodon/

promouvoir 1), Fédéré

( ex: Fédivers )

=> " caser les effets réseau "

( qui nous maintiennent sur ces plateformes hyper centralisées (MSM) )

bonne direction

...

Mais au dela de ca 1,1b)

aller +plus loin

? Est ce que cest ca qu'on veut (MSM / Microblogging)

.. pour créer une communication riche

Méchants GAFAM (ok)

[1h 04:00]

@LM

Ravi, vers là qu'on voulait arriver...

C'est Entendu que...

( TH) Majoritaire )

- que les GAFAM + Centralisation nous font les poches OK

- on peut imaginer l'inverse, décentralisé, toussatoussa

MSM en vrai / sur le terrain

[1h 04:30]

sauf que...

le pbl ca serait pas qu'on a imaginé un jour..

" que l'espace public pourrait être derrière son écran "

Indymedia

j'dis ca...

parce FT évoque /Indymedia/

Site militant 1999

pour orga les manifestions @OMC

[1h 05:00]

Plutôt que de haïr les médias...

on va en devenir un !

( anar libertaire )

on va couper la communication

on est capable nous meme de faire notre info-> Pas de hierarchie

: juste une modérationmédia live surveillance de la police

( dans quelle rue, etc. )

[1h 05:30]

Même origine de /Twitter/ 2001

Comment on s'informe en temps réel

/Indymedia/ super sur le papier

chacun devient journaliste

ya plus de spécialisations / médiatisation

tout est horizontal

tt le monde peut venir améliorer l'info

( objet parfait de d'Internet ! )

Mais....

[1h 06:00]

/IndymediaS/ dans le monde ont périclité

commentaires ouverts, tt le monde pouvait com.

( libertaire - lib. totale d'expression )

devenu des espaces de vengeance inter-personnelles / embrouilles, etc

Modération impossible

[1h 07:00]

/Indymedia/ ==> No censure

Si modo considère qu'un article ne correspond pas à certaines règles de la charte ( CGU )

-> Pub. dans une catégorie "Refusé" (mais pub.)

/Indymedia/ Nantes a survécu

( autre EX/ Lille )

Invectives entre gens

[1h 07:30]

dont des infos compromettantes (récupérables par la police) non modérés (coms)

Durant la tentative

de dissolution des @SDT

( affaire du 8 décembre )

[1h 08:00]

Mémoire écrit pour l'enquête..

Pour prouver...

en quoi les représentants des SDT sont bien leurs représentants

200p , 50p venant d'/Indymedia/ ( refusés/discussion )

[1h 08:30]

/Indymedia/

Belles utopies, principes

mais récupéré

( a permis de refaire le réseau par les bavardages publics )

=> Anecdote éloquente... gravissime

Nuisances en réseau

[1h 09:00]

... Des utopies d'autres médiations

on avait pas imaginé (le pire/pbl)

de ces rapports humains détestables (mais rendus possibles par l'anonymat)

: balancer les gens aux flics (ce qu'on ne ferait pas si on les avait en face)

... On a pensé les infrastructures d'Interent

à partir de certain item

- liberté d'expression

- etc.

[1h 09:30]

Mais pas pensé ce que les usages des écrans allait altérer chez nous

Re EX/ Twitter

Pas pensé ces tech

entantque ce qu'elles allaient changer dans nos formes meme de vie

@FT

Oui ou dêtre sur Insta (à doomscroll)

alternant chatons et bonbardements

( oui, des effets sociologiques sur nos conso média )

. . . oui la question . que faire ?

Sur l'EX/ @SDT

[1h 10:00]

Ok mais ca existe sans internet

des gens qui crachent sur un tel

les flics font parler, (baver verbose)

[1h 11:00]

@LM

( La différence c'est le support d'enregistrement archivistique )

( + l'accès à distance à l'autre pouvant être offensées ou confrontées )

. . . .

[1h 11:30]

On a l'impression que c'est +plus criant de rendre public sur /IM/

Mais c'est généralisé, les Renseignements doivent pouvoir filtrer

: facilement produire ces infos

Autre EX/

/Clearview/

( https://www.cnil.fr/fr/reconnaissance-faciale-la-cnil-liquide-lastreinte-prononcee-lencontre-de-clearview-ai )

[1h 12:00]

@LM

/Indymedia/

Autres journaux avec coms ouverts

finalement re-fermés

cout élevé de la modération

.. : l'utopie <3 d'internet.. d'un vivre ensemble de partage

... est +plus compliqué que ca !

[1h 12:30]

produit un dégout / abandon de l'utopie ?!

@FT

Les "réseaux sociaux"

connectés les uns aux autres

créer nos sphères publiques

mondiales et éclairées

.. pas passé comme prévu qd tu regarde /TikTok/

AFK

R) Des angles morts de l'utopie

( écologie, fichage, etc )

Utopies heurtées de plein fouet avec le réel

la généralisation d'internet et cooptation par le Capitalisme numérique? comment réajuster les strat

. encore ambrionaireremettre le numérique à sa place

EX goupe Singal (pour TechnoPolice)

outil de niche , public visé moins grand (bonne strat ?)critique / remarque de qqun sans smartphone

Ok, oui : Re réunions physiques régulières

alt : /Mastodon/

[1h 14:00]

web Fédéré...

( re ex: Fédivers )

Instances, soft diff médiatisés

: revenir à des communautés (selectives)

( échelle humaine ), non ouverte aux 4 vents

Internet une idée de diversité d'Echelle (mondiale)

Cool, mais également cultiver l'affinitaire

[1h 14:00]

Instances / services médiatiques

Attention aux règles qqu'on se donne ( CGU )

Sans accepter tous les types de discours

" remettre de la granularité, de ce controle "

tout en permettant les relations entre comus

[1h 15:30]

@LM

Jeunes générations

Internet => espace pub.

re coréller le social au terrain / sensible

. Internet, cloche (fermée sur soi) rend fous

[1h 16:30]

=> il faut en sortir

/ réserver à certaines communications

@FT

Pas besoin de tout y mettre

SALLE

[1h 17:00]

Ne pas négliger les usages artisanaux (dev/hacker) #<3

limite quand récupérer qd devient une norme / standard

ouvert / fermé

limite de ces démarches créatives

on le fait pas vraiment pour la tech

mais comment on va la produire

quelle orientation intellectuelle

. log. libre

. . ok non libéré d'un tas de choses

. . mais un hack de la propriété intellectuelle

[1h 18:30]

Pbl pas tant les usages... ( /Indymedia/ / autres )

mais comment on va produire des "interfaces"

On sait que ca va être récupéré..

et alors on fonce ?!

Comment produire avec cet artisanat une résistance (tmp) ( TAZ ? )

[1h 20:00]

Loi 1881

Bon EX/

où qq soi le mvt soc

une fermeture après coup

. donc pas . ? comment on gagne un coup d'avance

. mais . on fait quoi une fois récupérés ?

[1h 20:30]

! C'est pas les technos ; cest pas Internet

. et pourtant

. cest quand meme du rsx

Les humains sont décentralisés

manière organique

Rxx de terrain / autres protos / éco(nomies)

[1h 21:00]

@FT Oui full d'accord

: ré investir la plt des corps

+ parcimonieux dans nos usages de l'informatique

+ insoutenabilité écologique ( 2015 une horreur . pire avec l'IA )

. . gigantisme exponentiel, etc

Chantiers à la @La_Quadrature_du_Net

revenir à ces questionsRéseaux locaux

( adhoc_piratebox dead_drops dn_adhoc_mesh )

avec des agriculteurs installent leur propre fibre

[1h 22:30]

2003 ; @Aaron_Swartz ; veille_RSS

Se tenir au courant ; pas besoin d'un serveur centralisé / ilots

s'envoyer des txt ( /VS/ vidéos, autres )

Artisanat / héritage / hacks/ bricolages( low_tech.ismore )

[1h 23:00]

Re prjet Fibre

Gros travail Politique

Pas juste un delir de Geek

2024 voir comment redocumenter la question tech//écologie ( éco_climat )

Regarder les alt. universitaire (EX/ proto intermittents)

( ?

-

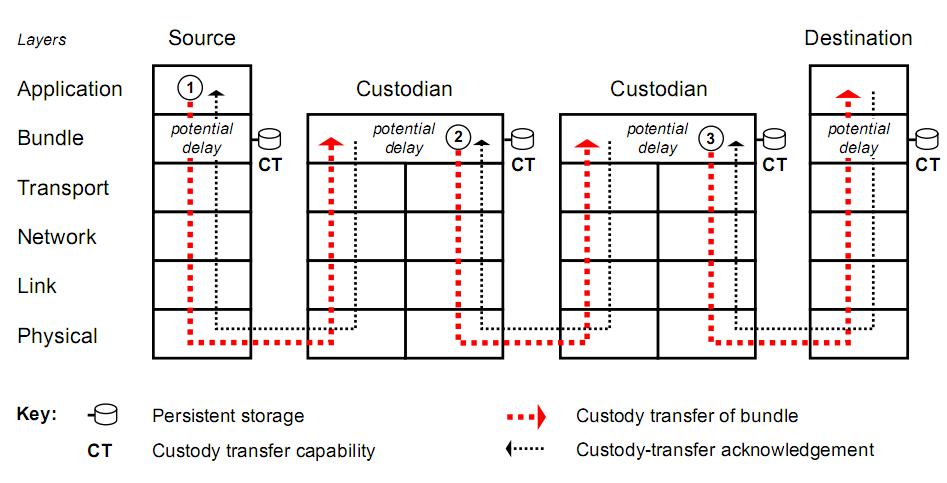

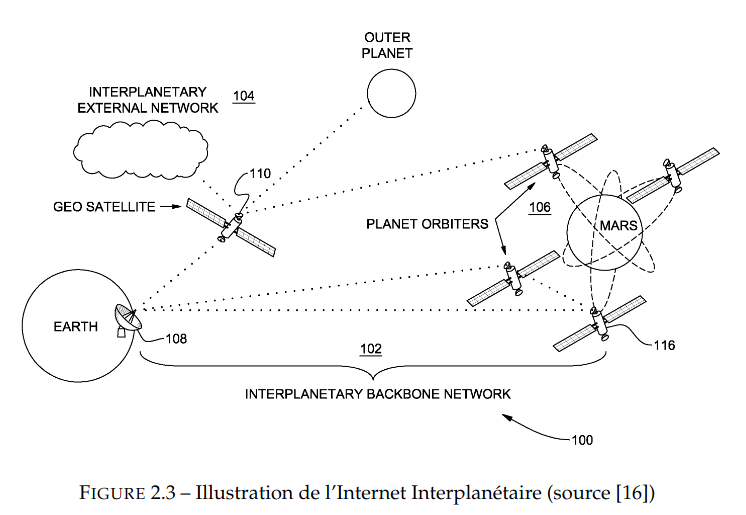

HAL Le routage intermittent dans les réseaux Tolérant aux délais - DTN

-

HAL -- Vers l’Internet interplanétaire : mise en œuvre d’un réseau DTN dans un contexte de simulation d’une liaison spatial

Interplanetary ?

Alt. proto + Plt locales

[1h 24:00]

Post abondance électrique

En théorie passionant + permet de créer des alt. - Doc les .alt

Voir comment

2020 Elections, mairies de Gauche

Polémique 5G

new paradigme télécom

( cout éco + machine 2 machine (non h2h) + etc )

[1h 25:00]

+ Mieux préparer ce qu'on a à proposer (aux mairies)

Alliances de circonstance

. . .

Internet Communiste

[1h 25:30]

@LM

Utopie lointaine

mais crutiale

? escequ'on peut img un Internet Communiste

Invitée...

REF @Fanny_Lopez

https://liens.vincent-bonnefille.fr/?searchtags=@Fanny_LopezBIB https://bib.vincent-bonnefille.fr/book/276

Question rsx electrique

On pourrait dé.centraliser

Travail (forcé) pour produire la tech

. . Mais avec INternet

. . se pose la question de la division du travail

. ? Est-ce que dans une société libérée (pr ne pas dire communiste)

. Est-ce qu"il y aurait des gens pour faire des micro-processeurs

. + extractivisme

. la critique post-industrielle

. tape souvent à coté .. par moralisme

. Argument : de la division cruelle du travail

. Colonialisme

[1h 27:00]

Dans le meilleur des mondes

R) Est-ce qu"on continuerait à faire des ordi ?

[1h 27:30]

@FT

Pas dit du tout (dans cet horizon lointain)

Déjà tellement de produit, peut etre pas besoin de nvx (faire avec)

Sur-production

(X) Questions :

1. AFK / Manifs corps

[1h 28:00]

@LM2

FR Gouv sans peuple

-> interiorisation tech de l'espace public

=> sans corps (//manifs)

[1h 29:20]

@FT

@Dominique_Reynié wikiavt de devenir technocrate se pensait Foucadien

Livre -- Le triomphe de l'opinion publique

raconte comment l'espace politique médiaitque est pensé pour fermer l'espace plt de la rue...

(scene fondamentale de l'affrontement et du conflit plt)

2. Nvlle phase d'Internet ? — IA

[1h 30:20]

Comment t'intègre l'IA dans cette contre Hist d'interent ?

Capacité de calcule /ou/ concept de gouv. algo

une simple continuité de la cybernétique 1950 ..

ou se passe qqch qui pourrait faire rupture

[1h 31:00]

@FT

La rupture

est dans le fait que ca marche enfin

Si on regarde

ce que génèrent les robots conversationnels

c'est le prototype fonctionnel

de projets qui existaient au début de l'informatisation 1950 1960

C'est avt tout l'accumulation de données / ressources

qui leur donnent corps ( rendent possibles )

[1h 31:28]

R) La rupture

L'iA c'est :

la poursuite d'un processus d'automatisation

de tout un tas de processus par l'informatique

prolonge un mvt ....

mais ya une rupture (aussi)

dans les proto

ce qu'ils produisent

..

ChatGTP

Tout ce que les classes créatives réalisent

cencé être épargné jusqu'à aujourd'hui par l'automatisation

est finalement touchée

[1h 32:00]

@LM2

/Midjourney/

impressionnant

@FT

la vision sens premier / fort

marquant . . .

Questionne rapport à la vérité

.

la critique de l'IA en FR

elle est pauvre

travail à venir de la Quadra

[1h 33:00]

. prendre des opportunités plt

. pr créer des Alliances

@LM

On peut pas interdire

@FT

Mais il faut aussi lui opposer un refus (de ce paradigme)

Hyper pratique ChatGTP

mais hyper consommatrice d'énergie

OK cest pratique

// crise éco

c'est pas possible

@LM

Argu moral, limites

Autre Argu : cognitif d'un effort pas fait

Aplatissement par le numérique de l'effort Humain pour chercher-trouver

( mise à disposition de tout )

-> Question Anthropologique

[1h 35:00]

@FT

L'enjeu cest de docu. ces pans critiques entre eux

@LM

C'est une perte de l'Exp . . ..

Rapport au monde

@LM2

Peut etre moins dans les coop de jeux vidéos

( => ? ARG_Alternate_reality_game )

débrouille, chercher solutions... etc

on peut aussi le déployer en ligne

.. sans défendre cette intériorisait-on technique de toutes choses (dans nos activités)

. . .

Un cube wifi hotspot d'où se connecter à @Tor (via Socket)

- travail sur les images impossibles, interdites (autres tafs)

Vending_Private_Network

Me fait penser à l'installation Vending_Private_Network :

On offre un accès à un type de réseau particulier.

On en fait la promotion, on explique le fonctionnement.

Tor identification

J'avais un peu fait la même chose sur mon site perso

https://vincent-bonnefille.fr/#tor

Un page vérifie si l'utilisateur est connecté.e via Tor !

Si l'adresse IP de sortie correspond à celle d'un nœud de sortie du réseau Tor

Le cube

-

Autonomy Cube – @Trevor_Paglen ( 2014 - 2018 + )

↳ https://paglen.studio/2020/04/09/autonomy-cube/ -

Autonomy Cube - Wikipedia

↳ https://en.wikipedia.org/wiki/Autonomy_Cube -

Trevor Paglen and Jacob Appelbaum: Autonomy Cube - Announcements - e-flux

↳ https://www.e-flux.com/announcements/2916/trevor-paglen-and-jacob-appelbaumautonomy-cube/ -

Trevor Paglen at Museo Tamayo, Mexico City | Contemporary Art Library

↳ https://www.contemporaryartlibrary.org/project/trevor-paglen-at-museo-tamayo-mexico-city-15828/5

Et objets invisibles ex: NSA

-

Trevor Paglen review: turning the NSA's data combing into high-concept art | Art and design | The Guardian

↳ https://www.theguardian.com/artanddesign/2015/mar/13/trevor-paglen-art-review-nsa-surveillance-systems -

BOMB Magazine | Trevor Paglen & Jacob Appelbaum

↳ https://bombmagazine.org/articles/trevor-paglen-jacob-appelbaum/

Autonomy Cube, 2015

Plexiglas cube, computer components

19 ⅝ × 19 ⅝ × 19 ⅝ in.

Autres pistes, trouvailles via l'expo :

- Really Useful Knowledge – ArtsEverywhere

↳ https://www.artseverywhere.ca/really-useful-knowledge/

( exposition : partage des savoirs )

. . .

( What, How & for Whom/WHW ) - What, How & for Whom / WHW - Monoskop

↳ https://monoskop.org/What,_How_%26_for_Whom_/_WHW - WHW Akademija - Monoskop

↳ https://monoskop.org/WHW_Akademija

. . .

(( hypothesis ... petit texte avec quelques pistes ))

(( {cette bulle} via cette expo : recherchant @Marcell_Mars ))

( ↳ @Hans_Haacke Condensation Cube, 1963_1968 pièce)

Mais aussi...

banque_finance :

/Degenerated political-art - ethical-protocol/

-

- Arte Útil / Degenerate Political Art. Ethical Protocol

↳ https://www.arte-util.org/projects/degenerated-political-art-ethical-protocol/Description :

After creating an anonymous corporation (Orta & Güell Contemporary Art S.A) in a tax haven, the artists @Núria_Güell and @Levi_Orta donate the management of their company and the accompanying bank account with all its benefits to a group of activists who are developing an autonomous society project on the sidelines of the capitalist dynamics.

- Arte Útil / Degenerate Political Art. Ethical Protocol

-

MoneyLab | Degenerated Political Art by Núria Güell & Levi Orta ( 2015 )

↳ https://networkcultures.org/moneylab/2015/12/14/degenerated-political-art-by-nuria-guell-levi-orta/

. .. .

Me fait davantage penser à

/Over the Counter/ de @Société_Réaliste

https://www.dailymotion.com/video/x94emi

–> https://liens.vincent-bonnefille.fr/?4P_psw

. .. .

On trouve un article au sujet de l'anonymous corporation et

/Degenerated political-art - ethical-protocol/

https://www.mdpi.com/2076-0752/10/1/11

. .. .

qui évoque un autre travail en lien avec @Núria_Güell ( 2012 )

https://visuall.net/2012/07/07/a-tool-to-deceive-and-slaughter-by-caleb-larsen/

Et ... . un autre cube (obsession de galerie #.art.contemporain )

/A Tool to Deceive and Slaughter/ par @Caleb_Larsen

By the use of Internet, the box connects to eBay every ten minutes and checks if it has been bought. If so, it immediately starts a new auction and sets its last price as an opening bid.

( mise aux enchères via eBay de l'ordinateur dissimulé lui-même )

https://www.wired.co.uk/article/artwork-selling-itself-on-ebay

. .. .

Qui, à son tour me fait davantage penser à l'automate acheteur sur le Darknet...

le /Random_Darknet_Shopper/ de @!Mediengruppe_Bitnik !

https://liens.vincent-bonnefille.fr/?yvi7Ug

Durée : 01:35:13 - Réalisation : 7 septembre 2015

Première initiative, motivée par l'expression des attentes et besoins concrets des doctorants, l'école d'été doctorale EED Unistra 2015 a pour objectif de donner, en une semaine, aux doctorants en sciences humaines et sociales de fin de 1ère année (et au-delà), un ensemble construit d?outils transversaux, théoriques, méthodologiques et techniques, destinés à faciliter leur parcours doctoral.

Intervenant : @G_Belleville

On en parle aussi par ici https://www.radiofrance.fr/franceculture/assieds-toi-et-ecris-ta-these-trucs-pratiques-pour-la-redaction-scientifique-3368978

My story

Je me projette dans l'écriture d'une thèse ...

Aussi, l'on m'a très judicieusement conseillé l'écoute de :

https://www.canal-u.tv/chaines/unistra/assieds-toi-et-ecris-ta-these-trucs-pratiques-pour-la-redaction-scientifique .... ou comment se mettre au travail sans finir en burnout.

: Organiser et prendre RDV avec soi-même ( et s'y tenir )

: Lire / Écrire + Faire autre chose que sa thèse : vivre

Notes pistes en vrac

L'on me dit souvent...

que l'on ne sait pas où nous mènera la recherche.

: la destination ne peut être ou ne doit être connue

Sur @Arte Campus ( réservé aux universitaires chanceux.ses )

Je tombe sur @Geoffroy_de_Lagasnerie au sujet de @Foucault

et de l'écriture comme activité de transformation de soi ( dev_perso ? )

- https://www.arte-campus.fr/program/foucault-contre-lui-meme

-> https://www.arte-campus.fr/sequence/47284

. . . todo : résumé, points essentiels, idées

Haven's Gate / Fake .clos/.loky / Real VPN / alt.DNS

TW : + Suicide (Haven's Gate) + Nudité partielle (DNS Turquie)

CONTEXTE

{ Cette } bulle est une digression alors que j'écrivai > cette Bulle <.

J'y observais l’engouement ( dans les années 2015 2017 ) pour les "Onion Routing Networks" (des "Réseaux de Routage en Onion" : des logiciels.protocoles variants du routage en oignon proposé par /Tor) ... et leur obsolescence / survivance aujourd'hui 2022 ... Il s'agissait d'une généalogie des protocoles, une "médialogie".

Je me faisais la remarque qu'ils avaient bien pu exister (ou existeront un jour).

Et que certains n'avaient pas "trouvé leur public" ou "achevé leur développement". abandonware

J'arrivais à me demander quelles sont les limites d'un solutionnisme technique dont l'utopie semble infinie (principe de l'utopie), tirant l'innovation vers "l'avant" (qui se trouverait devant). Et qui, dans le cas particulier des protocoles sécurisants (dont le dn_darknet est la figure), sont d'autant plus soumis aux avancées techniques (d'analyse technique, de contre-contre-espionnage...). Encore et toujours, le monde mauvais-prédateur.concurrentiel qui nous vit nécessite des outils palliatifs, des solutions ad-hoc à son emprise.

Parmi ces nouveaux-nouveaux protocoles il y avait /Hornet qui a aujourd’hui muté...

Je me rappelais d'autres "protocoles atypiques" qui pour certains étaient selon moi des arnaques/Hoax ( spam_scam ).

Et pareillement aux images interdites/censurée, je me dis {ici} qu'il y a une aversion à la perte qui rentre en jeux, l'envie sceptique ( de croire par la réfutation, la vérification éprouvée ) ..de croire qu'un objet existe "vraiment", d'en définir les contours pour mieux l'atteindre ou se résigner (s'il n'était que chimère au moins je suis mieux fixé).

Une affaire technique : faire c'est éprouver

Je venais aussi avec l'idée qu'en définitive bien des protocoles échappent à la nomenclature des réseaux dits "Darknets"... je voulais mettre sur la table les VPN, HTTPS, les F2F voire P2P... comme répondant à leur endroit à un impératif spécifique de sécurité (fermeture) ou d'ouverture : pas des "darknets" ou "dark.proto" mais des agentivités autres.

Dans ce prolongement je voulais { ici } expliquer cette activité (passe temps) de recherche : La "chasse aux protocoles atypiques" (ou herbier). Une pratique qui demande souvent une longue enquête : des essais, de la documentation, puis une vérification empirique et pratique de la "chose" étudiée. C'est une approche épistémologique qui me plaît bien, me met en chemin et en création de formes.

Je la qualifierais (peut-être à tord) de "pragmatique".

Il s'agit d’acquérir un certain savoir-faire / une certaine technicité qui se rapproche de l'artisanat. Un savoir faire autonome.iste que je retrouve dans l'esprit DIY / self_host_hébergement

Une pratique qui vient confirmer la théorie. Car, tant que je ne suis pas connecté.e je ne suis pas pleinement sûr.e que la dite "espèce" de protocole existe (surtout si je braconne tout.e seul.e, sans guide.sachant.e)... Le sentiment satisfaisant de la découverte, de l'accès à face à la résistance du savoir qui semble retenu...

Il s'agit (dans cette exploration) d'éprouver la véracité d'une hypothèse par l'expérience (en me disant : avant de croire son inventeur.ice que "ça marche" je veux essayer par moi-même, tâtonner)... et la confusion générale autour des différents types de protocoles, leur nature ou fonction... c'est vrai c'est un sac de nœuds.

DÉVELOPPEMENT

Entre soi : pairs amiEs

Il y a donc les "Darknets" mais certains sont d'autre nature.

Dans leur collection et vérification de faisabilité (herbier) il arrive de tomber sur des licornes.

Par exemple, dans la famille des réseaux f2f (https://fr.wikipedia.org/wiki/Ami_à_ami) je n'ai jamais su installer puis échanger avec les éventuels pairs d'un réseau comme /anonet. Pourtant il y a bien des sites qui en font mention comme étant un genre de VPN puissance VPN... Un hoax/arnaque ( spam_scam ) ? Même la page wiki des proto "F2F"="Friend 2 Friend"="Ami à Ami" pointe vers une page /Anonet manquante.

L'hypothèse forte que j'ai envie de garder c'est que ce réseau ne fonctionne pas, n'est qu'une documentation fantôme ou une arnaque... Mais je peux me tromper...

Sceptique mais pas con

Je veux voir pour le croireL’absence de preuve n'est pas la preuve de l’absence

Entant que tel { une capture écran / la page d'un site web promotionnel } sont, dans le régime de la preuve, assez peu fiables..., du même degré de fiabilité qu'un témoignage ( méthodologie scientifique sceptique )

Or, de souvenir, la documentation de ce prétendu protocole F2F (/Anonet) ne donnait pas de marche à suivre précise : pas de protocole d'expérimentation reproductible (qui aurait permis d'en discuter publiquement les conclusions). Une telle recette.procédure aurait permis de vérifier l'hypothèse de façon empirique, par la pratique... voire de conclure à sa fiabilité : par l'expérience de son iréfutabilité.Si l'hypothèse selon laquelle { "la mise en réseau de machines via /Anonet est possible" } était remise en cause { "/Anonet n'existe pas" }, alors on aurait pu tenté de reproduir la ou les expérience.s pour éprouver à nouveau la solidité de l'hypothèse.

La charge de la preuve reviendrait sans doute plus à la personne défendant l'existence d'/Anonet (son hypothèse étant remise en cause : se serait à elle de fournir enfin la marche à suivre sous l'observation-vérification de ses pairs.semblables).

. . .

NB : Les F2F existent bien, ceux ne sont pas des Darknets comme les autres.

~ /Freenet en fait partie, /Anonet se présente plus comme un "VPN de VPN" (hum, confus ce slogan) . Dur de le classer sans avoir pu le tester et lu au sujet de son fonctionnement.

~ Or, si l'on veut bien les utiliser, en fonction des attaques.intrusions constatées, des ennemis à contourner ... il est essentiel de bien nommer/tirer cet herbier .

Dans toute (?) ontologie_taxonomie il y a un soucis de (re)semblable, de sous-ensemble.

Les F2F ne sont pas du même acabit que /Tor et variants cités {ici}. Ils ont un "obscurcissement" variable. Et c'est justement ce glissement qui m’intéresse entre catégorisations.

Iceberg starifier le réseau

La mythologie iceberg nous dit que :

{ { { un dn_darknet } est une sous-catégorie du grand ensemble deepweb_dw } contenu dans l'ensemble internet }

Certes si on confond données non agrégées, construites (#darkdata) ou/et accessibles deepweb_dw et leur accès protocolaire.

Elles sont produites dans différents environnements / réseaux / sociétés / plateformes qui, si elles sont accessibles, non verrouillées-privatisées, peuvent être exploitées...

Mais pour qu'elles le soient elles doivent déjà être accédées par les réseaux de machines qui parlent le même langage... le même proto . C'est un préalable primordial à l'existentiel des données.

Ontologie séparante (le re.pli)

Mon dedans est ton en dehors

Chaque intéréieur-extérieur produit comme des plis, des frontières administrées qui sont éprouvées par des attaques, des intrusions, de la surveillance, etc.

Une entreprise responsable se protège des entrées dans son royaume de données et de pouvoirs d’exécution.

Cette ontologie séparante est ce qu'on appelle la 'vie privée' ou la 'défense numérique'. Un dedans inviolable sans autorisations requises expressément.

Sécurité informatique (seul.es contre tous.tes)

Réduire l'accès : censure ou auto.défense

La défense.sécurité informatique est un prérequis dans un monde aussi ouvert que celui du tout en réseau. Les canaux d'accès (les ports par exemple) sont ouverts avec parcimonie, selon les usages, pas tous à tout le monde. Cette obscurité choisie, ce privé, cet intime, est nécessaire aux entreprises humaines connectées (non naïves des prédations dans un monde mauvais, prédateur, concurrentiel).

VPN / DNS / HTTP sécurisés : d'autres outils

À proprement parler un VPN n'est pas un Darknet mais rempli quelques fonctions de sécurisation des données. Pareillement un accès HTTPS encapsule les données chiffrées sur nos navigateurs (par exemple). Mais ces deux moyens ajoutent une couche de sécurité, de mise à distance de certains publics.acteurs.ennemis potentiels. Ces moyens ne dissimulent pas les origines de connexion entre A et B comme peuvent le faire les réseaux amnésiques comme /Tor.

Alt.DNS contre la censure (dont printemps arabes/Hadopi)

Pareillement, un DNS chiffré (DoH/DoT) rempli ce rôle vis-à-vis de nos FAI fouineurs (main dans la main avec les États).

DN : outils.moyens combinés dans un monde hostile (par défaut)

Un Darknet répond à un ensemble des problématiques techniques pour être "dark". C'est un paquet d'outils mis ensemble : dont par exemple, un DNS qui lui est propre

Il doit répondre à un ensemble de moments critiques pour le maintient de l'anonymat recherché. Des conditions sécurisantes sur l'ensemble du transport de l'information : sur les couches successives du protocole de communication...

Couper l'accès au DNS pour empêcher l'accès aux site (par leur URL qu'il contient)

Pour contourner la censure exercée par mon pays (qui veut par exemple censurer Facebook ou mon application de Chat sécurisée) je peux essayer un autre DNS, décentralisé, autonome.Dans cet exemple de censure (d'intervention sur le DNS) et de l'utilisation pour y remédier d'un alt.DNS qui permet d'avoir de nouveau accès à certaines parties du web...

C'est l'un des moyens utilisés durant les @printemps_arabes (il est simple à mettre en place : aussi bien pour l'utilisateur.ice que pour l'attaque.censure)

Je n'utilise pas un "darknet" mais j'ai d'un coup accès à des contenus qui sinon seraient inaccessibles.

Déconnecté j'étais réciproquement hors-ligne / hors-de-portée de ces sites qui pour moi deviennent des Darknets...

. . .

J'avais bien aimé cette définition assez triviale d'un Darknet aux débuts d'ARPANET... où, donc, un darknet était cette machine (ou ces machines) qui d'un coup, pour une raison X ou Y n'étaient plus répertoriées.accessibles.joignables mais qui, sans doute, devaient encore exister...

- On pourrait la raccourcir ainsi :

: Est un darknet un réseau de machines-habitantes

: ... qui échappent à l'accessibilité d'autrui.

- Doute, supputation, fiction, imaginaire pouvaient prendre le pas.

L'autonomie de l'objet, son indépendance prise, on ne saurait dire à sa place s'il existe encore et ce qu'il fait sur les réseaux.

. . .

Reprenons notre exemple de censure au DNS...

( la censure est ici une intervention qui contrevient au principe de neutralité_du_net )Une telle expérience côté utilisateur.utilisatrice, celle d'un dysfonctionnement / d'une coupure... rend visible et sensible une "rejoignabilité" d'habitude sans frottement, indolore, imatérielle, inconsciente, banalisée. Cette coupure rend visible un temps les modalités d'accès.

Je pense ici au "friction less" ( cf. article walla )... @Antoinette_Rouvroy parlait, elle, de "processus indolore" (à l'endroit de la surveillance algorithmique)...

Comme la perte des données nous avons une affection pour les contenus et leurs UX, une satiété dans l'accès et leur consommation . Et on peut en vouloir toujours plus...

Il y a aussi quelque chose ici de la phobie du dys.fonctionnel qui m’intéresse beaucoup...

Reconnexion

Fake/alt.DNS

Je peux contourner la censure de mon FAI avec un DNS alternatif. J'ai du coup de nouveau accès à des adresses URL qui ne répondaient plus (car retirées du registre DNS "normal", commun)

: Le bon outil, la bonne configuration "(ré)ouvre les portes" du savoir, le portail/gate, l'accès aux données, au contenu. Je n'en suis plus coupé.

Accéder au vide qui comblera le manque, l’absence... et que le secret retient

Je pense aux emprises sectaires dans lesquelles l’apprenant est soumis à la verticalité du sachant...

Où le sujet.individu est disciple et dans lequel le savoir retenu par la représentation du pouvoir central (la figure du gouru et de ses nœuds intermédiaires)

: Le manque d'accès au savoir (volontairement retenu) rend addicts.

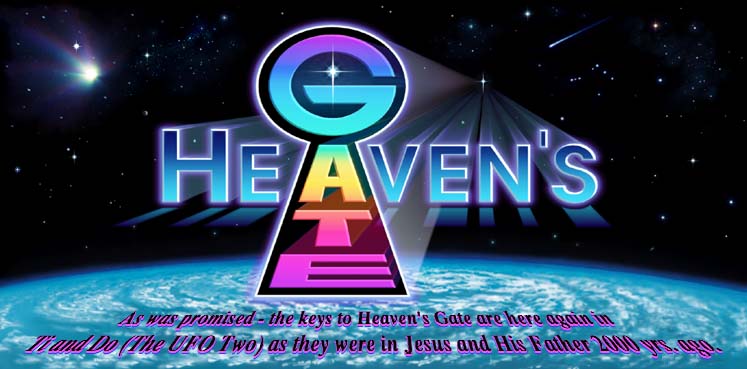

Je pense ici à la secte /Heavensgate et leur magnifique site :

https://web.archive.org/web/20220124210825/https://www.heavensgate.com/

très pop ou iconique d'un cyberespace accessible par un état modifié de conscience...

Titre du "site hanté" ( liéé à la secte meurtrière des années 90+ ) :

Heaven's Gate - How and When It May Be Entered

qui avait mené à des suicides autour de la croyance en des OVNIsUn article complet sur cette histoire et alt.under_sub culture

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner / 2020

are.na connex. mysticism-myth-religion ( todo bullle )

Un site qui perdure et semble hanté.

Je note sur @The_Internet_Archive qu'il trouve un regain...

peut-être suite à la sortie d'une série TV produite par @HBO ...

Voici les premières lignes du texte de la secte...

https://vimeo.com/209116769 (source)

Last Chance to Evacuate Earth Before It's Recycled

Edited Transcript of Videotape:

This is the 29th of September, 1996 . I'm "Do." "Do"

probably doesn't mean anything to many of you. To those who

have heard of "Do," I might relate "Do" to "Ti and Do," of the

"UFO Two," or of what the media dubbed the "UFO cult"** that

made some splash in the news in 1975 [...] Now, today we have quite a

different urgency. It's urgent to me, and it's urgent to the students

that sit before me. Our reason for speaking to you is because we

feel to warn you of what is just around the corner.

Un dernier DNS pour la route

Parmi les DNS exotiques ouvrant d'autres portes j'ai pu tomber sur le mystérieux .clos ou .loky (TLD) ( not .loki dn_lokinet ) Je crois qu'il y a là une certaine aversion à la perte qui rendre psychologiquement en jeux.

Le désir insatiable d'accéder à quelque chose d'autant plus grand que fantasmé.

... un sujet de RA ( réalité alternative / fake / un divertissement IRL ) dont on trouve de nombreux sujets sur le web tel : https://www.quora.com/What-are-clos-and-loky-links-How-do-you-access-them

Entre crédulité et jeux d'enquête : le plaisir de creuser, de chercher :

une pratique de recherche exploratoire qui aiguise curiosité et intelligence.

... et qui fait parfois oublier le réel sujet et importance de ces protocoles différents-atypiques norme_atypique

Avant d'accéder à des #.onion d'un dn_darknet c'est à des sites censurés que j'ai voulu me connecter. D'une certaine façon, mon premier sentiment d'accéder à un au-delà (que j'espérais encore exister derrière la censure technique) je le dois à l'un de ceux-là : un alt.DNS autonome/alternatif...

La pratique explorative et de collection ne m'a pas quitté.

Liens retenus

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner

Nouveau

vidéo sur une autre secte ....

https://skeptikon.fr/w/gYS1Kgoh8n58kkZXFjVFNU

donne cette source wiki intéressante sur les pseudo-sciences, etc.

https://www.psiram.com/fr/index.php/Pseudo-science

" HORNET, a high-speed onion routing network, could be deployed on routers as part of the Internet. "

... Ou l'utopie inachevée du protocole sécurisé ultime : survivance et sélection logicielle

/Tor /Hornet /Astoria /Vuvuzela /PrivaTegrity /XX

En 2015 sort un vivace concurrent à /Tor :

Hornet, la fibre optique des proto / un dn_darknet haut-débit.

À l'époque j'en entend parler mais il disparaît : abandonware .

On peut en citer plein de ces continents perdus,

/Seconde-Life /Néo-City . /Gofer /e2k ...

et dire que non ils ne sont pas morts ...

qu'ils reposent en paix dans nos cœurs ...

La durée de vie des app_tools est le fait d'une "sélection naturelle".

On pourrait en faire l'herbier numérique, leur médialogie, saisir ce qui les rend résistants ou les pousse dans l'oubli. Quels malins génies les rendent populaires sur le marché du logiciel (libre ou non) ? Ce vaste marché concurrentiel des alternativeto ...

En référence je conseil cet historique des avancées en sécurité informatique hacking (overview)

https://liens.vincent-bonnefille.fr/?DuJryA

https://www.freehaven.net/anonbib/

-

Il y a eut (?) /Hornet {cette bulle} - 2015

https://www.01net.com/actualites/hornet-un-remplacant-de-tor-pour-surfer-anonymement-avec-des-debits-de-93-gbits-s-661110.html

. cite : HORNET: High-speed Onion Routing at the Network Layer (Arvix)

( comme /Tor un mixnet / overlay-network / onion routing network ) -

Il y devait y avoir /Astoria - 2015

https://www.01net.com/actualites/astoria-le-client-tor-alternatif-qui-veut-mater-la-surveillance-de-la-nsa-655511.html

cite : Measuring and mitigating AS-level adversaries

against Tor (Arvix)

Et {là} je faisais une petite digression devenue { Bulle }

... autour des couches.outils.moyens de sécurisation intermédiaires.stratifiées.conjointes

... DNS.DoH / HTTPS / VPN : ces "écosystèmes" d'une typologie de sécurité numérique...

... qui, sans être "Darknets" permettent d'accéder "à autre chose", des alt.DNS et indexes informels (qui, oui échappent aux yeux de tous.tes, les moteurs de recherche).

Une plongée dans l'imaginaire iceberg . . . en passant une secte et sa rétention d'informations.

-

Il y a eut /PrivaTegrity - 2016

Porté par @David_Chaum wiki :" Chaum est crédité comme étant l'inventeur du billet électronique à la suite de la publication de ses recherches en 198211. Il introduit dans ce même article la primitive cryptographique dite de signature aveugle.

Ses idées ont été décrites comme les racines techniques de la vision du mouvement Cypherpunk qui a commencé à la fin des années 1980. La proposition de Chaum était de permettre aux utilisateurs de retirer des billets électroniques auprès de leur banque et de dépenser cet argent d'une manière qui ne pourrait pas être tracée par la banque ou toute autre partie. "

-

via @Sillicon ( français ) màj 2020 ::

Un gourou du chiffrement lance /PrivaTegrity, une alternative à /Tor

https://www.silicon.fr/un-gourou-du-chiffrement-lance-privategrity-une-alternative-a-tor-135394.html

. cite /Hornet https://www.silicon.fr/hornet-un-reseau-danonymisation-a-la-mode-tor-en-haut-debit-122583.html

. cite /Vuvuzela https://www.silicon.fr/vuvuzela-une-messagerie-qui-fait-du-bruit-pour-garantir-lanonymat-133962.html ( Git )

-

via @Wired - 2016

The Father of Online Anonymity Has a Plan to End the Crypto War

https://www.wired.com/2016/01/david-chaum-father-of-online-anonymity-plan-to-end-the-crypto-wars/

. cite https://fr.scribd.com/doc/294737065/cmix-anonymization-by-high-performance-scalable-mixing#download&from_embed" Cryptographer David Chaum's ideas helped spark the decades-long war between encryption and government. Now he's back with a new idea designed to end it. "

-

Note : mettre fin à la cryptowar c'est perdre la cryptowar...

Pas de demi mesure technique, pas de backdoor, pas de contre-partie avec les Renseignements !

https://www.sebsauvage.net/links/index.php?OhKXwg ( source, père de { shaarli } )

... dont le projet semble avoir maturé :

-

via @BusinessWire

( un écosystème d_app et crypto_bitcoin -altcoin )

https://www.businesswire.com/news/home/20220125005777/fr/" Lancement d'une application de messagerie privée sur xx network, le réseau décentralisé à résistance quantique "

" La solution xx messenger basée sur la blockchain protège le contenu des messages et les métadonnées avec une résistance quantique sans précédent " blockchaines_blc

-

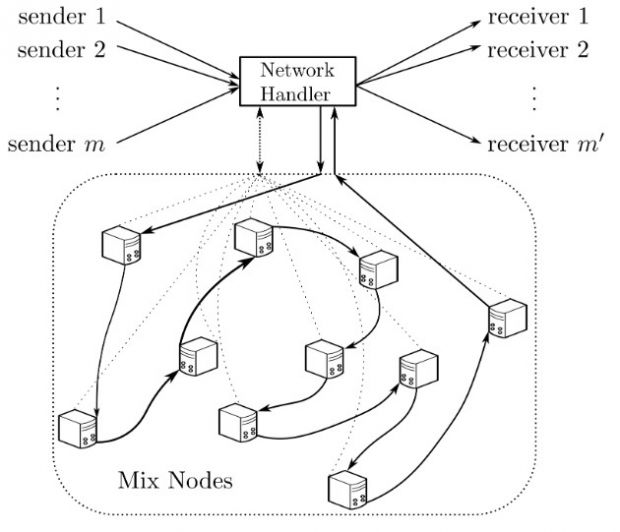

Est basé sur cMix ... Mix_network ( Onion_Routing )

un https://fr.wikipedia.org/wiki/Mix_network

Réflexions, ouvertures

Utopie de l'infini possible (#todo : bulle spécifique)

Se pose la question de l'infini développement ou de l'utopie numérique.

De cette idée d'un solutionnisme technique... oui, mais à quoi / comment / pour et par qui ?

Je suis dans cette lecture ( article critique ) :

Pourquoi ces imaginaires progressistes par la technologie ?

(au regard du rêve ubiquitaire et du travail libre et "Le prix du « friction less »")

https://walla.vincent-bonnefille.fr/share/1434 wallabag

https://maisouvaleweb.fr/a-quoi-bon-changer-les-technologies-si-on-ne-change-pas-les-rapports-sociaux/

Obsolescence, Abandonware :

Survivre sur le marché des idées et du réalisme technique

J'ai un peu l'impression ici d'avoir fait une médialogie entre sf_fiction_futuriste et archéologie_num du présent... dans laquelle je me demande pourquoi tel idée-média s'implante.survie.perdure. Quel est alors son héritage ? Que raconte cette survivance des besoins auxquels il répond ?

Une question ( obsolescence ) qu'on trouvait chez @Cheapkatesguide au sujet de Lokinet (un site de vulgarisation info autonomiste linux bulle) ... au regard de ces altweb sans vie, aux multiples cul-de-sacs et moteurs sans résultat...

" A Live Mail Art Piece where a parcel containing a camera is sent to Julian Assange at the Ecuadorian through the Royal Mail. " 2013

' «Delivery for Mr. Assange» is a 32-hour live mail art piece performed on 16 and 17 January 2013. On 16 January 2013 !Mediengruppe Bitnik posted a parcel addressed to Julian Assange at the Ecuadorian embassy in London. The parcel contained a camera which documented its journey through the Royal Mail postal system through a hole in the parcel. The images captured by the camera were transferred to this website and the Bitnk Twitter account in realtime. So, as the parcel was slowly making its way towards the Ecuadorian embassy in London, anyone online could follow the parcel's status in realtime. '

Vidéos, interview_conférence ...

exposition Exposing_the_invisible thématique_revue

https://exposingtheinvisible.org/en/films/losing-control-delivery-for-mr/

exposition @The_Black_Chamber ::

https://vimeo.com/210417315

Opera Calling / Delivery for Mr. Assange / Random Darknet Shopper ...

https://vimeo.com/157831003 ( processus.créa.art #<3 )

[ 41:50 ] Black --> Equador

exposition @The_Influencers (exposé long, plusieurs pièces) :

https://vimeo.com/147480984 2015

Vidéo présentation @Aaron_Swartz #<3

Je me suis demandé si les ordinateurs qu'on peut réparer soi-même ça existe ( hein ? )

L'article ici fait la promo de https://system76.com/laptops

Une gamme de produits bien finis, une place importante sur le marché...

Au moins Windows n'est pas installé par défaut... mais linux sur demande.

Entre temps, après recherche je suis tombé sur Framwork, { lien de cette bulle }

{ bulle ... qui fait suite à mon visionnage de "la bataille du libre" }

NB : J'ai fini par en achter un, j'en suis plutôt satisfait, Manjaro est mon nouvel ami

Comment faire par soi-même ? Maker / Faber

En lecture je pense aux hacker_spaces, aux répar'cafés, aux fab-labs, et autres initiatives citoyennes et inclusives...

et au livre de @Camille_Bosqué ( 2022 )

Open Design: Fabrication numérique et mouvement maker

https://bib.vincent-bonnefille.fr/book/133

à L'Âge du Faire. Hacking, travail, anarchie de @Michel_Lallement ( 2015 )

https://bib.vincent-bonnefille.fr/book/114

Et bien sûr Le bluff technologique de @Jacques_Ellul ( 2012 )

https://bib.vincent-bonnefille.fr/book/134

Changer d'ordi, changer de vie ?

Dans ma situation où j'ai des carcasses d'ordinateurs, vieux mais pas morts ( wifi-bluethoth-écran fébriles, lenteurs ) ... mais aussi généralement on peut se demander ...

Es ce que j'en ai besoin ? D'un ordi ?

D'un neuf ? D'occasion ? du reconditionné ?

Ca me coûte combien ?

Et pour la planète ?

. . .

Car, sur ce point, un ordi est loin d'être neutre en bilan carbone et coûts cachés...

Les terres rares y en a beaucoup...

mais il semble qu'on en consomme de plus en plus...

après un site comme visuel (schémas, full-page, grand public) comme celui d’informations de l'Adem ici pointe plutôt l'éolien en rapport d'échelle d'extraction mais rappelle la tendance haussière de l'humanité, gourmande en ces ressources extraites dans le monde... créant par leur prix élevé des tentions, ouvrant des mines... La Chine en tête dans cette course (en possession sous son son sol).

: encore et toujours la question écologique et celle des conflits armés

: quels sont les coûts invisibles, les externalités

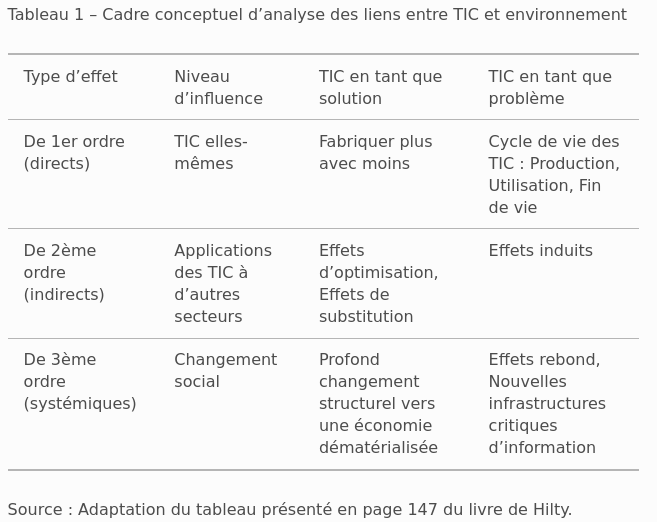

On peut parler d'autres effets..., les effets rebonds ou indirectes des technologies... ce qu’indirectement elles fondent comme nouveaux problèmes :

( tableau-effets-rebonds-des-tics 2015 - clic image pour source)

( légende du tableau fait référence à @Lorenz_Hilty )

( Sur HAL il est l'auteur en 2008 de :

Information technology and sustainability :

essays on the relationship between information technology and sustainable development )

. . .