Avantages de dn_IPFS et NFT_blc !

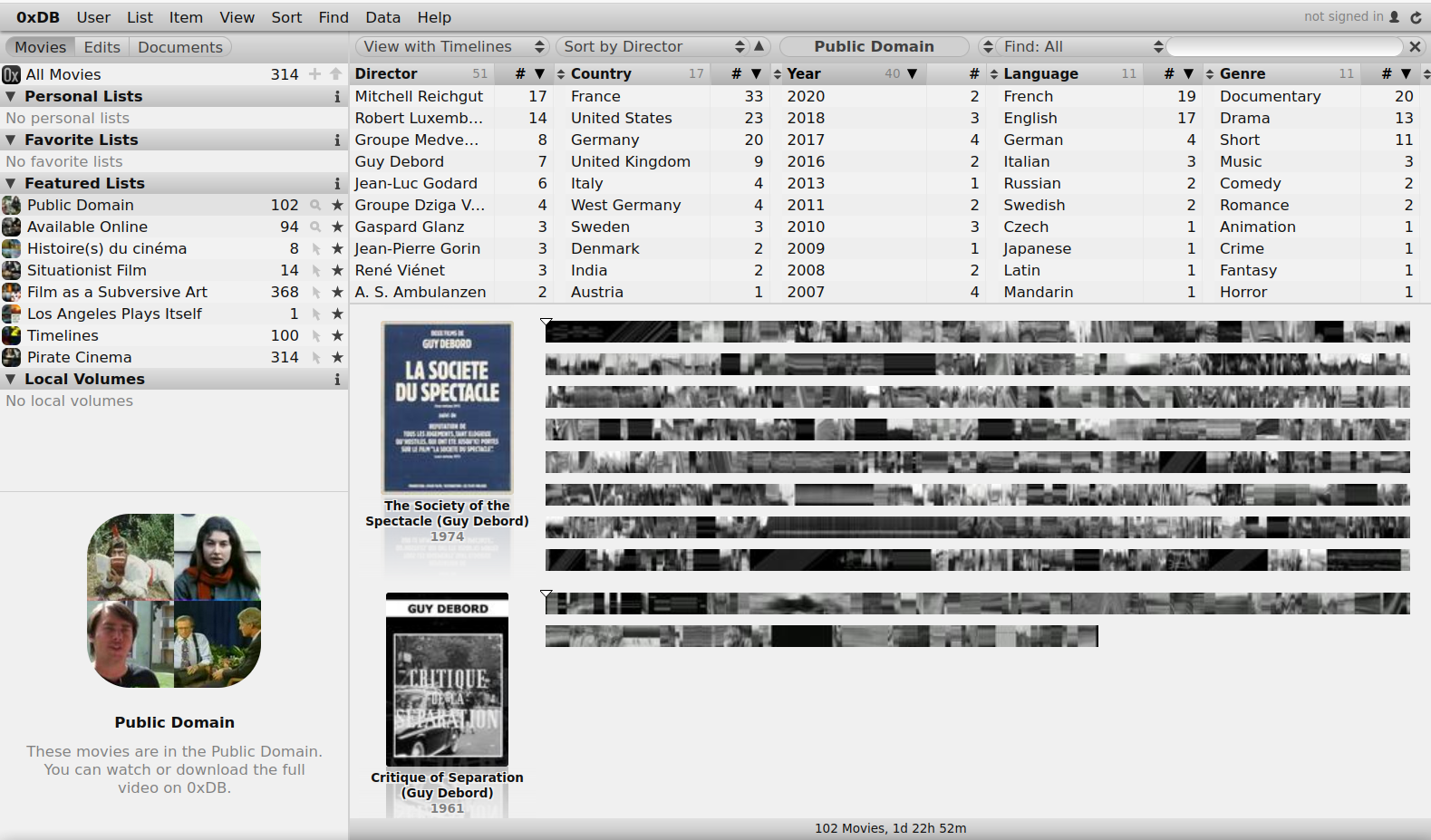

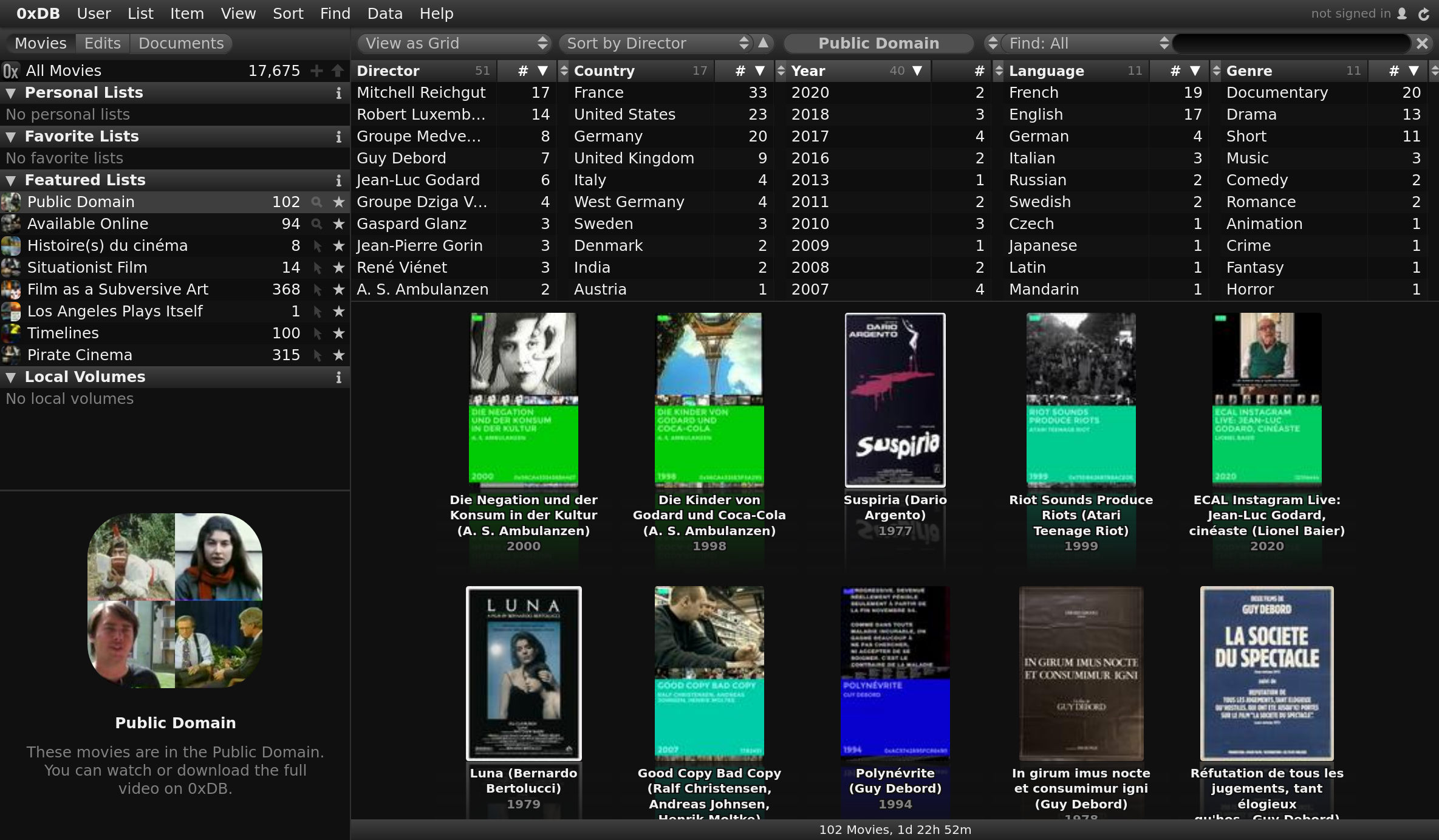

Comment catégoriser tel protocole / vs / tel usage ?

{ je me rends compte, toujours plus, que "dn_" n'a aucun sens, "darknet", surtout ici, je devrais changer le tag _dnIPFS en IPFS_blc }

Je reprenais ma bulle précédente en remarquant en PS (post-scriptum) le lien fait dans les médias crypto-enthousiastes entre...

dn_IPFS et NFT_blc !

. . .

et par filiation FileCoin

IPNS :: http://filecoin.io.ipns.localhost:8989

(8989 étant le port que j'e dédis sur {cette} machine)

. . .

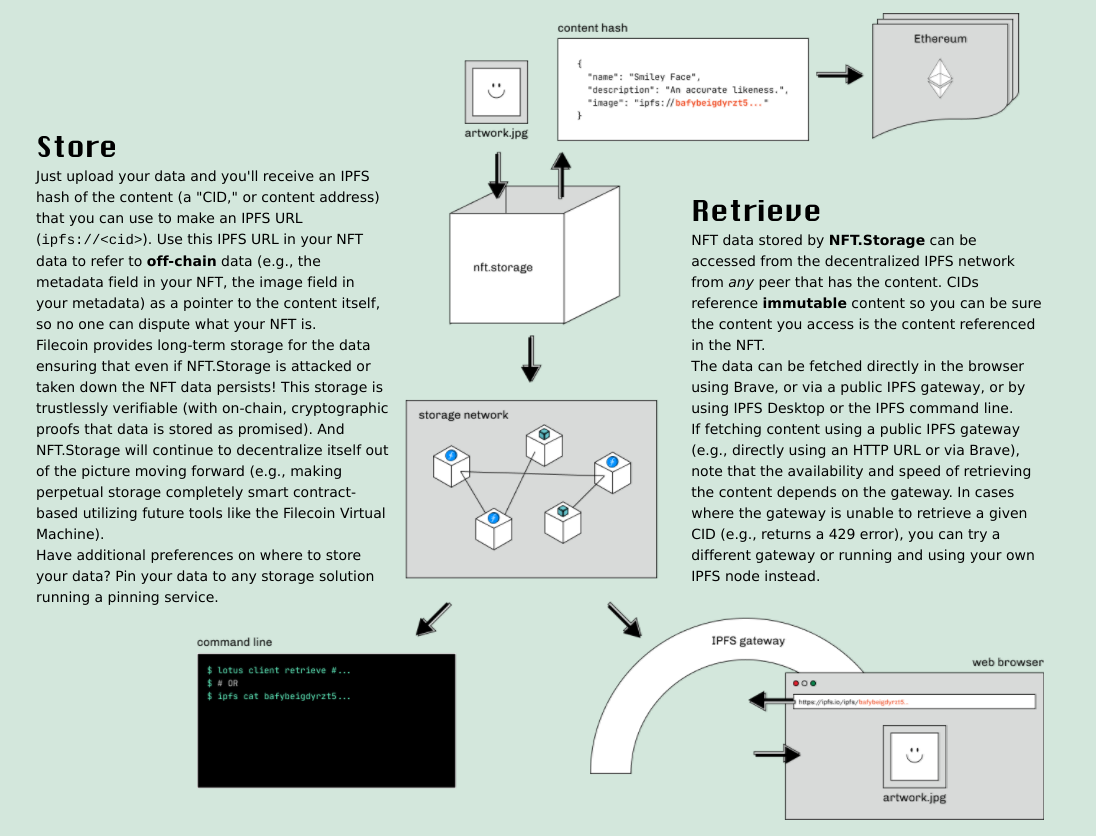

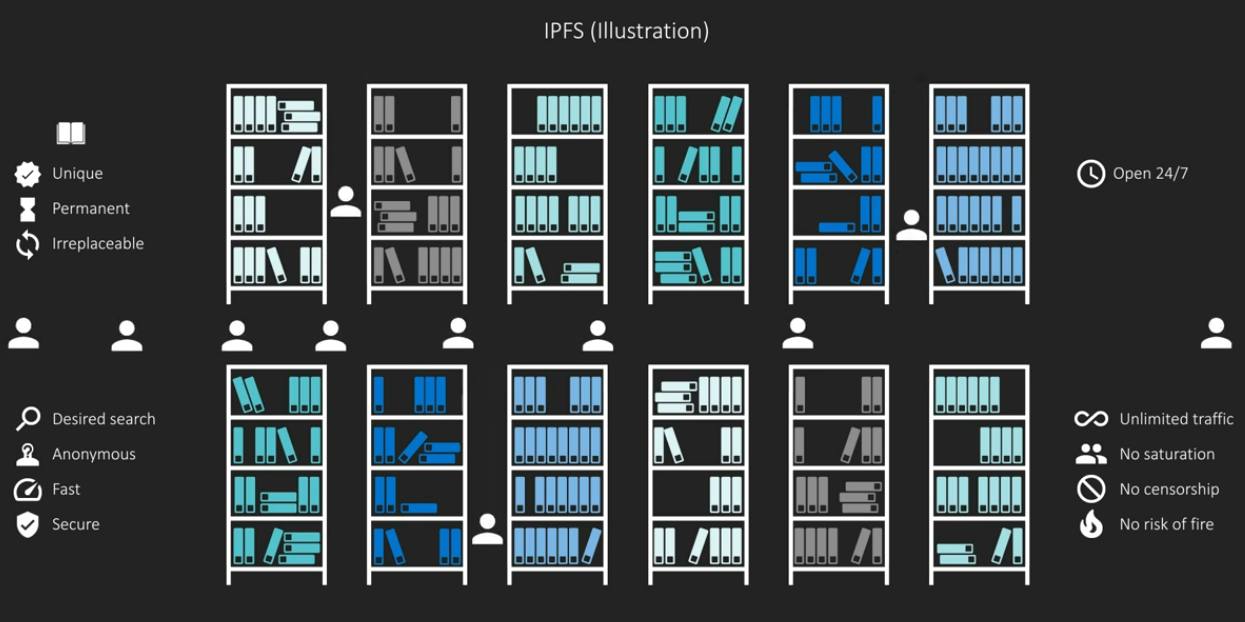

L'objectif, en combinant l'approche décentralisée/_bittorentlike de IPFS et NFT : en accroître.garantir la longévité de ces objets.

Mettre un prix exorbitant à un contenu numérique accessible sous identification c'est bien beau, encore faut il qu'il résiste, se maintienne dans le temps !

Ce que je comprends de cette micro recherche c'est que :

- que les marchés / brokers ont besoin de garantir une durée de vie

- qu'une industrie propose des solutions autour de ce nouveau problème de confiance.

- qu'aussi bien les entreprises de création culturelle veulent nous en vendre, créer des objets uniques qui, par cette rareté justifient leur valuation.

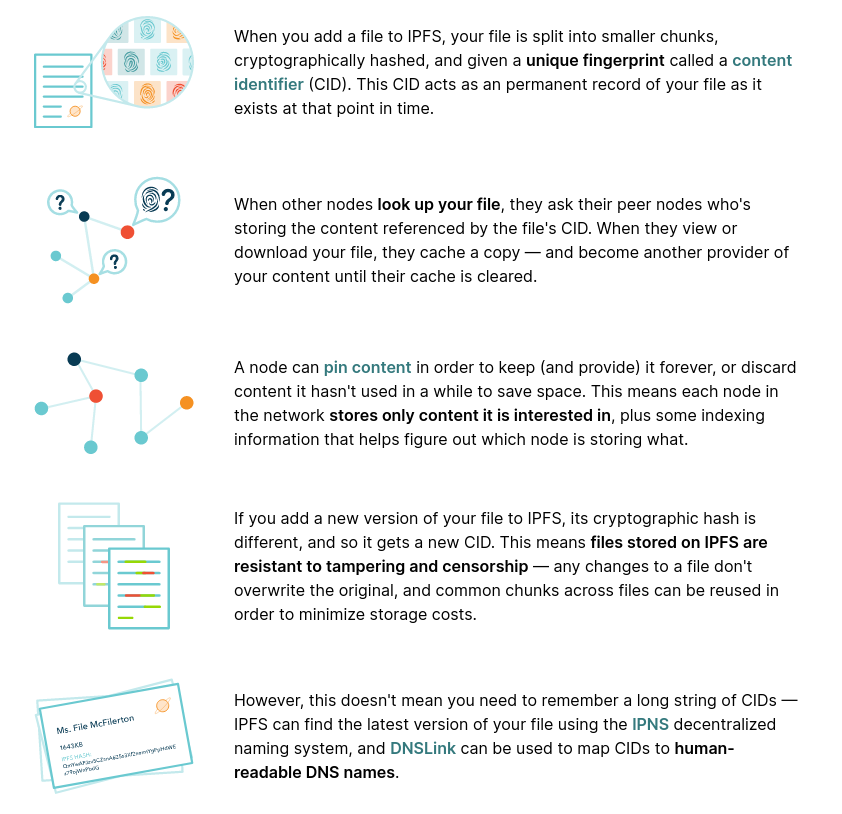

- que la décentralisé et distribution peut garantir une "robustesse" / sécurité adaptée à ce cas de figure dans le quel, plutôt que de pointer vers des serveurs localisés (avec un fichier unique dedans), IPFS ajoute une couche de sécurisation embarquée, facile à déployer (dont d'in.falsifiabilité par hashing )

- Et aussi que IPFS c'est du P2P avec une meilleure chouche d'adressage et versioning/hash.

Sources / critiques // Bittorrent

Article français retraçat bien les enjeux_avantages d'IPFS

https://cryptoast.fr/interplanetary-file-system-ipfs-reseau-partage-fichiers-web-3/

- Principes de décentralisation

- Pinata pour de l'IPFS

hostingsans installation ( Service not-free ) - IPFS Un Internet plus robuste (moins de risques de pertes, exemple d'OVH) / difficile à censurer / plus+ rapide

- qui note le caractère non incitatif d'IPFS (à la participation des pairs)

-

"Le projet Filecoin (FIL) est au coeur du protocole IPFS"

. . . En commentaire :

Comme commentaire critique / l’engouement du web 3.0 // Bittorent existant' Bravo ! Ils ont réinventer

bittorrent... Au bout d'un moment, ça serait bon de faire un job journalistique plutôt que de retranscrire bêtement les propos exaltés d'un énième gus qui à réinventer la roue. Des solutions de fichiers décentralisés, on sait faire depuis longtemps. Et ce ne sont certainement pas les serveurs dont le rôle est juste de fournir l'accès à des fichiers qui sont victimes de DoS.

Pour faire un web "3.0", il faut a minima un serveur capable de générer du code dynamique, de traiter des requêtes, de s'interfacer avec une base de données ect... Un partage de fichier décentraliser... c'est du rien !!! '. . .

Sur cet autre article de 2022 on peut lire (vàv Bittorent) :

( résumé du fonctionnement d'IPFS + parallèle avec Bittorent )

" When you put a file onto IPFS you create its content ID, or CID, which is a complicated set of hashes based on where the file is located and related metadata. That file can then stay hosted on your node alone, or it can be distributed among many nodes. ( <- This is where it is like BitTorrent ). Just because a file is available “on BitTorrent” doesn’t mean there are any seeders or that it’s there forever. IPFS is like this. The address/CID is permanent, to a degree as it gets passed around the DHT, but the underlying asset, or file, that the IPFS address points to can be lost as easily as any file on any random web server. "

[...]" Honestly, IPFS might as well be a

.torrentfile that points to a reliable IP address hosting the DHT table for the files you want to host. It’s a little bit more elegant than that, but it really does boil down to the same thing. "

Un peu plus haut (sur la croyance en le dé.centralité plus robuste) :

" However, using IPFS broadly obfuscates the real permanence of NFT-secured assets. It’s an open secret that many NFT projects simply use random web file storage to host their images, and that those could go away at any time. The solution for “savvy” NFTs buyers is to only consider projects where the “art” is hosted on IPFS. "

Passage qui semble pointer en critique le paradoxe d'utiliser la sécurisation des NFT avec la décentralité d'hôtes qui, aussi nombreux soient-ils peuvent "tomber"/"vanish"/disparaître

Au début, pour cette {bulle} je voulais partager :

Deploy your website on IPFS: Why and How

https://tarunbatra.com/blog/decentralization/Deploy-your-website-on-IPFS-Why-and-How/

( dont la cover.illustration est ici utilisée, crédit : Photo by Clint Adair on Unsplash )

IPFS quels problèmes résout.pose ce protocole ?

Un dns avec une forte d_centralisation (comme l'explique IPFS.io)

Une distribution.diffusion interplanétaire, rien que ça !

Sur wiki on peut lire

"InterPlanetary File System, est un protocole pair à pair de distribution de contenu adressable par hypermédia, conçu à l'origine par @Juan_Benet . L'implémentation principale d'IPFS est un logiciel libre dirigée par l'Interplanetary Networks"

Un web distribué, résistant aux censures/pertes/coupures, p2p ...

Vidéo en anglais, promotionnée sur le site d'IPFS

IPFS: the future of data storage

( version en français, {le lien de cette bulle} )

autres captures écrans / slides tirées de la vidéo + bkp de la vidéo

. . .

- Une autre vidéo par @PafLeGeek

(web 3.0?) ( très complète en français )

( répond à pas mal de mes questions sur la persistance des fichiers (pin/épinglés) ) https://invidious.fdn.fr/watch?v=wvIKUEo6REY

https://invidious.fdn.fr/watch?v=wvIKUEo6REY

Des fichiers distribués à vie : la censure.droitàloubli sont KO

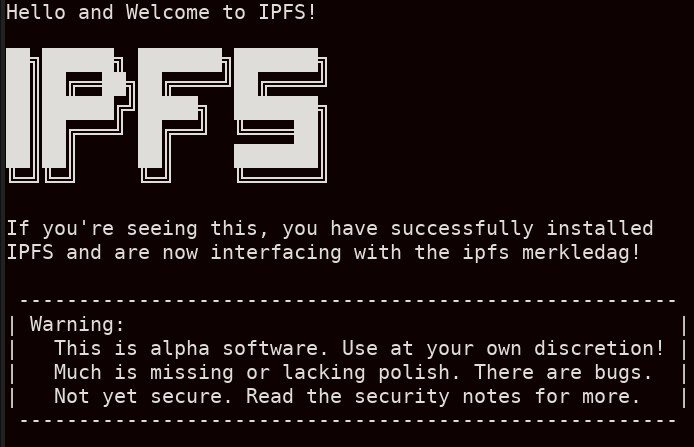

Démo

Ma landingpage de test_demo (v 0.2)

https://ipfs.io/ipfs/QmX4GZ9Z2FDxBrYRr8cMNoVXpoPVPEjr9y4bdEAGU64a3p

Une image

https://ipfs.io/ipfs/QmeMgMtf4oZWKB97prfVDop4FUS6sKnYHMJZJQeziUPRSE?filename=00.png

- Pour ajouter un fichier (là un fichier statique) on utilise une commande

add(ou l'UI.web à l'ergonomique plutôt soignée), un peu comme git !? - Le tout est plutôt soigné...

on peut assez facillement uploader des fichiers et les partager...

(pour les fichiers modifiés -nouveau hash.ID- c'est un poil plus compliqué, mais guère) - on trouve quelques goodies pour nos navigateurs :

https://addons.mozilla.org/fr/firefox/addon/ipfs-companion/

https://chrome.google.com/webstore/detail/ipfs-companion/nibjojkomfdiaoajekhjakgkdhaomnch/

InterPlanetaryWiki : la porte des étoiles

Le miroir de wiki est un exemple de ce que peut ce réseau P2P contre la censure

https://github.com/ipfs/distributed-wikipedia-mirror

https://blog.ipfs.io/24-uncensorable-wikipedia/

Par ce cas pratique on comprend aussi que les gateways sont cruciaux comme intermédiaires vers les contenus... ces "ponts"."portes d'entrées" servent de mandataires.proxy vers le contenu qui, à son ajout (add) reçoit un CID, un identifiant unique produit par hash (comme souvent) : une adresse, un permalien unique.

Les gateways sont des instances par lesquelles on accède aux contenus IPFS.

Il y en a 'plein' et moi je peux facilement en faire tourner un en fond sur mon ordi !

https://ipfs.github.io/public-gateway-checker/

Le cloud est mort, vive les rois ( ode 3.0 )

... je vois pas mal de points communs avec FileCoin

... d'ailleurs IPFS en fait mention dans son programme de cours https://proto.school

... Le haut niveau d'ingouvernabilité d'IPFS repose sur la décentralité.distribuée

... comment faire dès lors que la source est perdue dans le bruit de la foule ?

... qu'elle est une hydre un swarm bien plutôt qu'un point unique sur la carte ?

... on retrouve ici le volontariat participatif du bittorent_p2p une masse-critique de seeder

... cette foule qui ensemble décide de la survivance des données qu'elle produit

. IPFS répond vraisemblablement à un désir de survivance des savoirs

. un projet qui atteint avec radicalité les promesses d'un Internet libre et partagé

. Le projet d'un index bilatéral d'une bibliothèque d'un cloud domestique P3P

Si l’intérêt pour un objet est partagée...

chaque pair décide ce qu'il sauve.garde / maintient sur son bout de disque dur cloud .

Et il y a fort à parier qu'un document top.secret utile au plus grand nombre soit majoritairement re.copié comme c'est le cas avec l'économie du seeding en Bittorent.

Enfin un CID (lien vers un objet peut être partagé de personne à personne, garder sa confidentialité (à vérifier en pratique).

Hydre noire ?

Ce n'est pas à proprement parlé un "darknet" dans la bouche de ceux.celles qui usent de cette formule.mot magique... mais bien plus une autre façon de communément faire cloud. À l'instar des réseaux f2f (entre soi, entre ami.e.s), il manque à IPFS une couche supérieure d'anonymisation (pour être "dark").

Ce qu'il a de "dark" c'est la complexité technique qu'il ajoute pour rendre difficile la censure. Il est disruptif dans la façon qu'il automatise à grande échelle la distribution par le multiple de fichiers dont on cherche à protéger l'origine unique autant que l'authenticité.

Sur ce tout dernier point sécuritaire (falsifiabilité), j'évoquais FileCoin et les blockchaines_blc soutenue par la création d'objets uniques, identifiés par hashing ... IPFS promet bien d'une certaine façon un Internet solide, résistant à la perte, aux coupures et censures. Il protège moins les sources qui transmettent que le contenu distribué par l'essaim ( swarm ).

Censure : clore des formes, finir des objets

( ça vaut mieux non ? )

Oui, la durée de vie moyenne d'un site est de 3ans(!)

et l'on voudrait que le 404 soit un souvenir oublié.

Les données ont leur finitude (se sont des corps corruptibles, que le temps délit...)

... mais est es trop ou bien assez ?

Que fait on des déchets enfouis pour toujours ?

N'y a t-il pas un certain bienfait à l'oubli ?

Oui mais pour qui ?

Certains savoirs dérangent

mais doivent pouvoir survivre à la mémoire

( pour le bien collectif )

On peut se dire que si "l'information veut être libre" alors c'est une bonne chose...

Qu'un tel réseau va servir aux journalistes chercheur.euses de vérités "transparentistes"

Mais on peut aussi se demander...

: comment mettre à jour / défaire / arrêter un feu de forêt ?

: comment empêcher que la rumeur ne s’étende ? Le fichier d'exister ?

. . comme je le comprenais en faisant mes premiers essais ici

. . et ce que @PafLeGeek confirme ici l'on ne peut vraiment être sûr que ce qui est alors distribué sera un un jour tout à fait disparu du maillage interplanétaire...

Cela dit si je comprend bien, avec un identifiant et et le dns d'IPNF :

ipns y a moyen de mettre à jour un contenu, d'en changer les métas :

https://docs.ipfs.io/concepts/ipns/#example-ipns-setup-with-cli

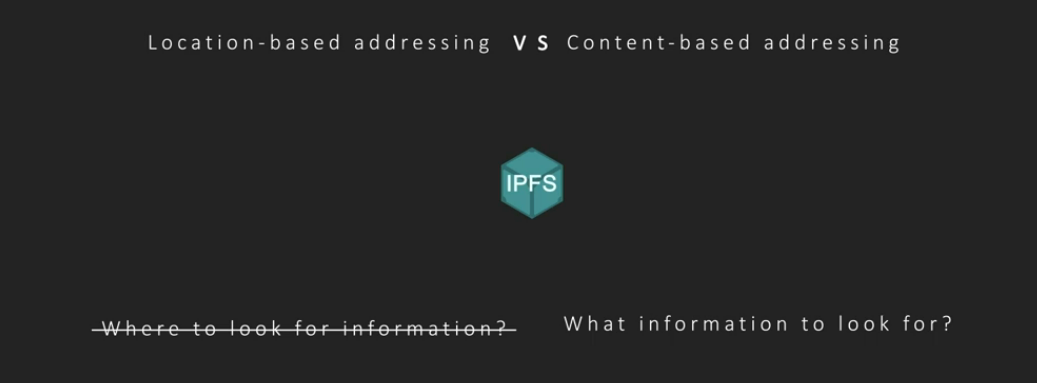

Un CID désigne un objet en non plus sa localisation

Le dns est inversé . il pointe vers un objet plutôt qu'une localisation unique

On part du principe que le fichier demandé existe(peut-être d'avantage qu'avec les hyperliens.URI traditionnels)

On ne se demande plus "où est l'objet" mais quel objet .

C'est une autre symétrie.perspective.

D'un seul coup je repense à l'abstraction informatique, la perte d'une spatialité commune...

Au concept d'Anoptikon de @Olivier_Auber (https://bib.vincent-bonnefille.fr/book/61), la dissolution ou renversement de l'idée même d'espace...

La liberté a besoin d'une justice, d'un chef

La perte de l'adresse située, unique, déroute nos modalités d'interpellation politique (éminemment dialogique, conflictuelle).

Qu’à devient-il avec la perte de responsabilité des sources ?

Leur délocalisation, leur incommunicabilité ou mutisme ?

Quand d'une façon ou d'une autre elles s'extraient.séparent du régime des justiciables ?

( qui nous rendent tous.toutes pairs, semblables face à la loi à priori équitable, dispensée avec légitimité et bon sens... sans intérêts privés ou de classe... )

Celui.celle.ce qui se sépare du régime social de la justice (qui vise à décrire et limiter les usages de la liberté qui n'est pas en soi une bonne chose),.. ce qui se met hors d'atteinte de cette délibération suscite la méfiance de ses pairs qui, eux, s'y soumettent (par naissance et obligation) .

On peut aussi, légitimement réclamer une auto-souveraineté qui ne reconnaît pas celle d'un État_gouvernement ou d'une Justice... et désobéir sciemment, hors de son régime...

. . .

En répondant si bien au besoin de survivance infalsifiable d'un contenu, les réseaux de la censure impossible posent celle de l'illimité ingouvernable.

L'on aspire à la liberté retrouvée que rien n'arrête mais l'on n'y jamais tout à fait préparé.e

à l’illimité d'un geste sans fin qui échappe à celui.celle qui l'a initiéCette idée d'une irréversibilité technique (sans backdoor ou interrupteur)

produit souvent un doute à l'endroit des "darknets"

chez moi ici, un certain vertige et angoissecelle de perdre le contrôle, le gouvernail...

.

D'une certaine façon il est aussi terrifiant de tout perdre.oublier

que de ne plus pouvoir se séparer d'un objet gluantune fois un encore un protocole dont les réponses techniques sont problématiques

car ils déjouent nos habitudes relationnelles de communication

à commencer par la distribution du pouvoir médiatique aujourd'hui centralisé

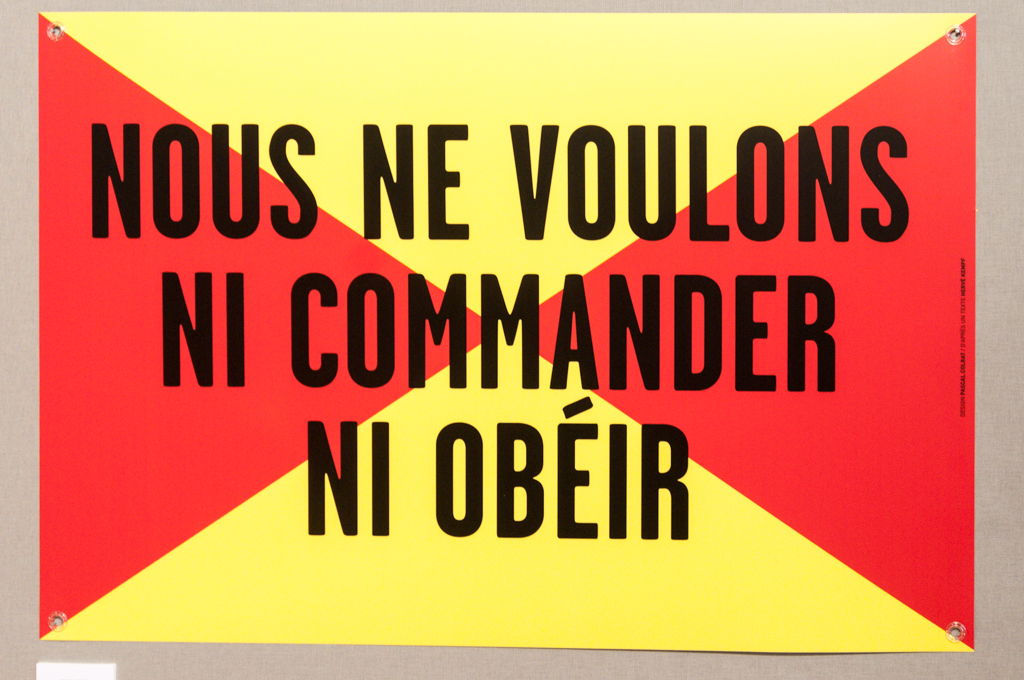

. Nous sommes tendu.e.s entre le désir de dire.exister et celui de se taire

. Celui d’obéir et celui de gouverner.commander

. Ne voulant, pour ma part, ni être maître ni être esclave

. Une ambivalence qui a un coup et qui reste idéologique

(1. à gauche/au-dessus) Fête de l'Humanité 2013 © Jean Paul Romani

(2.) méme d'auto-dérision tout droit venu du cyber 90's

Conclusion impossible

( sans cas concret.focale ) ( envie d'une résolution dans laquelle tout est possible )

( or la radicalité semble exiger des sacrifices )

( Et du coup mon cœur balance entre :

la fascination technique d'un protocole qui résout un large écueil informatique et les conséquences incertaines, problématiques que cette nouvelle gouvernementalité invente ... et que la pratique expérimentale pourra vérifier )

( Chaque outil.protocole vient avec ses spécificités, ses défauts, ses incomplétudes )

( Aucun n'est parfait et adapté à l'ensemble des situations )

( Chaque outil demande un enseignement à ses principes et sa philosophie )

( aussi les interrupteurs / backdoor sont tentant pour atténuer la radicalité technique )

( mais en réduise souvent le geste pertinent à néant )

Outro

Autre remarque, une fois que ces techniques sont mise à jour, que leurs effets sont vérifiés (et qu'elles se rependent par l'usage car répondant à un marché de l'information) : dès qu'elles font la preuve de leur efficacité et pertinence... l'on peut bien vouloir les interdire d'exister la plupart subsistent, confrontant le choix politique à des limites techniques.

Un choix politique qui, entre autres, est instrumentalisé en la Justice et autres codes, se confronte au pragmatisme technique (limite à l'utopie).

Un comportement / protocole / objet problématique on va vouloir l'interdire ou en limiter l'usage. On voudra le hacker, le restreindre ou le rendre impopulaire ... il n'en restera pas moins que l'outil est là, maintenu, renforcé.modifié en fonctions des attaques subies.

Un guerre technique entre des communautés humaines dont les projets divergent (autant que les inquiétudes).

En outre, une fois l'outil.moyen à portée de main, il y a une une certaine tentation à l'utiliser : l'Humain fait dès lors qu'il s'en sait capable, la technique parait toujours un endroit de dépassement de sa condition, un progrès "sans précédent". S'il peut aller sur la lune il ira sur la lune, faire l'expérience de sa capacité affirmée, dépassée par l'effort.

( J’amorce ici une critique du solutionnisme technique / alt.numérisme )

Résumé et résolution de ma question (par la technique)

( vàv du risque d'une censure impossible )

Avec l'in.censure et l'instantanée distribution.propagation du fichier morcelé... comment, à posteriori, comment le supprimer.retirer ? Quelle marche à suivre pour le mettre à jour (ce qui peut s’apparenter à de la corruption) ? Quel consensus ?

La robustesse et étendue d'un réseau est indispensable pour sa résilience...

Mais que faire des organismes persistant métastatiques ?

Sur le site.doc de IPFS on nous dit bien de ne pas partager d'info. confidentielle.

La démarche est éminemment publique !

Il y a une différence entre fichiers "épinglés"="pin"==prioritaires.persistants (et les autres)

On peut retirer des fichiers épinglés :

ipfs pin ls --type recursive | cut -d' ' -f1 | xargs -n1 ipfs pin rm source, sur sa propre machine... reste à savoir comment l'information se propage (et est acceptée comme contre.ordre)

: sans tête ("capitole"/headless) qui décide.arrête une décision légitime ?

. . .

Docs : un.pin :

https://docs.ipfs.io/how-to/pin-files/

" You will notice it still returns the correct response, this is because while <foo hash> was removed from your local storage, the data still exists over IPFS. "

Sources : comment mettre fin à la cascade ?

- Delegated content erasure in IPFS 2020

- HN : One of the biggest challenges with IPFS in my mind is the lack of a story around how to delete content

- Sur l'illégalité l'intégration d'une

whitelist/ DRM (== backdoor ?) : Reddit. . . - UE : responsabilité de l'hôte et impossibilité tech. post

Tiavor ::

IPFS is also affected by the new Article 13 of the EU Copyright Directive, means that everyone has to filter everything they host.

NoSpaX ::

Article 13 is impossible to realise. How would that work? What program will they use? As soon a "filter server" is online, it will get shot down by DDoS. IPFS is nigh uncensorable. There is always that one node, where nothing is blocked. And there is also the swarm.key. Just get one of the many warez sites, bootstrap to them, happy downloading. Add a public gateway on top: Nothing changed. Just the way it's distributed. Also: VPN.

ISPs tried to suppress BitTorrent-Connections and they failed to a certain extend, as soon Torrents adapted.

Sources, installation, tutos

((( Linux.Rasp.deb le plus complet.aidant que j'ai trouvé, dont syst.auto-start )))

(( un tuto.détaillé (sur Linux.Rasp Github) / (sur Mac : Medium) ))

. . .

-

voir aussi : Why we need the distributed web 2018

( https://www.ctrl.blog/entry/the-dweb.html ) -

en français complet, des liens avec git / Bittorent...

( https://lucas.bourneuf.net/blog/ipfs.html ) -

un tuto pour héberger un site avec adresse (ipns) todo

( https://medium.com/coinmonks/how-to-add-site-to-ipfs-and-ipns-f121b4cfc8ee ) -

un article autre en français

https://cryptoast.fr/interplanetary-file-system-ipfs-reseau-partage-fichiers-web-3/ ) -

un article sur le fonctionnement :

https://medium.com/0xcode/using-ipfs-for-distributed-file-storage-systems-61226e07a6f -

des usages.apps.exemples :

https://docs.ipfs.io/concepts/usage-ideas-examples/ )

( dont : https://github.com/c-base/ipfs-deaddrop ; )

PS : Je note un certain engouement autour d'IPFS + NFT sur les internets... peut-être parce que les deux cherchent à créer une autre forme de propriété basées sur du hashing ? Sauf qu'NFT est un hoax, une arnaque.bulle... dans son usage artistique.

L'industrie culturelle de masse a, dans cette modalité de certification qui désigne un objet (identifié comme unique et auquel on peut accoler un acces restreint), l'espoir de créer une nouvelle esthétique de la valeur propriétaire sur des objets qu'elle ne pouvait tout à fait cerner (objectifier et donc vendre). Un nouveau DRM ou enclosure...

Or, il semble que l'achat et diffusion d'NFT se solde par l’autorisation d'accès à une URL méta-daté, situé. IPFS permettrait de renforcer la joignabilité et robustesse (durée de vie) de ces liens...

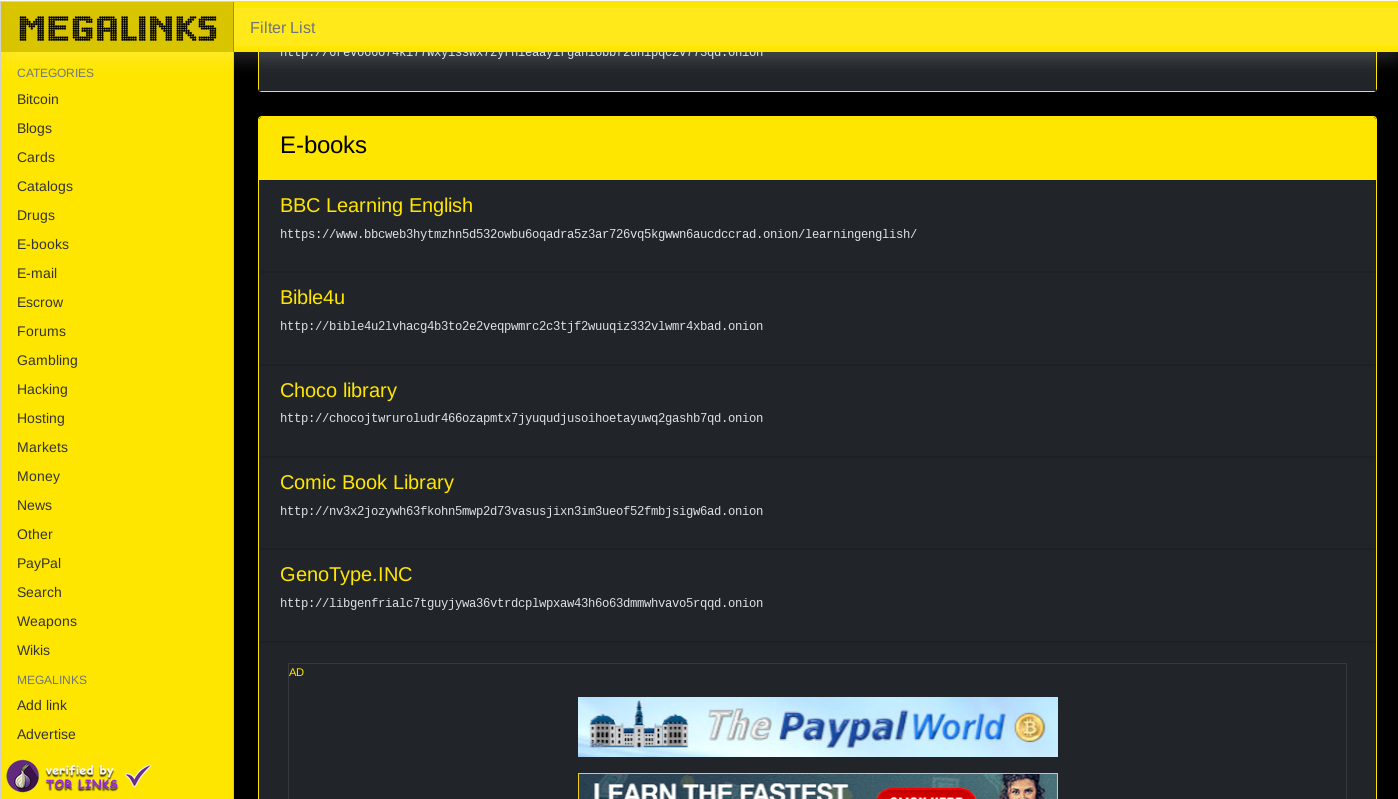

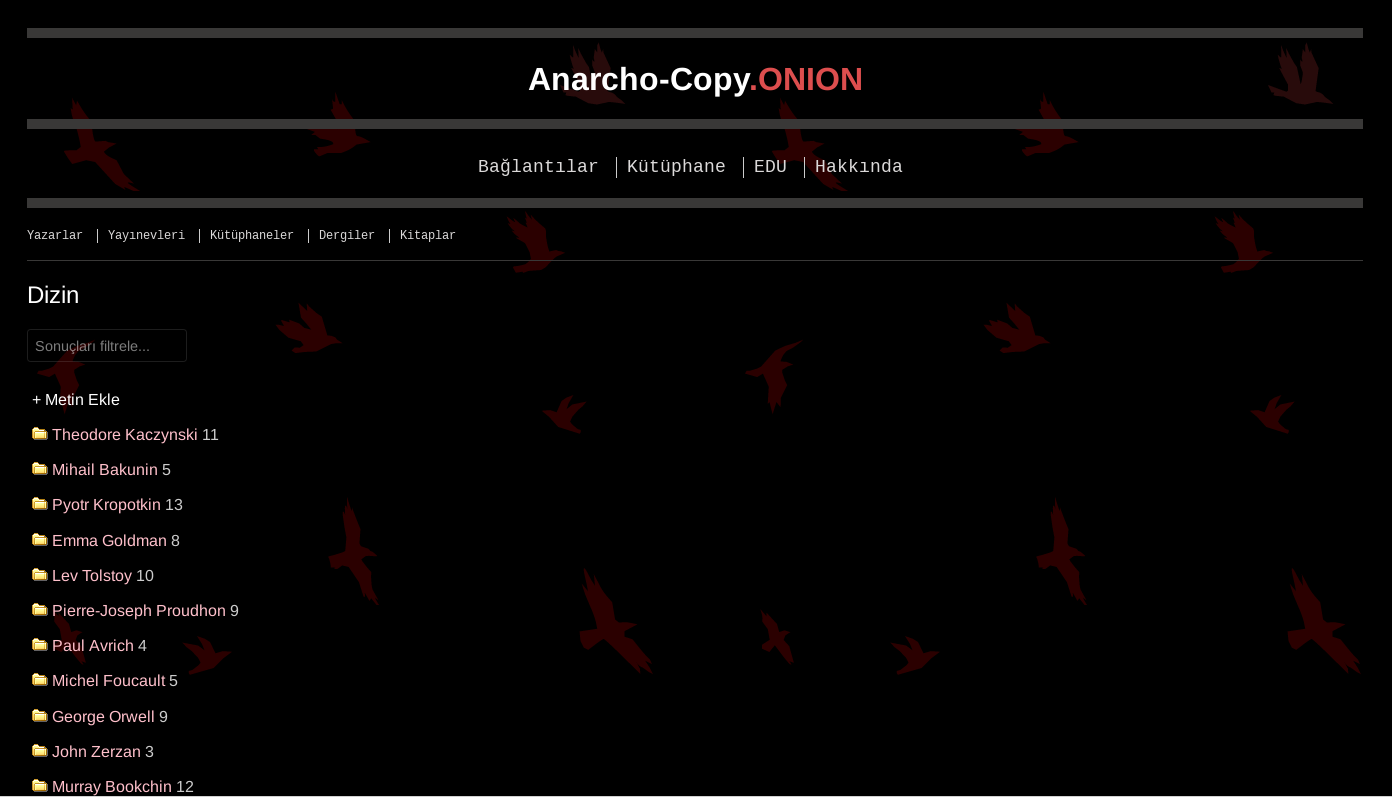

Histoire de (re)prendre la main sur la création d'adresses en oignon (et script) j'ai dédoublé mon projet de bibliographie (bibliothèque de livres numériques)

En le faisant je me suis demandé l'intérêt .

Et oui, quelle différence entre ces deux adresses ?

https://bib.vincent-bonnefille.fr

http://u3kfftpqmmrqpslbye2rcwy2doxasqly2sjirxdggslkbth6jmdqh7yd.onion

La seconde est super longue,

générée aléatoirement ( avec un principe qui en fait un objet unique :

qui veut dire quelque chose, qui fait belle et bien référence à une adresse,

un ordinateur-serveur accessible en s'y connectant via le protocole Tor )

mais renvoie au même contenu .

C'est un mirror (mon beau miroir) un double par l'accès...

mais, en l’occurrence ici, pas une copie !

Les deux mènent au même endroit, aux mêmes bits et programmes (:

Pour que ce soit tout à fait exclusif il faudrait que l'une n'existe pas.

Et puis on peut se demander l’intérêt vu qu'à priori rien d'illégal ne s'y échange.

Je ne risque rien (dans les conditions que je crois connaître de la légalité actuelle).

Par exemple, ce projet pourrait devenir un espace de piratage d'ebook.pdf ...

mais ce n'est pas mon projet : je ne saurais me positionner éthiquement ...

https://liens.vincent-bonnefille.fr/?UJJg-A (infos sur le projet.motivations)

Aperçu

Digression : sites clandestins, captcha

: perte d'identité, conséquences sur la fluidité de navigation (et contournements)

Beaucoup de (b)logs.sites engagées dans des activités militante ou illicite ( pareillement contraints politiquement ) font le choix d'une "transversion" du CW (ClearWeb) vers un ou plusieurs hébergements passant par des protocoles sécurisant (l'origine de leur serveur, est alors plus difficile à saisir.interdire.censurer) et (l'origine de leurs visiteurs qui passeraient par ces canaux)

. . .

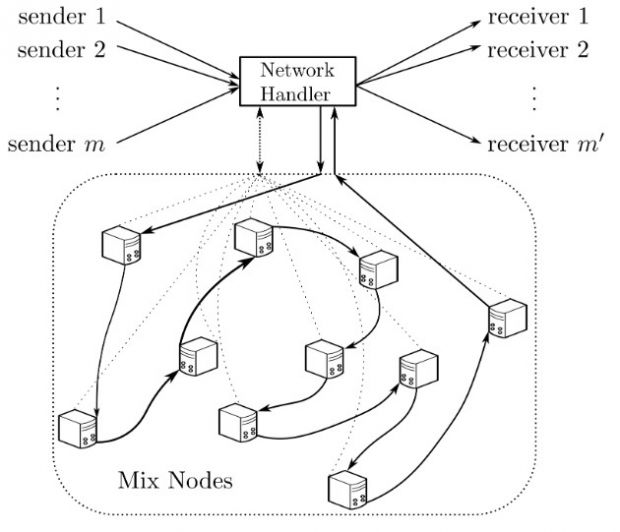

. Je précise tout de suite que quand on se connecte via un DN, dans la plupart du temps, on peut aussi accéder au reste du web. Tor est ce qu'on appelle un MixNet, il profite de l'infrastructure d'internet (câbles et TCP_IP, et langage.API des navigateurs, etc). Aussi un utilisateur avec une IP non "normale" (listée.discriminée comme étant un point de sorti de Tor) pourrait bien se connecter à la version du CW sans anonymat.

. La communauté Tor travaille d'ailleurs à mieux dissimuler les usagers de Tor qui, en se baladant sur le CW hyper surveillé.administré.prévoyant des attaques, liste.log IP(s) et autre fingerprints numériques et donc, demande souvent.parfois des vérifications de votre humanité (des Captcha).

. La comu' Tor a annoncé un système à venir de token partagés pour réduire ce désagrément, fluidifier la navigation web, berner les systèmes de sécurité... (qui à leur tour chercheront la parade pour sécuriser leurs espaces).

cf (sur le projet Tor, les projets 2022+) :

https://liens.vincent-bonnefille.fr/?ynzBsA

. . .

Reste à savoir si ces doubles militants.pirates.citoyens ont eux des locations différentes...

. Sans oublier qu'à être sur un DN d'autres avantages subsistent (avant que la police rentre dans des locaux pour débrancher des routeurs) les états.institutions de régulation peuvent agir de milles façon pour empêcher l'accès à un site !

. En modifiant le DNS pour que quand je tape.clique l'URL d'un site je me retrouve dans un trou.noir, une page blanche ou nulle. Dans ce cas le site n'est peut-être pas fermé mais juste rendu inaccessible (mon navigateur qui demande au DNS ne trouve pas l'adresse IP du serveur.site . C'est une censure peu onéreuse. Un DNS alternatif, décentralisé.autonome, peut rétablir le lien entre ma requête et le serveur (du fait de ne pas être affecté par l'intervention politique du DNS. . .

.

( d'autres méthodes de dissimulation, suppression des sources - dont la désindexation )

Tor et des organisations tels Privacy Watch publient chaque année des rapports (et Metrics) permettant de faire corrélation.lien entre les censures politiques et moyens techniques qu'ont les populations pour les contourner.

Lumen permet d'observer une partie de ce phénomène...

https://liens.vincent-bonnefille.fr/?3LJelw (bulle suivante)

https://www.lumendatabase.org

Les motivations à la censure varient

Nos démocraties (qui nous semblent l'aboutissement infranchissable en politique) ne sont pas exentes de dérapages autoritaires ou in.séparation des pouvoirs. . .

On peut vouloir se cacher pour de bonnes raisons

Et on peut agir clandestinement au regard de la loi sans pour autant soi-même la reconnaître comme légitime.

On peut être militant (ou simplement soi-même) et soudainement ne plus avoir droit au chapitre...

Exiger le droit à l'adresse est fondamental

.

Une adresse à rallonge et alt.DNS

Avoir une adresse Tor prend quelques secondes, elles sont auto-générées, ne coûtent rien (mais la capacité à faire tourner un serveur) pas d'hébergeur à payer tous les ans/mois . Elles sont par contre non mnémotechnique facile à écrire.lire.

. À ce sujet je me rappelle avoir lu sur le Triangle de Zooko ou l’enjeu d'un DNS sécurisant, humainement praticable et décentralisé... il s’agit de préconiser des bonnes pratiques dans l'invention d'un nouveau proto de communication

. On notera que les DNS tentant de réguler ce problème sont nombreux.

wiki https://fr.wikipedia.org/wiki/Triangle_de_Zooko

Ajout . Promotion sur les oignons !

Sur le site hébergé 'normalement' sur le CW l'admin.webmaster peut indiquer en en-tête (meta) qu'il existe un équivalent hébergé sur le DN Tor en indiquant son adresse #.onion

https://community.torproject.org/onion-services/advanced/onion-location/

Source (blog assez riche) https://www.ctrl.blog/entry/tor-onion-location-header.html

. Je l'ai intégré sur ma bib. histoire d'en faire la promotion !

Bonus

J'ai aussi remis mon mirror .loki en ligne

http://5jk8tcgeiddkq6byq59jjmufe9ttmoojrcdqw14gew359qfziiwo.loki

La suite consistera à en faire plus qu'une landing page (vide) : todo

"Création d'un corps révolutionnaire"

Voir ici aussi :

https://soundcloud.com/direction-avant-scene/lecture-de-virginie-despentes-ctre-pompidou-16-10-20

Le texte :

http://rencontredescontinents.be/IMG/pdf/despentes_pompidou.pdf

. . .

Une amie m'avait partagé ce bout de texte qui faisait débat (comme tout)

Un ami m'en a reparlé hier. Je le fait remonter.

VD présentait un texte au @Centre_Pompidou

(le même jour que @Paul_B_Preciado la veille du re.confinement 2020 ...

Le monde en pause et les flics dans la tête, les corps en cellule

la rage aux dents

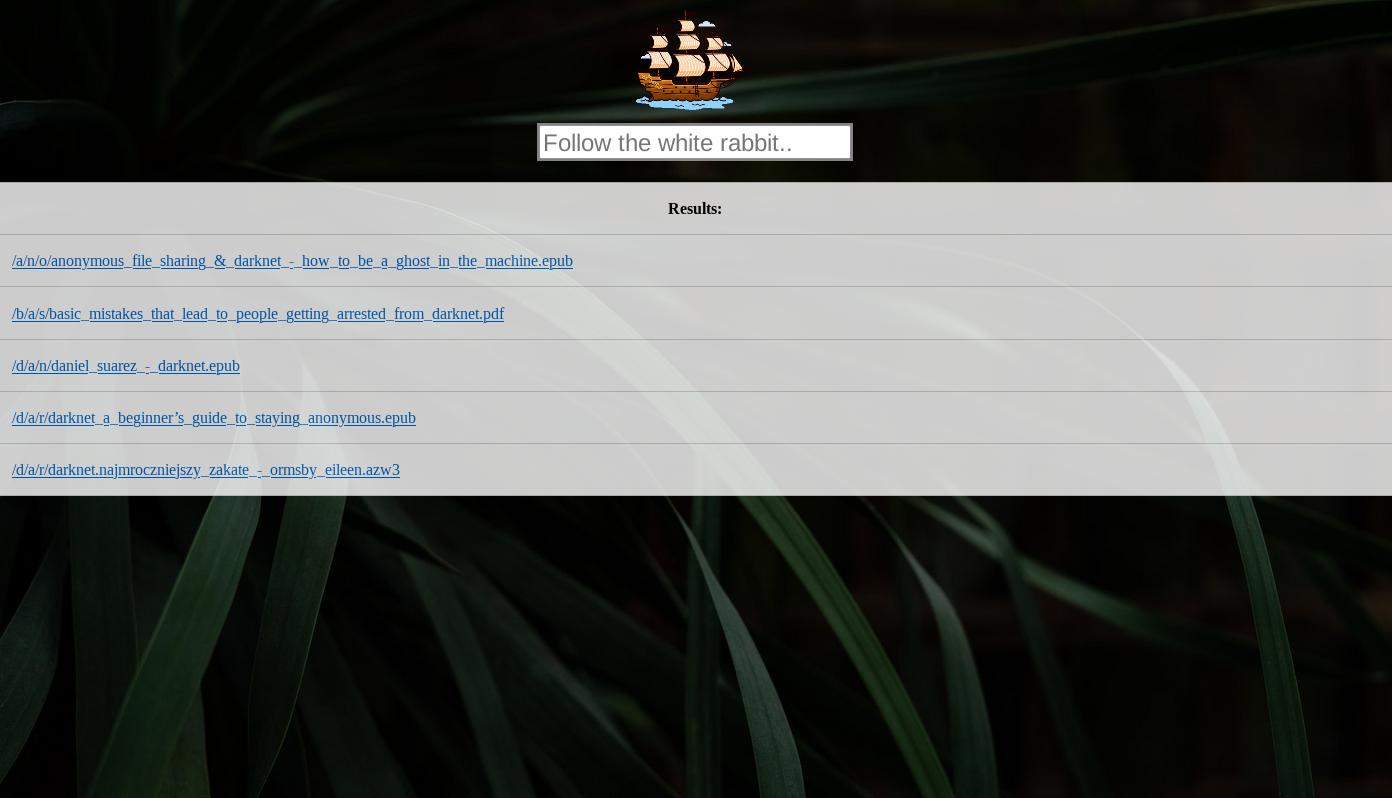

S'il y avait bien un site de référence sur le CW pour parler DN c'était bien /DeepDotWeb/ qui s'est fait saisir par Europol et autres services (pour blanchiment et autres choses moins réjouissantes encore).

Toujours est il qu'en façade le site donnait des infos de qualités sur l'actualité des marchés. Il en faisait abusivement la promotion et restait l'un des point d'entrée du /RabbitHole/...

Dans la foulée des faux sites.markets ont ouvert, d'autres sont tombés... le massacre des années 2017 2019 .

Or, aujourd'hui je me demandais ce qu'il reste de cet héritage. Je suis tombé sur https://deepdotnet.com une pale imitation qui sur.produit des articles à la chaîne... beaucoup sur les VPN... un autre marché, celui de la confiance.doute envers l’outil (et son accès exclusif via abonnement).

Bon, pour le moment, je n'ai pas vraiment trouvé d'alternative de qualité pour enrichir ma veille de hacker

https://www.darknetstats.com ... https://www.hackread.com

...

beaucoup de sensationnalisme, pas toujours du fond.

en même temps l'actu n'est pas toujours fournie, il faut bien produire...

[EDIT] ca prenait trop de ressources, arrété

Je tends à plus d'autonomie logicielle pour récupérer les adresses IP de mes visiteurs (sans passer par un service tiers, souvent payant) . Cela me sert (en dehors de la surveillance.défense.log) à afficher un thème alternatif sur mon site principale https://vincent-bonnefille.fr

. Les arrivants sur mon site avec une connexion passant par Tor sont récompensé.e.s par un habillage-décoration spéciale . Une sorte de easter egg ...

Sur mon serveur {ici} j'ai enfin réussi à comprendre comment récupérer l'entête du serveur ( Nginx ) contenant l'adresse IP des ordinateurs.clients connectés

. pour tester : suivez le lien de cette {bulle}

. . Le module x-real-ip était bien installé

. . mais nodejs ne pouvait pas le récupérer

. . J'ai trouvé un bout de solution ici :

https://stackoverflow.com/.../get-ip-user-with-nginx-and-node

. La prochaine étape... implémenter cet outil ( ici ou ailleurs, ready to go todo )

Du côté de mon site mutualisé petite màj. vers PHP 8.0 presque sans douleur...

Je récupère leur IP avec PHP en fait ( qui est ensuite filtrée.cherchée dans la liste officielle des points de sortie de Tor )

J'en ai profité pour ré.arranger le contenu de mon site, mettre en avant les contenus côté serveur et les éléments liés au DN...

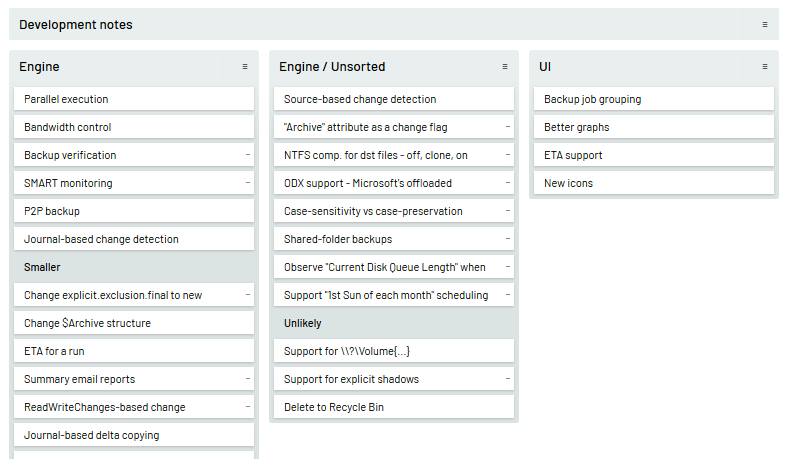

Nullboard est une alternative a KB (détail plus bas)

( 100% locale : sauvegarde dans des fichiers.nbx)

- Mon fork https://github.com/bonnebulle/nullboard

- Ma version démo https://bulle.vincent-bonnefille.fr/s/nullboard/$

- New : https://nb.bonnebulle.xyz

Maj : NullBoard 2022

Pour transformer les NBX (nodejs = pc/mac/linux...)

- https://github.com/brrd/nbx2md

Pour un "auto-backup" (nodejs) - https://github.com/OfryL/nullboard-nodejs-agent

( grrrr : les auto-bkp denullboard-nodejs-agentne se convertissent pas bien avecnbx2md! error )

Maj : time tracking 2023

It is the key

J'ai essayé /SuperProductivity/

avant de lui préférer l'interface de /Traggo/

EDIT 2023 : /Targgo/ = love

Je suis aussi tenté par... /Planka/ todo

Re test de Wekan

https://liens.vincent-bonnefille.fr/?HRaNLg

- VSC KB parts manipulation

--> https://liens.vincent-bonnefille.fr/?HRaNLg#goto_ReorganisersontextsurVSC

Story

Je suis en train d'organiser mes quelques "WorkFlow"

( ça veut dire "flux de travail" qu'on peut vouloir optimiser, "harmoniser.fluidifier" )

( comme une ressource limitée dans la journée )

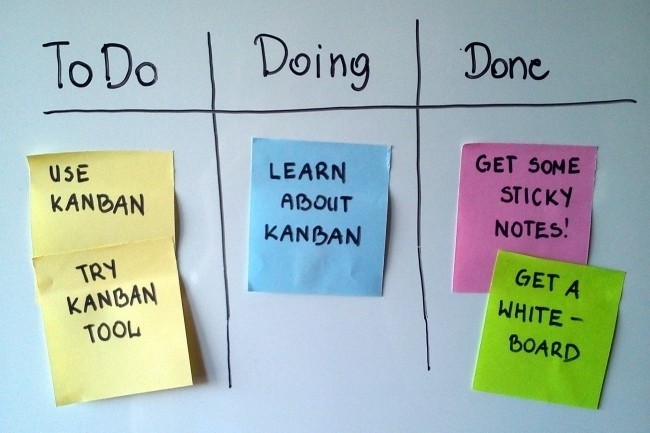

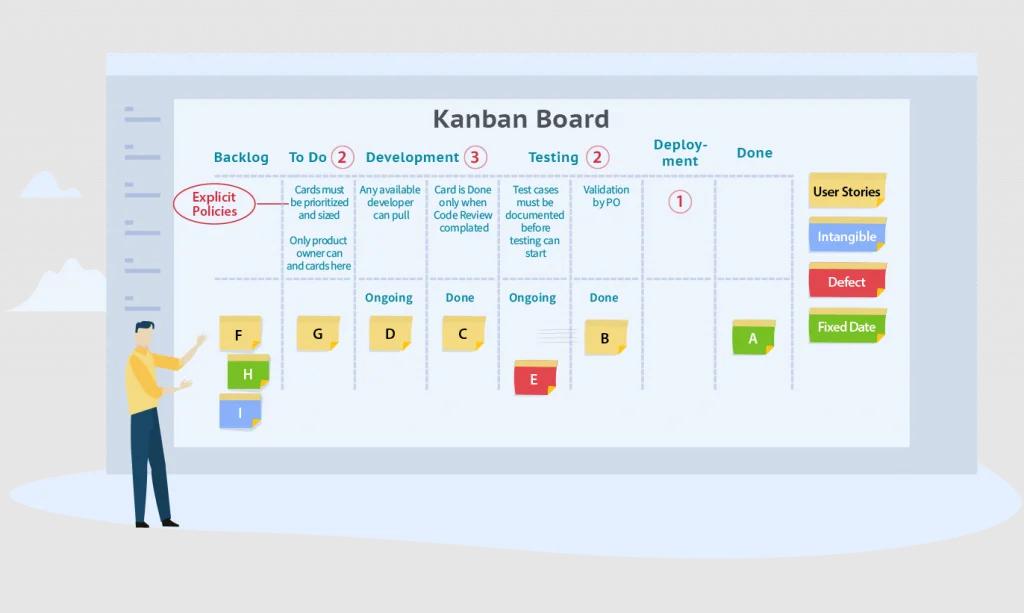

La méthode Agile tir son origine de la méth. Lean et d'un système de cartes informatives aillant servi en entreprise à mieux organiser les RH au travail... des fiches mises sur un tableau, des "kan board".

J'ai voulu essayer / comparer :

https://kb.vincent-bonnefille.fr (interface privé) public, démo

Voir aussi (d'autres interfaces)

- "vrai tableau" : http://scrumblr.ca

{Ici} je vais expliquer les avantages de NB entant que KB localiste

Ensuite quel est le marché de l'organisation en équipe

Je cherche ensuite d'autres méthodes.approches organisationelles ...

( TOC )

- Kanboard et NullBoard

- KB une méthode / des interfaces

- Que dit Asana, le leader du marché ; sur la méthode Agile ?

- Autres articles . Agile, Kanban et Scrum

- Remarques, limites, critiques (perso)

- Autres méthodes d'orga.tri : MuSCoW et Matrix

- En pédagogie : ADDIE et SAM

- BONUS - "Design Thinking" : la crème

- BONUS : Diagramme de Gantt ( Timeline )

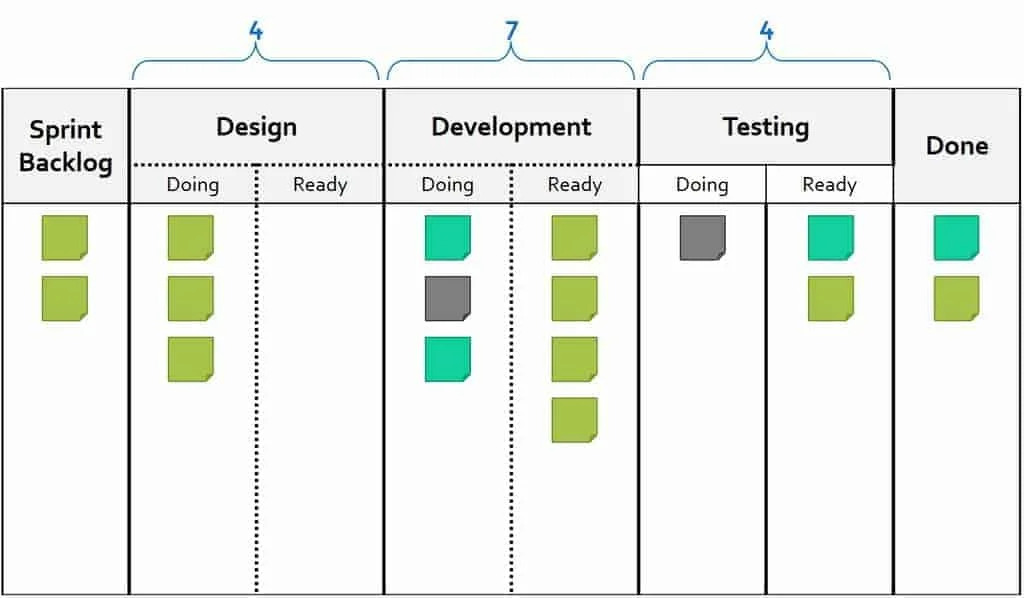

Kanboard et NullBoard

NullBoard qui fonctionne sur le même principe que Kanboard (dont on verra le fonctionnement un plus-après). NB/KB ont est un système de mise à plat des tâches sur un tableau ("board").

À l'instar de KB, NB fonctionne sans base de donnée, sans mdp.user, en "ultra local", sans données distantes sur un cloud propriétaire.

... un esprit cloud·less que j'aime beaucoup, avec un design top !

... tout reste sur votre navigateur (rien ici sur le serveur)... attention par contre le stokage se fait dans le "cache" du navigateur...

... possibles exports.imports sous format texteUn outil qui me semble parfait pour faire des listes / scénarios / notes hiérarchisées

Mais, donc, NB est un outil solo, complètement centralisé, sans coopération :

il est Null de ce côté là, son atout réside dans sa simplicité d'installation.usage

NB est assez proche en fait dans l'usage que j'ai aujourd'hui visant mieux visualiser et comprendre la nécessité des étapes intermédiaires dans ma recherche.travail ( du dev. à la prod. puis dist.diff. )

Niveau installation ...

Pour KB : (côté tech.serveur c'est très simple doc ici (merci Sqlite) ... le tout traduit en français . avec des comptes utilisateurs . des plugins . des niveaux de sécurité variés .NB quant à lui fonctionne sans base de données, y a pas plus léger, prêt à l'emploi !

PS : je n'ai pas réussi à installer https://alternativeto.net/software/wekan/about/ (malgré le tuto Rasp4 ><' je re.tenterai plus tard todo : EDIT 2023 : chose faite )

On trouve git clone https://github.com/wekan/wekan-autoinstall.git

et une version Snapd . Un article en français ici au sujet de cet UX-web

KB une méthode / des interfaces

Mettre de l'ordre, se projeter

Le plus connu c'est peut-être Asana / Trello / Jira (source)

Il en existe plein des alternativeto

https://alternativeto.net/software/kanbantool/

https://www.slant.co/options/433/alternatives/~kanban-tool-alternatives

https://thedigitalprojectmanager.com/fr/tools/meilleures-alternatives-trello-top-outils-kanban/

https://framalibre.org/tags/kanban

( fermeture de /Framaboard/ en 2022, snif )

On utilise ces outils informatiques pour

- gérer le temps et la chaîne de production d'une tâche réalisée en équipe.

- Il s'agit de rendre visible les étapes de production,

: les acteur.ices au travail sur ces tâches s'auto.responsabilisent

( vis-à-vis de collègues dont le travail dépend (pour démarrer.continuer) ) - un outil dynamique de suivi des étapes vers la prod. finale...

Ca permet de découper ...

ce qui est fait // ce qu'on est en train de faire // ce qui est fait (+feedbacks)

Que dit Asana, le leader du marché; sur la méthode Agile ?

L'article d'Asana est très complet pour comprendre la théorie.philosophie de flux que promet l'usage collaboratif de cet outil de management.gestion... :

La méthode Kanban est-elle Agile ?

La réponse est oui, la structure Kanban adaptée au développement logiciel est une sous-catégorie de la méthodologie Agile. Agile est un modèle de gestion de projet conçu pour aider les équipes à faire face au changement en souplesse. La philosophie Agile repose sur une planification adaptative, un développement graduel, des délais courts et un perfectionnement constant.

. . .

-

Les 4 principes fondamentaux de la méthode Kanban

.1. Commencer par ce que vous faites actuellement

.2. Accepter d’appliquer des changements progressifs et évolutifs

.3. Respecter le processus actuel, les rôles et les responsabilités

.4. Encourager les actes de leadership à tous les niveaux -

Les 6 pratiques centrales de la méthode Kanban

.1. Visualiser le travail

.2. Limiter le nombre de tâches en cours

.3. Gérer le flux

.4. Établir des normes de processus explicites

.5. Mettre en place des boucles de rétroaction

.6. Améliorer collectivement, évoluer de façon expérimentale

Autres articles . Agile, Kanban et Scrum

Lien dans l'article (L1) : Waterfall, Agile, Kanban et Scrum : quelles différences ?

Un article sur les seuils du bénéfiques du stress.anxiété et moyen de le.la contourner, de se hacker avec Trello : https://blog.trello.com/fr/anxiete-au-travail

Un autre en français [FR] et clair : sur le fonctionnement de KB :

https://www.atlassian.com/fr/agile/kanban/boards

Un autre en français [FR] et clair : avec des exemples.illu'

https://www.appvizer.fr/magazine/operations/gestion-de-projet/kanban

Qui propose ( en résumé ) :

- à étudier,

- à faire,

- en cours,

- à valider ou à tester,

- terminé

Remarques, limites, critiques

Moi ça me pause la question du trop de travail,

des flux tendus, des RH compressées, mal menées...

ou bien portantes avec des outils adaptés ;)

des outils.idées qui peuvent m'aider à gérer.couper dans mon flow infini..

Le manifesto Agile (voir les 12 principes) est sans équivoque sur le principe de rendement vàv du client (B2B / B2C, etc) le principe d'Agilité c'est celui de la "résilience", de la "flexibilité", de l'adaptabilité aux contraintes extérieures...

- On peut critiquer l'usage de ces mots qui font porter la charge en "douceur".

- On peut aussi voire dans ces méthodes une optimisation de soi

- Une meilleure résistance et prospection face aux risques

- La possibilité d’appréhender les problèmes en amont, d'anticiper et de souffrir moins face à l'adversité (par exemple un changement de programme)

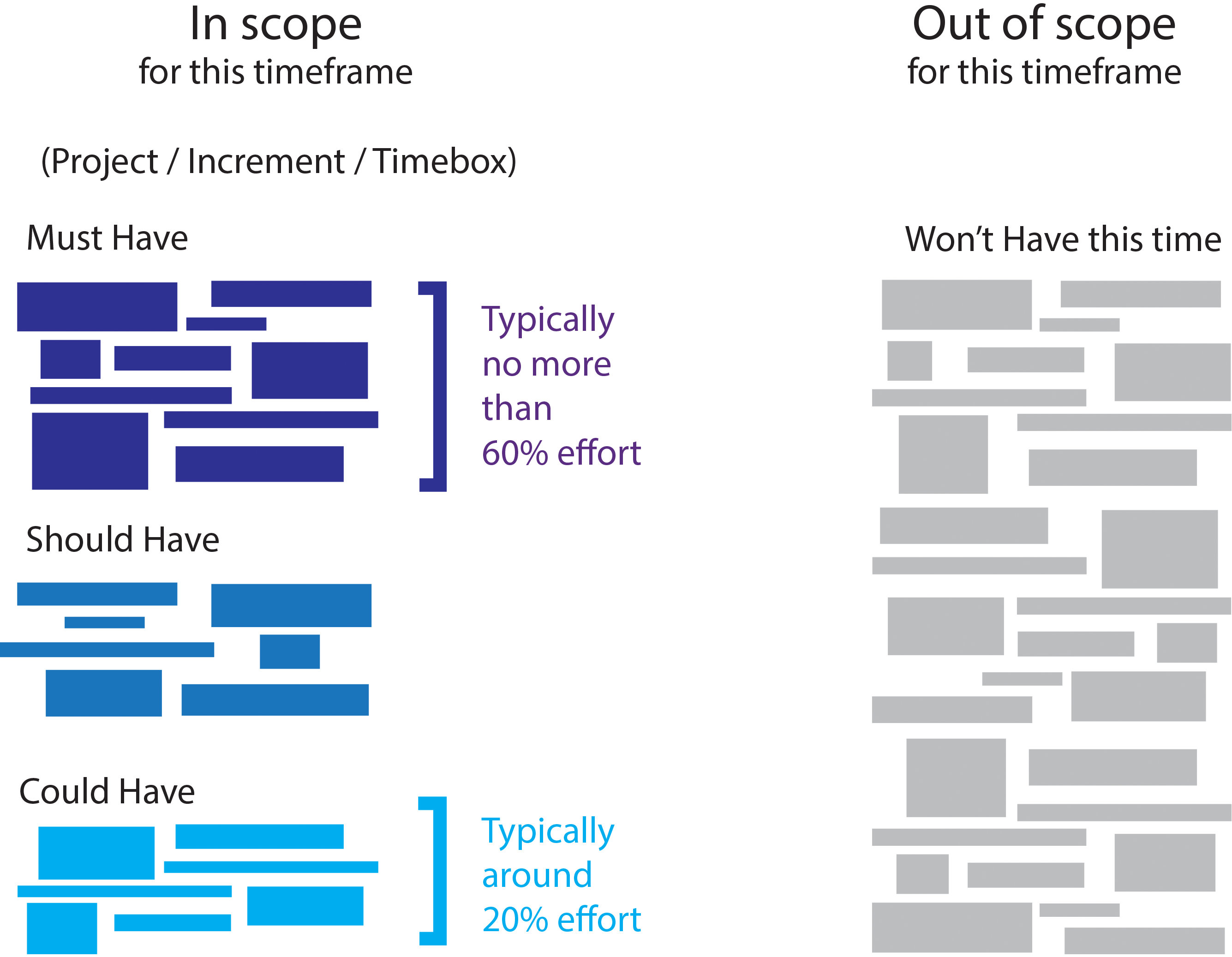

Autres méthodes d'orga.tri : MuSCoW et Matrix

MuSCoW

m'avait été présenté vàv d'une aide au dev. de contenus/formation

- Il s'agit, dans l'agrégation et restitution de contenus, de hiérarchiser ce qui est essentiel (en fonction des objectifs fixés).

- Il s'agit de ne pas louper les fondamentaux, de se limiter pour un contenu digeste

... éviter l'info.boulimie.

- Must ( = doit...)

- Should ( = devrait...)

- Could ( = pourrait...)

- Wont ( = ne devrait pas...)

.. ( contenir, avoir, traiter de... )

: Il s'agit de traiter d'abord le + important.prioritaire

( déterminer ce qu'il faut transmettre.réaliser et ce qui est secondaire )

( permet de filtrer.exclure ce qui est secondaire voire Hors-Sujet, "out of scope" )

. . .

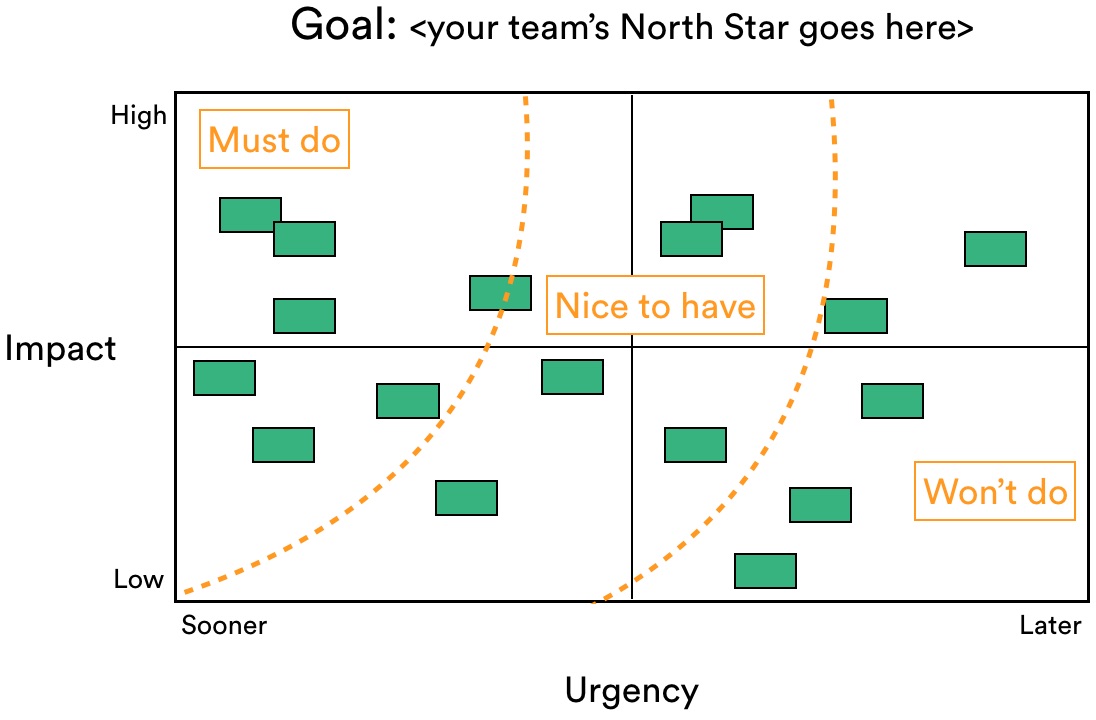

Décliné en Matrix et Cercles de priorités...

le management design, du grand art...

Le + ici est de penser en terme de coûts & temps

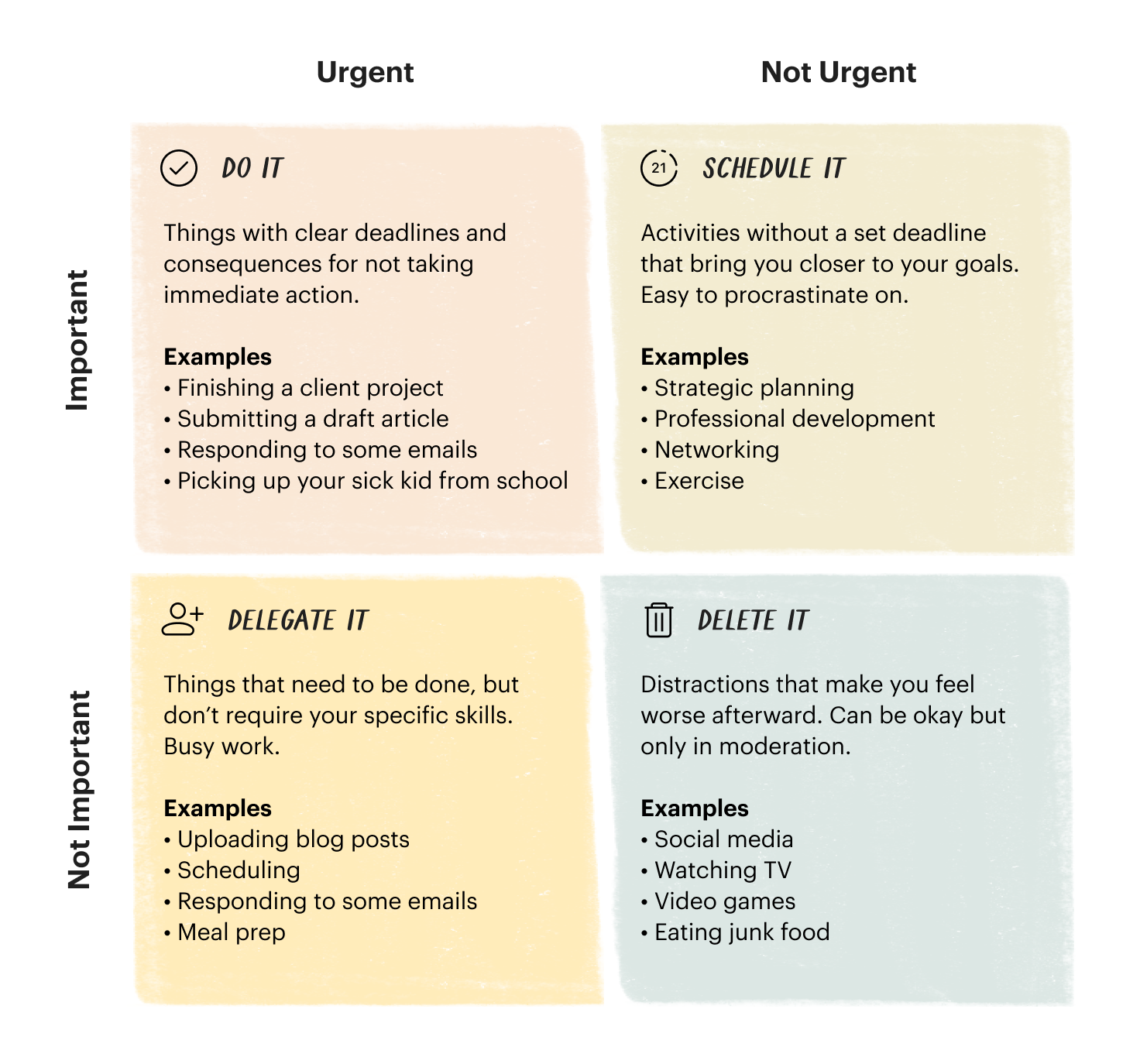

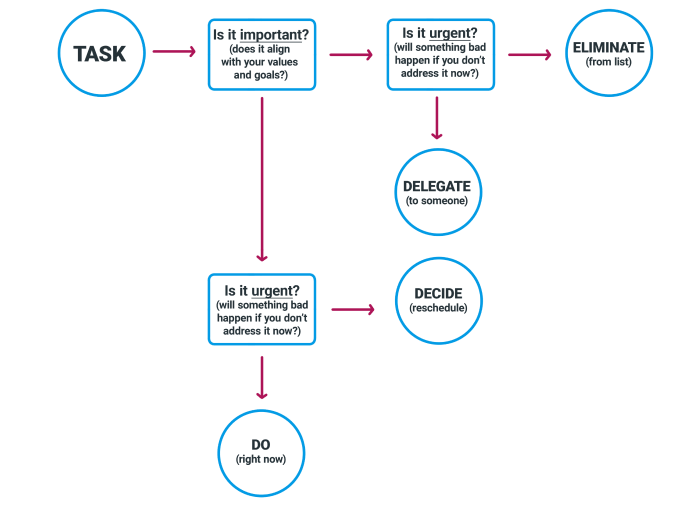

Eisenhower Matrix

C'est peut-être un outil + orga. que MosCow (orienté contenu)

https://todoist.com/productivity-methods/eisenhower-matrix

Il s'agit de spatialiser les besoins

- FR : https://everlaab.com/matrice-eisenhower/

- FR : https://www.affde.com/fr/eisenhower-matrix.html

- https://www.mindtheproduct.com/enter-matrix-lean-prioritisation/

- https://medium.com/design-ibm/different-ways-a-matrix-diagram-can-help-you-prioritize-and-make-design-decisions-af4569eaba51

- https://medium.com/swlh/how-to-run-a-prioritization-session-using-the-moscow-framework-c73a7e517db5

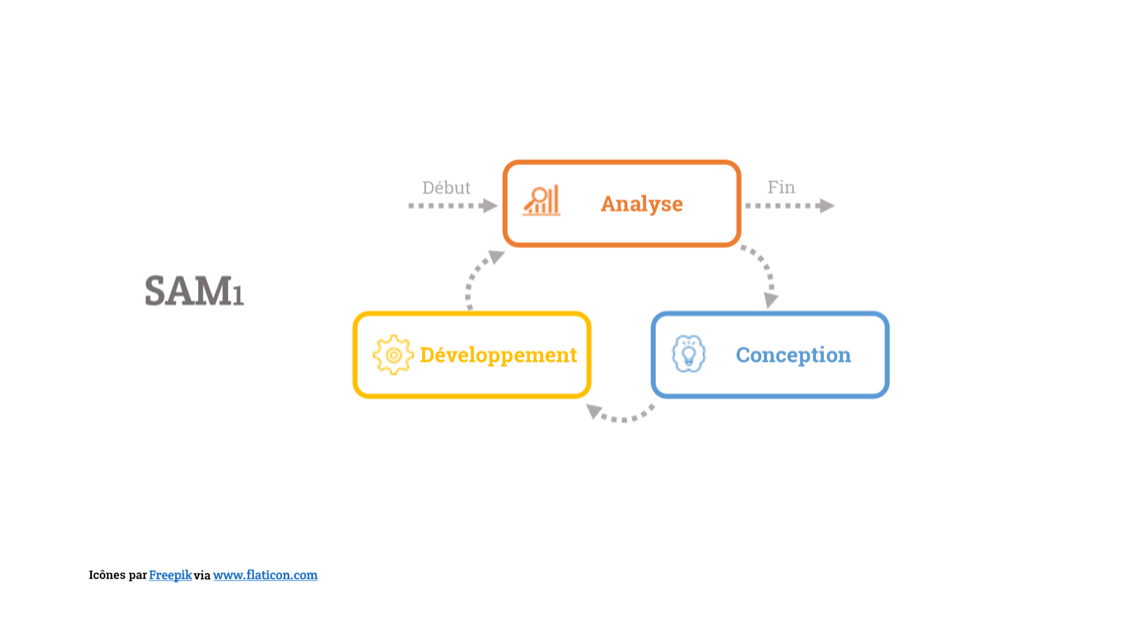

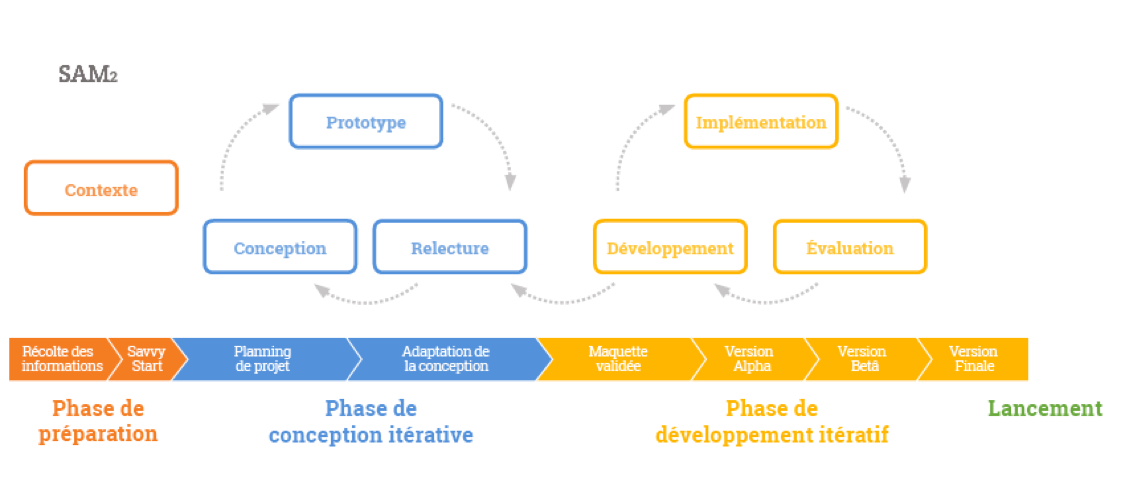

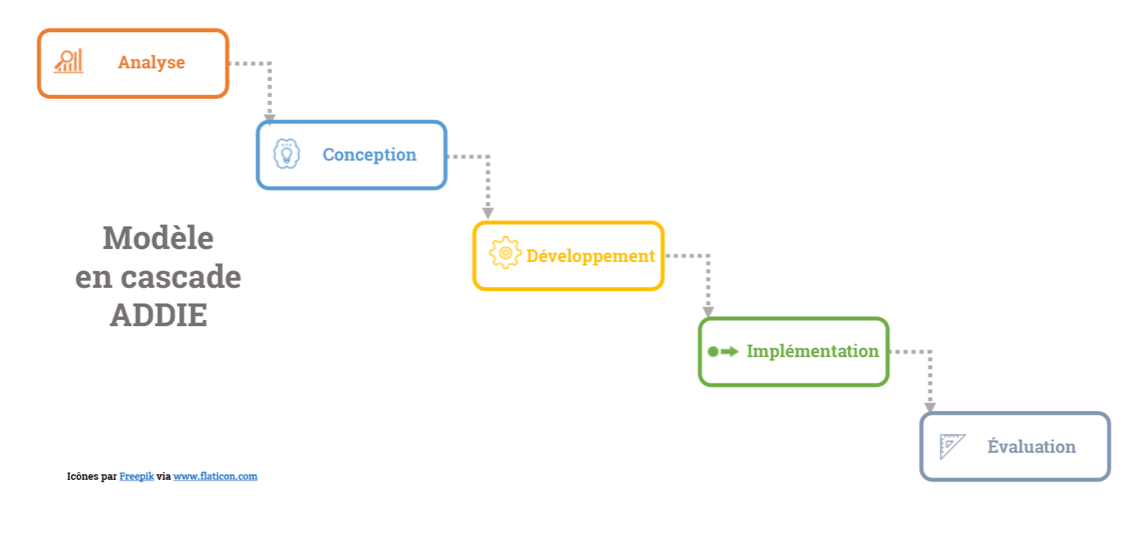

En pédagogie : ADDIE et SAM

Ca me fait penser au modèle ADDIE

(qu'on m'avait appris avec MosCow)

Article (illustré) https://blogs.articulate.com/les-essentiels-du-elearning/sam-une-approche-de-conception-e-learning-plus-agile-que-le-modele-addie/ :

Wiki : " ADDIE est le plus reconnu des modèles de l'ingénierie pédagogique.

Son acronyme renvoie à cinq étapes:

- Analyse,

- Design,

- Développement,

- Implémentation,

- Évaluation."

SAM

une autre approche de design.pédagogie

NB : Toutes ces méthodes "agiles" sont "itératives", on ajoute & adapte au coup par coup

BONUS - "Design Thinking" : la crème

Plein de diagrammes dont Matrix ou iceberg

( générateur online ) https://untools.co

-

"MoSCoW - intentions - désirable.attractif VS Must do"

dit bien la tension entre ce que l'on a envie de faire, l'attractif VS Must_Do -

Qu'on trouve résumé en axes de conflits.tensions entre impératifs et buts)

-

"Matrix Circle - Impact.Important" (1 & 2) de bons supports ( gestion ex.centrée ) source

-

J'aime bien le diagram "System ask" [1] et [2]

sous la forme de programme...

[2] trouvé ici :

Créez de l'ordre dans vos tâches de travail quotidiennes avec ces 10 conseils simples :- Créez une commande qui VOUS correspond

- Soyez réaliste et fixez-vous des objectifs réalistes

- Accepter l'échec comme faisant partie du processus d'apprentissage

- Adaptez votre emploi du temps au temps dont vous disposez

- Apprendre la priorisation

- Prédire les distractions

- Videz votre tête

- Ne mesurez que ce qui compte

- Suivre le progrès

- Introduire les changements progressivement

6 suggestions de bonnes pratiques pour améliorer la méthode Kanban

https://www.heflo.com/fr/blog/agile/la-methode-kanban/

1- Visualiser le flux de travail

--- ( avantage n°1 )

2- Limiter les travaux en cours

--- ( n°2, éviter la surcharge )

3- Créer des règles claires pour chaque étape du processus

--- ( bien indiquer ce qui fait qu'une tâche est finie, objet conclu )

4- Utiliser un indicateur visuel de « tâche terminée »

--- ( affiché clairement )

5- Utiliser un indicateur de « tâche bloquée »

--- ( bloque pour next_step )

6- Faire des retours d’expériences périodiquement

6 pratiques de base -- Scrum master

https://scrum-master.org/kanban-les-6-pratiques-de-base/

À voir aussi :

La Méthode Get Things Done (GTD) de David Allen article blog

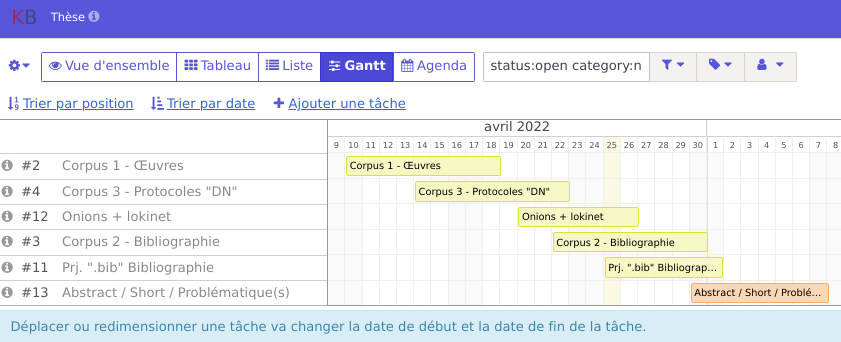

Diagramme de Gantt ( Timeline )

Un plugin "Agenda" existe...

Mais Gantt vient avec certains avantages...

Cette autre mise en visualisation peut aider à pour planifier par "plages" sur une timeline.

Framasoft propose un service ici et annuaire d'alternatives.

... sinon on peut l'implémenter à KB avec un plugin (que j'ai forké ici, quelques fixes)

( méthode un peu différente de l'organisation visuelle des priorités avec KB )

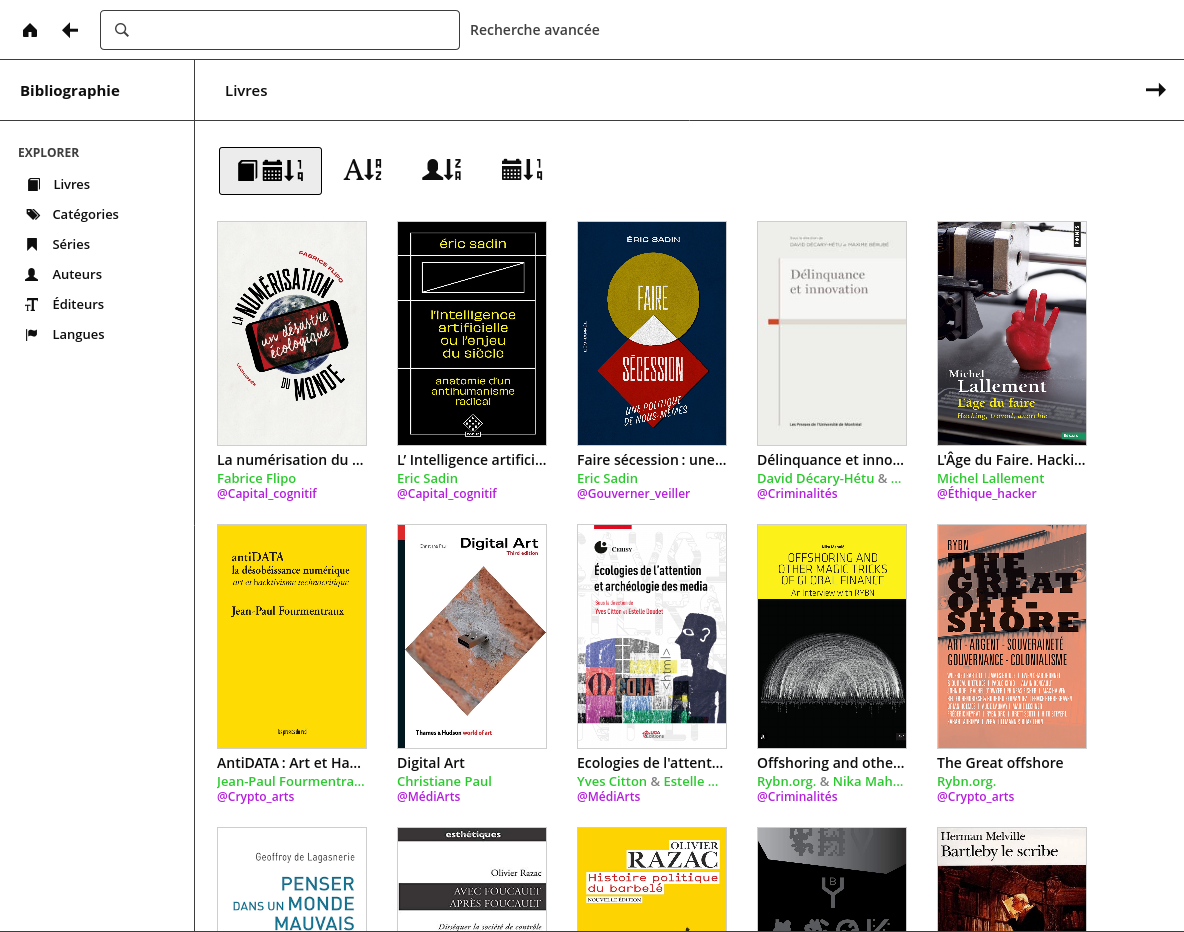

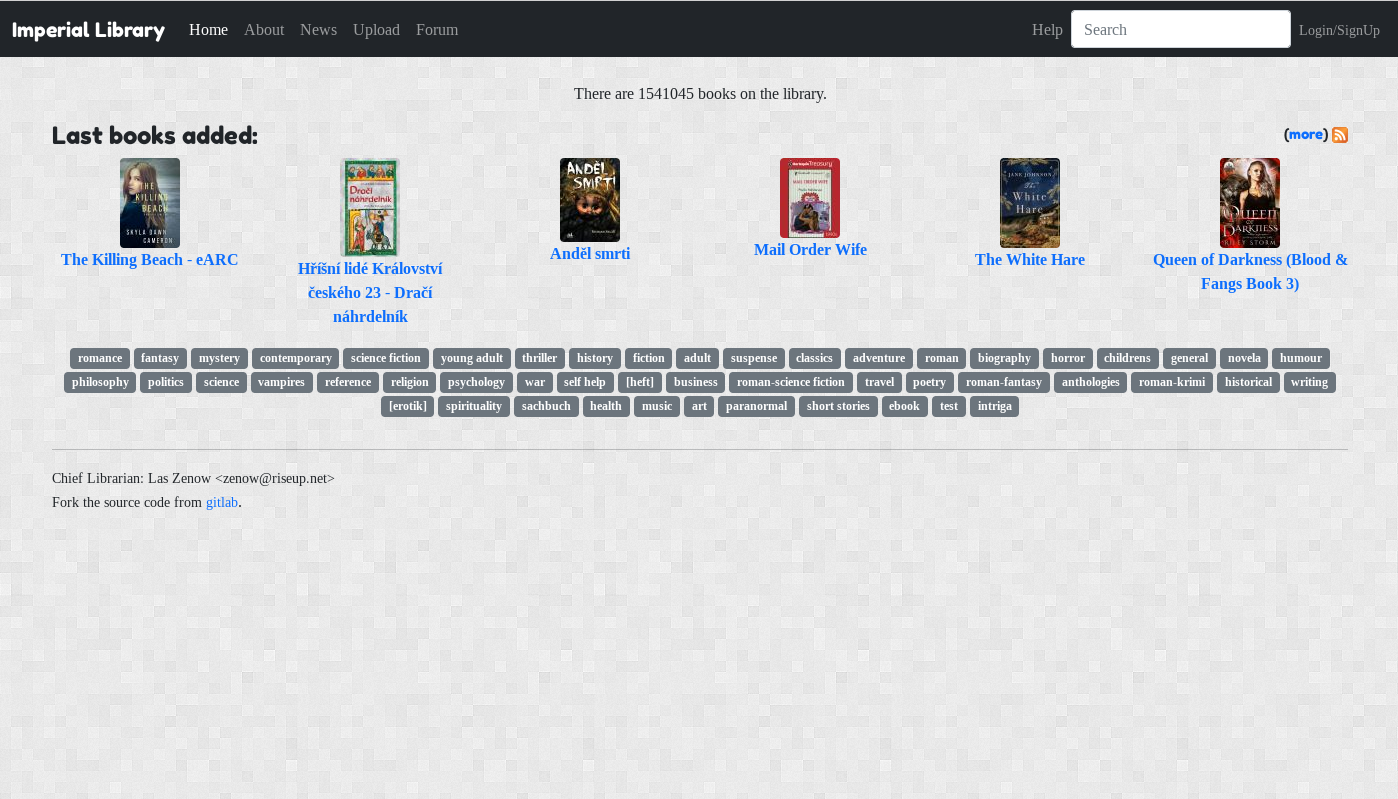

( série #.bib_perso )

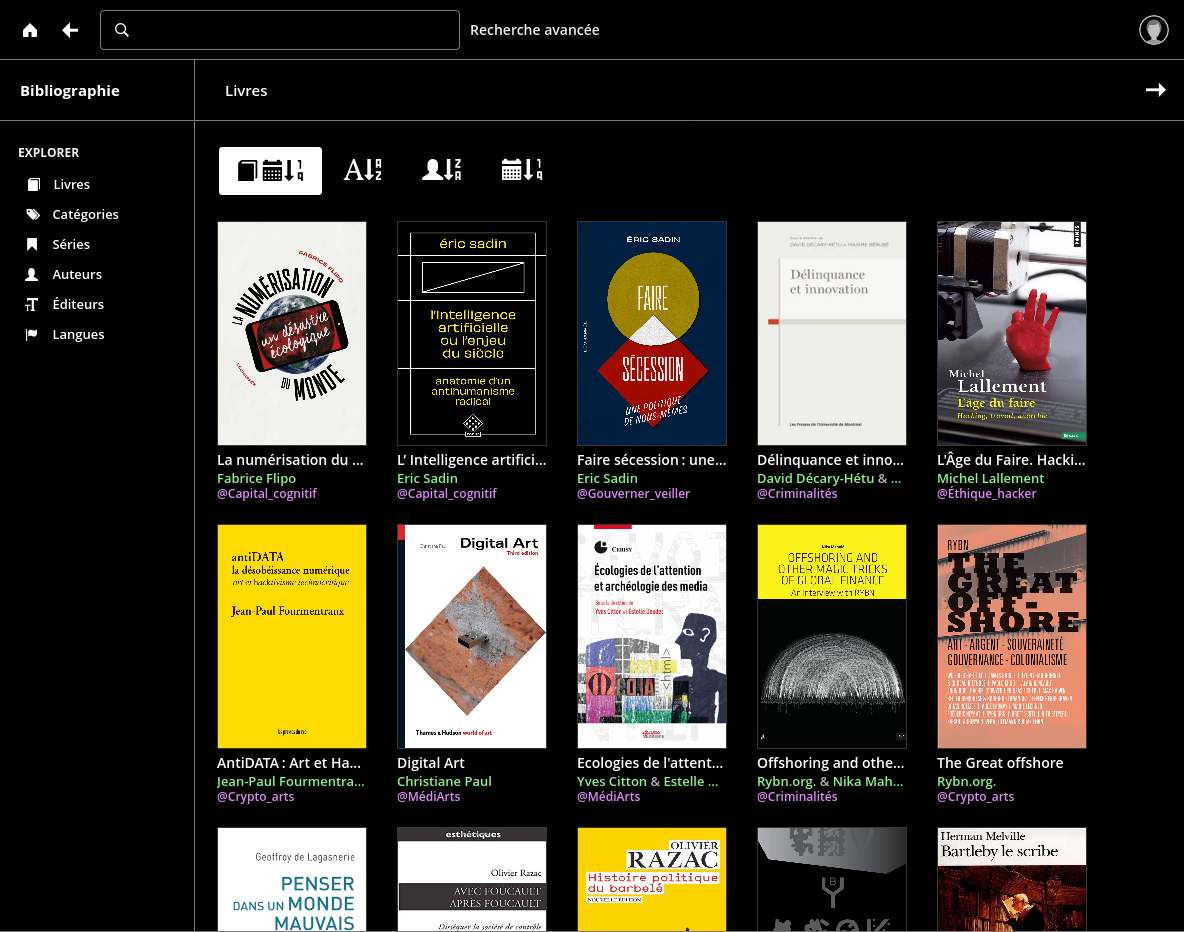

Comme annoncé précédemment (dans une bulle sur les bib. en ligne et meta.moteurs de recherche)... j'ai finalement mis en place une bibliothèque numérique (de mes lectures passées et à venir) dans le but de consolider ma bibliographie. ( et plus largement ma bib.liothèque )

Je vais regrouper {{ici}} les {bulles} contenant des ref' avec le tag :: #.bib

Calibre

-

J'utilise l'interface calibre-web ( pour lire+afficher+admin+custo côté server )

https://github.com/janeczku/calibre-web ( calibre_web ) -

et le thème intégré

Caliblur

https://github.com/leram84/layer.Cake/tree/master/caliBlur

... au final non. Je préfère celui de base

-- > à noter : un Docker existe (ARMv7 ok) : linuxserver.io

Un autre tuto en français avec Docker

avec une connexion à distance

->

J'ai finalement installé via pip + virtual env

- calibreweb · PyPI

↳ https://pypi.org/project/calibreweb/ - Manuel Installation · janeczku/calibre-web Wiki

↳ https://github.com/janeczku/calibre-web/wiki/Manual-installation

Suite à une Maj

j'ai perdu une partie de mon design basé sur /Caliblur/...error : Ok, dommage colatéral...

mais, au final, le design sans Caliblur me plait +plus

=> Une seule page, livres ouverts dans un popup

=> ( plutôt que de charger une fiche par livre )

error => Un mal pour un bien

. . .

et un autre tuto ici

ya aussi kavita reader

Alternatives à Calibre

Découvert via

le post y oppose quelques critiques, limites, vulnérabilités..

et, en alternative à /Calibre/ propose

↳ https://sigil-ebook.com/sigil/guide/

↳ https://gitlab.com/trantor/trantor

↳ ( https://trantor.is - Trantor (also known as Galactic Library) )

↳ https://git.autistici.org/ale/liber )

voir aussi

Un thème sombre/clair (en fonction de vos options de navigateur/OS)

À retrouver aussi via Tor :

http://u3kfftpqmmrqpslbye2rcwy2doxasqly2sjirxdggslkbth6jmdqh7yd.onion

Voir aussi :

https://liens.vincent-bonnefille.fr/?tRbejw ( détails et explication .onion / DNS )

Et la {bulle} sur les bibliothèques des l'ombre :

↳ https://liens.vincent-bonnefille.fr/?gxOl0A

( + tag = bibliothèque_librairie et #.bib )

Organisée par les @Jeudis_de_la_Sorbonne

Thématique 2017/2018 : Culture et transgression

J'y participais aux côtés de deux "sécialistes" auteurs (un philosophe et "cyberdéfenseur")... et de deux représentant.e.s du Reset... On était en 2017 mon M2 était encore tout frais.

Je venais ici (re)voir ce qu'ils.elles avaient écrit ( pour ajout dans ma bibliographie )

" « Monde parallèle », « zone obscure », « lieu de non-droit virtuel », « amazon de stupéfiants »…

L’imaginaire collectif s’avère particulièrement inventif lorsqu’il s’aventure à l’orée du darknet, reprenant à tout-va et de manière primitive certaines des mythologies populaires qui l’entourent. Souvent qualifié “d’espace”, et qui plus est, présenté comme le plus profond de la toile, il est vu et désigné par certains comme le terrain de jeu de tous les complots, où criminels, terroristes et pervers sont les principaux protagonistes; par d’autres, comme l’espace de liberté ultime, une utopie délivrée de toutes frontières, libérée du joug de la surveillance étatique ou industrielle. Dans ces protocoles cryptographiés se réfugient également activistes, journalistes, artistes censurés, lanceurs d’alerte, dissidents ou simplement citoyens qui cherchent à éviter la traçabilité de leurs données personnelles par l’internet commercial. Le darknet semble repousser les limites de la transgression, comme dans sa position extrême, forme de jungle virtuelle, il pose la question de nos droits fondamentaux à la vie privée et à l’anonymat.

Dans ce dernier « Jeudis de la Sorbonne : Culture et Transgression », le cycle de conférence organisé par les étudiants de Master 1 "Direction de Projets ou d'Etablissements Culturels" de l'Université Paris 1 Panthéon-Sorbonne, nous sommes à la recherche de gestes transgressifs, qui semblent s’être raréfiés face aux effets de surveillances étendues imposés dans le monde global contemporain. [...] "

Il y avait donc autour de cette table ronde :

-

@Nicolas_Arpagian :

" Enseignant, conférencier et auteur du livre "La Cybersécurité”. Spécialiste du monde numérique, il est actuellement directeur de la Stratégie et des affaires publiques d’Orange Cyberdefense, il a écrit dans différentes publications et est coordinateur de l’enseignement “Stratégies d’Influence & Lobbyning” à l’Institut National des Hautes Études de la Sécurité et de la Justice, ce qui fait de lui une voix sensibilisée à ce sujet. "

https://arpagian.eu/enseignements

( j'ai plutôt le souvenir d'un point de vu orienté autour des risques, un regard justement technique mais nécessairement orienté ) -

@Paul_Mathias :

" Philosophe, Inspecteur général de l'Education national, il fut directeur de programme au Collège international de philosophie. Membre des équipes de recherche « Réseaux, Savoirs et Territoires » (ENS-Ulm & ENSSIB) et « Vox Internet » (MSH, Paris), il a entrepris ses recherches autour des questions philosophiques suscitées par l’émergence de l’Internet au milieu des années 90 et a depuis publié « La Cité Internet », «Des Libertés numériques» et « Qu’est-ce que l’Internet ? ». "

https://www.radiofrance.fr/personnes/paul-mathias

https://journals.openedition.org/questionsdecommunication/322

( j'ai le souvenir d'un gentil monsieur intéressé à la forme des idées, au designe des concepts, dont celui d'une mythologie iceberg ) -

Ag3m et Akhin ( collectif @Le_Reset )

" L’organisation Le Reset est un Hackerspace féministe qui travaille et propose de nombreux espaces, des ateliers et conférences autour du monde numérique. Le Reset partage, intègre, permet l’accessibilité pour tou.te.s et accueille les personnes minorisées tous les dimanches à la Mutinerie à Paris. "

https://lereset.org

( sans doute le bord avec le qui j'avais le plus d'attachement. Deux points de vue avec toute la radicalité nécessaire pour défaire le mot "Darknet" (qui collonisait alors encore pas mal mon esprit et celui de notre audiance) ).

Une autre rencontre, sur une invitation Grenobloise(*)

Je me rappelle avoir participé une rencontre sur un sujet semblbable... autour de l'outrage, non de l'indicipline, où de la transgression.... ce mot qui revient : la transgression ( dans la recherche Universitaire cette fois ) ... une rencontre-séminaire co-corganisé.e par un.e proche_amiE . Un séminaire de belle qualité que j'avais clôturé par une pirouhette "touchante" sans prendre le sujet frontalement, sans saisir tout à fait la relation à mon propre sujet :

la difficulté de traiter de certains sujets, de certaines thématiques (pubiquement, aussi bien à ses proches qu'à des publics sensibles (ils les le sont toujour--s))... de ce que c'est de parler criminalité, drogues, pédo-pornographie sans en minimiser le risque, la dangerosité, sans en faire non plus un épouventail... cette ligne de crète, ce précipice... ou commencer les fantasmes tout en en y répondant.

Les chercheurs et chercheuses avaient aussi fait part de recherches tournées en désuitudes ou censurées. On était vraiment dans la question de la création et transmission de savoirs; la programmation était vraiment bien pensée.

- ( entre temps j'ai retrouvé la source et titre exacte... Journée Doctorale 2018

Arranger / Déranger - Programme co.orga. par @Alice_Lenay

Rien à voir avec les Jeudi de la Sorbonne ({cette bulle}), ni dans la forme ni le contenu : mériterait une bulle à part )

Haven's Gate / Fake .clos/.loky / Real VPN / alt.DNS

TW : + Suicide (Haven's Gate) + Nudité partielle (DNS Turquie)

CONTEXTE

{ Cette } bulle est une digression alors que j'écrivai > cette Bulle <.

J'y observais l’engouement ( dans les années 2015 2017 ) pour les "Onion Routing Networks" (des "Réseaux de Routage en Onion" : des logiciels.protocoles variants du routage en oignon proposé par /Tor) ... et leur obsolescence / survivance aujourd'hui 2022 ... Il s'agissait d'une généalogie des protocoles, une "médialogie".

Je me faisais la remarque qu'ils avaient bien pu exister (ou existeront un jour).

Et que certains n'avaient pas "trouvé leur public" ou "achevé leur développement". abandonware

J'arrivais à me demander quelles sont les limites d'un solutionnisme technique dont l'utopie semble infinie (principe de l'utopie), tirant l'innovation vers "l'avant" (qui se trouverait devant). Et qui, dans le cas particulier des protocoles sécurisants (dont le dn_darknet est la figure), sont d'autant plus soumis aux avancées techniques (d'analyse technique, de contre-contre-espionnage...). Encore et toujours, le monde mauvais-prédateur.concurrentiel qui nous vit nécessite des outils palliatifs, des solutions ad-hoc à son emprise.

Parmi ces nouveaux-nouveaux protocoles il y avait /Hornet qui a aujourd’hui muté...

Je me rappelais d'autres "protocoles atypiques" qui pour certains étaient selon moi des arnaques/Hoax ( spam_scam ).

Et pareillement aux images interdites/censurée, je me dis {ici} qu'il y a une aversion à la perte qui rentre en jeux, l'envie sceptique ( de croire par la réfutation, la vérification éprouvée ) ..de croire qu'un objet existe "vraiment", d'en définir les contours pour mieux l'atteindre ou se résigner (s'il n'était que chimère au moins je suis mieux fixé).

Une affaire technique : faire c'est éprouver

Je venais aussi avec l'idée qu'en définitive bien des protocoles échappent à la nomenclature des réseaux dits "Darknets"... je voulais mettre sur la table les VPN, HTTPS, les F2F voire P2P... comme répondant à leur endroit à un impératif spécifique de sécurité (fermeture) ou d'ouverture : pas des "darknets" ou "dark.proto" mais des agentivités autres.

Dans ce prolongement je voulais { ici } expliquer cette activité (passe temps) de recherche : La "chasse aux protocoles atypiques" (ou herbier). Une pratique qui demande souvent une longue enquête : des essais, de la documentation, puis une vérification empirique et pratique de la "chose" étudiée. C'est une approche épistémologique qui me plaît bien, me met en chemin et en création de formes.

Je la qualifierais (peut-être à tord) de "pragmatique".

Il s'agit d’acquérir un certain savoir-faire / une certaine technicité qui se rapproche de l'artisanat. Un savoir faire autonome.iste que je retrouve dans l'esprit DIY / self_host_hébergement

Une pratique qui vient confirmer la théorie. Car, tant que je ne suis pas connecté.e je ne suis pas pleinement sûr.e que la dite "espèce" de protocole existe (surtout si je braconne tout.e seul.e, sans guide.sachant.e)... Le sentiment satisfaisant de la découverte, de l'accès à face à la résistance du savoir qui semble retenu...

Il s'agit (dans cette exploration) d'éprouver la véracité d'une hypothèse par l'expérience (en me disant : avant de croire son inventeur.ice que "ça marche" je veux essayer par moi-même, tâtonner)... et la confusion générale autour des différents types de protocoles, leur nature ou fonction... c'est vrai c'est un sac de nœuds.

DÉVELOPPEMENT

Entre soi : pairs amiEs

Il y a donc les "Darknets" mais certains sont d'autre nature.

Dans leur collection et vérification de faisabilité (herbier) il arrive de tomber sur des licornes.

Par exemple, dans la famille des réseaux f2f (https://fr.wikipedia.org/wiki/Ami_à_ami) je n'ai jamais su installer puis échanger avec les éventuels pairs d'un réseau comme /anonet. Pourtant il y a bien des sites qui en font mention comme étant un genre de VPN puissance VPN... Un hoax/arnaque ( spam_scam ) ? Même la page wiki des proto "F2F"="Friend 2 Friend"="Ami à Ami" pointe vers une page /Anonet manquante.

L'hypothèse forte que j'ai envie de garder c'est que ce réseau ne fonctionne pas, n'est qu'une documentation fantôme ou une arnaque... Mais je peux me tromper...

Sceptique mais pas con

Je veux voir pour le croireL’absence de preuve n'est pas la preuve de l’absence

Entant que tel { une capture écran / la page d'un site web promotionnel } sont, dans le régime de la preuve, assez peu fiables..., du même degré de fiabilité qu'un témoignage ( méthodologie scientifique sceptique )

Or, de souvenir, la documentation de ce prétendu protocole F2F (/Anonet) ne donnait pas de marche à suivre précise : pas de protocole d'expérimentation reproductible (qui aurait permis d'en discuter publiquement les conclusions). Une telle recette.procédure aurait permis de vérifier l'hypothèse de façon empirique, par la pratique... voire de conclure à sa fiabilité : par l'expérience de son iréfutabilité.Si l'hypothèse selon laquelle { "la mise en réseau de machines via /Anonet est possible" } était remise en cause { "/Anonet n'existe pas" }, alors on aurait pu tenté de reproduir la ou les expérience.s pour éprouver à nouveau la solidité de l'hypothèse.

La charge de la preuve reviendrait sans doute plus à la personne défendant l'existence d'/Anonet (son hypothèse étant remise en cause : se serait à elle de fournir enfin la marche à suivre sous l'observation-vérification de ses pairs.semblables).

. . .

NB : Les F2F existent bien, ceux ne sont pas des Darknets comme les autres.

~ /Freenet en fait partie, /Anonet se présente plus comme un "VPN de VPN" (hum, confus ce slogan) . Dur de le classer sans avoir pu le tester et lu au sujet de son fonctionnement.

~ Or, si l'on veut bien les utiliser, en fonction des attaques.intrusions constatées, des ennemis à contourner ... il est essentiel de bien nommer/tirer cet herbier .

Dans toute (?) ontologie_taxonomie il y a un soucis de (re)semblable, de sous-ensemble.

Les F2F ne sont pas du même acabit que /Tor et variants cités {ici}. Ils ont un "obscurcissement" variable. Et c'est justement ce glissement qui m’intéresse entre catégorisations.

Iceberg starifier le réseau

La mythologie iceberg nous dit que :

{ { { un dn_darknet } est une sous-catégorie du grand ensemble deepweb_dw } contenu dans l'ensemble internet }

Certes si on confond données non agrégées, construites (#darkdata) ou/et accessibles deepweb_dw et leur accès protocolaire.

Elles sont produites dans différents environnements / réseaux / sociétés / plateformes qui, si elles sont accessibles, non verrouillées-privatisées, peuvent être exploitées...

Mais pour qu'elles le soient elles doivent déjà être accédées par les réseaux de machines qui parlent le même langage... le même proto . C'est un préalable primordial à l'existentiel des données.

Ontologie séparante (le re.pli)

Mon dedans est ton en dehors

Chaque intéréieur-extérieur produit comme des plis, des frontières administrées qui sont éprouvées par des attaques, des intrusions, de la surveillance, etc.

Une entreprise responsable se protège des entrées dans son royaume de données et de pouvoirs d’exécution.

Cette ontologie séparante est ce qu'on appelle la 'vie privée' ou la 'défense numérique'. Un dedans inviolable sans autorisations requises expressément.

Sécurité informatique (seul.es contre tous.tes)

Réduire l'accès : censure ou auto.défense

La défense.sécurité informatique est un prérequis dans un monde aussi ouvert que celui du tout en réseau. Les canaux d'accès (les ports par exemple) sont ouverts avec parcimonie, selon les usages, pas tous à tout le monde. Cette obscurité choisie, ce privé, cet intime, est nécessaire aux entreprises humaines connectées (non naïves des prédations dans un monde mauvais, prédateur, concurrentiel).

VPN / DNS / HTTP sécurisés : d'autres outils

À proprement parler un VPN n'est pas un Darknet mais rempli quelques fonctions de sécurisation des données. Pareillement un accès HTTPS encapsule les données chiffrées sur nos navigateurs (par exemple). Mais ces deux moyens ajoutent une couche de sécurité, de mise à distance de certains publics.acteurs.ennemis potentiels. Ces moyens ne dissimulent pas les origines de connexion entre A et B comme peuvent le faire les réseaux amnésiques comme /Tor.

Alt.DNS contre la censure (dont printemps arabes/Hadopi)

Pareillement, un DNS chiffré (DoH/DoT) rempli ce rôle vis-à-vis de nos FAI fouineurs (main dans la main avec les États).

DN : outils.moyens combinés dans un monde hostile (par défaut)

Un Darknet répond à un ensemble des problématiques techniques pour être "dark". C'est un paquet d'outils mis ensemble : dont par exemple, un DNS qui lui est propre

Il doit répondre à un ensemble de moments critiques pour le maintient de l'anonymat recherché. Des conditions sécurisantes sur l'ensemble du transport de l'information : sur les couches successives du protocole de communication...

Couper l'accès au DNS pour empêcher l'accès aux site (par leur URL qu'il contient)

Pour contourner la censure exercée par mon pays (qui veut par exemple censurer Facebook ou mon application de Chat sécurisée) je peux essayer un autre DNS, décentralisé, autonome.Dans cet exemple de censure (d'intervention sur le DNS) et de l'utilisation pour y remédier d'un alt.DNS qui permet d'avoir de nouveau accès à certaines parties du web...

C'est l'un des moyens utilisés durant les @printemps_arabes (il est simple à mettre en place : aussi bien pour l'utilisateur.ice que pour l'attaque.censure)

Je n'utilise pas un "darknet" mais j'ai d'un coup accès à des contenus qui sinon seraient inaccessibles.

Déconnecté j'étais réciproquement hors-ligne / hors-de-portée de ces sites qui pour moi deviennent des Darknets...

. . .

J'avais bien aimé cette définition assez triviale d'un Darknet aux débuts d'ARPANET... où, donc, un darknet était cette machine (ou ces machines) qui d'un coup, pour une raison X ou Y n'étaient plus répertoriées.accessibles.joignables mais qui, sans doute, devaient encore exister...

- On pourrait la raccourcir ainsi :

: Est un darknet un réseau de machines-habitantes

: ... qui échappent à l'accessibilité d'autrui.

- Doute, supputation, fiction, imaginaire pouvaient prendre le pas.

L'autonomie de l'objet, son indépendance prise, on ne saurait dire à sa place s'il existe encore et ce qu'il fait sur les réseaux.

. . .

Reprenons notre exemple de censure au DNS...

( la censure est ici une intervention qui contrevient au principe de neutralité_du_net )Une telle expérience côté utilisateur.utilisatrice, celle d'un dysfonctionnement / d'une coupure... rend visible et sensible une "rejoignabilité" d'habitude sans frottement, indolore, imatérielle, inconsciente, banalisée. Cette coupure rend visible un temps les modalités d'accès.

Je pense ici au "friction less" ( cf. article walla )... @Antoinette_Rouvroy parlait, elle, de "processus indolore" (à l'endroit de la surveillance algorithmique)...

Comme la perte des données nous avons une affection pour les contenus et leurs UX, une satiété dans l'accès et leur consommation . Et on peut en vouloir toujours plus...

Il y a aussi quelque chose ici de la phobie du dys.fonctionnel qui m’intéresse beaucoup...

Reconnexion

Fake/alt.DNS

Je peux contourner la censure de mon FAI avec un DNS alternatif. J'ai du coup de nouveau accès à des adresses URL qui ne répondaient plus (car retirées du registre DNS "normal", commun)

: Le bon outil, la bonne configuration "(ré)ouvre les portes" du savoir, le portail/gate, l'accès aux données, au contenu. Je n'en suis plus coupé.

Accéder au vide qui comblera le manque, l’absence... et que le secret retient

Je pense aux emprises sectaires dans lesquelles l’apprenant est soumis à la verticalité du sachant...

Où le sujet.individu est disciple et dans lequel le savoir retenu par la représentation du pouvoir central (la figure du gouru et de ses nœuds intermédiaires)

: Le manque d'accès au savoir (volontairement retenu) rend addicts.

Je pense ici à la secte /Heavensgate et leur magnifique site :

https://web.archive.org/web/20220124210825/https://www.heavensgate.com/

très pop ou iconique d'un cyberespace accessible par un état modifié de conscience...

Titre du "site hanté" ( liéé à la secte meurtrière des années 90+ ) :

Heaven's Gate - How and When It May Be Entered

qui avait mené à des suicides autour de la croyance en des OVNIsUn article complet sur cette histoire et alt.under_sub culture

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner / 2020

are.na connex. mysticism-myth-religion ( todo bullle )

Un site qui perdure et semble hanté.

Je note sur @The_Internet_Archive qu'il trouve un regain...

peut-être suite à la sortie d'une série TV produite par @HBO ...

Voici les premières lignes du texte de la secte...

https://vimeo.com/209116769 (source)

Last Chance to Evacuate Earth Before It's Recycled

Edited Transcript of Videotape:

This is the 29th of September, 1996 . I'm "Do." "Do"

probably doesn't mean anything to many of you. To those who

have heard of "Do," I might relate "Do" to "Ti and Do," of the

"UFO Two," or of what the media dubbed the "UFO cult"** that

made some splash in the news in 1975 [...] Now, today we have quite a

different urgency. It's urgent to me, and it's urgent to the students

that sit before me. Our reason for speaking to you is because we

feel to warn you of what is just around the corner.

Un dernier DNS pour la route

Parmi les DNS exotiques ouvrant d'autres portes j'ai pu tomber sur le mystérieux .clos ou .loky (TLD) ( not .loki dn_lokinet ) Je crois qu'il y a là une certaine aversion à la perte qui rendre psychologiquement en jeux.

Le désir insatiable d'accéder à quelque chose d'autant plus grand que fantasmé.

... un sujet de RA ( réalité alternative / fake / un divertissement IRL ) dont on trouve de nombreux sujets sur le web tel : https://www.quora.com/What-are-clos-and-loky-links-How-do-you-access-them

Entre crédulité et jeux d'enquête : le plaisir de creuser, de chercher :

une pratique de recherche exploratoire qui aiguise curiosité et intelligence.

... et qui fait parfois oublier le réel sujet et importance de ces protocoles différents-atypiques norme_atypique

Avant d'accéder à des #.onion d'un dn_darknet c'est à des sites censurés que j'ai voulu me connecter. D'une certaine façon, mon premier sentiment d'accéder à un au-delà (que j'espérais encore exister derrière la censure technique) je le dois à l'un de ceux-là : un alt.DNS autonome/alternatif...

La pratique explorative et de collection ne m'a pas quitté.

Liens retenus

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner

Nouveau

vidéo sur une autre secte ....

https://skeptikon.fr/w/gYS1Kgoh8n58kkZXFjVFNU

donne cette source wiki intéressante sur les pseudo-sciences, etc.

https://www.psiram.com/fr/index.php/Pseudo-science

" An atlas of maps and graphic representations of the geographies of the new electronic territories of the Internet, WWW and other emerging Cyberspaces. "

Se représenter Internet(s)

Ses continents, ses îlots

ses en dehors, ses bords

J'étais tombé sur cet atlas il y a quelques années.

Un objet qui raconte le besoin de repères, de limites,

d'image pour voir ces agentivités, ces "instants entre" A et C

L'Atlas du Cyberespace

" The work of @John_December (www) in charting cyberspace " :

.. qui contient cette topologie (ci après)

par @Rob_Kitchin en 2002

Une map_carte d'un cyber-morcellé,

avec ses bouts de logiciels-réseaux isolés,

voire pire, sans GUI / UX de cli_bash ..

- Conceptual Map of Net Spaces - Circa'94 1994 1995

- https://www.kitchin.org/wp-content/uploads/2019/04/BSoC-2002.pdf

- Au souvenir des /Cyclades et autres réseaux émergeants

C'est pour moi (1/2/3. topologie/vue du dessus) l'anti- iceberg .

L'époque où le "online" était un cas particulier...

Une {bulle} suivant https://liens.vincent-bonnefille.fr/?tRE0_g

( sur la durée de vie des protocoles aux petits oignons )

Vous pouvez aussi aller voir l'Atlas Critique (et contemporain, et magnifique) de @Louise_Drulhe

https://liens.vincent-bonnefille.fr/?Rv_BMw

" HORNET, a high-speed onion routing network, could be deployed on routers as part of the Internet. "

... Ou l'utopie inachevée du protocole sécurisé ultime : survivance et sélection logicielle

/Tor /Hornet /Astoria /Vuvuzela /PrivaTegrity /XX

En 2015 sort un vivace concurrent à /Tor :

Hornet, la fibre optique des proto / un dn_darknet haut-débit.

À l'époque j'en entend parler mais il disparaît : abandonware .

On peut en citer plein de ces continents perdus,

/Seconde-Life /Néo-City . /Gofer /e2k ...

et dire que non ils ne sont pas morts ...

qu'ils reposent en paix dans nos cœurs ...

La durée de vie des app_tools est le fait d'une "sélection naturelle".

On pourrait en faire l'herbier numérique, leur médialogie, saisir ce qui les rend résistants ou les pousse dans l'oubli. Quels malins génies les rendent populaires sur le marché du logiciel (libre ou non) ? Ce vaste marché concurrentiel des alternativeto ...

En référence je conseil cet historique des avancées en sécurité informatique hacking (overview)

https://liens.vincent-bonnefille.fr/?DuJryA

https://www.freehaven.net/anonbib/

-

Il y a eut (?) /Hornet {cette bulle} - 2015

https://www.01net.com/actualites/hornet-un-remplacant-de-tor-pour-surfer-anonymement-avec-des-debits-de-93-gbits-s-661110.html

. cite : HORNET: High-speed Onion Routing at the Network Layer (Arvix)

( comme /Tor un mixnet / overlay-network / onion routing network ) -

Il y devait y avoir /Astoria - 2015

https://www.01net.com/actualites/astoria-le-client-tor-alternatif-qui-veut-mater-la-surveillance-de-la-nsa-655511.html

cite : Measuring and mitigating AS-level adversaries

against Tor (Arvix)

Et {là} je faisais une petite digression devenue { Bulle }

... autour des couches.outils.moyens de sécurisation intermédiaires.stratifiées.conjointes

... DNS.DoH / HTTPS / VPN : ces "écosystèmes" d'une typologie de sécurité numérique...

... qui, sans être "Darknets" permettent d'accéder "à autre chose", des alt.DNS et indexes informels (qui, oui échappent aux yeux de tous.tes, les moteurs de recherche).

Une plongée dans l'imaginaire iceberg . . . en passant une secte et sa rétention d'informations.

-

Il y a eut /PrivaTegrity - 2016

Porté par @David_Chaum wiki :" Chaum est crédité comme étant l'inventeur du billet électronique à la suite de la publication de ses recherches en 198211. Il introduit dans ce même article la primitive cryptographique dite de signature aveugle.

Ses idées ont été décrites comme les racines techniques de la vision du mouvement Cypherpunk qui a commencé à la fin des années 1980. La proposition de Chaum était de permettre aux utilisateurs de retirer des billets électroniques auprès de leur banque et de dépenser cet argent d'une manière qui ne pourrait pas être tracée par la banque ou toute autre partie. "

-

via @Sillicon ( français ) màj 2020 ::

Un gourou du chiffrement lance /PrivaTegrity, une alternative à /Tor

https://www.silicon.fr/un-gourou-du-chiffrement-lance-privategrity-une-alternative-a-tor-135394.html

. cite /Hornet https://www.silicon.fr/hornet-un-reseau-danonymisation-a-la-mode-tor-en-haut-debit-122583.html

. cite /Vuvuzela https://www.silicon.fr/vuvuzela-une-messagerie-qui-fait-du-bruit-pour-garantir-lanonymat-133962.html ( Git )

-

via @Wired - 2016

The Father of Online Anonymity Has a Plan to End the Crypto War

https://www.wired.com/2016/01/david-chaum-father-of-online-anonymity-plan-to-end-the-crypto-wars/

. cite https://fr.scribd.com/doc/294737065/cmix-anonymization-by-high-performance-scalable-mixing#download&from_embed" Cryptographer David Chaum's ideas helped spark the decades-long war between encryption and government. Now he's back with a new idea designed to end it. "

-

Note : mettre fin à la cryptowar c'est perdre la cryptowar...

Pas de demi mesure technique, pas de backdoor, pas de contre-partie avec les Renseignements !

https://www.sebsauvage.net/links/index.php?OhKXwg ( source, père de { shaarli } )

... dont le projet semble avoir maturé :

-

via @BusinessWire

( un écosystème d_app et crypto_bitcoin -altcoin )

https://www.businesswire.com/news/home/20220125005777/fr/" Lancement d'une application de messagerie privée sur xx network, le réseau décentralisé à résistance quantique "

" La solution xx messenger basée sur la blockchain protège le contenu des messages et les métadonnées avec une résistance quantique sans précédent " blockchaines_blc

-

Est basé sur cMix ... Mix_network ( Onion_Routing )

un https://fr.wikipedia.org/wiki/Mix_network

Réflexions, ouvertures

Utopie de l'infini possible (#todo : bulle spécifique)

Se pose la question de l'infini développement ou de l'utopie numérique.

De cette idée d'un solutionnisme technique... oui, mais à quoi / comment / pour et par qui ?

Je suis dans cette lecture ( article critique ) :

Pourquoi ces imaginaires progressistes par la technologie ?

(au regard du rêve ubiquitaire et du travail libre et "Le prix du « friction less »")

https://walla.vincent-bonnefille.fr/share/1434 wallabag

https://maisouvaleweb.fr/a-quoi-bon-changer-les-technologies-si-on-ne-change-pas-les-rapports-sociaux/

Obsolescence, Abandonware :

Survivre sur le marché des idées et du réalisme technique

J'ai un peu l'impression ici d'avoir fait une médialogie entre sf_fiction_futuriste et archéologie_num du présent... dans laquelle je me demande pourquoi tel idée-média s'implante.survie.perdure. Quel est alors son héritage ? Que raconte cette survivance des besoins auxquels il répond ?

Une question ( obsolescence ) qu'on trouvait chez @Cheapkatesguide au sujet de Lokinet (un site de vulgarisation info autonomiste linux bulle) ... au regard de ces altweb sans vie, aux multiples cul-de-sacs et moteurs sans résultat...

L'art contemporain . 2022

Ces lieux-moments du recueillement sacré.

cette certitude géniale qu'en fin il se passe quelque chose

quelque chose que tu n'aurais pas osé seul.e

qui t'aurait terrifié.e d'en avoir simplement l'idée

Et pourtant c'est là devant toi,

tu frissonnes

tu fais ce petit bond sur le côté

plisses les yeux, agrippes

ma bras ma chemise,

non, le mur, la plisse

Tu es exactement à ta place

venue chercher le frisson de vie

le doute d'y survivre,

d'en sortir indemne

Cette peur

ce doute,

il est critique

Le reste disparaît

La galerie est un temple

duquel plus rien ne sort

Peu importe les moyens,

ce qui compte pour moi c'est d'avoir bien ri,

d'être sortie de moi, à quelques centimètres

d'être là seule au monde :

saisie par ce rien qui est là

Et pour une fois que je ne comprends pas ce qui m'arrive

je me laisse l'utopie d'un instant sentir la chaleur du dedans

ce réconfort coupable d'être moi, d'y avoir droit dans l'intimité de mon silence

dans la joie conviée d'être moi aussi humaine

C'est à cette part du divin

à ce chaos indicible auquel nous rendons grâce :

au seuil de son franchissement.

Pour ces deux centimètres,

ces deux secondes qui te séparent du toujours

Ce moment où l’élastique craque

tu peux revivre enfin

(( Et si c'était maintenant ?

Et le doute sous les pieds ?

Et l'infi devant

Les murs qui troubles

Les mains qui tremblent

jouer à avoir peur

se faire bousculer

se faire agripper

mais en sortir indemne

se sentiment d'être soi

et ce commun partagé )) résumé

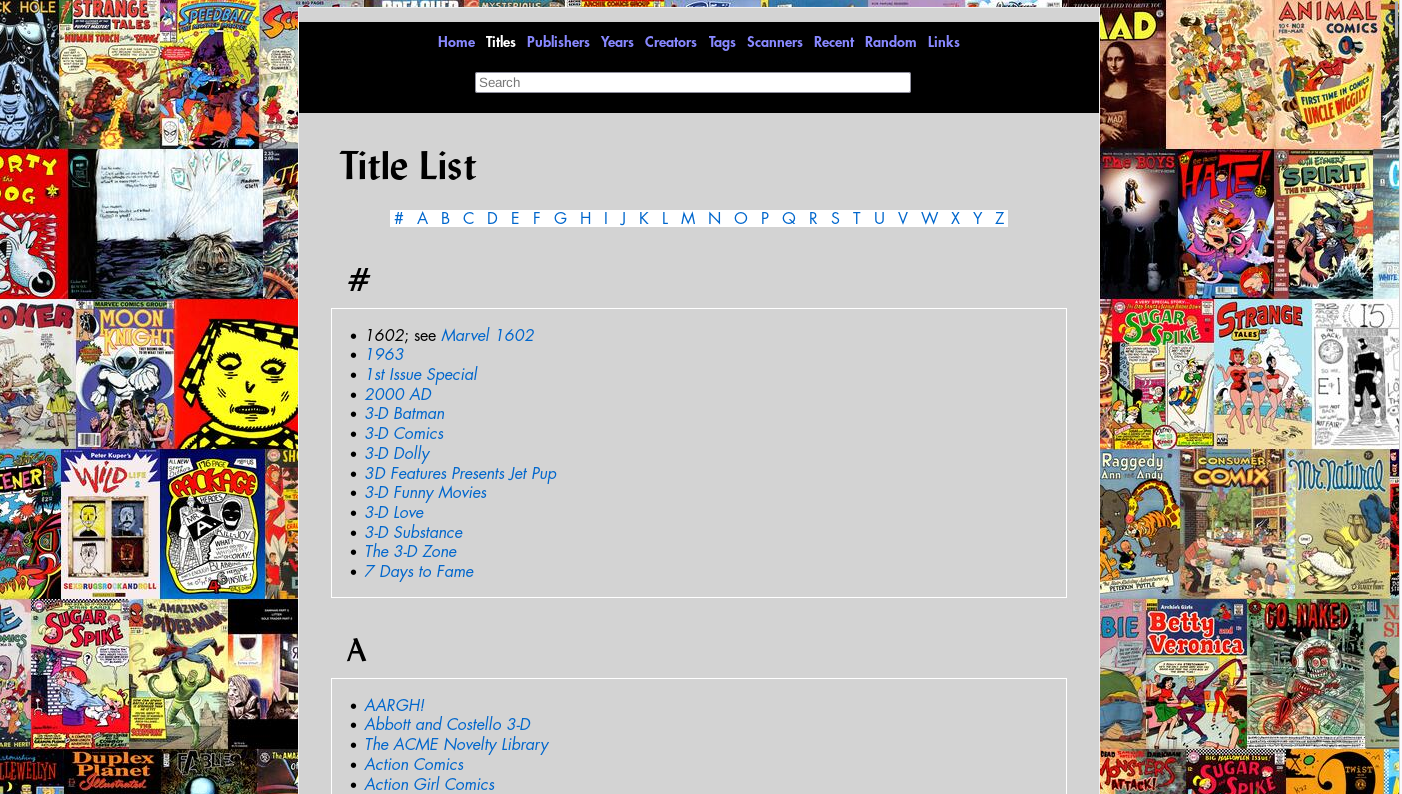

( série #.bib_perso + ShadowLibraries )

TOC

Intension

- Ma bib.liothèque

CITER, aide en ligne, outils - Zotero

- Autres outils de citation

- ISBN

BIBLIOTHÈQUES / INDEXES NUMÉRIQUES

- Bibliothèques ( physiques )

- Généralistes

- français

Thèses

Articles / papers

Autres (spécialité Computer Science) - ArXiv (Computer Science)

- Politique, législation

Libres

- DRM FREE

- OVNI

thématique_revue

Pirates, toutes disciplines

Shadow libraries

Autres

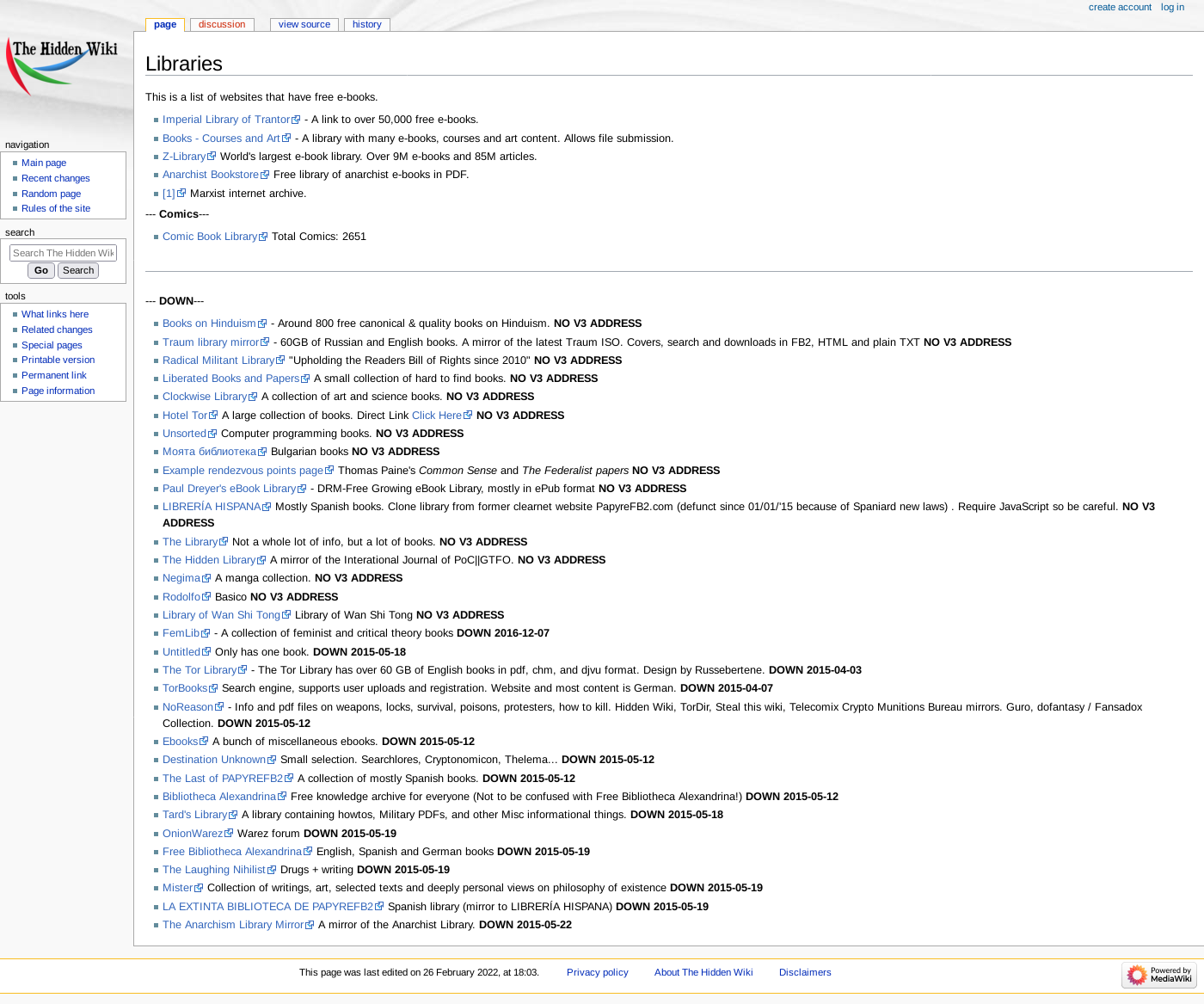

Via Tor

- HiddenWiki

Répertoires CW - Moviesclipsother

Intension

Je m'aperçois qu'il y a des (méta)moteurs de recherche de références.citations...

J'en ai recensé quelques-uns.

Ensuite, la question devient :

? comment trouver les ouvrages,

numériquement ou "en vrai", en librairie / bibliothèque

( en fonction de ses propres moyens / temps / accès )

Sur Internet on trouve...

certains accès aux connaissances sont des portails,

certains ouverts, d'autres fermés ( paywall )

Le respect du droit d'auteur varie.

... je m'intéresse à l'accès libre aux savoirs insufflés par les shadows libraries

... aux philosophies d'un accès non discriminé / propriétaire

... à l'idéologie qu'insufflait l'/Open Manifesto/ d'#@Aaron_Swartz

: le savoir devrait être libre, accessible à tous

: c'est l'essence d'Internet

Avoir accès à Tous les savoirs/connaissances...

réclame une méthode, des outils d'indexation, de recherche, de désignation/citation des objets ainsi mis en lien : une pratique bibliographique.

Ma bib.liothèque

( l'une des finalités de {cette} recherche )

à ce sujet => bibliothèque_librairie

Pour ma bibliothèque virtuelle, j'utilise aussi Calibre, Plus d'infos calibre_web

todo ... tester

- Kavita

↳ https://wiki.kavitareader.com/en/kavita-demo

voir source / autres alternatives - https://liens.vincent-bonnefille.fr/?UJJg-A#goto_AlternativesCalibre

CITER, aide en ligne, outils

Zotero

C'est sans doute l'outil tout-en-un le plus efficace pour faire une bibliographie...

ou simplement prendre des notes dans un pdf ;

faire des fiches de lectures, centraliser ses documents...

extraits depuis le web URL ou en local, depuis nos disques durs.

Avec Zotero on peut lier les documents, les commenter, les catégoriser.

Intégré à de nombreuses applications, un article est vite importé, une URL vite sauvegardée !

Si Zotero est mal porté.pris en charge sur ma distribution...

-> https://alternativeto.net/software/zotero/

-> /JabRef/ is cool for files organisation (but no in-files search)

-> /SearchMonkey/ do the in-files search job ! ( or /VSCodium/ )

-> /ANGRYsearch/ to (large : no specific folder search )

Autres outils de citation d'ouvrage :

En ligne...

https://www.bibcitation.com ( le plus complet ?! )

alternativeto ici

- https://app.bibguru.com (qui tourne avec https://www.bibcitation.com) --made by ¨/Paperpile/

/VS/

https://www.mybib.com ... Mutli output format, search from pdf...

https://www.bibme.org (clone) ... citations, recherche de plagiats...

Zotero_bib :

https://zbib.org (/Zotero/ Bib, opensource)

Le monde anglophone (universités) promeut aussi https://www.citavi.com qui semble être une solution souple clé en main...

...

- http://www.bibtexsearch.com

( pour citer - trouver la ref. )

(outil de recherche de citations formatées) en Biblex

ISBN

Alice me l'avait fait remarquer mais à ce petit jeu de collection.catalogue.index ... on finit vite par passer par une automatisation permise par l'identification unique des objets : j'ai nommé le cher ISBN ( /Calibre/ l'intègre via /Google_Amazone/ ou Autres ) . Encore un méta-moteur : https://www.isbnsearcher.com

Ou comment remplir son catalogue...

....

Si on est attaché à BibLex (ou autres formatages)..

on peut chercher depuis un ISBN

https://www.bibtex.com/c/isbn-to-bibtex-converter/

BIBLIOTHÈQUES / INDEXES NUMÉRIQUES

Bibliothèques ( physiques )

-

Bibliothèques de France : carte