A digital museum of video game levels

// https://www.youtube.com/watch?v=Z868xj4rIM0 Backrooms

// https://store.steampowered.com/app/303210/The_Beginners_Guide/

// ARG_Alternate_reality_game

@Bolchegeek

Ces DOCUMENTAIRES qui vous MENTENT ( Avril 2025 )

https://www.youtube.com/watch?v=RjJfw62hOqw

@Bolchegeek : De quoi ont peur les jeunes ? ( 2024 )

Deepweb Fantasia w/ @Blast

https://www.blast-info.fr/emissions/deep-web-fantasia-PtMTQFy0R0SqMm-0py8Uew

love my terminal story

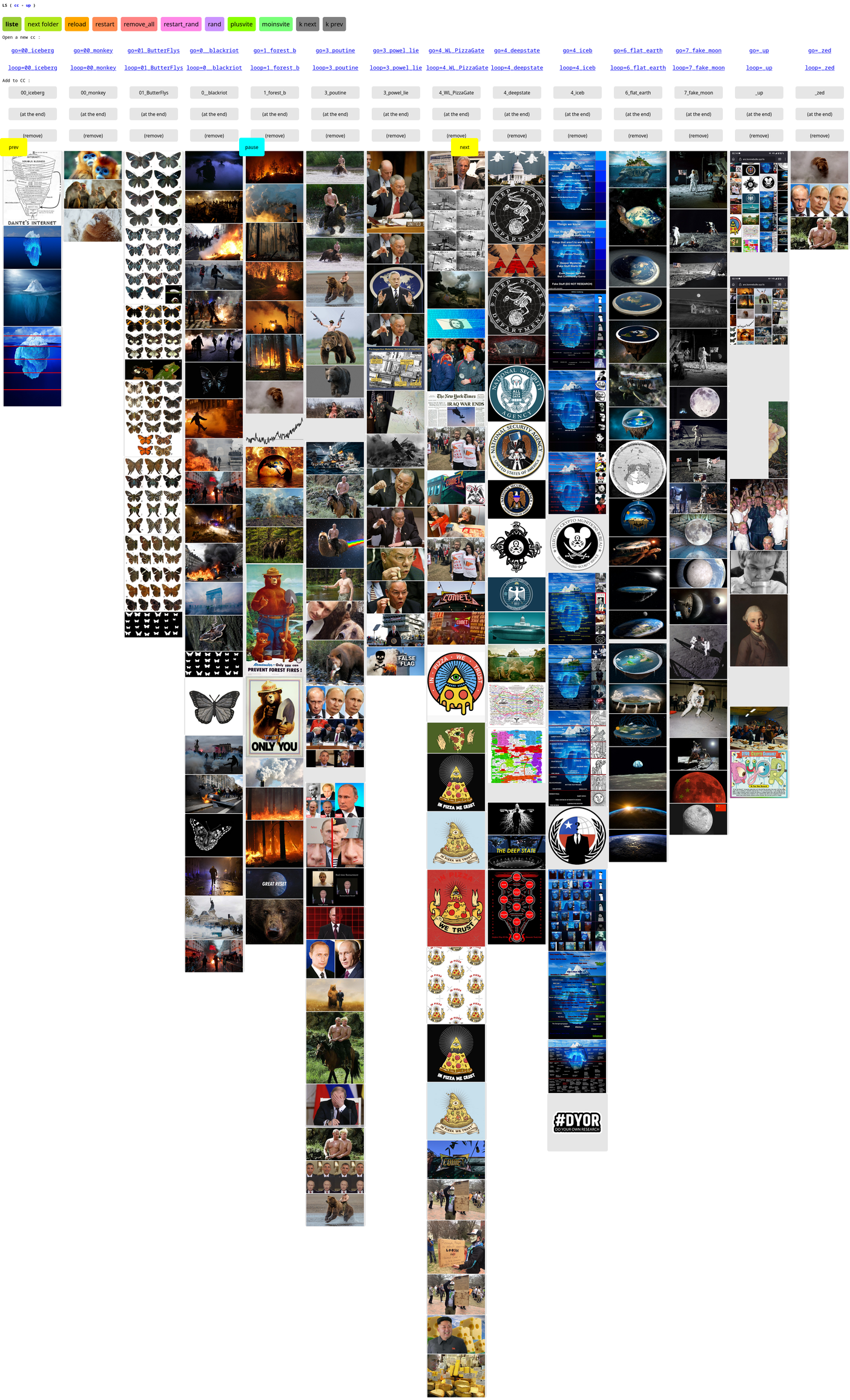

chat_chouquette c'est mon app de /webjing/

Une "chouquette" anime à l'écran des images

Elles sont triées par séquences ( dans des sous-dossiers )

Les séquences mises bout-à-bout forment une animation

autour d'un récit... ici : "Who tell The True ?"

Présentée à @ARS_Electronica en 2023

( https://ars.electronica.art )

" Chat - chouquette "

fait référence à

" Chat - roulette "

CC / Lister / Uploader

CChouquette

https://cc.bonnebulle.xyz/cc

( visioneuse + ctrl next/prev pause + speed )

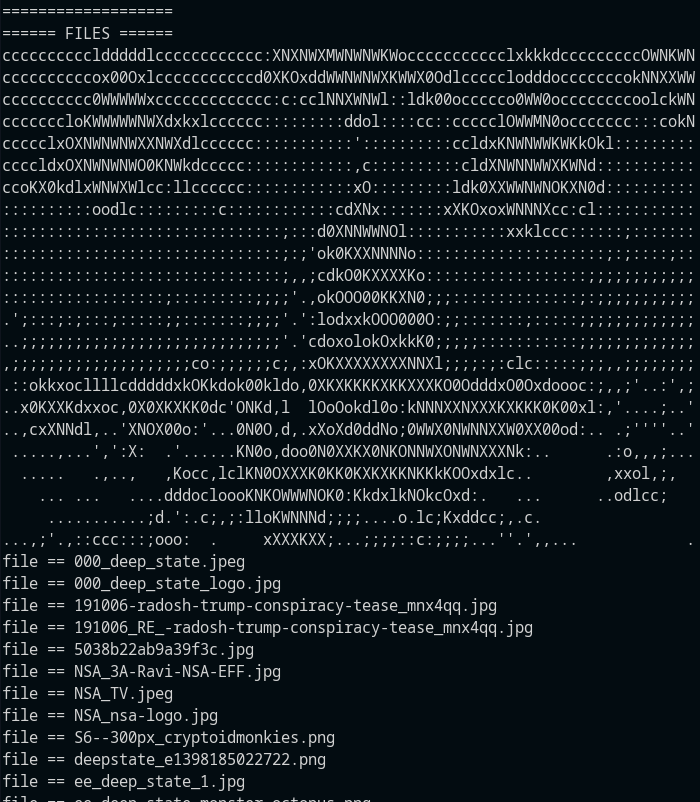

LS

Les visiteurs peuvent lister (LS) les img déjà présentes

https://cc.bonnebulle.xyz/ls

cliquer dessus pour les envoyer à l'écran

( d'un /VidéoProj/ ou sur l'écran des autres visiteurs )

Mais aussi...

- les charger une à une,

- par dossier,

- en désordre,

- +/- vite, etc.

UP

On peut également uploader (UP) ses img..

https://cc.bonnebulle.xyz/up

ROOMS

todo ajouter des canaux spécifiques pour chaque /cc

( serait +plus propre, respectueux des /Sets/ )

todo broadcast ROOM for ./up

( onclick send to ALL CC over the world )

~En l'état, chaque nouvelle session recharge la chouquette~

~Les commandes depuis LS sont envoyées à toutes les chouquettes !~

GitLab git

https://gitlab.com/bonnebulle/nodechouquette/

DEMO (vidéo)

Dans le cadre de @WikiLeaks , @Chelsea_Manning a participé à la divulgation de documents sur les bavures de l’armée américaine en Irak, en Afghanistan et l’espionnage de la diplomatie mondiale, déclenchant un scandale international. Condamnée à 35 ans de prison pour trahison, @Chelsea_Manning voit sa peine commuée à 7 ans à la fin de l’administration Obama. Assignée garçon à la naissance, elle effectue une transition de genre lors de son séjour en prison. À sa sortie, elle devient une activiste pour les droits humains. Un portrait intime et émouvant d’une personnalité hors norme toujours au cœur de l’actualité avec sa nouvelle incarcération en @2019 , à l’occasion de l’arrestation du fondateur de @Wikileaks .

Réalisé par @Tim_Travers_Hawkins

- XY Chelsea

↳ https://www.film-documentaire.fr/4DACTION/w_fiche_film/57575_0 - XY CHELSEA film annonce OFFICIEL sous-titré français - YouTube

↳ https://www.youtube.com/watch?v=jMLiU_16Rwk

Immersion dans la matrice parmi les circuits imprimés, les microprocesseurs et les lignes de codes, à la suite d'une génération d'informaticiens défricheurs...

Nous reviendrons ici à l’époque où l’ordinateur – le terme est apparu en français vingt ans plus tôt - ambitionne de ne plus s’adresser seulement aux étudiants du MIT, de Harvard ou de Berkeley, pour enfin se diffuser auprès du grand public. Depuis l'après-guerre, les calculateurs réduisent progressivement en taille, tandis que programmeurs et développeurs inventent de nouvelles applications à ces drôles de machines. Ce mouvement aboutira au tout début des années 1980 à la création des premiers personal computers, les fameux PC.

On y cite par exemple la très bonne série

Halt and Catch Fire

Annonce de la sortie du livre @Pacôme_Thiellement :" Infernet " ( #<3 @Infernet )

https://www.parislibrairies.fr/livre/9782380353815-infernet-pacome-thiellement/

La question de l'exclusion.inclusion des monstres est cruciale dans ma réflexion sur les infernets. Comment se raconte le droit légitime d'exister (ou ne pas naître.apparaitre ) ?

Quelles sont les modalités de résistance des communautés censurées.interdites ?

Comment s'organise la reconnaissance d'un soi assiégé ?

Quel sur.vivre minoritaire ?

@Blast : 29 janv. 2023

https://www.youtube.com/watch?v=hmylgWaFbk4

" La règle du Norm Show, c’est l’humiliation, la sélection et l’exclusion.

Celle du Freak Show, l’humilité.

Une humilité qui naît de la conscience de la cruauté de l’existence, mais aussi de la beauté qui peut naître des relations humaines au sein de celle-ci. La vingtaine de Freaks montrés dans le film de @Tod_Browning sont essentiellement des hommes et des femmes réduits ou mutilés. Paradoxe de la part d’un quasi-géant, Freaks célèbre la puissance de ce qui est petit et la force de ce qui est faible.

La constante du Norm Show, c’est la réaction à l’actualité. C’est une soumission implicite à une lecture chronologique du Temps. Une vision progressiste ou réactionnaire, mais qui, dans les deux cas, nous place toujours dans un entre-deux restreint ; ce moment intermédiaire, hériter d’une histoire récente, meilleure ou moins bien, et qui se projette dans un futur lamentable ou radieux.

La constante du cirque, c’est l’anachronisme. C’est un instant qui échappe au Temps en faisant se mêler explicitement le passé le plus archaïque et l’utopie la plus folle, le tout dans un présent circulaire où tout a lieu à la fois. Le Norm Show a beau s’autoriser d’une vision du monde oi-disant pérenne, il est toujours dans la crainte de la ringardise. Le Freak Show, lui, n’est pas dans le Temps.

Freaks, c’est là d’où nous venons. Et c’est là où nous allons. C’est la disparition de Hollywood comme religion et la réapparition de Carnaval. Et les indices de son retour sont aujourd’hui visibles partout.

Des « Freaks » de Los Angeles aux supposés « Wokistes », des Hippies aux Hipsters, tous les mouvements de la jeunesse des cinquante dernières années portent en eux la nostalgie de cette existence humble et colorée, chaotique et vivante, faite de métamorphoses et de relations libres, qui fut notre première existence. Elle l’est encore, et elle le sera toujours.

Le visage qu’ils lui font porter peut parfois apparaître comme une simplification, une réduction ou une caricature. Incarcérés aujourd’hui dans les prisons psychiques des réseaux sociaux et leur encouragement tacite à l’obsession de la notoriété, ces mouvements sont, trop souvent, traversés par des appétits de réussite individuelle. Voire par la tentation, pour chacun, de s’ériger en juge des autres – de devenir dur et raide.

Peu importe. Ils sont avant tout porteurs d’une promesse. La promesse que nous ne supporterons pas éternellement ce monde sacrifié à une idée fausse de l’humanité –« normalisée », stéréotypée, hiérarchisée, c’est-à-dire faite pour la guerre de chacun contre tous et de tous contre chacun.

Et, à chaque fois qu’on regarde Freaks, ce qu’on ressent, individuellement comme collectivement, c’est à la fois la nostalgie de l’Age d’or et le désir d’un monde où l’humanité serait unie à travers ses différences. La nostalgie d’un monde où la blessure de chacun était portée par tous et le désir d’un monde où la joie de chacun serait portée par tous.

Un jour, nous rirons ensemble de ce monde menteur.

Là où est la fin, là aussi sera le commencement :

Le Norm Show doit disparaître. " [...]

Une exclusion qu'on retrouve et file {ici} à partir de la notion de Carnaval

associée à l'Utopie /ou/ Uchronie

à un espèce d'espace autre

un à côté :

punitif avec la prison,

le cimetière, le cinéma,

la /Nef des fous/

: une hétérotopie

Pour moi, le Carnaval == teuf_fête

L'hétérotopie est un concept forgé par Michel Foucault dans une conférence de 1967 intitulée « Des espaces autres ». ( wiki[FR] )

Une anarchie :

on coupe/renverse la tête

elles n'est plus sur les épaules du roi.souverain

mais change de main.

C'est l'img du fou

qui en symbole détrône sans usurper

. fig. du sage malicieux

. de la singerie,

. de la satire qui dit vrai

@Chelsea_Manning est probablement la « lanceuse d’alerte » la plus connue au monde. Analyste pour l’armée américaine, elle est arrêtée en 2010 pour avoir transmis 750 000 documents classés secret défense à Wikileaks, l’organisation de @Julian_Assange . Ces révélations quant aux exactions commises par l’armée américaine en Irak et en Afghanistan feront la Une de tous les journaux mais lui vaudront aussi une condamnation à 35 ans de prison.

Cette biographie Readme.txt retrace son parcours ( 2023 )

https://bib.vincent-bonnefille.fr/book/215

todo : fiche/notes

évoque un New écosystème en surcouche de chiffrement...

pour augmenter sécurité des données via les réseaux...

pallier aux failles.vulnérabilités de Tor

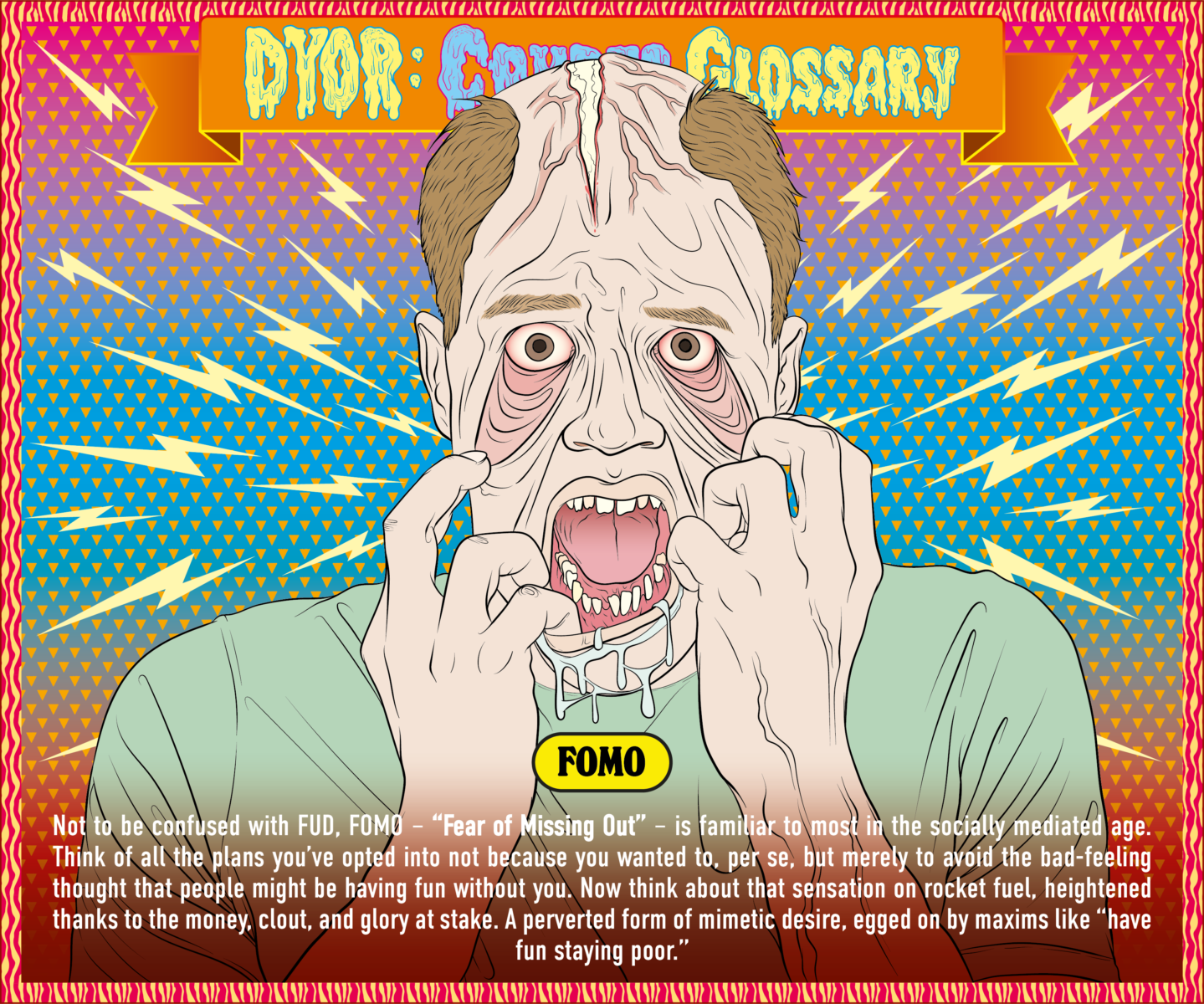

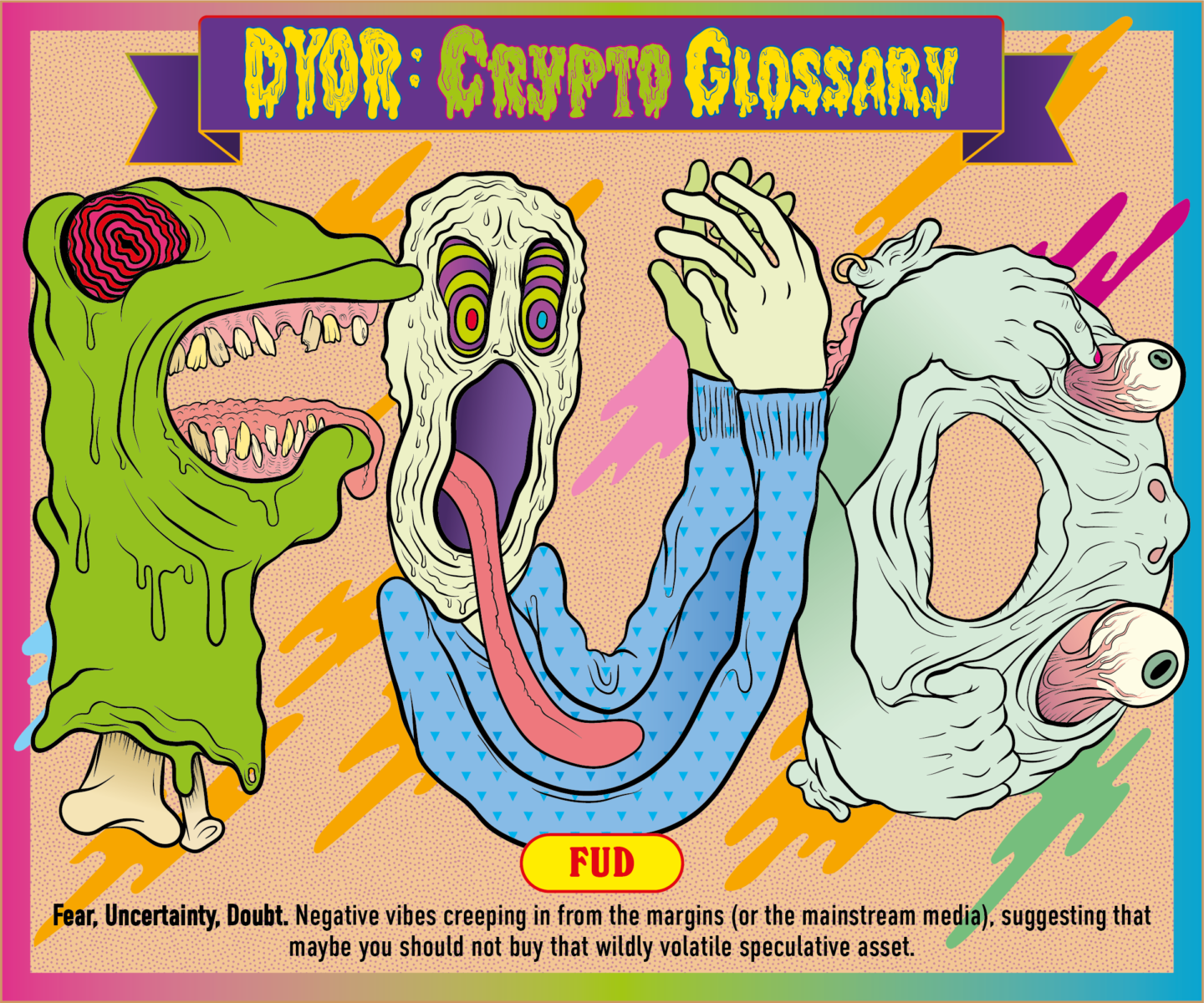

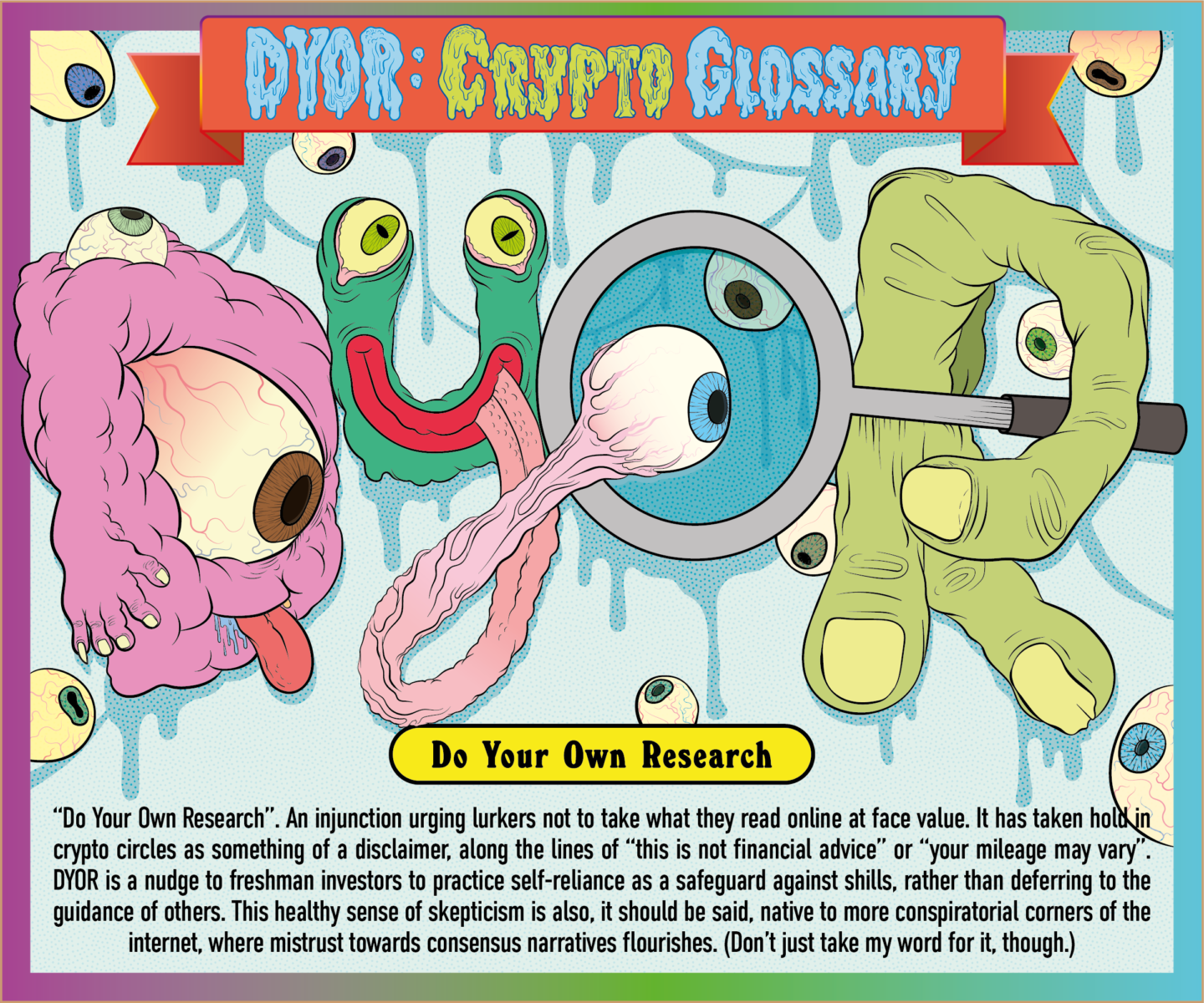

Dans { cette nouvelle expo } à la @Kunsthalle_Zürich plein d'artistes autour du folklore des crypto, leur imaginaire POP et dérégulé

"DYOR" : Do Your Own Research

Dans ce corpus d'œuvres exposées, le glossaire de notions/acronymes a retenu mon attention. Des 'acronymes qui s'adressent aux initié.es qui savent lire entre les lettres... ( j'ai pas mal de {bulles} de #glossaire_notion ! Car, oui, se mettre d'accord sur le sens employé est essentiel pour diminuer les implicites, les sous-entendus, les tromperies )

Le titre DYOR m'interpelle (en tant que chercheur.euse universitaire, tenue à un exercice de vérité, en tant qu'individu en recherche de cohérence et de justice) : cette injonction invite.pousse à ne pas faire confiance aux canaux officiels, à s'en séparer de façon autonome...au profit d'une liberté de penser / chercher / découvrir par soi-même.

-> Ces chercheurs de vérité s'auto-proclament aussi " lançeur_alerte "

C'est un puissant ressort narratif d'outsider s'étant fait tout seul : une auto-légitimité, un droit à dire sans être expert.e d'un sujet : une revendication d'un amateurisme éclairé, autodidacte, etc. ( et c'est très bien les sentiers battus mais parfois il y a des arnaques, des abus, des profiteurs, de la crédulité / vulnérabilité des gens... qui profitent du peu d'encadrement / de la dérégulation des marchés de la connaissance )

Faites vos propres recherches ! ( détail )

--> DYOR ( qu'on traduira en français par : "Faites vos propres recherches" )

... se transforme en "mentra" répété par les influenceurs crypto

... afin de se dédouaner de retombées judiciaires

... pour exercice illégal du conseil financier

On retrouve la même précaution chez les gourous des médecines alternatives

... je pense ici à T.Casasnovas dont on trouvera des critiques nombreuses (autant que d'adeptes.convaincu.es) par ici : https://bloglextracteur.wordpress.com/tag/casasnovas/ )

on nous dit de faire nos propres recherches mais jamais comment, avec quelle méthodo/rigeure, en évitant quel billais : on se gête sur Internet et à la recherche d'informations visant plutôt à confirmer des croyances

( echo_chamber_bullesnote + Cherry picking --choix de données favorisant l'hypothèse, à la carte--* garanti ! )

( cette bulle tourne un peu zététique / sceptique )Aussi ce conseil/rapel : ce n'est parce que c'est sur Internet que c'est vrai

Et : ce n'est pas parceque c'est un politique/scientifique qui l'a dit que c'est vrai !le doute est partout et face à la dissonance, la croyance la plus vraissemblable pourra facilement être privillégiée (pour réduire le trouble qu'elle produit)

L'idée finale c'est : " Si les experts nous trompent (ou se trompent...) : nous aussi nous pouvons nous tromper ! + leur acréditation à dire le vrai est révoquée " :faisons nos propres recherches ! "

( ce qui, à première vue semble une bonne idée )

...

DYOR permet donc de dire n'importe quoi (ou presque) mais de se protéger

" je donne juste mon avis, ceci n'est pas un conseil financier/médical.... Faites vos propres recherches " ( Une injonction à l'autonomie qu'on retrouve beaucoup dans les sphères ayant un récit conspiration : elle vient mettre le doute quant aux versions officielles, aux conclusions de la recherche académique / industrielle : une stratégie du doute )

Il s'agit d'un TW (Trigger Warning) souvent peu rigoureux vu que non tenu

(on fini par vous donner un conseil, une marche à suivre)Ce petit subterfuge est donc utilisé par des amateurs

qui se savent surveillés et dans l'illégalité (avérée ou non)

Retour à l'expo

{ ici } plusieurs parties / thématiques.

Celle qui m'intéresse (après une lecture diagonale) :

DYOR et son glossaire de notions liées au crypto_world

dont ... FOMO, FUD, DAO, GM, OG, Drop, etc.

By @Moxarra_Gonzales & @Adina_Glickstein

Drop date: 30 November, 00:30 CET – 1 December, 0:30 CET

SOLD OUT | 685 minted | Nifty Gateway

FOMO qui ici, dans le crypto.NFT world prend une tournure un peu d'afférente que celle d'une peur de toujours louper quelque chose, de ne pas être au bon endroit, d'avoir fait le mauvais choix.

C'est un puissant ressort d'addiction qu'on retrouve dans les mécanismes de jeux d'argent (gambling), virtuel ou non, IRL ou in game avec les LOOTbox

: une aversion à la perte (largement utilisée en marketing sauvage) ; derrière on vous vendra toujours une formation ou un mixeur !

Là, pour les influenceurs de capitaux (sur Insta/YT/TikTok) on te dit :

" tu as loupé ta chance en 2006, tu vas la louper avec cette nouvelle crypto/NFT :

achète maintenant : Pump with us, ou vient profiter d'un passive income garanti "...

Des lexiques/glossaires on en trouve beaucoup autour des crypto.NFT/btc

- https://journalducoin.com/lexique/

- https://cryptoast.fr/lexique/

- https://conseilscrypto.com/dictionnaire-des-cryptomonnaies/

- https://www.weareclimb.fr/guides/finance-decentralisee/glossaire-crypto

Ces technologies complexes sont disruptives

Pour être accessibles.comprises, elles doivent être expliquées/conceptualisées !

Un nouveau vocabulaire et imaginaire les entoure.accompagne.Il sert une compréhension technique mais aussi communicationel / politique.morale.éthique / psychologique / sociale.

Les technologies ne se font pas toutes seules, elles sont portées par des croyants... qui tentent eux-même de comprendre les implications de ces technologies qui, en transforamant notre rapport au monde, les transforment également (individuellement, en tant que pair, et communauté)

Mon chemin :

Je suis tombé sur cette expo après la lecture d'un article sur les Mèmes des crypto enthousiastes, leur usage de la citation et détournement culturel/artistique... qui citait https://www.citadel21.com ... quelques articles de fond, une mystique/recherche de sens et d'encapacitation politique par la technique (voir mes rebonds/sources en bas de {cette bulle})

Personnellement, durant le covid j'ai été confronté.e aux récits alternatifs / complotistes, à leur rétorque de la peur, du choc, au glissement.porosité entre les milieux new_age / ésotérisme et les sphères complotistes QAnnon

Garder la foi : tenir

Dans les milieux du trading on trouve une certaine injonction à la croyance : il faut tenir (HOLDing) ensemble jusqu'à un retour favorable, une tendance haussière (ou baissière) ! Croire au retour en grâce d'un cours, d'une action/courbe, ne pas lâcher : toujours HOLD.

Et l'on traite les non-enthousiastes ou ceux qui doutent de FUD (retournant l'accusation dès que la critique s'installe) ; FUD pour "Fraude" : qui n'a pas la vérité ou ment.

Endoctrinement

Dans les communautés QA l'âge d'or passé ou les prédictions évoquent l'avenir utopique (pas encore vérifiable). On peut alors blâmer les interprètes/influenceure.uses (qui n'acceptent pas toujours la critique). Ils.elles ont trop de fois mal interprété ou leur source, Q, disait faut. Le doute s'installe.. puis la dissonance s'amplifie : un manque de cohérence entre le cru et le su, la perte de contact avec "le réel" / le vrai. ( Un état mentalement destructeur que le sujet.individu tente alors de (ré)équilibrer pour en sortir, pour réduire cette sensation de ne plus rien comprendre : le manque est immense de s'être et d'avoir été trompé.e. ) Deux scénarios s'offrent alors : croire +plus sinon tout perdre ou lâcher prise, se reconstruire, décroire.

Des récits qui, face à la complexité du monde cherchent un récit unifié, des méchants identifiables, cause de tous les maux. Une complexité que l'on doit aussi à la complexité des réseaux et des techniques. Certains occultes, faisant ou défaisant le réel (je pense aux réseaux de finance occultes), à ces sciences qui nous échappent par leur technicité.

BIB.SOURCES

détails / [hypothesis_note] ...

--> {voir cette bulle toute seule}

{{

Récits de conspiration et finances :

@Fabian_Muniesa qui participe à l'ouvrage :

CONSPIRACY THINKING

( rencontres @ArTec )

[MAJ] (nouvel article)

+

Un nouvel âge de ténèbres :

La technologie et la fin du futur

+

Boîte à outils et pistes de recherches sur le conspirationnisme

}}

Via ... sources / fil / cascade / chemin

- https://bitcoin.fr/paralleles-qualitatifs-et-quantitatif-entre-bitcoin-et-le-protestantisme-dans-la-culture/

- https://www.citadel21.com/bitcoin-hashes

- https://mlo.art/artwork/cloud-hash-one/

- https://mlo.art/news/exhibitions-events/dyor-do-your-own-research/

- https://dyor.kunsthallezurich.ch/#cumulonimbus-murus

hypothesis : pour voir les annotations/sources supplémentaires (cachées)

--> https://liens.vincent-bonnefille.fr/?ovCoOQ

... dont :

Les agents

@Gwenola_Wagon et @Pierre_Cassou-Noguès

Installation et performance 2023

Les agents est une oeuvre qui met en question la machine à habiter contemporaine. Dans un futur proche, les annonces immobilières sont générées par une IA. Descriptifs et photographies se répètent et se confondent dans un uniforme fantasme cocoon. Des filtres s’appliquent bientôt aussi aux visages des agents immobiliers, qui prennent les allures stéréotypées de personnages d’animation. Le cocoon est si doux et coloré qu’il tourne au cauchemar.

infos de l'université Aix-Marseille :

https://imera.univ-amu.fr/en/xanadu-gwenola-wagon-and-pierre-cassou-nogues

via : https://www.scripteo.net/a-propos-de-linstallation-les-agents-de-gwenola-wagon-et-pierre-cassou-nogues/

Cover de {cette} bulle :

https://darknetdiaries.com/episode/129/

-

@Darknet_Diaries

tech.hack combats, interviews

https://darknetdiaries.com

https://youtube.com/@JackRhysider -

@DoingFedTime

https://www.youtube.com/@DoingFedTime

Darknets actualités -

@SomeOrdinaryGamers

--> Deep Web Exploration

https://www.youtube.com/playlist?list=PL_NnG4jzzKohor2G8liXfgfRboMRGtO-f -

@Infernet ( @Blast )

faits divers, emprises du web

https://www.blast-info.fr/tags/infernet-iXZG83XHRPmMXKes6V_i7A

https://youtube.com/playlist?list=PLv1KZC6gJTFnOvSLchy-SHfp5UD-zrISt -

@Feldup (bien sûr)

https://www.youtube.com/@Feldup

Mes séries sur le web

pseudo-science réalités alternatives, récits du web, enquêtes , faits divers connectés…

-

@G-Milgram

Enquêtes sur le new âge online

( spam_scam sectes new_age , QAnnon )

https://youtube.com/playlist?list=PLuOtmNs-1yfNOKEVJEObESL26LvoTWmAW -

@LExtracteur

Porté sur une critique du charlatanisme bien être

( spam_scam sectes new_age santé_vivant )

https://youtube.com/@LExtracteur

" Une plongée dans la sexualité de deux jeunes couples qui décident de sortir de leur zone de confort et de vivre selon leurs désirs. Une série cocasse et rafraîchissante imaginée par les bédéistes Thomas Cadène et Joseph Safieddine (Été), portée par un irrésistible quatuor d’acteurs. Premier épisode : Léo voit sa vie bouleversée par l’annonce que lui fait sa compagne Emma. "

" Suzy et Isabelle sont d’actives retraitées. Joyeuses et dynamiques, elles n’ont jamais eu affaire à la police, jusqu’à ce fameux matin où l’on sonne chez elles pour leur confisquer leur « flacon chéri » : un puissant barbiturique mortel. "

Cicada énigme et décryptage du code source

...

blast web terre-promise récit chasse-au-trésor navigation usage Internet internaute site informatique problème cryptage information piratage liberté censure crypto-anarchiste hacker système protection droit Libertalia utopie pirate multiracial coutume esclave sécurité chasses-au-trésor Cicada-3301 énigme Infernet @Pacôme_Thiellement

Machines in Flames ( 2022 , 50min) finds a secret history of self-destruction by following the footsteps of a clandestine group of French computer... @CLODO

.

Machins in Flames is the debut film of the Destructionist International, and the first in a series on the appetite for abolition in ultra-leftism.

.

Writing & production: Andrew Culp & Thomas Dekeyser

Music & VO: Dana Papachristou

More info at machinesinflames.com

Entre desktop_movie et documentaire ce roman filmique retrace le cerle de flammes entre l'/arché/ et les hommes, leur désir ubrique de rester imortels, de survivre au présent. Un collectif luddite Toulousin, militant 'avant l'heure' contre le pro.gramme de l'État français à la recherche d'un pouvoir surveillant, informationel, pour ne pas dire surveillant (de ses sujets proto.dissidents).

Et si les flammes de Clodo n'étaient le fait de ces entreprises d'État appuyant sur la gâchette (du clavier) ?

Et si, Clodo dont les molotofs n'ont jamais été démantelés, vivait encore,..? dans les flammes du datacenter d'OVH dont l'histoire récente a vu périr sites web et bases de donnés (des clients de ce leader Européen)

Haven's Gate / Fake .clos/.loky / Real VPN / alt.DNS

TW : + Suicide (Haven's Gate) + Nudité partielle (DNS Turquie)

CONTEXTE

{ Cette } bulle est une digression alors que j'écrivai > cette Bulle <.

J'y observais l’engouement ( dans les années 2015 2017 ) pour les "Onion Routing Networks" (des "Réseaux de Routage en Onion" : des logiciels.protocoles variants du routage en oignon proposé par /Tor) ... et leur obsolescence / survivance aujourd'hui 2022 ... Il s'agissait d'une généalogie des protocoles, une "médialogie".

Je me faisais la remarque qu'ils avaient bien pu exister (ou existeront un jour).

Et que certains n'avaient pas "trouvé leur public" ou "achevé leur développement". abandonware

J'arrivais à me demander quelles sont les limites d'un solutionnisme technique dont l'utopie semble infinie (principe de l'utopie), tirant l'innovation vers "l'avant" (qui se trouverait devant). Et qui, dans le cas particulier des protocoles sécurisants (dont le dn_darknet est la figure), sont d'autant plus soumis aux avancées techniques (d'analyse technique, de contre-contre-espionnage...). Encore et toujours, le monde mauvais-prédateur.concurrentiel qui nous vit nécessite des outils palliatifs, des solutions ad-hoc à son emprise.

Parmi ces nouveaux-nouveaux protocoles il y avait /Hornet qui a aujourd’hui muté...

Je me rappelais d'autres "protocoles atypiques" qui pour certains étaient selon moi des arnaques/Hoax ( spam_scam ).

Et pareillement aux images interdites/censurée, je me dis {ici} qu'il y a une aversion à la perte qui rentre en jeux, l'envie sceptique ( de croire par la réfutation, la vérification éprouvée ) ..de croire qu'un objet existe "vraiment", d'en définir les contours pour mieux l'atteindre ou se résigner (s'il n'était que chimère au moins je suis mieux fixé).

Une affaire technique : faire c'est éprouver

Je venais aussi avec l'idée qu'en définitive bien des protocoles échappent à la nomenclature des réseaux dits "Darknets"... je voulais mettre sur la table les VPN, HTTPS, les F2F voire P2P... comme répondant à leur endroit à un impératif spécifique de sécurité (fermeture) ou d'ouverture : pas des "darknets" ou "dark.proto" mais des agentivités autres.

Dans ce prolongement je voulais { ici } expliquer cette activité (passe temps) de recherche : La "chasse aux protocoles atypiques" (ou herbier). Une pratique qui demande souvent une longue enquête : des essais, de la documentation, puis une vérification empirique et pratique de la "chose" étudiée. C'est une approche épistémologique qui me plaît bien, me met en chemin et en création de formes.

Je la qualifierais (peut-être à tord) de "pragmatique".

Il s'agit d’acquérir un certain savoir-faire / une certaine technicité qui se rapproche de l'artisanat. Un savoir faire autonome.iste que je retrouve dans l'esprit DIY / self_host_hébergement

Une pratique qui vient confirmer la théorie. Car, tant que je ne suis pas connecté.e je ne suis pas pleinement sûr.e que la dite "espèce" de protocole existe (surtout si je braconne tout.e seul.e, sans guide.sachant.e)... Le sentiment satisfaisant de la découverte, de l'accès à face à la résistance du savoir qui semble retenu...

Il s'agit (dans cette exploration) d'éprouver la véracité d'une hypothèse par l'expérience (en me disant : avant de croire son inventeur.ice que "ça marche" je veux essayer par moi-même, tâtonner)... et la confusion générale autour des différents types de protocoles, leur nature ou fonction... c'est vrai c'est un sac de nœuds.

DÉVELOPPEMENT

Entre soi : pairs amiEs

Il y a donc les "Darknets" mais certains sont d'autre nature.

Dans leur collection et vérification de faisabilité (herbier) il arrive de tomber sur des licornes.

Par exemple, dans la famille des réseaux f2f (https://fr.wikipedia.org/wiki/Ami_à_ami) je n'ai jamais su installer puis échanger avec les éventuels pairs d'un réseau comme /anonet. Pourtant il y a bien des sites qui en font mention comme étant un genre de VPN puissance VPN... Un hoax/arnaque ( spam_scam ) ? Même la page wiki des proto "F2F"="Friend 2 Friend"="Ami à Ami" pointe vers une page /Anonet manquante.

L'hypothèse forte que j'ai envie de garder c'est que ce réseau ne fonctionne pas, n'est qu'une documentation fantôme ou une arnaque... Mais je peux me tromper...

Sceptique mais pas con

Je veux voir pour le croireL’absence de preuve n'est pas la preuve de l’absence

Entant que tel { une capture écran / la page d'un site web promotionnel } sont, dans le régime de la preuve, assez peu fiables..., du même degré de fiabilité qu'un témoignage ( méthodologie scientifique sceptique )

Or, de souvenir, la documentation de ce prétendu protocole F2F (/Anonet) ne donnait pas de marche à suivre précise : pas de protocole d'expérimentation reproductible (qui aurait permis d'en discuter publiquement les conclusions). Une telle recette.procédure aurait permis de vérifier l'hypothèse de façon empirique, par la pratique... voire de conclure à sa fiabilité : par l'expérience de son iréfutabilité.Si l'hypothèse selon laquelle { "la mise en réseau de machines via /Anonet est possible" } était remise en cause { "/Anonet n'existe pas" }, alors on aurait pu tenté de reproduir la ou les expérience.s pour éprouver à nouveau la solidité de l'hypothèse.

La charge de la preuve reviendrait sans doute plus à la personne défendant l'existence d'/Anonet (son hypothèse étant remise en cause : se serait à elle de fournir enfin la marche à suivre sous l'observation-vérification de ses pairs.semblables).

. . .

NB : Les F2F existent bien, ceux ne sont pas des Darknets comme les autres.

~ /Freenet en fait partie, /Anonet se présente plus comme un "VPN de VPN" (hum, confus ce slogan) . Dur de le classer sans avoir pu le tester et lu au sujet de son fonctionnement.

~ Or, si l'on veut bien les utiliser, en fonction des attaques.intrusions constatées, des ennemis à contourner ... il est essentiel de bien nommer/tirer cet herbier .

Dans toute (?) ontologie_taxonomie il y a un soucis de (re)semblable, de sous-ensemble.

Les F2F ne sont pas du même acabit que /Tor et variants cités {ici}. Ils ont un "obscurcissement" variable. Et c'est justement ce glissement qui m’intéresse entre catégorisations.

Iceberg starifier le réseau

La mythologie iceberg nous dit que :

{ { { un dn_darknet } est une sous-catégorie du grand ensemble deepweb_dw } contenu dans l'ensemble internet }

Certes si on confond données non agrégées, construites (#darkdata) ou/et accessibles deepweb_dw et leur accès protocolaire.

Elles sont produites dans différents environnements / réseaux / sociétés / plateformes qui, si elles sont accessibles, non verrouillées-privatisées, peuvent être exploitées...

Mais pour qu'elles le soient elles doivent déjà être accédées par les réseaux de machines qui parlent le même langage... le même proto . C'est un préalable primordial à l'existentiel des données.

Ontologie séparante (le re.pli)

Mon dedans est ton en dehors

Chaque intéréieur-extérieur produit comme des plis, des frontières administrées qui sont éprouvées par des attaques, des intrusions, de la surveillance, etc.

Une entreprise responsable se protège des entrées dans son royaume de données et de pouvoirs d’exécution.

Cette ontologie séparante est ce qu'on appelle la 'vie privée' ou la 'défense numérique'. Un dedans inviolable sans autorisations requises expressément.

Sécurité informatique (seul.es contre tous.tes)

Réduire l'accès : censure ou auto.défense

La défense.sécurité informatique est un prérequis dans un monde aussi ouvert que celui du tout en réseau. Les canaux d'accès (les ports par exemple) sont ouverts avec parcimonie, selon les usages, pas tous à tout le monde. Cette obscurité choisie, ce privé, cet intime, est nécessaire aux entreprises humaines connectées (non naïves des prédations dans un monde mauvais, prédateur, concurrentiel).

VPN / DNS / HTTP sécurisés : d'autres outils

À proprement parler un VPN n'est pas un Darknet mais rempli quelques fonctions de sécurisation des données. Pareillement un accès HTTPS encapsule les données chiffrées sur nos navigateurs (par exemple). Mais ces deux moyens ajoutent une couche de sécurité, de mise à distance de certains publics.acteurs.ennemis potentiels. Ces moyens ne dissimulent pas les origines de connexion entre A et B comme peuvent le faire les réseaux amnésiques comme /Tor.

Alt.DNS contre la censure (dont printemps arabes/Hadopi)

Pareillement, un DNS chiffré (DoH/DoT) rempli ce rôle vis-à-vis de nos FAI fouineurs (main dans la main avec les États).

DN : outils.moyens combinés dans un monde hostile (par défaut)

Un Darknet répond à un ensemble des problématiques techniques pour être "dark". C'est un paquet d'outils mis ensemble : dont par exemple, un DNS qui lui est propre

Il doit répondre à un ensemble de moments critiques pour le maintient de l'anonymat recherché. Des conditions sécurisantes sur l'ensemble du transport de l'information : sur les couches successives du protocole de communication...

Couper l'accès au DNS pour empêcher l'accès aux site (par leur URL qu'il contient)

Pour contourner la censure exercée par mon pays (qui veut par exemple censurer Facebook ou mon application de Chat sécurisée) je peux essayer un autre DNS, décentralisé, autonome.Dans cet exemple de censure (d'intervention sur le DNS) et de l'utilisation pour y remédier d'un alt.DNS qui permet d'avoir de nouveau accès à certaines parties du web...

C'est l'un des moyens utilisés durant les @printemps_arabes (il est simple à mettre en place : aussi bien pour l'utilisateur.ice que pour l'attaque.censure)

Je n'utilise pas un "darknet" mais j'ai d'un coup accès à des contenus qui sinon seraient inaccessibles.

Déconnecté j'étais réciproquement hors-ligne / hors-de-portée de ces sites qui pour moi deviennent des Darknets...

. . .

J'avais bien aimé cette définition assez triviale d'un Darknet aux débuts d'ARPANET... où, donc, un darknet était cette machine (ou ces machines) qui d'un coup, pour une raison X ou Y n'étaient plus répertoriées.accessibles.joignables mais qui, sans doute, devaient encore exister...

- On pourrait la raccourcir ainsi :

: Est un darknet un réseau de machines-habitantes

: ... qui échappent à l'accessibilité d'autrui.

- Doute, supputation, fiction, imaginaire pouvaient prendre le pas.

L'autonomie de l'objet, son indépendance prise, on ne saurait dire à sa place s'il existe encore et ce qu'il fait sur les réseaux.

. . .

Reprenons notre exemple de censure au DNS...

( la censure est ici une intervention qui contrevient au principe de neutralité_du_net )Une telle expérience côté utilisateur.utilisatrice, celle d'un dysfonctionnement / d'une coupure... rend visible et sensible une "rejoignabilité" d'habitude sans frottement, indolore, imatérielle, inconsciente, banalisée. Cette coupure rend visible un temps les modalités d'accès.

Je pense ici au "friction less" ( cf. article walla )... @Antoinette_Rouvroy parlait, elle, de "processus indolore" (à l'endroit de la surveillance algorithmique)...

Comme la perte des données nous avons une affection pour les contenus et leurs UX, une satiété dans l'accès et leur consommation . Et on peut en vouloir toujours plus...

Il y a aussi quelque chose ici de la phobie du dys.fonctionnel qui m’intéresse beaucoup...

Reconnexion

Fake/alt.DNS

Je peux contourner la censure de mon FAI avec un DNS alternatif. J'ai du coup de nouveau accès à des adresses URL qui ne répondaient plus (car retirées du registre DNS "normal", commun)

: Le bon outil, la bonne configuration "(ré)ouvre les portes" du savoir, le portail/gate, l'accès aux données, au contenu. Je n'en suis plus coupé.

Accéder au vide qui comblera le manque, l’absence... et que le secret retient

Je pense aux emprises sectaires dans lesquelles l’apprenant est soumis à la verticalité du sachant...

Où le sujet.individu est disciple et dans lequel le savoir retenu par la représentation du pouvoir central (la figure du gouru et de ses nœuds intermédiaires)

: Le manque d'accès au savoir (volontairement retenu) rend addicts.

Je pense ici à la secte /Heavensgate et leur magnifique site :

https://web.archive.org/web/20220124210825/https://www.heavensgate.com/

très pop ou iconique d'un cyberespace accessible par un état modifié de conscience...

Titre du "site hanté" ( liéé à la secte meurtrière des années 90+ ) :

Heaven's Gate - How and When It May Be Entered

qui avait mené à des suicides autour de la croyance en des OVNIsUn article complet sur cette histoire et alt.under_sub culture

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner / 2020

are.na connex. mysticism-myth-religion ( todo bullle )

Un site qui perdure et semble hanté.

Je note sur @The_Internet_Archive qu'il trouve un regain...

peut-être suite à la sortie d'une série TV produite par @HBO ...

Voici les premières lignes du texte de la secte...

https://vimeo.com/209116769 (source)

Last Chance to Evacuate Earth Before It's Recycled

Edited Transcript of Videotape:

This is the 29th of September, 1996 . I'm "Do." "Do"

probably doesn't mean anything to many of you. To those who

have heard of "Do," I might relate "Do" to "Ti and Do," of the

"UFO Two," or of what the media dubbed the "UFO cult"** that

made some splash in the news in 1975 [...] Now, today we have quite a

different urgency. It's urgent to me, and it's urgent to the students

that sit before me. Our reason for speaking to you is because we

feel to warn you of what is just around the corner.

Un dernier DNS pour la route

Parmi les DNS exotiques ouvrant d'autres portes j'ai pu tomber sur le mystérieux .clos ou .loky (TLD) ( not .loki dn_lokinet ) Je crois qu'il y a là une certaine aversion à la perte qui rendre psychologiquement en jeux.

Le désir insatiable d'accéder à quelque chose d'autant plus grand que fantasmé.

... un sujet de RA ( réalité alternative / fake / un divertissement IRL ) dont on trouve de nombreux sujets sur le web tel : https://www.quora.com/What-are-clos-and-loky-links-How-do-you-access-them

Entre crédulité et jeux d'enquête : le plaisir de creuser, de chercher :

une pratique de recherche exploratoire qui aiguise curiosité et intelligence.

... et qui fait parfois oublier le réel sujet et importance de ces protocoles différents-atypiques norme_atypique

Avant d'accéder à des #.onion d'un dn_darknet c'est à des sites censurés que j'ai voulu me connecter. D'une certaine façon, mon premier sentiment d'accéder à un au-delà (que j'espérais encore exister derrière la censure technique) je le dois à l'un de ceux-là : un alt.DNS autonome/alternatif...

La pratique explorative et de collection ne m'a pas quitté.

Liens retenus

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner

Nouveau

vidéo sur une autre secte ....

https://skeptikon.fr/w/gYS1Kgoh8n58kkZXFjVFNU

donne cette source wiki intéressante sur les pseudo-sciences, etc.

https://www.psiram.com/fr/index.php/Pseudo-science

En 2010 est débutée une mise aux enchère des affaires de l'arnaqueur @Bernard_Madoff .

C'est l'Affaire du siècle (source : france24)

Il est Inculpé en 2008 il meurt en 2021 ...

Question :

peut-on faire la psychanalyse du capitalisme ?

... Envoutement capitaliste. Sorcellerie algo ...

L'occasion fouineuse, indiscrète, de rentrer par la petite porte dans l'entre du diable...

voire même dans sa tête... et avec elle l'inconscient tout entier du capitalisme et néo_libéralisme . Ce ready_made devient l'image-instantané, l'archive, d'un crime... que l'artiste @Julien_Prévieux est allé extraire du réel pour nous ... Forget the Money contient plusieurs œuvres-morceaux d'installation... exposée en 2011 .

" Ces ouvrages aux titres prémonitoires (End in tears, No second chance, The World is Made of Glass, The investigation, Inventing Money,…) semblent fonctionner comme autant de reliques, empruntes d’un fétichisme ambigu, reposant bien évidemment moins sur leur qualité que sur le destin de leur propriétaire. "

Suivons @Bernard_Madoff : éminence grise du Capitalisme, l'homme qui ensorcela les (ultra)riches ... pour finir lui aussi au cachot. Un savant montage à la /Ponzy/ l'avait érigé en fortune iconique (dont la chute perpétue le nom). L'affaire Madoff. Celui qui a dupé les riches spéculateurs. Celui qui ne lisait pas que Marx.

Une arnaque pyramidale qui dépend des dons des uns (en bas de la pyramide, toujours plus nombreux.nombreuses) pour rembourser l'investissement des autres.

Une arnaque qu'on appelle ruissellement d'habitude.

Qui repose sur la confiance dans le système.

Dans le fait aussi d'un colportage positif.

Les membres de ce genre de modèle doivent convaincre leurs prochains qu'ils.elles doivent aussi participer à ce gain facile, sans risque, hors norme sur le marché du risque et de l'investissement.

Une duperie collective qui augmente la rumeur, augmente la taille du réseau...

Ce pourrait être une tontine, un réseau d'ami.e.s f2f .

Mais le pair principal qui centralise ce maillage est en fait un faux ami : un ennemi.

C'est ainsi une figure romanesque, habile caméléon, parlant le langage de ceux.celles qu'il trahis.

Mais qui, jusqu'à ce point, tant que le secret est sauf, ne fait que leur chuchoter tout bas ce qu'ils et elles ont envie d'entendre : dormez, votre argent travail pour vous.

Une tromperie.rusée qui à un moment devait s'effondrer sous le poids des bénéfices promis.

Pause

Une centralisation cachée du pouvoir.

Un modèle de la vente par prospection (je pense à certaines sectes) ou aux produits fake

@G-Milgram à fait une vidéo à ce sujet sur Le coaching PYRAMIDAL !

Repause

Un épisode sur @France_Culture : Julien Prévieux : Forget The Money

https://www.franceculture.fr/emissions/les-carnets-de-la-creation/les-carnets-de-la-creation-du-lundi-27-aout-2018

Una Bibliothèque de l'ombre

Une œuvre qui a une place toute particulière dans mon corpus bestiaire des réseaux occultes du capitalisme. C'est la première que je présente en cours, à Paris 8.

Qui me mènera ensuite sur les traces d'/Una-Bomber/ et son terrorisme primitiviste anti-modernité-technologique... une figure elle aussi d'épouvante, devenue muséale en 2009 2010 et devient un vrai copy.cat_meme ... jusqu'à être adapté(e) en série pop en 2017 (un papier d'openedition)

Voir/lire L'exposition Chasing Napoleon au Palais de Tokyo

et...

https://we-make-money-not-art.com/chasing_napoleon_at_the_palais/

I first saw Robert Kusmirowski’s replica of the cabin at the New Museum’s After Nature exhibition but crammed as it was among many other artworks it didn’t have the impact that the vast space of the Palais de Tokyo gave it. I love Kusmirowski’s work (see Wagon and Machines from a past that never was) but this is a frustrating piece. You want to get inside but all you can see is the stern outer shell of the cabin.

Dora Winter, The Unabomber Book Collection, 2008 – 2009

Original photo

Photo of Ted Kaczynski's cabin by @Richard_Barnes (© 2011 Richard Barnes)

De l'intérieure (originals img/contents)

- FBI history

https://www.fbi.gov/history/famous-cases/unabomber?lv=true

Contents - https://esprimetheen.wordpress.com/2016/02/12/une-bibliotheque-celle-dunabomber/

- https://trib.com/photos-a-look-inside-the-unabombers-montana-cabin/collection_9d21d7dd-591c-5ab8-8ea7-1a2311a3e777.html

- https://historiamniejznanaizapomniana.wordpress.com/2021/04/05/ted-kaczynski-unabomber-terrorysta-polskiego-pochodzenia/

<- Dora Winter, The Unabomber Book Collection, 2008 – 2009

<- via https://we-make-money-not-art.com/chasing_napoleon_at_the_palais/

En 3D et warehouse (entrepot) FBI

Un podcast ( @Apple )

Une série Netflix

Une vidéo qui a surgie je consommais ma dose de YT-invidious quotidienne et l'algo m'a lancé {ça}

Et c'est l'un des sujets de ce ARG_Alternate_reality_game . J'avais oublié combien j'aime les ARG .

/Alternate reality game/ qui hybrident des formes de récits entre jeu-narration-fiction .

Qui tentent de dédoubler l'activiter de jouer à jouer.

. Et opèrent comme une remise en jeu des mécaniques de jeu.

. . Le récit dans le récit

. . profitant du recul transmédia

Entracte

(réflexion qq jr plus tard avec un autre jeu)

Les jeux de réalité alternative, d'énigme, sont très rependus comme divertissement rependu (/spread/) sur les réseaux sociaux tel /Reddit/ ou /4Chan/. Ces puzzles font appel au pouvoir de mise en commun et partage de l'effort collectif crowd_sourcing

L'anonymat et perte des sources sur Internet participent à l'écriture de ces rumeurs organisées. Les Carnets et leur mythologie du refoulé, du caché, dun contre espionage peuvent alors servire ce type de récits (impliquant des organisations secrètes donnant à voir sans tout révéler).

Ces jeux font appel à la déduction, à l'intelligence et compréhension des participant.es mis au défit et travaillés par des crédulités variables, un désir de croire à la diégese du recit. Entre fiction et fake il n'y a qu'un pas !

https://invidious.fdn.fr/watch?v=TmoRowBRZvY&continue=0&local=true

Et Petscope alors ?

Le jeu-programme-récit est performé dans son exploration jouée

Le doute hypothético-déductif est essentiel,

: c'est un appel à l'intelligence face à l'énigme

confrontée au geste contraire de ne pas vouloir découvrir

Comment rentre t-on dans le récit ?

Quels mécaniques sont induites ou inconscientes ?

( dans le média emprunté, ici vidéoludique )

Que cachent les dev. du jeu, jusqu'où va le dupe ?

? Et s'il y avait des /backdoors/

? des jeux dans le jeu

? et si cela pouvait mal tourner

( comme tant d'histoires IRL )

Des récits cryptiques d'initiation

récompensés par la résistance face à l'étrange,

à l'incongru, le déconcertant

qui tord les mécaniques "normales" du game-design

En prolongeant le bug, le glitch

se joue ici la peur cathartique du jeu dégénéré

dégénératif, caché-dissimulé du grand public

et où, enfin, dans la sphère privée-intime,

derrière les coulisses du "vrai jeu"

pourrait se révéler la nature triste-angoissante de faits divers sordides.

C'est étrange .

Ça fait peur .

C'est narratif .

C'est bien-mal fait .

Tout est permis .

Les ARG donc

Je connaissait pas vraiment

c'est très étrange que cette vidéo ait "popé" comme ça

faudra que je vois ce que je regardait avant

( mais ce petit fait est une anecdote introductive de circonstance )

Les creepypasta_fiction sont légion sur les tréfonds du "Darknet"

qui en soit donnent le sentiment d'accéder à...

par l'intermédiaire de proto sous-jacents et malfamés

( qui induisent un sentiment d'initiation-résistance au doute )

Cette vidéo me fait penser à "The Stanley Parable" ou "TheBeginner guide"

. J'en parlais ici Bulle

. . Moi et les narrative "games" = #<3

. . "games" (entre guillemets) par ce que,

. . pour beaucoup de {vrais} joueur.euses ... ceux ne sont pas des {vrais} jeux

. . mais des réflexions méta sur l'activité du jeu...

. . . Un dedans-dehors, un en même ('étude et genre' ?)

. On est plus dans une réflexion sur les processus mêmes de la création entrain d'être jouée ou se créant en se jouant (le focus étant perdu-brouillé entre joueur et joué, et l'idée-sensation de "liberté" d'agir dans le cadre fermé d'un narratif de contraintes pré-établies.

J'avoue, j'y connais rien en théorie_des_jeux (s'en est ?)

Dans tous ces récits, l'idée d'un objet trouvé ( found_footage / abandonware ) d'un objet sorti de son atelier, existant mais n'ayant jamais dû l'être (comme le sont tous les tabous)

Petscop serait sorti en 2004 2017

Ressources Fanfiction : https://petscop.fandom.com/wiki/Petscop_10

( je cherchais "panicsv" faisant réf. dans {la vidéo} à un état de corruption de sauvegarde )

L'art, un divertissement immersif ? Comme dans /Petscop/ .

Le moment d'une suspension de crédulité accomplie (où l'on sort du jeu) ( rapport méta )

. Ou comment se tromper soi-même : être soi-même avec soi-même

. Cette sensation intime d'être soi auto_self_perso

"Beaucoup de personnes expérimentent des formes de vie qui ne sont ni moderne, ni post-moderne (et ni traditionnaliste) : attention vers les choses communes, attitude biotique, esthétique des pensées ordinaires, ces manières d’être dessinent de nouveaux sentiments et de nouvelles pensées, une nouvelle économie affective.

Toutes ces manières d’être sont présentées sous la forme d’un jeu de cartes. Les images de ces cartes représentent chacune une activité, voyage en train, travail avec la forêt, auto-organisation qui illustrent un de ces termes. Toutes ces scènes sont soigneusement construites et reliées entre elles les unes aux autres. Elles sont des syingrammes, à la fois symboles et diagrammes, elles expriment autant le besoin de décrire le monde, que de l’interpréter."

@Nicolas_Guillemin

Une nouvelle économie affective, édition avec images, mai 2020

Par @Bani_Brusadin

Live interview_conférence

- https://www.youtube.com/watch?v=FRni9e3ZXjs ( conf )

- https://www.librarystack.org/fog-of-systems-the/ ( book )

OpenCall participent

m'a fait pensé à ...

@The_Black_Stack @Benjamin_Bratton

Parle de https://liens.vincent-bonnefille.fr/?CdNIXA

( @Mario_Santamaría )

"Talk | Premiere on Aksioma YouTube and Facebook channel:

"Thursday, 9 September 2021 at 11 AM

Dans ma bibliothèque ::

https://bib.vincent-bonnefille.fr/book/62

This talk introduces the 37th issue of the PostScriptUM series with an essay by Barcelona-based curator, researcher and educator Bani Brusadin titled The Fog of Systems. Art as Reorientation and Resistance in a Planetary-Scale System Disposed Towards Invisibility.

In the text Brusadin illustrates how something increasingly valuable is happening in, in-between and beyond infra-structures, as humans design and inhabit them in ever more convoluted ways, emoting, measuring, automating, building worlds and futures. He does so by walking us through artistic methodologies that map, tour, stage, dissect, tell, visualize or embody the composite networked structure we sometimes call our Society, sometimes the Internet, and sometimes Planet Earth."

Quel résistance

Essai à partire d'observation

Entre Ubiquité surveillance

cables qui cernent la placnette

Infrastructures

non seulement comunication

tous ces ntwrk de manangement pas seulement com

doublé de taille

1 Usages humains

2 outils de management des existances

an Intricate Mesh

9°°

NATURE

Abitudes rêves intentionalités naturelle et animales mais ausi artificielles

des gigantisque database

Necessite de nouveaux outils pour les visualiser

11°20°°

Lewis Munth..? = megamachine

Bureaucraties, flows, proto

Matthews Followes = Grey Media

Connectors

cachés ou visibles

matériels ou ...

Désobéisants objets

C.Shanows Syst structurellement cassés

Ne devraient pas être réparés

Non monolytique, avec des failles, des /patchs/

12°29°°

Guerre pour le controle

13°20°°

Macchines Haunted by spectres

Design Theoristes

Natalie Kane

Tobias Juvel

L'idée que les choses se passent d'une facon mais qu'il aurait pu en être autrement

des spectres qui contiennent le futur ?

14°36°°

Stark

non stable ou fix

une carte une approche de complexité

diférentes couches

avec des frictions entre elles

Model qui donne des points chaud ou d'entrée pour comprendre

16°

Second point

artiste plutot que philo

art est une forme de recherche

a propos de infrastructures

champs ou stratégigies pratiques

. désaprendre à voir comme des humaine

. explorer ces nouvelles géographies

... diférentes de la rationalité ou renaisance

. Performer le Stak, megaMachines

18°18°°

Artiste fait des recherches

rien de nouveau

mais fai qqch comme les scientifiques

essaient de...

mais ce sont différents types de recherche

19°30°°

Artists essayent d'explorer

pas toujours facile à répliquer

19°57°°

Infrastructures Amazon Storage

Comment marchent ces architectures algorythmiques ?

pensée pas pour les humains

Mix d'intelligences

Avec UN carré étrange en haut à droite. 15h44

app Straba

Amazone partage pas mal de données et explications

...

22°16°°

Position cachée, secrete,

par exemple base militaire

24°°

Observation

outils de voir complexité / invisible

réseau de l'expresion humaine ntwrk

mais en les regardant cela devient politique

Infinite scroll

attention

notifications...

39:31

traceroute website @Mario_Santamaría

43:18

Rabbit_Hole @Mario_Santamaría dn_tor_onion

43:32

Performing data @Aram_Bartholl trotinettes dans le canal...