L'utopie déchue : une contre-histoire d'internet XVe-XXIe siècle

@Félix_Tréguer

@Fayard

2019

.bib => https://bib.vincent-bonnefille.fr/book/278

transcript de l' interview_conférence de @lundiam ( 2024 )

L'histoire d'Internet est connue et largement documentée, de la création du réseau par l'armée américaine jusqu'à Tiktok en passant par le minitel et les modems 56K qui font « ding dong ». Ce que propose @Félix_Tréguer ( #<3 ), membre fondateur de @La_Quadrature_du_Net et chercheur au CNRS, c'est peut-être tout l'inverse : une "Contre-histoire d'internet, du XVe siècle à nos jours" ( Éditions @Agone ), soit une archéologie du réseau, de la logique algorithmique et de l'exploitation des métadonnées en tant que dispositifs de pouvoir et de contrôle, incorporés en nous, malgré nous.

Une recherche historico-politique à contre-temps ou à contre-jour qui révèle les stratégies de pouvoir et de capture de l'espace public et cherche un chemin pour sortir de cette dichotomie qui nous enferme dès que nous tentons de penser la technique : le fantasme néo- luddites ou la croyance béate en un capitalisme cognitif.

Entre une fuite en arrière et un enfoncement virtuel dans le présent, tracer une fuite en avant, comme on échappe à un piège.

Contre histoire

Entant que dispositif tech

de ctrl et de gouv

Hit des luttes de l'intérieur

Questionnant la mise en place d'Internet

Internet comme dispositif de pouvoir ( sur 500p )

Comment a-til émergé depuis le XVe sc

Les lecteurs de @lundiam connaissent déjà cette hist

Se demander ce qui résiste encore

? Utopies des débuts d'Internet

[2'30]

Longue Hist

Un espace de pwr

peut censurer / surveiller

sur ces espaces publics

de "conduite des conduites"

mais aussi

un espace ou naissent des résistances

[3'00]

tcp_ip 1983

Experimentation ARPA 60 comutations par packets

@William_Gibson en parle dans son livre

[3'30]

Panique des services de Renseignement

! Transnational

? Quel droit s'y applique,

"La police de l'espace médiatique"

... modes de contrôle des médias

... installés / subvertis

... se retrouvent destabilisés

Effets / moyens du pwr

[3'53]

Analyse des espaces médiatiques

à partir de 5 techniques de pouvoir

1) La Censure des communications ;

2) La Surveillance des communications ;

3) Le Secret d'Etat par laquelle l'Etat s'abrite de l'examen critique ;

4) Propagande — La mise en scene du pouvoir dans l'espace public ;

5) Centralisation politique des médias – limiter ne nbr d'intermédiaires de circu, limiter les couts.

[4'30]

Internet fait voler en éclat ces structures de pouvoir

Premiers réseaux dans les années 1980 ( Minitel, centralisé )

=/= Internet... mais apropriations subversives

EX/ porno pratiques auxquelles les Technocrates s'attendaient pas

[5'00]

EX/ UseNet +plus décentralisé , forums centralisés

=> aboutie à de la modo/censure ... détournée, dépassée, "subvertie"

La Cryptographie

comme science se pop.

non exclue militaire

Préfiguration de ce que sera @WikiLeaks fin 1980

-> "permet de s'émanciper de la surveillance des États"

... un gros pbl identifié déjà depuis les années 1970

... par des inforamticien.nes militant.es

Anti atuoritarisme tech

[6'00]

Toutes ces Contres Cultures dans les années 1970

Luttes contre l'ordinateur et la technocratisation du monde

// 1980 "remise en scelle d'un consensus des logiques dominantes"

[6'30]

mais ces contestations

trouvent leur manifestation dans cet espace !

..

Hackeur

Avant-garde des Hackers politisés

Capables de pénétrer les nouvelles infrastructures

d'un capitalisme qui s'informatise massivement

(états/institutions militaires, etc)

=> Peur des Pwr du monde ("flippent")

( peut-être poursuivre cette liste des subv. durant l'interview ... 1990 )

[7'00]

LM: Repose la Question

Ambivalence d'Internet

Idée pré-internet

qu'Internet va permettre

d'en finir avec la hiérarchie // le syst capitaliste, ordonné

... Internet apparait

comme possibilité d'une horizontalité

...

... aspirations SiliconV == hippies

"partagent la même idée de révolutionner le monde"

sauf que... la silliconV se porte bien

( a gagné, pas les Hippies )

Donc,

réfléchir comme ces idéaux

- La décentralité

- autres...

se sont fait absorbé par les entreprises capitalistes

( cf. +plus bas PAUSE @Catherine_Malabou )

( @Luc_Boltanski @Ève_Chiapello )

( décentralité => Uber )

.

Conspiration des États /vs/ WL_Transparency

[9'00]

@Julian_Assange en 2006

à la fondation de @WikiLeaks

écrit

- La Conspiration comme mode de Gouvernance

↳ https://lundi.am/La-Conspiration-comme-mode-de-Gouvernance

↳ https://cryptome.org/0002/ja-conspiracies.pdf

↳ http://web.archive.org/web/20070129125831/http://iq.org/conspiracies.pdf

Dans le quel il dit...

- les gouv sont des conspirations : on sait pas cequi se passe

- il faudrait, grace à internet :

1) Rendre Transparent le Gouv = Leaks,

leur piquer des infos, perturber liens de confiance, etc

2) Une opacité pour les citoyens

...

on avait

[10'00]

à la lecture de ce texte,.. pas une gêne mais un pressenti de désaccord sur l'idée..

d'après l'idée d'Assange à ce moment là..

d'un effondrement des gouv parcequ'on allait dire ce qu'il cachent

=> qu'on allait produire de la démocratie parce qu'on va acculer les gouv à révéler leurs secrets

[10'30]

? Est-ce que cette idée de la transparence

pour le gouvernement et l'opacité pour le peuple

est toujours opérante ?

Privacy for the weak, transparency for the powerful

Felix :

des difficultés de trouver des applications

" depuis que WL s'est pris la raison d'Etat en pleine face "

... et que malgré la non-condamnation WL/Assange est arrêté (des suites de l'affaire)

. . .

[11'00]

<- une Opération de dissuasion

Dans le txt d'Assange.

Créer des frictions au sein de ces acteurs dans l'ombre

-> va diminuer leurs capacités d'organisation

.. pour gouv de manière autoritaire

En révélant :

permet de les empêcher d'agir

<- cette Idée / moyen reste viable

[12'00]

. .. . mais critique

autour de ces penseurs

. . . idée que le Hack va suffire

. . . sans besoin d'un travail culturel ( contre hégémonique )

. Même si cela change

. . en 2010 avec les premières confrontations

.

( .... )

2 Histoires d'Internet

envie de répondre sur ce point

... /ou/ re sur 1980

et généalogie d'internet

: Contre culture, etc.

[13'00]

... les hippies ont gagné

... si on fait la fusion de 2 Histoires d'Internet

Sortir de l'Hist. dominante

.. déjà un peu le cas apres @Edward_Snowden 2010

.. ( début de travail de thèse )

... idée d'un projet humaniste,

... création d'un réseau horizontal

[13'30]

Perspective démocratique

: étendre les capacités de lien mondial

Raison avec projet Hippie

@Stewart_Brand / @Fred_Turner ; 1960 @USA

Versant ambigu plt

[14'00]

( ~kenkizy )( ~drop_acid )

: se changer soi-même plutôt que de changer la société

et ... l'ordi une machine pour se transformer (soi)

auto_self_perso

Humaniste

a.) ... va influencer généalogie d'Internet

... les scientifiques humanistes

... malgré leur position vont être influencés

... (financés par le pentagone)

..... le projet d'une informatique aux mains du peuple

Mainframe

[14'40]

/VS/ Centralité des Mainframe d'IBM

... informatique à échelle humaine

... on sort l'informatique et machine

..... "du clergé technocratique qui les avaient mises en œuvre"

...

[15'00]

ca donne les appropriations / utopies d'internet

et en mm temps

// cette autre histoire humaniste

Anti_Tech

b.) un récit contre les machines

.. aux mains du pouvoir nécessairement

: il faut la dénoncer / s'y opposer

EX/ Mvt étudiants sur les campus..

vont pickets des centres informatiques

dénoncer la colaboration des sc à la guerre au Vietenam

et volonté de faire du data_mining déjà pour prédir la radicalisation des pop à travers le monde

: histoires opposées

Mainstream

[16'00]

c.) 1980 fin de la critique antihégémonique

Tout le monde arrive sur Internet

" cest censé être un grand soir... "

et cest le cas pour une partie de la gauche Radicale

et penseurs de l'idéologie dominante

...

Utopies déchues

[16:30]

Arrivée à la @La_Quadrature_du_Net

Habité par les utopies d'internet

idée de défendre ce projet là

face aux volontés...

Lieu de partage

contre les MSM

etc.

XVe sciecle // Log. libres

et pourquoi c'est important de revenir sur le XVe sciecle

et de se rendre compte...

c'est un mvt plt qui vient du logiciel libre

un manque de culture et recule historique

dans la facon d'aborder cet outil de cette manière

faire un peu le bilan de ça

[17'30]

Re sur Assange

Une Répression hyper forte

LM - utopie Hacker - chute par divulgation

.. la question à l'époque

de protéger le peuple de la capacité des gouv à sur/traquer

paraissait bonne (se protéger, protéger les pop)

ok ... ce qui fait que tu remonte au XVe

[18:00]

Ce qui me rendait dubitatif

idée que le pwr s'effondrerait

mis face à ses stratagèmes

// @Michel_Foucault en France => regard très structuraliste /idem pr marxists

... la domination elle est évidente

[18:30]

On la voit ..

la machine économique qui met tout le monde au pas

( hors des conspirations )

Pas tant comment s'en défendre,

( réussite de WL )

mais l'idée que le gouv; tienne sur le secret

[19'00]

Pas d'accord avec l'hypothèse politique de libération en dévoilant...

[19:30]

réactivé la Raison d'Etat on va montrer à la terre entière qui a le pwr

C'est pas WL qui a fait arrêter la guerre en Irak

c'est la défaire massive...

Hubris hacker

@Félix

Probleme d'Hubris hacker

- Maitrise technique

- Langue Panflétaire

: ca va suffir

.. une langue plt mobilisatrise

[20'00]

.. fait espérer, pousse à l"action

... mais avec toutes ses limites

1ere ED.

ss titre : " utopie déchue "

Bravade plt /VS/ pwr

.. Revenir au XVe

... cest aussi comme cette rationalité du pwr/etat est partout

... dans tout un tas de dispositifs

..... sans dire que le pwr est fragile malgré tout

..... WL entant que tel n'était pas suffisant entant que tel...

@LM

Plutot l'idée de transparence que WL entant que tel qui pose pbl

....

[21'00]

Fin du livre... ( no spoile )

Ni l'hist ni la plt

encore moins l'émencipation

n'ont fondammentalement besoin de la technologie pour advenir

apres l'hist..

à la fin tu dis on a perdu cette bataille là

mais ne croit pas trop qu'on a perdu

Livre - Technophile / Technophobe

[21'30]

Ce qui est précieux dans ton livre...

en France on est pris entre 2 lubies

1) Technophile partagée => emencipateur

2) Technophobe : la sc n'est jamais neutre

.... tout ce qui se passe technologiquement dans le monde joue contre nous

.... parce que cest aux mains des capitalistes

....

On s'en fou et tu le fait bien dans le livre

=> la question c'est

? Comment est-ce qu'on Hack ces dispositifs là

.. c'est pas quel jugement moral on a en étant 1) ou 2)

... mais on fait quoi de cette matière

Se réinventer /VS/ tactiques intégrées

[23'00]

@Félix

Comment tu te saisis d'internet pr faire qqch

- le hakeur 1999

EX/ serveur de Davos => out les participants - (x) exemples, indimedia

- les rsx wifi auto-gérées

( adhoc_piratebox dead_drops dn_adhoc_mesh )

... plein de pistes exp passionnantes / inspirations

Guerre de mouvement

trouver une tactique dans un moment historique donné est pertinente

[24'00]

" Toutes ces utopies deviennent pbl quand elles deviennent une certitude, routinier "

... facile à ctrl pr le pwr

( nécessaire renouvellement / invention )

Limites des tech pour faire plt

[24:20]

La fin du livre...

Prendre acte des impensés

du mvt plt auquel j'ai pris partie...

... peut sonner défétiste

mais

c'est aller au bout de la reflexioninconséquent, planté

.. foi dans l'idée de la tech entant que tel permet parcequ'elle est décentralisée

.. incorpore ces belles idées des origines : humanistes des années 1960

.. ! c'est bon, ca va suffir pour transformer durablement les rapports de force.

[25'10]

Cette fin...

cest une manière d'inviter

poser la question des stratégies et conséquences

(observe si les activités militantes sont conséquentes)

... relie des communiqués de l'époque

: oui, une évolution dans le discours / stratégies

: on apprend et evo.

(mais ne suffit pas ?!)

EX/ Quadra / Justice

[26'00]

EX/ Lobbies citoyen ca a pu marcher un temps - Fax

durée de vie Stratégies

EX/ Recours en justice FR

Conseil d'État auj s'en ... fout n'importe quoi

malgré bons arguments ;)

[26:30]

--> Nvlle stratégie(s) !

Bétise plt ?!

LM

? lié au fait que

les parlementaires ne comprennent rien

Souvenir

Zimmerman à l'assemblée, brillant

.... pigeaient rien en face ....

Non, les plt agissent contre

[27'20]

Félix

R) les gouv appliquent des lois liberticides parce qu'ils ne comprennent pas bien

c'est plus le cas

... et puis non

... La @NSA sait ce qu'elle fait quand elle fait évo ses alliances avec GAFAM

Ici aussi un Hubris de la bêtise en face

Procès en incompétence.

. . . .

Drone, recours, justice : demies vicroires

[28:30]

EX/ Drones, bananés.. ... ..

Confinement

Manifs, droit des drones, failles juridiques

Vidéo_surv

[29:00]

Felix

EX/

// Vidéosurv auto

// Campagne /Technopolice/

L'illegalité systématique

depuis révoltes 2007 puis loi Travail

depuis aucun interdit / lois

Apres 2 recours 2021 réussit

à reconnaitre l'usag"e illégale de la Police / drones

Interdit le ministere jusqu'au vote d'une loi

1an avant adoption

2023 décrés d'autorisation

.. entre temps police formée aux drones

Victoire d'avoir cloué les drones au sol 2 années ?

:(

[30:30]

--> Ajuster les stratégies

Crypto for all

[31:00]

Réussite dans le fait de faire exister la lutte (/ Recours)

C) modes d'action :

EX/ use crypto

continue à défendre, important...

se màj, continuer à analyser, etc

mais l'idée c'est pas...

par des //patchs// techniques qu'on gagne !

La mach. informatique..est au service du pwr

TH) Le moment d'une brèche pré-internet s'est refermée

[32:00]

changé d'époque

les stratégies vont resté marginales

" Il faut les articuler avec la critique +radicale de l'informatisation comme processus "

Hackers + 3 mvt

[32:15]

LM +général

mvt hackeur de façon générale

sans trop savoir comment

on en parle moins

mvt hackeur pas seulement des intellos geek

de sites ... mais plusieurs dicipines/pratiques

des communautés de recherche et activisme distincts

Un hacker c'est :

- 1 les log. libres

( GNU /VS/ Bill Gattes

Microsoft =/=> possede tous les espaces de travil

=> partager le code, pour que les prog. soient ouverts, horisontaliement )

- 2 Anon / Crypto

( comment on parvient à touver des espaces cyber qui soient pas "percables"

par la police / publicité.. dans le fond un peu la mm ch

: travaillait à rendre in déchiffrable les communicaitons hu.par le pwr )

- 3 actions +plus offensives sur des instances enemies (plus commun)

( vision d'ya 10ans )

[34:30]

Toi ?? qu'en dis tu ? ces "items" : ces utopies

- travail libre en commun

- crypto l'utop. opac. du pwr

- hack offensif: idée de nuire / abattre le pwr

[35:00]

? 2023

Quescequi est encore hackable ?

Libertaires / Libertariens (ambiguité)

FT :;)

mauvaise connaissance de ces milieux

_> sentiment général :

- Mvt libre

important qu'il soit

essoufflement des asso

de ce bien commun qui sert à toute l'industrie (90%des serveurs)

: perdu de sa puissance plt originelle

[36:00]

- Crypto aspiré...

... Réunissait à la fois des libertaires de gauche

: si on prend les cypherpunks dont @WL/Assange se revendiquera

, une communauté d'informaticiens plt

qui conçoivent des usages subversifs de la cryptographie

fin des années 1980

: Conçoivent ce que seront tor / Cryptomonnaies, etc

et ft les 1ers serveurs, anonymisation, etc.

[36:30]

( Mais aussi )

Mailing list

- Libertaires engagés anti nucléaire @USA

( @Philip_R_Zimmermann )

( inventeur du proto PGP ) - des gens @NRA pro port d'arme, bien à droite

( libertarien (s) )

=> apôtres des crypto

[37:00]

-> Ambivalence

ligne plt pas du tout claire

qui fait la force de ce mvt

mais .. aujrdui avec evo plt

une ambiguïté qui ne peut pas survivre

. on peut moins être dans des groupes ambigus . ; ....

. . .

[37:30]

- Frange action directe Hackeur

assez peu de docu. d'action => dommages importants

Exemples ? Hackeurs destructeurs

@LM

? ! Lolseq

Spectaculaire / Symbolique

WL effets ?

[38:00]

@FT

@Anonymous en Fr

DDOS contre l' @Andra

=> prison avec surçit ( répression //WL)

... ces groupes stupéfaits, se sont arrêté ( 2010 )

[39:00]

Invisibilisation de cette avant-garde

Résultat de cette confrontation à la "raison d'État"

. . . Opération Stanford - millions$ client corp. USA redistribués via WL

. . . autre exemple

. . . WL Cable gates //USA 2010 - colossal docu du pwr

. . . .. mais ca va pas changer les ch

Cryptowar

[40:00]

LM2

Plusieurs phases dans l'Hist internet

- moment de la crypto

-- cryptowar - états pas chauds.. pr qu'on crée cette opacité

s'oppose à une transparence là pour le coup : "pwr d'état sur ses administrés"

ce qui m'a marqué.. Bizarrement..

Si elle se généralise

ce n'est pas parceque des activistes plt anar/liberta

mais parceque les indus et éco ..

contre le fait qu'on mette le nez dans leurs affaires

trafique de leurs échanges

..

? > avancée de pwr cryper => protège tt le monde

Extrêmement tech

mais en mm temps

Extrêmement plt

( si elle est généralisée , pr tous )...

... mais donc , ce n'est pas les efforts politisés anarchiste

... c'est des capitaliste en fait

[42:00]

?> Mauvaise lecture des choses ?

de dire

le rapport de force

vàv d'internet

c'est quand mm un rapport de force économique / matériel

.. hackeurs et tout ils ont fait des trucs impressionnants

.. mais souvent individualistes, ponctuels

( A. )

?> des mvt de généralisation d'un (tel) geste qui a tenu (de la sorte)

qui a imposé un internet +plus égalitaire ?

( B. )

?> Une des illusions par rapport à la technique ;

cest l'illusion de certains capitalistes /vàv/ de l'écologie

: d'être solutionnismes au sens technique

, peut etre le défaut.. de trop compter sur l'idée...

d'un ensemble d'inventions techniques

permettent l'horizontalité

la démocratie / égalité...

ca change pas grand chose (hor, alt tech ??)

[44:00]

Quelles sont nos "machinations" avec nos machines ?

Now quoi ?

meme sans casser les codes/crypto

déja les moyens de surv. avec les métadonnées

[44:30]

Inventivité du ctrl

Bref

( C. )

Nouvelles théories du pwr (sillicon V)

Réactionnaires technophiles

Crypto_War

FT

[45:00]

Libéralisation du chiffrement

dépénalisation de son usage de la part des États

.. permis par les acteurs de marché

Mobilisations USA / FR lutte

1993 - 1994, outils PGP mails pub.

Agences flippent

Tribune dans @Libération

" danger tech militaires aux mans des pop "

Panique morale

NSA tente de libéraliser mais garder ctrl

[46:00]

// Brussel (now)

Les commerciaux => RSA Public

Répression sur ceux qui dev et distribuent les soft

battue en brèche parce que les acteurs de marché / banques/telecoms

ont besoin de confiance pr leurs clients -> payer en ligne => BIZ

(à dev) pareil partout : international

[46:30]

mondialisation

ces intérêts éco

[47:00]

- Renseignements trouvent des moyens d'analyse

--> OK libéralisation

Paiement CB 2000 ok

En clair -> mess. généralisation

FuiteWL 2013 on s'aperçoit

de l'hyper facile de voir passer le trafic en clair

Les GAFAM peu sécurisés (honte)

[48:00]

GAFAM s'offusquent puis se gargarise de méga moyens crypto Fuck NSA

.. .

WL échec juridique

( .. n'a pratiquement servi qu'à..

.. légaliser des pratiques de surv à grd échelle (en les révélant) ,

.. Loi Renseignement en Fr )

Mais prise de conscience

Augmentation traffic chiffré

+ /Whatzap/ / /Signal/

// parallèle à d'autres event Hist

... Les acteurs économiques à l'origine -> libertés/avancées

En clair... dis.continuité des pwr

[49:00]

LM

Prolongement..

Monopole avec Internet

Mais alliances entre États/Services de Renseignements

.. Facile pour la NSA de se mettre sur le Réseau

.. On le sait, . ..

[50:00]

FT #<3

L'Etat cest pas l'admin publique : c'est l'Etat comme rationalité

qui circule dans le champ du pwr / admin pubLes techniques mises au point par les GAFAM..

sont en train d'etre incorporées aux pratiques d'Etat

forme de fusion entre

ces acteurs qui gèrent l'infrastructureet les gouvernements

qui produit les formes actuelles de pwret qui font entrer l'espace public médiatique

dans un régime de pouvoir sécuriraire

.. très bien perçu par @Michel_Foucault et Deleuze 1970

[51:00]

Du coup oui..

ya cette synthèse (fusion)

( Etats / pwr surveillants )

@Edward_Snowden

tu peux créer une pression sur ces acteurs économiques

qui va les obliger à se dissocier du pwr

et devoir dev des protos qui vont gêner la police..

dans sa tache de Surv d'Internet

Corp help pwr ?

ML

EX/ ca à Londres

quand il y a vait eu les grosses émeutes 2013

Blackberry avait dit donner la clé à la police (très pop à l'époque)

.. clients critiques/inquiets ==> renoncement de BB (?!)

( BB = /BlackBerry/ )

( pop inquiète "si on balance tous les jeuns blacks..." )

[52:00]

Oui mais de brèches qui ne vont marcher que sur une courte durée !

Le Pwr des Etats reste hyper conséquent

Stratagèmes plt/juridiques qui leur permettent d'introduire des failles...

de sécurité / intrusion_vulnérabilité

forcer des entreprises (comme Whatzapp)

En clair, Hash / Pédo

[52:30]

2023

Brussel - réglement "Chat_Control"

en train d'être adopté au nom de la lutte

.. contre la pédo-pornographie .. comme souvent

.. on légitime des mesures hyper problématiques

... du point de vu des libértés publiques en pronant l'argument de la lutte contre

. plutôt ici que d'affaiblir les proto

on va mettre des mouchards

. qui vont capter les messages avant qu'ils soient chiffrés

. et envoyés sur le rsx à leurs destinataires

[53:00]

Pour voir si le hash technique du message en question,

une fois qu'il est comparé à une base de données

. comportant les hash des contenus problématiques et prohibés

empếchera cette communication d'avoir lieu

Risque de Précédent généralisable

Pas tous les flux qui sont scrutés

revient un peu au meme

deriere les forces de police d'Europe

–> Ok pour la pédo ?! et puis ensuite prq pas les discours radicaux...

[53:30]

' un pied dans la porte ' ouvre à des dérives / tolérence

.. tout ca pour dire

Face à la crypto (qui empêche la police)

il ya des ajustements tactiques

EntroChat ( faillibilité technique )

Au sujet de /EncroChat/ / /SkyECC/ 2022

-

Europe -- Démantèlement d'EncroChat - Conférence de Presse 02/07/20 FR | Eurojust

https://www.youtube.com/watch?v=VX05hY7GI5U -

Europe1 -- Pourquoi le démantèlement du réseau Sky ECC est "une mine d'or" pour la police

https://www.youtube.com/watch?v=j25n-CTWzKI -

Opération Encrochat : 200 projets d’assassinats déjoués en Europe

https://www.radiofrance.fr/franceinter/operation-encrochat-200-projets-d-assassinats-dejoues-en-europe-7294025 -

Qu'est-ce que SKY ECC, le réseau de communications infiltré par la police ? - rtbf.be

https://www.rtbf.be/article/qu-est-ce-que-sky-ecc-le-reseau-de-communications-infiltre-par-la-police-10715015 -

EncroChat, Sky ECC : à Bruxelles, ouverture d’un méga procès de trafiquants de drogue

https://www.lemonde.fr/international/article/2023/06/30/encrochat-sky-ecc-a-bruxelles-ouverture-d-un-mega-proces-de-trafiquants-de-drogue_6180005_3210.html -

Sky ECC, l’application prisée des trafiquants, mine d’or des enquêtes sur le crime organisé

https://www.lemonde.fr/societe/article/2022/11/18/sky-ecc-l-application-prisee-des-traficants-mine-d-or-des-enquetes-sur-le-crime-organise_6150398_3224.html -

Après Sky ECC et EncroChat, un nouveau logiciel crypté prisé des trafiquants de drogues

https://www.lemonde.fr/societe/article/2021/04/26/apres-sky-ecc-et-encrochat-un-nouveau-logiciel-crypte-utilise-par-les-trafiquants-de-drogues_6078107_3224.html -

EncroChat, cette mystérieuse société technologique prisée par le crime organisé

https://www.lemonde.fr/pixels/article/2020/07/03/encrochat-une-societe-technologique-mysterieuse-prisee-par-le-crime-organise_6045126_4408996.html

réseau de messageries cryptées

utilisée en partie par des hommes d'affaires/journalistes

des rsx criminels aussi

ont fait l'objet de hacks massifs

[54:00]

Dont Gendarmerie FR

<. . ce que je disais

La solution de lg terme, si on veut se réapproprier nos techno num

et en faire un usage conséquent

et s'abriter de cette activité de pwr

( par ex/ de la surv. num. )ca suppose de se passer de ces acteurs

( ces acteurs == whatzapp , tous ? )

Plt hors écran : IRL

LM

Difficulté quand on parle inf/hack

dans l'hist d'internet

on voudrait soit :

que les ordi

1) nous sauvent

2) nous mangent

... tout se pense "dans l'espace de l'ordinateur"

Printemps arabes

[55:15]

Agacé au déb. des révoltes arabes

Ex/ Tunisie

où discours

" c'est la révolution @Facebook "

[55:30]

Pt de vu décalé..

élément déclancheur

( =/= Internet )

!? ce qui se communique a ce mmt là.. Agression policière sur un marchand

.. et il s'immole

Peut paraitre excessive

mais exprime l'impossibilité de vivre dans ces conditions

avec ce type d'humiliations

[56:00]

Impression que ce qui motive le soulèvement

comme il yen a sûrement jamais eu en @Tunisie

.. ce n'est pas l'intensité du flux

.. mais l'intensité du geste

.... humiliation qui résonne sur toute la pop (autres gens)

= confusion entre le chemin de l'info (que ca prend) : internet/MSM

= . et la puissance du geste (IRL/AFK)

[56:50]

PAUSE

Idée dev par LM (dans une interview passée)

@Catherine_Malabou - Anarchisme et philosophie

cf. --> [36:20]

Quelques notes :

[30:35]

// Le nouvel esprit du capitalisme

@Luc_Boltanski & @Ève_Chiapello

@Gallimard

1999

https://bib.vincent-bonnefille.fr/book/31

( intégration de la critique )

( Voir aussi https://liens.vincent-bonnefille.fr/?7UtdTw#goto_ENTRACTE )

///

ANarchie intégré par le capitalisme

Horizontalité == Uberisation

Aparente liberté, manager de lui mm

Capitalisme de pltforme présenté comme une logique anti-gouv

--> comment retrouver cet esprit premier

EX/ Taiwan / Révolte des tournesols

=> démocratie via les plateformes

EX/ ambigu

Esprit anarchiste /et/ +plus capitaliste au monde

. . .

Ambiguïté de notre monde

?> poser une diff. entre anarchie de fait

et celui de plateforme

///

[33:53]

Idéologie des Blockchains

. . metoo j'avoue

on va accéder à la démocratie totale et absolue

grace à un myen technique

sans responsable/gouv

ok mais ne prend pas en compte le fait du tous connectés

( renverssement cause/conséquence : )

: la tech rend possible la démocratie

ce n'est plus- les rapports ...

+ désastre écolo

. . j'avoue y avoir cru = ca yest on a la solution

? Escequ'un dispositif technique -> produit du communisme

ou retournée

? Escequ'il peut y avoir un communisme sans cette instrumentalité( sans la cybernétique )

[36:00]

Peut on croire à une recentralité ==> + de local / autarcie

, un refus de la technique

--> [36:20]

https://youtu.be/QMl-8usyBLc?si=KJDAuFzQ4SaF0-Qy&t=2178

Printemps arabes

Effet rebond / mimétique // incendie de commissariats

Il ne s'agit pas de faire de la techno-politique

. Internet ce n'est pas seulement une hist d'ordI/plateformes

mais aussi

. comme cette hist d'incendie de montagne en montagne

. par contamination : un mod de connexion

. Internet joue un rôle mais les gens veulent se retrouver

. EX/ Occupy / JG

. . . force dans la présence : IRL / AFK

. . .

FIN PAUSE

todo : reprendre !

solutionnisme technique

. . .

[58:00]

R) Piège d'un solutionnisme technique

Croyant qu'

Internet amplifiera le mouvement réel

FB Joue un rôle mais ce n'est pas ca le moteur

mais dans l'existence ( ? celleux qui utilisent la tech !! ) obvious

[58:30]

FT

R) Émancipation pas besoin de la techno

on peut médiatiser des gestes plt

sans avoir besoin de ces tech extrêmement puissantes

.

Question

Qu-est ce qu'on fait de celles qu'on a

et maintenant dominantes

pour disséminer

de l'information

et communiquer

.

2 dev

[59:00]

aussi 2 aspects de cette remarque (de LM)

m'évoque

@Zeynep_Tüfekçi

https://fr.wikipedia.org/wiki/Zeynep_Tüfekçi

( aux @USA )

// 2014 @Istanbul

qui montre

cette communication

permet de se réunir très vite

pour s'opposer + créer un mvtmais avec aucun projet plt préparatoire

qui permet ensuite à cette pluralité de pt de vu / cult.plt / interets divers (foule)

de se mettre d'accord sur un plan d'action pltet d'incarner une force durable

=> ne tient pas face à la violence du pwr

( R) Limites des émergences spontanées )

[59:50]

Autre sociologue

Démonté que les réseaux (Twitter)

+plus facile à s'approprier (et spred/propagation)

pour les mascu/droitos

..

// Utopies

Tout misé sur ces Utopies

En glorifiant Internet

On (la gauche) a centré les efforts sur Internet

on a oublié d'autres médias, éprouvés

encore +plus après 2000

[1h 0:30]

quand on milite via le web 2.0

aka réseaux sociaux

. . .

Doit nous amener à nous re poser la question

Manque de discernement

Écologique

[1h 00:50]

1)) L'impact écologique énorme

( des infrastructures, impensé énorme )

( dont activisme numérique )

Inféodés + MSM centralistes

que la question des usages médiatiques

nous échappe complétement

depuis qu'on est inféodés

( .bib ? https://bib.vincent-bonnefille.fr/book/136 )

Technoféodalisme: Critique de l'économie numérique

[1h 01:30]

à ces infrastructures hyper centralisées GAFAM

-> qui permet une concentration de financement

-> qui permet l'IA...

-> un prcess d'automatisation

-> pwr, etc

Escape

? Comment on en sort

des utopies déchues

Dans les EX/ Hist

EX/ Indie.media / Flux RSS / Hacks 1990

[1h 02:00]

qd l'informatique faite de machines +plus rudimentaires

? Qu-est ce qu'on a à garder d'Internet

" S'il s'agit de politiser le renoncement "

et de choisir quelles infra.struc. on conserve

[1h 02:30]

Ce qu'on veut garder

Sans doute cette capacité à communiquer mondiamlement

com. d'hu à hu? Est ce qu'on a besoin de tel et tel services (MSM)

( faire le tri : repenser les usages )

1,1b) Open Internet ne suffit pas

[1h 03:00]

1) Internet libre, décentralisé = la " dé-intermédiation "

( recentralisé aujourd'hui ; incroyable leur sur-usage EX/ Twitter )

( Malgré le pire @Elon_Musk )

: on est apatyques

1b) Alt.

OK c'est bien /Mastodon/

promouvoir 1), Fédéré

( ex: Fédivers )

=> " caser les effets réseau "

( qui nous maintiennent sur ces plateformes hyper centralisées (MSM) )

bonne direction

...

Mais au dela de ca 1,1b)

aller +plus loin

? Est ce que cest ca qu'on veut (MSM / Microblogging)

.. pour créer une communication riche

Méchants GAFAM (ok)

[1h 04:00]

@LM

Ravi, vers là qu'on voulait arriver...

C'est Entendu que...

( TH) Majoritaire )

- que les GAFAM + Centralisation nous font les poches OK

- on peut imaginer l'inverse, décentralisé, toussatoussa

MSM en vrai / sur le terrain

[1h 04:30]

sauf que...

le pbl ca serait pas qu'on a imaginé un jour..

" que l'espace public pourrait être derrière son écran "

Indymedia

j'dis ca...

parce FT évoque /Indymedia/

Site militant 1999

pour orga les manifestions @OMC

[1h 05:00]

Plutôt que de haïr les médias...

on va en devenir un !

( anar libertaire )

on va couper la communication

on est capable nous meme de faire notre info-> Pas de hierarchie

: juste une modérationmédia live surveillance de la police

( dans quelle rue, etc. )

[1h 05:30]

Même origine de /Twitter/ 2001

Comment on s'informe en temps réel

/Indymedia/ super sur le papier

chacun devient journaliste

ya plus de spécialisations / médiatisation

tout est horizontal

tt le monde peut venir améliorer l'info

( objet parfait de d'Internet ! )

Mais....

[1h 06:00]

/IndymediaS/ dans le monde ont périclité

commentaires ouverts, tt le monde pouvait com.

( libertaire - lib. totale d'expression )

devenu des espaces de vengeance inter-personnelles / embrouilles, etc

Modération impossible

[1h 07:00]

/Indymedia/ ==> No censure

Si modo considère qu'un article ne correspond pas à certaines règles de la charte ( CGU )

-> Pub. dans une catégorie "Refusé" (mais pub.)

/Indymedia/ Nantes a survécu

( autre EX/ Lille )

Invectives entre gens

[1h 07:30]

dont des infos compromettantes (récupérables par la police) non modérés (coms)

Durant la tentative

de dissolution des @SDT

( affaire du 8 décembre )

[1h 08:00]

Mémoire écrit pour l'enquête..

Pour prouver...

en quoi les représentants des SDT sont bien leurs représentants

200p , 50p venant d'/Indymedia/ ( refusés/discussion )

[1h 08:30]

/Indymedia/

Belles utopies, principes

mais récupéré

( a permis de refaire le réseau par les bavardages publics )

=> Anecdote éloquente... gravissime

Nuisances en réseau

[1h 09:00]

... Des utopies d'autres médiations

on avait pas imaginé (le pire/pbl)

de ces rapports humains détestables (mais rendus possibles par l'anonymat)

: balancer les gens aux flics (ce qu'on ne ferait pas si on les avait en face)

... On a pensé les infrastructures d'Interent

à partir de certain item

- liberté d'expression

- etc.

[1h 09:30]

Mais pas pensé ce que les usages des écrans allait altérer chez nous

Re EX/ Twitter

Pas pensé ces tech

entantque ce qu'elles allaient changer dans nos formes meme de vie

@FT

Oui ou dêtre sur Insta (à doomscroll)

alternant chatons et bonbardements

( oui, des effets sociologiques sur nos conso média )

. . . oui la question . que faire ?

Sur l'EX/ @SDT

[1h 10:00]

Ok mais ca existe sans internet

des gens qui crachent sur un tel

les flics font parler, (baver verbose)

[1h 11:00]

@LM

( La différence c'est le support d'enregistrement archivistique )

( + l'accès à distance à l'autre pouvant être offensées ou confrontées )

. . . .

[1h 11:30]

On a l'impression que c'est +plus criant de rendre public sur /IM/

Mais c'est généralisé, les Renseignements doivent pouvoir filtrer

: facilement produire ces infos

Autre EX/

/Clearview/

( https://www.cnil.fr/fr/reconnaissance-faciale-la-cnil-liquide-lastreinte-prononcee-lencontre-de-clearview-ai )

[1h 12:00]

@LM

/Indymedia/

Autres journaux avec coms ouverts

finalement re-fermés

cout élevé de la modération

.. : l'utopie <3 d'internet.. d'un vivre ensemble de partage

... est +plus compliqué que ca !

[1h 12:30]

produit un dégout / abandon de l'utopie ?!

@FT

Les "réseaux sociaux"

connectés les uns aux autres

créer nos sphères publiques

mondiales et éclairées

.. pas passé comme prévu qd tu regarde /TikTok/

AFK

R) Des angles morts de l'utopie

( écologie, fichage, etc )

Utopies heurtées de plein fouet avec le réel

la généralisation d'internet et cooptation par le Capitalisme numérique? comment réajuster les strat

. encore ambrionaireremettre le numérique à sa place

EX goupe Singal (pour TechnoPolice)

outil de niche , public visé moins grand (bonne strat ?)critique / remarque de qqun sans smartphone

Ok, oui : Re réunions physiques régulières

alt : /Mastodon/

[1h 14:00]

web Fédéré...

( re ex: Fédivers )

Instances, soft diff médiatisés

: revenir à des communautés (selectives)

( échelle humaine ), non ouverte aux 4 vents

Internet une idée de diversité d'Echelle (mondiale)

Cool, mais également cultiver l'affinitaire

[1h 14:00]

Instances / services médiatiques

Attention aux règles qqu'on se donne ( CGU )

Sans accepter tous les types de discours

" remettre de la granularité, de ce controle "

tout en permettant les relations entre comus

[1h 15:30]

@LM

Jeunes générations

Internet => espace pub.

re coréller le social au terrain / sensible

. Internet, cloche (fermée sur soi) rend fous

[1h 16:30]

=> il faut en sortir

/ réserver à certaines communications

@FT

Pas besoin de tout y mettre

SALLE

[1h 17:00]

Ne pas négliger les usages artisanaux (dev/hacker) #<3

limite quand récupérer qd devient une norme / standard

ouvert / fermé

limite de ces démarches créatives

on le fait pas vraiment pour la tech

mais comment on va la produire

quelle orientation intellectuelle

. log. libre

. . ok non libéré d'un tas de choses

. . mais un hack de la propriété intellectuelle

[1h 18:30]

Pbl pas tant les usages... ( /Indymedia/ / autres )

mais comment on va produire des "interfaces"

On sait que ca va être récupéré..

et alors on fonce ?!

Comment produire avec cet artisanat une résistance (tmp) ( TAZ ? )

[1h 20:00]

Loi 1881

Bon EX/

où qq soi le mvt soc

une fermeture après coup

. donc pas . ? comment on gagne un coup d'avance

. mais . on fait quoi une fois récupérés ?

[1h 20:30]

! C'est pas les technos ; cest pas Internet

. et pourtant

. cest quand meme du rsx

Les humains sont décentralisés

manière organique

Rxx de terrain / autres protos / éco(nomies)

[1h 21:00]

@FT Oui full d'accord

: ré investir la plt des corps

+ parcimonieux dans nos usages de l'informatique

+ insoutenabilité écologique ( 2015 une horreur . pire avec l'IA )

. . gigantisme exponentiel, etc

Chantiers à la @La_Quadrature_du_Net

revenir à ces questionsRéseaux locaux

( adhoc_piratebox dead_drops dn_adhoc_mesh )

avec des agriculteurs installent leur propre fibre

[1h 22:30]

2003 ; @Aaron_Swartz ; veille_RSS

Se tenir au courant ; pas besoin d'un serveur centralisé / ilots

s'envoyer des txt ( /VS/ vidéos, autres )

Artisanat / héritage / hacks/ bricolages( low_tech.ismore )

[1h 23:00]

Re prjet Fibre

Gros travail Politique

Pas juste un delir de Geek

2024 voir comment redocumenter la question tech//écologie ( éco_climat )

Regarder les alt. universitaire (EX/ proto intermittents)

( ?

-

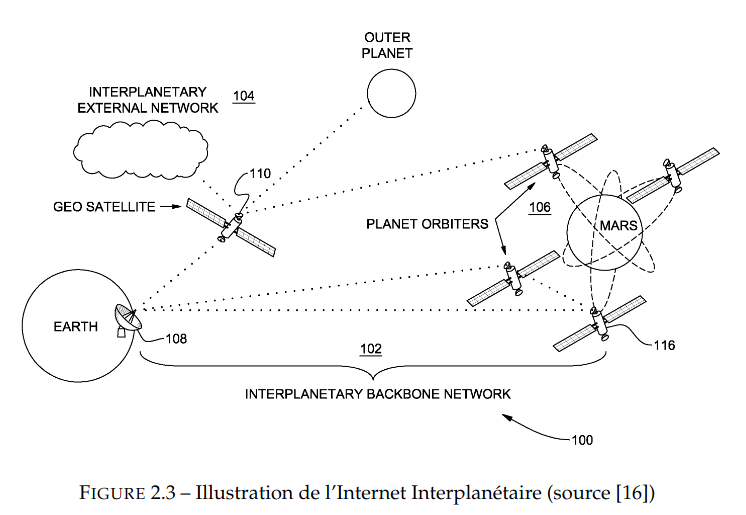

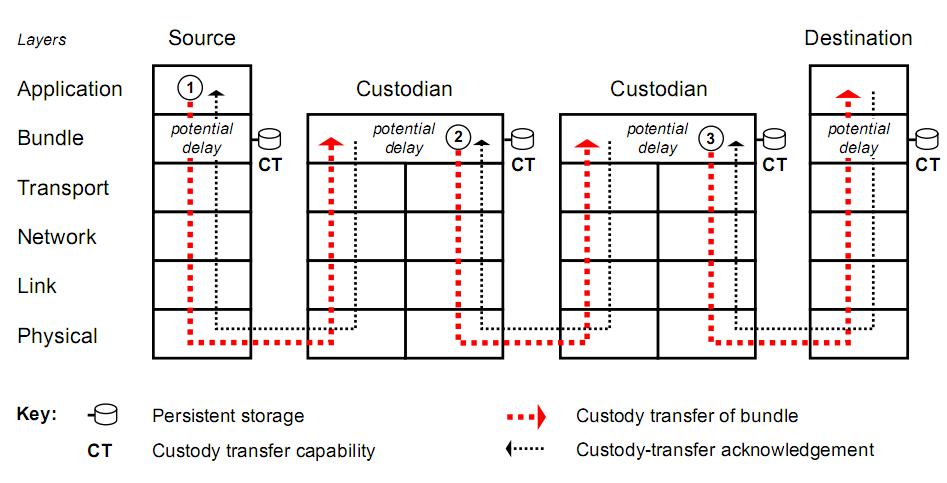

HAL Le routage intermittent dans les réseaux Tolérant aux délais - DTN

-

HAL -- Vers l’Internet interplanétaire : mise en œuvre d’un réseau DTN dans un contexte de simulation d’une liaison spatial

Interplanetary ?

Alt. proto + Plt locales

[1h 24:00]

Post abondance électrique

En théorie passionant + permet de créer des alt. - Doc les .alt

Voir comment

2020 Elections, mairies de Gauche

Polémique 5G

new paradigme télécom

( cout éco + machine 2 machine (non h2h) + etc )

[1h 25:00]

+ Mieux préparer ce qu'on a à proposer (aux mairies)

Alliances de circonstance

. . .

Internet Communiste

[1h 25:30]

@LM

Utopie lointaine

mais crutiale

? escequ'on peut img un Internet Communiste

Invitée...

REF @Fanny_Lopez

https://liens.vincent-bonnefille.fr/?searchtags=@Fanny_LopezBIB https://bib.vincent-bonnefille.fr/book/276

Question rsx electrique

On pourrait dé.centraliser

Travail (forcé) pour produire la tech

. . Mais avec INternet

. . se pose la question de la division du travail

. ? Est-ce que dans une société libérée (pr ne pas dire communiste)

. Est-ce qu"il y aurait des gens pour faire des micro-processeurs

. + extractivisme

. la critique post-industrielle

. tape souvent à coté .. par moralisme

. Argument : de la division cruelle du travail

. Colonialisme

[1h 27:00]

Dans le meilleur des mondes

R) Est-ce qu"on continuerait à faire des ordi ?

[1h 27:30]

@FT

Pas dit du tout (dans cet horizon lointain)

Déjà tellement de produit, peut etre pas besoin de nvx (faire avec)

Sur-production

(X) Questions :

1. AFK / Manifs corps

[1h 28:00]

@LM2

FR Gouv sans peuple

-> interiorisation tech de l'espace public

=> sans corps (//manifs)

[1h 29:20]

@FT

@Dominique_Reynié wikiavt de devenir technocrate se pensait Foucadien

Livre -- Le triomphe de l'opinion publique

raconte comment l'espace politique médiaitque est pensé pour fermer l'espace plt de la rue...

(scene fondamentale de l'affrontement et du conflit plt)

2. Nvlle phase d'Internet ? — IA

[1h 30:20]

Comment t'intègre l'IA dans cette contre Hist d'interent ?

Capacité de calcule /ou/ concept de gouv. algo

une simple continuité de la cybernétique 1950 ..

ou se passe qqch qui pourrait faire rupture

[1h 31:00]

@FT

La rupture

est dans le fait que ca marche enfin

Si on regarde

ce que génèrent les robots conversationnels

c'est le prototype fonctionnel

de projets qui existaient au début de l'informatisation 1950 1960

C'est avt tout l'accumulation de données / ressources

qui leur donnent corps ( rendent possibles )

[1h 31:28]

R) La rupture

L'iA c'est :

la poursuite d'un processus d'automatisation

de tout un tas de processus par l'informatique

prolonge un mvt ....

mais ya une rupture (aussi)

dans les proto

ce qu'ils produisent

..

ChatGTP

Tout ce que les classes créatives réalisent

cencé être épargné jusqu'à aujourd'hui par l'automatisation

est finalement touchée

[1h 32:00]

@LM2

/Midjourney/

impressionnant

@FT

la vision sens premier / fort

marquant . . .

Questionne rapport à la vérité

.

la critique de l'IA en FR

elle est pauvre

travail à venir de la Quadra

[1h 33:00]

. prendre des opportunités plt

. pr créer des Alliances

@LM

On peut pas interdire

@FT

Mais il faut aussi lui opposer un refus (de ce paradigme)

Hyper pratique ChatGTP

mais hyper consommatrice d'énergie

OK cest pratique

// crise éco

c'est pas possible

@LM

Argu moral, limites

Autre Argu : cognitif d'un effort pas fait

Aplatissement par le numérique de l'effort Humain pour chercher-trouver

( mise à disposition de tout )

-> Question Anthropologique

[1h 35:00]

@FT

L'enjeu cest de docu. ces pans critiques entre eux

@LM

C'est une perte de l'Exp . . ..

Rapport au monde

@LM2

Peut etre moins dans les coop de jeux vidéos

( => ? ARG_Alternate_reality_game )

débrouille, chercher solutions... etc

on peut aussi le déployer en ligne

.. sans défendre cette intériorisait-on technique de toutes choses (dans nos activités)

. . .

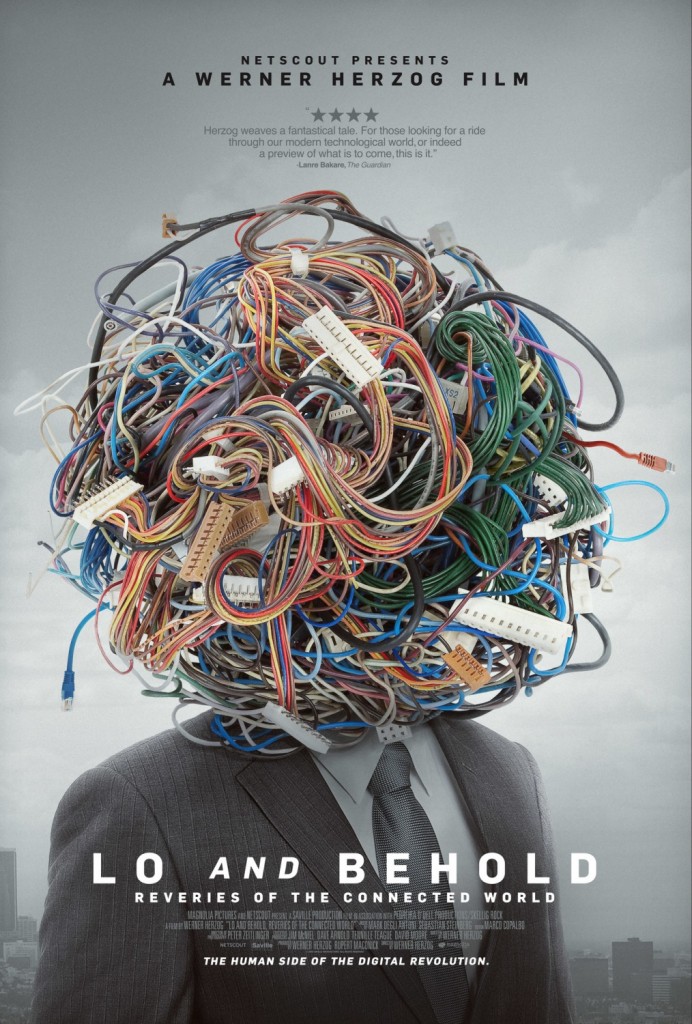

Oscar®-nominated documentarian @Werner_Herzog (Grizzly Man, Cave of Forgotten Dreams) chronicles the virtual world from its origins to its outermost...

A fork of TorGhost, a little utilitly used to route all traffic through TOR.

Faire facilement passer toutes les connexions de votre ordi via /Tor/

Plus pratique que de configurer chaque application en passant par socket

Pratique pour vite changer d'IP sans VPN !

HOWTO_vidéo ( en musique ) tuto

- via : https://ourcodeworld.com/articles/read/953/how-to-route-all-the-machine-traffic-through-tor-in-kali-linux <- good site

- image d'illu. de {cette bulle} : https://www.geeksforgeeks.org/staying-anonymous-with-proxychains-in-kali-linux/

Des Services web...

encore des CHATONS

" Aurore est une association à but non lucratif gérée par des bénévoles étudiants de l'université Paris-Saclay. Nous nous efforçons de fournir une couverture Internet filaire et Wi-Fi très haut débit aux étudiants pour 50€ par an, ainsi que l'accès à de nombreux services Web. "

Proposent une ma fois bonne documentation tuto

(par là que je les ai découvert.es)

" Documentation technique

Bienvenue sur la documentation technique d'Aurore.

Ce wiki est fait pour documenter tout ce qui fait partie de l'infrastructure technique (hardware et software) à Aurore. Il sert à s'autoformer et à avoir accès à toutes les informations concernant notre infrastructure rapidement et clairement "Au programme :

- Sites géographiques (Accès restreint) Sites où Aurore est implantée

- Serveurs Liste des serveurs d'Aurore et de leurs fonctions

- Services Liste des services d'Aurore

- Plan IP Les adresses IP d'Aurore et leurs répartitions

- VM Toutes les VM d'Aurore

- Monitoring Installation et utilisation Prometheus / Grafana

- Les VLAN Virtual Local Area Network

- VPN OVH Documentation du tunnel entre OVH et Saclay

- Les onduleurs Liste et documentation des onduleurs

- Bornes dans les chambres Bornes installées dans les chambres d'adhérents en résidence

- Reserve Proxy Nginx en tant que RP et un peu plus

- Ansible Système de configuration et de gestion de parc

- Liaisons optiques Les liaisons optiques utilisées par Aurore

Fait partie du réseau inter-universitaire :

https://federez.net

et aussi

https://viarezo.fr

https://www.rezel.net

PDF :

- https://dspace.mit.edu/bitstream/handle/1721.1/6353/AIM-628.pdf

- https://www-formal.stanford.edu/jmc/recursive.pdf

The HS class is reserved for use by a system called Hesiod that stores and distributes simple textual data using the Domain Name System. It is typically used in local environments as a stand-in for LDAP. The CH class is reserved for something called Chaosnet.

When a user logs in, he is assigned a processor, and he has exclusive use of it for the duration of the session. When he logs out, the processor is returned to the pool, for the next person to use. This way, there is no competition from other users for memory;

The processors would share access to a file system and to devices like printers via a high-speed local network “with completely distributed control.”4 That network was Chaosnet.

A Chaosnet address is only 16 bits, half the size of an IPv4 address, which makes sense given that Chaosnet was only ever meant to work on a local network. Chaosnet also doesn’t use port numbers; instead, a process that wants to connect to another process on a different machine

first makes a connection request that specifies a target “contact name.”

Inside links :

Sémantique human-machine interaction ( chat_conversation )

See also :

Répertoire / Index mis à jour (1/1h) des relais / noeuds de sortie de Tor

Très utile pour détecter les utilisateurs du dn_tor_onion ;)

J'ai aussi trouvé https://bgp-tools.com/torlists.html ( à comparer todo )

Une solution alternative à la liste officielle proposée par le Tor Project qui... :

- n'est pas toujours à jour...

- index de faux positifs ( des IP qui ne font pas partie du réseau )

- pas d'IP_V6 ( qui devient la norme )

--> Peut donc représenter une alternative pour reccueillir les adresses du /DescripTor

listes ( TProject - CollecTor )

Les listes sont mises à jour :

- https://metrics.torproject.org/collector.html#relay-descriptors

- https://metrics.torproject.org/collector.html#exit-lists

( dans des fichiers datés distincts )

Voir aussi...

- https://2019.www.torproject.org/projects/tordnsel.html.en

- https://stem.torproject.org/api/descriptor/tordnsel.html

listes ( Fission )

https://lists.fissionrelays.net/tor/

exits.txt: Exit nodes only, IPv4 and IPv6. Use this list to block traffic to your site from the Tor Network.

exits-ipv4.txt: Exit nodes only, IPv4 only.

exits-ipv6.txt: Exit nodes only, IPv6 only.

relays.txt: All relays within the Tor Network, exit and non-exit, IPv4 and IPv6.

relays-ipv4.txt: All relays, IPv4 only.

relays-ipv6.txt: All relays, IPv6 only.

updated.txt: The time in UTC when the list was last updated.

scripts :)

- {cette bulle} https://gitlab.com/fissionrelays/lists/-/blob/master/tor.php

- alt ( pyhon ) https://liens.vincent-bonnefille.fr/?CgmMmA

- https://blog.atagar.com/stem-release-1-8 ( using /Stem.python )

[good reports, updates, tips, reviews]

[good reports, updates, tips, reviews]

Histoire de (re)prendre la main sur la création d'adresses en oignon (et script) j'ai dédoublé mon projet de bibliographie (bibliothèque de livres numériques)

En le faisant je me suis demandé l'intérêt .

Et oui, quelle différence entre ces deux adresses ?

https://bib.vincent-bonnefille.fr

http://u3kfftpqmmrqpslbye2rcwy2doxasqly2sjirxdggslkbth6jmdqh7yd.onion

La seconde est super longue,

générée aléatoirement ( avec un principe qui en fait un objet unique :

qui veut dire quelque chose, qui fait belle et bien référence à une adresse,

un ordinateur-serveur accessible en s'y connectant via le protocole Tor )

mais renvoie au même contenu .

C'est un mirror (mon beau miroir) un double par l'accès...

mais, en l’occurrence ici, pas une copie !

Les deux mènent au même endroit, aux mêmes bits et programmes (:

Pour que ce soit tout à fait exclusif il faudrait que l'une n'existe pas.

Et puis on peut se demander l’intérêt vu qu'à priori rien d'illégal ne s'y échange.

Je ne risque rien (dans les conditions que je crois connaître de la légalité actuelle).

Par exemple, ce projet pourrait devenir un espace de piratage d'ebook.pdf ...

mais ce n'est pas mon projet : je ne saurais me positionner éthiquement ...

https://liens.vincent-bonnefille.fr/?UJJg-A (infos sur le projet.motivations)

Aperçu

Digression : sites clandestins, captcha

: perte d'identité, conséquences sur la fluidité de navigation (et contournements)

Beaucoup de (b)logs.sites engagées dans des activités militante ou illicite ( pareillement contraints politiquement ) font le choix d'une "transversion" du CW (ClearWeb) vers un ou plusieurs hébergements passant par des protocoles sécurisant (l'origine de leur serveur, est alors plus difficile à saisir.interdire.censurer) et (l'origine de leurs visiteurs qui passeraient par ces canaux)

. . .

. Je précise tout de suite que quand on se connecte via un DN, dans la plupart du temps, on peut aussi accéder au reste du web. Tor est ce qu'on appelle un MixNet, il profite de l'infrastructure d'internet (câbles et TCP_IP, et langage.API des navigateurs, etc). Aussi un utilisateur avec une IP non "normale" (listée.discriminée comme étant un point de sorti de Tor) pourrait bien se connecter à la version du CW sans anonymat.

. La communauté Tor travaille d'ailleurs à mieux dissimuler les usagers de Tor qui, en se baladant sur le CW hyper surveillé.administré.prévoyant des attaques, liste.log IP(s) et autre fingerprints numériques et donc, demande souvent.parfois des vérifications de votre humanité (des Captcha).

. La comu' Tor a annoncé un système à venir de token partagés pour réduire ce désagrément, fluidifier la navigation web, berner les systèmes de sécurité... (qui à leur tour chercheront la parade pour sécuriser leurs espaces).

cf (sur le projet Tor, les projets 2022+) :

https://liens.vincent-bonnefille.fr/?ynzBsA

. . .

Reste à savoir si ces doubles militants.pirates.citoyens ont eux des locations différentes...

. Sans oublier qu'à être sur un DN d'autres avantages subsistent (avant que la police rentre dans des locaux pour débrancher des routeurs) les états.institutions de régulation peuvent agir de milles façon pour empêcher l'accès à un site !

. En modifiant le DNS pour que quand je tape.clique l'URL d'un site je me retrouve dans un trou.noir, une page blanche ou nulle. Dans ce cas le site n'est peut-être pas fermé mais juste rendu inaccessible (mon navigateur qui demande au DNS ne trouve pas l'adresse IP du serveur.site . C'est une censure peu onéreuse. Un DNS alternatif, décentralisé.autonome, peut rétablir le lien entre ma requête et le serveur (du fait de ne pas être affecté par l'intervention politique du DNS. . .

.

( d'autres méthodes de dissimulation, suppression des sources - dont la désindexation )

Tor et des organisations tels Privacy Watch publient chaque année des rapports (et Metrics) permettant de faire corrélation.lien entre les censures politiques et moyens techniques qu'ont les populations pour les contourner.

Lumen permet d'observer une partie de ce phénomène...

https://liens.vincent-bonnefille.fr/?3LJelw (bulle suivante)

https://www.lumendatabase.org

Les motivations à la censure varient

Nos démocraties (qui nous semblent l'aboutissement infranchissable en politique) ne sont pas exentes de dérapages autoritaires ou in.séparation des pouvoirs. . .

On peut vouloir se cacher pour de bonnes raisons

Et on peut agir clandestinement au regard de la loi sans pour autant soi-même la reconnaître comme légitime.

On peut être militant (ou simplement soi-même) et soudainement ne plus avoir droit au chapitre...

Exiger le droit à l'adresse est fondamental

.

Une adresse à rallonge et alt.DNS

Avoir une adresse Tor prend quelques secondes, elles sont auto-générées, ne coûtent rien (mais la capacité à faire tourner un serveur) pas d'hébergeur à payer tous les ans/mois . Elles sont par contre non mnémotechnique facile à écrire.lire.

. À ce sujet je me rappelle avoir lu sur le Triangle de Zooko ou l’enjeu d'un DNS sécurisant, humainement praticable et décentralisé... il s’agit de préconiser des bonnes pratiques dans l'invention d'un nouveau proto de communication

. On notera que les DNS tentant de réguler ce problème sont nombreux.

wiki https://fr.wikipedia.org/wiki/Triangle_de_Zooko

Ajout . Promotion sur les oignons !

Sur le site hébergé 'normalement' sur le CW l'admin.webmaster peut indiquer en en-tête (meta) qu'il existe un équivalent hébergé sur le DN Tor en indiquant son adresse #.onion

https://community.torproject.org/onion-services/advanced/onion-location/

Source (blog assez riche) https://www.ctrl.blog/entry/tor-onion-location-header.html

. Je l'ai intégré sur ma bib. histoire d'en faire la promotion !

Bonus

J'ai aussi remis mon mirror .loki en ligne

http://5jk8tcgeiddkq6byq59jjmufe9ttmoojrcdqw14gew359qfziiwo.loki

La suite consistera à en faire plus qu'une landing page (vide) : todo

[EDIT] ca prenait trop de ressources, arrété

Je tends à plus d'autonomie logicielle pour récupérer les adresses IP de mes visiteurs (sans passer par un service tiers, souvent payant) . Cela me sert (en dehors de la surveillance.défense.log) à afficher un thème alternatif sur mon site principale https://vincent-bonnefille.fr

. Les arrivants sur mon site avec une connexion passant par Tor sont récompensé.e.s par un habillage-décoration spéciale . Une sorte de easter egg ...

Sur mon serveur {ici} j'ai enfin réussi à comprendre comment récupérer l'entête du serveur ( Nginx ) contenant l'adresse IP des ordinateurs.clients connectés

. pour tester : suivez le lien de cette {bulle}

. . Le module x-real-ip était bien installé

. . mais nodejs ne pouvait pas le récupérer

. . J'ai trouvé un bout de solution ici :

https://stackoverflow.com/.../get-ip-user-with-nginx-and-node

. La prochaine étape... implémenter cet outil ( ici ou ailleurs, ready to go todo )

Du côté de mon site mutualisé petite màj. vers PHP 8.0 presque sans douleur...

Je récupère leur IP avec PHP en fait ( qui est ensuite filtrée.cherchée dans la liste officielle des points de sortie de Tor )

J'en ai profité pour ré.arranger le contenu de mon site, mettre en avant les contenus côté serveur et les éléments liés au DN...

Dante SOCKS5 Proxy Server Setup | CYBERPUNK https://www.cyberpunk.rs/dante-socks5-proxy-server-setup

" Dante Socks Server is developed by Inferno Nettverk "

Project page https://www.inet.no/dante/

UNoficial mirror : https://github.com/notpeter/dante

( ou comment changer d'adresse IP avec un ordinateur lointain vpn_proxy )

{ Ce site } fait une veille_blog_actu sur les outils de hacking ( intrusion_vulnérabilité )

Dante’s Internet: “Serious Business”

Visuellement.Imaginairement ( text_image ) le Minotaure et la représentation des enfers proposés par Dante font partie de la mythologie des dn_darknet

- Mèmes.Images autour de l' iceberg ou de l' oignon , d'une complexité par couches / plis pour le labyrinthe

- des strates profondes de l'enfer Dantesque accueillant.regroupant les damné.e.s selon leurs péchés/tabous/punitions

qui est repris dans certaines représentations imagées et moqueuses.joueuses.trolls (Mèmes) sur l'organisation du "web-profond" ou "darknet" pensé comme "les profondeurs pénultièmes des Internets"... deepweb_dw - le tout mélangé.inspiré par un imaginaire technique.conceptuel faisant état du séparation des usages et contenus selon les proto ... une séparation par couches du réseau qu'on retrouve avec le schéma d'organisation et d'aide à la conception OSI (qui sépare les moments du dev. ou de la chaîne de production de l'information entre plusieurs "couches")

C'est une image cherchant à séparer.ordonner le "bien" du "mal" par une suite logique de méfaits gradués. Un régime des lois_justice où l'on retrouve par exemple la fraude et spam_scam comme acte délictueux. Il s'agit par là de penser les bonnes conduites et leur modération politique/institutionnelle ( CGU ) ...

Dans un tel espace d'autonomie individuelle ( qu'est le www world.wild.web ) il semble alors régner une anarchie : celle de l' anonymat / perte de toute id.entité / origine sociale ( l'individu est livré à lui-même : auto_self_perso ). Cette sortie du social produirait davantage d'actes égoïstes, libertariens ( liberté_libertaire ) hors de toute morale ou code de bonne conduite. Ce laisser faire produirait alors du chaos_trouble dans l'organisation sociale.

Et Dieu tout puissant et régissant ( État_gouvernement ) serait mort au profit de l'individu roi : autonome des autres, le self-made-man ( je pense ici à l'invention de liberté libérale individualiste expliquée par ici )

Un même, une époque

- Je retrouve cette image.sujet autour des années 2017 ( j'étais dans mon mémoire et j'y faisais référence )

- On retrouve cette approche.référence ici blog de recherche dédié : Dante Today

- qui cite un article de Médium ici...

- Aussi bien que sur un site de divertissement comme : La boîte verte fun

... Google images

@Aleksandra_Domanović , From yu to me ( 2014 )

Commissioned by @Rhizome , @Abandon_Normal_Devices , and @Fridericianum .

" Aleksandra Domanović used to own an international sampler of domain names: aleksandradomanovic.sk, aleksandradomanovic.rs, aleksandradomanovic.si, aleksandradomanovic.eu. It's usually enough for an artist or other public figure to claim their name on .com, and Domanović did, but by staking out real estate in the top-level domains governed by Slovakia, Serbia, Slovenia, and the European Union she reminded herself, and anyone else paying attention, about the friction of states and networks, names, and domains. Domanović was born in Yugoslavia, and when it was gone her citizenship drifted. If for some of its users the World Wide Web appears boundlessly ephemeral in comparison to the permanence of statehood, in Domanović's experience of recent history, states and domains alike are tools of control that can be surprisingly fragile and flexible.

The domains in Domanović's personal collection, which have since expired, sketched an outline of those ideas. Her new video adds details. From yu to me is about the history of the internet in Yugoslavia, or what used to be Yugoslavia. "

Mes usages actuels

https://vincent-bonnefille.fr/index/torcheck/index.php

< utilisé là, pour mon "tor_easter_egg" > dn_tor_onion

https://vincent-bonnefille.fr/#tor

Je passe en fait par un service tiers...

qui récupère votre adresse IP de client distant

Surtout qu'il est restrictif et limites les accès avec CORS

Bon, c'est bof...

Par moi même j'y arrive pas

Quand j'utilise nodejs avec des modules pensés pour récupérer les adresses ip,... ce que j'ai en /output/... c'est ma propre IP loopback

= error_échec

L'adresse IP du client reste insaisissable...

L'état de ma recherche

Il me semble que cela vient avant tout du reverse-proxy Nginx

( qui sert.envoie.affiche les pages produites par nodejs (et Express) )

( Nginx gêre les transactions entre ma machine et la votre (client) )

Si j'ai bien compris je dois configurer X-Forwarded-For

Du coup Nginx doit être installé avec un module spécifique :

[ ngx_http_realip_module ] todo

PS : sur mon site principale hébergé chez OVH (pour le moment) les contenus sont distribués par Apache

via : https://www.centreforthestudyof.net/?p=6029 @CSNI

{ today 2021 }

" The project Critical Tracing and The Post-Photographic Image explores how images move across infrastructures. In this context, we propose a two-days workshop to approach the digital image as a transactional device that we can use to trace the infrastructure through which it circulates. "

" In 20th century photographic history and criticism the notion of trace has consistently been associated with the medium's mechanical reproducibility and its indexical relationship to reality. Yet, with the ubiquitous adoption of digital technology, photography has moved away from the singularity of the analogue medium towards a networked technology with a computational structure. Hence the question arises: How can the concept of trace and the act of tracing be reframed to account for images' algorithmic structure and their circulatory patterns amongst different contexts of reception? "

" What are the aesthetic and political implications of foregrounding such notions when rethinking parameters of production, dissemination and interpretation of networked images ? "

" Once images ceased to be perceived primarily as visual surfaces but as a vectors of relations, the notion of infrastructure gains importance, as an essential concept for framing image practices as inseparable from their materiality. Our objective is to study how infrastructure permeates our concepts and ideas about the post-photographic image. We believe that infrastructure cannot be taken for granted and tracing requires different strategies according to the materialities through which images circulate under different geopolitical and socio-technical conditions. "

Via Telegram

@Nestor_Siré in the audiance-intervenant #<3

@Anaïs_Bloch ( réparation_maintenance périphériques_devices hack )

https://www.hesge.ch/head/projet/mobile-repair-cultures-reparation-informelle-linnovation-silencieuse-cas-des-smartphones

Parution originale sur le site de @Louis_Derrac (un Mouton Numérique) en juin 2021 : https://louisderrac.com/2021/06/03/lecture-internet-annee-zero-pour-une-reappropriation-democratique-dinternet-et-une-troisieme-voie/

"Disons-le d’emblée, Internet, année zéro m’a interpellé. Pas tant sur les faits retracés, pour la plupart connus des aficionados des technologies numériques, que sur le raisonnement déployé par l’auteur tout au long de son ouvrage."

Bulle précédente : https://liens.vincent-bonnefille.fr/?QIitEQ

Dans ma biblioth!que ::

https://bib.vincent-bonnefille.fr/book/69

Ma veille par abonnement RSS au site @Resnumerica ( leur wiki bibliographie )

Article archivé et lisible hors-réseaux avec wallabag là) (privé_perso) et en copie publique (mais online)... là

J'ai démarré la lecture est suis pareillement subjugué intrigué par tant de qualité.

Des livres qui nous font voyager aux origines des Internets il y en a. Je pense à celui de @Fred_Turner ...

Internet année zéro de @Jonathan_Bourguignon je l'ai découvert via lundi.matin, je l'attendais à plus politique (militant). Je rejoins l'auteur de }cette bulle{ : on est pas tout à fait dans l'essai, dans le point de vu d'un moyen de changer la société, les choses (je n'ai lu que le début).

... Pour autant, dire les enchevêtrements, ouvrir les complexités est en soit politique :

... dire le réel et laisser le lecteur penser-agir-hurler-savoir-apprendre...

... permettre cela est politique.

↳ Dire l'historicité, faire origines est militant, une lutte

↳ contre les arrangements autoritaristes qui plient le réel

↳ contre l'idéologie hégémonique et donc invisible des discours-formes du néo_libéralisme (et ses modalités de relationner les choses, le vivant, les désirs et intimités).

Je n'ai pas fini la lecture j'y reviendrai.

Tout y est pour le moment fluide, technique sans trop l'être, historique-anecdotique juste comme il faut.

L'auteur retrace l'histoire par le LSD comme technologie ;

- l'après guerre et la centralisation des mainframes;

- l'idéal d'une alternative à une société de contrôle au profit d'auto-médias ;

- l'avènement de la cybernétique dont ces véhicules culturels (autres, pop) ont servi l'acception de ces nouvelles technologies (ainsi que leur paradigme) ;

- la SF et manifesto de l'indépendance du cyber_espace entant que terme vague mais efficace, appropriable ;

- l'invention des interfaces graphiques UX du www rendu public (The_Mother_of_All_Demos), pour qu'elles finissent dans toutes les poches et économies ;

- l'avènement du WWW ... Mozilla navigateur_browser ...

Les années 2000 ont vu naître des /success stories/ de l'homme providentiel de la /Silicon Valley/ GAFAM_NATU . Autant d'épisodes contemporains de mon enfance que j'ai plaisir à retrouver habilement tissés. On retrace les luttes entre Apple_Mac / Windows / Linux, l'enjeu naissant du logiciel libre et open_source. L'esthétique de la libération créatrice jusque dans la communication d'Apple reprenant @Georges_Orwell (contre IBM).

Les réseaux supplantés par ARPANET, le proto tcp_ip et 0SI ... l'envoi du premier log en ligne... Ce qui m'a donné envie de (re)voir la série /Halt Catch Fire/, bulle

Les choix techniques sont le fruit d'histoires mêlées, de luttes, de pouvoirs, d'utopies.

Le basculement entre hippies-bitniks détrônés le hacker geek ...

les enjeux de l'EFF, l'idéal d'une information veut libre (et aillant un coût sur le marché libre des idées) ...

ou encore les prémisses du /WELL/ (tremplin ayant fait découvrir le cyber_espace au grand public), l'intercommunauté-forum par la publication du /Whole Earth Catalog/...

Un retour aux pré-internet que @Fred_Turner avait déjà investi.

...

Mais l'ouvrage {ici} semble aller plus loin, jusqu'aux crypto crypto_bitcoin et l'impérialisme Chinois.

La question reste-t-elle : jusqu'où l'innovation ? Le transhumanisme ? L'effondrement ?

Le covid est de la partie, en introduction, sur ce que c'est qu'une machine qui s'arrête et redémarre. Celle d'une accélération de la vie gérée par ordinateur, télétravail VS la gig-économie : ces humains.humaines en première ligne ; le tout sécuritaire, les reconnaissances faciales, le tout contrôle... une dystopie qui frôle la SF de @Georges_Orwell et Le Meilleur des mondes de @Aldous_Huxley ... et nous rappelle la Grève possible des cerveaux dans le roman libertarien.individualiste de roman de @Ayn_Rand (La Grève). Des récits du présent à venir qui éclairent notre présent.

Les sources et références sont nombreuses, dépassent les champs de la sf_fiction_futuriste ...

Ce livre cite, contextualise, reprécise (et en français !)... hâte d'en poursuivre la lecture :)

How I learned to start worrying and love privacy anonymity

ressources en masse sur les questions de sécurité (en anglais)

https://web.archive.org/web/*/https://anonymousplanet.org/guide.html

- Some low-tech old-school tricks:

-

Understanding some basics of how some information can lead back to you and how to mitigate some:

- Your Network:

Your IP address:

Your DNS and IP requests:

Your RFID enabled devices:

The Wi-Fi and Bluetooth devices around you:

Malicious/Rogue Wi-Fi Access Points:

Your Anonymized Tor/VPN traffic:

- Your Network:

Your Cryptocurrencies transactions:

Your Cloud backups/sync services:

Your Browser and Device Fingerprints:

-

The Tails route:

Tor Browser settings on Tails:

Persistent Plausible Deniability using Whonix within Tails: -

The Qubes Route:

Pick your connectivity method:

Getting an anonymous VPN/Proxy: -

Creating your anonymous online identities:

- Understanding the methods used to prevent anonymity and verify identity:

Captchas:

Phone verification:

E-Mail verification:

User details checking:

Proof of ID verification:

IP Filters:

- Understanding the methods used to prevent anonymity and verify identity:

-

Getting Online:

Creating new identities:

Checking if your Tor Exit Node is terrible:

The Real-Name System:

Cité par @Aksioma

https://aksioma.org/unfixed.infrastructures #<3

vàv de https://liens.vincent-bonnefille.fr/?nj0y3A

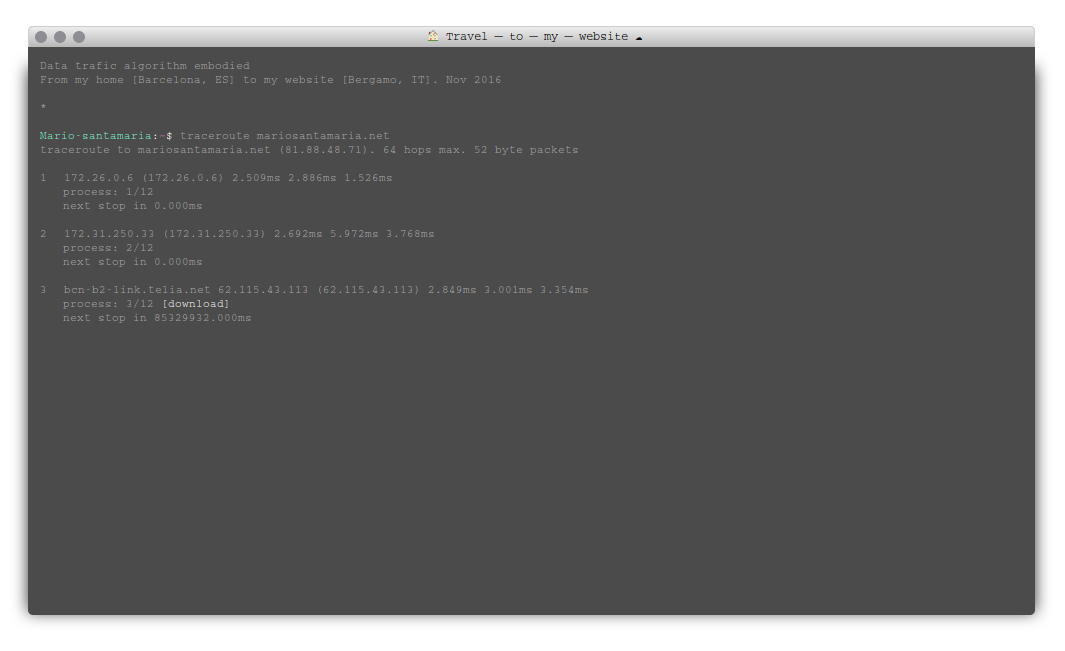

L'artiste organise des "Internet Tours" (en Bus) :

https://invidious.fdn.fr/watch?v=TB6cJSf1V5w

" Travel to my website, in the same way as a data packet 2016 "

( On arrive sur une page web qui représente un Terminal ( cli_bash )

La commande rentrée execute une traceroute entre l'ordinateur de @Mario_Santamaría et son site... avec un décompte de téléchargement en plusieures parties.

On peut ainsi télécharger son site compressé (.zip) avec un lot d'images sur la thématique des réseaux, de la transmission de pakets, leur suivi... beaucoup d'images. La première fait référence à @Tiqqun .

Il est surtout question du chemin et temps parcouru que le téléchargment rallllllllllonge.

Aperçu en image 9 septembre 2021

Data trafic algorithm embodied

From my home [Barcelona, ES] to my website [Bergamo, IT]. Nov 2016

Mario-santamaria:~$ traceroute mariosantamaria.net

traceroute to mariosantamaria.net (81.88.48.71).

64 hops max. 52 byte packets

via ( aller plus loin ? )

https://we-make-money-not-art.com/taking-data-packets-for-a-ride-an-interview-with-mario-santamaria/ #<3 dn_tor_onion corpus 2019 @WeMakeArtNotMoney

" @Alexander_Galloway is Assistant Professor of Media Ecology at New York University."

Dans ma bibliothèque ...

https://bib.vincent-bonnefille.fr/search/stored/?query=Galloway

Dans les lectures de mon M2 j'avais découvert Prtotocol de cet auteur.

Je l'avais adoré, je l'adore encore.

... mais l'entièreté de ses contributions me donne envie !

... https://mitpress.mit.edu/books/introduction-civil-war ( 2010 ) @Tiqqun

... https://mitpress.mit.edu/books/zones-control ( 2016 )

... je retiens aussi The exploit : a theory of networks et The Interface Effect

...

. Protocol #<3 est sorti en ( 2004 ) ebook

mais il est toujours aussi efficace aujourd'hui (j'en reprends la lecture)

et ce pour expliquer dans le détail l'importance politique (et parfois esthétique) des couches protocolaires -- et puis c'est quoi, c'est qui un protocole ? C'est par là que j'aime comprendre la technique, dans des écrits précis, référencés en la matière mais qui s'ouvrent à la philosophie.

L'auteur parle donc (en anglais) des visions cybernétiques et de normalisations, de contextes historiques situés, impliquant des choix stratégiques marqués.

Son site_blog

http://cultureandcommunication.org/galloway/anti-computer

. ses livres

http://cultureandcommunication.org/galloway/books

...

J'étais peut-être retombé dessus en cherchant sur @Brian_Massumi

Massumi's Matheme http://cultureandcommunication.org/galloway/massumis-matheme

:: A Postcapitalist Manifesto : 99 Theses on the Revaluation of Value ::

https://manifold.umn.edu/read/99-theses-on-the-revaluation-of-value... todo livre_ebook_pdf

https://www.chrisharrison.net/index.php/Visualizations/InternetMap

https://www.opte.org/the-internet/ ( timelapse vidéo 1997 - 2021 )

https://www.submarinecablemap.com ( câbles sous-marins )

https://liens.vincent-bonnefille.fr/?fuNIdg ( illegal map of internet Carnabot 2012 )

---

Des cartes d'internet (par contenus-communautés) chez XKCD

https://www.explainxkcd.com/wiki/index.php/256:_Online_Communities#Ocean_of_Subculture_and_Sea_of_Memes_.28East.29

https://www.explainxkcd.com/wiki/index.php/802:_Online_Communities_2

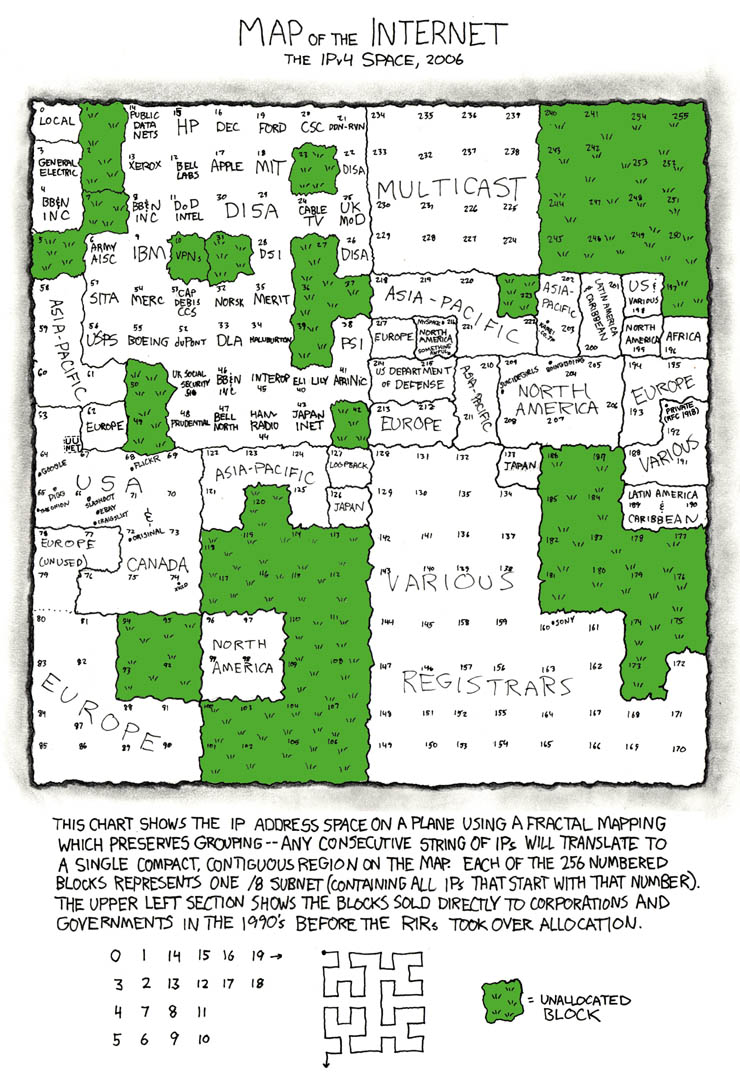

Cartes par plages IPv4 IPv6

https://www.explainxkcd.com/wiki/index.php/195:_Map_of_the_Internet

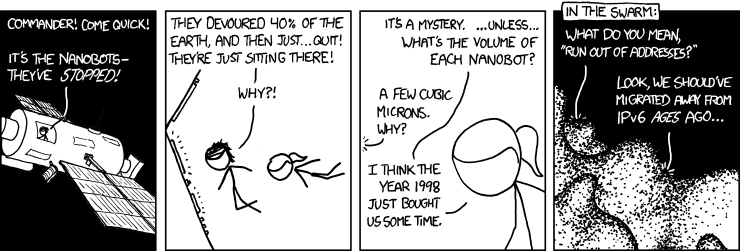

https://www.explainxkcd.com/wiki/index.php/865:_Nanobots (limite ipv6)

@Darknet_Diaries ( podcast )

https://darknetdiaries.com/episode/13/

https://darknetdiaries.com/transcript/13/ hypothesis

https://liens.vincent-bonnefille.fr/?cVx5Bw

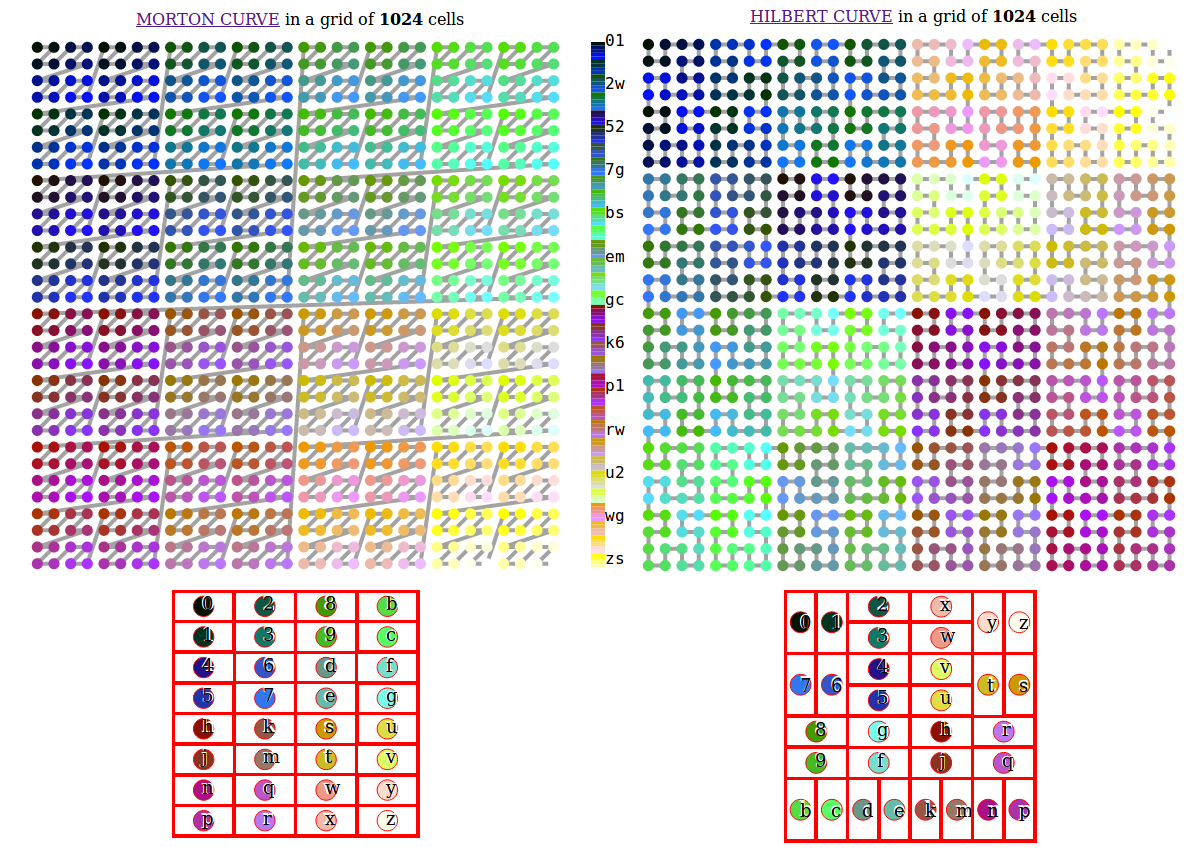

"While playing around with the Nmap Scripting Engine_ (NSE) we discovered an amazing number of open embedded devices on the Internet. Many of them are based on Linux and allow login to standard BusyBox with empty or default credentials. We used these devices to build a distributed port scanner to scan all IPv4 addresses. These scans include service probes for the most common ports, ICMP ping, reverse DNS and SYN scans. We analyzed some of the data to get an estimation of the IP address usage.

All data gathered during our research is released into the public domain for further study. "

2012

-

Carte interactive

http://census2012.sourceforge.net/hilbert/index.html -

Paper (intro)

https://census2012.sourceforge.net/paper.html -

paper (étude)

https://citeseerx.ist.psu.edu/document?repid=rep1&type=pdf&doi=ccc3f8ae7e9bdfadc98d17b731e3a85f2c4834bb -

archive :