Haven's Gate / Fake .clos/.loky / Real VPN / alt.DNS

TW : + Suicide (Haven's Gate) + Nudité partielle (DNS Turquie)

CONTEXTE

{ Cette } bulle est une digression alors que j'écrivai > cette Bulle <.

J'y observais l’engouement ( dans les années 2015 2017 ) pour les "Onion Routing Networks" (des "Réseaux de Routage en Onion" : des logiciels.protocoles variants du routage en oignon proposé par /Tor) ... et leur obsolescence / survivance aujourd'hui 2022 ... Il s'agissait d'une généalogie des protocoles, une "médialogie".

Je me faisais la remarque qu'ils avaient bien pu exister (ou existeront un jour).

Et que certains n'avaient pas "trouvé leur public" ou "achevé leur développement". abandonware

J'arrivais à me demander quelles sont les limites d'un solutionnisme technique dont l'utopie semble infinie (principe de l'utopie), tirant l'innovation vers "l'avant" (qui se trouverait devant). Et qui, dans le cas particulier des protocoles sécurisants (dont le dn_darknet est la figure), sont d'autant plus soumis aux avancées techniques (d'analyse technique, de contre-contre-espionnage...). Encore et toujours, le monde mauvais-prédateur.concurrentiel qui nous vit nécessite des outils palliatifs, des solutions ad-hoc à son emprise.

Parmi ces nouveaux-nouveaux protocoles il y avait /Hornet qui a aujourd’hui muté...

Je me rappelais d'autres "protocoles atypiques" qui pour certains étaient selon moi des arnaques/Hoax ( spam_scam ).

Et pareillement aux images interdites/censurée, je me dis {ici} qu'il y a une aversion à la perte qui rentre en jeux, l'envie sceptique ( de croire par la réfutation, la vérification éprouvée ) ..de croire qu'un objet existe "vraiment", d'en définir les contours pour mieux l'atteindre ou se résigner (s'il n'était que chimère au moins je suis mieux fixé).

Une affaire technique : faire c'est éprouver

Je venais aussi avec l'idée qu'en définitive bien des protocoles échappent à la nomenclature des réseaux dits "Darknets"... je voulais mettre sur la table les VPN, HTTPS, les F2F voire P2P... comme répondant à leur endroit à un impératif spécifique de sécurité (fermeture) ou d'ouverture : pas des "darknets" ou "dark.proto" mais des agentivités autres.

Dans ce prolongement je voulais { ici } expliquer cette activité (passe temps) de recherche : La "chasse aux protocoles atypiques" (ou herbier). Une pratique qui demande souvent une longue enquête : des essais, de la documentation, puis une vérification empirique et pratique de la "chose" étudiée. C'est une approche épistémologique qui me plaît bien, me met en chemin et en création de formes.

Je la qualifierais (peut-être à tord) de "pragmatique".

Il s'agit d’acquérir un certain savoir-faire / une certaine technicité qui se rapproche de l'artisanat. Un savoir faire autonome.iste que je retrouve dans l'esprit DIY / self_host_hébergement

Une pratique qui vient confirmer la théorie. Car, tant que je ne suis pas connecté.e je ne suis pas pleinement sûr.e que la dite "espèce" de protocole existe (surtout si je braconne tout.e seul.e, sans guide.sachant.e)... Le sentiment satisfaisant de la découverte, de l'accès à face à la résistance du savoir qui semble retenu...

Il s'agit (dans cette exploration) d'éprouver la véracité d'une hypothèse par l'expérience (en me disant : avant de croire son inventeur.ice que "ça marche" je veux essayer par moi-même, tâtonner)... et la confusion générale autour des différents types de protocoles, leur nature ou fonction... c'est vrai c'est un sac de nœuds.

DÉVELOPPEMENT

Entre soi : pairs amiEs

Il y a donc les "Darknets" mais certains sont d'autre nature.

Dans leur collection et vérification de faisabilité (herbier) il arrive de tomber sur des licornes.

Par exemple, dans la famille des réseaux f2f (https://fr.wikipedia.org/wiki/Ami_à_ami) je n'ai jamais su installer puis échanger avec les éventuels pairs d'un réseau comme /anonet. Pourtant il y a bien des sites qui en font mention comme étant un genre de VPN puissance VPN... Un hoax/arnaque ( spam_scam ) ? Même la page wiki des proto "F2F"="Friend 2 Friend"="Ami à Ami" pointe vers une page /Anonet manquante.

L'hypothèse forte que j'ai envie de garder c'est que ce réseau ne fonctionne pas, n'est qu'une documentation fantôme ou une arnaque... Mais je peux me tromper...

Sceptique mais pas con

Je veux voir pour le croireL’absence de preuve n'est pas la preuve de l’absence

Entant que tel { une capture écran / la page d'un site web promotionnel } sont, dans le régime de la preuve, assez peu fiables..., du même degré de fiabilité qu'un témoignage ( méthodologie scientifique sceptique )

Or, de souvenir, la documentation de ce prétendu protocole F2F (/Anonet) ne donnait pas de marche à suivre précise : pas de protocole d'expérimentation reproductible (qui aurait permis d'en discuter publiquement les conclusions). Une telle recette.procédure aurait permis de vérifier l'hypothèse de façon empirique, par la pratique... voire de conclure à sa fiabilité : par l'expérience de son iréfutabilité.Si l'hypothèse selon laquelle { "la mise en réseau de machines via /Anonet est possible" } était remise en cause { "/Anonet n'existe pas" }, alors on aurait pu tenté de reproduir la ou les expérience.s pour éprouver à nouveau la solidité de l'hypothèse.

La charge de la preuve reviendrait sans doute plus à la personne défendant l'existence d'/Anonet (son hypothèse étant remise en cause : se serait à elle de fournir enfin la marche à suivre sous l'observation-vérification de ses pairs.semblables).

. . .

NB : Les F2F existent bien, ceux ne sont pas des Darknets comme les autres.

~ /Freenet en fait partie, /Anonet se présente plus comme un "VPN de VPN" (hum, confus ce slogan) . Dur de le classer sans avoir pu le tester et lu au sujet de son fonctionnement.

~ Or, si l'on veut bien les utiliser, en fonction des attaques.intrusions constatées, des ennemis à contourner ... il est essentiel de bien nommer/tirer cet herbier .

Dans toute (?) ontologie_taxonomie il y a un soucis de (re)semblable, de sous-ensemble.

Les F2F ne sont pas du même acabit que /Tor et variants cités {ici}. Ils ont un "obscurcissement" variable. Et c'est justement ce glissement qui m’intéresse entre catégorisations.

Iceberg starifier le réseau

La mythologie iceberg nous dit que :

{ { { un dn_darknet } est une sous-catégorie du grand ensemble deepweb_dw } contenu dans l'ensemble internet }

Certes si on confond données non agrégées, construites (#darkdata) ou/et accessibles deepweb_dw et leur accès protocolaire.

Elles sont produites dans différents environnements / réseaux / sociétés / plateformes qui, si elles sont accessibles, non verrouillées-privatisées, peuvent être exploitées...

Mais pour qu'elles le soient elles doivent déjà être accédées par les réseaux de machines qui parlent le même langage... le même proto . C'est un préalable primordial à l'existentiel des données.

Ontologie séparante (le re.pli)

Mon dedans est ton en dehors

Chaque intéréieur-extérieur produit comme des plis, des frontières administrées qui sont éprouvées par des attaques, des intrusions, de la surveillance, etc.

Une entreprise responsable se protège des entrées dans son royaume de données et de pouvoirs d’exécution.

Cette ontologie séparante est ce qu'on appelle la 'vie privée' ou la 'défense numérique'. Un dedans inviolable sans autorisations requises expressément.

Sécurité informatique (seul.es contre tous.tes)

Réduire l'accès : censure ou auto.défense

La défense.sécurité informatique est un prérequis dans un monde aussi ouvert que celui du tout en réseau. Les canaux d'accès (les ports par exemple) sont ouverts avec parcimonie, selon les usages, pas tous à tout le monde. Cette obscurité choisie, ce privé, cet intime, est nécessaire aux entreprises humaines connectées (non naïves des prédations dans un monde mauvais, prédateur, concurrentiel).

VPN / DNS / HTTP sécurisés : d'autres outils

À proprement parler un VPN n'est pas un Darknet mais rempli quelques fonctions de sécurisation des données. Pareillement un accès HTTPS encapsule les données chiffrées sur nos navigateurs (par exemple). Mais ces deux moyens ajoutent une couche de sécurité, de mise à distance de certains publics.acteurs.ennemis potentiels. Ces moyens ne dissimulent pas les origines de connexion entre A et B comme peuvent le faire les réseaux amnésiques comme /Tor.

Alt.DNS contre la censure (dont printemps arabes/Hadopi)

Pareillement, un DNS chiffré (DoH/DoT) rempli ce rôle vis-à-vis de nos FAI fouineurs (main dans la main avec les États).

DN : outils.moyens combinés dans un monde hostile (par défaut)

Un Darknet répond à un ensemble des problématiques techniques pour être "dark". C'est un paquet d'outils mis ensemble : dont par exemple, un DNS qui lui est propre

Il doit répondre à un ensemble de moments critiques pour le maintient de l'anonymat recherché. Des conditions sécurisantes sur l'ensemble du transport de l'information : sur les couches successives du protocole de communication...

Couper l'accès au DNS pour empêcher l'accès aux site (par leur URL qu'il contient)

Pour contourner la censure exercée par mon pays (qui veut par exemple censurer Facebook ou mon application de Chat sécurisée) je peux essayer un autre DNS, décentralisé, autonome.Dans cet exemple de censure (d'intervention sur le DNS) et de l'utilisation pour y remédier d'un alt.DNS qui permet d'avoir de nouveau accès à certaines parties du web...

C'est l'un des moyens utilisés durant les @printemps_arabes (il est simple à mettre en place : aussi bien pour l'utilisateur.ice que pour l'attaque.censure)

Je n'utilise pas un "darknet" mais j'ai d'un coup accès à des contenus qui sinon seraient inaccessibles.

Déconnecté j'étais réciproquement hors-ligne / hors-de-portée de ces sites qui pour moi deviennent des Darknets...

. . .

J'avais bien aimé cette définition assez triviale d'un Darknet aux débuts d'ARPANET... où, donc, un darknet était cette machine (ou ces machines) qui d'un coup, pour une raison X ou Y n'étaient plus répertoriées.accessibles.joignables mais qui, sans doute, devaient encore exister...

- On pourrait la raccourcir ainsi :

: Est un darknet un réseau de machines-habitantes

: ... qui échappent à l'accessibilité d'autrui.

- Doute, supputation, fiction, imaginaire pouvaient prendre le pas.

L'autonomie de l'objet, son indépendance prise, on ne saurait dire à sa place s'il existe encore et ce qu'il fait sur les réseaux.

. . .

Reprenons notre exemple de censure au DNS...

( la censure est ici une intervention qui contrevient au principe de neutralité_du_net )Une telle expérience côté utilisateur.utilisatrice, celle d'un dysfonctionnement / d'une coupure... rend visible et sensible une "rejoignabilité" d'habitude sans frottement, indolore, imatérielle, inconsciente, banalisée. Cette coupure rend visible un temps les modalités d'accès.

Je pense ici au "friction less" ( cf. article walla )... @Antoinette_Rouvroy parlait, elle, de "processus indolore" (à l'endroit de la surveillance algorithmique)...

Comme la perte des données nous avons une affection pour les contenus et leurs UX, une satiété dans l'accès et leur consommation . Et on peut en vouloir toujours plus...

Il y a aussi quelque chose ici de la phobie du dys.fonctionnel qui m’intéresse beaucoup...

Reconnexion

Fake/alt.DNS

Je peux contourner la censure de mon FAI avec un DNS alternatif. J'ai du coup de nouveau accès à des adresses URL qui ne répondaient plus (car retirées du registre DNS "normal", commun)

: Le bon outil, la bonne configuration "(ré)ouvre les portes" du savoir, le portail/gate, l'accès aux données, au contenu. Je n'en suis plus coupé.

Accéder au vide qui comblera le manque, l’absence... et que le secret retient

Je pense aux emprises sectaires dans lesquelles l’apprenant est soumis à la verticalité du sachant...

Où le sujet.individu est disciple et dans lequel le savoir retenu par la représentation du pouvoir central (la figure du gouru et de ses nœuds intermédiaires)

: Le manque d'accès au savoir (volontairement retenu) rend addicts.

Je pense ici à la secte /Heavensgate et leur magnifique site :

https://web.archive.org/web/20220124210825/https://www.heavensgate.com/

très pop ou iconique d'un cyberespace accessible par un état modifié de conscience...

Titre du "site hanté" ( liéé à la secte meurtrière des années 90+ ) :

Heaven's Gate - How and When It May Be Entered

qui avait mené à des suicides autour de la croyance en des OVNIsUn article complet sur cette histoire et alt.under_sub culture

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner / 2020

are.na connex. mysticism-myth-religion ( todo bullle )

Un site qui perdure et semble hanté.

Je note sur @The_Internet_Archive qu'il trouve un regain...

peut-être suite à la sortie d'une série TV produite par @HBO ...

Voici les premières lignes du texte de la secte...

https://vimeo.com/209116769 (source)

Last Chance to Evacuate Earth Before It's Recycled

Edited Transcript of Videotape:

This is the 29th of September, 1996 . I'm "Do." "Do"

probably doesn't mean anything to many of you. To those who

have heard of "Do," I might relate "Do" to "Ti and Do," of the

"UFO Two," or of what the media dubbed the "UFO cult"** that

made some splash in the news in 1975 [...] Now, today we have quite a

different urgency. It's urgent to me, and it's urgent to the students

that sit before me. Our reason for speaking to you is because we

feel to warn you of what is just around the corner.

Un dernier DNS pour la route

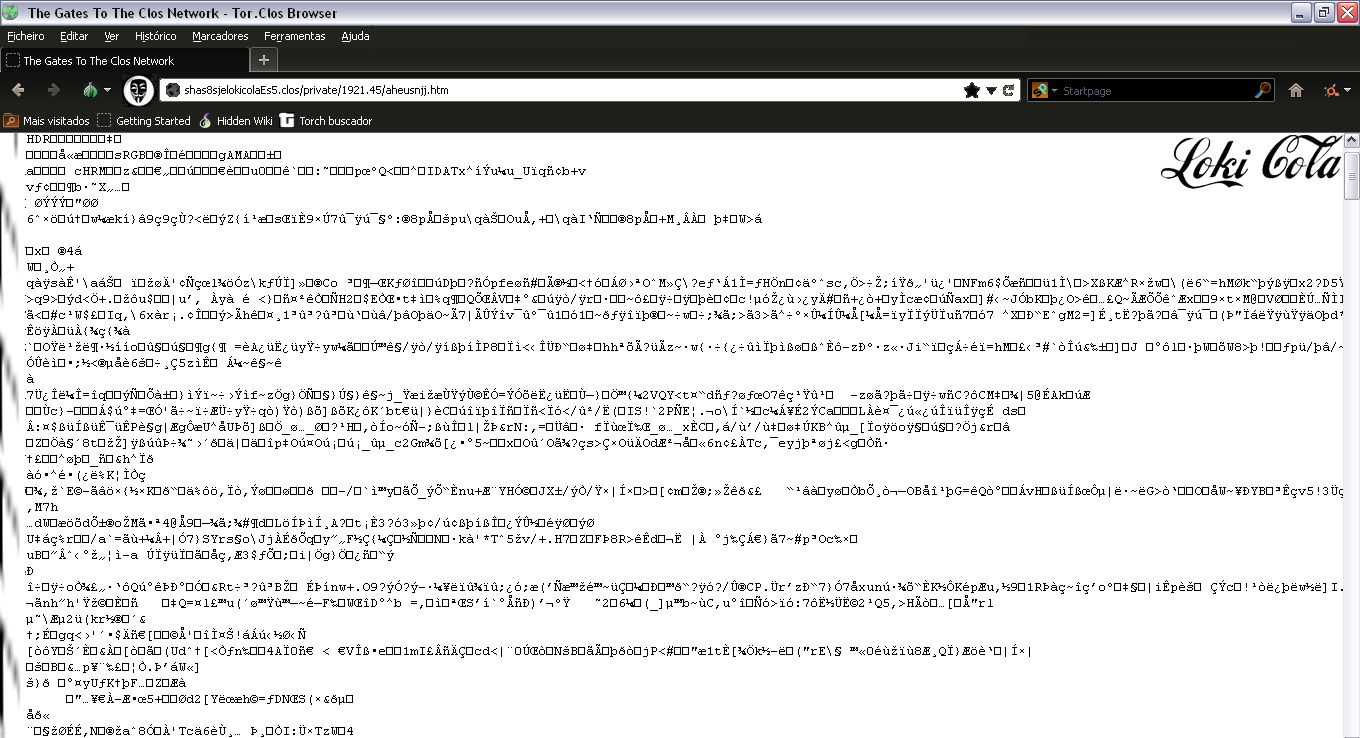

Parmi les DNS exotiques ouvrant d'autres portes j'ai pu tomber sur le mystérieux .clos ou .loky (TLD) ( not .loki dn_lokinet ) Je crois qu'il y a là une certaine aversion à la perte qui rendre psychologiquement en jeux.

Le désir insatiable d'accéder à quelque chose d'autant plus grand que fantasmé.

... un sujet de RA ( réalité alternative / fake / un divertissement IRL ) dont on trouve de nombreux sujets sur le web tel : https://www.quora.com/What-are-clos-and-loky-links-How-do-you-access-them

Entre crédulité et jeux d'enquête : le plaisir de creuser, de chercher :

une pratique de recherche exploratoire qui aiguise curiosité et intelligence.

... et qui fait parfois oublier le réel sujet et importance de ces protocoles différents-atypiques norme_atypique

Avant d'accéder à des #.onion d'un dn_darknet c'est à des sites censurés que j'ai voulu me connecter. D'une certaine façon, mon premier sentiment d'accéder à un au-delà (que j'espérais encore exister derrière la censure technique) je le dois à l'un de ceux-là : un alt.DNS autonome/alternatif...

La pratique explorative et de collection ne m'a pas quitté.

Liens retenus

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner

Nouveau

vidéo sur une autre secte ....

https://skeptikon.fr/w/gYS1Kgoh8n58kkZXFjVFNU

donne cette source wiki intéressante sur les pseudo-sciences, etc.

https://www.psiram.com/fr/index.php/Pseudo-science

" An atlas of maps and graphic representations of the geographies of the new electronic territories of the Internet, WWW and other emerging Cyberspaces. "

Se représenter Internet(s)

Ses continents, ses îlots

ses en dehors, ses bords

J'étais tombé sur cet atlas il y a quelques années.

Un objet qui raconte le besoin de repères, de limites,

d'image pour voir ces agentivités, ces "instants entre" A et C

L'Atlas du Cyberespace

" The work of @John_December (www) in charting cyberspace " :

.. qui contient cette topologie (ci après)

par @Rob_Kitchin en 2002

Une map_carte d'un cyber-morcellé,

avec ses bouts de logiciels-réseaux isolés,

voire pire, sans GUI / UX de cli_bash ..

- Conceptual Map of Net Spaces - Circa'94 1994 1995

- https://www.kitchin.org/wp-content/uploads/2019/04/BSoC-2002.pdf

- Au souvenir des /Cyclades et autres réseaux émergeants

C'est pour moi (1/2/3. topologie/vue du dessus) l'anti- iceberg .

L'époque où le "online" était un cas particulier...

Une {bulle} suivant https://liens.vincent-bonnefille.fr/?tRE0_g

( sur la durée de vie des protocoles aux petits oignons )

Vous pouvez aussi aller voir l'Atlas Critique (et contemporain, et magnifique) de @Louise_Drulhe

https://liens.vincent-bonnefille.fr/?Rv_BMw

De @Emmanuel_Van_der_Auwera 2014 (infos)

" A certain amount of clarity is a film made from internet found footage describing the spreading in the community of teenagers of one viral video showing a real murder.… "

Conf

Découvert via after-social-networks (évent. fb) le 24 janvier 2022 en collab' avec @ArTeC . Joie de retrouver des visages amis, des pensées nourrissantes, voisines... et surtout le souffle des séminaires, cet être ensemble dans le processus de création-exploration :)

@Emmanuel_Van_der_Auwera et @Jason_Middelton étaient présents pour nous parler de leur activité de chercheurs-foullieurs depuis les tréfonds du web.

Notes_brouillon à chaud

Sujet difficile, celui de ces images maudites qui s'impriment par la terreur dans nos souvenirs. Traumas du web, de ces images qui n'auraient jamais du être rendues publiques.

Un docu. sur les violences,

celles hors écran,

et ces visages qui réagissent

( réact.vidéos )

et le pire à portée de clic

dans ces chambres d'ado exposées...

comme un hack ultime de leur vulnérabilité

Jeu insouciant de regarder jusqu'au bout

cathartique devoir de se surpasser

. . .

it s not an entertainment

it s not a game

it s a chalange

it s for real

. . .

couches de violences

ce pire qu'on ne voit pas

ce lointain, ces guerres

leurs atrocités du passé

leurs survivances du présent

. des visages qui relatent

des enfants qui jouent

jouent à la guerre, au meurtre

et se filment-partagent

simulent.transgressent

Réact-vidéos, cours de récrée à la maison

Du fait des sujets et du support filmique-vidéo qu'ils s'emploient à monter pour faire narration (les deux artistes présents pour parler de leurs pratiques), il est vite question de soi, de ce qui nous touche et de ce qui touche ceux.celles qui s'exposent à ces images terribles. La rencontre du Séminaire en Visio dédouble la mise en abyme des écrans réactants dont l'œuvre de @Emmanuel_Van_der_Auwera nous plonge.

Des contenus qu'on ne voit pas, mais que l'on découvre par l'intermédiaire du regard de l'autre, regardant aussi vers son écran, aillant ce geste de regardeur comme nous. Un regard attiré par le défi d'une image que l'on sait insurmontable, dangereuse, toxique, traumatisante. Et qui, pour cela, circule, pour ce qu'elle porte d'impossible à regarder, mais que l'Internet a maintenu en vie, accessible malgré tout. C'est donc un regard pris à son propre piège, curieux de se confronter à la limite de sa propre insupportabilité qui nous est donné de voir.

Des ados pour la plupart qui, depuis leur chambre, regardent un écran et se filment le regardant. Des vidéos de réaction à un contenu. Une forme stylistique bien connue sur Youtube et aujourd'hui d'actualité sur Twitch et autres communautés du vivant en train de... C'est donc un regard de l'attirance-répulsion qui se force à voir et essaie souvent trop tard de se rétracter, de prendre ses distances. C'est par les témoignages entrecoupés et les reconstitutions de meurtres et de violence sur des ours en peluche (et autres supports de simulation), entre jeux d'enfants et serious_game que cette expérience d'un contemporain nous guide.

Comme une archéologie de l'intime, celui de la chambre protégée dont l'intrusion de l'image, celle de la vidéo vue et de notre regard semble étroitement produire l'effet de terreur. À la fois complice et touchant. Incapable que nous sommes dans l'instant de venir en aide à ces visages défaits pour la plupart. Un objet condensé, éprouvant.

Chercher-trouver

Mise en danger d'autrui

Empathie avec le vivant

image virus

Et je suis pris comme d'autres chercheuses.chercheurs à gratter ce qu'il reste entre sacré et déchet. À éprouver la certitude de l'existant qui se retire au regard. À sentir savoir que ce que je cherche est là, quelque part, qu'il faut y croire et ne douter que pour mieux chercher, formuler dans les petites boîtes étroites des moteurs de recherche. Croire, garder, regarder. Faire tourner. Parce que pour qu'ils.elles les voient ces images il a bien fallu qu'elles circulent. Qu'une ou plusieurs personnes les produisent et que d'autres les partagent, exposent en conscience leurs ami.e.s (les trahissent par ce cadeau empoisonnant). La rumeur se transforme en témoignage : l'image du réel-impossible (invisible) fait place à celle du retour d'expérience, subjective, yeux dans nos yeux. L'humain souffrant au milieu de nous. Prolongée par notre propre empathie, la mienne, intime, profonde, de me sentir ému-triste, défait par ce regard horrifié que je laisse impuissant derrière son écran et moi derrière le mien.

Il en sort une certaine dissolution de la spatialité, une contagion de l'être là, de nos vies de récits mêlés. De ces blessures faites par d'autres, mais par soi aussi. Une vidéo-montage qui donne raison à une certaine opérabilité des contenus échangés en ligne, à leur régulation, aux CGU mais qui, comme toujours dans ces entreprises de censure , s'avèrent dangereuses et souvent inefficaces (dans l'arrêt de la diffusion). La prévention me semble toujours plus du côté de la pédagogie, de la discussion des parents à leurs enfants, des enseignant.e.s avec leurs publics exposés aux violences en réseau (qu'un anonymat / perte de source favorise).

Dans ma chambre - story

Il me rappelle les débuts d'une certaine recherche sur les dn_darknets je ne sais plus trop comment pourquoi mais j'en avais cherché certaines de ces vidéos aux titres annonciateurs. J'avais sans doute à l'époque une activité "pirate" en P2P sur Kazaa ou eMule, en 2000 et piratage . C'était l'âge d'or de l'Internet libre, mal régulé, disruptif pour les chaînes de production et de distribution vidéoludiques (dont les maisons de disques). Elles perdaient leur pourvoir privateur.

React vidéos , sans portable

Il y avait déjà une économie de l’illicite (il y en a toujours eut, réagissant au marché que provoque symétriquement l'interdit). Déjà une colonisation de nos intimités, une autre injonction à "être en ligne", à prolonger nos moments de présence au monde extra-scolaire. Je n'avais pas d'écran-terminal portable à regarder durant la récréation. Mais, nous avions des forums et chats IRC puis MSM. La viralité des jeux-challanges en ligne ont émergé avec eux, avec la capacité de commenter les activités des autres mais aussi de faire son auto-analyse (b.log, livestreams).

Bizutage

Le bad_buzz ou l'extrémité grégaire des comportements étaient déjà là pour prouver-questionner-performer une certaine organisation des rapports de force permis en société : une certaine capacité à survivre dans la violence jouant sur son implicite, testant la malléabilité du groupe à y adhérer ou non, ses limites, éthiques/morales. Le bizutage en est peut-être la forme la plus convenue, celle d'un jeu outrancier qui s'autorise comme expression d'un ordre dominant. Des activités cathartiques visant à se surpasser, à dépasser la condition d'enfant sur le seuil insupportable de l'indépendance adolescente.

Digg to find the file ( P2P )

Un www aux CGU moins algorithmé et lisse. Chercher-trouver le fichier interdit, censuré, recoin possible du web, pépite cachée, montait l'adrénaline. Dans mes consommations (comme celles d'aujourd'hui) j'ai une certaine info-obésité. Mais le grand marché ouvert du P2P bittorent_p2p rendait la curation du web assez différente de celle balisée par les GAFAM_NATU (Netflix and co). Chercher pouvait demander un clic pour trouver un film pop , mais des heures pour une rareté underground . Cette fouille produisait un commerce publicitaire pour les plus grosses plateformes d'index partagé mais, pour beaucoup, la motivation au partage semblait celle du plaisir de consommer-apprécier une matière culturelle à qualité variable. Le débit-quantité était lui donc bien plus élevé, distribué, auto-géré qu'aujourd'hui.

Free space utopie

Une espèce d'âge d'or du partage et de la régulation difficile. Celui d'une certaine autonomie numérique sentant l'anarchie, le communisme, le cyber-espace... celui d'une héterotopie consciente qu'elle ne tiendrait pas. Une époque où la conspiration d'un tout-surveillant était réaliste et se manifestait peu à peu ( lois liberticides, censures, contrôles... puis les révélations du connu avec @Edward_Snowden ). Je lisais des TAZ et fanzines en ligne. Je voulais croire à une révolution par l'auto-gestion des individus politiques en réseau. Au confort infini de cette chambre coupée du monde. Je n'en suis pas réellement sorti depuis.

No Fun +

RIP in Peace America - @Dominic_Gagnon 2009

+

L'œuvre-installation No-Fun @Eva_Franco_Mattes 2010

https://0100101110101101.org/no-fun/

: {https://liens.vincent-bonnefille.fr/?6EVteg}

==> https://vincent-bonnefille.fr/pj/dn/pdf/#page=35

Le film Julien Donkey-Boy ( infos https://mubi.com/fr/films/julien-donkey-boy ) 1999

" Shared December 9, 2021

A journey through the uncomputable remains of computer history, narrated by the author.

https://www.versobooks.com/books/3885-uncomputable

Interview with @Alexander_Galloway : https://youtu.be/cldpGDt-Jw8 "

Édité chez Verso ( 2021 ) on peut y lire :

" A journey through the uncomputable remains of computer history

Narrating some lesser known episodes from the deep history of digital machines, Alexander Galloway explains the technology that drives the world today, and the fascinating people who brought these machines to life. With an eye to both the computable and the uncomputable, Galloway shows how computation emerges or fails to emerge, how the digital thrives but also atrophies, how networks interconnect while also fray and fall apart. By re-building obsolete technology using today’s software, the past comes to light in new ways, from intricate algebraic patterns woven on a hand loom, to striking artificial-life simulations, to war games and back boxes. A description of the past, this book is also an assessment of all that remains uncomputable as we continue to live in the aftermath of the long digital age. "

Voir-écouter aussi

https://invidious.fdn.fr/watch?v=cldpGDt-Jw8&listen=1

Le (b)log.site de l'auteur

http://cultureandcommunication.org/galloway/uncomputer

Dans ma bibliothèque :

https://bib.vincent-bonnefille.fr/book/15

Je suis retombé sur l'envie de lire du @Alexander_Galloway

J'avais juste adoré Protocol sorti en ( 2004 ) j'en parlais ici

L'extrait de {cette vidéo} me donne encore plus envie de m'y plonger. C'est agréable d'ancrer la voix d'un humain dans son écrit...

J'entends une mise à plat des problématiques sur le computationnel, ce qui y échappe (et inversement, ce qui est colonisé par le computationnel). La lutte entropique ( chaos_trouble ) étudiée par @Claude_Shannon : de théorie en informatique tintée de cybernétique ... ça me parle.

J'ai noté des ref. dont :

Contagious Architecture :

Computation, Aesthetics, and Space,

de @Luciana_Parisi 2013 . À propos du MIT (édition) :

" A proposal that algorithms are not simply instructions to be performed but thinking entities that construct digital spatio-temporalities.

" A proposal that algorithms are not simply instructions to be performed but thinking entities that construct digital spatio-temporalities.

In Contagious Architecture, @Luciana_Parisi offers a philosophical inquiry into the status of the algorithm in architectural and interaction design. Her thesis is that algorithmic computation is not simply an abstract mathematical tool but constitutes a mode of thought in its own right, in that its operation extends into forms of abstraction that lie beyond direct human cognition and control. These include modes of infinity, contingency, and indeterminacy, as well as incomputable quantities underlying the iterative process of algorithmic processing. . . . "

En cherchant plus loin (sur les internets) je suis tombé sur

QueerOS: A User’s Manual

https://dhdebates.gc.cuny.edu/read/untitled/section/e246e073-9e27-4bb2-88b2-af1676cb4a94

( j'aime le sujet LGBTQIA repensé par l'imaginaire informatique walla todo )

Cet outil me sert { ici, sur shaarli } et dans ma veille pour créer des aperçus de pages web.

Des captures écran (ou "instantanés") qui sont ensuite redimensionnées (thumbnails)

Me sert (et peut servir) : pour de la sauvegarde / archive :: archéologie_num .

Mises à jour . ajouts

MAJ : ajout de détection des liens vidéo Youtube / Invidious 2021

MAJ : ajout d'une sauvegarde de 5 versions (par URL-page)

MAJ : ajout d'une version datée-titrée (incorporé à l'image)

MAJ : ajout de conversion img.jpg (+ base64) 2022

MAJ : gestion des accents, dé/en.codage (partiellement)

MAJ : ajout d'un lien incitatif de YT vers #.invidious

MAJ : gestion pour img.jpg, conv. selon dimensions

MAJ : fullpage + crop + thumb

https://liens.vincent-bonnefille.fr/?l3HsUg

Outils . fonctionnement

Mon serveur utilise nodejs avec Puppeteer ( bot_scraper )

Pour éviter Chrome j'ai aussi essayé cutycapt

Je me suis inspiré de https://addons.mozilla.org/fr/firefox/addon/searchpreview/ ...

Limites

J'ai observé pas mal de modules se rapportant à /Puppeteer/ étaient liés à /PhantomJS/ ( dont le dev. est en pause et surtout l'installation sur Raspberrypi un poil unofficial (bidouille, build manuel...) pas top en matière de durée_de_vie ...

Du coup j'ai repris une mini étude de marché des logiciels de "scrapping" permettant d'explorer le web bot .... et je suis retombé sur : https://scrapy.org #<3 ( capture plus bas ) ... que j'avais utilisé en 2017 pour explorer le Darknet Tor... Du coup c'est une nouvelle piste, un autre angle d'attaque-recherche.

Résultats avec {cet} "outil maison"

! Awsome list alternativeto

https://github.com/duyet/awesome-web-scraper

ArchiveBox (alternative)

(prêt à l'emploi) (un archive.org auto-hébergé/local)

Pour une offre prête à l'emploi (avec même une version application -avec Electron-) vous pouvez utiliser ArchiveBox https://liens.vincent-bonnefille.fr/?VvYV3w ...

Moi je l'utilise à nouveau pour de la sauvegarde de sites web

(ça crée une archive Warc / html avec ressources / pdf / capture partielle / ...)

Archivebox + Pupet

-

Add ability to run JS scripts during archiving with Playwright/Puppeteer

https://github.com/ArchiveBox/ArchiveBox/issues/51

( cacher modals / popups / cookies ) -

Autoscroll before before archiving and take full-height screenshots

https://github.com/ArchiveBox/ArchiveBox/issues/80

Aller plus loin (notes pupet)

Pistes plein écran ( auto scroll sur la hauteur )

https://blog.rasterwise.com/Puppeteer-Screenshot-Full-Page-Not-Working-Possible-Fixes-and-Alternatives

https://docs.browserless.io/blog/2018/02/22/large-images.html

https://www.titanwolf.org/Network/q/5c0608d1-34ae-4c37-ae1d-2192cbbc1cd0/y

https://zxc0328.github.io/2018/02/12/hdchrome-long-capture/

@Aleksandra_Domanović , From yu to me ( 2014 )

Commissioned by @Rhizome , @Abandon_Normal_Devices , and @Fridericianum .

" Aleksandra Domanović used to own an international sampler of domain names: aleksandradomanovic.sk, aleksandradomanovic.rs, aleksandradomanovic.si, aleksandradomanovic.eu. It's usually enough for an artist or other public figure to claim their name on .com, and Domanović did, but by staking out real estate in the top-level domains governed by Slovakia, Serbia, Slovenia, and the European Union she reminded herself, and anyone else paying attention, about the friction of states and networks, names, and domains. Domanović was born in Yugoslavia, and when it was gone her citizenship drifted. If for some of its users the World Wide Web appears boundlessly ephemeral in comparison to the permanence of statehood, in Domanović's experience of recent history, states and domains alike are tools of control that can be surprisingly fragile and flexible.

The domains in Domanović's personal collection, which have since expired, sketched an outline of those ideas. Her new video adds details. From yu to me is about the history of the internet in Yugoslavia, or what used to be Yugoslavia. "

Welcome to the Old Internet Again !

. an other one .

https://www.404pagefound.com

Créer des archives de sites

les explorer dans le futur

même une fois morts-suspendus ou non maintenus

EDIT

-

The Yes Men — Wikipédia

↳ https://fr.wikipedia.org/wiki/The_Yes_Men#Origine -

Impersonating the WTO - accidentally | The Yes Men

↳ https://theyesmen.org/project/gatt-website -

Wayback Machine ( gatt.org ) <-- fake

↳ https://web.archive.org/web/20000303161424/http://www.gatt.org:80/ -

Wayback Machine ( wto.org ) <-- original

↳ https://web.archive.org/web/20000229131917/http://www.wto.org/

On connait aussi :

http://theoldnet.com/

Ou encore le projet de Ryzhome

https://oldweb.today/?browser=ruffle#20000101000000/http://www.gatt.org/

( ici une archive du site_fake produit par les //Yes_men )

concisant en la rénovation d'œuvres numériques / netart...

https://anthology.rhizome.org/

voir aussi : https://liens.vincent-bonnefille.fr/?xZQeYg

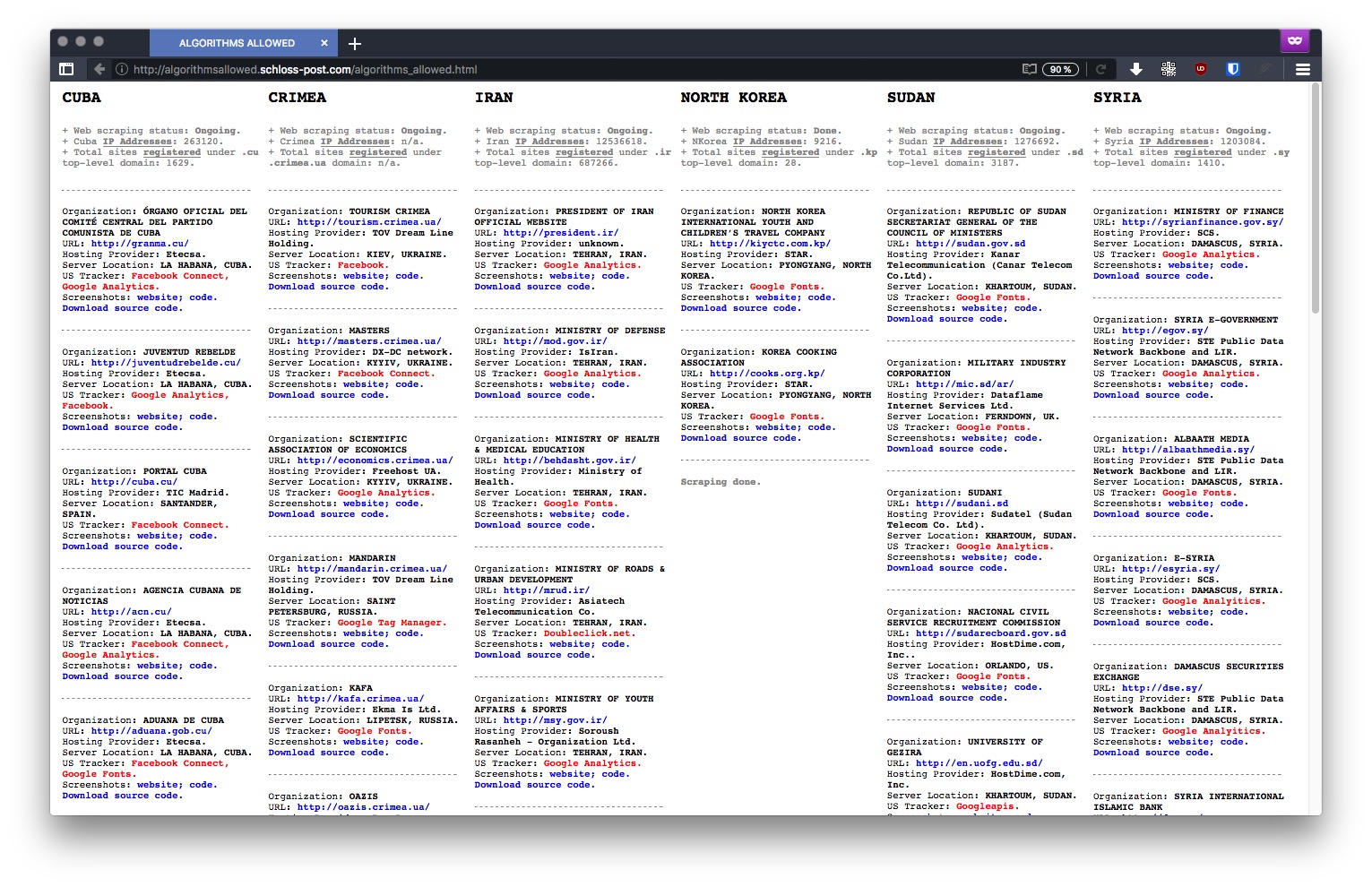

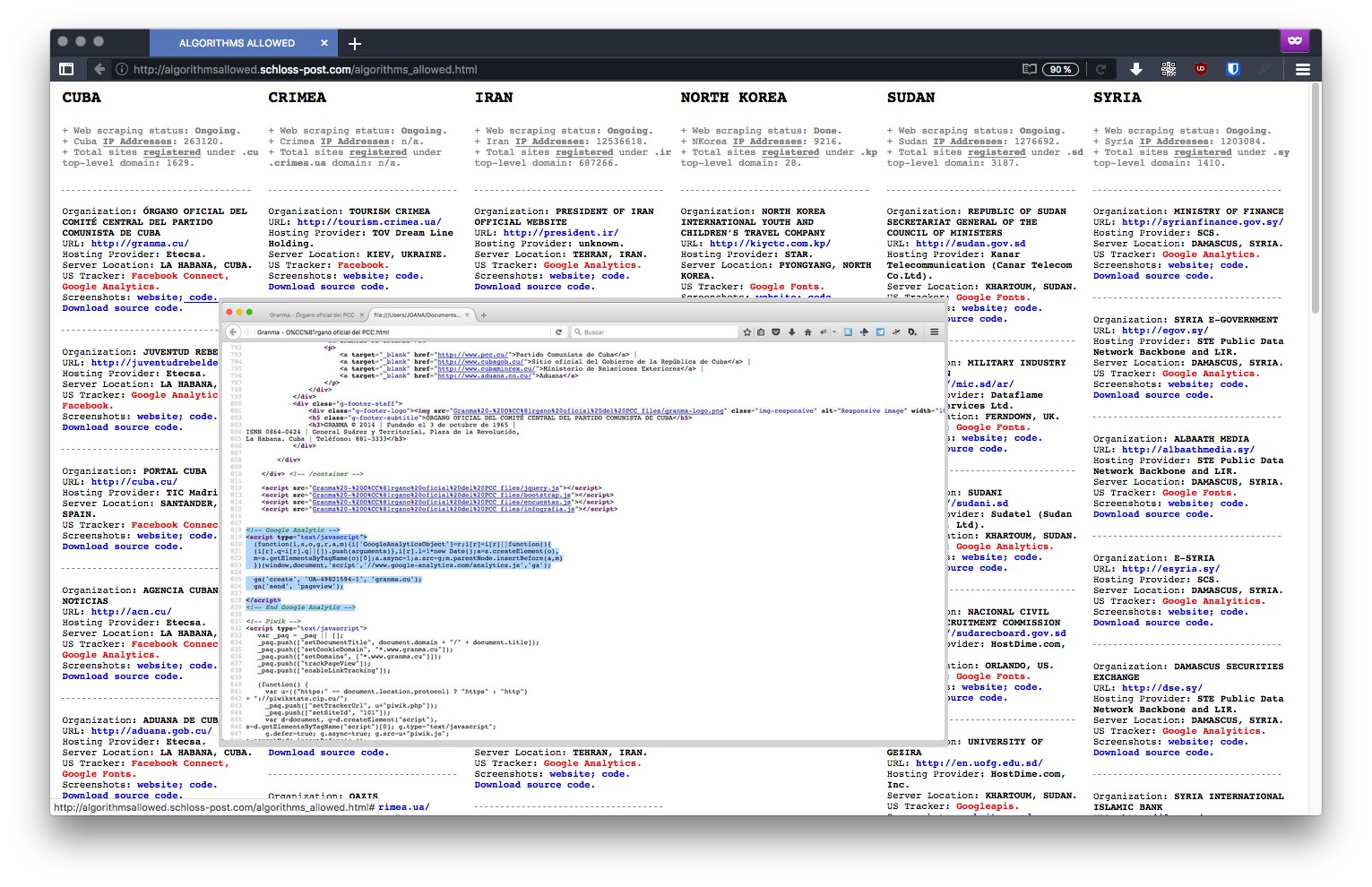

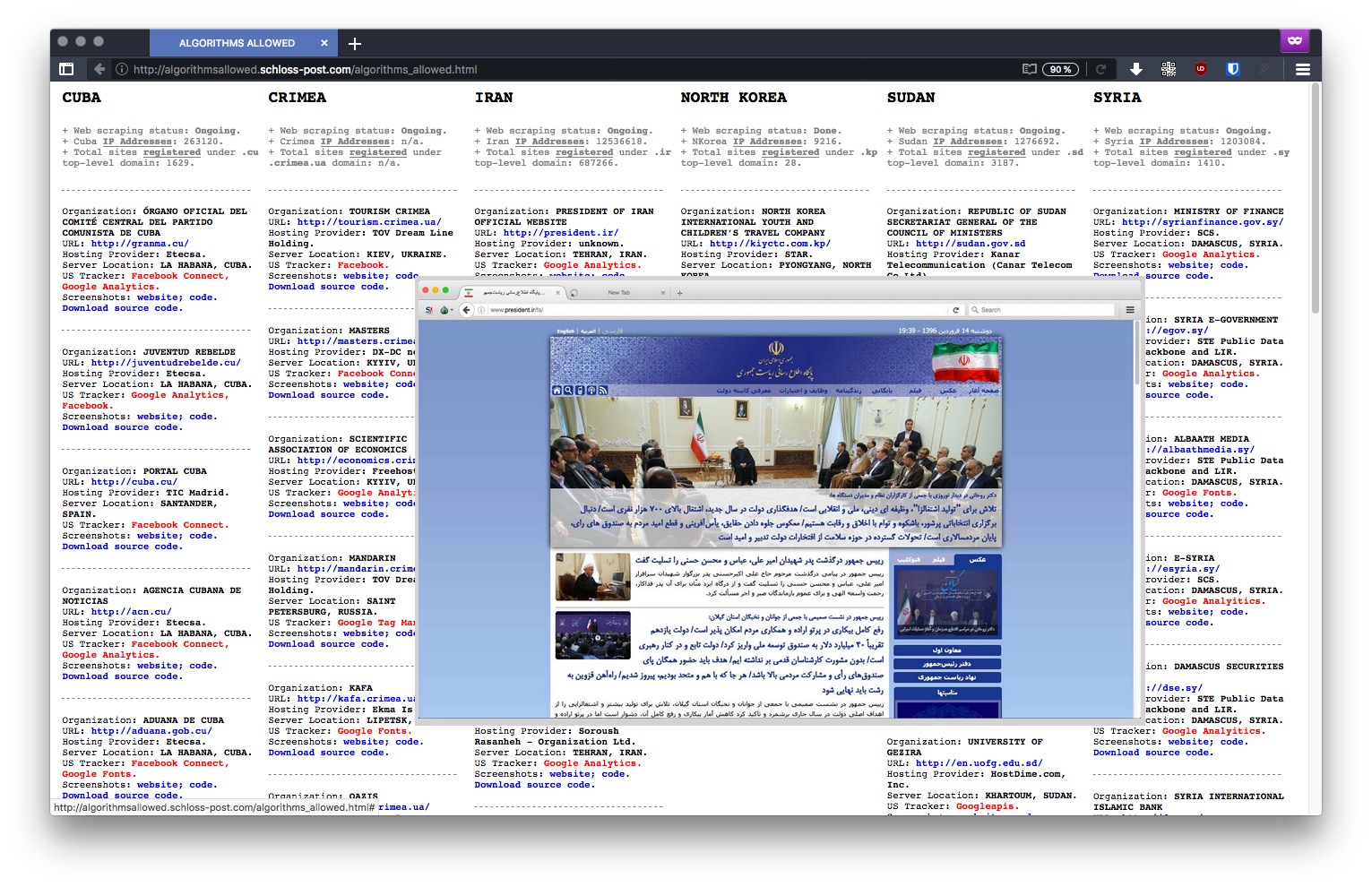

A project by @Joana_Moll

" Typically, a tracker is a piece of code placed within a particular website that allows to monitor and collect data on user behavior. For instance: a tracker can automatically know where a user is based, which computer they’re using, which sites have been visited before accessing a particular site, and which webpages will be accessed in the future – among other more detailed and personal information. The US is currently enforcing embargoes and sanctions against Cuba, Iran, North Korea, Sudan, Syria, and the Ukrainian region of Crimea. "

" This project has been developed as part of the web residency program — Blowing the Whistle, Questioning Evidence - curated by Tatiana Bazichelli for Solitude & ZKM. "

Web résidence du ZKM

J'aime beaucoup ce projet,

la mise en valeur des données, le scraping avec tor

- Crée de la confusion à l'endroit de la propriété des données et de l'information

à l'endroit des États représenté en ligne www - Ils ont en communs d'avoir leur code "occupé" par Google, en "sortant"

- Cela pose des questions de gouvernance #.p

quotes ( homepage project )

" a tracker can automatically know where a user is based, which computer they’re using, which sites have been visited before accessing a particular site "

" American IT giant, have been found within several websites owned by countries under US embargo "

" US is currently enforcing embargoes and sanctions against Cuba, Iran, North Korea, Sudan, Syria, and the Ukrainian region of Crimea "

" It is important to remember that these websites are stored inside hard disks placed in physical territories "

" "ALGORITHMS ALLOWED" unfolds as an ongoing investigation that reveals the many US tracking and online services embedded in websites representing US embargoed countries, thereby exposing the ambiguous relationship between code, public policy, geopolitics, economics, and power in the age of algorithmic governance. "

EVA AND FRANCO MATTES

http://0100101110101101.org

2000 - 2003

Originally commissioned by the Walker Art Center and curated by Steve Dietz, Life Sharing by Eva and Franco Mattes (0100101110101101.org) was a radical gesture of self-surveillance. For three years, the couple made the contents of their home computer accessible to the public. All of the contents–including files, emails, bank statements, and so on–were available in real time to be read, copied, and downloaded.

>> http://lifesharing.rhizome.org/

@WeMakeArtNotMoney

" Malware: What if we looked at computer viruses as works of design?

Het Nieuwe Instituut, a museum in Rotterdam dedicated to architecture, design and digital culture, has recently opened an exhibition that challenges visitors to look at the inventive and creative side of cybercrime. What if malware were not just damaging pieces of software but also anonymous works of design? "

...

CryptoLocker, Bitcoin, DDOS

A COLLECTION OF ORIGINAL PHONES FROM THE TECHNOLOGICAL INTERBREEDING MADE IN CHINA 2017

ONGOING RESEARCH: Shanzhai Archeology casts a critical look at the production of technology through an artistic interpretation of a recent historical fact, still poorly known: the shanzhai. Often presented as mere counterfeits of low quality, these objects nevertheless draw many unusual technological trajectories that make them the revealers of technological possibilities literally out of European standards. As odd looking hybrids, these puzzling artefacts question a hyper-normalised western technological imaginary.

Conception: Nicolas_Maigret , Clément Renaud & Maria Roszkowska (DISNOVATION.ORG)

"Can you hear me?"

Hello NSA , hello GCHQ. Berlin speaking here.

¥ Antennas on the Academy of Arts in Berlin

Messages can be sent to the intelligence agencies on the frequencies that are intercepted by the NSA and GCHQ. An independent mesh network in Berlin's Government District recaptured the virtual communication space. A collective conversation space in which all have equal rights has been taking the space of secret wiretapping.

http://www.statemachines.eu/projects/708/

http://www.statemachines.eu/projects/708/ =

AN ARCHEOLOGY OF SILENCE IN THE DIGITAL AGE

“I have not tried to write the history of that language (A/N the language of psychiatry) but, rather, the archeology of that silence.”

M. Foucault, Madness and Civilization, 1961

Artists @Christoph_Wachter and @Mathias_Jud have been paying special attention to the different forms of silence that prevail on the Internet. With their work, they aim to undermine power structures while also developing tools and systems of communication for those in need. They uncover network mechanisms, expose cases of censorship and surveillance, and embrace infrastructural literacy as a response to the dominance of today’s network ( 2017 )

Via https://www.wachter-jud.net/Can-you-hear-me.html?r9t_locale=en

Au programme de @State_Machines ( thématique_revue ) ...

0n retrouve : @The_Critical_Engineering_Working_Group et @Aksioma #<3

- Museum of fake Websites

https://theyesmen.org/fake-websites

"These are some of the websites in the course of Yes Lab and Yes Men projects, since 1999 , in reverse chronological order."

- En outre des sites parodiques militant les Yes Men se font connaitre par leur activités comiques mais politiques ( 2001 ~ 2004 + )

Ils usurpent l'identité numérique de sites respectables (au design vernis) comme cheval de trois des organisations méta gouvernementales tel l'OMC. Ils usent d'une légitimité d'apparence.

···

Cette attaque qualifiable de "pot de miel" ( honeypot ) leur donne accès à l'espace attentionel d'organisations ciblées. Ils abusent en fait du billai cognitif faisant qu'on attribut plus facilement du crédit aux représentants de pouvoir (portant une blouse, professeurs, etc), nous nous laissons prendre par leur aura brillante (Effet Barnum).

...

Leur but final est d'exposer des partisans-alliés de la doctrine libérale à sa caricature. Ils tendent par la même occasion ( le temps limité de leur infiltration ) à éprouver l'élasticité éthique des entreprises : jusqu'où ces organisations sont prêtes à aller pour le profit.

Les Yes Men sont à l'origine de fausses nouvelles, rumeurs (dont la parution d'un journal de nouvelles utopistes reprenant le design du New York Times).

Ils profitent d'une usurpation d'identité de l'entreprise DOW**** pour annoncer sur un plateau télé américain la reconnaissance de cette entreprise pour les dégâts sanitaires, humains et écologiques durant un grave accident. Ils réactivent ainsi cette mémoire et le devoir de réparation : ils re-politisent et réactivent le fait historique trop vite oublié.

Kristall is a browser without support for css/js/wasm or graphical websites. It can display user-styled documents in several formats, including gemini, html, markdown, … provided by a server via gemini, gopher, http, finger, …

. . .

What is Gemini, Gopher, Finger?

vidéo title tld.gif)