En 2018 un incel (soit un célibataire involontaire) appelé Anathematic Anarchist a publié une lettre de suicide sur la plateforme @Reddit intitulée « L’Amérique est responsable de ma mort ». La Mécanique des fluides est une tentative de trouver des réponses à ses mots. Une dérive sur Internet à la recherche de ses traces numériques finit par se transformer en un voyage intérieur entre nos solitudes connectées.

ArTeC — 2022 — Festival du court métrage de @Clermont-Ferrand 2023

Un cube wifi hotspot d'où se connecter à @Tor (via Socket)

- travail sur les images impossibles, interdites (autres tafs)

Vending_Private_Network

Me fait penser à l'installation Vending_Private_Network :

On offre un accès à un type de réseau particulier.

On en fait la promotion, on explique le fonctionnement.

Tor identification

J'avais un peu fait la même chose sur mon site perso

https://vincent-bonnefille.fr/#tor

Un page vérifie si l'utilisateur est connecté.e via Tor !

Si l'adresse IP de sortie correspond à celle d'un nœud de sortie du réseau Tor

Le cube

-

Autonomy Cube – @Trevor_Paglen ( 2014 - 2018 + )

↳ https://paglen.studio/2020/04/09/autonomy-cube/ -

Autonomy Cube - Wikipedia

↳ https://en.wikipedia.org/wiki/Autonomy_Cube -

Trevor Paglen and Jacob Appelbaum: Autonomy Cube - Announcements - e-flux

↳ https://www.e-flux.com/announcements/2916/trevor-paglen-and-jacob-appelbaumautonomy-cube/ -

Trevor Paglen at Museo Tamayo, Mexico City | Contemporary Art Library

↳ https://www.contemporaryartlibrary.org/project/trevor-paglen-at-museo-tamayo-mexico-city-15828/5

Et objets invisibles ex: NSA

-

Trevor Paglen review: turning the NSA's data combing into high-concept art | Art and design | The Guardian

↳ https://www.theguardian.com/artanddesign/2015/mar/13/trevor-paglen-art-review-nsa-surveillance-systems -

BOMB Magazine | Trevor Paglen & Jacob Appelbaum

↳ https://bombmagazine.org/articles/trevor-paglen-jacob-appelbaum/

Autonomy Cube, 2015

Plexiglas cube, computer components

19 ⅝ × 19 ⅝ × 19 ⅝ in.

Autres pistes, trouvailles via l'expo :

- Really Useful Knowledge – ArtsEverywhere

↳ https://www.artseverywhere.ca/really-useful-knowledge/

( exposition : partage des savoirs )

. . .

( What, How & for Whom/WHW ) - What, How & for Whom / WHW - Monoskop

↳ https://monoskop.org/What,_How_%26_for_Whom_/_WHW - WHW Akademija - Monoskop

↳ https://monoskop.org/WHW_Akademija

. . .

(( hypothesis ... petit texte avec quelques pistes ))

(( {cette bulle} via cette expo : recherchant @Marcell_Mars ))

( ↳ @Hans_Haacke Condensation Cube, 1963_1968 pièce)

Mais aussi...

banque_finance :

/Degenerated political-art - ethical-protocol/

-

- Arte Útil / Degenerate Political Art. Ethical Protocol

↳ https://www.arte-util.org/projects/degenerated-political-art-ethical-protocol/Description :

After creating an anonymous corporation (Orta & Güell Contemporary Art S.A) in a tax haven, the artists @Núria_Güell and @Levi_Orta donate the management of their company and the accompanying bank account with all its benefits to a group of activists who are developing an autonomous society project on the sidelines of the capitalist dynamics.

- Arte Útil / Degenerate Political Art. Ethical Protocol

-

MoneyLab | Degenerated Political Art by Núria Güell & Levi Orta ( 2015 )

↳ https://networkcultures.org/moneylab/2015/12/14/degenerated-political-art-by-nuria-guell-levi-orta/

. .. .

Me fait davantage penser à

/Over the Counter/ de @Société_Réaliste

https://www.dailymotion.com/video/x94emi

–> https://liens.vincent-bonnefille.fr/?4P_psw

. .. .

On trouve un article au sujet de l'anonymous corporation et

/Degenerated political-art - ethical-protocol/

https://www.mdpi.com/2076-0752/10/1/11

. .. .

qui évoque un autre travail en lien avec @Núria_Güell ( 2012 )

https://visuall.net/2012/07/07/a-tool-to-deceive-and-slaughter-by-caleb-larsen/

Et ... . un autre cube (obsession de galerie #.art.contemporain )

/A Tool to Deceive and Slaughter/ par @Caleb_Larsen

By the use of Internet, the box connects to eBay every ten minutes and checks if it has been bought. If so, it immediately starts a new auction and sets its last price as an opening bid.

( mise aux enchères via eBay de l'ordinateur dissimulé lui-même )

https://www.wired.co.uk/article/artwork-selling-itself-on-ebay

. .. .

Qui, à son tour me fait davantage penser à l'automate acheteur sur le Darknet...

le /Random_Darknet_Shopper/ de @!Mediengruppe_Bitnik !

https://liens.vincent-bonnefille.fr/?yvi7Ug

Bye_Bye_Binary

imaginaires typographiques inclusifs, queer et non-binaires

Bye Bye Binary (BBB) est une collective franco-belge, une expérimentation pédagogique, une communauté, un atelier de création typo·graphique variable, un réseau, une alliance.La collective Bye Bye Binary, formée en novembre 2018 lors d’un workshop conjoint des ateliers de typographie de l’ @ERG_École_de_Recherche_Graphique (erg) et @La_Cambre (Bruxelles), propose d’explorer de nouvelles formes graphiques et typographiques adaptées à la langue française, notamment la création de glyphes (lettres, ligatures, points médians, éléments de liaison ou de symbiose) prenant pour point de départ, terrain d’expérimentation et sujet de recherche le langage et l’écriture inclusive.

Welcome touz! La typothèque Bye Bye Binary présente des fontes inclusif·ves, non-binaires, post-binaires en construction. Ces fontes utilisent læ Queer Unicode Initiative (QUNI) pour encoder leurs glyphes inclusif·ves et rendre leur utilisation compatible. Cet espace est une fenêtre ouverte de la collective Bye Bye Binary (genderfluid.space). Vous pouvez aussi plonger dans nos recherches sur GitLab ( https://gitlab.com/bye-bye-binary ) et suivre nos activités sur instagram ( https://instagram.com/bye.byebinary ). Et surtout, la typothèque est ouverte à toux, lisez comment qunifier votre fonte dans l’onglet QUNI, et écrivez nous pour proposer vos caractères.

Tableau Unicode QUNI ( détails ) :

https://typotheque.genderfluid.space/tableau.html

. . . Autour des licences libres et inclusives :

https://typotheque.genderfluid.space/licences.html

La licence libre OIFL (Open Inclusif..ve Fonte License),

Autres fondries amix du libre :

( velvetyne )

- https://velvetyne.fr

( friends liste ) - https://gitlab.com/velvetyne/velvetyne-libre-friends/-/blob/main/README.md

Sur la question

Au début, pour cette {bulle} je voulais partager :

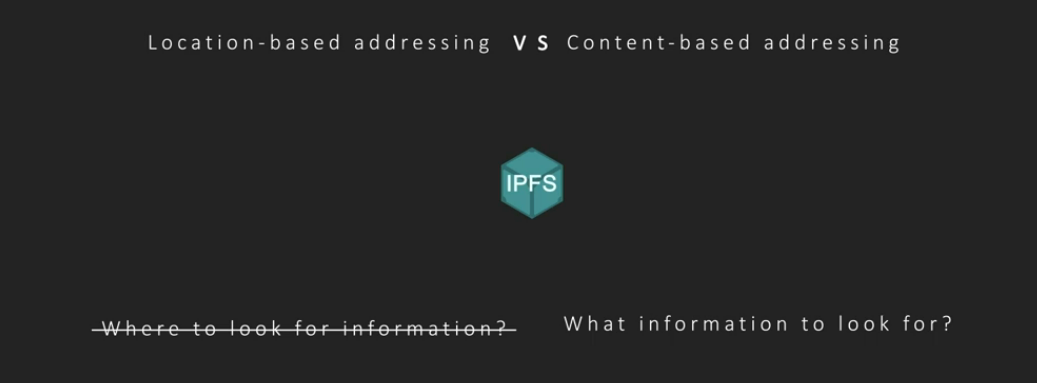

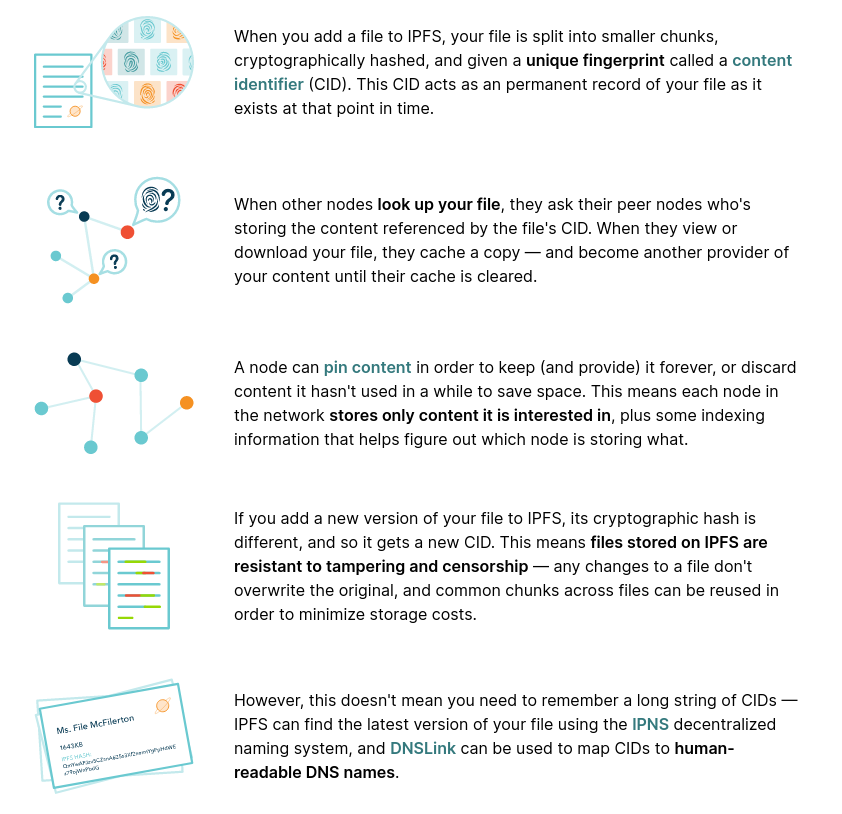

Deploy your website on IPFS: Why and How

https://tarunbatra.com/blog/decentralization/Deploy-your-website-on-IPFS-Why-and-How/

( dont la cover.illustration est ici utilisée, crédit : Photo by Clint Adair on Unsplash )

IPFS quels problèmes résout.pose ce protocole ?

Un dns avec une forte d_centralisation (comme l'explique IPFS.io)

Une distribution.diffusion interplanétaire, rien que ça !

Sur wiki on peut lire

"InterPlanetary File System, est un protocole pair à pair de distribution de contenu adressable par hypermédia, conçu à l'origine par @Juan_Benet . L'implémentation principale d'IPFS est un logiciel libre dirigée par l'Interplanetary Networks"

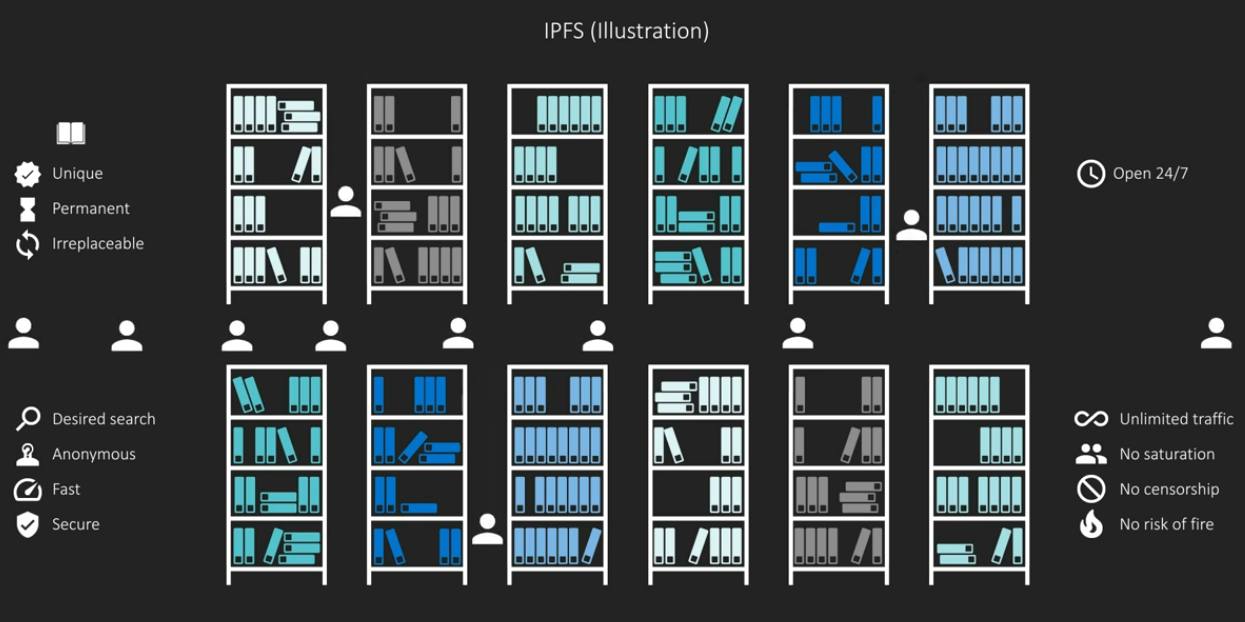

Un web distribué, résistant aux censures/pertes/coupures, p2p ...

Vidéo en anglais, promotionnée sur le site d'IPFS

IPFS: the future of data storage

( version en français, {le lien de cette bulle} )

autres captures écrans / slides tirées de la vidéo + bkp de la vidéo

. . .

- Une autre vidéo par @PafLeGeek

(web 3.0?) ( très complète en français )

( répond à pas mal de mes questions sur la persistance des fichiers (pin/épinglés) ) https://invidious.fdn.fr/watch?v=wvIKUEo6REY

https://invidious.fdn.fr/watch?v=wvIKUEo6REY

Des fichiers distribués à vie : la censure.droitàloubli sont KO

Démo

Ma landingpage de test_demo (v 0.2)

https://ipfs.io/ipfs/QmX4GZ9Z2FDxBrYRr8cMNoVXpoPVPEjr9y4bdEAGU64a3p

Une image

https://ipfs.io/ipfs/QmeMgMtf4oZWKB97prfVDop4FUS6sKnYHMJZJQeziUPRSE?filename=00.png

- Pour ajouter un fichier (là un fichier statique) on utilise une commande

add(ou l'UI.web à l'ergonomique plutôt soignée), un peu comme git !? - Le tout est plutôt soigné...

on peut assez facillement uploader des fichiers et les partager...

(pour les fichiers modifiés -nouveau hash.ID- c'est un poil plus compliqué, mais guère) - on trouve quelques goodies pour nos navigateurs :

https://addons.mozilla.org/fr/firefox/addon/ipfs-companion/

https://chrome.google.com/webstore/detail/ipfs-companion/nibjojkomfdiaoajekhjakgkdhaomnch/

InterPlanetaryWiki : la porte des étoiles

Le miroir de wiki est un exemple de ce que peut ce réseau P2P contre la censure

https://github.com/ipfs/distributed-wikipedia-mirror

https://blog.ipfs.io/24-uncensorable-wikipedia/

Par ce cas pratique on comprend aussi que les gateways sont cruciaux comme intermédiaires vers les contenus... ces "ponts"."portes d'entrées" servent de mandataires.proxy vers le contenu qui, à son ajout (add) reçoit un CID, un identifiant unique produit par hash (comme souvent) : une adresse, un permalien unique.

Les gateways sont des instances par lesquelles on accède aux contenus IPFS.

Il y en a 'plein' et moi je peux facilement en faire tourner un en fond sur mon ordi !

https://ipfs.github.io/public-gateway-checker/

Le cloud est mort, vive les rois ( ode 3.0 )

... je vois pas mal de points communs avec FileCoin

... d'ailleurs IPFS en fait mention dans son programme de cours https://proto.school

... Le haut niveau d'ingouvernabilité d'IPFS repose sur la décentralité.distribuée

... comment faire dès lors que la source est perdue dans le bruit de la foule ?

... qu'elle est une hydre un swarm bien plutôt qu'un point unique sur la carte ?

... on retrouve ici le volontariat participatif du bittorent_p2p une masse-critique de seeder

... cette foule qui ensemble décide de la survivance des données qu'elle produit

. IPFS répond vraisemblablement à un désir de survivance des savoirs

. un projet qui atteint avec radicalité les promesses d'un Internet libre et partagé

. Le projet d'un index bilatéral d'une bibliothèque d'un cloud domestique P3P

Si l’intérêt pour un objet est partagée...

chaque pair décide ce qu'il sauve.garde / maintient sur son bout de disque dur cloud .

Et il y a fort à parier qu'un document top.secret utile au plus grand nombre soit majoritairement re.copié comme c'est le cas avec l'économie du seeding en Bittorent.

Enfin un CID (lien vers un objet peut être partagé de personne à personne, garder sa confidentialité (à vérifier en pratique).

Hydre noire ?

Ce n'est pas à proprement parlé un "darknet" dans la bouche de ceux.celles qui usent de cette formule.mot magique... mais bien plus une autre façon de communément faire cloud. À l'instar des réseaux f2f (entre soi, entre ami.e.s), il manque à IPFS une couche supérieure d'anonymisation (pour être "dark").

Ce qu'il a de "dark" c'est la complexité technique qu'il ajoute pour rendre difficile la censure. Il est disruptif dans la façon qu'il automatise à grande échelle la distribution par le multiple de fichiers dont on cherche à protéger l'origine unique autant que l'authenticité.

Sur ce tout dernier point sécuritaire (falsifiabilité), j'évoquais FileCoin et les blockchaines_blc soutenue par la création d'objets uniques, identifiés par hashing ... IPFS promet bien d'une certaine façon un Internet solide, résistant à la perte, aux coupures et censures. Il protège moins les sources qui transmettent que le contenu distribué par l'essaim ( swarm ).

Censure : clore des formes, finir des objets

( ça vaut mieux non ? )

Oui, la durée de vie moyenne d'un site est de 3ans(!)

et l'on voudrait que le 404 soit un souvenir oublié.

Les données ont leur finitude (se sont des corps corruptibles, que le temps délit...)

... mais est es trop ou bien assez ?

Que fait on des déchets enfouis pour toujours ?

N'y a t-il pas un certain bienfait à l'oubli ?

Oui mais pour qui ?

Certains savoirs dérangent

mais doivent pouvoir survivre à la mémoire

( pour le bien collectif )

On peut se dire que si "l'information veut être libre" alors c'est une bonne chose...

Qu'un tel réseau va servir aux journalistes chercheur.euses de vérités "transparentistes"

Mais on peut aussi se demander...

: comment mettre à jour / défaire / arrêter un feu de forêt ?

: comment empêcher que la rumeur ne s’étende ? Le fichier d'exister ?

. . comme je le comprenais en faisant mes premiers essais ici

. . et ce que @PafLeGeek confirme ici l'on ne peut vraiment être sûr que ce qui est alors distribué sera un un jour tout à fait disparu du maillage interplanétaire...

Cela dit si je comprend bien, avec un identifiant et et le dns d'IPNF :

ipns y a moyen de mettre à jour un contenu, d'en changer les métas :

https://docs.ipfs.io/concepts/ipns/#example-ipns-setup-with-cli

Un CID désigne un objet en non plus sa localisation

Le dns est inversé . il pointe vers un objet plutôt qu'une localisation unique

On part du principe que le fichier demandé existe(peut-être d'avantage qu'avec les hyperliens.URI traditionnels)

On ne se demande plus "où est l'objet" mais quel objet .

C'est une autre symétrie.perspective.

D'un seul coup je repense à l'abstraction informatique, la perte d'une spatialité commune...

Au concept d'Anoptikon de @Olivier_Auber (https://bib.vincent-bonnefille.fr/book/61), la dissolution ou renversement de l'idée même d'espace...

La liberté a besoin d'une justice, d'un chef

La perte de l'adresse située, unique, déroute nos modalités d'interpellation politique (éminemment dialogique, conflictuelle).

Qu’à devient-il avec la perte de responsabilité des sources ?

Leur délocalisation, leur incommunicabilité ou mutisme ?

Quand d'une façon ou d'une autre elles s'extraient.séparent du régime des justiciables ?

( qui nous rendent tous.toutes pairs, semblables face à la loi à priori équitable, dispensée avec légitimité et bon sens... sans intérêts privés ou de classe... )

Celui.celle.ce qui se sépare du régime social de la justice (qui vise à décrire et limiter les usages de la liberté qui n'est pas en soi une bonne chose),.. ce qui se met hors d'atteinte de cette délibération suscite la méfiance de ses pairs qui, eux, s'y soumettent (par naissance et obligation) .

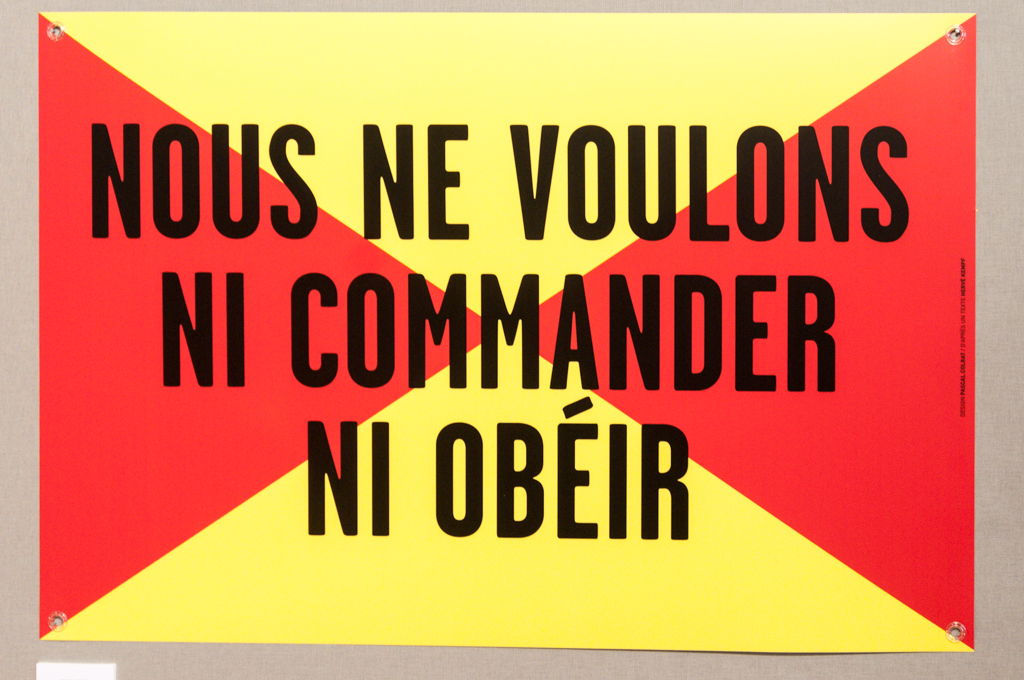

On peut aussi, légitimement réclamer une auto-souveraineté qui ne reconnaît pas celle d'un État_gouvernement ou d'une Justice... et désobéir sciemment, hors de son régime...

. . .

En répondant si bien au besoin de survivance infalsifiable d'un contenu, les réseaux de la censure impossible posent celle de l'illimité ingouvernable.

L'on aspire à la liberté retrouvée que rien n'arrête mais l'on n'y jamais tout à fait préparé.e

à l’illimité d'un geste sans fin qui échappe à celui.celle qui l'a initiéCette idée d'une irréversibilité technique (sans backdoor ou interrupteur)

produit souvent un doute à l'endroit des "darknets"

chez moi ici, un certain vertige et angoissecelle de perdre le contrôle, le gouvernail...

.

D'une certaine façon il est aussi terrifiant de tout perdre.oublier

que de ne plus pouvoir se séparer d'un objet gluantune fois un encore un protocole dont les réponses techniques sont problématiques

car ils déjouent nos habitudes relationnelles de communication

à commencer par la distribution du pouvoir médiatique aujourd'hui centralisé

. Nous sommes tendu.e.s entre le désir de dire.exister et celui de se taire

. Celui d’obéir et celui de gouverner.commander

. Ne voulant, pour ma part, ni être maître ni être esclave

. Une ambivalence qui a un coup et qui reste idéologique

(1. à gauche/au-dessus) Fête de l'Humanité 2013 © Jean Paul Romani

(2.) méme d'auto-dérision tout droit venu du cyber 90's

Conclusion impossible

( sans cas concret.focale ) ( envie d'une résolution dans laquelle tout est possible )

( or la radicalité semble exiger des sacrifices )

( Et du coup mon cœur balance entre :

la fascination technique d'un protocole qui résout un large écueil informatique et les conséquences incertaines, problématiques que cette nouvelle gouvernementalité invente ... et que la pratique expérimentale pourra vérifier )

( Chaque outil.protocole vient avec ses spécificités, ses défauts, ses incomplétudes )

( Aucun n'est parfait et adapté à l'ensemble des situations )

( Chaque outil demande un enseignement à ses principes et sa philosophie )

( aussi les interrupteurs / backdoor sont tentant pour atténuer la radicalité technique )

( mais en réduise souvent le geste pertinent à néant )

Outro

Autre remarque, une fois que ces techniques sont mise à jour, que leurs effets sont vérifiés (et qu'elles se rependent par l'usage car répondant à un marché de l'information) : dès qu'elles font la preuve de leur efficacité et pertinence... l'on peut bien vouloir les interdire d'exister la plupart subsistent, confrontant le choix politique à des limites techniques.

Un choix politique qui, entre autres, est instrumentalisé en la Justice et autres codes, se confronte au pragmatisme technique (limite à l'utopie).

Un comportement / protocole / objet problématique on va vouloir l'interdire ou en limiter l'usage. On voudra le hacker, le restreindre ou le rendre impopulaire ... il n'en restera pas moins que l'outil est là, maintenu, renforcé.modifié en fonctions des attaques subies.

Un guerre technique entre des communautés humaines dont les projets divergent (autant que les inquiétudes).

En outre, une fois l'outil.moyen à portée de main, il y a une une certaine tentation à l'utiliser : l'Humain fait dès lors qu'il s'en sait capable, la technique parait toujours un endroit de dépassement de sa condition, un progrès "sans précédent". S'il peut aller sur la lune il ira sur la lune, faire l'expérience de sa capacité affirmée, dépassée par l'effort.

( J’amorce ici une critique du solutionnisme technique / alt.numérisme )

Résumé et résolution de ma question (par la technique)

( vàv du risque d'une censure impossible )

Avec l'in.censure et l'instantanée distribution.propagation du fichier morcelé... comment, à posteriori, comment le supprimer.retirer ? Quelle marche à suivre pour le mettre à jour (ce qui peut s’apparenter à de la corruption) ? Quel consensus ?

La robustesse et étendue d'un réseau est indispensable pour sa résilience...

Mais que faire des organismes persistant métastatiques ?

Sur le site.doc de IPFS on nous dit bien de ne pas partager d'info. confidentielle.

La démarche est éminemment publique !

Il y a une différence entre fichiers "épinglés"="pin"==prioritaires.persistants (et les autres)

On peut retirer des fichiers épinglés :

ipfs pin ls --type recursive | cut -d' ' -f1 | xargs -n1 ipfs pin rm source, sur sa propre machine... reste à savoir comment l'information se propage (et est acceptée comme contre.ordre)

: sans tête ("capitole"/headless) qui décide.arrête une décision légitime ?

. . .

Docs : un.pin :

https://docs.ipfs.io/how-to/pin-files/

" You will notice it still returns the correct response, this is because while <foo hash> was removed from your local storage, the data still exists over IPFS. "

Sources : comment mettre fin à la cascade ?

- Delegated content erasure in IPFS 2020

- HN : One of the biggest challenges with IPFS in my mind is the lack of a story around how to delete content

- Sur l'illégalité l'intégration d'une

whitelist/ DRM (== backdoor ?) : Reddit. . . - UE : responsabilité de l'hôte et impossibilité tech. post

Tiavor ::

IPFS is also affected by the new Article 13 of the EU Copyright Directive, means that everyone has to filter everything they host.

NoSpaX ::

Article 13 is impossible to realise. How would that work? What program will they use? As soon a "filter server" is online, it will get shot down by DDoS. IPFS is nigh uncensorable. There is always that one node, where nothing is blocked. And there is also the swarm.key. Just get one of the many warez sites, bootstrap to them, happy downloading. Add a public gateway on top: Nothing changed. Just the way it's distributed. Also: VPN.

ISPs tried to suppress BitTorrent-Connections and they failed to a certain extend, as soon Torrents adapted.

Sources, installation, tutos

((( Linux.Rasp.deb le plus complet.aidant que j'ai trouvé, dont syst.auto-start )))

(( un tuto.détaillé (sur Linux.Rasp Github) / (sur Mac : Medium) ))

. . .

-

voir aussi : Why we need the distributed web 2018

( https://www.ctrl.blog/entry/the-dweb.html ) -

en français complet, des liens avec git / Bittorent...

( https://lucas.bourneuf.net/blog/ipfs.html ) -

un tuto pour héberger un site avec adresse (ipns) todo

( https://medium.com/coinmonks/how-to-add-site-to-ipfs-and-ipns-f121b4cfc8ee ) -

un article autre en français

https://cryptoast.fr/interplanetary-file-system-ipfs-reseau-partage-fichiers-web-3/ ) -

un article sur le fonctionnement :

https://medium.com/0xcode/using-ipfs-for-distributed-file-storage-systems-61226e07a6f -

des usages.apps.exemples :

https://docs.ipfs.io/concepts/usage-ideas-examples/ )

( dont : https://github.com/c-base/ipfs-deaddrop ; )

PS : Je note un certain engouement autour d'IPFS + NFT sur les internets... peut-être parce que les deux cherchent à créer une autre forme de propriété basées sur du hashing ? Sauf qu'NFT est un hoax, une arnaque.bulle... dans son usage artistique.

L'industrie culturelle de masse a, dans cette modalité de certification qui désigne un objet (identifié comme unique et auquel on peut accoler un acces restreint), l'espoir de créer une nouvelle esthétique de la valeur propriétaire sur des objets qu'elle ne pouvait tout à fait cerner (objectifier et donc vendre). Un nouveau DRM ou enclosure...

Or, il semble que l'achat et diffusion d'NFT se solde par l’autorisation d'accès à une URL méta-daté, situé. IPFS permettrait de renforcer la joignabilité et robustesse (durée de vie) de ces liens...

2018 @Le_Mouton_Numérique

" @Antoinette_Rouvroy docteur en sciences juridiques et chercheuse qualifiée du FNRS, Université de Namur. Elle développe le concept de gouvernementalité algorithmique qui tend à expliciter la manière dont les algorithmes imposent une gestion des sociétés sur la base des données qui s'échappent des individus. Un entretien filmé par @Thomas_Gouritin , journaliste et créateur de la chaîne @Regards_Connectés "

Organisée par les @Jeudis_de_la_Sorbonne

Thématique 2017/2018 : Culture et transgression

J'y participais aux côtés de deux "sécialistes" auteurs (un philosophe et "cyberdéfenseur")... et de deux représentant.e.s du Reset... On était en 2017 mon M2 était encore tout frais.

Je venais ici (re)voir ce qu'ils.elles avaient écrit ( pour ajout dans ma bibliographie )

" « Monde parallèle », « zone obscure », « lieu de non-droit virtuel », « amazon de stupéfiants »…

L’imaginaire collectif s’avère particulièrement inventif lorsqu’il s’aventure à l’orée du darknet, reprenant à tout-va et de manière primitive certaines des mythologies populaires qui l’entourent. Souvent qualifié “d’espace”, et qui plus est, présenté comme le plus profond de la toile, il est vu et désigné par certains comme le terrain de jeu de tous les complots, où criminels, terroristes et pervers sont les principaux protagonistes; par d’autres, comme l’espace de liberté ultime, une utopie délivrée de toutes frontières, libérée du joug de la surveillance étatique ou industrielle. Dans ces protocoles cryptographiés se réfugient également activistes, journalistes, artistes censurés, lanceurs d’alerte, dissidents ou simplement citoyens qui cherchent à éviter la traçabilité de leurs données personnelles par l’internet commercial. Le darknet semble repousser les limites de la transgression, comme dans sa position extrême, forme de jungle virtuelle, il pose la question de nos droits fondamentaux à la vie privée et à l’anonymat.

Dans ce dernier « Jeudis de la Sorbonne : Culture et Transgression », le cycle de conférence organisé par les étudiants de Master 1 "Direction de Projets ou d'Etablissements Culturels" de l'Université Paris 1 Panthéon-Sorbonne, nous sommes à la recherche de gestes transgressifs, qui semblent s’être raréfiés face aux effets de surveillances étendues imposés dans le monde global contemporain. [...] "

Il y avait donc autour de cette table ronde :

-

@Nicolas_Arpagian :

" Enseignant, conférencier et auteur du livre "La Cybersécurité”. Spécialiste du monde numérique, il est actuellement directeur de la Stratégie et des affaires publiques d’Orange Cyberdefense, il a écrit dans différentes publications et est coordinateur de l’enseignement “Stratégies d’Influence & Lobbyning” à l’Institut National des Hautes Études de la Sécurité et de la Justice, ce qui fait de lui une voix sensibilisée à ce sujet. "

https://arpagian.eu/enseignements

( j'ai plutôt le souvenir d'un point de vu orienté autour des risques, un regard justement technique mais nécessairement orienté ) -

@Paul_Mathias :

" Philosophe, Inspecteur général de l'Education national, il fut directeur de programme au Collège international de philosophie. Membre des équipes de recherche « Réseaux, Savoirs et Territoires » (ENS-Ulm & ENSSIB) et « Vox Internet » (MSH, Paris), il a entrepris ses recherches autour des questions philosophiques suscitées par l’émergence de l’Internet au milieu des années 90 et a depuis publié « La Cité Internet », «Des Libertés numériques» et « Qu’est-ce que l’Internet ? ». "

https://www.radiofrance.fr/personnes/paul-mathias

https://journals.openedition.org/questionsdecommunication/322

( j'ai le souvenir d'un gentil monsieur intéressé à la forme des idées, au designe des concepts, dont celui d'une mythologie iceberg ) -

Ag3m et Akhin ( collectif @Le_Reset )

" L’organisation Le Reset est un Hackerspace féministe qui travaille et propose de nombreux espaces, des ateliers et conférences autour du monde numérique. Le Reset partage, intègre, permet l’accessibilité pour tou.te.s et accueille les personnes minorisées tous les dimanches à la Mutinerie à Paris. "

https://lereset.org

( sans doute le bord avec le qui j'avais le plus d'attachement. Deux points de vue avec toute la radicalité nécessaire pour défaire le mot "Darknet" (qui collonisait alors encore pas mal mon esprit et celui de notre audiance) ).

Une autre rencontre, sur une invitation Grenobloise(*)

Je me rappelle avoir participé une rencontre sur un sujet semblbable... autour de l'outrage, non de l'indicipline, où de la transgression.... ce mot qui revient : la transgression ( dans la recherche Universitaire cette fois ) ... une rencontre-séminaire co-corganisé.e par un.e proche_amiE . Un séminaire de belle qualité que j'avais clôturé par une pirouhette "touchante" sans prendre le sujet frontalement, sans saisir tout à fait la relation à mon propre sujet :

la difficulté de traiter de certains sujets, de certaines thématiques (pubiquement, aussi bien à ses proches qu'à des publics sensibles (ils les le sont toujour--s))... de ce que c'est de parler criminalité, drogues, pédo-pornographie sans en minimiser le risque, la dangerosité, sans en faire non plus un épouventail... cette ligne de crète, ce précipice... ou commencer les fantasmes tout en en y répondant.

Les chercheurs et chercheuses avaient aussi fait part de recherches tournées en désuitudes ou censurées. On était vraiment dans la question de la création et transmission de savoirs; la programmation était vraiment bien pensée.

- ( entre temps j'ai retrouvé la source et titre exacte... Journée Doctorale 2018

Arranger / Déranger - Programme co.orga. par @Alice_Lenay

Rien à voir avec les Jeudi de la Sorbonne ({cette bulle}), ni dans la forme ni le contenu : mériterait une bulle à part )

@Antoinette_Rouvroy ( et @Anne_Debet )

sur @France_Culture en 2018

via https://www.librealire.org/protection-des-donnees-personnelles-souriez-vous-etes-traques-la-methode-scientifique - wallabag ici

dont je récupère certaines transcript' (marquées comme ça)

" Comment sont exploitées nos données personnelles sur internet ? Que va changer le RGPD dans les pratiques numériques ? Quels en sont les grands principes et les applications pour les sociétés et les citoyens en UE ? Nos données personnelles seront-elles désormais totalement protégées ? "

Choix des questions (cours d'EUrope) de MZ

Mais enquêtes ouvertes

G29 "super CNIL de l'EU"

... procédures lancées.... sanctions ?

... phase politique... puis lois-justice...

-

2 poids 2 mesures

Entreprises avec statuts diplomatiques

-> Etats-Entreprises

--- GAFAM_NATU...

GRPD pour leur faire peur (EU)

(vs)

GAFAM Courtisées politiquement

Symptomatique de l'époque...

"pulsion d'optimisation" / innovation / compétitivité

Concurrence vs Chine/USA

dans la course aux IA

-

Universitaires

dur de résister à des collab'

Eldorados de la recherche, gros moyens, les données...

AD: + concurrence inter-EU

Irlande (fiscalité)

GRPD vers une homogénéité EU

+ Surveillances Publiques (à ne pas oublier)

-

2poids2mesures (laissé faire) ..?

AD: CNIL régulation mais buisness Friendly

===

: 11min

AD : GRPD peut il inquiété les Entreprises ciblées ?

oui... peurs dans l'interprétation des GRPD

mais aussi pour les petites sociétés pour qui c'est plus compliqué

un buisness des mises en conformité (pas très net)

une certaine angoisse...

... et des moyens qui existaient déjà avant

inquiète MZ ?

AR : oui quand collectées

étendues à l'étranger

Paniques liées au RGPD

déjà contenu dans loi de 95..

£

Anecdote/actu

Des boites envoient des mails...

Demandent de renouveller/confirmer "notre consentement"

on se rend compte qu'on leur avait donné

qu'ils l'on pris... qu'il y avait un usage de nos données personnelles...

. Panique qui...

$ Fait remonter une activité non régulée

Cela dit, on voit quand même effectivement des marques de panique dans des demandes qui nous arrivent dans nos boîtes e-mail, par exemple, où on nous redemande notre consentement pour le traitement de nos données. On reçoit des mails, et, d’ailleurs, parfois, on a l’impression de n’avoir jamais consenti au traitement de données. On demande un renouvellement pour mettre en conformité le traitement de données au RGPD. Donc là c’est une manière, pour les entreprises si vous voulez, de nettoyer un peu leurs bases de données et de se mettre en conformité, mais d’une façon qui n’est pas nécessairement tout à fait loyale dans la mesure où elles vous contactent, effectivement, et, ce faisant, elles traitent des données à caractère personnel et vous n’aviez pas consenti à ce traitement de données à caractère personnel. Donc ça montre, quand même, une certaine panique.

: 14:14

Avantage, d'application directe sans loi de transcription

Etats sur un a common level playing field

AD : nuance 50 endroits (marges d’appréciations)

où les États peuvent assouplir,

? GRPD c'est quoi

Personne ne lit les conditions ?.!

AR :

GRPD "Accentue l'individualisme méthodologique"

chacun doit s'informer

.. les personnes ne lisent pas

.. ne sont pas demandeuses d'infos

Et en + des "exceptions"...

: 17:06

AD :

Le Consentement est l'un des fondements possibles (légitime) du traitement des données

... il y en a d'autre

Comme l’intérêt légitime du responsable de traitement

: 17:30

Intêret légitime tant que ca ne porte pas atteinte au droit des personnes

Par exemple Facebook jugé par la CNIL comme non légitime dans son traitement

car porte trop atteinte au droit des personnes...

interet non légitime DONC celui du consentement

D'autres cas..

Mission public

Responsabilité légale

Par exemple Facebook a dit à la CNIL « moi je traite les données sur le fondement de l’intérêt légitime » et la CNIL lui a dit « non, ce n’est pas l’intérêt légitime puisque vous portez atteinte trop violemment aux droits des personnes , donc ce sera le consentement ». Donc le consentement n’est pas seul fondement possible de traitement des données, c’est un des fondements et progressivement, du fait de l’interprétation des autorités de protection des données, le fondement unique dans le secteur privé – enfin pas unique, cela dépend de quel type de traitement – en tout cas, pour Facebook et les autres acteurs du numérique ce sera le consentement.

Donc, il n’y a pas que le consentement, il y a l’intérêt légitime, il y a la mission de service public, il y a la sauvegarde de la vie de la personne, il y a l’obligation légale du responsable de traitement ; il ne faut pas penser que c’est une logique d’optime ; c’était déjà le cas dans la directive, en fait, ça, ça n’a pas changé. Ce qui a changé, en revanche, et là c’est quand même un plus, c’est la manière dont on va donner notre consentement et les exigences qui sont posées pour le consentement.

: 18:22

Consentement libre spécifique éclairé univoque

si noyé dans les CGU

ce n'est pas un consentement

consentir au traitement des données

??

: 19:15

FB changé CGU // RGPD

vraie liberté si un choix du même service sans la publicité

GRPD très fortes sur les caractéristiques du contentement

AR ?? vers une vers. alt sans pub

Model financier publicitaire

FB a besoin de nous cibler profiler

de nos données personnelles

: 20:25

Note l'accent mis sur ces données personnelles...

alors qu'on sait qu'avec des données anonymes on peut profiler les comportements sans savoir qui c'est... anonymat id.entité

des "phéromones numériques" qui nous précèdent ...

C’est là une grande faiblesse aussi de ce RGPD c’est qu’il se focalise, une fois de plus, sur la donnée à caractère personnel alors que l’on sait très bien aujourd’hui qu’avec des données anonymes on peut faire de la personnalisation, on peut faire du profilage très fin, non pas des personnes mais des comportements. [...]

C’est-à-dire que simplement avec des données qui ne se rapportent pas nécessairement à vous, qu’on peut avoir anonymisées mais qui relatent vos comportements, c’est-à-dire des phéromones numériques qui émanent de vos comportements sur la toile.

: 20 : 50

Par exemple, on va suivre votre trajectoire, on va garder votre trajectoire. Si vous voulez, on va garder ces sortes de traces que l’on va désindexer, c’est-à-dire que l’on va enlever tout identifiant personnel.

C’est pour ça que moi, une fois de plus, je regrette qu’on se focalise exclusivement sur les données à caractère personnel alors que la valeur, l’utilité, la signification d’une donnée, elle ne surgit et elle n’a d’intérêt économique, d’ailleurs pour les GAFAM et pour qui veut les utiliser, qu’à partir du moment où les données sont corrélées à des données qui émanent des comportements d’autres utilisateurs. C’est la raison pour laquelle on se focalise beaucoup sur la protection de l’individu et on néglige les aspects beaucoup plus collectifs, beaucoup plus structurels.

: 22:05

AD :

Ce qu’on peut dire quand même, c’est qu’à partir du moment où une donnée permet de vous ré-identifier indirectement, c’est une donnée à caractère personnel. Certains journalistes ont prouvé qu’à partir de cinq requêtes sur Google, on arrive à ré-identifier une personne.

[...] vous êtes quand même rapidement dans de la donnée à caractère personnel ; sur le champ d’application du Règlement on peut juste ajouter cette nuance.

: 22:50

AR :

Un problème tout à fait différent, qui est celui que je visais pour ma part, c’est le problème du profilage, c’est-à-dire de la caractérisation des comportements possibles, de la prédiction des comportements qui ne nécessitent pas, à ce moment-là, d’identifier les personnes. En fait, ce qu’on vit, c’est un gouvernement des comportements et non pas des personnes.

: 23:20

AD : ( oui mais in fine s'applique aux personnes

-ex scores sociaux, chine, ou prêts bancaires )

Les scores, au bout du compte, sont quand même réappliqués à des personnes. Après, la manière dont ils sont construits, c’est sans doute un problème. Le problème concret qui se pose aussi pour les personnes, c’est quand les scores de crédit qui sont des mécanismes, je dirais, automatisés, fondés sur des statistiques qui vous permettent de déterminer si vous allez prêter de l’argent ou non à une personne en fonction du score qu’elle va avoir, en fonction de différents critères. Par exemple, la CNIL a accepté que le département soit un critère qui puisse être pris en compte, donc selon que vous êtes dans le 9-4 ou le 9-3

: 24:40

todo . . . finir

Les C.H.A.T.O.N.S sont nos amiEs

C'est pas la première fois que j'en fais la pub ici

Un hébergeur de services alternatifs aux GAFAM_NATU

Dans la digue lignée de @Framasoft ...

et leur projet "Dé.googlelisons Internet"

Un projet soutenu_porté par l'April

J'ai re.découvert via https://www.librealire.org qui fait sujet autour... du libre, de ses enjeux et implications sociales. On y tient une émission radio critique et un annuaire de liens thématisé par tags (un peu comme {{ici}} en plus précis.pointu) une vrai mine à ressources . Il.es font des "transcriptions" écrites d'émissions et conférences. Ce qui aide la diffusion.recensement des dits contenus.

- J'ai par exemple re.trouvé cet article.ressource / bulle ici relatant une émission sur @France_Culture avec @Antoinette_Rouvroy de 2018 (elle faisait pas mal d'interventions à l'époque) .

- Je l'ai mis dans mon wallabag (pour lecture.écoute) https://walla.vincent-bonnefille.fr/share/1432

Vidéo ( /PeerTube/ )

https://video.blast-info.fr/w/3y8oQTZakjrXypJJoyGT4f?start=0s

Avec @Bastien_Le_Querrec et @Martin_Drago , juristes et membres de @La_Quadrature_du_Net

. . . Suite fin quinquennat

https://invidious.fdn.fr/watch?v=HlsHhnfODK8

2022 Renseignements

Boites noirs, fichages politiques, SILT, dronnes et autre joyeusetés

. . . SILT Loi renforçant la sécurité intérieure et la lutte contre le terrorisme

bulle

1. Services de Renseignements

Pratique sur les Méta_données ( et leur efficacité )

( mais légitimé comme ne touchant pas au contenu )

> Argu : Non intrusif, n'inspecte pas le contenu (contextes)

> Argu : idée que l'humain ne verait pas les signaux faibles

Lois passée, intégration des Boîtes noires (légalement)

. Sondes placées sur le réseau sans ciblage : surveillance de masse

. . /SR au commandes, garde fou critiqué (CNCTR)

2. Espaces publics

Drones, manifestations, caméra piétons, mobiles

Perfectionnées, coûts moindres, accessibles

= Loi Sécurité Global

Tentatives désinscriptions dans la loi

= Beauvau de la sécurité

> Argu : trop de caméras, besoin d'assistance :

> robot_algo, surv.automatisée

> Exemple //Marseille ... //St_Etienne micros dans la rue (scies électriques, accidents)

Généralisation dans les marchés publics de logiciels inclus

> Exemple //Paris les Halles algo contre les maraudages dans les fluxs

TAJ : Surveillance faciale

. Exemple //Nice vers la fin de l'anonymat.. Caméras piétons

Comment se retirer d'un dossier ou actualiser statuts...

Dossiers interagis, questionnés en direct

Contrôle Défaillance des institutions sensées nous protéger dont @CNIL

( 1979 Informatique et Libertés ) très peu présente, sanctions.

3 Surveillance Privée, Internet, les GAFAM_NATU

D'une utopie vers la centralisation ( à but capitalistique )

celui des publicités ciblées...

Cookies

Technique dévoyée, à la base simple "témoin de connexion"

Identification unique transformée en moyen de traçage publicitaire

Déduction des préférences utilisateurs classésCambridge Analitica fuite_leak

Usage ?contrefait de l'API de facebook

Applications de ciblage via ses données agrégées

qui sert d'intermédiaire et de transport du message à la cible

et de lui délivrer un message politiqueFacebook se présente comme un service Social

Mais une extorsion du consentement à but d’analyse et de profilage ciblé

vers des suggestions ciblées

a permis une intrusion_vulnérabilité

> Ex : /Criteo/ sites de presse

- Analyse des comportements

- Historiques et autres sites

=> sans avoir l'identité civil ( malgré l'anonymat )

=> Reconstitution d'une identité par les traces numérique

. Identité numérique (et /footerprint/)

. https://duckduckgo.com/?q=EFF+cover+your+traces&ia=web

RGPD censé protéger 2016

Peur d'un affaiblissement (profite aux corp.)

Échelle Européenne, époque Snowden...

Finalement extrêmement protecteur ... si . bien appliqué

- Le consentement doit être libre

(et reste une exception dans le RGPD) - Si ce consentement est obligé alors il n'est pas vraiment... libre

.. sans alternative / interopérabilité ce consentement est limité - Si le RGPD appliqué facebook serait impossible (agence pub)

... action collective de la Quadrature 2018

... pour porter plainte contre Google

.... en 2021 bloquées (la plupart)

... à poussé à une exode en Irlande

( Plaintes collectives ... pour vérifier si la CNIL peut être saisie

( et mener à des sanctions/effets concrets

Autre exemple citoyenne de saisir juridiction avec les drones...

mène avec une impasse.

Conclusion

- Illégalité des GAFAM captant les données

-

- exposés mais plein d'autres champs ou fichages (PASP)

... fichage politique dont identité sexuelle... article

- exposés mais plein d'autres champs ou fichages (PASP)

- Réinventer la lutte

- Calendrier législative du gouvernement

.. Loi sur les drones

.. /Digital Service Act/ à l'échelle Européenne (buisness numérique privé)

.. Loi de Police 2022 // jeux Olympiques

Pour aller plus loin

-

@Félix_Tréguer ( éd. Fayard ) 2021 ::

... L'utopie déchue : Une contre-histoire d'Internet sur un siècle

... https://bib.vincent-bonnefille.fr/book/278 -

@Sylvain_Louvet ( @Arte Boutique ) 2020 ::

... Tous Surveillés : 7 milliards de suspects

... Remerciements puis live de questions

/Blast, Le souffle de l’info/ 2021

Site d’information français d’actualités et d’investigation indépendant

"The Creative Independent is a resource

of emotional and practical guidance for creative people."

article essai_article (au pluriel) recherche_création ?!

Une mine d'or, de réflexions, de solutions, d'idées... #<3

...

TCI: How do you use the internet mindfully?

https://liens.vincent-bonnefille.fr/?2A3HYw

TCI: How to start and sustain an artist space

https://liens.vincent-bonnefille.fr/?Y2wR0Q

TCI: On feeling healthy

https://liens.vincent-bonnefille.fr/?qtjkOg

@TCI : The Creative Independent

...

How to make research-driven art 2018 @Caroline_Sinders

https://thecreativeindependent.com/essays/how-to-make-research-driven-art

wallabag ici

TCI utilise beaucoup are.na

dans son partage de ressources

Ce ne sont pas les livres grand public, essais, fantaisies, techno-fantasmes qui manquent sur les darknets!

. J'ai lu (sur papier)

Darknet, GAFA, Bitcoin de Laurent Gayard, 2018 ebook

.. également

This Machine Kills Secrets: How Wikileakers, Cypherpunks, and Hacktivists Aim to Free the World’s Information de Andy Greenberg, 2018 ebook

(..) je cherche le titre d'un autre livre sur les crypto dont l'auteur avait inspiré mon début de recherche (je travaillais à l'époque sur l'oeuvre de @Nicolas_Maigret

.. : Obfuscation, Finn Brunton and Helen Nissenbaum https://we-make-money-not-art.com/obfuscation-a-users-guide-for-privacy-and-protest/ 2015 ebook

(.. trouvé !) Digital Cash: The Unknown History of the Anarchists, Utopians, and Technologists Who Created Cryptocurrency de Finn Brunton, 2019 ebook

https://unthinking.photography/articles/interview-with-nestor-sire

https://unthinking.photography/articles/interview-with-nestor-sire-part-ii

" By the mid- 2000 s, cell phones, computers and DVD players could be bought on the black market and many families acquired them. So, with the absence of the Internet, businesses like my grandfather's started renting audio-visual materials for home-entertainment. "

" Can you explain what El Paquete Semanal is? "

"My grandfather creating copies of films on VHS cassettes with two video cassettes"

Expo :

- https://nestorsire.com/en/obras/ ( posts - items - iterations )

http://www.nestorsire.com/2018/09/12/commons-la_red-snet-2018/2018

--> https://nestorsire.com/paquete-semanal/

( #.dead https://web.archive.org/web/20210507230129/http://www.nestorsire.com/2018/09/12/commons-la_red-snet-2018/ )

Interview

- (FR) https://www.switchonpaper.com/societe/liberte-dexpression/el-paquete-tout-cuba-sur-une-cle-usb/ + Exposition

- --> http://queensmuseum.org/2017/01/julia-weist 2017

Vidéo

- https://invidious.fdn.fr/watch?v=XHvo7hDDPW0

- https://vimeo.com/140535814 (packetos documetaire de NS)

Bulle in the past : https://liens.vincent-bonnefille.fr/?E-jaow

- On le retrouve dans le Cinéma Pirate Book :

http://thepiratebook.net/el-paquete-semanal-cuba/

https://thephotographersgallery.org.uk/imaginingnetworks #<3

.dead => https://web.archive.org/web/20210626174703/https://thephotographersgallery.org.uk/imaginingnetworks

interview

https://invidious.fdn.fr/watch?v=PGtQT_PGeGQ

part of ( 2022 )

https://aksioma.org/new.extractivism

œuvres / pièces

...

https://thephotographersgallery.org.uk/joana-moll

https://www.janavirgin.com ( site de l'artiste )

_DEFOOOOOOOOOOOOOOOOOOOOOREST ( 2016 )

https://www.janavirgin.com/CO2/DEFOOOOOOOOOOOOOOOOOOOOOREST.html

.

_THE DATING BROKERS ( 2018 )

https://datadating.tacticaltech.org

https://datadating.tacticaltech.org/viz

.

_ALGORITHMS ALLOWED ( 2017 )

http://algorithmsallowed.schloss-post.com

.

_THE HIDDEN LIFE OF AN AMAZON USER ( 2019 )

https://www.janavirgin.com/AMZ/

. . .

Le @CSNI est un site ressources / processus.créa.art

@Darknet_Diaries ( podcast )

https://darknetdiaries.com/episode/13/

https://darknetdiaries.com/transcript/13/ hypothesis

https://liens.vincent-bonnefille.fr/?cVx5Bw

"While playing around with the Nmap Scripting Engine_ (NSE) we discovered an amazing number of open embedded devices on the Internet. Many of them are based on Linux and allow login to standard BusyBox with empty or default credentials. We used these devices to build a distributed port scanner to scan all IPv4 addresses. These scans include service probes for the most common ports, ICMP ping, reverse DNS and SYN scans. We analyzed some of the data to get an estimation of the IP address usage.

All data gathered during our research is released into the public domain for further study. "

2012

-

Carte interactive

http://census2012.sourceforge.net/hilbert/index.html -

Paper (intro)

https://census2012.sourceforge.net/paper.html -

paper (étude)

https://citeseerx.ist.psu.edu/document?repid=rep1&type=pdf&doi=ccc3f8ae7e9bdfadc98d17b731e3a85f2c4834bb -

archive :

https://web.archive.org/web/20180216031145/http://census2012.sourceforge.net/paper.html

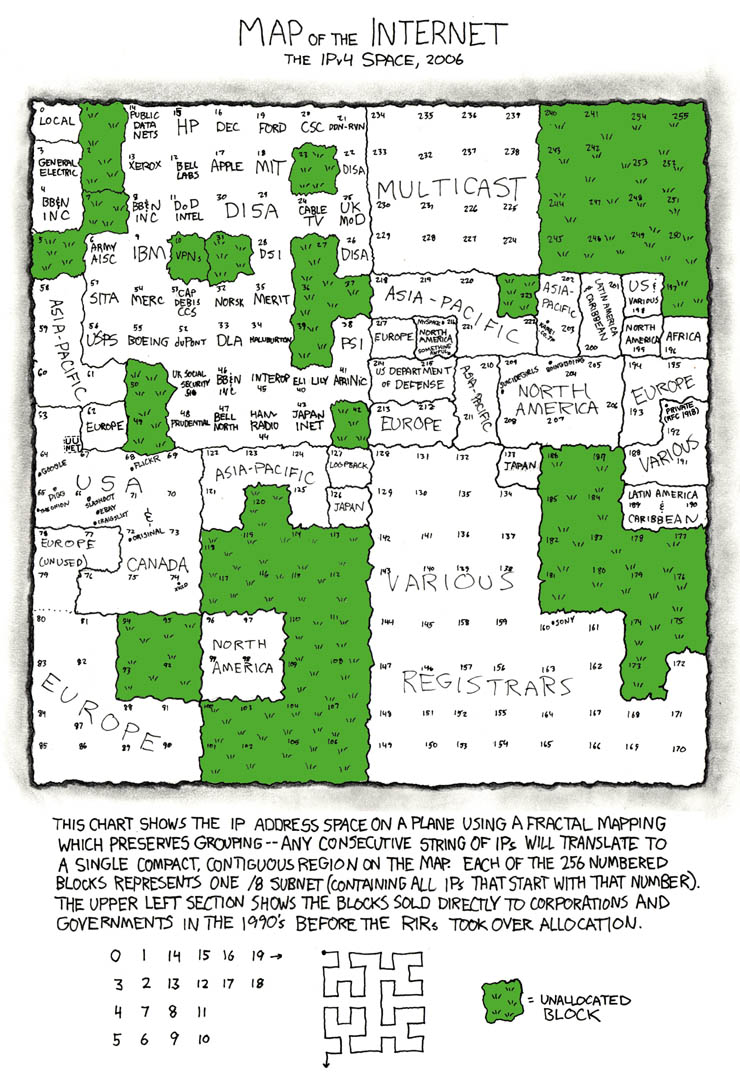

Adresses IP

( et masques de sous-réseau )

-

https://www.frameip.com/masques-de-sous-reseau/ hypothesis

Une adresse IP divisée en 2 parties

cest le masque de sous réseau qui rend distinct les 2)

la première (avec des bit 1 => contient le réseau)

la seconde (avec des bit 0 => id unique d'une machine sur ce réseau)l’adresse IP est une suite de 4 octets, soit 32 bits. Chacun des ces bits peut prendre la valeur 1 ou 0. Et bien il nous suffit de dire que les bits à 1 représenteront la partie réseau de l’adresse, et les bits à 0 la partie machine

-

https://fr.wikipedia.org/wiki/Octet hypothesis

En informatique, un octet est un multiplet de 8 bits codant une information1. Dans ce système de codage s'appuyant sur le système binaire, un octet permet de représenter 2^8 (2puissance8) nombres, soit 256 valeurs différentes.

IP 0.0.0.0 -> 255.255.255.255

-

htps://www.frameip.com/masques-de-sous-reseau/

Calcul nombre total :

En y regardant d’un peu plus près, on peut calculer le nombre de machines que l’on peut identifier à l’aide de cet adressage. Ainsi, on utilise 4 octets, soit 32 bits, soit encore 2^32 adresses (2 exposant 32 adresses) Or 2^32 = 4 294 967 296, on peut donc définir un peu plus de 4 milliards d’adresses !!!

-

CAIRN (leur attribution)

https://fr.wikipedia.org/wiki/Internet_Corporation_for_Assigned_Names_and_Numbers

Story

(1) Chercheurs en sécurité trouvent qu'un grand nombre de machines ont le port Telnet ouvert

(1a) Nmap : https://www.kali.org/tools/nmap/

(1b) qu'ils sont peu sécurésés avec un pwd par défaut

(2) Ils décident de répliquer à grande échelle l'experience ( illégale )

=> Augmenter le nombre de ces machines

( = les hacker ==> pouvoir y installer d'autres logiciels que ceux du constructeur )

(3) Ils se rendent compte du grand nombre de machines = 40000+

( 420,000 systems )

(3b) Ils auraient pu en faire une armée de bot => attaque DDOS

(4) Ils décident d'utiliser ce super pouvoir pour :

(4a) - faire une photographie du réseau

càd - de toutes les connexions IP qui répondent au pings

//// un projet a grande échelle avec une lourde logistique + adaptabilité

///// + éthique , ils décident de ne pas s'attaquer à certaines infra

///// + d'user un minimum d'énergie

==> de sauvegarder ces données

==> ( 3.6 billion==milliard IPs )

(4b) de débusquer un virus ( Aidra ) présent sur "leurs" machines

== Aidra 30,000 /sur les/ 420,000 Cara

+ prévenir les usagers des routeurs mal sécurisés

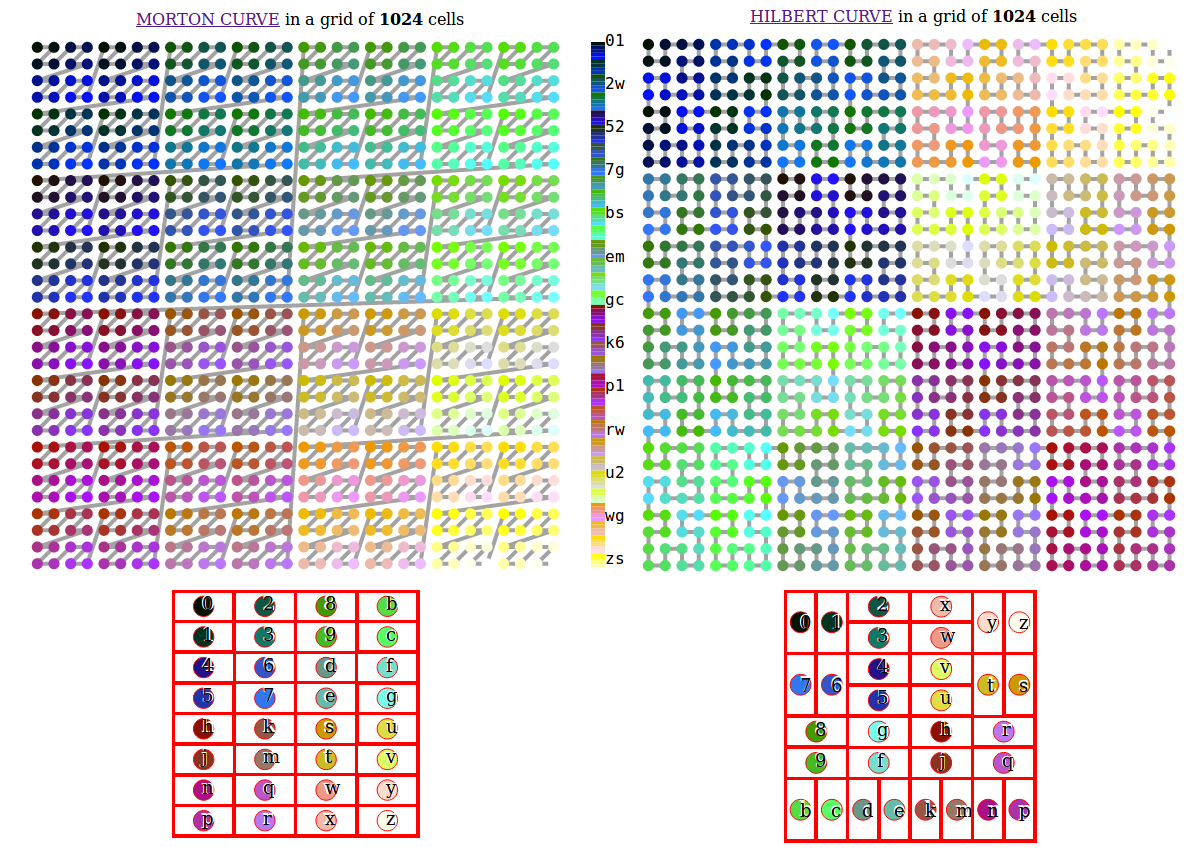

(4c) d'en faire la spatialité / map / visualisation

. . .

ÉTUDE COMPLETE 2018

? pourquoi Hilbert Curve

-

https://blog.benjojo.co.uk/post/scan-ping-the-internet-hilbert-curve

? passer entre toutes les plages d'IP ( masques de sous-réseaux )

: Courbe de remplissage

fr : https://fr.wikipedia.org/wiki/Courbe_remplissante

eng : https://en.wikipedia.org/wiki/Space-filling_curve

-

https://blog.benjojo.co.uk/asset/OHMMBrt565

-> git tool https://github.com/measurement-factory/ipv4-heatmap

( APNIC : https://fr.wikipedia.org/wiki/Asia-Pacific_Network_Information_Center )

TLD

- git Carabot TLDs

https://github.com/decal/werdlists/blob/master/dns-toplevel/carna-botnet-tlds.txt - .apple

https://icannwiki.org/.apple

Articles ( hypothesis )

- DarknetDiaries ( podcast )

https://darknetdiaries.com/transcript/13/ hypothesis - Researcher sets up illegal 420,000 node botnet for IPv4 internet map • The Register

https://www.theregister.com/2013/03/19/carna_botnet_ipv4_internet_map/ - Hacker Measures the Internet Illegally with Carna Botnet - DER SPIEGEL

https://www.spiegel.de/international/world/hacker-measures-the-internet-illegally-with-carna-botnet-a-890413.html

WHOIS MAPS

- Internet Identifier Consumption (IIC) - CAIDA

https://www.caida.org/archive/id-consumption/ - IPv4 Census Map - CAIDA

https://www.caida.org/archive/id-consumption/census-map/

COMICS

-

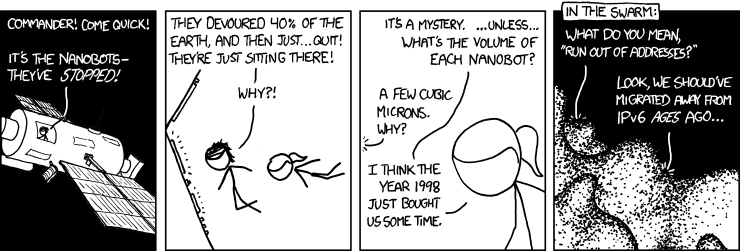

https://xkcd.com/195/ (map and grass not used parts)

-

https://xkcd.com/865/ ( nano bots en manque d'IP(v4) )

- 865: Nanobots - explain xkcd

https://www.explainxkcd.com/wiki/index.php/865:_Nanobots - 802: Online Communities 2 - explain xkcd

https://www.explainxkcd.com/wiki/index.php/802:_Online_Communities_2 - 195: Map of the Internet - explain xkcd map_carte GAFAM

https://www.explainxkcd.com/wiki/index.php/195:_Map_of_the_Internet

Breaches / Vulnerabilities

- https://www.shodan.io

- https://informationisbeautiful.net/visualizations/worlds-biggest-data-breaches-hacks/

@Nicolas_Maigret avait produit une carte de la distance entre les points/villes du monde

Par @Philoxime en 2018

"Selon le libertarisme, la justice consiste à garantir l'exercice de la liberté individuelle par un système cohérent de droits de propriété. Si la variante "de droite", la plus influente politiquement, permet de justifier une version radicale de capitalisme de laissez-faire, nous verrons également qu'il existe un libertarisme de gauche, plus influent dans le débat académique, qui soutient des conclusions égalitaristes en se fondant sur l'idée d'un droit égal de chaque être humain aux ressources de la Terre.

Nous discuterons principalement de la tentative la plus aboutie d'articuler une théorie éthique libertarienne par l'auteur étatsunien @Robert_Nozick , dans son livre //Anarchy, State & Utopia// . Nous verrons en quoi les libertariens présentent leur théorie comme une réponse à la fois à l'utilitarisme et au libéral-égalitarisme, qui ne respecteraient pas suffisamment la dignité fondamentale de chaque être humain.

Nous finirons par discuter l'attractivité du libertarisme comme théorie de la justice, en se posant en particulier la question de savoir si la liberté de choix défendue par les libertariens correspond à nos intuitions sur ce que devrait être une société libre."

0:55 : Critique de l'utilitarisme (et de l'égalitarisme) par Nozick

3:37 : 1. Propriété de soi et anti-paternalisme

7:13 : 2. Juste transfert et opposition aux impôts

12:14 : 3. Appropriation originelle et clause Lockéenne

14:37 : Objection 1) : Un droit à discriminer ?

18:59 : Objection 2) : Une liberté purement formelle ?

.

Même sujet par @Politikon

https://youtu.be/DofuoNzjBsI

Néolibéralisme

https://youtu.be/u0kIfuqWCKg

Par Null Byte 2018

698 k abonnés

How to Find Domains for Phishing Attacks with Dnstwist

Full Tutorial: https://nulb.app/x4ad1

En ligne :

https://dnstwist.it

https://dnstwister.report

+ https://blogs.mediapart.fr/abahcmoi/blog/050519/propos-de-la-societe-ingouvernable-de-gregoire-chamayou

Dans ma bibliothèque ::

https://bib.vincent-bonnefille.fr/book/96

Vidéo conférence DEF CONférences 11 2003

DISPONIBLE SUR :

https://www.defcon.org/html/links/dc-archives/dc-11-archive.html

" @Philip_R_Zimmermann is the creator of Pretty Good Privacy. For that, he was the target of a three-year criminal investigation, because the government held that US export restrictions for cryptographic software were violated when PGP spread all around the world following its 1991 publication as freeware. Despite the lack of funding, the lack of any paid staff, the lack of a company to stand behind it, and despite government persecution, PGP nonetheless became the most widely used email encryption software in the world. After the government dropped its case in early 1996, Zimmermann founded PGP Inc."

<< cité par le très bon podcast sur le hacking et ses histoires Darknet_Diaries de 2018 <3

https://darknetdiaries.com/episode/12/

https://darknetdiaries.com/transcript/12/

( au sujet de la guerre commerciale et gouvernementale visant à réguler et limiter l'usage civile des technologies de cryptage = à retirer ces outils de défense numérique et informationnelle du "bien commun" )

"In the 1990 ’s the Internet started to take shape. But the US goverment had strict laws regulating what type of cryptography is allowed to be used online. A few brave people stood up to the government in the name of civil rights and won the right to use strong encryption."

"Dernière partie de la série art.random(), consacrée au procédural, où l'on se penche sur le cas du jeu-vidéo. Qu'offre la fusion entre la génération semi-aléatoire de contenu et l'interaction ludique ? Et finalement, pourquoi le jeu est-il le média qui a le plus à gagner à laisser de l'incertitude dans la création ?"

2018

Parties

1 Any Browser ( www navigateur_browser )

2 Tor Browser ( dn_tor_onion #.onion )

3 Beaker Browser ( dn_dat )

1 = http://olia.lialina.work/self-portrait

2 = http://bn2lik7torbun6z2.onion

3 = hyper://a81117c7c60d9df7602ad62b265c6f7f034b40b17abbbcd7ab55dbb701fd2e7e/

@Olia_Lialina, 2018

UPDATE 2023

- exposition, supports audio, visite en 3D... @Espace_Mediagantner

https://www.espacemultimediagantner.cg90.net/fr/exposition/olia-lialina-something-for-everyone/

https://vimeo.com/466173173

une présence sur d'autres réseaux, par d'autres protocoles

H3K (Basel) lui attribue un prix ...

https://www.hek.ch/fileadmin/hek_files/Presse/Press_release_net_based.pdf

"Winner of the net based award 2018 : @Olia_Lialina, "Self-Portrait"

With Self-Portrait, Olia Lialina continues her series of “networked” portraits, which explores the relationship between the work and its technological context, highlighting the ever-changing network conditions and our position within this one. After having played with variations in speed of transmission on the web (Summer, 2013 ) and having questioned the consequences of an abandonment of net neutrality (Best Effort Network, 2015 ), Olia Lialina invites us with her latest work to think of the web in its various dimensions, beyond its best-known public face. To contemplate this self-portrait, not less than three web browsers are required: a classic browser ( firefox , Chrome, Safari, etc.), an anonymised and secure browser (Tor) and a “peer-to-peer” browser (Beaker).

By juxtaposing these three windows open onto different parts of the network, we can recompose the fragmented face of the artist whose hair is blowing in the wind with ever so slight discrep-ancies in the movement"