Dans cet annuaire_index je partage des liens qui nourrissent ma recherche

En 2024 j'ouvre un nouveau site de recherche

+plus formel, inspiré de celui-ci : https://dn.vincent-bonnefille.fr

{Ici} je (b)log des notes_perso et mentionne tout projet_perso !

Cet espace m'engage vers une d_centralisation des GAFAM_NATU

Retrouvez mon corpus de 2017 ( sous la forme d'une map_carte) ici

Ce site { ici } fonctionne grâce au génialissime shaarli site

Quelques sujets :

ShadowLibraries / défense_numérique / luddites / jardin(s numériques)

Vous pouvez afficher une vue d'ensemble / mur d'images :

( des bulles les plus importantes : taguées #! ou #<3 )

/?do=picwall&searchtags=! ou /?do=picwall&searchtags=<3 ou <3 et ! ...

- LES INCONTOURNABLES : <3 / ! / corpus

- LES GRANDES CLASSES : .i / .p / .r / .art

(.i : informatique, .p : politique, .r : recherche)

- LES CATÉGORIES :

darknet : dn_darknet : dn_tor_onion dn_lokinet ... dn_*

perso : projet_perso log_perso notes_perso ... *_perso

recherche_création / _thèse / _outils ... recherche_*

orga. / artiste / auteur.ice : @

L'utopie déchue : une contre-histoire d'internet XVe-XXIe siècle

@Félix_Tréguer

@Fayard

2019

.bib => https://bib.vincent-bonnefille.fr/book/278

transcript de l' interview_conférence de @lundiam ( 2024 )

L'histoire d'Internet est connue et largement documentée, de la création du réseau par l'armée américaine jusqu'à Tiktok en passant par le minitel et les modems 56K qui font « ding dong ». Ce que propose @Félix_Tréguer ( #<3 ), membre fondateur de @La_Quadrature_du_Net et chercheur au CNRS, c'est peut-être tout l'inverse : une "Contre-histoire d'internet, du XVe siècle à nos jours" ( Éditions @Agone ), soit une archéologie du réseau, de la logique algorithmique et de l'exploitation des métadonnées en tant que dispositifs de pouvoir et de contrôle, incorporés en nous, malgré nous.

Une recherche historico-politique à contre-temps ou à contre-jour qui révèle les stratégies de pouvoir et de capture de l'espace public et cherche un chemin pour sortir de cette dichotomie qui nous enferme dès que nous tentons de penser la technique : le fantasme néo- luddites ou la croyance béate en un capitalisme cognitif.

Entre une fuite en arrière et un enfoncement virtuel dans le présent, tracer une fuite en avant, comme on échappe à un piège.

Contre histoire

Entant que dispositif tech

de ctrl et de gouv

Hit des luttes de l'intérieur

Questionnant la mise en place d'Internet

Internet comme dispositif de pouvoir ( sur 500p )

Comment a-til émergé depuis le XVe sc

Les lecteurs de @lundiam connaissent déjà cette hist

Se demander ce qui résiste encore

? Utopies des débuts d'Internet

[2'30]

Longue Hist

Un espace de pwr

peut censurer / surveiller

sur ces espaces publics

de "conduite des conduites"

mais aussi

un espace ou naissent des résistances

[3'00]

tcp_ip 1983

Experimentation ARPA 60 comutations par packets

@William_Gibson en parle dans son livre

[3'30]

Panique des services de Renseignement

! Transnational

? Quel droit s'y applique,

"La police de l'espace médiatique"

... modes de contrôle des médias

... installés / subvertis

... se retrouvent destabilisés

Effets / moyens du pwr

[3'53]

Analyse des espaces médiatiques

à partir de 5 techniques de pouvoir

1) La Censure des communications ;

2) La Surveillance des communications ;

3) Le Secret d'Etat par laquelle l'Etat s'abrite de l'examen critique ;

4) Propagande — La mise en scene du pouvoir dans l'espace public ;

5) Centralisation politique des médias – limiter ne nbr d'intermédiaires de circu, limiter les couts.

[4'30]

Internet fait voler en éclat ces structures de pouvoir

Premiers réseaux dans les années 1980 ( Minitel, centralisé )

=/= Internet... mais apropriations subversives

EX/ porno pratiques auxquelles les Technocrates s'attendaient pas

[5'00]

EX/ UseNet +plus décentralisé , forums centralisés

=> aboutie à de la modo/censure ... détournée, dépassée, "subvertie"

La Cryptographie

comme science se pop.

non exclue militaire

Préfiguration de ce que sera @WikiLeaks fin 1980

-> "permet de s'émanciper de la surveillance des États"

... un gros pbl identifié déjà depuis les années 1970

... par des inforamticien.nes militant.es

Anti atuoritarisme tech

[6'00]

Toutes ces Contres Cultures dans les années 1970

Luttes contre l'ordinateur et la technocratisation du monde

// 1980 "remise en scelle d'un consensus des logiques dominantes"

[6'30]

mais ces contestations

trouvent leur manifestation dans cet espace !

..

Hackeur

Avant-garde des Hackers politisés

Capables de pénétrer les nouvelles infrastructures

d'un capitalisme qui s'informatise massivement

(états/institutions militaires, etc)

=> Peur des Pwr du monde ("flippent")

( peut-être poursuivre cette liste des subv. durant l'interview ... 1990 )

[7'00]

LM: Repose la Question

Ambivalence d'Internet

Idée pré-internet

qu'Internet va permettre

d'en finir avec la hiérarchie // le syst capitaliste, ordonné

... Internet apparait

comme possibilité d'une horizontalité

...

... aspirations SiliconV == hippies

"partagent la même idée de révolutionner le monde"

sauf que... la silliconV se porte bien

( a gagné, pas les Hippies )

Donc,

réfléchir comme ces idéaux

- La décentralité

- autres...

se sont fait absorbé par les entreprises capitalistes

( cf. +plus bas PAUSE @Catherine_Malabou )

( @Luc_Boltanski @Ève_Chiapello )

( décentralité => Uber )

.

Conspiration des États /vs/ WL_Transparency

[9'00]

@Julian_Assange en 2006

à la fondation de @WikiLeaks

écrit

- La Conspiration comme mode de Gouvernance

↳ https://lundi.am/La-Conspiration-comme-mode-de-Gouvernance

↳ https://cryptome.org/0002/ja-conspiracies.pdf

↳ http://web.archive.org/web/20070129125831/http://iq.org/conspiracies.pdf

Dans le quel il dit...

- les gouv sont des conspirations : on sait pas cequi se passe

- il faudrait, grace à internet :

1) Rendre Transparent le Gouv = Leaks,

leur piquer des infos, perturber liens de confiance, etc

2) Une opacité pour les citoyens

...

on avait

[10'00]

à la lecture de ce texte,.. pas une gêne mais un pressenti de désaccord sur l'idée..

d'après l'idée d'Assange à ce moment là..

d'un effondrement des gouv parcequ'on allait dire ce qu'il cachent

=> qu'on allait produire de la démocratie parce qu'on va acculer les gouv à révéler leurs secrets

[10'30]

? Est-ce que cette idée de la transparence

pour le gouvernement et l'opacité pour le peuple

est toujours opérante ?

Privacy for the weak, transparency for the powerful

Felix :

des difficultés de trouver des applications

" depuis que WL s'est pris la raison d'Etat en pleine face "

... et que malgré la non-condamnation WL/Assange est arrêté (des suites de l'affaire)

. . .

[11'00]

<- une Opération de dissuasion

Dans le txt d'Assange.

Créer des frictions au sein de ces acteurs dans l'ombre

-> va diminuer leurs capacités d'organisation

.. pour gouv de manière autoritaire

En révélant :

permet de les empêcher d'agir

<- cette Idée / moyen reste viable

[12'00]

. .. . mais critique

autour de ces penseurs

. . . idée que le Hack va suffire

. . . sans besoin d'un travail culturel ( contre hégémonique )

. Même si cela change

. . en 2010 avec les premières confrontations

.

( .... )

2 Histoires d'Internet

envie de répondre sur ce point

... /ou/ re sur 1980

et généalogie d'internet

: Contre culture, etc.

[13'00]

... les hippies ont gagné

... si on fait la fusion de 2 Histoires d'Internet

Sortir de l'Hist. dominante

.. déjà un peu le cas apres @Edward_Snowden 2010

.. ( début de travail de thèse )

... idée d'un projet humaniste,

... création d'un réseau horizontal

[13'30]

Perspective démocratique

: étendre les capacités de lien mondial

Raison avec projet Hippie

@Stewart_Brand / @Fred_Turner ; 1960 @USA

Versant ambigu plt

[14'00]

( ~kenkizy )( ~drop_acid )

: se changer soi-même plutôt que de changer la société

et ... l'ordi une machine pour se transformer (soi)

auto_self_perso

Humaniste

a.) ... va influencer généalogie d'Internet

... les scientifiques humanistes

... malgré leur position vont être influencés

... (financés par le pentagone)

..... le projet d'une informatique aux mains du peuple

Mainframe

[14'40]

/VS/ Centralité des Mainframe d'IBM

... informatique à échelle humaine

... on sort l'informatique et machine

..... "du clergé technocratique qui les avaient mises en œuvre"

...

[15'00]

ca donne les appropriations / utopies d'internet

et en mm temps

// cette autre histoire humaniste

Anti_Tech

b.) un récit contre les machines

.. aux mains du pouvoir nécessairement

: il faut la dénoncer / s'y opposer

EX/ Mvt étudiants sur les campus..

vont pickets des centres informatiques

dénoncer la colaboration des sc à la guerre au Vietenam

et volonté de faire du data_mining déjà pour prédir la radicalisation des pop à travers le monde

: histoires opposées

Mainstream

[16'00]

c.) 1980 fin de la critique antihégémonique

Tout le monde arrive sur Internet

" cest censé être un grand soir... "

et cest le cas pour une partie de la gauche Radicale

et penseurs de l'idéologie dominante

...

Utopies déchues

[16:30]

Arrivée à la @La_Quadrature_du_Net

Habité par les utopies d'internet

idée de défendre ce projet là

face aux volontés...

Lieu de partage

contre les MSM

etc.

XVe sciecle // Log. libres

et pourquoi c'est important de revenir sur le XVe sciecle

et de se rendre compte...

c'est un mvt plt qui vient du logiciel libre

un manque de culture et recule historique

dans la facon d'aborder cet outil de cette manière

faire un peu le bilan de ça

[17'30]

Re sur Assange

Une Répression hyper forte

LM - utopie Hacker - chute par divulgation

.. la question à l'époque

de protéger le peuple de la capacité des gouv à sur/traquer

paraissait bonne (se protéger, protéger les pop)

ok ... ce qui fait que tu remonte au XVe

[18:00]

Ce qui me rendait dubitatif

idée que le pwr s'effondrerait

mis face à ses stratagèmes

// @Michel_Foucault en France => regard très structuraliste /idem pr marxists

... la domination elle est évidente

[18:30]

On la voit ..

la machine économique qui met tout le monde au pas

( hors des conspirations )

Pas tant comment s'en défendre,

( réussite de WL )

mais l'idée que le gouv; tienne sur le secret

[19'00]

Pas d'accord avec l'hypothèse politique de libération en dévoilant...

[19:30]

réactivé la Raison d'Etat on va montrer à la terre entière qui a le pwr

C'est pas WL qui a fait arrêter la guerre en Irak

c'est la défaire massive...

Hubris hacker

@Félix

Probleme d'Hubris hacker

- Maitrise technique

- Langue Panflétaire

: ca va suffir

.. une langue plt mobilisatrise

[20'00]

.. fait espérer, pousse à l"action

... mais avec toutes ses limites

1ere ED.

ss titre : " utopie déchue "

Bravade plt /VS/ pwr

.. Revenir au XVe

... cest aussi comme cette rationalité du pwr/etat est partout

... dans tout un tas de dispositifs

..... sans dire que le pwr est fragile malgré tout

..... WL entant que tel n'était pas suffisant entant que tel...

@LM

Plutot l'idée de transparence que WL entant que tel qui pose pbl

....

[21'00]

Fin du livre... ( no spoile )

Ni l'hist ni la plt

encore moins l'émencipation

n'ont fondammentalement besoin de la technologie pour advenir

apres l'hist..

à la fin tu dis on a perdu cette bataille là

mais ne croit pas trop qu'on a perdu

Livre - Technophile / Technophobe

[21'30]

Ce qui est précieux dans ton livre...

en France on est pris entre 2 lubies

1) Technophile partagée => emencipateur

2) Technophobe : la sc n'est jamais neutre

.... tout ce qui se passe technologiquement dans le monde joue contre nous

.... parce que cest aux mains des capitalistes

....

On s'en fou et tu le fait bien dans le livre

=> la question c'est

? Comment est-ce qu'on Hack ces dispositifs là

.. c'est pas quel jugement moral on a en étant 1) ou 2)

... mais on fait quoi de cette matière

Se réinventer /VS/ tactiques intégrées

[23'00]

@Félix

Comment tu te saisis d'internet pr faire qqch

- le hakeur 1999

EX/ serveur de Davos => out les participants - (x) exemples, indimedia

- les rsx wifi auto-gérées

( adhoc_piratebox dead_drops dn_adhoc_mesh )

... plein de pistes exp passionnantes / inspirations

Guerre de mouvement

trouver une tactique dans un moment historique donné est pertinente

[24'00]

" Toutes ces utopies deviennent pbl quand elles deviennent une certitude, routinier "

... facile à ctrl pr le pwr

( nécessaire renouvellement / invention )

Limites des tech pour faire plt

[24:20]

La fin du livre...

Prendre acte des impensés

du mvt plt auquel j'ai pris partie...

... peut sonner défétiste

mais

c'est aller au bout de la reflexioninconséquent, planté

.. foi dans l'idée de la tech entant que tel permet parcequ'elle est décentralisée

.. incorpore ces belles idées des origines : humanistes des années 1960

.. ! c'est bon, ca va suffir pour transformer durablement les rapports de force.

[25'10]

Cette fin...

cest une manière d'inviter

poser la question des stratégies et conséquences

(observe si les activités militantes sont conséquentes)

... relie des communiqués de l'époque

: oui, une évolution dans le discours / stratégies

: on apprend et evo.

(mais ne suffit pas ?!)

EX/ Quadra / Justice

[26'00]

EX/ Lobbies citoyen ca a pu marcher un temps - Fax

durée de vie Stratégies

EX/ Recours en justice FR

Conseil d'État auj s'en ... fout n'importe quoi

malgré bons arguments ;)

[26:30]

--> Nvlle stratégie(s) !

Bétise plt ?!

LM

? lié au fait que

les parlementaires ne comprennent rien

Souvenir

Zimmerman à l'assemblée, brillant

.... pigeaient rien en face ....

Non, les plt agissent contre

[27'20]

Félix

R) les gouv appliquent des lois liberticides parce qu'ils ne comprennent pas bien

c'est plus le cas

... et puis non

... La @NSA sait ce qu'elle fait quand elle fait évo ses alliances avec GAFAM

Ici aussi un Hubris de la bêtise en face

Procès en incompétence.

. . . .

Drone, recours, justice : demies vicroires

[28:30]

EX/ Drones, bananés.. ... ..

Confinement

Manifs, droit des drones, failles juridiques

Vidéo_surv

[29:00]

Felix

EX/

// Vidéosurv auto

// Campagne /Technopolice/

L'illegalité systématique

depuis révoltes 2007 puis loi Travail

depuis aucun interdit / lois

Apres 2 recours 2021 réussit

à reconnaitre l'usag"e illégale de la Police / drones

Interdit le ministere jusqu'au vote d'une loi

1an avant adoption

2023 décrés d'autorisation

.. entre temps police formée aux drones

Victoire d'avoir cloué les drones au sol 2 années ?

:(

[30:30]

--> Ajuster les stratégies

Crypto for all

[31:00]

Réussite dans le fait de faire exister la lutte (/ Recours)

C) modes d'action :

EX/ use crypto

continue à défendre, important...

se màj, continuer à analyser, etc

mais l'idée c'est pas...

par des //patchs// techniques qu'on gagne !

La mach. informatique..est au service du pwr

TH) Le moment d'une brèche pré-internet s'est refermée

[32:00]

changé d'époque

les stratégies vont resté marginales

" Il faut les articuler avec la critique +radicale de l'informatisation comme processus "

Hackers + 3 mvt

[32:15]

LM +général

mvt hackeur de façon générale

sans trop savoir comment

on en parle moins

mvt hackeur pas seulement des intellos geek

de sites ... mais plusieurs dicipines/pratiques

des communautés de recherche et activisme distincts

Un hacker c'est :

- 1 les log. libres

( GNU /VS/ Bill Gattes

Microsoft =/=> possede tous les espaces de travil

=> partager le code, pour que les prog. soient ouverts, horisontaliement )

- 2 Anon / Crypto

( comment on parvient à touver des espaces cyber qui soient pas "percables"

par la police / publicité.. dans le fond un peu la mm ch

: travaillait à rendre in déchiffrable les communicaitons hu.par le pwr )

- 3 actions +plus offensives sur des instances enemies (plus commun)

( vision d'ya 10ans )

[34:30]

Toi ?? qu'en dis tu ? ces "items" : ces utopies

- travail libre en commun

- crypto l'utop. opac. du pwr

- hack offensif: idée de nuire / abattre le pwr

[35:00]

? 2023

Quescequi est encore hackable ?

Libertaires / Libertariens (ambiguité)

FT :;)

mauvaise connaissance de ces milieux

_> sentiment général :

- Mvt libre

important qu'il soit

essoufflement des asso

de ce bien commun qui sert à toute l'industrie (90%des serveurs)

: perdu de sa puissance plt originelle

[36:00]

- Crypto aspiré...

... Réunissait à la fois des libertaires de gauche

: si on prend les cypherpunks dont @WL/Assange se revendiquera

, une communauté d'informaticiens plt

qui conçoivent des usages subversifs de la cryptographie

fin des années 1980

: Conçoivent ce que seront tor / Cryptomonnaies, etc

et ft les 1ers serveurs, anonymisation, etc.

[36:30]

( Mais aussi )

Mailing list

- Libertaires engagés anti nucléaire @USA

( @Philip_R_Zimmermann )

( inventeur du proto PGP ) - des gens @NRA pro port d'arme, bien à droite

( libertarien (s) )

=> apôtres des crypto

[37:00]

-> Ambivalence

ligne plt pas du tout claire

qui fait la force de ce mvt

mais .. aujrdui avec evo plt

une ambiguïté qui ne peut pas survivre

. on peut moins être dans des groupes ambigus . ; ....

. . .

[37:30]

- Frange action directe Hackeur

assez peu de docu. d'action => dommages importants

Exemples ? Hackeurs destructeurs

@LM

? ! Lolseq

Spectaculaire / Symbolique

WL effets ?

[38:00]

@FT

@Anonymous en Fr

DDOS contre l' @Andra

=> prison avec surçit ( répression //WL)

... ces groupes stupéfaits, se sont arrêté ( 2010 )

[39:00]

Invisibilisation de cette avant-garde

Résultat de cette confrontation à la "raison d'État"

. . . Opération Stanford - millions$ client corp. USA redistribués via WL

. . . autre exemple

. . . WL Cable gates //USA 2010 - colossal docu du pwr

. . . .. mais ca va pas changer les ch

Cryptowar

[40:00]

LM2

Plusieurs phases dans l'Hist internet

- moment de la crypto

-- cryptowar - états pas chauds.. pr qu'on crée cette opacité

s'oppose à une transparence là pour le coup : "pwr d'état sur ses administrés"

ce qui m'a marqué.. Bizarrement..

Si elle se généralise

ce n'est pas parceque des activistes plt anar/liberta

mais parceque les indus et éco ..

contre le fait qu'on mette le nez dans leurs affaires

trafique de leurs échanges

..

? > avancée de pwr cryper => protège tt le monde

Extrêmement tech

mais en mm temps

Extrêmement plt

( si elle est généralisée , pr tous )...

... mais donc , ce n'est pas les efforts politisés anarchiste

... c'est des capitaliste en fait

[42:00]

?> Mauvaise lecture des choses ?

de dire

le rapport de force

vàv d'internet

c'est quand mm un rapport de force économique / matériel

.. hackeurs et tout ils ont fait des trucs impressionnants

.. mais souvent individualistes, ponctuels

( A. )

?> des mvt de généralisation d'un (tel) geste qui a tenu (de la sorte)

qui a imposé un internet +plus égalitaire ?

( B. )

?> Une des illusions par rapport à la technique ;

cest l'illusion de certains capitalistes /vàv/ de l'écologie

: d'être solutionnismes au sens technique

, peut etre le défaut.. de trop compter sur l'idée...

d'un ensemble d'inventions techniques

permettent l'horizontalité

la démocratie / égalité...

ca change pas grand chose (hor, alt tech ??)

[44:00]

Quelles sont nos "machinations" avec nos machines ?

Now quoi ?

meme sans casser les codes/crypto

déja les moyens de surv. avec les métadonnées

[44:30]

Inventivité du ctrl

Bref

( C. )

Nouvelles théories du pwr (sillicon V)

Réactionnaires technophiles

Crypto_War

FT

[45:00]

Libéralisation du chiffrement

dépénalisation de son usage de la part des États

.. permis par les acteurs de marché

Mobilisations USA / FR lutte

1993 - 1994, outils PGP mails pub.

Agences flippent

Tribune dans @Libération

" danger tech militaires aux mans des pop "

Panique morale

NSA tente de libéraliser mais garder ctrl

[46:00]

// Brussel (now)

Les commerciaux => RSA Public

Répression sur ceux qui dev et distribuent les soft

battue en brèche parce que les acteurs de marché / banques/telecoms

ont besoin de confiance pr leurs clients -> payer en ligne => BIZ

(à dev) pareil partout : international

[46:30]

mondialisation

ces intérêts éco

[47:00]

- Renseignements trouvent des moyens d'analyse

--> OK libéralisation

Paiement CB 2000 ok

En clair -> mess. généralisation

FuiteWL 2013 on s'aperçoit

de l'hyper facile de voir passer le trafic en clair

Les GAFAM peu sécurisés (honte)

[48:00]

GAFAM s'offusquent puis se gargarise de méga moyens crypto Fuck NSA

.. .

WL échec juridique

( .. n'a pratiquement servi qu'à..

.. légaliser des pratiques de surv à grd échelle (en les révélant) ,

.. Loi Renseignement en Fr )

Mais prise de conscience

Augmentation traffic chiffré

+ /Whatzap/ / /Signal/

// parallèle à d'autres event Hist

... Les acteurs économiques à l'origine -> libertés/avancées

En clair... dis.continuité des pwr

[49:00]

LM

Prolongement..

Monopole avec Internet

Mais alliances entre États/Services de Renseignements

.. Facile pour la NSA de se mettre sur le Réseau

.. On le sait, . ..

[50:00]

FT #<3

L'Etat cest pas l'admin publique : c'est l'Etat comme rationalité

qui circule dans le champ du pwr / admin pubLes techniques mises au point par les GAFAM..

sont en train d'etre incorporées aux pratiques d'Etat

forme de fusion entre

ces acteurs qui gèrent l'infrastructureet les gouvernements

qui produit les formes actuelles de pwret qui font entrer l'espace public médiatique

dans un régime de pouvoir sécuriraire

.. très bien perçu par @Michel_Foucault et Deleuze 1970

[51:00]

Du coup oui..

ya cette synthèse (fusion)

( Etats / pwr surveillants )

@Edward_Snowden

tu peux créer une pression sur ces acteurs économiques

qui va les obliger à se dissocier du pwr

et devoir dev des protos qui vont gêner la police..

dans sa tache de Surv d'Internet

Corp help pwr ?

ML

EX/ ca à Londres

quand il y a vait eu les grosses émeutes 2013

Blackberry avait dit donner la clé à la police (très pop à l'époque)

.. clients critiques/inquiets ==> renoncement de BB (?!)

( BB = /BlackBerry/ )

( pop inquiète "si on balance tous les jeuns blacks..." )

[52:00]

Oui mais de brèches qui ne vont marcher que sur une courte durée !

Le Pwr des Etats reste hyper conséquent

Stratagèmes plt/juridiques qui leur permettent d'introduire des failles...

de sécurité / intrusion_vulnérabilité

forcer des entreprises (comme Whatzapp)

En clair, Hash / Pédo

[52:30]

2023

Brussel - réglement "Chat_Control"

en train d'être adopté au nom de la lutte

.. contre la pédo-pornographie .. comme souvent

.. on légitime des mesures hyper problématiques

... du point de vu des libértés publiques en pronant l'argument de la lutte contre

. plutôt ici que d'affaiblir les proto

on va mettre des mouchards

. qui vont capter les messages avant qu'ils soient chiffrés

. et envoyés sur le rsx à leurs destinataires

[53:00]

Pour voir si le hash technique du message en question,

une fois qu'il est comparé à une base de données

. comportant les hash des contenus problématiques et prohibés

empếchera cette communication d'avoir lieu

Risque de Précédent généralisable

Pas tous les flux qui sont scrutés

revient un peu au meme

deriere les forces de police d'Europe

–> Ok pour la pédo ?! et puis ensuite prq pas les discours radicaux...

[53:30]

' un pied dans la porte ' ouvre à des dérives / tolérence

.. tout ca pour dire

Face à la crypto (qui empêche la police)

il ya des ajustements tactiques

EntroChat ( faillibilité technique )

Au sujet de /EncroChat/ / /SkyECC/ 2022

-

Europe -- Démantèlement d'EncroChat - Conférence de Presse 02/07/20 FR | Eurojust

https://www.youtube.com/watch?v=VX05hY7GI5U -

Europe1 -- Pourquoi le démantèlement du réseau Sky ECC est "une mine d'or" pour la police

https://www.youtube.com/watch?v=j25n-CTWzKI -

Opération Encrochat : 200 projets d’assassinats déjoués en Europe

https://www.radiofrance.fr/franceinter/operation-encrochat-200-projets-d-assassinats-dejoues-en-europe-7294025 -

Qu'est-ce que SKY ECC, le réseau de communications infiltré par la police ? - rtbf.be

https://www.rtbf.be/article/qu-est-ce-que-sky-ecc-le-reseau-de-communications-infiltre-par-la-police-10715015 -

EncroChat, Sky ECC : à Bruxelles, ouverture d’un méga procès de trafiquants de drogue

https://www.lemonde.fr/international/article/2023/06/30/encrochat-sky-ecc-a-bruxelles-ouverture-d-un-mega-proces-de-trafiquants-de-drogue_6180005_3210.html -

Sky ECC, l’application prisée des trafiquants, mine d’or des enquêtes sur le crime organisé

https://www.lemonde.fr/societe/article/2022/11/18/sky-ecc-l-application-prisee-des-traficants-mine-d-or-des-enquetes-sur-le-crime-organise_6150398_3224.html -

Après Sky ECC et EncroChat, un nouveau logiciel crypté prisé des trafiquants de drogues

https://www.lemonde.fr/societe/article/2021/04/26/apres-sky-ecc-et-encrochat-un-nouveau-logiciel-crypte-utilise-par-les-trafiquants-de-drogues_6078107_3224.html -

EncroChat, cette mystérieuse société technologique prisée par le crime organisé

https://www.lemonde.fr/pixels/article/2020/07/03/encrochat-une-societe-technologique-mysterieuse-prisee-par-le-crime-organise_6045126_4408996.html

réseau de messageries cryptées

utilisée en partie par des hommes d'affaires/journalistes

des rsx criminels aussi

ont fait l'objet de hacks massifs

[54:00]

Dont Gendarmerie FR

<. . ce que je disais

La solution de lg terme, si on veut se réapproprier nos techno num

et en faire un usage conséquent

et s'abriter de cette activité de pwr

( par ex/ de la surv. num. )ca suppose de se passer de ces acteurs

( ces acteurs == whatzapp , tous ? )

Plt hors écran : IRL

LM

Difficulté quand on parle inf/hack

dans l'hist d'internet

on voudrait soit :

que les ordi

1) nous sauvent

2) nous mangent

... tout se pense "dans l'espace de l'ordinateur"

Printemps arabes

[55:15]

Agacé au déb. des révoltes arabes

Ex/ Tunisie

où discours

" c'est la révolution @Facebook "

[55:30]

Pt de vu décalé..

élément déclancheur

( =/= Internet )

!? ce qui se communique a ce mmt là.. Agression policière sur un marchand

.. et il s'immole

Peut paraitre excessive

mais exprime l'impossibilité de vivre dans ces conditions

avec ce type d'humiliations

[56:00]

Impression que ce qui motive le soulèvement

comme il yen a sûrement jamais eu en @Tunisie

.. ce n'est pas l'intensité du flux

.. mais l'intensité du geste

.... humiliation qui résonne sur toute la pop (autres gens)

= confusion entre le chemin de l'info (que ca prend) : internet/MSM

= . et la puissance du geste (IRL/AFK)

[56:50]

PAUSE

Idée dev par LM (dans une interview passée)

@Catherine_Malabou - Anarchisme et philosophie

cf. --> [36:20]

Quelques notes :

[30:35]

// Le nouvel esprit du capitalisme

@Luc_Boltanski & @Ève_Chiapello

@Gallimard

1999

https://bib.vincent-bonnefille.fr/book/31

( intégration de la critique )

( Voir aussi https://liens.vincent-bonnefille.fr/?7UtdTw#goto_ENTRACTE )

///

ANarchie intégré par le capitalisme

Horizontalité == Uberisation

Aparente liberté, manager de lui mm

Capitalisme de pltforme présenté comme une logique anti-gouv

--> comment retrouver cet esprit premier

EX/ Taiwan / Révolte des tournesols

=> démocratie via les plateformes

EX/ ambigu

Esprit anarchiste /et/ +plus capitaliste au monde

. . .

Ambiguïté de notre monde

?> poser une diff. entre anarchie de fait

et celui de plateforme

///

[33:53]

Idéologie des Blockchains

. . metoo j'avoue

on va accéder à la démocratie totale et absolue

grace à un myen technique

sans responsable/gouv

ok mais ne prend pas en compte le fait du tous connectés

( renverssement cause/conséquence : )

: la tech rend possible la démocratie

ce n'est plus- les rapports ...

+ désastre écolo

. . j'avoue y avoir cru = ca yest on a la solution

? Escequ'un dispositif technique -> produit du communisme

ou retournée

? Escequ'il peut y avoir un communisme sans cette instrumentalité( sans la cybernétique )

[36:00]

Peut on croire à une recentralité ==> + de local / autarcie

, un refus de la technique

--> [36:20]

https://youtu.be/QMl-8usyBLc?si=KJDAuFzQ4SaF0-Qy&t=2178

Printemps arabes

Effet rebond / mimétique // incendie de commissariats

Il ne s'agit pas de faire de la techno-politique

. Internet ce n'est pas seulement une hist d'ordI/plateformes

mais aussi

. comme cette hist d'incendie de montagne en montagne

. par contamination : un mod de connexion

. Internet joue un rôle mais les gens veulent se retrouver

. EX/ Occupy / JG

. . . force dans la présence : IRL / AFK

. . .

FIN PAUSE

todo : reprendre !

solutionnisme technique

. . .

[58:00]

R) Piège d'un solutionnisme technique

Croyant qu'

Internet amplifiera le mouvement réel

FB Joue un rôle mais ce n'est pas ca le moteur

mais dans l'existence ( ? celleux qui utilisent la tech !! ) obvious

[58:30]

FT

R) Émancipation pas besoin de la techno

on peut médiatiser des gestes plt

sans avoir besoin de ces tech extrêmement puissantes

.

Question

Qu-est ce qu'on fait de celles qu'on a

et maintenant dominantes

pour disséminer

de l'information

et communiquer

.

2 dev

[59:00]

aussi 2 aspects de cette remarque (de LM)

m'évoque

@Zeynep_Tüfekçi

https://fr.wikipedia.org/wiki/Zeynep_Tüfekçi

( aux @USA )

// 2014 @Istanbul

qui montre

cette communication

permet de se réunir très vite

pour s'opposer + créer un mvtmais avec aucun projet plt préparatoire

qui permet ensuite à cette pluralité de pt de vu / cult.plt / interets divers (foule)

de se mettre d'accord sur un plan d'action pltet d'incarner une force durable

=> ne tient pas face à la violence du pwr

( R) Limites des émergences spontanées )

[59:50]

Autre sociologue

Démonté que les réseaux (Twitter)

+plus facile à s'approprier (et spred/propagation)

pour les mascu/droitos

..

// Utopies

Tout misé sur ces Utopies

En glorifiant Internet

On (la gauche) a centré les efforts sur Internet

on a oublié d'autres médias, éprouvés

encore +plus après 2000

[1h 0:30]

quand on milite via le web 2.0

aka réseaux sociaux

. . .

Doit nous amener à nous re poser la question

Manque de discernement

Écologique

[1h 00:50]

1)) L'impact écologique énorme

( des infrastructures, impensé énorme )

( dont activisme numérique )

Inféodés + MSM centralistes

que la question des usages médiatiques

nous échappe complétement

depuis qu'on est inféodés

( .bib ? https://bib.vincent-bonnefille.fr/book/136 )

Technoféodalisme: Critique de l'économie numérique

[1h 01:30]

à ces infrastructures hyper centralisées GAFAM

-> qui permet une concentration de financement

-> qui permet l'IA...

-> un prcess d'automatisation

-> pwr, etc

Escape

? Comment on en sort

des utopies déchues

Dans les EX/ Hist

EX/ Indie.media / Flux RSS / Hacks 1990

[1h 02:00]

qd l'informatique faite de machines +plus rudimentaires

? Qu-est ce qu'on a à garder d'Internet

" S'il s'agit de politiser le renoncement "

et de choisir quelles infra.struc. on conserve

[1h 02:30]

Ce qu'on veut garder

Sans doute cette capacité à communiquer mondiamlement

com. d'hu à hu? Est ce qu'on a besoin de tel et tel services (MSM)

( faire le tri : repenser les usages )

1,1b) Open Internet ne suffit pas

[1h 03:00]

1) Internet libre, décentralisé = la " dé-intermédiation "

( recentralisé aujourd'hui ; incroyable leur sur-usage EX/ Twitter )

( Malgré le pire @Elon_Musk )

: on est apatyques

1b) Alt.

OK c'est bien /Mastodon/

promouvoir 1), Fédéré

( ex: Fédivers )

=> " caser les effets réseau "

( qui nous maintiennent sur ces plateformes hyper centralisées (MSM) )

bonne direction

...

Mais au dela de ca 1,1b)

aller +plus loin

? Est ce que cest ca qu'on veut (MSM / Microblogging)

.. pour créer une communication riche

Méchants GAFAM (ok)

[1h 04:00]

@LM

Ravi, vers là qu'on voulait arriver...

C'est Entendu que...

( TH) Majoritaire )

- que les GAFAM + Centralisation nous font les poches OK

- on peut imaginer l'inverse, décentralisé, toussatoussa

MSM en vrai / sur le terrain

[1h 04:30]

sauf que...

le pbl ca serait pas qu'on a imaginé un jour..

" que l'espace public pourrait être derrière son écran "

Indymedia

j'dis ca...

parce FT évoque /Indymedia/

Site militant 1999

pour orga les manifestions @OMC

[1h 05:00]

Plutôt que de haïr les médias...

on va en devenir un !

( anar libertaire )

on va couper la communication

on est capable nous meme de faire notre info-> Pas de hierarchie

: juste une modérationmédia live surveillance de la police

( dans quelle rue, etc. )

[1h 05:30]

Même origine de /Twitter/ 2001

Comment on s'informe en temps réel

/Indymedia/ super sur le papier

chacun devient journaliste

ya plus de spécialisations / médiatisation

tout est horizontal

tt le monde peut venir améliorer l'info

( objet parfait de d'Internet ! )

Mais....

[1h 06:00]

/IndymediaS/ dans le monde ont périclité

commentaires ouverts, tt le monde pouvait com.

( libertaire - lib. totale d'expression )

devenu des espaces de vengeance inter-personnelles / embrouilles, etc

Modération impossible

[1h 07:00]

/Indymedia/ ==> No censure

Si modo considère qu'un article ne correspond pas à certaines règles de la charte ( CGU )

-> Pub. dans une catégorie "Refusé" (mais pub.)

/Indymedia/ Nantes a survécu

( autre EX/ Lille )

Invectives entre gens

[1h 07:30]

dont des infos compromettantes (récupérables par la police) non modérés (coms)

Durant la tentative

de dissolution des @SDT

( affaire du 8 décembre )

[1h 08:00]

Mémoire écrit pour l'enquête..

Pour prouver...

en quoi les représentants des SDT sont bien leurs représentants

200p , 50p venant d'/Indymedia/ ( refusés/discussion )

[1h 08:30]

/Indymedia/

Belles utopies, principes

mais récupéré

( a permis de refaire le réseau par les bavardages publics )

=> Anecdote éloquente... gravissime

Nuisances en réseau

[1h 09:00]

... Des utopies d'autres médiations

on avait pas imaginé (le pire/pbl)

de ces rapports humains détestables (mais rendus possibles par l'anonymat)

: balancer les gens aux flics (ce qu'on ne ferait pas si on les avait en face)

... On a pensé les infrastructures d'Interent

à partir de certain item

- liberté d'expression

- etc.

[1h 09:30]

Mais pas pensé ce que les usages des écrans allait altérer chez nous

Re EX/ Twitter

Pas pensé ces tech

entantque ce qu'elles allaient changer dans nos formes meme de vie

@FT

Oui ou dêtre sur Insta (à doomscroll)

alternant chatons et bonbardements

( oui, des effets sociologiques sur nos conso média )

. . . oui la question . que faire ?

Sur l'EX/ @SDT

[1h 10:00]

Ok mais ca existe sans internet

des gens qui crachent sur un tel

les flics font parler, (baver verbose)

[1h 11:00]

@LM

( La différence c'est le support d'enregistrement archivistique )

( + l'accès à distance à l'autre pouvant être offensées ou confrontées )

. . . .

[1h 11:30]

On a l'impression que c'est +plus criant de rendre public sur /IM/

Mais c'est généralisé, les Renseignements doivent pouvoir filtrer

: facilement produire ces infos

Autre EX/

/Clearview/

( https://www.cnil.fr/fr/reconnaissance-faciale-la-cnil-liquide-lastreinte-prononcee-lencontre-de-clearview-ai )

[1h 12:00]

@LM

/Indymedia/

Autres journaux avec coms ouverts

finalement re-fermés

cout élevé de la modération

.. : l'utopie <3 d'internet.. d'un vivre ensemble de partage

... est +plus compliqué que ca !

[1h 12:30]

produit un dégout / abandon de l'utopie ?!

@FT

Les "réseaux sociaux"

connectés les uns aux autres

créer nos sphères publiques

mondiales et éclairées

.. pas passé comme prévu qd tu regarde /TikTok/

AFK

R) Des angles morts de l'utopie

( écologie, fichage, etc )

Utopies heurtées de plein fouet avec le réel

la généralisation d'internet et cooptation par le Capitalisme numérique? comment réajuster les strat

. encore ambrionaireremettre le numérique à sa place

EX goupe Singal (pour TechnoPolice)

outil de niche , public visé moins grand (bonne strat ?)critique / remarque de qqun sans smartphone

Ok, oui : Re réunions physiques régulières

alt : /Mastodon/

[1h 14:00]

web Fédéré...

( re ex: Fédivers )

Instances, soft diff médiatisés

: revenir à des communautés (selectives)

( échelle humaine ), non ouverte aux 4 vents

Internet une idée de diversité d'Echelle (mondiale)

Cool, mais également cultiver l'affinitaire

[1h 14:00]

Instances / services médiatiques

Attention aux règles qqu'on se donne ( CGU )

Sans accepter tous les types de discours

" remettre de la granularité, de ce controle "

tout en permettant les relations entre comus

[1h 15:30]

@LM

Jeunes générations

Internet => espace pub.

re coréller le social au terrain / sensible

. Internet, cloche (fermée sur soi) rend fous

[1h 16:30]

=> il faut en sortir

/ réserver à certaines communications

@FT

Pas besoin de tout y mettre

SALLE

[1h 17:00]

Ne pas négliger les usages artisanaux (dev/hacker) #<3

limite quand récupérer qd devient une norme / standard

ouvert / fermé

limite de ces démarches créatives

on le fait pas vraiment pour la tech

mais comment on va la produire

quelle orientation intellectuelle

. log. libre

. . ok non libéré d'un tas de choses

. . mais un hack de la propriété intellectuelle

[1h 18:30]

Pbl pas tant les usages... ( /Indymedia/ / autres )

mais comment on va produire des "interfaces"

On sait que ca va être récupéré..

et alors on fonce ?!

Comment produire avec cet artisanat une résistance (tmp) ( TAZ ? )

[1h 20:00]

Loi 1881

Bon EX/

où qq soi le mvt soc

une fermeture après coup

. donc pas . ? comment on gagne un coup d'avance

. mais . on fait quoi une fois récupérés ?

[1h 20:30]

! C'est pas les technos ; cest pas Internet

. et pourtant

. cest quand meme du rsx

Les humains sont décentralisés

manière organique

Rxx de terrain / autres protos / éco(nomies)

[1h 21:00]

@FT Oui full d'accord

: ré investir la plt des corps

+ parcimonieux dans nos usages de l'informatique

+ insoutenabilité écologique ( 2015 une horreur . pire avec l'IA )

. . gigantisme exponentiel, etc

Chantiers à la @La_Quadrature_du_Net

revenir à ces questionsRéseaux locaux

( adhoc_piratebox dead_drops dn_adhoc_mesh )

avec des agriculteurs installent leur propre fibre

[1h 22:30]

2003 ; @Aaron_Swartz ; veille_RSS

Se tenir au courant ; pas besoin d'un serveur centralisé / ilots

s'envoyer des txt ( /VS/ vidéos, autres )

Artisanat / héritage / hacks/ bricolages( low_tech.ismore )

[1h 23:00]

Re prjet Fibre

Gros travail Politique

Pas juste un delir de Geek

2024 voir comment redocumenter la question tech//écologie ( éco_climat )

Regarder les alt. universitaire (EX/ proto intermittents)

( ?

-

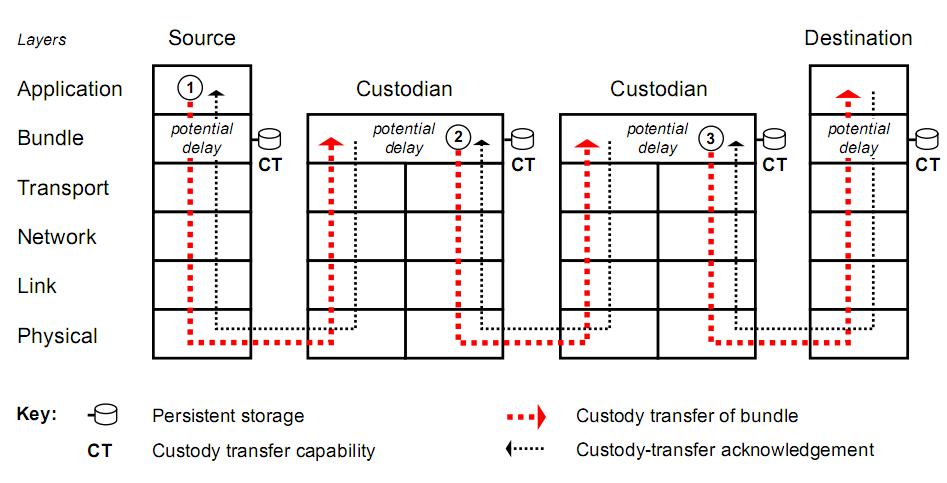

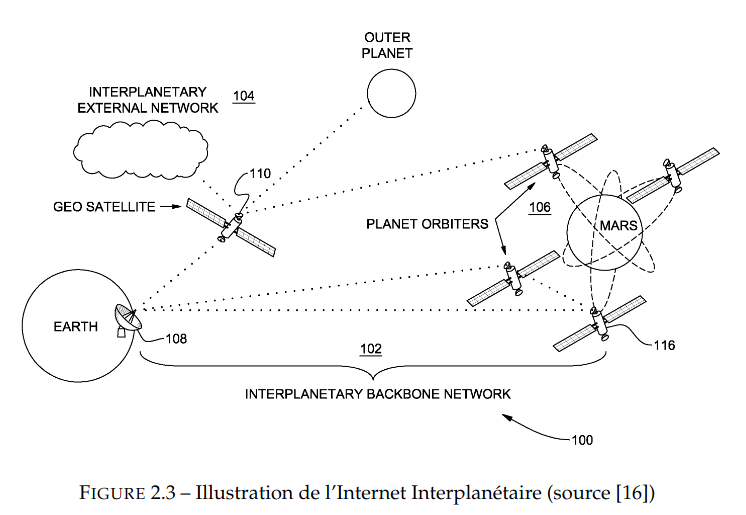

HAL Le routage intermittent dans les réseaux Tolérant aux délais - DTN

-

HAL -- Vers l’Internet interplanétaire : mise en œuvre d’un réseau DTN dans un contexte de simulation d’une liaison spatial

Interplanetary ?

Alt. proto + Plt locales

[1h 24:00]

Post abondance électrique

En théorie passionant + permet de créer des alt. - Doc les .alt

Voir comment

2020 Elections, mairies de Gauche

Polémique 5G

new paradigme télécom

( cout éco + machine 2 machine (non h2h) + etc )

[1h 25:00]

+ Mieux préparer ce qu'on a à proposer (aux mairies)

Alliances de circonstance

. . .

Internet Communiste

[1h 25:30]

@LM

Utopie lointaine

mais crutiale

? escequ'on peut img un Internet Communiste

Invitée...

REF @Fanny_Lopez

https://liens.vincent-bonnefille.fr/?searchtags=@Fanny_LopezBIB https://bib.vincent-bonnefille.fr/book/276

Question rsx electrique

On pourrait dé.centraliser

Travail (forcé) pour produire la tech

. . Mais avec INternet

. . se pose la question de la division du travail

. ? Est-ce que dans une société libérée (pr ne pas dire communiste)

. Est-ce qu"il y aurait des gens pour faire des micro-processeurs

. + extractivisme

. la critique post-industrielle

. tape souvent à coté .. par moralisme

. Argument : de la division cruelle du travail

. Colonialisme

[1h 27:00]

Dans le meilleur des mondes

R) Est-ce qu"on continuerait à faire des ordi ?

[1h 27:30]

@FT

Pas dit du tout (dans cet horizon lointain)

Déjà tellement de produit, peut etre pas besoin de nvx (faire avec)

Sur-production

(X) Questions :

1. AFK / Manifs corps

[1h 28:00]

@LM2

FR Gouv sans peuple

-> interiorisation tech de l'espace public

=> sans corps (//manifs)

[1h 29:20]

@FT

@Dominique_Reynié wikiavt de devenir technocrate se pensait Foucadien

Livre -- Le triomphe de l'opinion publique

raconte comment l'espace politique médiaitque est pensé pour fermer l'espace plt de la rue...

(scene fondamentale de l'affrontement et du conflit plt)

2. Nvlle phase d'Internet ? — IA

[1h 30:20]

Comment t'intègre l'IA dans cette contre Hist d'interent ?

Capacité de calcule /ou/ concept de gouv. algo

une simple continuité de la cybernétique 1950 ..

ou se passe qqch qui pourrait faire rupture

[1h 31:00]

@FT

La rupture

est dans le fait que ca marche enfin

Si on regarde

ce que génèrent les robots conversationnels

c'est le prototype fonctionnel

de projets qui existaient au début de l'informatisation 1950 1960

C'est avt tout l'accumulation de données / ressources

qui leur donnent corps ( rendent possibles )

[1h 31:28]

R) La rupture

L'iA c'est :

la poursuite d'un processus d'automatisation

de tout un tas de processus par l'informatique

prolonge un mvt ....

mais ya une rupture (aussi)

dans les proto

ce qu'ils produisent

..

ChatGTP

Tout ce que les classes créatives réalisent

cencé être épargné jusqu'à aujourd'hui par l'automatisation

est finalement touchée

[1h 32:00]

@LM2

/Midjourney/

impressionnant

@FT

la vision sens premier / fort

marquant . . .

Questionne rapport à la vérité

.

la critique de l'IA en FR

elle est pauvre

travail à venir de la Quadra

[1h 33:00]

. prendre des opportunités plt

. pr créer des Alliances

@LM

On peut pas interdire

@FT

Mais il faut aussi lui opposer un refus (de ce paradigme)

Hyper pratique ChatGTP

mais hyper consommatrice d'énergie

OK cest pratique

// crise éco

c'est pas possible

@LM

Argu moral, limites

Autre Argu : cognitif d'un effort pas fait

Aplatissement par le numérique de l'effort Humain pour chercher-trouver

( mise à disposition de tout )

-> Question Anthropologique

[1h 35:00]

@FT

L'enjeu cest de docu. ces pans critiques entre eux

@LM

C'est une perte de l'Exp . . ..

Rapport au monde

@LM2

Peut etre moins dans les coop de jeux vidéos

( => ? ARG_Alternate_reality_game )

débrouille, chercher solutions... etc

on peut aussi le déployer en ligne

.. sans défendre cette intériorisait-on technique de toutes choses (dans nos activités)

. . .

par @Thierry_Verbeke

P.E.Z. / cash, pèse, oseille, flouze, fraïche

" Sur le modèle de la TAZ, théorisée par Hakim Bey, mais aussi à partir de sources plurielles comme la micronation de la principauté de Sealand au Royaume-Uni ou encore le roman La République de Mek-Ouyes de Jacques Jouet, Thierry Verbeke imagine le P.E.Z. : Paradise Economic Zone. Un « paradis » installé sur la frontière entre la France et la Belgique, pensé comme un espace critique et politique. "

Site de l'artiste :

https://thierryverbeke.com/espace public

https://issuu.com/verbekethierry/docs/edition-pez (doc)

Références @Hakim_Bey @TAZ

https://bib.vincent-bonnefille.fr/author/stored/30

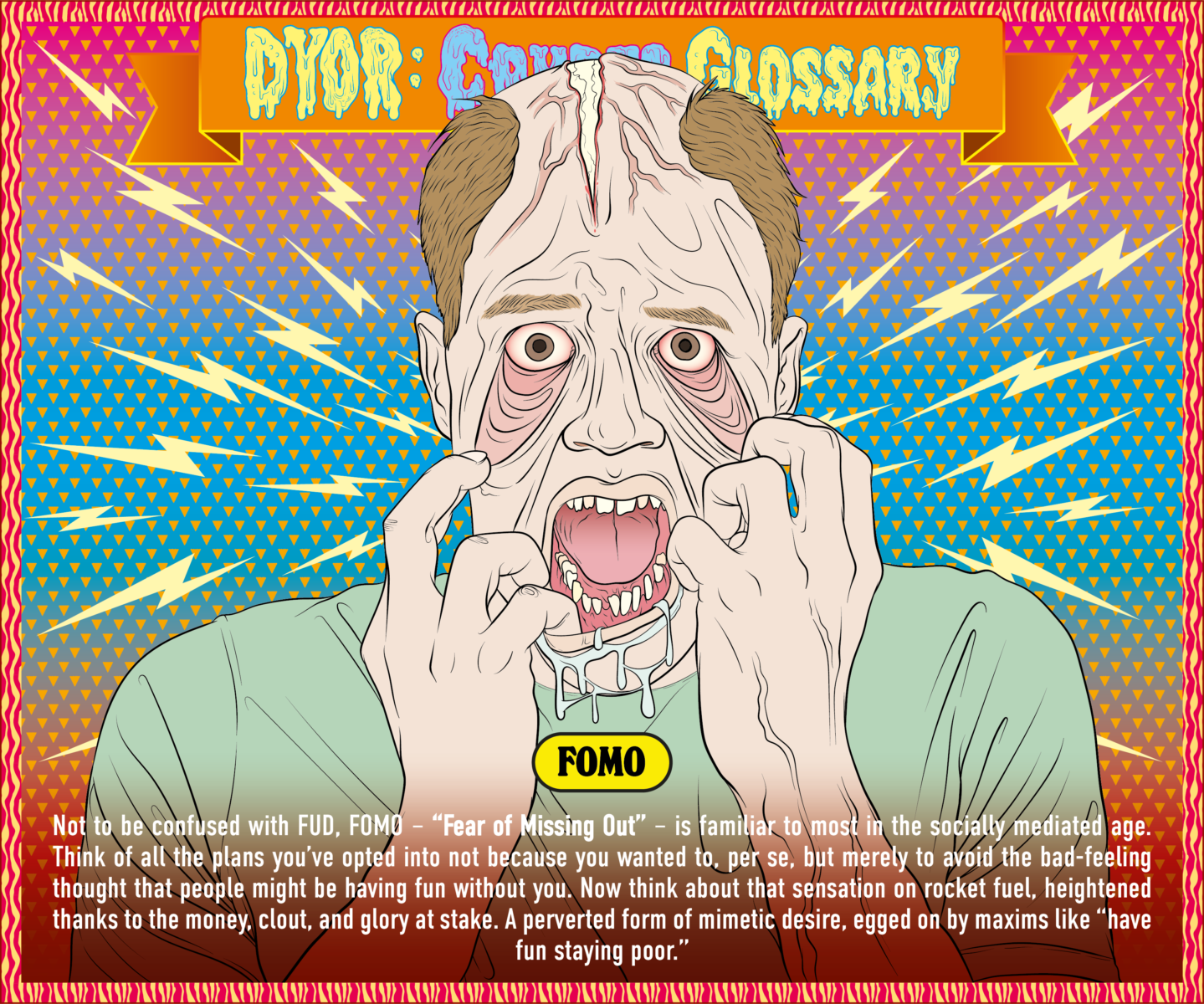

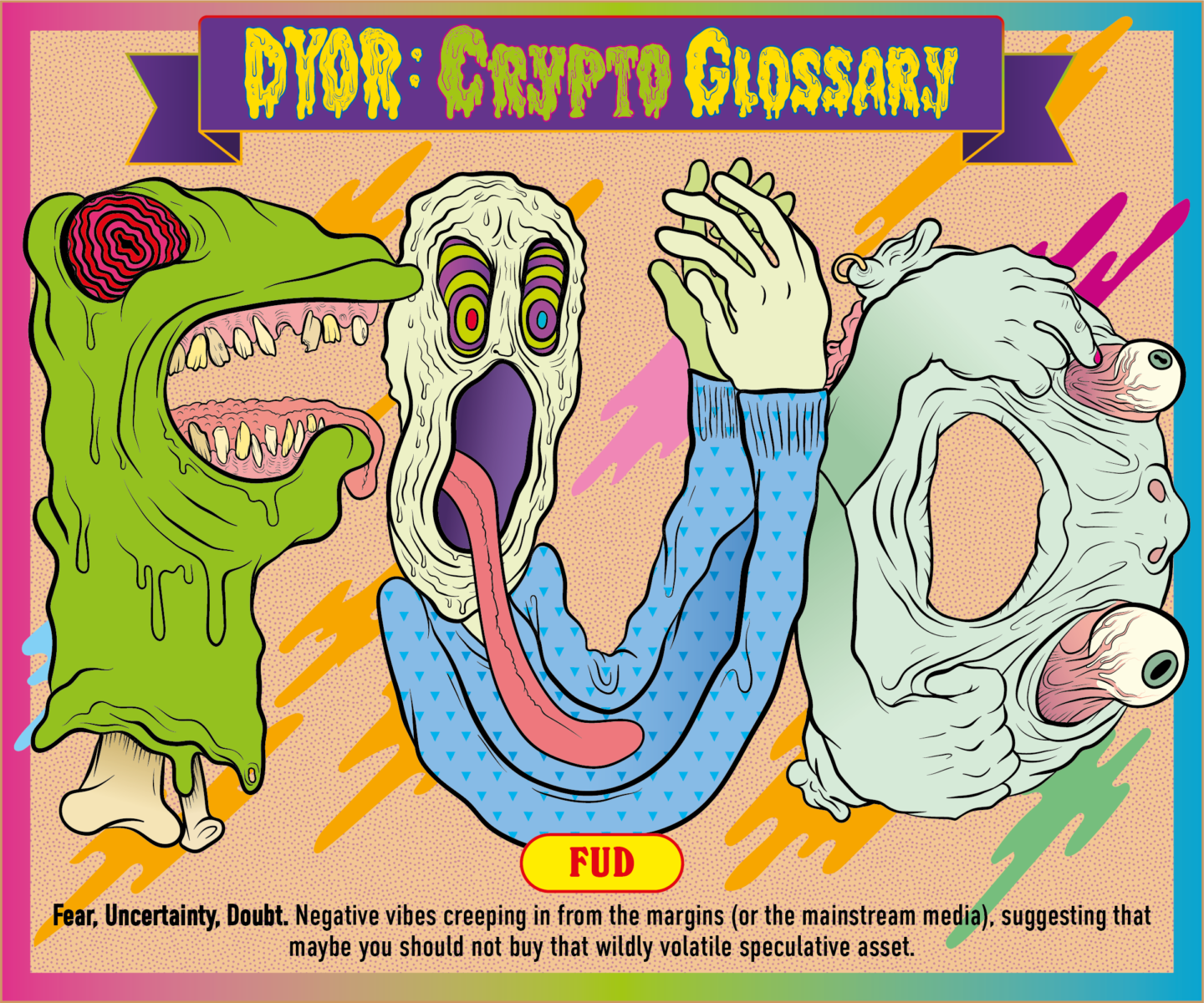

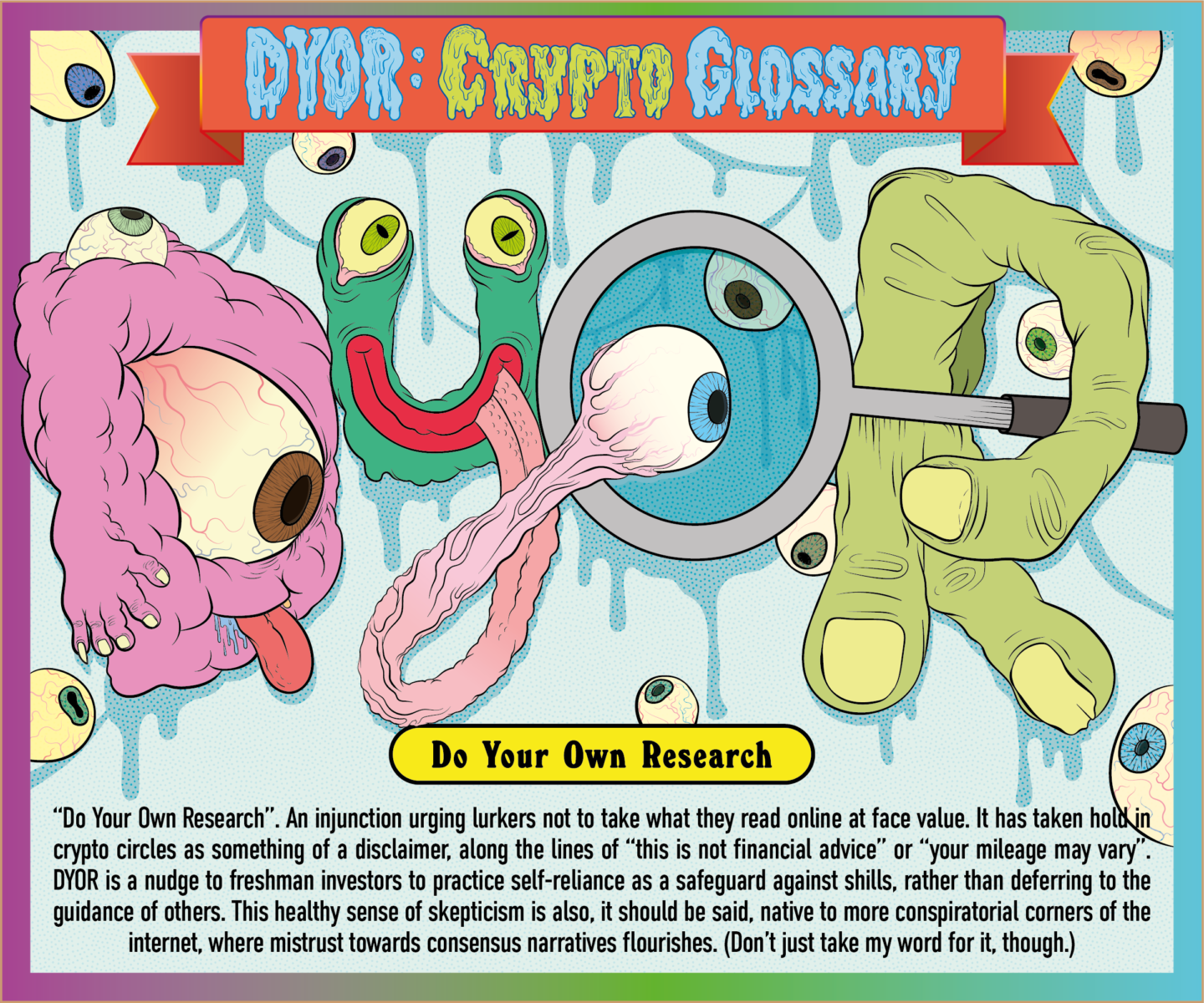

Dans { cette nouvelle expo } à la @Kunsthalle_Zürich plein d'artistes autour du folklore des crypto, leur imaginaire POP et dérégulé

"DYOR" : Do Your Own Research

Dans ce corpus d'œuvres exposées, le glossaire de notions/acronymes a retenu mon attention. Des 'acronymes qui s'adressent aux initié.es qui savent lire entre les lettres... ( j'ai pas mal de {bulles} de #glossaire_notion ! Car, oui, se mettre d'accord sur le sens employé est essentiel pour diminuer les implicites, les sous-entendus, les tromperies )

Le titre DYOR m'interpelle (en tant que chercheur.euse universitaire, tenue à un exercice de vérité, en tant qu'individu en recherche de cohérence et de justice) : cette injonction invite.pousse à ne pas faire confiance aux canaux officiels, à s'en séparer de façon autonome...au profit d'une liberté de penser / chercher / découvrir par soi-même.

-> Ces chercheurs de vérité s'auto-proclament aussi " lançeur_alerte "

C'est un puissant ressort narratif d'outsider s'étant fait tout seul : une auto-légitimité, un droit à dire sans être expert.e d'un sujet : une revendication d'un amateurisme éclairé, autodidacte, etc. ( et c'est très bien les sentiers battus mais parfois il y a des arnaques, des abus, des profiteurs, de la crédulité / vulnérabilité des gens... qui profitent du peu d'encadrement / de la dérégulation des marchés de la connaissance )

Faites vos propres recherches ! ( détail )

--> DYOR ( qu'on traduira en français par : "Faites vos propres recherches" )

... se transforme en "mentra" répété par les influenceurs crypto

... afin de se dédouaner de retombées judiciaires

... pour exercice illégal du conseil financier

On retrouve la même précaution chez les gourous des médecines alternatives

... je pense ici à T.Casasnovas dont on trouvera des critiques nombreuses (autant que d'adeptes.convaincu.es) par ici : https://bloglextracteur.wordpress.com/tag/casasnovas/ )

on nous dit de faire nos propres recherches mais jamais comment, avec quelle méthodo/rigeure, en évitant quel billais : on se gête sur Internet et à la recherche d'informations visant plutôt à confirmer des croyances

( echo_chamber_bullesnote + Cherry picking --choix de données favorisant l'hypothèse, à la carte--* garanti ! )

( cette bulle tourne un peu zététique / sceptique )Aussi ce conseil/rapel : ce n'est parce que c'est sur Internet que c'est vrai

Et : ce n'est pas parceque c'est un politique/scientifique qui l'a dit que c'est vrai !le doute est partout et face à la dissonance, la croyance la plus vraissemblable pourra facilement être privillégiée (pour réduire le trouble qu'elle produit)

L'idée finale c'est : " Si les experts nous trompent (ou se trompent...) : nous aussi nous pouvons nous tromper ! + leur acréditation à dire le vrai est révoquée " :faisons nos propres recherches ! "

( ce qui, à première vue semble une bonne idée )

...

DYOR permet donc de dire n'importe quoi (ou presque) mais de se protéger

" je donne juste mon avis, ceci n'est pas un conseil financier/médical.... Faites vos propres recherches " ( Une injonction à l'autonomie qu'on retrouve beaucoup dans les sphères ayant un récit conspiration : elle vient mettre le doute quant aux versions officielles, aux conclusions de la recherche académique / industrielle : une stratégie du doute )

Il s'agit d'un TW (Trigger Warning) souvent peu rigoureux vu que non tenu

(on fini par vous donner un conseil, une marche à suivre)Ce petit subterfuge est donc utilisé par des amateurs

qui se savent surveillés et dans l'illégalité (avérée ou non)

Retour à l'expo

{ ici } plusieurs parties / thématiques.

Celle qui m'intéresse (après une lecture diagonale) :

DYOR et son glossaire de notions liées au crypto_world

dont ... FOMO, FUD, DAO, GM, OG, Drop, etc.

By @Moxarra_Gonzales & @Adina_Glickstein

Drop date: 30 November, 00:30 CET – 1 December, 0:30 CET

SOLD OUT | 685 minted | Nifty Gateway

FOMO qui ici, dans le crypto.NFT world prend une tournure un peu d'afférente que celle d'une peur de toujours louper quelque chose, de ne pas être au bon endroit, d'avoir fait le mauvais choix.

C'est un puissant ressort d'addiction qu'on retrouve dans les mécanismes de jeux d'argent (gambling), virtuel ou non, IRL ou in game avec les LOOTbox

: une aversion à la perte (largement utilisée en marketing sauvage) ; derrière on vous vendra toujours une formation ou un mixeur !

Là, pour les influenceurs de capitaux (sur Insta/YT/TikTok) on te dit :

" tu as loupé ta chance en 2006, tu vas la louper avec cette nouvelle crypto/NFT :

achète maintenant : Pump with us, ou vient profiter d'un passive income garanti "...

Des lexiques/glossaires on en trouve beaucoup autour des crypto.NFT/btc

- https://journalducoin.com/lexique/

- https://cryptoast.fr/lexique/

- https://conseilscrypto.com/dictionnaire-des-cryptomonnaies/

- https://www.weareclimb.fr/guides/finance-decentralisee/glossaire-crypto

Ces technologies complexes sont disruptives

Pour être accessibles.comprises, elles doivent être expliquées/conceptualisées !

Un nouveau vocabulaire et imaginaire les entoure.accompagne.Il sert une compréhension technique mais aussi communicationel / politique.morale.éthique / psychologique / sociale.

Les technologies ne se font pas toutes seules, elles sont portées par des croyants... qui tentent eux-même de comprendre les implications de ces technologies qui, en transforamant notre rapport au monde, les transforment également (individuellement, en tant que pair, et communauté)

Mon chemin :

Je suis tombé sur cette expo après la lecture d'un article sur les Mèmes des crypto enthousiastes, leur usage de la citation et détournement culturel/artistique... qui citait https://www.citadel21.com ... quelques articles de fond, une mystique/recherche de sens et d'encapacitation politique par la technique (voir mes rebonds/sources en bas de {cette bulle})

Personnellement, durant le covid j'ai été confronté.e aux récits alternatifs / complotistes, à leur rétorque de la peur, du choc, au glissement.porosité entre les milieux new_age / ésotérisme et les sphères complotistes QAnnon

Garder la foi : tenir

Dans les milieux du trading on trouve une certaine injonction à la croyance : il faut tenir (HOLDing) ensemble jusqu'à un retour favorable, une tendance haussière (ou baissière) ! Croire au retour en grâce d'un cours, d'une action/courbe, ne pas lâcher : toujours HOLD.

Et l'on traite les non-enthousiastes ou ceux qui doutent de FUD (retournant l'accusation dès que la critique s'installe) ; FUD pour "Fraude" : qui n'a pas la vérité ou ment.

Endoctrinement

Dans les communautés QA l'âge d'or passé ou les prédictions évoquent l'avenir utopique (pas encore vérifiable). On peut alors blâmer les interprètes/influenceure.uses (qui n'acceptent pas toujours la critique). Ils.elles ont trop de fois mal interprété ou leur source, Q, disait faut. Le doute s'installe.. puis la dissonance s'amplifie : un manque de cohérence entre le cru et le su, la perte de contact avec "le réel" / le vrai. ( Un état mentalement destructeur que le sujet.individu tente alors de (ré)équilibrer pour en sortir, pour réduire cette sensation de ne plus rien comprendre : le manque est immense de s'être et d'avoir été trompé.e. ) Deux scénarios s'offrent alors : croire +plus sinon tout perdre ou lâcher prise, se reconstruire, décroire.

Des récits qui, face à la complexité du monde cherchent un récit unifié, des méchants identifiables, cause de tous les maux. Une complexité que l'on doit aussi à la complexité des réseaux et des techniques. Certains occultes, faisant ou défaisant le réel (je pense aux réseaux de finance occultes), à ces sciences qui nous échappent par leur technicité.

BIB.SOURCES

détails / [hypothesis_note] ...

--> {voir cette bulle toute seule}

{{

Récits de conspiration et finances :

@Fabian_Muniesa qui participe à l'ouvrage :

CONSPIRACY THINKING

( rencontres @ArTec )

[MAJ] (nouvel article)

+

Un nouvel âge de ténèbres :

La technologie et la fin du futur

+

Boîte à outils et pistes de recherches sur le conspirationnisme

}}

Via ... sources / fil / cascade / chemin

- https://bitcoin.fr/paralleles-qualitatifs-et-quantitatif-entre-bitcoin-et-le-protestantisme-dans-la-culture/

- https://www.citadel21.com/bitcoin-hashes

- https://mlo.art/artwork/cloud-hash-one/

- https://mlo.art/news/exhibitions-events/dyor-do-your-own-research/

- https://dyor.kunsthallezurich.ch/#cumulonimbus-murus

hypothesis : pour voir les annotations/sources supplémentaires (cachées)

--> https://liens.vincent-bonnefille.fr/?ovCoOQ

: Comment un jeu de confiance a mal tourné drama IRL ..

: Un serious_game sur le partage du pouvoir ( p2p / anarchie )

{ cette bulle, ce lien } :

SHORT Story 2021

" After the huge success of games like Fruit Ninja and Jetpack Joyride, Halfbrick Studios began prototyping some new ideas for their next game. This is the story behind one of those prototypes; a game that caused so many problems within the studio, its creators were forced to ban it from being played entirely. "

The Prototype that was Banned from Halfbrick

https://www.youtube.com/watch?v=t9WMNuyjm4w

FULL Story 2016 ( interview_conférence )

" Tank Tactics was a simple strategy game that was played by 17 employees of Halfbrick Studios. 8 days later it was banned from the workplace. People got upset, rivalries formed, and two employees in particular still don't speak to each other to this day. So the question is, whose fault is all of this? Was it the players' fault for taking the game too seriously, or the designers' fault for creating a system that fosters such destructive social behavior? "

Cicada énigme et décryptage du code source

...

blast web terre-promise récit chasse-au-trésor navigation usage Internet internaute site informatique problème cryptage information piratage liberté censure crypto-anarchiste hacker système protection droit Libertalia utopie pirate multiracial coutume esclave sécurité chasses-au-trésor Cicada-3301 énigme Infernet @Pacôme_Thiellement

Revue @Possibles vous connaissez ?

Publié 15 juin 2021 - @Benjamin_Cadon

https://walla.vincent-bonnefille.fr/share/62939581e88cd4.57151359

PDF de la revue complète :

https://revuepossibles.ojs.umontreal.ca/index.php/revuepossibles/issue/view/19/16

Dans ma bib :

https://bib.vincent-bonnefille.fr/book/163

( Résumé )

Luddisme > néo-luddisme

" Plus de deux siècles se sont désormais écoulés depuis la destruction de deux métiers à tisser par le légendaire Capitaine Ludd en 1780 en Angleterre. Leader imaginaire du mouvement luddite, Ned Ludd incarna la colère des tondeurs et tricoteurs anglais, premières victimes d'une paupérisation et d'un libéralisme économique naissant. Sentant leur mode de travail artisanal menacé par l'arrivée des métiers à tisser industriels, ils s'attachèrent à les détruire pour ne pas se voir dépossédés de leurs savoir-faire et de leurs conditions de vie. Ce mouvement connut des échos en France et dans d'autres pays, des groupes se sont ensuite opposés à l'arrivée du train (Jarrige 2010) ou à l'électrification. "

La suite du résumé.article est un florillège de hack hacking hacktivism ...

Des câbles sectionés, du @UnaBomber et autres actes de techno-terroristes...

de l'accident à l'act délibéré, un voyage en eaux troubles

//// Morceaux choisis

Comité pour la liquidation ou le détournement des ordinateurs ( @CLODO ) »

En France, Jacques Ellul a certainement contribué à la constitution d'un terreau fertile pour l'éclosion de collectifs technocritiques comme « Pièces et Mains d'Œuvre » ou « Technologos », de maisons d'édition comme La lenteur ou L'échappée. D'autre part, les écrits du Comité invisible (« Fuck Google ») ou d'auteurs comme Bernard Stiegler ou Eric Sadin connaissent une plus grande diffusion sans pour autant galvaniser les masses laborieuses.

Le numérique comme facteur constitutif de la réalité, comme moteur de la « gouvernementalité algorithmique » (Rouvroy et Berns 2013), comme agent de surveillance ubiquitaire, entre crainte, fascination et désarroi.

À distance, le virus Stuxnet, un ver informatique découvert en 2010, a pu s'attaquer aux centrifugeuses iraniennes d'enrichissement d'uranium et provoquer leur autodestruction sans alerter les opérateurs sur place.

On la soupçonne également d'avoir provoqué deux black-out en Ukraine en 2015 et 2016, avec deux virus, Black Energy et Industroyer, qui ont plongé 230 000 résidents dans le noir pendant une à six heures (Sautreuil et Deprez 2017). En Allemagne fin 2014, des pirates informatiques prenaient le contrôle d'un haut-fourneau allemand et détruisaient une partie des infrastructures lourdes. En 2016, la centrale nucléaire de Gundremmingen, située à 120 kilomètres au nord-ouest de Munich, a été visée par plusieurs attaques informatiques d'ampleur.

Le 16 avril 2013, une attaque sophistiquée a été menée contre la sous-station de transmission Metcalf de la Pacific Gas and Electric Company à Coyote, en Californie, près de la frontière de San Jose. L'attaque, au cours de laquelle des hommes armés ont tiré sur 17 transformateurs électriques, a entraîné des dommages matériels d'une valeur de plus de 15 millions de dollars et a miraculeusement eu peu d'impact sur l'alimentation en électricité de la région mais restera comme « the most significant incident of domestic terrorism involving the grid that has ever occurred » (Wikipédia 2020).

[[...]]

PAGE 5.

En septembre 2009, plus de 500 salariés d’Alcatel ont creusé le sable de la plage de Beg-Léguerà Lannion (Côtes-d’Armor), afin de déterrer le câble transatlantique Apollo, qui relie les États-Unis àl’Europe. L’objectif était de faire apparaître le câble, mais pas de le couper. « Aucune dégradation n’estenvisagée », avaient prévenu les syndicats qui inventent ici un mode de lutte inédit (Ouest-France 2009).

En mars 2016, Hayastan Shakarian, retraitée géorgienne, aurait sectionné un câble d’un coup de pellepour revendre le métal, mettant ainsi en panne plusieurs heures une bonne partie des réseaux Internetde l’Arménie, de la Géorgie et de l’Azerbaïdjan. La « hackeuse à la pelle » n’avait jamais entendu parlerd’Internet.

Depuis, de multiples actes de vandalisme ont été constatés sur des fibres optiques aux États-Unis,notamment sur des lignes dédiées au trading à haute fréquence. De même, en France on assisteà une multiplication des actes de sabotage, une proposition de loi visant à lutter contre les actes devandalisme commis sur les réseaux de fibre optique en France a été déposée en juin 2020 (Reda 2020).

L’infrastructure du réseau a en effet de nombreux points de fragilité, le récent incendie d’un data centerOVH à Strasbourg a démontré le nombre de sites et services contenu dans petit parallélépipède partien fumé. Fort heureusement, les multinationales du numérique investissent massivement pour avoirleurs propres tuyaux transocéaniques, pour bien sur consolider le réseau de façon altruiste, neutre etdécentralisée

(( à ajouter en #.bib todo ))

Haven's Gate / Fake .clos/.loky / Real VPN / alt.DNS

TW : + Suicide (Haven's Gate) + Nudité partielle (DNS Turquie)

CONTEXTE

{ Cette } bulle est une digression alors que j'écrivai > cette Bulle <.

J'y observais l’engouement ( dans les années 2015 2017 ) pour les "Onion Routing Networks" (des "Réseaux de Routage en Onion" : des logiciels.protocoles variants du routage en oignon proposé par /Tor) ... et leur obsolescence / survivance aujourd'hui 2022 ... Il s'agissait d'une généalogie des protocoles, une "médialogie".

Je me faisais la remarque qu'ils avaient bien pu exister (ou existeront un jour).

Et que certains n'avaient pas "trouvé leur public" ou "achevé leur développement". abandonware

J'arrivais à me demander quelles sont les limites d'un solutionnisme technique dont l'utopie semble infinie (principe de l'utopie), tirant l'innovation vers "l'avant" (qui se trouverait devant). Et qui, dans le cas particulier des protocoles sécurisants (dont le dn_darknet est la figure), sont d'autant plus soumis aux avancées techniques (d'analyse technique, de contre-contre-espionnage...). Encore et toujours, le monde mauvais-prédateur.concurrentiel qui nous vit nécessite des outils palliatifs, des solutions ad-hoc à son emprise.

Parmi ces nouveaux-nouveaux protocoles il y avait /Hornet qui a aujourd’hui muté...

Je me rappelais d'autres "protocoles atypiques" qui pour certains étaient selon moi des arnaques/Hoax ( spam_scam ).

Et pareillement aux images interdites/censurée, je me dis {ici} qu'il y a une aversion à la perte qui rentre en jeux, l'envie sceptique ( de croire par la réfutation, la vérification éprouvée ) ..de croire qu'un objet existe "vraiment", d'en définir les contours pour mieux l'atteindre ou se résigner (s'il n'était que chimère au moins je suis mieux fixé).

Une affaire technique : faire c'est éprouver

Je venais aussi avec l'idée qu'en définitive bien des protocoles échappent à la nomenclature des réseaux dits "Darknets"... je voulais mettre sur la table les VPN, HTTPS, les F2F voire P2P... comme répondant à leur endroit à un impératif spécifique de sécurité (fermeture) ou d'ouverture : pas des "darknets" ou "dark.proto" mais des agentivités autres.

Dans ce prolongement je voulais { ici } expliquer cette activité (passe temps) de recherche : La "chasse aux protocoles atypiques" (ou herbier). Une pratique qui demande souvent une longue enquête : des essais, de la documentation, puis une vérification empirique et pratique de la "chose" étudiée. C'est une approche épistémologique qui me plaît bien, me met en chemin et en création de formes.

Je la qualifierais (peut-être à tord) de "pragmatique".

Il s'agit d’acquérir un certain savoir-faire / une certaine technicité qui se rapproche de l'artisanat. Un savoir faire autonome.iste que je retrouve dans l'esprit DIY / self_host_hébergement

Une pratique qui vient confirmer la théorie. Car, tant que je ne suis pas connecté.e je ne suis pas pleinement sûr.e que la dite "espèce" de protocole existe (surtout si je braconne tout.e seul.e, sans guide.sachant.e)... Le sentiment satisfaisant de la découverte, de l'accès à face à la résistance du savoir qui semble retenu...

Il s'agit (dans cette exploration) d'éprouver la véracité d'une hypothèse par l'expérience (en me disant : avant de croire son inventeur.ice que "ça marche" je veux essayer par moi-même, tâtonner)... et la confusion générale autour des différents types de protocoles, leur nature ou fonction... c'est vrai c'est un sac de nœuds.

DÉVELOPPEMENT

Entre soi : pairs amiEs

Il y a donc les "Darknets" mais certains sont d'autre nature.

Dans leur collection et vérification de faisabilité (herbier) il arrive de tomber sur des licornes.

Par exemple, dans la famille des réseaux f2f (https://fr.wikipedia.org/wiki/Ami_à_ami) je n'ai jamais su installer puis échanger avec les éventuels pairs d'un réseau comme /anonet. Pourtant il y a bien des sites qui en font mention comme étant un genre de VPN puissance VPN... Un hoax/arnaque ( spam_scam ) ? Même la page wiki des proto "F2F"="Friend 2 Friend"="Ami à Ami" pointe vers une page /Anonet manquante.

L'hypothèse forte que j'ai envie de garder c'est que ce réseau ne fonctionne pas, n'est qu'une documentation fantôme ou une arnaque... Mais je peux me tromper...

Sceptique mais pas con

Je veux voir pour le croireL’absence de preuve n'est pas la preuve de l’absence

Entant que tel { une capture écran / la page d'un site web promotionnel } sont, dans le régime de la preuve, assez peu fiables..., du même degré de fiabilité qu'un témoignage ( méthodologie scientifique sceptique )

Or, de souvenir, la documentation de ce prétendu protocole F2F (/Anonet) ne donnait pas de marche à suivre précise : pas de protocole d'expérimentation reproductible (qui aurait permis d'en discuter publiquement les conclusions). Une telle recette.procédure aurait permis de vérifier l'hypothèse de façon empirique, par la pratique... voire de conclure à sa fiabilité : par l'expérience de son iréfutabilité.Si l'hypothèse selon laquelle { "la mise en réseau de machines via /Anonet est possible" } était remise en cause { "/Anonet n'existe pas" }, alors on aurait pu tenté de reproduir la ou les expérience.s pour éprouver à nouveau la solidité de l'hypothèse.

La charge de la preuve reviendrait sans doute plus à la personne défendant l'existence d'/Anonet (son hypothèse étant remise en cause : se serait à elle de fournir enfin la marche à suivre sous l'observation-vérification de ses pairs.semblables).

. . .

NB : Les F2F existent bien, ceux ne sont pas des Darknets comme les autres.

~ /Freenet en fait partie, /Anonet se présente plus comme un "VPN de VPN" (hum, confus ce slogan) . Dur de le classer sans avoir pu le tester et lu au sujet de son fonctionnement.

~ Or, si l'on veut bien les utiliser, en fonction des attaques.intrusions constatées, des ennemis à contourner ... il est essentiel de bien nommer/tirer cet herbier .

Dans toute (?) ontologie_taxonomie il y a un soucis de (re)semblable, de sous-ensemble.

Les F2F ne sont pas du même acabit que /Tor et variants cités {ici}. Ils ont un "obscurcissement" variable. Et c'est justement ce glissement qui m’intéresse entre catégorisations.

Iceberg starifier le réseau

La mythologie iceberg nous dit que :

{ { { un dn_darknet } est une sous-catégorie du grand ensemble deepweb_dw } contenu dans l'ensemble internet }

Certes si on confond données non agrégées, construites (#darkdata) ou/et accessibles deepweb_dw et leur accès protocolaire.

Elles sont produites dans différents environnements / réseaux / sociétés / plateformes qui, si elles sont accessibles, non verrouillées-privatisées, peuvent être exploitées...

Mais pour qu'elles le soient elles doivent déjà être accédées par les réseaux de machines qui parlent le même langage... le même proto . C'est un préalable primordial à l'existentiel des données.

Ontologie séparante (le re.pli)

Mon dedans est ton en dehors

Chaque intéréieur-extérieur produit comme des plis, des frontières administrées qui sont éprouvées par des attaques, des intrusions, de la surveillance, etc.

Une entreprise responsable se protège des entrées dans son royaume de données et de pouvoirs d’exécution.

Cette ontologie séparante est ce qu'on appelle la 'vie privée' ou la 'défense numérique'. Un dedans inviolable sans autorisations requises expressément.

Sécurité informatique (seul.es contre tous.tes)

Réduire l'accès : censure ou auto.défense

La défense.sécurité informatique est un prérequis dans un monde aussi ouvert que celui du tout en réseau. Les canaux d'accès (les ports par exemple) sont ouverts avec parcimonie, selon les usages, pas tous à tout le monde. Cette obscurité choisie, ce privé, cet intime, est nécessaire aux entreprises humaines connectées (non naïves des prédations dans un monde mauvais, prédateur, concurrentiel).

VPN / DNS / HTTP sécurisés : d'autres outils

À proprement parler un VPN n'est pas un Darknet mais rempli quelques fonctions de sécurisation des données. Pareillement un accès HTTPS encapsule les données chiffrées sur nos navigateurs (par exemple). Mais ces deux moyens ajoutent une couche de sécurité, de mise à distance de certains publics.acteurs.ennemis potentiels. Ces moyens ne dissimulent pas les origines de connexion entre A et B comme peuvent le faire les réseaux amnésiques comme /Tor.

Alt.DNS contre la censure (dont printemps arabes/Hadopi)

Pareillement, un DNS chiffré (DoH/DoT) rempli ce rôle vis-à-vis de nos FAI fouineurs (main dans la main avec les États).

DN : outils.moyens combinés dans un monde hostile (par défaut)

Un Darknet répond à un ensemble des problématiques techniques pour être "dark". C'est un paquet d'outils mis ensemble : dont par exemple, un DNS qui lui est propre

Il doit répondre à un ensemble de moments critiques pour le maintient de l'anonymat recherché. Des conditions sécurisantes sur l'ensemble du transport de l'information : sur les couches successives du protocole de communication...

Couper l'accès au DNS pour empêcher l'accès aux site (par leur URL qu'il contient)

Pour contourner la censure exercée par mon pays (qui veut par exemple censurer Facebook ou mon application de Chat sécurisée) je peux essayer un autre DNS, décentralisé, autonome.Dans cet exemple de censure (d'intervention sur le DNS) et de l'utilisation pour y remédier d'un alt.DNS qui permet d'avoir de nouveau accès à certaines parties du web...

C'est l'un des moyens utilisés durant les @printemps_arabes (il est simple à mettre en place : aussi bien pour l'utilisateur.ice que pour l'attaque.censure)

Je n'utilise pas un "darknet" mais j'ai d'un coup accès à des contenus qui sinon seraient inaccessibles.

Déconnecté j'étais réciproquement hors-ligne / hors-de-portée de ces sites qui pour moi deviennent des Darknets...

. . .

J'avais bien aimé cette définition assez triviale d'un Darknet aux débuts d'ARPANET... où, donc, un darknet était cette machine (ou ces machines) qui d'un coup, pour une raison X ou Y n'étaient plus répertoriées.accessibles.joignables mais qui, sans doute, devaient encore exister...

- On pourrait la raccourcir ainsi :

: Est un darknet un réseau de machines-habitantes

: ... qui échappent à l'accessibilité d'autrui.

- Doute, supputation, fiction, imaginaire pouvaient prendre le pas.

L'autonomie de l'objet, son indépendance prise, on ne saurait dire à sa place s'il existe encore et ce qu'il fait sur les réseaux.

. . .

Reprenons notre exemple de censure au DNS...

( la censure est ici une intervention qui contrevient au principe de neutralité_du_net )Une telle expérience côté utilisateur.utilisatrice, celle d'un dysfonctionnement / d'une coupure... rend visible et sensible une "rejoignabilité" d'habitude sans frottement, indolore, imatérielle, inconsciente, banalisée. Cette coupure rend visible un temps les modalités d'accès.

Je pense ici au "friction less" ( cf. article walla )... @Antoinette_Rouvroy parlait, elle, de "processus indolore" (à l'endroit de la surveillance algorithmique)...

Comme la perte des données nous avons une affection pour les contenus et leurs UX, une satiété dans l'accès et leur consommation . Et on peut en vouloir toujours plus...

Il y a aussi quelque chose ici de la phobie du dys.fonctionnel qui m’intéresse beaucoup...

Reconnexion

Fake/alt.DNS

Je peux contourner la censure de mon FAI avec un DNS alternatif. J'ai du coup de nouveau accès à des adresses URL qui ne répondaient plus (car retirées du registre DNS "normal", commun)

: Le bon outil, la bonne configuration "(ré)ouvre les portes" du savoir, le portail/gate, l'accès aux données, au contenu. Je n'en suis plus coupé.

Accéder au vide qui comblera le manque, l’absence... et que le secret retient

Je pense aux emprises sectaires dans lesquelles l’apprenant est soumis à la verticalité du sachant...

Où le sujet.individu est disciple et dans lequel le savoir retenu par la représentation du pouvoir central (la figure du gouru et de ses nœuds intermédiaires)

: Le manque d'accès au savoir (volontairement retenu) rend addicts.

Je pense ici à la secte /Heavensgate et leur magnifique site :

https://web.archive.org/web/20220124210825/https://www.heavensgate.com/

très pop ou iconique d'un cyberespace accessible par un état modifié de conscience...

Titre du "site hanté" ( liéé à la secte meurtrière des années 90+ ) :

Heaven's Gate - How and When It May Be Entered

qui avait mené à des suicides autour de la croyance en des OVNIsUn article complet sur cette histoire et alt.under_sub culture

--> https://thebaffler.com/latest/haunted-by-cybersects-wagner / 2020

are.na connex. mysticism-myth-religion ( todo bullle )

Un site qui perdure et semble hanté.

Je note sur @The_Internet_Archive qu'il trouve un regain...

peut-être suite à la sortie d'une série TV produite par @HBO ...

Voici les premières lignes du texte de la secte...

https://vimeo.com/209116769 (source)

Last Chance to Evacuate Earth Before It's Recycled

Edited Transcript of Videotape:

This is the 29th of September, 1996 . I'm "Do." "Do"

probably doesn't mean anything to many of you. To those who

have heard of "Do," I might relate "Do" to "Ti and Do," of the

"UFO Two," or of what the media dubbed the "UFO cult"** that

made some splash in the news in 1975 [...] Now, today we have quite a

different urgency. It's urgent to me, and it's urgent to the students

that sit before me. Our reason for speaking to you is because we

feel to warn you of what is just around the corner.

Un dernier DNS pour la route

Parmi les DNS exotiques ouvrant d'autres portes j'ai pu tomber sur le mystérieux .clos ou .loky (TLD) ( not .loki dn_lokinet ) Je crois qu'il y a là une certaine aversion à la perte qui rendre psychologiquement en jeux.

Le désir insatiable d'accéder à quelque chose d'autant plus grand que fantasmé.